Corriger les secrets de machine

Microsoft Defender for Cloud peut analyser des machines et des déploiements cloud pour y rechercher les secrets pris en charge afin de réduire les risques de mouvement latéral.

Cet article vous aide à identifier et à corriger les découvertes de l’analyse des secrets de machine.

- Vous pouvez examiner et corriger les découvertes en utilisant des recommandations relatives aux secrets de machine.

- Visualiser les secrets découverts sur une machine spécifique dans l’inventaire Defender for Cloud

- Explorer les découvertes des secrets de machine en utilisant des requêtes dans Cloud Security Explorer et les chemins d’attaque des secrets de machine

- Chaque méthodes n’est pas prise en charge pour chaque secret. Passez en revue les méthodes prises en charge pour les différents types de secrets.

Il est important de pouvoir classer par ordre de priorité les secrets, puis identifier ceux qui nécessitent une attention immédiate. Pour vous aider dans cette tâche, Defender pour le cloud fournit les éléments suivants :

- Métadonnées enrichies pour chaque secret, comme l’heure de dernier accès à un fichier, une date d’expiration de jeton, une indication de l’existence ou non de la ressource cible à laquelle les secrets donnent accès, et bien plus encore.

- Combinaison de métadonnées de secrets avec le contexte des ressources du cloud. Cela vous permet de commencer par des ressources exposées à Internet ou qui contiennent des secrets pouvant compromettre d’autres ressources sensibles. Les résultats de l’analyse des secrets sont incorporés dans la hiérarchisation des recommandations basées sur les risques.

- Plusieurs vues fournies pour vous aider à identifier les secrets les plus couramment trouvés ou les ressources contenant des secrets.

Prérequis

- Un compte Azure. Si vous n’avez pas encore de compte Azure, vous pouvez créer un compte Azure gratuit dès aujourd’hui.

- Defender pour le cloud doit être disponible sur votre abonnement Azure.

- Au moins un de ces plans doit être activé :

- L’analyse des machines sans agent doit être activée.

Corriger les secrets avec des recommandations

Connectez-vous au portail Azure.

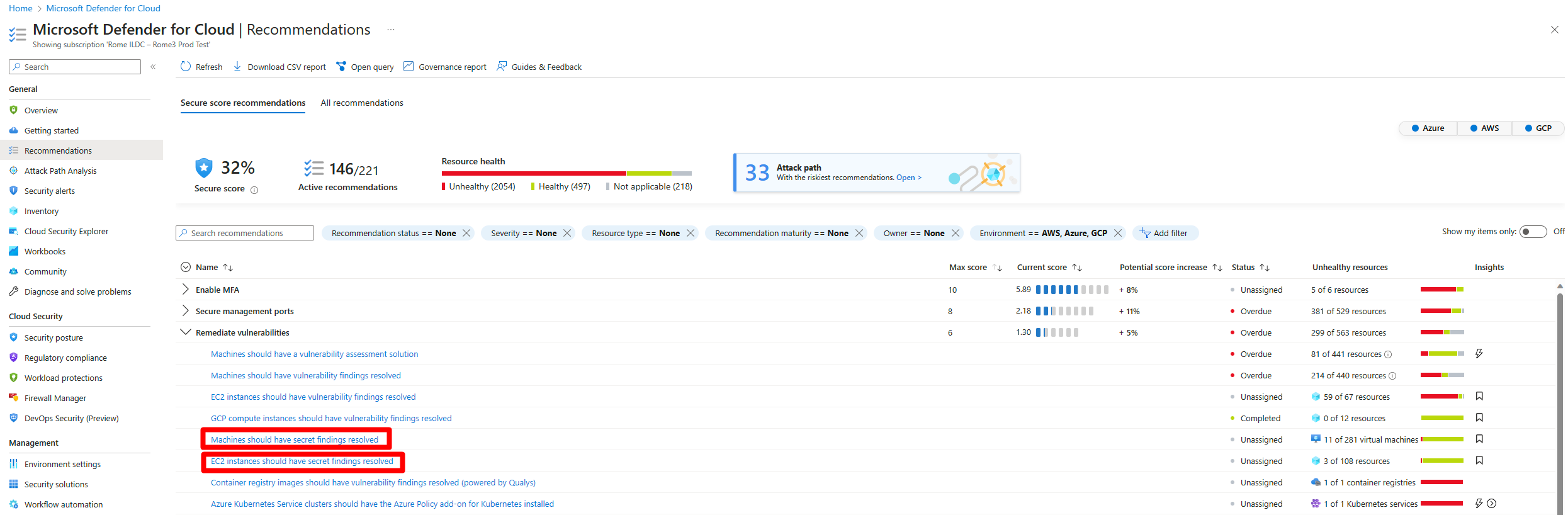

Accédez à Microsoft Defender pour le cloud>Recommandations.

Développer le contrôle de sécurité Corriger les vulnérabilités.

Sélectionnez une des recommandations appropriées :

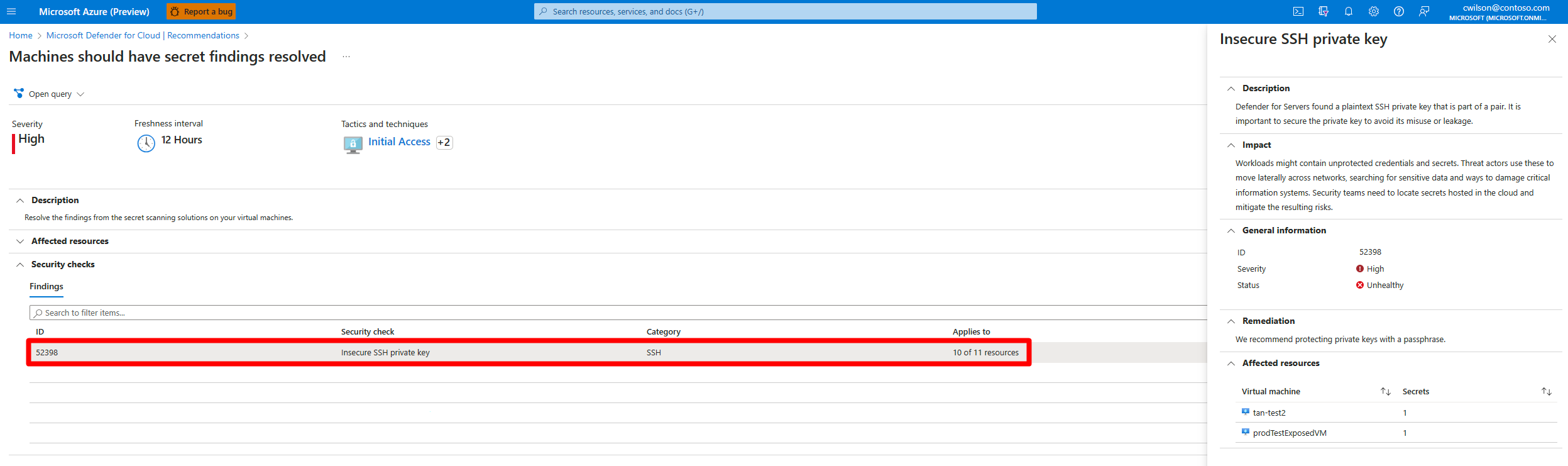

Développez Ressources affectées pour passer en revue la liste de toutes les ressources qui contiennent des secrets.

Dans la section « Résultats », sélectionnez un secret pour afficher les informations détaillées le concernant.

Développez Étapes de correction et suivez les étapes indiquées.

Développez Ressources affectées pour passer en revue les ressources affectées par le secret.

(Facultatif) Vous pouvez sélectionner une ressource affectée pour afficher les informations la concernant.

Les secrets qui n’ont pas de chemin d’attaque connu sont appelés secrets without an identified target resource.

Corriger les secrets pour une machine dans l’inventaire

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud > Inventaire.

Sélectionnez la machine virtuelle qui convient.

Accédez à l’onglet Secrets.

Passez en revue chaque secret en texte clair qui s’affiche avec les métadonnées appropriées.

Sélectionnez un secret pour afficher des informations supplémentaires sur ce secret.

Les différents types de secrets comportent différents ensembles d’informations supplémentaires. Par exemple, pour les clés privées SSH en texte clair, les informations incluent les clés publiques associées (mappage entre la clé privée et le fichier de clés autorisées détecté ou mappage vers une autre machine virtuelle qui contient le même identificateur de clé privée SSH).

Corriger les secrets avec des chemins d’attaque

Connectez-vous au portail Azure.

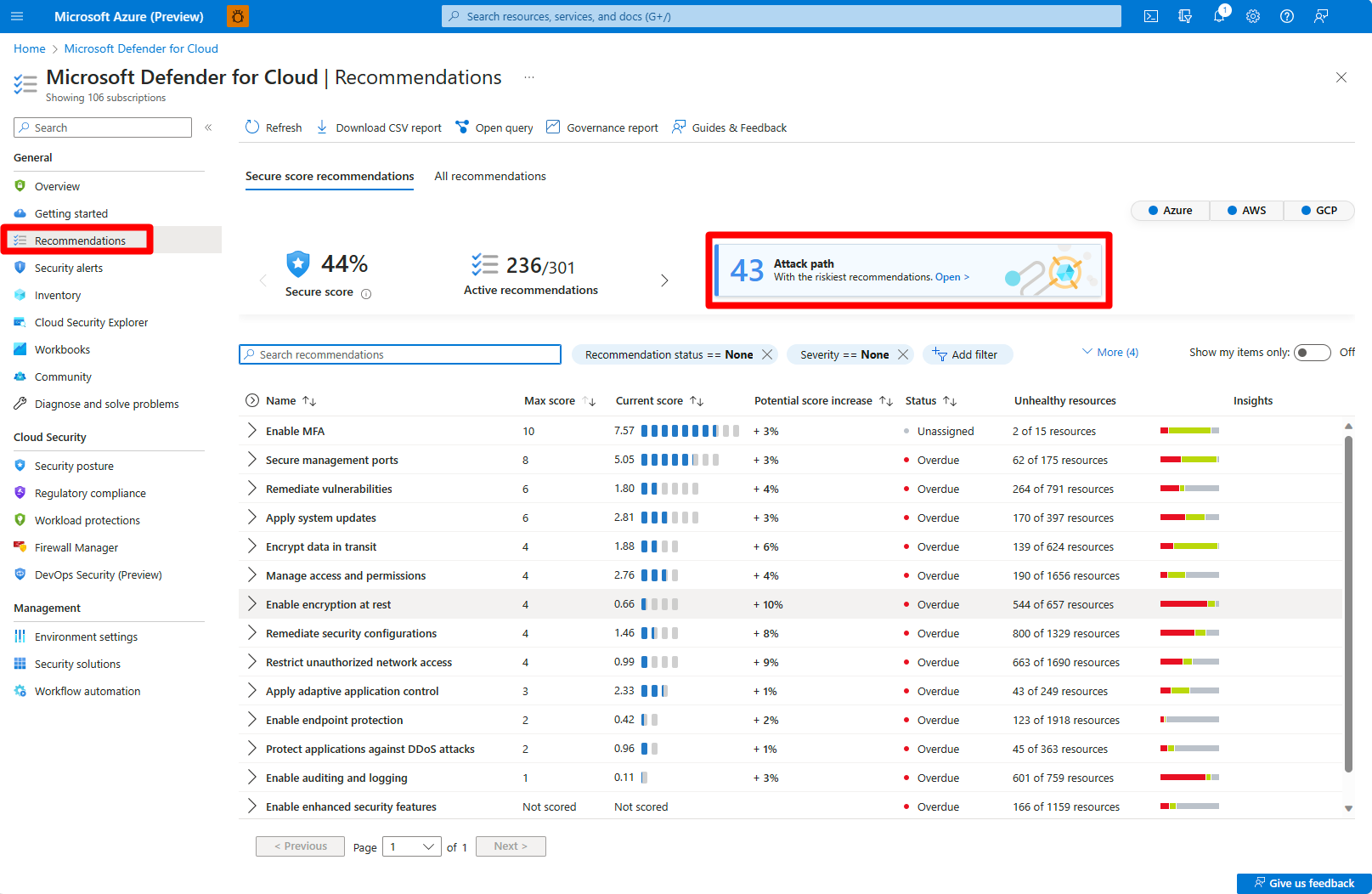

Accédez à Microsoft Defender pour le cloud>Recommandations>Chemin d’attaque.

Sélectionnez le chemin d’attaque qui convient.

Suivez les étapes de correction pour corriger le chemin d’attaque.

Corriger les secrets avec l’explorateur de sécurité du cloud

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Cloud Security Explorer.

Sélectionnez l’un des modèles suivants :

- Machine virtuelle avec un secret en texte clair qui peut s’authentifier auprès d’une autre machine virtuelle : retourne toutes les machines virtuelles Azure, les instances AWS EC2 ou les instances de machine virtuelle GCP avec un secret en texte clair qui peut accéder à d’autres machines virtuelles ou EC2.

- Machine virtuelle avec un secret en texte clair qui peut s’authentifier auprès d’un compte de stockage : retourne toutes les machines virtuelles Azure, les instances AWS EC2 ou les instances de machine virtuelle GCP avec un secret en texte clair qui peut accéder à des comptes de stockage.

- Machine virtuelle avec un secret en texte clair qui peut s’authentifier auprès d’une base de données SQL : retourne toutes les machines virtuelles Azure, les instances AWS EC2 ou les instances de machine virtuelle avec un secret en texte clair qui peuvent accéder à des bases de données SQL.

Si vous ne souhaitez utiliser aucun des modèles disponibles, vous pouvez également créer votre propre requête dans l’explorateur de sécurité du cloud.