Normes de conformité réglementaire dans Microsoft Defender pour le cloud

Microsoft Defender pour le cloud simplifie le processus de conformité réglementaire en vous aidant à identifier les problèmes qui vous empêchent de respecter une norme de conformité particulière ou d’obtenir une certification de conformité.

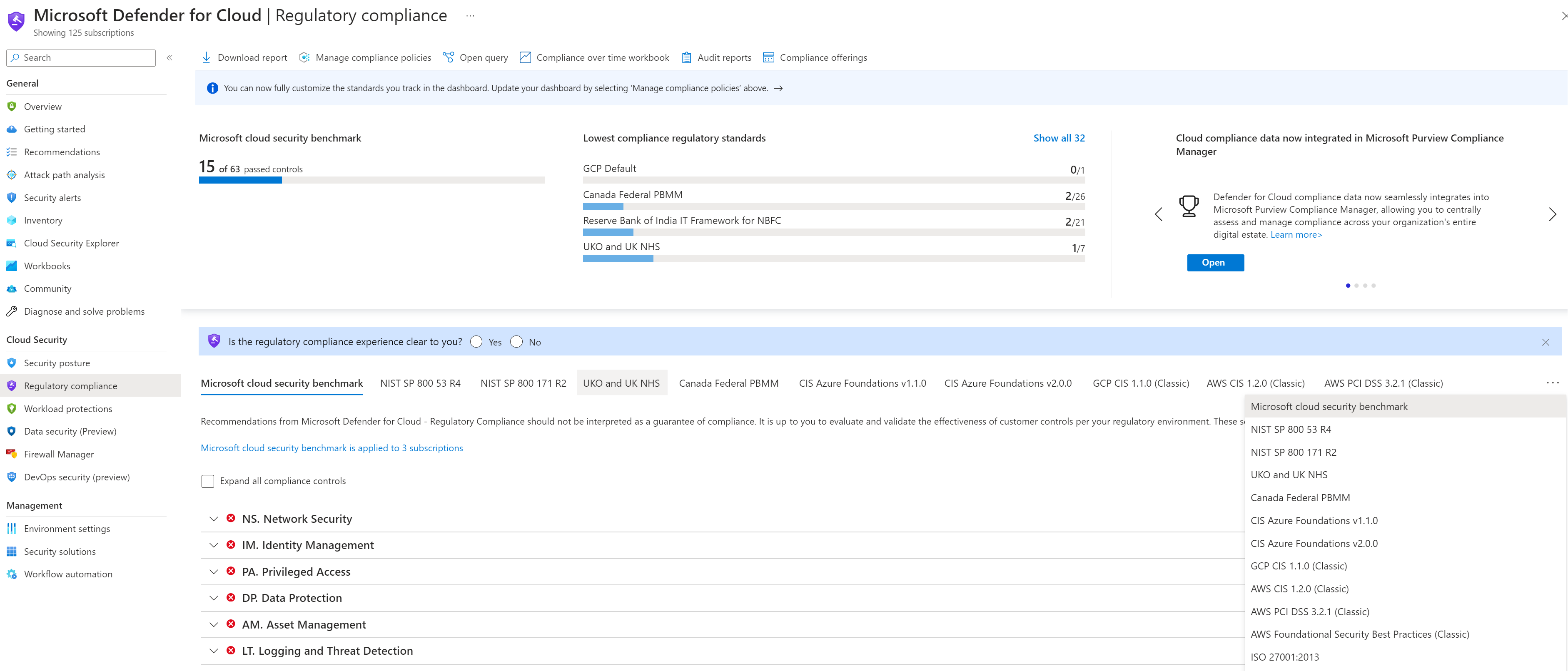

Les normes du secteur, les normes réglementaires et les points de références sont représentés dans Defender pour le cloud en tant que normes de sécurité et apparaissent dans le tableau de bord Conformité réglementaire.

Contrôles de conformité

Chaque norme de sécurité se compose de plusieurs contrôles de conformité, qui sont des groupes logiques de recommandations de sécurité associées.

Defender pour le cloud évalue continuellement l’étendue de l’environnement par rapport aux contrôles de conformité qui peuvent être évalués automatiquement. En fonction des évaluations, elle montre que les ressources sont conformes ou non conformes aux contrôles.

Remarque

Il est important de noter que si les normes ont des contrôles de conformité qui ne peuvent pas être évalués automatiquement, Defender pour le cloud ne peut pas décider si une ressource est conforme au contrôle. Dans ce cas, le contrôle apparaît grisé. En outre, si un abonnement n’a aucune ressource visée par une norme spécifique, cette norme n’est pas affichée dans le tableau de bord de conformité réglementaire, même si elle est affectée.

Afficher les normes de conformité

Le tableau de bord Conformité réglementaire fournit une vue d’ensemble interactive de l’état de conformité.

Dans le tableau de bord, vous pouvez :

- Obtenir un résumé des contrôles de normes qui ont été passés.

- Obtenir le résumé des normes qui ont le taux de réussite le plus bas pour les ressources.

- Passer en revue les normes appliquées dans l’étendue sélectionnée.

- Passer en revue les évaluations des contrôles de conformité au sein de chaque norme appliquée.

- Obtenir un rapport de synthèse pour une norme spécifique.

- Gérer les stratégies de conformité pour voir les normes affectées à une étendue spécifique.

- Exécuter une requête pour créer un rapport de conformité personnalisé

- Créez un « classeur de conformité au fil du temps » pour suivre l’évolution de la conformité au fil du temps.

- Téléchargez les rapports d’audit.

- Passez en revue les offres de conformité pour les audits Microsoft et tiers.

Détails de la norme de conformité

Pour chaque norme de conformité, vous pouvez afficher :

- L’étendue pour la norme.

- Chaque norme est divisée en groupes de contrôles et de sous-contrôles.

- Lorsque vous appliquez une norme à une étendue, vous pouvez voir un résumé de l’évaluation de conformité pour les ressources dans l’étendue, pour chaque contrôle de norme.

- L’état des évaluations reflète la conformité à la norme. Il existe trois états :

- Un cercle vert indique que les ressources dans l’étendue sont conformes au contrôle.

- Un cercle rouge indique que les ressources ne sont pas conformes au contrôle.

- Les contrôles indisponibles sont ceux qui ne peuvent pas être évalués automatiquement et, par conséquent, Defender pour le cloud n’est pas en mesure de déterminer si les ressources sont conformes.

Vous pouvez explorer au niveau du détail les contrôles pour obtenir des informations sur les ressources qui ont passé/échoué des évaluations et sur les étapes de correction.

Normes de conformité par défaut

Par défaut, lorsque vous activez Defender pour le cloud, les normes suivantes sont activées :

- Pour Azure: Benchmark de la sécurité Microsoft Cloud (MCSB).

- Pour AWS: Benchmark de la sécurité Microsoft Cloud (MCSB) et Norme fondamentale de meilleures pratiques de sécurité AWS.

- Pour GCP: Benchmark de la sécurité Microsoft Cloud (MCSB) et GCP Par défaut.

Normes de conformité disponibles

Les normes suivantes sont disponibles dans Microsoft Defender pour le cloud :

| Standards | Clouds |

|---|---|

| UE 2022 2555 (NIS2) 2022 | Azure, AWS, GCP |

| Règlement Général sur la Protection des Données de l’UE (RGPD) 2016 679 | Azure, AWS, GCP |

| NIST CSF v2.0 | Azure, AWS, GCP |

| NIST 800 171 Rev3 | Azure, AWS, GCP |

| NIST SP 800 53 R5 1.1 | Azure, AWS, GCP |

| PCI DSS v4.0.1 | Azure, AWS, GCP |

| Fondations CIS AWS v3.0.0 | AWS |

| Fondations CIS Azure v2.1.0 | Azure |

| Contrôles CIS v8.1 | Azure, AWS, GCP |

| Fondations CIS GCP v3.0 | GCP |

| CIS Google Cloud Platform Foundation Benchmark | GCP |

| CIS Azure Kubernetes Service (Benchmark AKS) | Azure |

| Benchmark CIS Amazon Elastic Kubernetes Service (EKS) | AWS |

| CIS Google Kubernetes Engine (GKE) Benchmark | GCP |

| HITRUST CSF v11.3.0 | Azure, AWS, GCP |

| SOC 2023 | Azure, AWS, GCP |

| Cadre de stratégie de la sécurité des clients de SWIFT 2024 | Azure, AWS, GCP |

| ISO IEC 27001:2022 | Azure, AWS, GCP |

| ISO IEC 27002:2022 | Azure, AWS, GCP |

| ISO IEC 27017:2015 | Azure, AWS, GCP |

| Certification du modèle de maturité de la cybersécurité (CMMC) niveau 2 v2.0 | Azure, AWS, GCP |

| Cadre de stratégie bien architecturé d'AWS 2024 | AWS |

| PBMM fédéral du Canada 3.2020 | Azure, AWS, GCP |

| APRA CPS 234 2019 | Azure, AWS |

| Matrice des contrôles Cloud CSA v4.0.12 | Azure, AWS, GCP |

| Cyber Essentials v3.1 | Azure, AWS, GCP |

| Politique de sécurité des services d'information de la justice pénale v5.9.5 | Azure, AWS, GCP |

| FFIEC CAT 2017 | Azure, AWS, GCP |

| Loi générale brésilienne sur la protection des données (LGPD) de 2018 | Azure, AWS, GCP |

| NZISM v3.7 | Azure, AWS, GCP |

| Loi Sarbanes Oxley (SOX) de 2022 | Azure, AWS, GCP |

| Cadre de stratégie de l’assurance NCSC Cyber (CAF) v3.2 | Azure, AWS, GCP |

| Australian Government ISM Protected | Azure |

| FedRAMP « H » & « M » | Azure |

| HIPAA | Azure |

| RMIT Malaisie | Azure |

| SOC 2 | Azure, GCP |

| ENS Espagnol | Azure |

| Loi CCPA (California Consumer Privacy Act) | AWS, GCP |

| UK OFFICIAL et UK NHS | Azure |

| Meilleures pratiques de sécurité de base pour AWS | AWS |

| CRI Profile | AWS, GCP |

| NIST SP 800-172 | AWS, GCP |