Intégrer Microsoft Defender pour le cloud à Azure VMware Solution

Microsoft Defender pour le cloud offre une protection avancée contre les menaces sur vos machines virtuelles Azure VMware Solution et locales. Il évalue la vulnérabilité des machines virtuelles Azure VMware Solution et déclenche des alertes si nécessaire. Ces alertes de sécurité peuvent être transférées à Azure Monitor à des fins de résolution. Vous pouvez définir des stratégies de sécurité dans Microsoft Defender pour le cloud. Pour plus d’informations, consultez Utilisation des stratégies de sécurité.

Microsoft Defender pour le cloud offre de nombreuses fonctionnalités, notamment :

- Supervision de l’intégrité des fichiers

- Détection des attaques sans fichier

- Évaluation de correctif du système d’exploitation

- Évaluation des erreurs de configuration de la sécurité

- Évaluation de la protection des points de terminaison

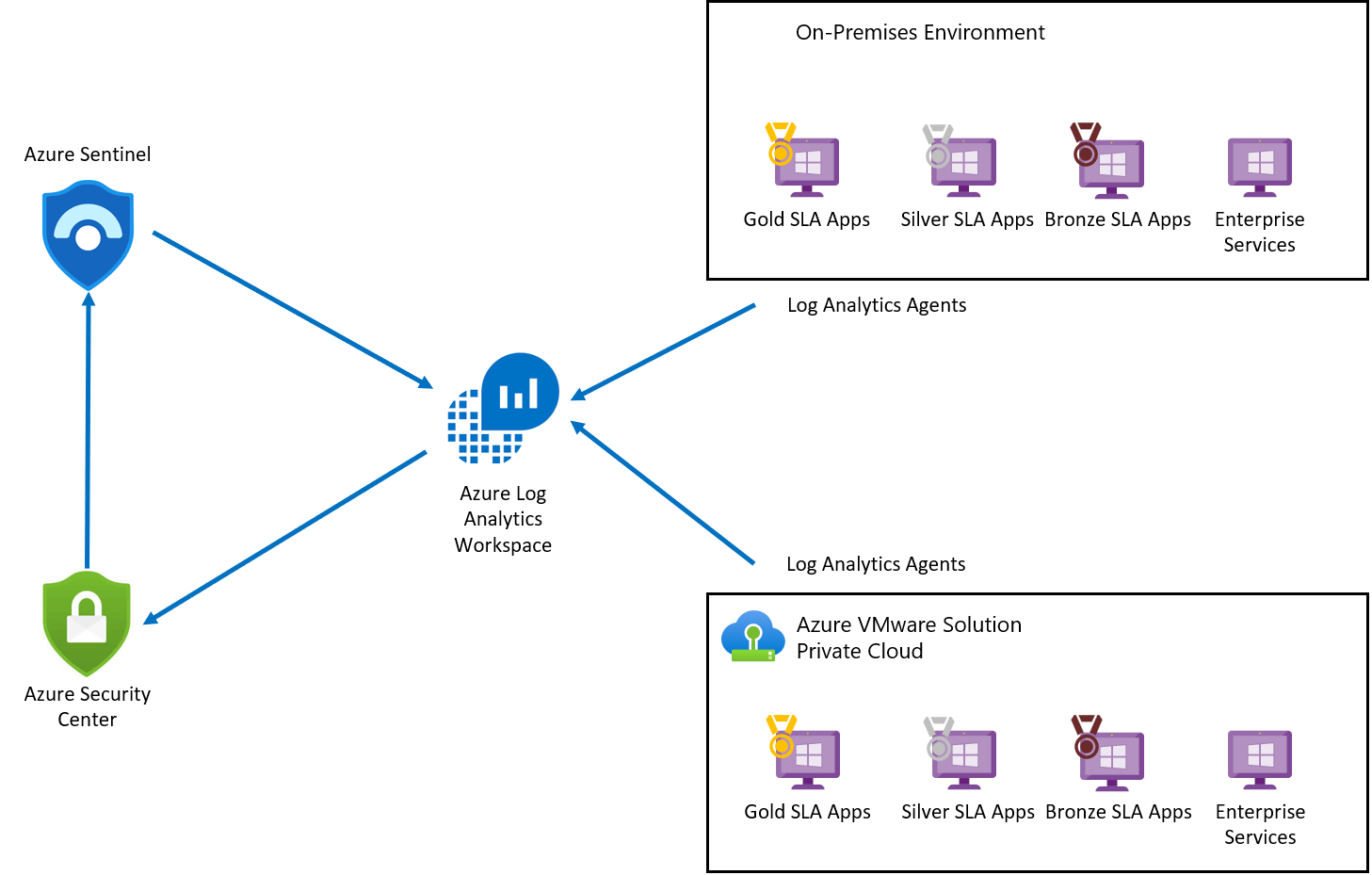

Le diagramme illustre l’architecture de surveillance intégrée de la sécurité intégrée pour les machines virtuelles du service Azure VMware Solution.

L’agent Log Analytics collecte les données de journal à partir d’Azure, d’Azure VMware Solution et de machines virtuelles locales. Les données de journal sont envoyées aux journaux Azure Monitor et stockées dans un espace de travail Log Analytics. Chaque espace de travail a son propre dépôt de données et sa propre configuration pour stocker des données. Une fois que les journaux sont collectés, Microsoft Defender pour le cloud évalue l’état des vulnérabilités des machines virtuelles Azure VMware Solution et déclenche une alerte pour toute vulnérabilité critique. Après évaluation, Microsoft Defender pour le cloud transmet l’état de vulnérabilité à Microsoft Sentinel pour créer un incident et le mappe à d’autres menaces. Microsoft Defender pour le cloud est connecté à Microsoft Sentinel à l’aide du connecteur Microsoft Defender pour le cloud.

Prérequis

Planifiez l’utilisation optimisée de Defender pour le cloud.

Passez en revue les plateformes prises en charge dans Defender pour le cloud.

Créez un espace de travail Log Analytics pour collecter des données issues de différentes sources.

Activez Microsoft Defender pour le cloud dans votre abonnement.

Remarque

Microsoft Defender pour le cloud est un outil préconfiguré qui ne nécessite aucun déploiement, mais vous devez l’activer.

Ajouter les machines virtuelles Azure VMware Solution à Defender pour le cloud

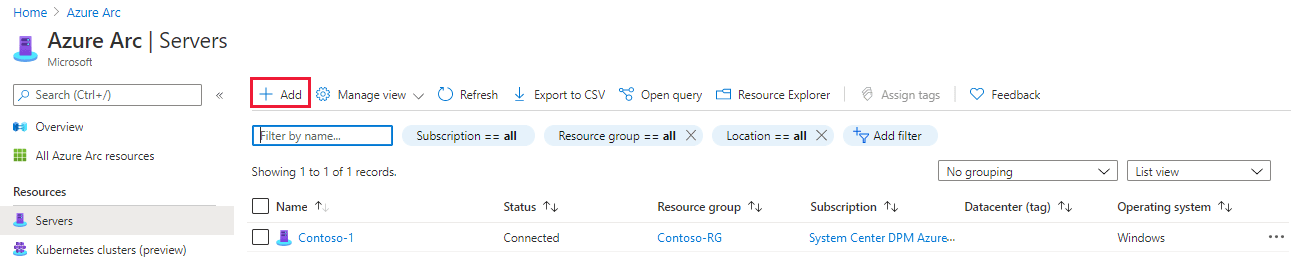

Dans le portail Azure, recherchez et sélectionnez Azure Arc.

Sous Ressources, sélectionnez Serveurs, puis +Ajouter.

Sélectionnez Générer un script.

Sous l’onglet Configuration requise, sélectionnez Suivant.

Sous l’onglet Détails de la ressource, renseignez les informations suivantes, puis sélectionnez Suivant. Balises :

- Abonnement

- Resource group

- Région

- Système d’exploitation

- Détails du serveur proxy

Sous l’onglet Balises, sélectionnez Suivant.

Sous l’onglet Télécharger et exécuter le script, sélectionnez Télécharger.

Spécifiez votre système d’exploitation et exécutez le script sur votre machine virtuelle Azure VMware Solution.

Afficher les recommandations et les évaluations réussies

Les recommandations et les évaluations vous fournissent des détails sur l’intégrité de la sécurité de votre ressource.

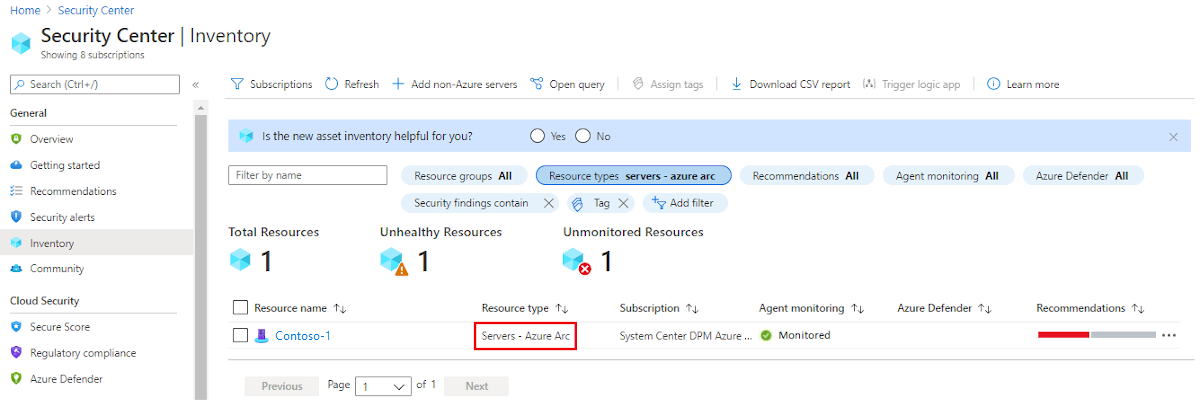

Dans Microsoft Defender pour le Cloud, sélectionnez Inventaire dans le volet gauche.

Pour Type de ressource, sélectionnez Serveurs - Azure Arc.

Sélectionnez le nom de votre ressource. Une page s’ouvre et affiche les détails de l’intégrité de la sécurité de votre ressource.

Sous Liste de suggestions, sélectionnez les onglets Suggestions, Évaluations réussies et Évaluations non disponibles pour afficher ces détails.

Déployer un espace de travail Microsoft Sentinel

Microsoft Sentinel fournit une analyse de la sécurité, une détection des alertes et une réponse automatisée aux menaces dans un environnement. Il s’agit d’une solution SIEM (gestion des informations et des événements de sécurité) native Cloud qui repose sur un espace de travail Log Analytics.

Microsoft Sentinel étant basé sur un espace de travail Log Analytics, il vous suffit de sélectionner l’espace de travail que vous souhaitez utiliser.

Dans le portail Azure, recherchez et sélectionnez Microsoft Sentinel.

Sur la page Espaces de travail Microsoft Sentinel, sélectionnez +Ajouter.

Sélectionnez l’espace de travail Log Analytics, puis Ajouter.

Activer le collecteur de données pour les événements de sécurité

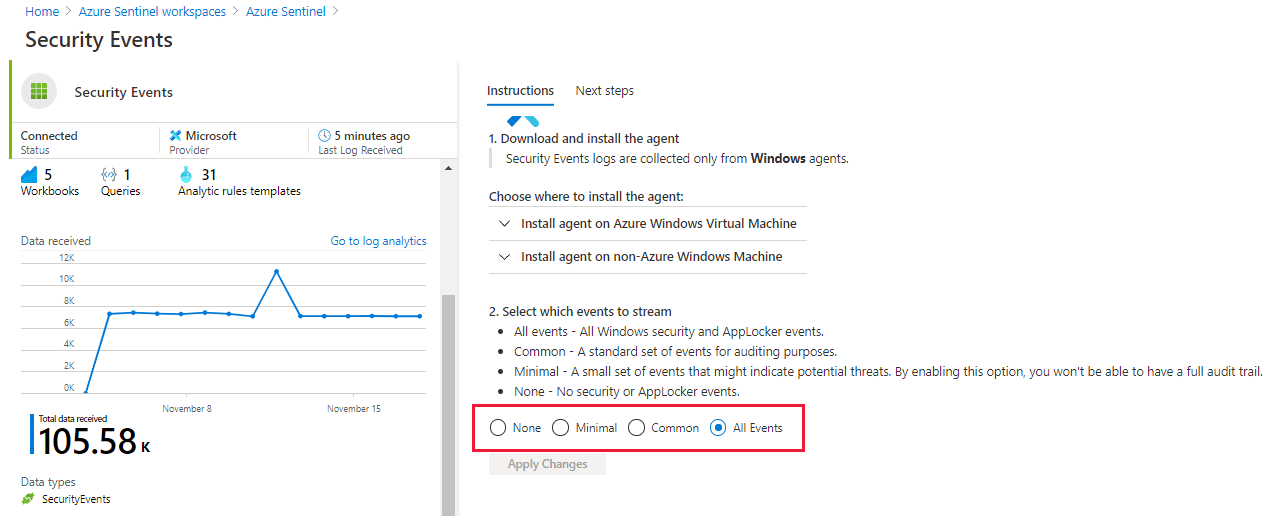

Sur la page Espaces de travail Microsoft Sentinel, sélectionnez l’espace de travail configuré.

Sous Configuration, sélectionnez Connecteurs de données.

Dans la colonne Nom du connecteur, sélectionnez Événements de sécurité dans la liste, puis sélectionnez Ouvrir la page du connecteur.

Sur la page du connecteur, sélectionnez les événements que vous souhaitez diffuser, puis sélectionnez Appliquer les modifications.

Connecter Microsoft Sentinel à Microsoft Defender pour le cloud

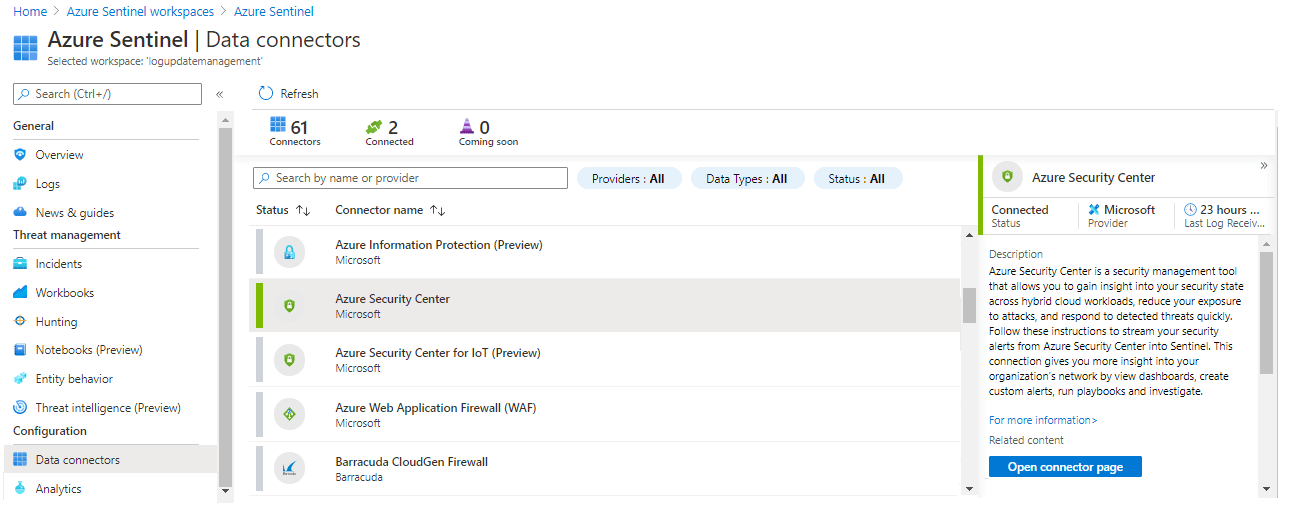

Sur la page Espace de travail Microsoft Sentinel, sélectionnez l’espace de travail configuré.

Sous Configuration, sélectionnez Connecteurs de données.

Sélectionnez Microsoft Defender pour le cloud dans la liste, puis sélectionnez Ouvrir la page du connecteur.

Sélectionnez Connecter pour connecter Microsoft Defender pour le cloud à Microsoft Sentinel.

Activez Créer un incident pour générer un incident pour Microsoft Defender pour le cloud.

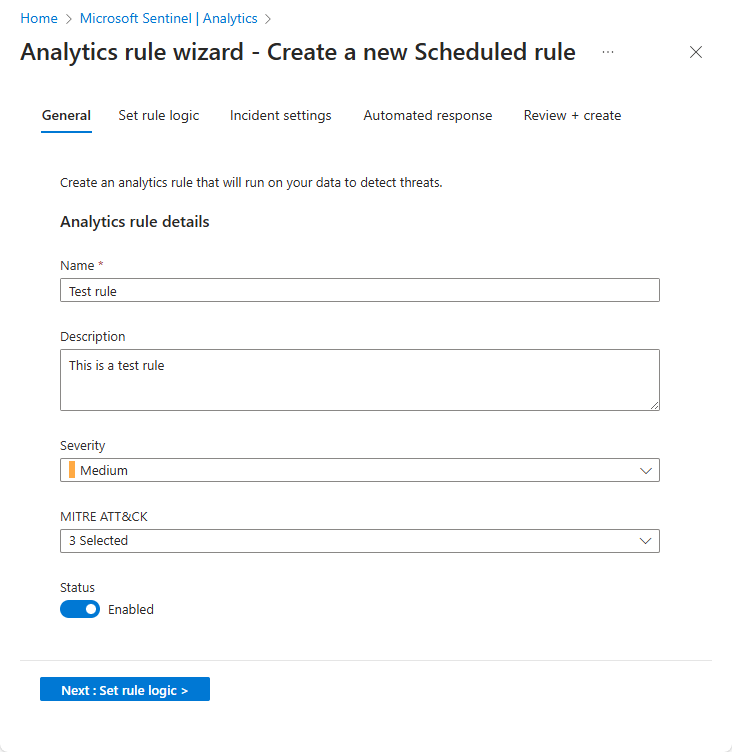

Créer des règles pour identifier les menaces de sécurité

Après avoir connecté des sources de données à Microsoft Sentinel, vous pouvez créer des règles afin de générer des alertes pour les menaces détectées. Dans l’exemple suivant, nous créons une règle pour les tentatives de connexion au serveur Windows avec un mot de passe incorrect.

Sur la page Vue d’ensemble de Microsoft Sentinel, sous Configurations, sélectionnez Analytics.

Sous Configurations, sélectionnez Analytics.

Sélectionne +Créer dans la liste déroulante, puis Règle de requête planifiée.

Sous l’onglet Général, entrez les informations requises, puis sélectionnez Suivant : Définir la logique de la règle.

- Nom

- Description

- Tactique

- Severity

- État

Sous l’onglet Définir la logique de la règle, entrez les informations requises, puis sélectionnez Suivant.

Requête de règle (ici avec notre exemple de requête)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Mapper des entités

Planification de la requête

Seuil d’alerte

Regroupement d'événements

Suppression

Sous l’onglet Paramètres d’incident, activez Créer des incidents à partir d’alertes déclenchées par cette règle analytique et sélectionnez Suivant : Réponse automatisée.

Sélectionnez Suivant : Vérification).

Sous l’onglet Examiner et créer, vérifiez les informations et sélectionnez Créer.

Conseil

Après l’échec de la troisième tentative de connexion à Windows Server, la règle créée déclenche un incident pour chaque tentative infructueuse.

Afficher les alertes

Vous pouvez afficher les incidents générés avec Microsoft Sentinel. Vous pouvez également attribuer des incidents et les clôturer une fois qu’ils sont résolus, le tout à partir de Microsoft Sentinel.

Accédez à la page de présentation de Microsoft Sentinel.

Sous Gestion des menaces, sélectionnez Incidents.

Sélectionnez un incident, puis attribuez-le à une équipe à des fins de résolution.

Conseil

Après avoir résolu le problème, vous pouvez le clôturer.

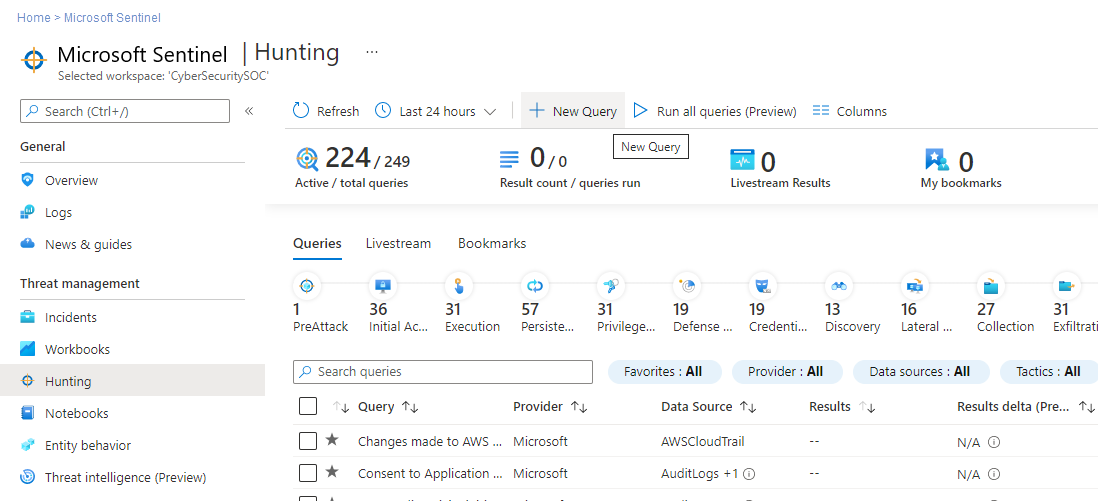

Rechercher des menaces de sécurité avec des requêtes

Vous pouvez créer des requêtes ou utiliser la requête prédéfinie disponible dans Microsoft Sentinel pour identifier les menaces dans votre environnement. Les étapes suivantes exécutent une requête prédéfinie.

Sur la page Vue d’ensemble de Microsoft Sentinel, sous Gestion des menaces, sélectionnez Chasse. Une liste de requêtes prédéfinies s’affiche.

Conseil

Vous pouvez également créer une requête en sélectionnant Nouvelle requête.

Sélectionnez une requête, puis sélectionnez Exécuter la requête.

Sélectionnez Afficher les résultats pour vérifier les résultats.

Étapes suivantes

Maintenant que vous avez vu comment protéger vos machines virtuelles Azure VMware Solution, vous pouvez en apprendre davantage sur les sujets suivants :