Présentation des protocoles NAS dans Azure NetApp Files

Les protocoles NAS permettent aux conversations de se dérouler entre les clients et les serveurs. NFS et SMB sont les protocoles NAS utilisés dans Azure NetApp Files. Chacune d’entre elles propose ses propres méthodes de communication distinctes, mais à la base, elles fonctionnent essentiellement de la même manière.

- Les deux fournissent un ensemble de données unique à de nombreux clients connectés en réseau disparates.

- Les deux peuvent utiliser des méthodes d’authentification cryptées pour partager des données.

- Les deux peuvent être protégés par des autorisations de partage et de fichier.

- Les deux peuvent crypter les données en vol.

- Les deux peuvent utiliser plusieurs connexions pour aider à paralléliser les performances.

NFS (Network File System)

NFS est principalement utilisé avec les clients basés sur Linux/UNIX tels que Red Hat, SUSE, Ubuntu, AIX, Solaris et Apple OS. Azure NetApp Files prend en charge tout client NFS qui fonctionne selon les normes RFC (Request for Comments). Windows peut également utiliser NFS pour l'accès, mais il ne fonctionne pas à l'aide des normes RFC.

Les normes RFC pour les protocoles NFS peuvent être trouvées ici :

NFSv3

NFSv3 est une offre de base du protocole et possède les attributs clés suivants :

- NFSv3 est sans état, ce qui signifie que le serveur NFS ne fait pas le suivi des états des connexions (y compris des verrous).

- Le verrouillage est géré en dehors du protocole NFS, en utilisant NLM (Network Lock Manager). Étant donné que les verrous ne sont pas intégrés au protocole, des verrous obsolètes peuvent parfois se produire.

- Étant donné que NFSv3 est sans état, les performances avec NFSv3 peuvent être considérablement meilleures dans certaines charges de travail, en particulier dans les charges de travail avec des opérations à métadonnées élevées telles que OPEN, CLOSE, SETATTR et GETATTR. C'est le cas parce qu'il y a moins de travail général à effectuer pour traiter les requêtes sur le serveur et le client.

- NFSv3 utilise un modèle d’autorisation de fichier de base dans lequel les autorisations de lecture, d’écriture et d’exécution peuvent être attribuées au propriétaire du fichier, à un groupe ou à toute autre personne.

- NFSv3 peut utiliser les ACL NFSv4.x, mais un client de gestion NFSv4.x serait requis pour configurer et gérer les ACL. Azure NetApp Files ne prend pas en charge l’utilisation de listes de contrôle d’accès POSIX non standard.

- NFSv3 nécessite également l'utilisation d'autres protocoles auxiliaires pour les opérations régulières telles que la découverte de ports, le montage, le verrouillage, la surveillance de l'état et les quotas. Chaque protocole auxiliaire utilise un port réseau unique, ce qui signifie que les opérations NFSv3 nécessitent une plus grande exposition à travers des pare-feu avec des numéros de port bien connus.

- Azure NetApp Files utilise les numéros de port suivants pour les opérations NFSv3. Il n'est pas possible de modifier ces numéros de port :

- Portmapper (111)

- Montage (635)

- NFS (2049)

- NLM (4045)

- NSM (4046)

- Rquota (4049)

- NFSv3 peut utiliser des améliorations de sécurité telles que Kerberos, mais Kerberos affecte uniquement la partie NFS des paquets ; les protocoles auxiliaires (tels que NLM, portmapper, mount) ne sont pas inclus dans la conversation Kerberos.

- Azure NetApp Files prend uniquement en charge le chiffrement Kerberos NFSv4.1

- NFSv3 utilise des ID numériques pour l’authentification de ses utilisateurs et de ses groupes. Les identifiants numériques simplifient la configuration et la gestion, mais peuvent faciliter l'usurpation d'identité des utilisateurs.

- NFSv3 peut utiliser LDAP pour les recherches d’utilisateurs et de groupes.

Prise en charge des versions de service NFSv3

NFSv3 prend actuellement en charge les versions suivantes de chaque protocole auxiliaire dans Azure NetApp Files :

| Service | Versions prises en charge |

|---|---|

| Portmapper | 4, 3, 2 |

| NFS | 4, 3* |

| Mountd | 3, 2, 1 |

| Nlockmgr | 4 |

| État | 1 |

| Rquotas | 1 |

* Les versions prises en charge par NFS s’affichent en fonction de la version sélectionnée pour le volume Azure NetApp Files.

Ces informations peuvent être collectées à partir de votre volume Azure NetApp Files avec la commande suivante :

# rpcinfo -s <Azure NetApp Files IP address>

NFSv4.x

NFSv4.x fait référence à toutes les versions NFS ou versions mineures qui sont sous NFSv4, y compris NFSv4.0, NFSv4.1 et NFSv4.2. Azure NetApp Files prend actuellement en charge uniquement NFSv4.1.

NFSv4.x présente les caractéristiques suivantes :

- NFSv4.x est un protocole avec état, ce qui signifie que le client et le serveur gardent une trace des états des connexions NFS, y compris les états de verrouillage. Le montage NFS utilise un concept connu sous le nom d’« ID d’état » pour suivre les connexions.

- Le verrouillage est intégré au protocole NFS et ne nécessite pas de protocoles de verrouillage auxiliaires pour faire le suivi des verrous NFS. Au lieu de cela, les écluses sont accordées sur la base d'un bail. Ils expirent après une certaine durée si une connexion client ou serveur est perdue, renvoyant ainsi le verrou au système pour une utilisation avec d'autres clients NFS.

- L'état de NFSv4.x comporte certains inconvénients, tels que des interruptions potentielles lors de pannes de réseau ou de basculements de stockage, et une surcharge de performances dans certains types de charges de travail (telles que les charges de travail à métadonnées élevées).

- NFSv4.x offre de nombreux avantages significatifs par rapport à NFSv3, notamment :

- Meilleurs concepts de verrouillage (verrouillage basé sur le bail)

- Meilleure sécurité (moins de ports de pare-feu nécessaires, intégration du standard avec Kerberos, contrôles d’accès granulaires)

- Autres fonctionnalités

- Opérations NFS composées (plusieurs commandes dans une même requête de paquet pour réduire la conversation sur le réseau)

- TCP uniquement

- NFSv4.x peut utiliser un modèle d’autorisation de fichier plus robuste, similaire aux autorisations Windows NTFS. Ces ACL granulaires peuvent être appliquées aux utilisateurs ou aux groupes et permettent de définir des autorisations sur une gamme plus large d'opérations que les opérations de lecture/écriture/exécution de base. NFSv4.x peut également utiliser les bits de mode POSIX standard utilisés par NFSv3.

- Étant donné que NFSv4.x n’utilise pas de protocoles auxiliaires, Kerberos est appliqué à l’ensemble de la conversation NFS lorsqu’il est utilisé.

- NFSv4.x utilise une combinaison de noms d’utilisateurs/de groupes et de chaînes de domaine pour vérifier les informations des utilisateurs et des groupes. Le client et le serveur doivent se mettre d’accord sur les chaînes de domaine pour que l’authentification correcte de l’utilisateur et du groupe se produise. Si les chaînes de domaine ne correspondent pas, l'utilisateur ou le groupe NFS est alors écrasé par l'utilisateur spécifié dans le fichier /etc/idmapd.conf sur le client NFS (par exemple, nobody).

- Bien que NFSv4.x utilise généralement des chaînes de domaine par défaut, il est possible de configurer le client et le serveur pour revenir aux ID numériques classiques utilisés dans NFSv3 lorsque AUTH_SYS est utilisé.

- NFSv4.x dispose d'une intégration profonde avec les chaînes de noms d'utilisateur et de groupe, et le serveur et les clients doivent se mettre d'accord sur ces utilisateurs et groupes. En tant que tel, envisagez d’utiliser un serveur de service de noms pour l’authentification des utilisateurs, tel que LDAP sur les clients et serveurs NFS.

Pour les questions fréquemment posées concernant NFS dans Azure NetApp Files, consultez Questions fréquentes sur Azure NetApp Files NFS.

SMB (Server Message Block)

SMB est utilisé principalement avec des clients Windows pour les fonctionnalités NAS. Cependant, il peut également être utilisé sur des systèmes d'exploitation basés sur Linux tels que AppleOS, RedHat, etc. Ce déploiement est réalisé à l'aide d'une application appelée Samba. Azure NetApp Files prend en charge officiellement SMB avec Windows et macOS. SMB/Samba sur les systèmes d’exploitation Linux peut fonctionner avec Azure NetApp Files, mais il n’existe aucun support officiel.

Azure NetApp Files prend en charge seulement les versions 2.1 et 3.1 de SMB.

SMB a les caractéristiques suivantes :

- SMB est un protocole avec état : les clients et le serveur maintiennent un « état » pour les connexions de partage SMB pour une meilleure sécurité et un meilleur verrouillage.

- Le verrouillage en SMB est considéré comme obligatoire. Quand un fichier est verrouillé, aucun autre client ne peut écrire dans ce fichier jusqu’à ce que le verrou soit libéré.

- SMBv2.x et les versions ultérieures utilisent des appels composés pour effectuer des opérations.

- SMB prend en charge l’intégration complète de Kerberos. Avec la façon dont les clients Windows sont configurés, Kerberos est souvent utilisé sans que les utilisateurs finaux le sachent.

- Quand Kerberos ne peut pas être utilisé pour l’authentification, Windows NTLM (NT LAN Manager) peut être utilisé comme solution de rechange. Si NTLM est désactivé dans l’environnement Active Directory, les demandes d’authentification qui ne peuvent pas utiliser Kerberos échouent.

- SMBv3.0 et versions ultérieures prennent en charge le chiffrement de bout en bout pour les partages SMB.

- SMBv3.x prend en charge le multicanal pour des gains de performances dans certaines charges de travail.

- SMB utilise des noms d'utilisateur et de groupe (via la traduction SID) pour l'authentification. Les informations des utilisateurs et des groupes sont fournies par un contrôleur de domaine Active Directory.

- SMB dans Azure NetApp Files utilise les listes de contrôle d’accès Windows New Technology File System (NTFS) standard ACL pour les autorisations de fichiers et de dossiers.

Pour les questions fréquemment posées concernant SMB dans Azure NetApp Files, consultez Questions fréquentes sur Azure NetApp Files SMB.

Doubles protocoles

Certaines organisations disposent d'environnements Windows purs ou UNIX purs (homogènes) dans lesquels toutes les données sont accessibles à l'aide d'une seule des approches suivantes :

- Sécurité des fichiers SMB et NTFS

- Sécurité des fichiers NFS et UNIX - bits de mode ou listes de contrôle d'accès (ACL) NFSv4.x

Cependant, de nombreux sites doivent permettre l'accès aux ensembles de données à partir de clients Windows et UNIX (hétérogènes). Pour les environnements ayant ces exigences, Azure NetApp Files prend en charge le stockage NAS à double protocole natif. Une fois que l'utilisateur est authentifié sur le réseau et dispose des autorisations de partage ou d'exportation appropriées et des autorisations nécessaires au niveau des fichiers, l'utilisateur peut accéder aux données à partir d'hôtes UNIX à l'aide de NFS ou à partir d'hôtes Windows à l'aide de SMB.

Raisons d'utiliser des volumes à double protocole

L’utilisation de volumes à double protocole avec Azure NetApp Files offre plusieurs avantages distincts. Lorsque les clients utilisant différents protocoles NAS peuvent accéder de manière transparente et simultanée aux ensembles de données, les avantages suivants peuvent être obtenus :

- Réduire les tâches de gestion globales de l’administrateur du stockage.

- Nécessiter le stockage d’une seule copie des données pour l’accès au NAS depuis plusieurs types de clients.

- Un stockage NAS indépendant des protocoles permet aux administrateurs de stockage de contrôler le style de liste de contrôle d’accès et le contrôle d’accès qui sont présentés aux utilisateurs finaux.

- Centraliser les opérations de gestion des identités dans un environnement NAS.

Considérations courantes avec les environnements à double protocole

L'accès NAS à double protocole est souhaitable par de nombreuses organisations en raison de sa flexibilité. Il existe cependant une perception de difficulté qui crée un ensemble de considérations propres au concept de partage entre protocoles. Ces considérations incluent, sans toutefois s’y limiter :

- Exigence de connaissances sur plusieurs protocoles, systèmes d'exploitation et systèmes de stockage.

- Connaissance pratique des serveurs de services de noms, tels que DNS, LDAP, etc.

De plus, des facteurs externes peuvent entrer en jeu, tels que :

- Traiter avec plusieurs départements et groupes informatiques (tels que les groupes Windows et les groupes UNIX)

- Acquisitions d'entreprises

- Consolidations de domaines

- Réorganisations

Malgré ces considérations, la configuration, l’installation et l’accès au NAS à double protocole peuvent être simples et parfaitement intégrés dans n’importe quel environnement.

Comment Azure NetApp Files simplifie l'utilisation du double protocole

Azure NetApp Files consolide l’infrastructure requise pour des environnements NAS à double protocole réussis dans un seul plan de gestion, y compris les services de stockage et de gestion des identités.

La configuration à double protocole est simple et la plupart des tâches sont protégées par l’infrastructure de gestion des ressources Azure NetApp Files pour simplifier les opérations pour les opérateurs cloud.

Une fois qu’une connexion Active Directory est établie avec Azure NetApp Files, les volumes à double protocole peuvent utiliser la connexion pour gérer la gestion des identités Windows et UNIX nécessaire à l’authentification appropriée des utilisateurs et des groupes. Cette configuration élimine le besoin d'étapes de configuration supplémentaires en dehors de la gestion normale des utilisateurs et des groupes au sein des services Active Directory ou LDAP.

En supprimant les étapes supplémentaires centrées sur le stockage pour les configurations à double protocole, Azure NetApp Files rationalise le déploiement global à double protocole pour les organisations souhaitant migrer vers Azure.

Fonctionnement des volumes à double protocole Azure NetApp Files

À un niveau élevé, les volumes à double protocole Azure NetApp Files utilisent une combinaison de mappage de noms et de styles d’autorisations pour fournir un accès cohérent aux données quel que soit le protocole utilisé. Cela signifie que, que vous accédiez à un fichier depuis NFS ou SMB, vous pouvez être assuré que les utilisateurs ayant accès à ces fichiers peuvent y accéder et que les utilisateurs sans accès à ces fichiers ne peuvent pas y accéder.

Lorsqu’un client NAS demande l’accès à un volume à double protocole dans Azure NetApp Files, les opérations suivantes se produisent pour offrir une expérience transparente à l’utilisateur final.

- Un client NAS établit une connexion NAS au volume à double protocole Azure NetApp Files.

- Le client NAS transmet les informations d’identité de l’utilisateur à Azure NetApp Files.

- Azure NetApp Files vérifie que le client/utilisateur NAS a accès au partage NAS.

- Azure NetApp Files prend cet utilisateur et le mappe à un utilisateur valide trouvé dans les services de noms.

- Azure NetApp Files compare cet utilisateur aux autorisations au niveau du fichier dans le système.

- Les autorisations de fichier contrôlent le niveau d’accès dont dispose l’utilisateur.

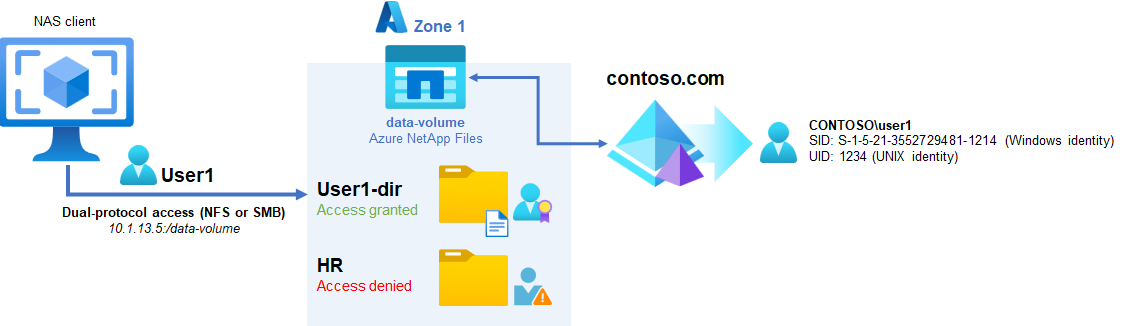

Dans l’illustration suivante, user1 s’authentifie auprès d’Azure NetApp Files pour accéder à un volume à double protocole via SMB ou NFS. Azure NetApp Files recherche les informations Windows et UNIX de l’utilisateur dans Microsoft Entra ID, puis mappe les identités Windows et UNIX de l’utilisateur une à une. L'utilisateur est vérifié user1 et obtient les informations d'identification d'accès de user1.

Dans ce cas, user1 obtient le contrôle total de son propre dossier (user1-dir) et aucun accès au dossier HR. Ce paramètre est basé sur les ACL de sécurité spécifiées dans le système de fichiers et user1 obtiendra l'accès attendu quel que soit le protocole à partir duquel ils accèdent aux volumes.

Considérations relatives aux volumes à double protocole Azure NetApp Files

Lorsque vous utilisez des volumes Azure NetApp Files pour accéder à SMB et NFS, certaines considérations s'appliquent :

- Vous avez besoin d’une connexion Active Directory. En tant que tel, vous devez répondre aux Exigences relatives aux connexions Active Directory.

- Les volumes à double protocole nécessitent une zone de recherche inversée dans DNS avec un enregistrement de pointeur associé (PTR) de la machine hôte AD pour éviter les échecs de création de volume à double protocole.

- Votre client NFS et les packages associés (tels que

nfs-utils) doivent être à jour pour une sécurité, une fiabilité et une prise en charge optimales des fonctionnalités. - Les volumes à double protocole prennent en charge Active Directory Domain Services (AD DS) et Microsoft Entra Domain Services.

- Les volumes à double protocole ne prennent pas en charge l’utilisation de LDAP sur TLS avec Microsoft Entra Domain Services. Consultez Considérations relatives à LDAP sur TLS.

- Les versions NFS prises en charge incluent : NFSv3 et NFSv4.1.

- Les fonctionnalités NFSv4.1 telles que le système de fichiers réseau parallèle (pNFS), la jonction de session et les références ne sont actuellement pas prises en charge avec les volumes Azure NetApp Files.

-

Les attributs étendus Windows

set/getne sont pas pris en charge dans les volumes à double protocole. - Consultez les considérations supplémentaires pour la création d’un volume à double protocole pour Azure NetApp Files.

Étapes suivantes

- Comprendre le style de sécurité à double protocole et les comportements d'autorisation dans Azure NetApp Files

- Comprendre l’utilisation du protocole LDAP avec Azure NetApp Files

- Comprendre les appartenances aux groupes NFS et aux groupes supplémentaires

- Comprendre le verrouillage des fichiers et les types de verrouillage dans Azure NetApp Files

- Créer un volume NFS pour Azure NetApp Files

- Créer un volume SMB pour Azure NetApp Files

- Créer un volume double protocole pour Azure NetApp Files

- FAQ sur NFS pour Azure NetApp Files

- FAQ sur SMB pour Azure NetApp Files