Kehittyneiden metsästyskyselyiden siirtäminen Microsoft Defender for Endpoint

Koskee seuraavia:

- Microsoft Defender XDR

Siirrä kehittyneet metsästystyönkulut Microsoft Defender for Endpoint uhkien ennakoivaan etsimiseen laajemman tietojoukon avulla. Microsoft Defender XDR:ssä saat käyttöoikeuden muiden Microsoft 365 -suojausratkaisujen tietoihin, kuten:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Huomautus

Useimmat Microsoft Defender for Endpoint asiakkaat voivat käyttää Microsoft Defender XDR ilman lisälisenssejä. Voit aloittaa kehittyneen metsästyksen työnkulkujen siirtämisen Defender for Endpointista ottamalla käyttöön Microsoft Defender XDR.

Voit siirtyä vaikuttamatta aiemmin luotuihin Defender for Endpoint -työnkulkuihin. Tallennetut kyselyt säilyvät ennallaan, ja mukautettujen tunnistussääntöjen suorittaminen ja ilmoitusten luominen jatkuu. Ne näkyvät kuitenkin Microsoft Defender XDR.

Rakennetaulukot vain Microsoft Defender XDR

Microsoft Defender XDR kehittynyt metsästysrakenne tarjoaa lisätaulukoita, jotka sisältävät tietoja eri Microsoft 365 -suojausratkaisuista. Seuraavat taulukot ovat käytettävissä vain Microsoft Defender XDR:

| Taulukon nimi | Kuvaus |

|---|---|

| AlertEvidence | Hälytyksiin liittyvät tiedostot, IP-osoitteet, URL-osoitteet, käyttäjät tai laitteet |

| AlertInfo | ilmoitukset Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps ja Microsoft Defender for Identity, mukaan lukien vakavuustiedot ja uhkaluokat |

| EmailAttachmentInfo | Tietoja sähköposteihin liitetyistä tiedostoista |

| EmailEvents | Microsoft 365 -sähköpostitapahtumat, mukaan lukien sähköpostin toimitus ja tapahtumien esto |

| EmailPostDeliveryEvents | Toimituksen jälkeiset suojaustapahtumat sen jälkeen, kun Microsoft 365 on toimittanut sähköpostiviestit vastaanottajan postilaatikkoon |

| EmailUrlInfo | Tietoja sähköpostiviestien URL-osoitteista |

| IdentityDirectoryEvents | Tapahtumat, joissa on mukana paikallinen toimialueen ohjauskone, jossa on käytössä Active Directory (AD). Tämä taulukko kattaa useita käyttäjätietoihin liittyviä tapahtumia ja järjestelmätapahtumia toimialueen ohjauskoneessa. |

| IdentityInfo | Tilitiedot eri lähteistä, mukaan lukien Microsoft Entra ID |

| IdentityLogonEvents | Active Directoryn ja Microsoft online-palvelut todentamistapahtumat |

| IdentityQueryEvents | Kyselyt Active Directory -objekteille, kuten käyttäjille, ryhmille, laitteille ja toimialueille |

Tärkeää

Kyselyjä ja mukautettuja tunnistuksia, jotka käyttävät vain Microsoft Defender XDR käytettävissä olevia rakennetaulukoita, voidaan tarkastella vain Microsoft Defender XDR.

Map DeviceAlertEvents-taulukko

- AlertInfo ja AlertEvidence -taulukot korvaavat DeviceAlertEvents taulukon Microsoft Defender for Endpoint-rakenteessa. Laitehälytyksiä koskevien tietojen lisäksi nämä kaksi taulukkoa sisältävät tietoja käyttäjätietojen, sovellusten ja sähköpostien hälytyksistä.

Seuraavan taulukon avulla voit tarkistaa, miten DeviceAlertEvents sarakkeet yhdistetään sarakkeisiin ja AlertEvidence -AlertInfotaulukoissa.

Vihje

Seuraavassa taulukossa olevien sarakkeiden lisäksi taulukko sisältää monia muita sarakkeita, AlertEvidence jotka antavat kokonaisvaltaisemman kuvan eri lähteistä peräisin olevista ilmoituksista.

Näytä kaikki AlertEvidence-sarakkeet

| DeviceAlertEvents-sarake | Samojen tietojen sijainti Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo ja AlertEvidence taulukot |

Timestamp |

AlertInfo ja AlertEvidence taulukot |

DeviceId |

AlertEvidence pöytä |

DeviceName |

AlertEvidence pöytä |

Severity |

AlertInfo pöytä |

Category |

AlertInfo pöytä |

Title |

AlertInfo pöytä |

FileName |

AlertEvidence pöytä |

SHA1 |

AlertEvidence pöytä |

RemoteUrl |

AlertEvidence pöytä |

RemoteIP |

AlertEvidence pöytä |

AttackTechniques |

AlertInfo pöytä |

ReportId |

Tätä saraketta käytetään yleensä kohteessa Microsoft Defender for Endpoint liittyvien tietueiden paikantamiseen muista taulukoista. Microsoft Defender XDR voit noutaa aiheeseen liittyviä tietoja suoraan taulukostaAlertEvidence. |

Table |

Tätä saraketta käytetään yleensä Microsoft Defender for Endpoint lisätietojen tapahtumille muissa taulukoissa. Microsoft Defender XDR voit noutaa aiheeseen liittyviä tietoja suoraan taulukostaAlertEvidence. |

Aiemmin luotujen Microsoft Defender for Endpoint kyselyiden muokkaaminen

Microsoft Defender for Endpoint kyselyt toimivat sellaisenaan, elleivät ne viittaa taulukkoonDeviceAlertEvents. Jos haluat käyttää näitä kyselyitä Microsoft Defender XDR, tee seuraavat muutokset:

- Korvaa

DeviceAlertEventskohteellaAlertInfo. - Yhdistä -

AlertInfoja -AlertEvidencetaulukot päälleAlertIdsaadaksesi vastaavat tiedot.

Alkuperäinen kysely

Seuraava kysely hakee DeviceAlertEvents Microsoft Defender for Endpoint hälytykset, joihin liittyy powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Muokattu kysely

Seuraavaa kyselyä on muutettu käytettäväksi Microsoft Defender XDR. Sen sijaan, että tiedoston nimi tarkastetaan suoraan kohteesta DeviceAlertEvents, se liittyy AlertEvidence taulukkoon ja tarkistaa sen tiedostonimen kyseisessä taulukossa.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Mukautettujen tunnistussääntöjen siirtäminen

Kun Microsoft Defender for Endpoint sääntöjä muokataan Microsoft Defender XDR, ne toimivat edelleen kuten ennenkin, jos tuloksena saatava kysely tarkastelee vain laitetaulukoita.

Esimerkiksi mukautetuilla tunnistussäännöillä luodut hälytykset, jotka tekevät kyselyn vain laitetaulukoista, toimitetaan edelleen SIEM:lle ja luovat sähköposti-ilmoituksia sen mukaan, miten olet määrittänyt ne Microsoft Defender for Endpoint. Myös kaikki Defender for Endpointin nykyiset evätyssäännöt ovat edelleen voimassa.

Kun muokkaat Defender for Endpoint -sääntöä niin, että se tekee kyselyjä käyttäjätieto- ja sähköpostitaulukoista, jotka ovat käytettävissä vain Microsoft Defender XDR, sääntö siirretään automaattisesti Microsoft Defender XDR.

Siirretyn säännön luomat ilmoitukset:

- Eivät enää näy Defender for Endpoint -portaalissa (Microsoft Defender Security Center)

- Lopeta toimittaminen SIEM:lle tai luo sähköposti-ilmoituksia. Voit kiertää tämän muutoksen määrittämällä ilmoitukset Microsoft Defender XDR kautta saadaksesi ilmoitukset. Voit käyttää Microsoft Defender XDR-ohjelmointirajapintaa vastaanottamaan ilmoituksia asiakkaan havaitsemisilmoituksista tai liittyvistä tapauksista.

- Microsoft Defender for Endpoint evätyssäännöt eivät estä sitä. Jos haluat estää ilmoitusten luomisen tietyille käyttäjille, laitteille tai postilaatikoille, muokkaa vastaavat kyselyt siten, että kyseiset entiteetit jätetään eksplisiittisesti pois.

Jos muokkaat sääntöä tällä tavalla, sinua pyydetään vahvistamaan se, ennen kuin muutokset otetaan käyttöön.

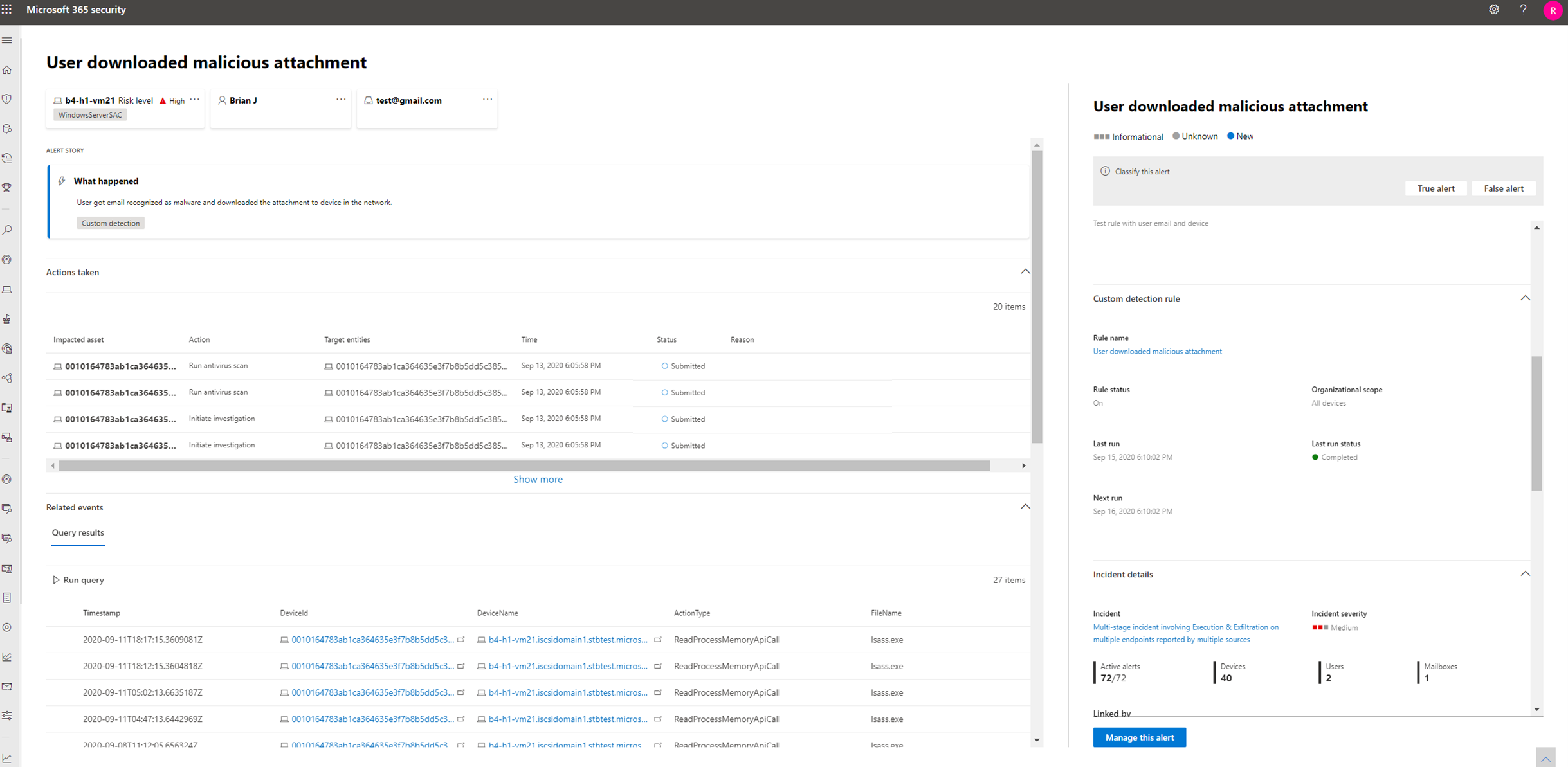

Microsoft Defender XDR mukautettujen tunnistussääntöjen luomat uudet ilmoitukset näytetään ilmoitussivulla, joka sisältää seuraavat tiedot:

- Ilmoituksen otsikko ja kuvaus

- Kohderesurssit, joihin vaikutus vaikuttaa

- Hälytyksen johdosta toteutetut toimet

- Kyselyn tulokset, jotka käynnistivät ilmoituksen

- Tietoja mukautetusta tunnistussäännöstä

Kyselyjen kirjoittaminen ilman DeviceAlertEvents-elementtiä

Microsoft Defender XDR rakenteessa AlertInfo - ja AlertEvidence -taulukot on annettu, jotta niihin mahtuu erilaisia tietoja, jotka ovat eri lähteistä peräisin olevien ilmoitusten mukana.

Jos haluat saada samat ilmoitustiedot, joita käytit Microsoft Defender for Endpoint-rakenteen taulukostaDeviceAlertEvents, suodata AlertInfo taulukko ServiceSource ja liitä sitten kukin yksilöllinen tunnus AlertEvidence taulukkoon, joka sisältää yksityiskohtaisia tapahtuma- ja entiteettitietoja.

Katso alla oleva esimerkkikysely:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Tämä kysely tuottaa paljon enemmän sarakkeita kuin DeviceAlertEvents Microsoft Defender for Endpoint rakenteessa. Jos haluat pitää tulokset hallittavissa, project käytä tätä vain sinua kiinnostavien sarakkeiden hakemiseen. Alla olevassa esimerkissä näkyvät projektisarakkeet, jotka saattavat olla kiinnostuneita, kun tutkimuksessa havaittiin PowerShell-toimintaa:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Jos haluat suodattaa tietyt hälytyksiin liittyvät entiteetit, voit tehdä sen määrittämällä entiteetin tyypin EntityType kohteessa ja arvon, jota haluat suodattaa. Seuraavassa esimerkissä haetaan tiettyä IP-osoitetta:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Tutustu myös seuraaviin ohjeartikkeleihin:

- Ota Microsoft Defender XDR käyttöön

- Tarkennetun etsinnän yleiskatsaus

- Rakenteen ymmärtäminen

- Kehittynyt metsästys Microsoft Defender for Endpoint

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.