Hyökkäyspolkujen yleiskatsaus

Microsoft-suojauksen altistumishallinta auttaa hallitsemaan yrityksesi hyökkäyspintaa ja altistumisriskiä. Hyökkäyspolut yhdistävät resursseja ja tekniikoita näyttääkseen päästä päähän -polut, joita hyökkääjät voivat luoda päästäkseen organisaation aloituskohdasta kriittisiin resursseihin.

Huomautus

Hyökkäyspolkujen arvo kasvaa lähteenä käytettyjen tietojen perusteella. Jos mitään tietoja ei ole käytettävissä tai tiedot eivät vastaa organisaatiosi ympäristöä, hyökkäyspolkuja ei ehkä näy. Hyökkäyspolut eivät ehkä ole täysin edustavia, jos kuormituksille ei ole määritetty käyttöoikeuksia, jotka ovat edustettuina hyökkäyspolulla tai jos et ole määrittänyt kriittisiä resursseja kokonaan.

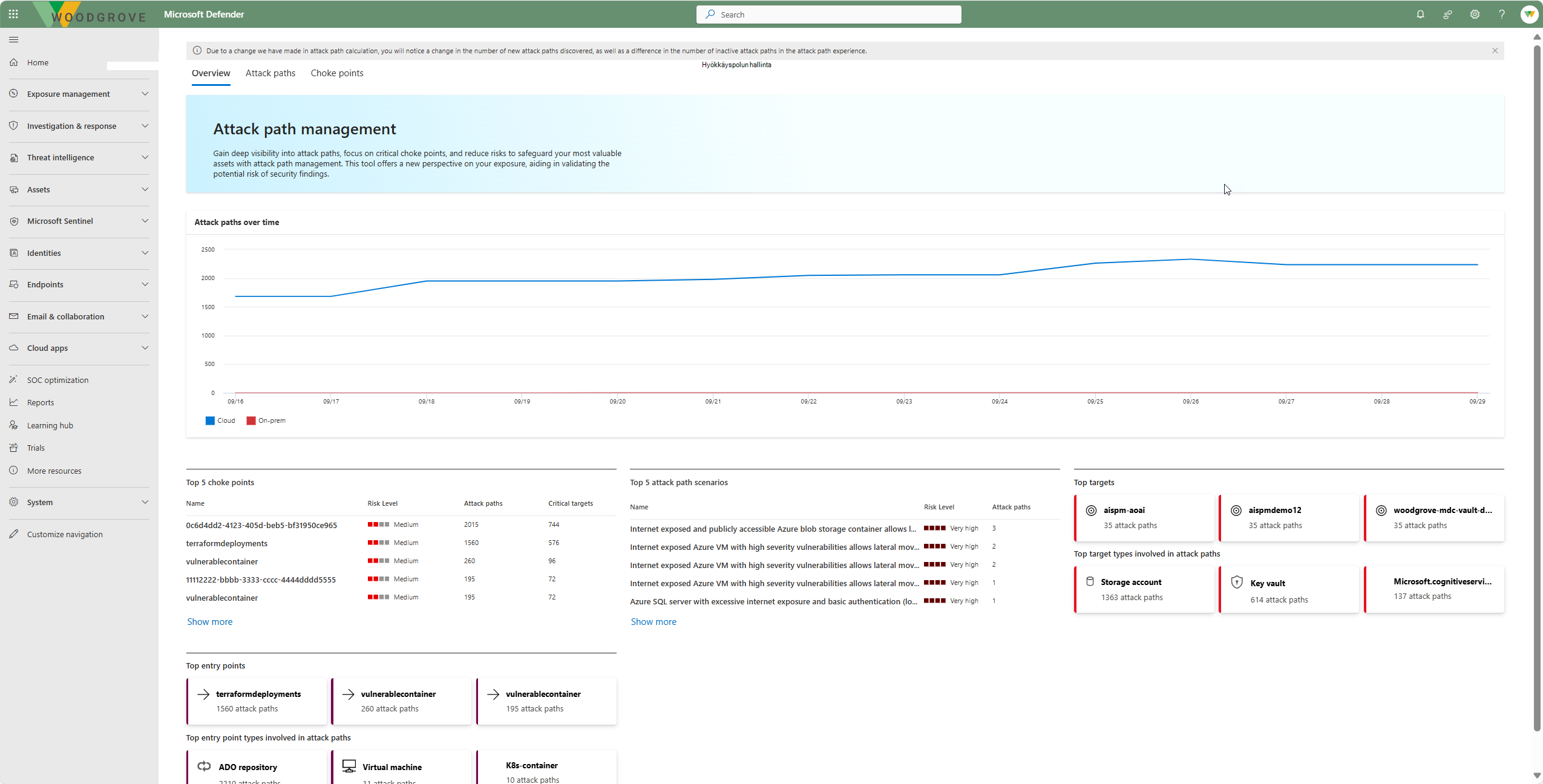

Hyökkäyspolun koontinäyttö

Hyökkäyspolun koontinäyttö tarjoaa korkean tason näkymän organisaatiosi hyökkäyspolut. Se näyttää hyökkäyspolkujen määrän, kuristuspisteiden määrän ja kriittisten resurssien määrän. Näiden tietojen avulla voit ymmärtää organisaatiosi suojausasennon ja priorisoida suojaustoimiasi. Koontinäytössä voit porautua hyökkäyspolkujen, kuristuspisteiden ja tärkeiden resurssien tietoihin.

Hyökkäyspolkujen tunnistaminen ja ratkaiseminen

Näin altistumisen hallinta auttaa tunnistamaan ja ratkaisemaan hyökkäyspolkuja.

Hyökkäyspolun luominen: Suojauksen altistumishallinta luo automaattisesti hyökkäyspolkuja resursseista ja kuormituksista kerättyjen tietojen perusteella. Se simuloi hyökkäysskenaarioita ja tunnistaa haavoittuvuuksia ja heikkouksia, joita hyökkääjä voi hyödyntää.

- Portaalissa näkyvien hyökkäyspolkujen määrä voi vaihdella IT-ympäristöjen dynaamisen luonteen vuoksi. Järjestelmämme luo dynaamisesti hyökkäyspolkuja kunkin asiakkaan ympäristön reaaliaikaisten olosuhteiden perusteella. Muutokset, kuten resurssien lisääminen tai poistaminen, määritysten päivittäminen, käyttäjän kirjautuminen sisään tai pois koneesta, käyttäjä, joka on lisätty tai poistettu ryhmään, sekä uusien verkkosegmentointi- tai suojauskäytäntöjen käyttöönotto voivat kaikki vaikuttaa tunnistettujen hyökkäyspolkujen määrään ja tyyppiin.

- Tämä lähestymistapa varmistaa, että tarjoamamme suojaustila on sekä tarkka että vastaa viimeisintä ympäristön tilaa, mikä vastaa nykypäivän IT-ympäristöissä vaadittua ketteryyttä.

Hyökkäyspolun näkyvyys: Hyökkäyspolun kaavionäkymä visualisoi hyökkäyspolun tietojen avulla mahdollisten uhkien kehittymisen.

- Kun viet osoittimen jokaisen solmun ja yhdistimen kuvakkeen päälle, saat lisätietoja hyökkäyspolun koontiversiosta. Esimerkiksi alkuperäisestä näennäiskoneesta, joka sisältää TLS/SSL-avaimia, tallennustilien käyttöoikeuksiin asti.

- Yrityksen altistumiskartta laajentaa hyökkäyspolkujen visualisointia. Muiden tietojen lisäksi se näyttää useita hyökkäyspolkuja ja kuristuspisteitä, solmuja, jotka luovat pullonkauloja kaavioon tai karttaan, jossa hyökkäyspolut yhtyvät. Se visualisoi altistustiedot, jolloin näet, mitkä resurssit ovat vaarassa ja missä painopisteesi priorisoidaan.

Suojaussuositukset: Hae toiminnallisia suosituksia mahdollisten hyökkäyspolkujen lieventämiseksi.

Kuristuspisteet: Hyökkäyspolun koontinäyttö korostaa kriittisiä resursseja, joissa useat hyökkäyspolut kohtaavat, ja tunnistaa ne tärkeiksi haavoittuvuuksiksi. Keskittymällä näihin kuristuskokeisiin tietoturvatiimit voivat tehokkaasti vähentää riskejä käsittelemällä suuritehoisia resursseja.

- Tunnistaminen: Tarkastele luetteloa kuristuspisteistä hyökkäyspolun koontinäytössä.

- Ryhmittely: Suojauksen altistumishallinta ryhmät kuristavat pistesolmuja, joissa useat hyökkäyspolut kulkevat tai risteävät matkalla kriittiseen resurssiin.

- Strateginen lievennys: Choke-pisteen näkyvyyden avulla voit keskittää lieventämistoimet strategisesti, käsitellen useita hyökkäyspolkuja suojaamalla nämä kriittiset pisteet.

- Suojaus: Varmista, että kuristuspisteet ovat turvallisia, suojaa resurssejasi uhkilta.

Räjähdyssäde: Käyttäjät voivat visuaalisesti tutkia suurimman riskin polkuja kuristuspisteestä. Se tarjoaa yksityiskohtaisen visualisoinnin, joka näyttää, miten yhden resurssin kompromissi voi vaikuttaa muihin, jolloin tietoturvatiimit voivat arvioida hyökkäyksen laajempia vaikutuksia ja priorisoida lievennysstrategioita tehokkaammin.