Ympäristömuuttujien käyttäminen Azure Key Vault -salasanoissa

Ympäristön muuttujien avulla Azure Key Vaultiin tallennettuihin salaisuuksiin voidaan viitata. Nämä salaisuudet ovat tämän jälkeen käytettävissä Power Automate -työnkuluissa ja mukautetuissa yhdistimissä. Huomaa, että salaisuuksia ei voi käyttää muissa mukautuksissa tai yleensä ohjelmointirajapinnan kautta.

Todelliset salaisuudet tallennetaan vain Azure Key Vaultiin, ja ympäristömuuttuja viittaa avainsäilön salaisuuden sijaintiin. Azure Key Vault -salaisuudet ympäristömuuttujien kanssa edellyttävät Azure Key Vault -määritystä, jotta Power Platform voi lukea viitattuja salaisuuksia.

Salaisuuksiin viittaavat ympäristömuuttujat eivät ole tällä hetkellä käytettävissä dynaamisen sisällön valitsimessa työnkulkuja Power Automate varten.

Azure Key Vaultin määrittäminen

Jos haluat käyttää Azure Key Vault -salaisuuksia varaston sisältävän Azure-tilauksen kanssa Power Platform, resurssin toimittajan on rekisteröidyttävä PowerPlatform ja ympäristömuuttujan luovalla käyttäjällä on oltava asianmukaiset oikeudet Azure Key Vault -resurssiin.

Tärkeää

- Käyttöoikeuksien vahvistamiseen Azure Key Vaultissa käytettyihin käyttöoikeusrooli on äskettäin tehty muutoksia. Aiempiin ohjeisiin sisältyi avainsäilön Lukijan roolin määrittäminen. Jos olet aiemmin määrittänyt avainsäilön käyttämään Key Vault Lukija -roolia, varmista, että lisäät Key Vaultin salaisuuksien käyttäjä -roolin, jotta voit varmistaa, että käyttäjilläsi ja Microsoft Dataverse käyttäjilläsi on riittävät oikeudet salaisuuksien noutamiseen.

- Huomaamme, että palvelumme käyttää Azuren roolipohjaisia käyttöoikeuksien hallinnan ohjelmointirajapintoja käyttöoikeusroolin määritystä varten, vaikka avainsäilö olisi edelleen määritetty käyttämään säilön käyttöoikeuskäytäntömallia. Määrityksen helpottamiseksi on suositeltavaa, että vaihdat varaston käyttöoikeusmallin Azure-roolipohjaiseen käyttöoikeuksien hallintaan. Voit tehdä tämän Accessin määritykset - välilehdessä.

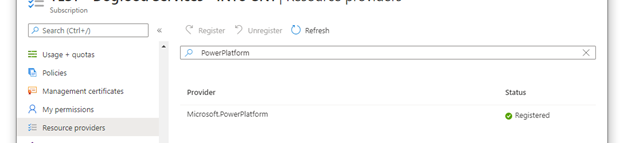

Rekisteröi resurssin

Microsoft.PowerPlatformtarjoaja Azure-tilaukseesi. Voit tarkistaa ja määrittää seuraavasti: Resurssien tarjoajat ja resurssityypit

Luo Azure Key Vault -säilö. Harkitse, kannattaako jokaisessa Power Platform -ympäristössä käyttää erillistä varastoa, jotta tietoturvauhkia voidaan pienentää, jos rikkomuksia tapahtuu. Harkitse avainsäilön määrittämistä käyttämään Azure roolipohjaista käyttöoikeuksien hallintaa käyttöoikeusmallille . Lisätietoja: Azure Key Vaultin käytön parhaat käytännöt, pika-aloitus – Azure Key Vaultin luominen Azure-portaalin avulla

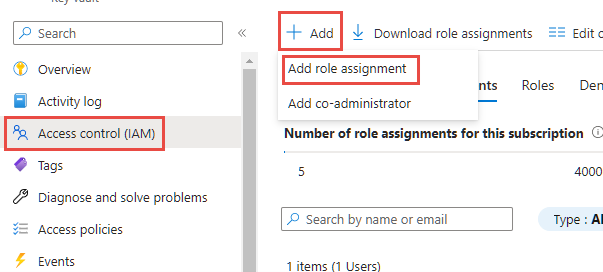

Käyttäjillä, jotka luovat tai käyttävät ympäristömuuttujia, joiden tyyppi on secret, on oltava oikeus hakea salaista sisältöä. Jos haluat myöntää uudelle käyttäjälle oikeuden käyttää salaisuutta, valitse Käytönvalvonta-alue , valitse Lisää ja valitse sitten avattavasta valikosta Lisää roolimääritys . Lisätietoja: Key Vault -avainten, varmenteiden ja salaisuuksien käyttöoikeuden myöntäminen Azure-roolipohjaisella käyttöoikeuksien hallinnalla

Jätä ohjatussa Lisää roolienmääritys -toiminnossa oletusmääritystyypiksi Työtehtäväroolit ja jatka Rooli-välilehteen . Etsi Key Vault Secrets -käyttäjän rooli ja valitse se. Jatka jäsenet-välilehteen, valitse Valitse jäsenet -linkki ja etsi käyttäjä sivupaneelista. Kun käyttäjä on valittu ja näkyvissä jäsenosassa, jatka tarkistus- ja delegoimisvälilehdessä ja suorita ohjattu toiminto loppuun.

Azure Key Vaultissa on oltava palvelun päänimelle myönnetty Key Vault Secrets User Dataverse -rooli. Jos sitä ei ole tässä säilössä, lisää uusi käyttöoikeuskäytäntö käyttämällä samaa menetelmää kuin käytit loppukäyttäjän käyttöoikeuksissa, mutta käyttämällä Dataverse-sovelluksen identiteettiä käyttäjän asemesta. Jos vuokraajalla on useita Dataverse-palvelun päärooleja, on suositeltavaa valita kaikki ja tallentaa roolimääritys. Kun rooli on määritetty, tarkista kukin roolimääritykset-luettelossa mainittu Dataverse-kohde ja valitse Dataverse-nimi, jotta voit tarkastella tietoja. Jos sovellustunnusta ei 00000007-0000-0000-c000-000000000000** ole, valitse tunnistetiedot ja poista se luettelosta valitsemalla Poista .

Jos olet ottanut käyttöön Azure Key Vault -palomuurin, sinun on sallittava Power Platform IP-osoitteiden pääsy avainvarastoosi. Power Platform ei sisälly Vain luotetut palvelut -vaihtoehtoon. Power Platform Siirry palvelussa nykyisin käytettyjen IP-osoitteiden URL-osoitteisiin ja IP-osoitealueisiin .

Jos et ole vielä tehnyt sitä, lisää salaisuus uuteen säilöösi. Lisätietoja: Azure Pika-aloitus - Salaisuuden asettaminen ja noutaminen Key Vaultista Azure-portaalin avulla

Uuden ympäristömuuttujan luominen Key Vault -salaisuutta varten

Kun Azure Key Vault on määritetty ja olet rekisteröinyt salaisuuden säilölle, voit viitata siihen Power Appsissa ympäristömuuttujan avulla.

Muistiinpano

- Salaisuuden käytön tarkistus suoritetaan taustalla. Jos käyttäjällä ei ole vähintään lukuoikeutta, näkyviin tulee tämä tarkistusvirhe: "Tämä muuttuja ei tallentunut oikein. Käyttäjällä ei ole oikeutta lukea salasanoja Azure Key Vault -polusta."

- Azure Key Vault on tällä hetkellä ainoa salaisuussäilö, jolle ympäristömuuttujia tuetaan.

- Azure Key Vaultin on oltava samassa vuokraajassa kuin Power Platform -tilaus.

Power AppsKirjaudu sisään ja avaa Ratkaisut-alueella ei-hallittu ratkaisu, jota käytät kehitykseen.

Valitse Uusi>Lisää>ympäristöä -muuttuja.

Kirjoita ympäristömuuttujalle a näyttönimi ja halutessasi Kuvaus .

Valitse tietotyypiksi Secret and Secret Store as Azure Key Vault.

Valitse seuraavista vaihtoehdoista:

- Valitse Uusi Azure Key Vault -arvoviite. Kun tiedot on lisätty seuraavaan vaihe ja tallennettu, luodaan ympäristömuuttujan arvotietue .

- Laajenna Näytä oletusarvo, jos haluat näyttää kentät, joilla luodaan Azure Key Vaultin oletussalaisuus. Kun tiedot on lisätty seuraavassa vaihe ja tallennettu, oletusarvon rajaus lisätään ympäristömuuttujan määritystietueeseen .

Anna seuraavat tiedot:

Azure Tilaustunnus: Key Vaultiin liittyvä Azure-tilaustunnus.

Resurssiryhmän nimi: Azure resurssiryhmä, jossa salaisuuden sisältävä avainsäilö sijaitsee.

Azure Key Vaultin nimi: Salaisuuden sisältävän avainsäilön nimi.

Salainen nimi: Key Vaultissa Azure sijaitsevan salaisuuden nimi.

Vihje

Tilaustunnus, resurssiryhmän nimi ja avainsäilön nimi löytyvät avainsäilön Azure-portaalin Yleiskatsaus-sivulta. Salanimi löytyy Azure-portaalin avainsäilösivulta valitsemalla Asetukset-kohdasta Salaisuudet.

Valitse Tallenna.

Ympäristön muuttujan salaisuuden testaaminen luomalla Power Automate -työnkulku

Yksinkertainen skenaario, joka osoittaa, miten Azure Key Vaultista saatua salaisuutta voi käyttää, on luoda Power Automate -työnkulku, joka käyttää salaisuutta todentautuakseen verkkopalveluun.

Muistiinpano

Tässä esimerkissä käytettävä verkkopalvelun URI-osoite ei ole toimiva verkkopalvelu.

Kirjaudu sisään Power Apps, valitse Ratkaisut ja avaa sitten haluamasi hallitsematon ratkaisu. Jos nimikettä ei ole sivupaneelissa, valitse ... Lisää ja valitse sitten haluamasi nimike.

Valitse Uusi>Automaatio>Pilvityönkulku>Välitön.

Anna työnkululle nimi, valitse Käynnistä työnkulku manuaalisesti ja valitse sitten Luo.

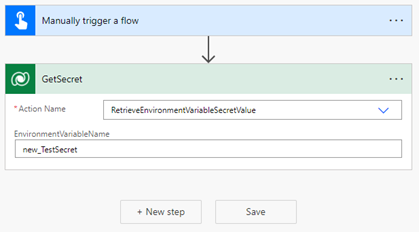

Valitse Uusi vaihe, valitse Microsoft Dataverse yhdistin ja valitse sitten Toiminnot-välilehdessä Suorita sitomaton toiminto.

Valitse avattavasta luettelosta toiminto nimeltä RetrieveEnvironmentVariableSecretValue .

Anna edellisessä osassa lisätty ympäristömuuttujan yksilöllinen nimi (ei näyttönimi), tässä esimerkissä käytetään new_TestSecret .

Valitse ...>Nimeä uudelleen, jos haluat nimetä toiminnon uudelleen, jotta siihen on helpompi viitata seuraavassa toiminnossa. Tässä näyttökuvassa se on nimetty uudelleen GetSecretiksi .

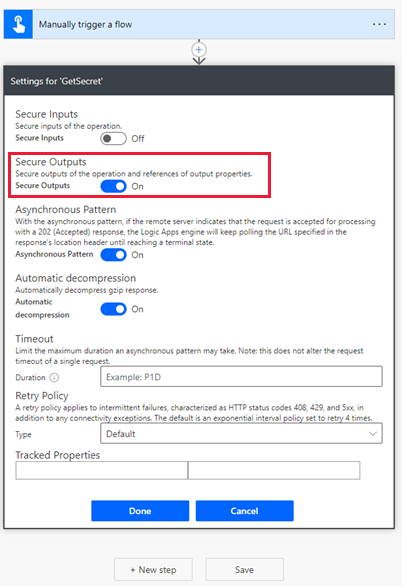

Valitse ...>Asetukset , jos haluat näyttää GetSecret-toimintoasetukset .

Ota asetuksissa käyttöön Suojatut lähdöt -vaihtoehto ja valitse sitten Valmis. Tämä estää sen, että toiminnon tulos ei paljastu työnkulun suoritushistoriassa.

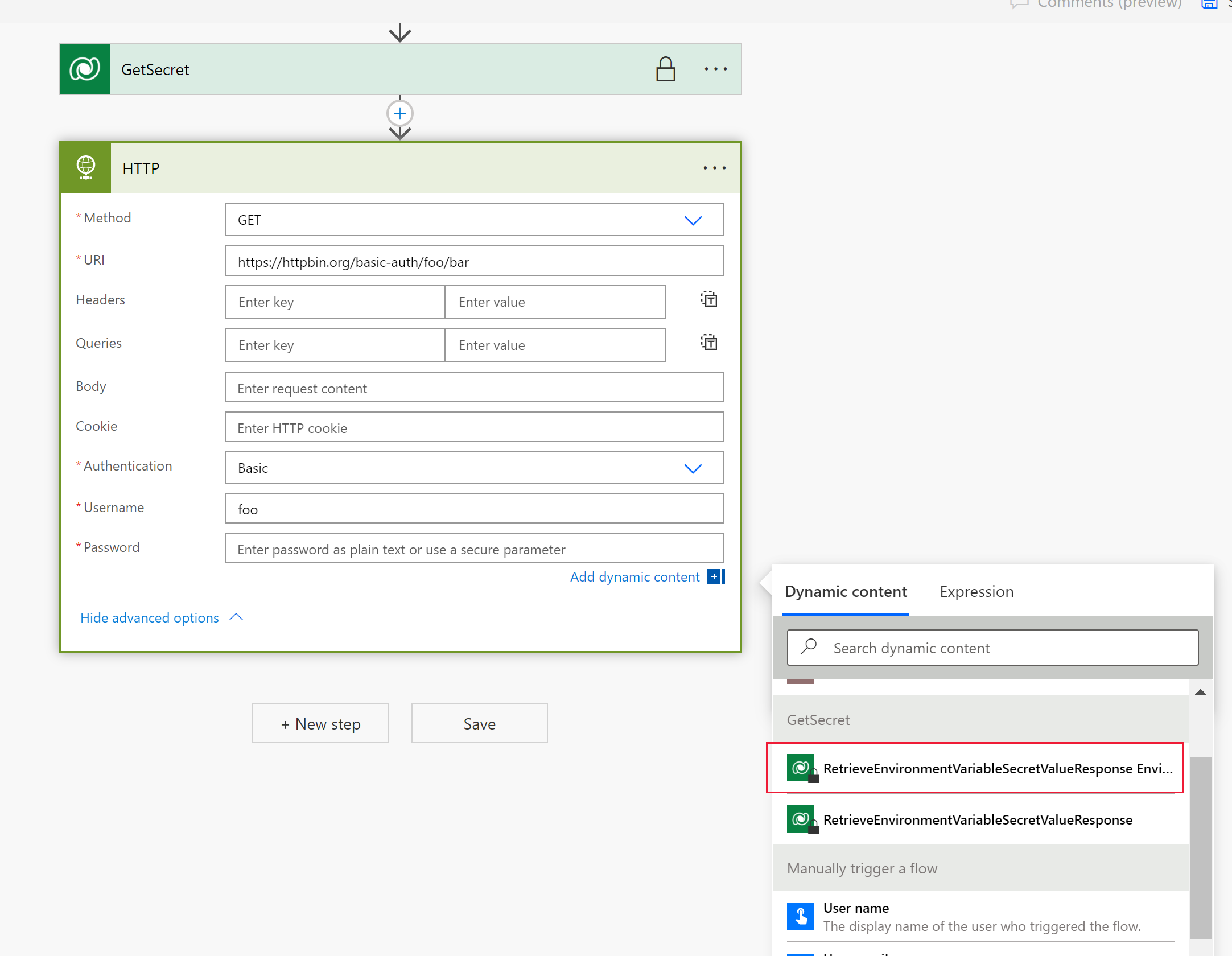

Valitse Uusi vaihe, etsi ja valitse HTTP-yhdistin .

Valitse menetelmäksi GET ja kirjoita verkkopalvelun URI. Tässä esimerkissä käytetään kuvitteellista verkkopalvelua httpbin.org .

Valitse Näytä lisäasetukset, valitse Todennus perustasolla ja kirjoita sitten Käyttäjänimi.

Valitse Salasana-kenttä ja valitse sitten Dynaaminen sisältö-välilehdessä yllä olevan työnkulun vaihe nimen alla ( tässä esimerkissä GetSecret ) RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, joka lisätään sitten lausekkeena

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']taibody('GetSecretTest')['EnvironmentVariableSecretValue'].

Valitse ...>Asetukset , jos haluat näyttää HTTP-toimintoasetukset .

Ota asetuksissa käyttöön Suojatut tulot - ja Suojatut lähdöt -asetukset ja valitse sitten Valmis. Näiden asetusten valinta estää sen, että toiminnon syöte ja tulos ei paljastu työnkulun suoritushistoriassa.

Luo työnkulku valitsemalla Tallenna .

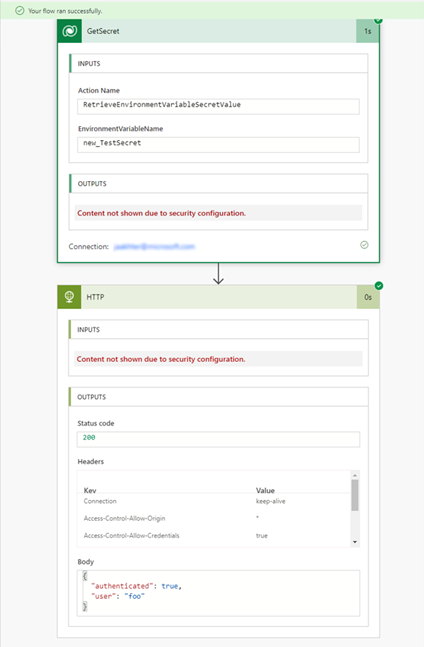

Testaa työnkulku suorittamalla se.

Työnkulun suoritushistorian avulla tulostiedot voidaan tarkistaa.

Ympäristömuuttujien salaisuuksien käyttäminen seuraavissa kohdissa: Microsoft Copilot Studio

Ympäristön muuttuvat salaisuudet Microsoft Copilot Studio työssä hieman eri tavalla. Sinun on suoritettava vaiheiden vaiheet kohdissa Määritä Azure Key Vault ja Luo uusi ympäristömuuttuja Key Vault -salaisuudelle , jotta voit käyttää salaisuuksia ympäristömuuttujien kanssa.

Anna Copilot Studio pääsy Azure Key Vaultiin

Toimi seuraavasti:

Palaa Azure Key Vaultiin.

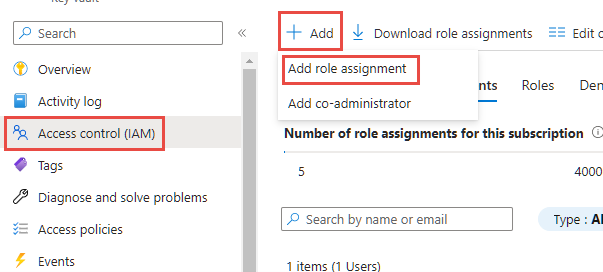

Copilot Studio tarvitsee pääsyn avainvarastoon. Jos haluat myöntää Copilot Studio oikeuden käyttää salaisuutta, valitse vasemmanpuoleisesta siirtymisruudusta Käytönvalvonta (IAM), valitse Lisää ja valitse sitten Lisää roolimääritys.

Valitse Key Vault Secrets User - rooli ja valitse sitten Seuraava .

Valitse Valitse jäsenet, etsi Power Virtual Agents palvelu, valitse se ja valitse sitten Valitse.

Valitse Tarkista + määritä näytön alareunassa. Tarkista tiedot ja valitse Tarkista + määritä uudelleen, jos kaikki on oikein.

Lisää tunniste, jotta avustaja voi käyttää Azure Key Vaultin salaisuutta

Suorittamalla tämän osion Copilot Studio edelliset vaiheet sinulla on nyt pääsy Azure Key Vaultiin, mutta et voi vielä käyttää sitä. Voit suorittaa tehtävän seuraavasti:

Siirry kohtaan ja Microsoft Copilot Studio avaa asiakaspalvelija, jota haluat käyttää ympäristömuuttujan salaisuuteen, tai luo uusi.

Avaa asiakaspalvelija aihe tai luo uusi.

+ Lisää solmu valitsemalla kuvake ja valitse sitten Lähetä viesti.

Valitse Lisää muuttuja {x} -vaihtoehto Lähetä viesti -solmussa .

Valitse Ympäristö-välilehti . Valitse ympäristömuuttujan salaisuus, jonka loit Luo uusi ympäristömuuttuja Key Vault -salaisuudelle vaihe.

Valitse Tallenna tallentaaksesi aihe.

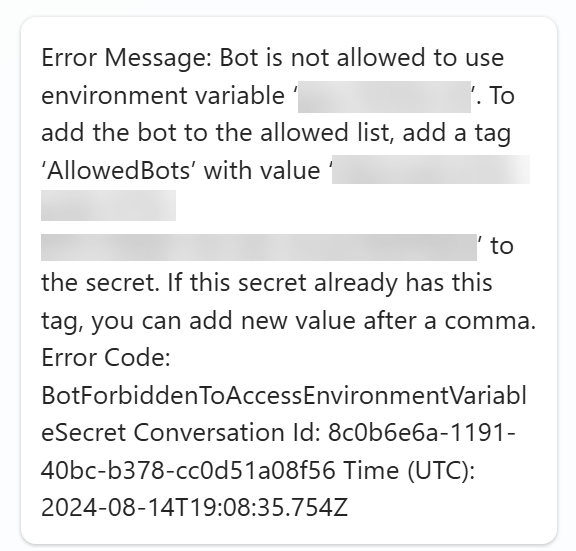

Testaa aihe testiruudussa käyttämällä jotakin sen aihe aloituslauseista, johon juuri lisäsit Lähetä viesti -solmun, jonka ympäristömuuttuja on salainen. Sinun pitäisi kohdata virhe, joka näyttää tältä:

Tämä tarkoittaa, että sinun on palattava Azure Key Vaultiin ja muokattava salaisuutta. Jätä Copilot Studio auki, koska palaat tänne myöhemmin.

Siirry Key Vaultiin Azure. Valitse vasemmassa siirtymisruudussa Objektit-kohdassa Salaisuudet. Valitse salaisuus, jossa haluat olla käytettävissä Copilot Studio , valitsemalla nimi.

Valitse salaisuuden versio.

Valitse 0 tunnistetta Tunnisteet-kohdan vierestä. Lisää tunnisteen nimi ja tunnisteen arvo. Virheilmoituksen Copilot Studio pitäisi antaa sinulle näiden kahden ominaisuuden tarkat arvot. Tagin nimi -kohtaan on lisättävä AllowedBots ja Tagin arvoon virhesanomassa näkyvä arvo. Tämä arvo on muotoiltu seuraavasti

{envId}/{schemaName}. Jos sallittavia perämiehiä on useita, erota arvot pilkulla. Kun olet valmis, valitse OK.Valitse Käytä , jos haluat lisätä tunnisteen salaisuuteen.

Palaa kohtaan Copilot Studio. Valitse Testaa avustaja -ruudussa Päivitä .

Testaa aihe testiruudussa uudelleen käyttämällä jotakin aihe aloituslauseista.

Salaisuutesi arvon pitäisi näkyä testipaneelissa.

Lisää tunniste, jotta kaikki ympäristön perämiehet voivat käyttää salaisuutta Azure Key Vaultissa

Vaihtoehtoisesti voit sallia kaikille ympäristön perämiehille pääsyn salaisuuteen Azure Key Vaultissa. Voit suorittaa tehtävän seuraavasti:

- Siirry Key Vaultiin Azure. Valitse vasemmassa siirtymisruudussa Objektit-kohdassa Salaisuudet. Valitse salaisuus, jossa haluat olla käytettävissä Copilot Studio , valitsemalla nimi.

- Valitse salaisuuden versio.

- Valitse 0 tunnistetta Tunnisteet-kohdan vierestä. Lisää tunnisteen nimi ja tunnisteen arvo. Lisää Tunnisteen nimi - kohtaan AllowedEnvironments ja lisää Tunnisteen arvo -kohtaan sen ympäristön tunnus, jonka haluat sallia. Kun olet valmis, valitse OK

- Valitse Käytä , jos haluat lisätä tunnisteen salaisuuteen.

Rajoitus

Avainsäilön salaisuuteen Azure viittaavia ympäristömuuttujia on tällä hetkellä rajoitettu käytettäväksi työnkulkujen, Power Automate agenttien ja mukautettujen yhdistimien kanssa Copilot Studio .

Katso myös

Tietolähteen ympäristömuuttujien käyttäminen pohjaan perustuvissa sovelluksissa

Ympäristömuuttujien käyttäminen Power Automate -ratkaisun pilvityönkuluissa

Ympäristömuuttujien yleiskatsaus.