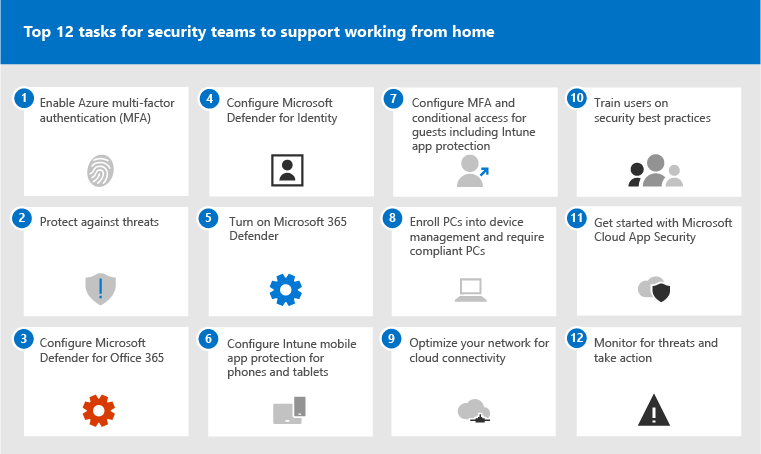

Suojaustiimien 12 parasta tehtävää, jotka tukevat työskentelyä kotoa käsin

Jos olet kuin Microsoft ja yhtäkkiä huomaat tukevasi ensisijaisesti kotipohjaista työvoimaa, haluamme auttaa sinua varmistamaan, että organisaatiosi toimii mahdollisimman turvallisesti. Tässä artikkelissa priorisoidaan tehtävät, joiden avulla suojaustiimit voivat toteuttaa tärkeimmät suojausominaisuudet mahdollisimman nopeasti.

Jos olet pieni tai keskikokoinen organisaatio, joka käyttää jotakin Microsoftin liiketoimintasopimuksista, tutustu seuraaviin resursseihin:

- Microsoft 365 for Business -palvelupakettien suojauksen parhaat käytännöt

- Microsoft 365 for Campaigns (sisältää Microsoft 365 Businessin suositellut suojausmääritykset)

Yrityspalvelupakettejamme käyttävien asiakkaiden osalta Microsoft suosittelee, että suoritat seuraavassa taulukossa luetellut tehtävät, jotka koskevat palvelupakettiasi. Microsoft 365 Enterprise -palvelupaketin ostamisen sijaan, jos yhdistät tilauksia, ota huomioon seuraavat kohteet:

- Microsoft 365 E3 sisältää Enterprise Mobility + Security (EMS) E3:n ja Microsoft Entra ID P1:n

- Microsoft 365 E5 sisältää EMS E5:n ja Microsoft Entra ID P2:n

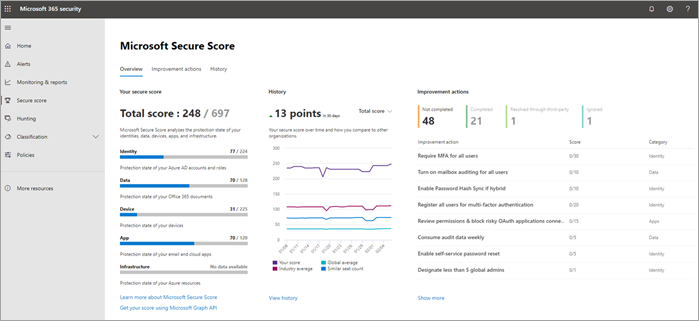

Ennen kuin aloitat, tarkista Microsoft 365:n suojauspisteetMicrosoft Defender portaalissa. Keskitetyssä koontinäytössä voit valvoa ja parantaa Microsoft 365 -käyttäjätietojen, tietojen, sovellusten, laitteiden ja infrastruktuurin suojausta. Sinulle annetaan pisteitä suositeltujen suojausominaisuuksien määrittämisestä, suojaukseen liittyvien tehtävien suorittamisesta (kuten raporttien tarkastelemisesta) tai suositusten käsittelemisestä kolmannen osapuolen sovellukselle tai ohjelmistolle. Tämän artikkelin suositellut tehtävät nostavat pistemäärääsi.

1: monimenetelmäistä todentamista Microsoft Entra käyttöön

Paras yksittäinen asia, jonka voit tehdä parantaaksesi kotona työskentelevien työntekijöiden suojausta, on ottaa käyttöön monimenetelmäinen todentaminen. Jos sinulla ei ole vielä prosesseja, käsittele tätä tilaa hätälentäjänä ja varmista, että sinulla on tukihenkilöstöä valmiina auttamaan jumiin jääneitä työntekijöitä. Koska et todennäköisesti voi jakaa laitteiston suojauslaitteita, käytä Windows Hello biometriatietoja ja älypuhelinten todennussovelluksia, kuten Microsoft Authenticatoria.

Yleensä Microsoft suosittelee, että annat käyttäjille 14 päivää aikaa rekisteröidä laitteensa monimenetelmäistä todentamista varten ennen monimenetelmäistä todentamista. Jos työvoimasi työskentelee yhtäkkiä kotoa käsin, jatka eteenpäin ja edellytä monimenetelmäistä todentamista tietoturvaprioriteettina ja valmistaudu auttamaan sitä tarvitsevia käyttäjiä.

Näiden käytäntöjen käyttäminen kestää vain muutaman minuutin, mutta valmistaudu tukemaan käyttäjiäsi seuraavien päivien aikana.

| Palvelupaketti | Suositus |

|---|---|

| Microsoft 365 -palvelupaketit (ilman Microsoft Entra ID P1 tai P2) | Ota suojausasetukset käyttöön Microsoft Entra ID. Microsoft Entra ID oletusarvoiset suojausasetukset sisältävät monimenetelmäistä todentamista käyttäjille ja järjestelmänvalvojille. |

| Microsoft 365 E3 (Microsoft Entra ID P1) | Määritä seuraavat käytännöt yleisten ehdollisten käyttöoikeuksien käytäntöjen avulla: |

| Microsoft 365 E5 (Microsoft Entra ID P2) | Hyödyntämällä Microsoft Entra ID ominaisuutta alat ottaa käyttöön Microsoftin suositeltuja ehdollisia käyttöoikeuksia ja niihin liittyviä käytäntöjä, kuten:

|

2: Suojautuminen uhkilta

Kaikki pilvipalvelupostilaatikoita sisältävät Microsoft 365 -palvelupaketit sisältävät Exchange Online Protection (EOP) -ominaisuuksia, kuten:

- Haittaohjelmien torjunta.

- Roskapostin torjunta.

- Tietojenkalastelun torjuntakäytännöissä.

Näiden EOP-ominaisuuksien oletusasetukset määritetään automaattisesti kaikille vastaanottajille oletuskäytäntöjen kautta. Jos haluat kuitenkin nostaa EOP-suojaustasoa Microsoftin suositeltuihin vakiosuojausasetuksiin tai tiukkoihin suojausasetuksiin palvelinkeskuksissa olevien havaintojen perusteella, ota käyttöön ja määritä vakiomuotoinen esiasetettu suojauskäytäntö (useimmille käyttäjille) ja/tai Tiukka ennalta määritetty suojauskäytäntö (järjestelmänvalvojille ja muille suuririskisille käyttäjille). Kun uusia suojausominaisuuksia lisätään ja suojausmaisema muuttuu, esiasetusten suojauskäytäntöjen EOP-asetukset päivitetään automaattisesti suositeltuihin asetuksiin.

Standard- ja Strict-arvojen erot on esitetty taulukossa tässä. Standard- ja Strict EOP -asetusten kattavat asetukset on kuvattu taulukoissa täällä.

3: määritä Microsoft Defender for Office 365

Microsoft Defender for Office 365 (sisältyy Microsoft 365 E5 ja Office 365 E5) antaa lisäsuojauksia:

- Turvalliset liitteet ja Turvalliset linkit -suojaus: Suojaa organisaatiotasi tuntemattomilta uhilta reaaliaikaisesti käyttämällä älykkäitä järjestelmiä, jotka tarkastavat haitallisen sisällön tiedostot, liitteet ja linkit. Nämä automatisoidut järjestelmät sisältävät vankan räjähdysalustan, heuristiikan ja koneoppimismalleja.

- Turvalliset liitteet SharePointille, OneDrivelle ja Microsoft Teamsille: Suojaa organisaatiotasi, kun käyttäjät tekevät yhteistyötä ja jakavat tiedostoja, tunnistamalla ja estämällä haitallisia tiedostoja työryhmäsivustoissa ja tiedostokirjastoissa.

- Tekeytymissuoja tietojenkalastelun vastaisissa käytännöissä: Käyttää koneoppimismalleja ja kehittyneitä tekeytymistunnistusalgoritmeja tietojenkalasteluhyökkäysten estämiseen.

- Prioriteettitilin suojaus: Prioriteettitilit on tunniste, jota käytetään tietylle määrälle suuriarvoisia käyttäjätilejä. Sen jälkeen voit käyttää Priority-tunnistetta suodattimena ilmoituksista, raporteista ja tutkimuksista. Defender for Office 365 palvelupakettiin 2 (sisältyy Microsoft 365 E5) ensisijaisuustilien suojaus tarjoaa lisää heuristiikkoja prioriteetin tileille, jotka on räätälöity yritysjohtajille (tavalliset työntekijät eivät hyödy tästä erityissuojelusta).

Yleiskatsaus Defender for Office 365, mukaan lukien yhteenveto suunnitelmista, on kohdassa Defender for Office 365.

Valmiiksi määritetty sisäinen suojauskäytäntö antaa turvalliset linkit ja turvalliset liitteet -suojauksen oletusarvoisesti kaikille vastaanottajille, mutta voit määrittää poikkeuksia.

Kuten edellisessä osiossa, voit nostaa Defender for Office 365 suojaustasoa Microsoftin suositeltuihin vakio- tai strict-suojausasetuksiin palvelinkeskuksissa olevien havaintojen perusteella ottamalla käyttöön ja määrittämällä vakiomuotoisen valmiiksi määritetyn suojauskäytännön (useimmille käyttäjille) ja/tai Tiukan ennalta määritetyn suojauskäytännön (järjestelmänvalvojille ja muille suuririskisille käyttäjille). Kun uusia suojausominaisuuksia lisätään ja suojausmaisema muuttuu, esiasetusten suojauskäytäntöjen Defender for Office 365 asetukset päivitetään automaattisesti suositeltuihin asetuksiin.

Käyttäjät, jotka valitset suojauksen Defender for Office 365 ennalta määritetyissä suojauskäytännöissä, saavat Microsoftin suositellut vakio- tai tiukat suojausasetukset turvallisille liitteille ja turvallisille linkeille. Sinun on myös lisättävä merkintöjä ja valinnaisia poikkeuksia käyttäjäksi tekeytymisen ja toimialue-tekeytymisen suojaukseen.

Standard- ja Strict Defender for Office 365 suojausasetusten väliset erot on esitetty taulukossa tässä. Standard- ja Strict Defender for Office 365 -suojausasetusten kattavat asetukset on kuvattu taulukoissa täällä.

Voit ottaa käyttöön ja poistaa käytöstä Turvalliset liitteet SharePointissa, OneDrivessa ja Microsoft Teamsissa riippumatta ennalta määritetyistä suojauskäytännöistä (oletusarvoisesti käytössä). Jos haluat tarkistaa asian, katso Ota käyttöön Turvalliset liitteet SharePointissa, OneDrivessa ja Microsoft Teamsissa.

Kun olet määrittänyt käyttäjät prioriteettitileiksi, he saavat ensisijaisen tilin suojauksen, jos se on käytössä (oletusarvoisesti käytössä). Lisätietoja on artikkelissa Prioriteettitilin suojauksen määrittäminen ja tarkistaminen Microsoft Defender for Office 365.

4: Microsoft Defender for Identity määrittäminen

Microsoft Defender for Identity on pilvipohjainen suojausratkaisu, joka käyttää paikallinen Active Directory signaaleja kehittyneiden uhkien, vaarantuneiden käyttäjätietojen ja organisaatioosi suunnattujen haitallisten insider-toimien tunnistamiseen, havaitsemiseen ja tutkimiseen. Keskity seuraavaan kohteeseen, koska se suojaa paikallista ja pilvipalveluinfrastruktuuria, sillä ei ole riippuvuuksia tai edellytyksiä ja se voi tarjota välitöntä hyötyä.

- Katso Microsoft Defender for Identity pika-aloitusohjeet, niin pääset nopeasti asennukseen

- Katso video: Microsoft Defender for Identity esittely

- Tarkastele käyttöönoton Microsoft Defender for Identity kolmea vaihetta

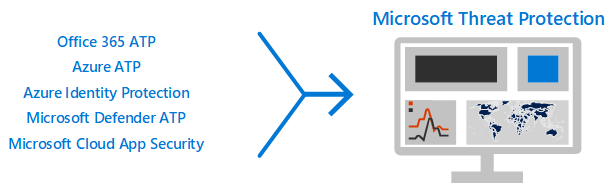

5: Ota Microsoft Defender XDR käyttöön

Nyt kun olet määrittänyt Microsoft Defender for Office 365 ja Microsoft Defender for Identity, voit tarkastella näiden ominaisuuksien yhdistettyjä signaaleja yhdessä koontinäytössä. Microsoft Defender XDR kokoaa yhteen hälytykset, tapaukset, automatisoidun tutkinnan ja reagoinnin sekä kehittyneen metsästyksen eri kuormituksissa (Microsoft Defender for Identity, Defender for Office 365, Microsoft Defender for Endpoint ja Microsoft Defender for Cloud Apps) yhteen ruutuun Microsoft Defender portaalissa.

Kun olet määrittänyt yhden tai useamman Defender for Office 365 palvelusi, ota MTP käyttöön. Uusia ominaisuuksia lisätään jatkuvasti MTP:hen. harkitse esikatseluominaisuuksien vastaanottamista.

6: Intune mobiilisovellusten suojauksen määrittäminen puhelimille ja tableteille

Microsoft Intune mobiilisovellusten hallinnan avulla voit hallita ja suojata organisaatiosi tietoja puhelimissa ja tableteissa ilman näiden laitteiden hallintaa. Näin se toimii:

- Luot sovelluksen suojauskäytännön (APP), joka määrittää, mitä laitteen sovelluksia hallitaan ja mitkä toiminnot sallitaan (esimerkiksi hallitun sovelluksen tietojen kopioinnin estäminen hallitsemattomaan sovellukseen). Voit luoda yhden käytännön kullekin ympäristölle (iOS, Android).

- Kun olet luonut sovelluksen suojauskäytännöt, pakotat ne käyttöön luomalla ehdollisen käyttöoikeussäännön Microsoft Entra ID, joka edellyttää hyväksyttyjä sovelluksia ja SOVELLUKSEN tietojen suojausta.

SOVELLUKSEN suojauskäytännöt sisältävät useita asetuksia. Onneksi sinun ei tarvitse oppia jokaisesta asetuksesta ja punnita vaihtoehtoja. Microsoftin avulla on helppo käyttää asetusten määrityksiä suosittelemalla aloituspisteitä. Tietosuojakehys, joka käyttää sovellusten suojauskäytäntöjä, sisältää kolme tasoa, joista voit valita.

Mikä parasta, Microsoft koordinoi tämän sovelluksen suojauskehyksen joukolla ehdollisia käyttöoikeuksia ja niihin liittyviä käytäntöjä, joita suosittelemme kaikkien organisaatioiden käyttävän lähtökohtana. Jos toteutit monimenetelmäistä todentamista tämän artikkelin ohjeiden mukaisesti, olet jo puolivälissä.

Jos haluat määrittää mobiilisovelluksen suojauksen, käytä yleisiä käyttäjätieto- ja laitekäyttökäytäntöjä koskevia ohjeita:

- Luo käytäntöjä iOS:lle ja Androidille Sovelluksen tietosuojakäytäntöjen käyttäminen - ohjeiden avulla. Perussuojauksessa suositellaan tasoa 2 (parannettu tietosuoja).

- Luo ehdollinen käyttöoikeussääntö kohtaan Edellytä hyväksyttyjä sovelluksia ja SOVELLUKSEN suojaus.

7: Monimenetelmäisten todentamisten ja ehdollisten käyttöoikeuksien määrittäminen vieraille, mukaan lukien Intune mobiilisovellusten suojaus

Varmista seuraavaksi, että voit jatkaa yhteistyötä ja työskentelyä vieraiden kanssa. Jos käytät Microsoft 365 E3-palvelupakettia ja olet ottanut monimenetelmäinen todentamisen käyttöön kaikille käyttäjille, sinut määritetään.

Jos käytät Microsoft 365 E5 -palvelupakettia ja hyödynnät Azure Identity Protectionia riskipohjaisessa monimenetelmäisen todentamisen kanssa, sinun on tehtävä pari oikaisua (koska Microsoft Entra ID -tunnuksien suojaus ei ulotu vieraisiin):

- Luo uusi ehdollinen käyttöoikeussääntö, joka edellyttää monimenetelmäistä todentamista aina vieraille ja ulkoisille käyttäjille.

- Päivitä riskipohjainen MFA:n ehdollinen käyttöoikeussääntö, jos haluat sulkea pois vieraat ja ulkoiset käyttäjät.

Yleisten käytäntöjen päivittäminen -ohjeen avulla voit sallia vieraskäytön ja ulkoisen käytön ja suojata sen, jotta ymmärrät, miten vieraskäyttö toimii Microsoft Entra ID kanssa, ja voit päivittää käytäntöjä, joita asia koskee.

Luomasi Intune mobiilisovelluksen suojauskäytännöt sekä ehdollinen käyttöoikeussääntö, joka edellyttää hyväksyttyjen sovellusten ja sovellusten suojausta, koskevat asiakkaiden tilejä ja auttavat suojaamaan organisaatiosi tietoja.

Huomautus

Jos olet jo rekisteröinyt tietokoneita laitehallintaan edellyttääksesi yhteensopivia tietokoneita, sinun on myös suljettava vierastilit pois ehdollisesta käyttöoikeussäännöstä, joka edellyttää laitteiden yhteensopivuutta.

8: Rekisteröi tietokoneet laitehallintaan ja edellytä yhteensopivia tietokoneita

Työvoiman laitteiden rekisteröintiin on useita tapoja. Jokainen menetelmä riippuu laitteen omistajuudesta (henkilökohtainen tai yritys), laitteen tyypistä (iOS, Windows, Android) ja hallintavaatimuksista (nollaukset, affiniteetti, lukitus). Tämän tutkimuksen selvittäminen voi kestää jonkin aikaa. Katso: Laitteiden rekisteröinti Microsoft Intune.

Nopein tapa päästä alkuun on määrittää automaattinen rekisteröinti Windows 10 laitteille.

Voit myös hyödyntää näitä opetusohjelmia:

- Windows-laitteiden rekisteröinti Autopilotin avulla Intune

- iOS-/iPadOS-laitteiden rekisteröinti Apple Business Managerin (ABM) yrityksen laiterekisteröintiominaisuuksien avulla Intune

Kun olet rekisteröinyt laitteet, luo nämä käytännöt yleisissä käyttäjätieto- ja laitekäyttökäytännöissä annettujen ohjeiden mukaisesti:

- Laitteiden yhteensopivuuskäytäntöjen määrittäminen: Windows 10 suositellut asetukset sisältävät virustentorjuntaohjelman suojauksen edellyttämisen. Jos sinulla on Microsoft 365 E5, valvo Microsoft Defender for Endpoint työntekijöiden laitteiden kuntoa. Varmista, että muiden käyttöjärjestelmien yhteensopivuuskäytäntöjä ovat virustentorjunta ja päätepisteen suojausohjelmisto.

- Edellytä yhteensopivia tietokoneita: Tämä on Microsoft Entra ID ehdollinen käyttöoikeussääntö, joka valvoo laitteen yhteensopivuuskäytäntöjä.

Vain yksi organisaatio voi hallita laitetta, joten muista jättää vierastilit pois ehdollisen käyttöoikeuden säännöstä Microsoft Entra ID. Jos vieraskäyttäjiä ja ulkoisia käyttäjiä ei suljeta pois käytännöistä, jotka edellyttävät laitteen yhteensopivuutta, nämä käytännöt estävät nämä käyttäjät. Lisätietoja on kohdassa Yleisten käytäntöjen päivittäminen vieraskäyttöoikeuden ja ulkoisen käytön sallimiseksi ja suojaamiseksi.

9: Verkon optimointi pilviyhteyttä varten

Jos otat nopeasti käyttöön suurimman osan työntekijöistäsi, tämä äkkinäinen yhteysmallien vaihtaminen voi vaikuttaa merkittävästi yrityksen verkkoinfrastruktuuriin. Monet verkot skaalattiin ja suunniteltiin ennen pilvipalvelujen hyväksymistä. Monissa tapauksissa verkot sietää etätyöntekijöitä, mutta niitä ei ole suunniteltu kaikkien käyttäjien etäkäytettäväksi samanaikaisesti.

Verkkoelementit ovat yhtäkkiä valtavan paineen alla, koska koko yritys käyttää niitä. Esimerkki:

- VPN-keskittimet.

- Keskusverkon lähteviä laitteita (kuten välityslaitteita ja tietojen menetyksen estämislaitteita).

- Keskinen internet-kaistanleveys.

- Backhaul MPLS -piirit

- NAT-ominaisuus.

Tuloksena on huono suorituskyky ja tuottavuus yhdistettynä heikkoon kokemukseen käyttäjille, jotka sopeutuvat työskentelemään kotoa käsin.

Jotkin suojaukset, jotka on perinteisesti tarjottu reitittämällä liikenne takaisin yritysverkon kautta, ovat nyt niiden pilvisovellusten tarjoamia, joita käyttäjät käyttävät. Jos saavutat tämän vaiheen tässä artikkelissa, olet ottanut käyttöön joukon kehittyneitä pilvisuojauksen hallintatoimia Microsoft 365 -palveluille ja -tiedoille. Kun nämä ohjausobjektit ovat käytössä, voit ehkä reitittää etäkäyttäjien liikenteen suoraan Office 365. Jos tarvitset edelleen VPN-linkin muiden sovellusten käyttämiseen, voit parantaa suorituskykyä ja käyttökokemusta huomattavasti ottamalla käyttöön jaetun tunneloinnin. Kun saavutat sopimuksen organisaatiossasi, hyvin koordinoitu verkkotiimi voi tehdä tämän optimoinnin päivässä.

Lisätietoja on seuraavissa artikkeleissa:

- Yleiskatsaus: Etäkäyttäjien yhteyksien optimointi VPN-jakotunnelin avulla

- VPN-jakotunnelin käyttöönotto Office 365 varten

Viimeisimmät tätä aihetta käsittelevät blogiartikkelit:

- Etähenkilöstön liikenteen nopea optimointi & infrastruktuurin kuormituksen vähentäminen

- Vaihtoehtoisia tapoja tietoturva-ammattilaisille ja IT-alalle modernin suojauksen hallinnan aikaansaamiseksi tämän päivän ainutlaatuisissa etätyöskenaariossa

10: Käyttäjien koulutaminen

Koulutuksen käyttäjät voivat säästää käyttäjiltäsi ja tietoturvatiimiltäsi paljon aikaa ja turhautumista. Taitavat käyttäjät avaavat liitteitä tai napsauttavat linkkejä epätodennäköisissä sähköpostiviesteissä, ja he todennäköisemmin välttävät epäilyttäviä verkkosivustoja.

Harvard Kennedy School Cybersecurity Campaign Handbook tarjoaa erinomaisia ohjeita vahvan turvallisuustietoisuuden kulttuurin luomiseen organisaatiossasi, mukaan lukien käyttäjien kouluttaminen tietojenkalasteluhyökkäysten tunnistamiseen.

Microsoft 365 tarjoaa seuraavat resurssit, joiden avulla voit ilmoittaa organisaatiosi käyttäjille:

| Käsite | Resurssit |

|---|---|

| Microsoft 365 |

Mukautettavat oppimispolut Näiden resurssien avulla voit koota koulutusta organisaatiosi loppukäyttäjille |

| Microsoft 365 -tietoturvakeskus |

Oppimismoduuli: Suojaa organisaatiosi Microsoft 365:n sisäisellä ja älykkäällä suojauksen avulla Tämän moduulin avulla voit kuvailla, miten Microsoft 365:n suojausominaisuudet toimivat yhdessä, ja esitellä näiden suojausominaisuuksien edut. |

| Monimenetelmäinen todentaminen |

Kaksivaiheinen vahvistus: Mikä on lisävahvistussivu? Tämä artikkeli auttaa käyttäjiä ymmärtämään, mikä monimenetelmäinen todentaminen on ja miksi sitä käytetään organisaatiossasi. |

Näiden ohjeiden lisäksi Microsoft suosittelee, että käyttäjät ryhtyvät tässä artikkelissa kuvattuihin toimiin: Suojaa tilisi ja laitteesi hakkereilta ja haittaohjelmilta. Näitä toimintoja ovat esimerkiksi seuraavat:

- Vahvojen salasanojen käyttäminen

- Laitteiden suojaaminen

- Suojausominaisuuksien ottaminen käyttöön Windows 10- ja Mac-tietokoneissa (hallitsemattomille laitteille)

Microsoft suosittelee myös, että käyttäjät suojaavat henkilökohtaiset sähköpostitilinsä toimimalla seuraavissa artikkeleissa suositeltujen toimien mukaisesti:

11: Microsoft Defender for Cloud Apps käytön aloittaminen

Microsoft Defender for Cloud Apps tarjoaa monipuolisen näkyvyyden, tietoliikenteen hallinnan ja kehittyneen analytiikan, jonka avulla voit tunnistaa ja torjua kyberuhkia kaikissa pilvipalveluissasi. Kun aloitat Defender for Cloud Apps käytön, poikkeamien tunnistuskäytännöt otetaan automaattisesti käyttöön. Mutta Defender for Cloud Apps on ensimmäinen seitsemän päivän oppimisjakso, jonka aikana kaikkia poikkeamien tunnistusilmoituksia ei esitetä.

Aloita Defender for Cloud Apps käyttö nyt. Myöhemmin voit määrittää kehittyneempiä valvonta- ja ohjausobjekteja.

- Pikaopas: Defender for Cloud Apps käytön aloittaminen

- Hanki välitöntä käyttäytymisanalytiikkaa ja poikkeamien tunnistamista

- Lisätietoja Microsoft Defender for Cloud Apps

- Tutustu uusiin ominaisuuksiin ja ominaisuuksiin

- Katso perusasetuksia koskevat ohjeet

12: Uhkien valvonta ja toimiin ryhtyminen

Microsoft 365 sisältää useita tapoja valvoa tilaa ja ryhtyä asianmukaisiin toimiin. Paras lähtökohta on Microsoft Defender portaali, jossa voit tarkastella organisaatiosi Microsoftin suojattua pistemäärää sekä kaikkia ilmoituksia tai entiteettejä, jotka edellyttävät käyttäjän toimia.

Seuraavat vaiheet

Onnittelut! Olet nopeasti ottanut käyttöön joitakin tärkeimmistä suojauskeinoista, ja organisaatiosi on paljon turvallisempi. Nyt voit siirtyä vielä pidemmälle uhkien suojausominaisuuksilla (mukaan lukien Microsoft Defender for Endpoint), tietojen luokitus- ja suojaustoiminnoilla sekä hallintatilien suojaamisella. Lisätietoja Microsoft 365:n suojaussuosituksista on artikkelissa Microsoft 365 Security for Business Decision Makers (BDM).

Tutustu myös Microsoftin uuteen Defender for Cloud in Security -dokumentaatioon.