Yleiskatsaus: VPN-tunneloinnin jakaminen Microsoft 365:lle

Huomautus

Tämä artikkeli on osa artikkeleita, jotka käsittelevät Microsoft 365:n optimointia etäkäyttäjille.

- Tarkempia ohjeita VPN-jakotunnelin käyttöönotosta on artikkelissa VPN-tunneloinnin toteuttaminen Microsoft 365:lle.

- Yksityiskohtainen luettelo VPN:n jakotunnelin skenaarioista on artikkelissa Microsoft 365:n yleiset VPN-jakotunnelin skenaariot.

- Saat lisätietoja Teams-medialiikenteen suojaamisesta VPN:n jaetun tunneloinnin ympäristöissä artikkelista Teams-medialiikenteen suojaaminen VPN-tunneloinnin kautta.

- Lisätietoja Stream- ja live-tapahtumien määrittämisestä VPN-ympäristöissä on kohdassa Vpn-ympäristöjen Stream ja live-tapahtumien erityisnäkökohdat.

- Lisätietoja Microsoft 365:n maailmanlaajuisen vuokraajan suorituskyvyn optimoimisesta käyttäjille Kiinassa on artikkelissa Microsoft 365:n suorituskyvyn optimointi Kiinan käyttäjille.

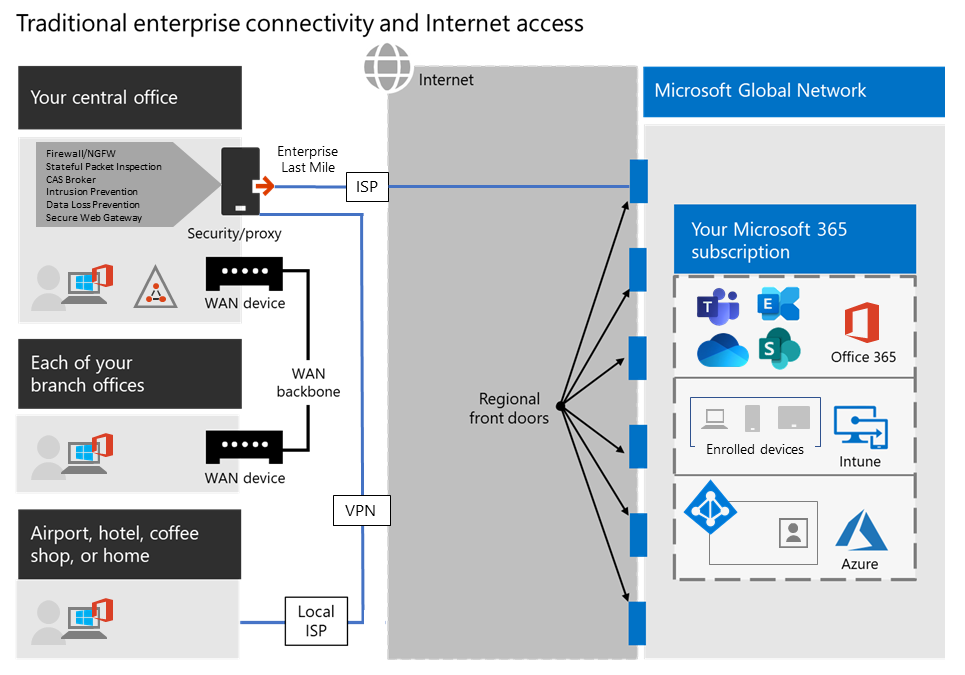

Yritykset ovat perinteisesti käyttäneet VPN:iä käyttäjiensä suojattujen etäkokemusten tukemiseen. Vaikka ydinkuormitukset säilyivät paikallisina, etäasiakkaan VPN, joka reititettiin yritysverkon palvelinkeskuksen kautta, oli etäkäyttäjien ensisijainen tapa käyttää yrityksen resursseja. Näiden yhteyksien turvaamiseksi yritykset luovat verkon suojausratkaisujen kerroksia VPN-polkujen varrelle. Tämä suojaus on luotu suojaamaan sisäistä infrastruktuuria ja suojaamaan ulkoisten verkkosivustojen mobiiliselaamista reitittämällä liikenne vpn-palveluun ja sitten ulos paikallisen Internet-alueen kautta. Vpn:t, eteisverkot ja niihin liittyvä suojausinfrastruktuuri oli usein tarkoituksenmukaista ja skaalattu määritetylle liikennemäärälle, yleensä siksi, että suurin osa yhteyksistä käynnistettiin yritysverkosta ja suurin osa pysyi sisäisen verkon rajojen sisällä.

JO JONKIN AIKAA VPN-mallit, joissa kaikki etäkäyttäjälaitteen yhteydet reititetään takaisin paikalliseen verkkoon (kutsutaan pakotetunneliksi), olivat pitkälti kestäviä, kunhan etäkäyttäjien samanaikainen mittakaava oli vaatimaton ja VPN:n läpi kulkevien liikennemäärien vähäinen. Osa asiakkaista jatkoi VPN-pakotustunnelin käyttöä vallitsevana tilanteena myös sen jälkeen, kun heidän sovelluksensa siirtyivät yrityksen edustalta julkisiin SaaS-pilvipalveluihin.

Pakotettujen tunneloitujen VPN:ien käyttö hajautettuihin ja suorituskykyherkkiin pilvisovelluksiin yhdistämiseen on epäoptimaalista, mutta jotkin yritykset ovat hyväksyneet kielteiset vaikutukset tietoturvatilanteen säilyttämiseksi. Esimerkkikaavio tästä skenaariosta on nähtävissä tässä:

Kuva 1: Perinteinen Pakotetun tunnelin VPN-ratkaisu.

Tämä ongelma on kasvanut jo vuosia, ja monet asiakkaat ovat raportoineet verkkoliikenteen merkittävästä muutoksesta. Liikenne, joka aiemmin säilyi paikallisesti, muodostaa nyt yhteyden ulkoisiin pilvipäätepisteisiin. Monet Microsoftin asiakkaat kertovat, että aiemmin noin 80 prosenttia heidän verkkoliikenteestään oli johonkin sisäiseen lähteeseen (jota edustaa edellisessä kaaviossa oleva pisteviiva). Vuonna 2020 määrä laski noin 20 prosenttiin tai pienemmäksi, kun se on siirtänyt suuria kuormituksia pilvipalveluun. Nämä trendit eivät ole harvinaisia muiden yritysten kanssa. Ajan mittaan pilvimatkan edetessä yllä olevasta mallista tulee yhä hankalampi ja kestämättömämpi, mikä estää organisaatiota olemasta ketterä siirtyessään pilvien ensimmäiseen maailmaan.

Maailmanlaajuinen COVID-19-kriisi kärjisti tätä ongelmaa ja vaati välitöntä korjaamista. Tarve varmistaa työntekijöiden turvallisuus toi it-yrityksille ennennäkemättömiä vaatimuksia tukea työpaikan tuottavuus valtavassa mittakaavassa, mikä pätee edelleen kriisin jälkeisellä kaudella. Microsoft 365 on hyvissä asemissa auttamaan asiakkaita vastaamaan kysyntään, mutta kotoa käsin työskentelevien käyttäjien suuri samanaikaisuus luo suuren määrän Microsoft 365 -liikennettä, joka pakkotunnelin VPN:n ja paikallisten verkkoyhteyksien kautta aiheuttaa nopean kylläisyyden ja suorittaa VPN-infrastruktuurin pois kapasiteetista. Tässä kriisin jälkeisessä todellisuudessa VPN:n käyttäminen Microsoft 365:n käyttämiseen ei ole enää pelkästään suorituskyvyn este, vaan kova muuri, joka ei vaikuta vain Microsoft 365:een, vaan myös kriittisiin liiketoimintatoimintoihin, joiden toiminta on edelleen riippuvaista VPN:stä.

Microsoft on tehnyt tiivistä yhteistyötä asiakkaiden ja laajemman alan kanssa tarjotakseen tehokkaita ja moderneja ratkaisuja näihin ongelmiin omista palveluistamme käsin ja noudattaakseen alan parhaita käytäntöjä. Microsoft 365 -palvelun yhteysperiaatteet on suunniteltu toimimaan tehokkaasti etäkäyttäjien kannalta samalla, kun organisaatio voi säilyttää suojauksen ja yhteyden hallinnan. Nämä ratkaisut voidaan myös toteuttaa nopeasti rajoitetulla työllä, mutta niillä voidaan saada aikaan merkittävä myönteinen vaikutus edellä mainittuihin ongelmiin.

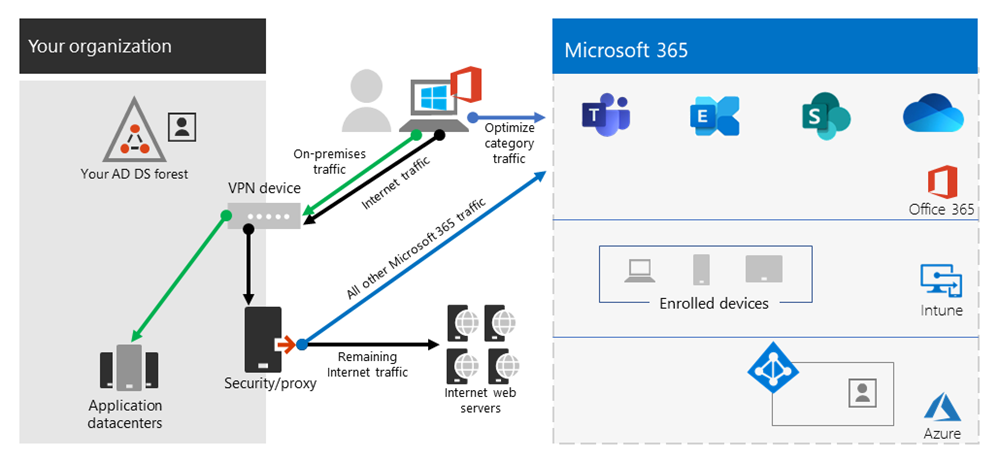

Asiakkaille, jotka yhdistävät etätyölaitteet yritysverkkoon tai pilvipalveluinfrastruktuuriin VPN:n kautta, Microsoft suosittelee, että Microsoft 365:n keskeiset skenaariot Microsoft Teams, SharePoint ja Exchange Online reititetään VPN-tunnelimäärityksen kautta. Tästä tulee erityisen tärkeää, koska etulinjan strategia työntekijöiden tuottavuuden jatkamiseksi suuren mittakaavan kotona tapahtuvissa tapahtumissa, kuten COVID-19-kriisissä.

Kuva 2: VPN:n jaettu tunneliratkaisu ja määritetyt Microsoft 365 -poikkeukset lähetetään suoraan palveluun. Kaikki muu liikenne kulkee VPN-tunnelin läpi kohteesta riippumatta.

Tämän lähestymistavan ydin on tarjota yrityksille menetelmä VPN-infrastruktuurin kylläisyyden riskin pienentämiseksi ja Microsoft 365:n suorituskyvyn parantamiseksi dramaattisesti mahdollisimman lyhyessä ajassa. Vpn-asiakkaiden määrittäminen sallimaan microsoft 365:n kriittisimmän ja suurivolyymiisimman liikenteen ohittaminen VPN-tunnelin ohittamiseksi tarjoaa seuraavat edut:

Lieventää välittömästi suurinta osaa asiakkaan raportoimista suorituskykyyn ja verkkokapasiteetin ongelmiin yritysten VPN-arkkitehtuureista, jotka vaikuttavat Microsoft 365:n käyttökokemukseen

Suositeltu ratkaisu kohdistuu erityisesti Microsoft 365 -palvelun päätepisteisiin, jotka on luokiteltu optimoinniksi artikkelissa Microsoft 365:n URL-osoitteet ja IP-osoitealueet. Liikenne näihin päätepisteisiin on erittäin herkkä viiveen ja kaistanleveyden rajoittamisen kannalta, ja sen mahdollistaminen VPN-tunnelin ohittamiseksi voi parantaa merkittävästi loppukäyttäjän käyttökokemusta sekä vähentää yrityksen verkon kuormitusta. Microsoft 365 -yhteydet, jotka eivät muodosta suurinta osaa kaistanleveydestä tai käyttökokemuksesta, voidaan edelleen reitittää VPN-tunnelin läpi muun Internetiin sidotun liikenteen mukana. Lisätietoja on artikkelissa VPN:n jaettu tunneli -strategia.

Asiakkaat voivat määrittää, testata ja toteuttaa nopeasti ilman muita infrastruktuuri- tai sovellusvaatimuksia

VPN-ympäristön ja verkkoarkkitehtuurin mukaan toteutus voi kestää vain muutaman tunnin. Lisätietoja on artikkelissa VPN-jakotunnelin käyttöönotto.

Säilyttää asiakkaiden VPN-toteutusten suojaustilan muuttamatta tapaa, jolla muita yhteyksiä reititetään, mukaan lukien liikenne Internetiin

Suositeltu määritys noudattaa VPN-liikennepoikkeusten pienintä oikeusperiaatetta , ja sen avulla asiakkaat voivat ottaa käyttöön jaetun tunnelin VPN:n altistamatta käyttäjiä tai infrastruktuuria lisäsuojausriskeille. Suoraan Microsoft 365 -päätepisteisiin reititetty verkkoliikenne on salattu, Office-asiakassovelluspinojen eheyden tarkistama ja microsoft 365 -palveluille varattuihin IP-osoitteisiin kohdennettuja osoitteita, jotka on kovettunut sekä sovellus- että verkkotasolla. Lisätietoja on artikkelissa Vaihtoehtoisia tapoja tietoturva-ammattilaisille ja IT-asiantuntijoille modernin suojauksen hallinnan aikaansaamiseksi tämän päivän ainutlaatuisissa etätyötilanteissa (Microsoftin tietoturvatiimin blogi).

Useimmissa yritysten VPN-ympäristöissä tuetaan natiivisti

Microsoft jatkaa yhteistyötä kaupallisten VPN-ratkaisuja tuottavien toimialakumppaneiden kanssa auttaakseen kumppaneita kehittämään kohdennettuja ohje- ja määritysmalleja ratkaisuilleen edellä mainittujen suositusten mukaisesti. Lisätietoja on ohjeaiheessa HOWTO-oppaat yleisistä VPN-ympäristöistä.

Vihje

Microsoft suosittelee, että keskität jaetun tunnelin VPN-määrityksen dokumentoituihin erillisiin IP-osoitealueisiin Microsoft 365 -palveluille. FQDN- tai AppID-pohjaiset jaetun tunnelin määritykset, vaikka ne ovat mahdollisia tietyissä VPN-asiakasympäristöissä, eivät välttämättä kata täysin Microsoft 365:n avainskenaarioita, ja ne saattavat olla ristiriidassa IP-pohjaisten VPN-reitityssääntöjen kanssa. Tästä syystä Microsoft ei suosittele jaetun tunnelin VPN:n määrittämistä Microsoft 365 FQDN:n avulla. FQDN-määritysten käytöstä voi olla hyötyä muissa liittyvissä tilanteissa, kuten .pac-tiedostojen mukauttamisissa tai välityspalvelimen ohitustoiminnon käyttöönotossa.

Täydelliset käyttöönotto-ohjeet ovat artikkelissa VPN:n jakotunnelin toteuttaminen Microsoft 365:lle.

Jos haluat vaiheittaisen prosessin Microsoft 365:n määrittämiseksi etätyöntekijöille, katso Infrastruktuurin määrittäminen etätyötä varten.

VPN-jakotunnelin strategia

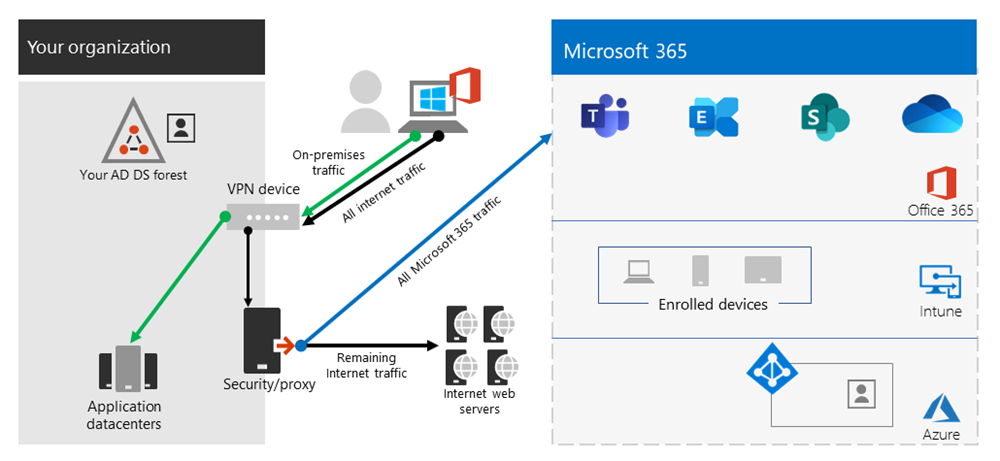

Perinteiset yritysverkot on usein suunniteltu toimimaan turvallisesti esipilvipalvelumaailmassa, jossa tärkeimpiä tietoja, palveluita, sovelluksia isännöidään paikallisesti ja ne on yhdistetty suoraan sisäiseen yritysverkkoon, kuten suurin osa käyttäjistä. Näin ollen verkkoinfrastruktuuri rakentuu näiden elementtien ympärille siinä, että haarakonttorit on yhdistetty pääkonttoriin Multiprotocol Label Switching (MPLS) -verkkojen kautta, ja etäkäyttäjien on muodostettava yhteys yritysverkkoon VPN-yhteyden kautta, jotta he voivat käyttää sekä paikallisia päätepisteitä että Internetiä. Tässä mallissa kaikki etäkäyttäjien liikenne kulkee yrityksen verkon kautta ja reititetään pilvipalveluun yhteisen lähtevän liikenteen kautta.

Kuva 2: Yleinen VPN-ratkaisu etäkäyttäjille, joissa kaikki liikenne pakotetaan takaisin yritysverkkoon kohteesta riippumatta.

Kun organisaatiot siirtävät tietoja ja sovelluksia pilvipalveluun, malli on alkanut heikentyä, koska siitä tulee nopeasti hankala, kallis ja skaalautumaton, mikä vaikuttaa merkittävästi verkon suorituskykyyn ja tehokkuuteen sekä rajoittaa organisaation kykyä sopeutua muuttuviin tarpeisiin. Useat Microsoftin asiakkaat ovat raportoineet, että muutama vuosi sitten 80% verkkoliikenteestä oli sisäiseen kohteeseen, mutta vuonna 2020 80% plus liikenne muodostaa yhteyden ulkoiseen pilvipohjaiseen resurssiin.

COVID-19-kriisi pahensi tätä ongelmaa ja vaati välittömiä ratkaisuja suurimmalle osalle organisaatioista. Monet asiakkaat ovat havainneet, että pakotettu VPN-malli ei ole riittävän skaalattava tai riittävän suorituskykyinen 100 %:n etätyöskenaarioita varten, kuten tämän kriisin vaatima. Näiden organisaatioiden tehokasta toimintaa varten tarvitaan nopeita ratkaisuja.

Microsoft 365 -palvelussa Microsoft on suunnitellut palvelun yhteysvaatimukset tätä ongelmaa silmällä pitäen, jossa kohdistettu, tiukasti valvottu ja suhteellisen staattinen palvelupäätepistejoukko voidaan optimoida yksinkertaisesti ja nopeasti niin, että se tarjoaa suuren suorituskyvyn palvelua käyttäville käyttäjille ja vähentää VPN-infrastruktuurin taakkaa, jotta sitä voidaan käyttää yhä tarvitsevan liikenteen avulla.

Microsoft 365 luokittelee Microsoft 365:n vaaditut päätepisteet kolmeen luokkaan: Optimoi,Salli ja Oletusarvo. Päätepisteiden optimointi on tässä painopisteemme, ja niillä on seuraavat ominaisuudet:

- Ovatko Microsoftin omistamat ja hallitut päätepisteet Isännöity Microsoftin infrastruktuurissa?

- On varattu Microsoft 365:n ydinkuormitusten, kuten Exchange Online, SharePointin, Skype for Business Onlinen ja Microsoft Teamsin, käyttöön

- Onko IPS:iä annettu

- Pieni muutosaste, jonka odotetaan pysyvän pienenä (tällä hetkellä 20 IP-aliverkkoa)

- Suuren määrän ja/tai viiveen herkät

- Palvelun pakolliset suojauselementit eivät ole verkossa

- Osuus Microsoft 365 -palveluun liikenteen määrästä on noin 70–80 %

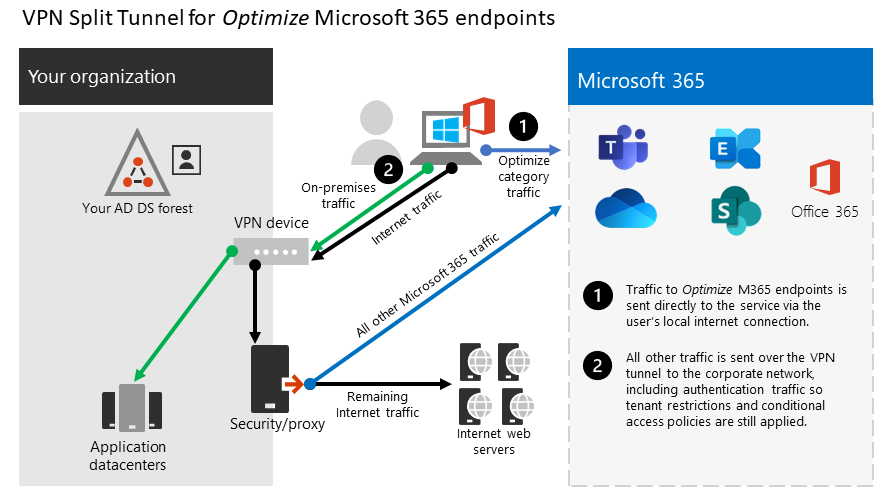

Tämä tiukasti rajattu päätepistejoukko voidaan jakaa pakotetusta VPN-tunnelista ja lähettää turvallisesti ja suoraan Microsoft 365 -palveluun käyttäjän paikallisen käyttöliittymän kautta. Tätä kutsutaan halkaistuksi tunneloinniksi.

Suojauselementtejä, kuten DLP, AV-suojaus, todentaminen ja käyttöoikeuksien valvonta, voidaan kaikki toimittaa paljon tehokkaammin näitä päätepisteitä vasten palvelun eri tasoilla. Kun myös ohjaamme suurimman osan liikennemäärästä pois VPN-ratkaisusta, VPN-kapasiteetti vapautuu liiketoiminnan kannalta tärkeälle liikenteelle, joka yhä luottaa siihen. Sen pitäisi myös poistaa tarve käydä läpi monissa tapauksissa pitkä ja kallis päivitysohjelma tämän uuden toimintatavan käsittelemiseksi.

Kuva 3: VPN:n jaettu tunneliratkaisu ja määritetyt Microsoft 365 -poikkeukset lähetetään suoraan palveluun. Kaikki muu liikenne pakotetaan takaisin yritysverkkoon kohteesta riippumatta.

Suojauksen näkökulmasta Microsoftilla on useita suojausominaisuuksia, joiden avulla voidaan tarjota samankaltaista tai jopa parannettua suojausta kuin paikallisten suojauspinojen suorittama sisäinen tarkastus. Microsoftin tietoturvatiimin blogikirjoituksessa Vaihtoehtoisia tapoja tietoturva-ammattilaisille ja IT-alalle nykyaikaisten suojauksen hallintakeinojen saavuttamiseksi tämän päivän ainutlaatuisissa etätyötilanteissa on selkeä yhteenveto käytettävissä olevista ominaisuuksista, ja tässä artikkelissa on tarkempia ohjeita. Voit myös lukea Microsoftin VPN-tunneloinnin käyttöönotosta artikkelista Vpn: n suorittaminen: Miten Microsoft pitää etätyövoimansa yhteydessä.

Monissa tapauksissa tämä toteutus voidaan saavuttaa muutamassa tunnissa, mikä mahdollistaa nopean ratkaisun yhteen organisaatioiden kiireellisimmistä ongelmista, kun ne siirtyvät nopeasti täysimittaiseen etätoteutukseen. Lisätietoja VPN:n jakotunnelin käyttöönotosta on artikkelissa VPN-tunneloinnin toteuttaminen Microsoft 365:lle.

Usein kysytyt kysymykset

Microsoftin tietoturvatiimi on julkaissut vaihtoehtoisia tapoja tietoturva-ammattilaisille ja IT-asiantuntijoille modernin suojauksen hallinnan saavuttamiseksi tämän päivän ainutlaatuisissa etätyöskenaarioita varten. Blogikirjoituksessa esitellään suojausammattilaisten keskeisiä tapoja, ja IT-alalla voidaan saavuttaa nykyaikaisia suojaustoimia tämän päivän ainutlaatuisissa etätyöskenaariossa. Alla on myös joitakin yleisiä asiakaskysymyksiä ja vastauksia tästä aiheesta.

Ohjevalikko estää käyttäjiä käyttämästä muita vuokraajia, joihin en luota tietojen suodatuspaikassa?

Vastaus on ominaisuus, jota kutsutaan vuokraajan rajoituksiksi. Todennusliikenne ei ole suuri eikä viive merkitsevä, joten se voidaan lähettää VPN-ratkaisun kautta paikalliseen välityspalvelimeen, jossa ominaisuutta käytetään. Luotettujen vuokraajien sallittujen luetteloa ylläpidetään tässä. Jos asiakas yrittää hankkia tunnuksen vuokraajalle, joka ei ole luotettu, välityspalvelin yksinkertaisesti kiistää pyynnön. Jos vuokraajaan luotetaan, tunnus on käytettävissä, jos käyttäjällä on oikeat tunnistetiedot ja oikeudet.

Joten vaikka käyttäjä voi muodostaa TCP/UDP-yhteyden merkittyihin päätepisteisiin ilman kelvollista tunnusta kyseisen vuokraajan käyttämiseksi, hän ei yksinkertaisesti voi kirjautua sisään ja käyttää/siirtää mitään tietoja.

Salliiko tämä malli kuluttajapalvelujen, kuten henkilökohtaisten OneDrive-tilien, käytön?

Ei, se ei, Microsoft 365 -päätepisteet eivät ole samat kuin kuluttajapalvelut (Onedrive.live.com esimerkkinä), joten jaettu tunneli ei salli käyttäjän käyttää suoraan kuluttajapalveluja. Liikenne kuluttajan päätepisteisiin käyttää edelleen VPN-tunnelia, ja olemassa olevia käytäntöjä sovelletaan edelleen.

Ohjevalikko käyttää DLP:tä ja suojata luottamuksellisia tietojani, kun liikenne ei enää virtaa paikallisen ratkaisuni kautta?

Microsoft 365 sisältää monipuolisia valmiita työkaluja, joiden avulla voit estää luottamuksellisten tietojen tahattoman paljastumisen. Teamsin ja SharePointin sisäänrakennettujen DLP-ominaisuuksien avulla voit tunnistaa väärin tallennetut tai jaetut luottamukselliset tiedot. Jos osana etätyöstrategiaa on bring-your-own-device (BYOD) -käytäntö, voit käyttää sovelluspohjaista ehdollista käyttöoikeutta estääksesi luottamuksellisten tietojen lataamisen käyttäjien henkilökohtaisiin laitteisiin

Ohjevalikko arvioida ja hallita käyttäjän todennusta, kun hän muodostaa yhteyden suoraan?

Q1:ssä mainittujen vuokraajarajoitusten lisäksi ehdollisia käyttöoikeuskäytäntöjä voidaan soveltaa todentamispyynnön riskin dynaamiseen arviointiin ja asianmukaiseen reagointiin. Microsoft suosittelee, että Zero Trust -suojausmalli-malli otetaan käyttöön ajan kuluessa, ja voimme käyttää Microsoft Entra Ehdolliset käyttöoikeuskäytännöt hallinnan säilyttämiseksi mobiili- ja pilvipohjaisessa maailmassa. Ehdollisten käyttöoikeuskäytäntöjen avulla voidaan tehdä reaaliaikainen päätös siitä, onnistuuko todennuspyyntö useiden tekijöiden, kuten:

- Laite, onko laite tunnettu/luotettu/Liitetty toimialueeseen?

- IP – tuleeko todennuspyyntö tunnetusta yrityksen IP-osoitteesta? Vai maasta tai alueelta, johon emme luota?

- Application – Onko käyttäjällä oikeus käyttää tätä sovellusta?

Voimme sitten käynnistää käytännön, kuten hyväksy, käynnistää monimenetelmäisen todentamisen tai estää todentamisen näiden käytäntöjen perusteella.

Ohjevalikko suojata viruksilta ja haittaohjelmilta?

Microsoft 365 tarjoaa tässä asiakirjassa kuvatun suojauksen merkityille päätepisteille palvelun eri tasoissa. Kuten todettiin, on huomattavasti tehokkaampaa tarjota nämä suojauselementit itse palvelussa sen sijaan, että yrittäisit tehdä sen niiden laitteiden mukaisesti, jotka eivät ehkä täysin ymmärrä protokollia/liikennettä. Oletusarvoisesti SharePoint tarkistaa automaattisesti tiedostojen lataukset tunnettujen haittaohjelmien vuoksi

Yllä luetelluissa Exchange-päätepisteissä Exchange Online Protection ja Microsoft Defender Microsoft 365:lle tarjoavat erinomaisen työn palvelun liikenteen suojauksen tarjoamiseksi.

Voinko lähettää muutakin kuin vain liikenteen optimointi suoraan?

Prioriteetin tulee olla merkittyjen päätepisteiden optimointi , sillä ne antavat mahdollisimman paljon hyötyä alhaiselle työtasolle. Jos kuitenkin haluat, Salli merkityt päätepisteet -parametri vaaditaan, jotta palvelu toimisi ja jotta päätepisteille olisi määritetty IP-osoitteet, joita voidaan tarvittaessa käyttää.

On myös olemassa useita toimittajia, jotka tarjoavat pilvipohjaisia välityspalvelin- ja suojausratkaisuja, joita kutsutaan suojatuiksi verkkoyhdyskäytäviksi ja jotka tarjoavat keskitetyn suojauksen, hallinnan ja yrityskäytännön sovelluksen yleistä verkkoselaamista varten. Nämä ratkaisut voivat toimia hyvin pilvipohjaisessa maailmassa, jos ne ovat erittäin saatavilla, suorituskykyisiä ja valmisneltu lähellä käyttäjiäsi sallimalla suojatun Internet-yhteyden toimittamisen pilvipohjaisesta sijainnista lähellä käyttäjää. Tämä poistaa tarpeen hiusneulalle VPN-/yritysverkon kautta yleistä selausliikennettä varten ja mahdollistaa samalla keskitetyn suojauksen hallinnan.

Vaikka nämä ratkaisut ovat käytössä, Microsoft suosittelee silti painokkaasti, että Optimoi merkitty Microsoft 365 -liikenne lähetetään suoraan palveluun.

Saat lisätietoja azure-Näennäisverkko suoran käytön sallimisesta ohjeartikkelista Etätyö Azure VPN Gateway Point-to-sitein avulla.

Miksi portti 80 vaaditaan? Lähetetäänkö liikenne liikennettä?

Porttia 80 käytetään vain esimerkiksi uudelleenohjattaessa portin 443 istuntoon, asiakastietoja ei lähetetä tai sitä voi käyttää portin 80 kautta. Salauksessa hahmotellaan Microsoft 365:n siirrettävien ja levossa olevien tietojen salaus. Lisäksi liikennetyypit kuvaavat, miten SRTP:tä käytetään Teams-medialiikenteen suojaamiseen.

Koskeeko tämä neuvo käyttäjiä Kiinassa, jotka käyttävät maailmanlaajuista Microsoft 365 -esiintymää?

Ei, se ei ole. Yksi edellä mainituista neuvoista on Kiinan käyttäjät, jotka muodostavat yhteyden maailmanlaajuiseen Microsoft 365 -esiintymään. Koska alueella esiintyy usein rajat ylittäviä verkkokuormituksia, suora Internet-lähtevän liikenteen suorituskyky voi olla vaihteleva. Suurin osa alueen asiakkaista käyttää VPN-yhteyttä liikenteen tuomiseen yritysverkkoon ja valtuutetun MPLS-piirin hyödyntämiseen tai samaan tapaan kuin lähtevänä maan tai alueen ulkopuolelle optimoidun polun kautta. Tätä käsitellään tarkemmin artikkelissa Microsoft 365:n suorituskyvyn optimointi Kiinan käyttäjille.

Toimiiko jakotunnelin määritys Teamsissa selaimessa?

Kyllä, varoiten. Useimpia Teams-toimintoja tuetaan selaimissa, jotka on lueteltu kohdassa Microsoft Teams -asiakkaiden hankkiminen.

Lisäksi Microsoft Edge 96 tai uudempi versio tukee VPN-tunneloinnin jakamista vertaisliikenteeseen ottamalla käyttöön Edge WebRtcRespectOsRoutingTableEnabled -käytännön. Tällä hetkellä muut selaimet eivät välttämättä tue VPN-tunneloinnin jakamista vertaisliikenteessä.

Aiheeseen liittyviä artikkeleita

VPN:n jakotunnelin toteuttaminen Microsoft 365:lle

Microsoft 365:n yleiset VPN-jakotunnelin skenaariot

Teamsin medialiikenteen suojaaminen VPN-jakotunnelointipalvelua varten

Vpn-ympäristöjen Stream ja live-tapahtumiin liittyviä erityisnäkökohtia

Microsoft 365:n suorituskyvyn optimointi Kiinan käyttäjille

Microsoft 365:n verkkoyhteysperiaatteet

Microsoft 365:n verkkoyhteyden arviointi

Microsoft 365 -verkko ja suorituskyvyn säätö

Vpn:n käyttö: Miten Microsoft pitää etätyövoimansa yhteydessä