Azure-resurssien luominen Azure PowerShellin tai ARM-mallien avulla

Tässä artikkelissa käsitellään Microsoft Azure PowerShellin tai ARM (Azure Resource Manager) -mallien käyttämistä sähköisessä laskutuksessa tarvittavien Azure-resurssien luomiseen.

Sähköisen laskutuksen käyttöönottaminen Dynamics 365 Financessa edellyttää useiden Azure-resurssien luontia ja määrittämistä. Näitä resursseja ovat esimerkiksi Azure Key Vault, Azure-tallennustili ja Azure-tallennustilisäilö. Tämä virhealtis prosessi voi viedä paljon aikaa, jos se tehdään manuaalisesti. Prosessia voidaan yksinkertaistaa ja automatisoida käyttämällä PowerShell-komentosarjaa tai ARM-mallia luomaan ja määrittämään kaikki tarvittavat Azure-resurssit.

Azure PowerShellin käyttäminen

Edellytykset

Seuraavien edellytysten on täytyttävä ennen PowerShell-komentosarjan suorittamista:

- Käytössä on Azure-tilaus, jonka oikeudet sallivat resurssien luonnin ja hallinnan.

- Azure PowerShell -moduuli on asennettu. (Azure PowerShell -moduulin kanssa suositellaan käytettäväksi tuettua PowerShellin versiota 7 tai uudempaan versiota.)

- PowerShell-komentosarjatiedosto on käytettävissä.

PowerShell-komentosarja

param (

[Parameter(Mandatory=$true)]

[string]$subscriptionId,

[Parameter(Mandatory=$true)]

[string]$resourceGroup,

[Parameter(Mandatory=$true)]

[string]$location,

[Parameter(Mandatory=$true)]

[string]$storageAccountName,

[Parameter(Mandatory=$true)]

[string]$keyVaultName,

[Parameter(Mandatory=$true)]

[string]$containerName,

[Parameter(Mandatory=$true)]

[string]$storageAccountKeyVaultSecretName

)

if (!(Get-Module -ListAvailable -Name Az)) {

throw "Az PowerShell module is required to run this script. Please install from https://learn.microsoft.com/en-us/powershell/azure/install-azure-powershell."

}

function Write-ErrorMessage {

param (

[string]$errorMessage

)

Write-Host "Error: $errorMessage" -ForegroundColor Red

exit 1

}

function Write-VerboseMessage {

param (

[string]$message

)

Write-Host "Verbose: $message" -ForegroundColor DarkYellow

}

function Confirm-ResourceExists {

param (

[string]$resourceType,

[string]$resourceName,

[string]$resourceGroup = ''

)

try {

switch ($resourceType) {

'ResourceGroup' {

Get-AzResourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageAccount' {

Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $resourceName -ErrorAction Stop | Out-Null

}

'StorageContainer' {

Get-AzStorageContainer -Name $resourceName -ErrorAction Stop | Out-Null

}

'KeyVault' {

$kv = Get-AzKeyVault -ResourceGroupName $resourceGroup -VaultName $resourceName

if ($null -eq $kv)

{

return $false

}

}

}

return $true

} catch {

return $false

}

}

# Connect to Azure account and set the subscription context

try {

Write-VerboseMessage "Connecting to Azure account..."

Connect-AzAccount -Subscription $subscriptionId -ErrorAction Stop -Verbose

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to connect to the Azure account or set subscription context."

}

try {

Write-VerboseMessage "Checking if the e-invoice service principal exists."

$objectId = (Get-AzADServicePrincipal -ApplicationId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction SilentlyContinue -Verbose).Id

if ($null -eq $objectId)

{

Write-VerboseMessage "The e-invoice service principal does not exist. Trying to create now."

New-AzADServicePrincipal -AppId "ecd93392-c922-4f48-9ddf-10741e4a9b65" -ErrorAction Stop -Verbose

}

else {

Write-VerboseMessage "The e-invoice service principal already exists. No action required."

}

}

catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Adding e-Invoicing Service to your tenant as a service principal failed."

}

# Check if the resource group exists

if (-not (Confirm-ResourceExists -resourceType 'ResourceGroup' -resourceName $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure resource group..."

New-AzResourceGroup -Name $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Resource group {0} created successfully in at location: {1}." -f $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure resource group."

}

} else {

Write-VerboseMessage "Resource group '$resourceGroup' already exists."

}

# Check if the Azure Key Vault exists

if (-not (Confirm-ResourceExists -resourceType 'KeyVault' -resourceName $keyVaultName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Key Vault..."

New-AzKeyVault -Name $keyVaultName -ResourceGroupName $resourceGroup -Location $location -ErrorAction Stop -Verbose

$msg = "Key vault {0} created successfully in resource group: {1} at location: {2}." -f $keyVaultName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Key Vault."

}

} else {

Write-VerboseMessage "Azure Key Vault '$keyVaultName' already exists."

}

# Check if the storage account exists

if (-not (Confirm-ResourceExists -resourceType 'StorageAccount' -resourceName $storageAccountName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating Azure Storage Account..."

New-AzStorageAccount -ResourceGroupName $resourceGroup `

-Name $storageAccountName `

-Location $location `

-SkuName Standard_LRS `

-Kind StorageV2 `

-AllowBlobPublicAccess $true -ErrorAction Stop -Verbose

$msg = "Storage account {0} created successfully in resource group: {1} at location: {2}." -f $storageAccountName, $resourceGroup, $location

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create Azure Storage Account."

}

} else {

Write-VerboseMessage "Storage account '$storageAccountName' already exists."

}

# Check if the storage container exists

$ctx = (Get-AzStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccountName).Context

Set-AzCurrentStorageAccount -Context $ctx

if (-not (Confirm-ResourceExists -resourceType 'StorageContainer' -resourceName $containerName -resourceGroup $resourceGroup)) {

try {

Write-VerboseMessage "Creating storage container..."

New-AzStorageContainer -Name $containerName -Context $ctx -ErrorAction Stop -Verbose

$msg = "Storage container {0} created successfully in storage account: {1}." -f $containerName, $storageAccountName

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create storage container."

}

} else {

Write-VerboseMessage "Storage container '$containerName' already exists."

}

# Set the start and end time for the SAS token

$StartTime = Get-Date

$EndTime = $StartTime.AddYears(3)

# Generate SAS token for the container

try {

Write-VerboseMessage "Generating SAS token for the container..."

$sasToken = New-AzStorageContainerSASToken -Name $containerName -Permission racwdli -Protocol HttpsOnly -StartTime $StartTime -ExpiryTime $EndTime -Context $ctx -ErrorAction Stop -Verbose

$msg = "SAS token for container {0} generated successfully with full permissions. The token would expire on {1}." -f $containerName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to generate SAS token for the container."

}

# Construct the SAS URL

$sasURL = "https://$($storageAccountName).blob.core.windows.net/$($containerName)?$($sastoken)"

# Set access policy for the application to get and list secrets

try {

Write-VerboseMessage "Setting access policy for Azure Key Vault..."

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ObjectId $objectId -PermissionsToSecrets get,list -ErrorAction Stop -Verbose

$msg = "Get and list access policies set successfully on key vault {0} for the e-invoicing application {1}." -f $keyVaultName, $objectId

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to set access policy for Azure Key Vault."

}

# Convert SAS URL to secure string

$secretvalue = ConvertTo-SecureString $sasURL -AsPlainText -Force

# Create a new secret in Azure Key Vault

try {

Write-VerboseMessage "Creating secret in Azure Key Vault..."

Set-AzKeyVaultSecret -VaultName $keyVaultName -Name $storageAccountKeyVaultSecretName -SecretValue $secretvalue -Expires $EndTime -ContentType "" -ErrorAction Stop -Verbose

$msg = "Secret {0} created successfully in {1} and will expire on {2}." -f $storageAccountKeyVaultSecretName, $keyVaultName, $EndTime

Write-VerboseMessage $msg

} catch {

Write-Host $_.Exception.Message

Write-ErrorMessage "Failed to create secret in Azure Key Vault."

}

# Display the secret

Write-Host "Secret created successfully."

PowerShell-komentosarjan suorittaminen

PowerShell-komentosarja suoritetaan seuraavasti.

Avaa PowerShell ja siirry kansiossa, jossa PowerShellin komentosarjatiedosto ja määritystiedosto ovat.

Omia parametreja käyttävä PowerShell-komentosarja suoritetaan suorittamalla seuraava komento.

.\Create-AzureResourcesForEInvoice.ps1 -subscriptionId <azure_subscription_id> -resourceGroup <resource_group_name> -location <resource_group_location> -storageAccountName <storage_account_name> -containerName <container_name> -storageAccountKeyVaultSecretName <SAS_token_keyvault_secret_name>

PowerShell-komentosarja suorittaa seuraavat toiminnot.

- Komentosarja pyytää kirjautumaan Azure-tilille. Syötä tunnistetiedot ja valitse sitten Kirjaudu sisään.

- Komentosarja määrittää, onko sähköisen laskupalvelun päänimi jo luotu. Jos sitä ei ole, komentosarja luo sen.

- Komentosarja määrittää, ovatko seuraavat Azure-resurssit luotu jo aiemmin. Azure-resurssiryhmä, Azure Key Vault, Azure-tallennustili ja Azure-tallennustilisäilö. Jos jotakin edellä mainittua resurssia ei ole, komentosarja luo ja määrittää sen.

- Komentosarja luo tallennustilisäilölle SAS (jaetun käytön allekirjoitus) -tunnuksen ja lisää sen salaisena Key Vault -koodina avainsäilöön.

- Komentosarja määrittää avainsäilön käyttöoikeuskäytännön, jolla saadaan sähköisen laskutussovelluksen get- ja list-käyttöoikeudet.

- Komentosarja muodostaa tuloksena luotujen Azure-resurssien tiedot. Nämä tiedot sisältävät nimet ja URL-osoitteet.

Huomautus

Sama komentosarja voidaan suorittaa, jos vanhentunut SAS-tunnus on uusittava. Siinä tapauksessa komentosarja ei luo resursseja. Sen sijaan se luo uuden SAS-tunnuksen ja päivittää sen avainsäilössä.

ARM-mallin käyttäminen

ARM-malli

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Name of KeyVault to Store secrets/certificates/SaS Token"

}

},

"tenantID": {

"type": "string",

"metadata": {

"description": "Azure AD Tenant ID"

}

},

"keyVaultAccessObjectID": {

"type": "string",

"metadata": {

"description": "ID of user or App to grant access to KV"

},

"defaultValue": "ecd93392-c922-4f48-9ddf-10741e4a9b65"

},

"StorageAccountName": {

"type": "string",

"metadata": {

"description": "Name of Storage Account to Create"

}

},

"ContainerName": {

"type": "string",

"metadata": {

"description": "Name of container for einvoice upload"

}

},

"accountSasProperties": {

"type": "object",

"defaultValue": {

"signedServices": "bf",

"signedPermission": "rwacld",

"signedExpiry": "2024-12-01T00:00:00Z",

"signedResourceTypes": "o"

}

}

},

"variables": {},

"resources": [

{

"name": "[parameters('StorageAccountName')]",

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2018-07-01",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('StorageAccountName')]"

},

"sku": {

"name": "Standard_LRS"

},

"kind": "StorageV2",

"properties": {

"allowBlobPublicAccess": true

},

"resources":[

{

"type": "blobServices/containers",

"apiVersion": "2018-03-01-preview",

"name": "[concat('default/', parameters('ContainerName'))]",

"dependsOn": [

"[parameters('StorageAccountName')]"

],

"properties": {

"publicAccess": "None"

}

}

]

},

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2018-02-14",

"name": "[parameters('keyVaultName')]",

"location": "[resourceGroup().location]",

"tags": {

"displayName": "[parameters('keyVaultName')]"

},

"properties": {

"enabledForDeployment": true,

"enabledForTemplateDeployment": true,

"enabledForDiskEncryption": true,

"tenantId": "[parameters('tenantID')]",

"accessPolicies": [

{

"tenantId": "[parameters('tenantID')]",

"objectId": "[parameters('keyVaultAccessObjectID')]",

"permissions": {

"keys": [

"get"

],

"secrets": [

"list",

"get"

]

}

}

],

"sku": {

"name": "standard",

"family": "A"

}

}

},

{

"apiVersion": "2018-02-14",

"type": "Microsoft.KeyVault/vaults/secrets",

"dependsOn": [

"[concat('Microsoft.KeyVault/vaults/', parameters('keyVaultName'))]"

],

"name": "[concat(parameters('keyVaultName'), '/', 'StorageSaSToken')]",

"properties": {

"value": "[concat('https://', parameters('StorageAccountName'), '.blob.core.windows.net/', parameters('ContainerName'), '?', listAccountSas(parameters('StorageAccountName'), '2018-07-01', parameters('accountSasProperties')).accountSasToken)]"

}

}

],

"outputs": {}

}

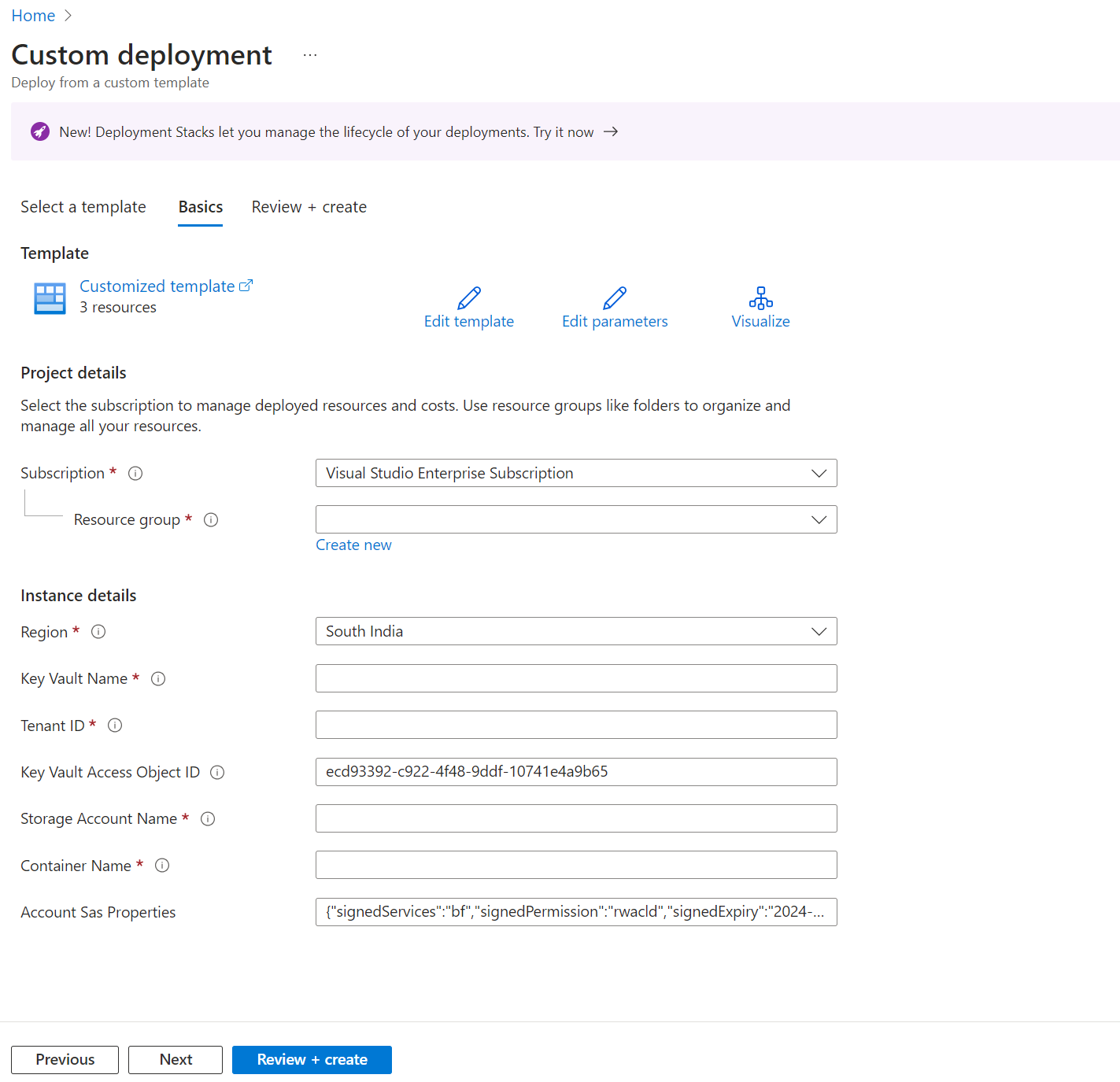

ARM-mallin ottaminen käyttöön

ARM-malli otetaan käyttöön seuraavasti.

Kirjaudu Azure-portaaliin ja tee hakuna Ota käyttöön mukautettu malli.

Valitse Muodosta oma malli editorissa.

Kopioi tämän artikkelin aiemmassa osassa annettu ARM-malli, liitä se editoriin ja valitse sitten Tallenna.

Anna pakolliset parametrit.

Valitse Tarkista ja luo.

Tarkista tiedot ja valitse sitten Luo.

Azure-resurssien tarkistaminen

Azure-resurssien oikea luonti ja määritys voidaan tarkistaa seuraavasti.

- Kirjaudu Azure-portaaliin ja siirry Azure-resurssit sisältävä resurssiryhmä. Näkyvissä pitäisi olla resurssit, joiden nimet määritettiin PowerShell-komentosarjan tai ARM-mallin parametreissa.

- Avaa Key Vault -resurssi ja varmista, että Azure-tallennustilin SAS-tunnus on luotu ja että siinä on oikea arvo.