Tapausten tutkiminen Microsoft Defender portaalissa

Microsoft Defender portaali esittää korreloituja ilmoituksia, resursseja, tutkimuksia ja todisteita kaikista resursseistasi tapahtumaan, jotta voit tarkastella kaikkia hyökkäyksen laajuutta.

Välikohtauksessa analysoit hälytyksiä, ymmärrät niiden merkitystä ja lajittelet todisteet, jotta voit laatia tehokkaan korjaussuunnitelman.

Alkututkimus

Ennen kuin sukellat yksityiskohtiin, tutustu tapahtuman ominaisuuksiin ja koko hyökkäystarinaan.

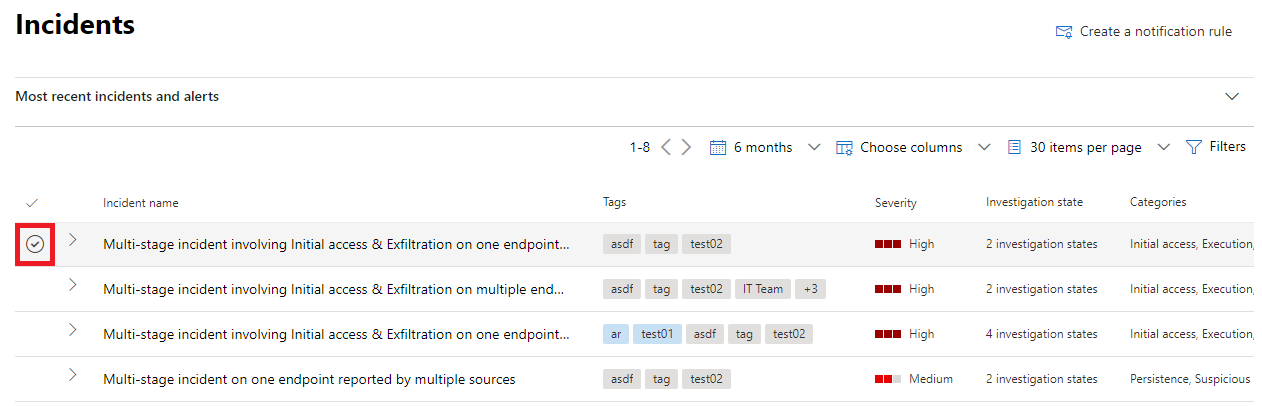

Voit aloittaa valitsemalla tapahtuman valintamerkkisarakkeesta. Tässä on esimerkki.

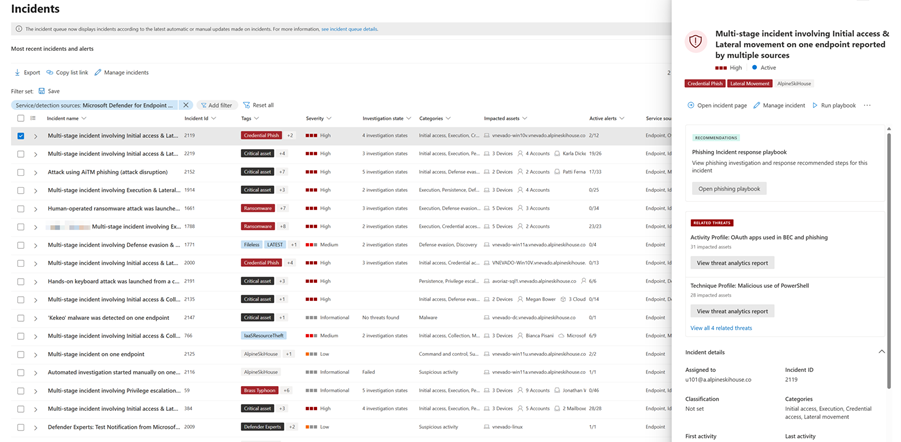

Tällöin avautuu yhteenvetoruutu, joka sisältää tapahtuman tärkeitä tietoja, kuten tapahtuman tiedot, suositellut toimet ja niihin liittyvät uhat. Tässä on esimerkki.

Täältä voit valita Avaa tapaus -sivun. Tämä avaa tapahtuman pääsivun, jossa on koko hyökkäystarinan tiedot ja välilehdet hälytyksiä, laitteita, käyttäjiä, tutkimuksia ja todisteita varten. Voit myös avata tapahtuman pääsivun valitsemalla tapahtuman nimen tapausjonosta.

Huomautus

Käyttäjät, joilla on valmistelty käyttöoikeus Microsoft Security Copilot, näkevät Copilot-ruudun näytön oikeassa reunassa, kun he avaavat tapauksen. Copilot tarjoaa reaaliaikaisia merkityksellisiä tietoja ja suosituksia, joiden avulla voit tutkia tapauksia ja reagoida niihin. Lisätietoja on Microsoft Copilot Microsoft Defender -kohdassa.

Hyökkäystarina

Hyökkäystarinoiden avulla voit nopeasti tarkastella, tutkia ja korjata hyökkäyksiä samalla, kun tarkastelet hyökkäyksen koko tarinaa samalla välilehdellä. Sen avulla voit myös tarkastella entiteetin tietoja ja suorittaa korjaustoimintoja, kuten poistaa tiedoston tai eristää laitteen menettämättä kontekstia.

Hyökkäystarina kuvataan lyhyesti seuraavassa videossa.

Hyökkäystarinasta löydät ilmoitussivun ja tapauskaavion.

Tapaushälytyssivulla on seuraavat osiot:

Ilmoitusjuttu, joka sisältää seuraavat:

- Mitä tapahtui

- Toteutetut toimet

- Liittyvät tapahtumat

Ilmoituksen ominaisuudet oikeassa ruudussa (tila, tiedot, kuvaus ja muut)

Huomaa, että kaikissa ilmoituksista ei ole ilmoituksen tarinan osion kaikkia lueteltuja aliosioita.

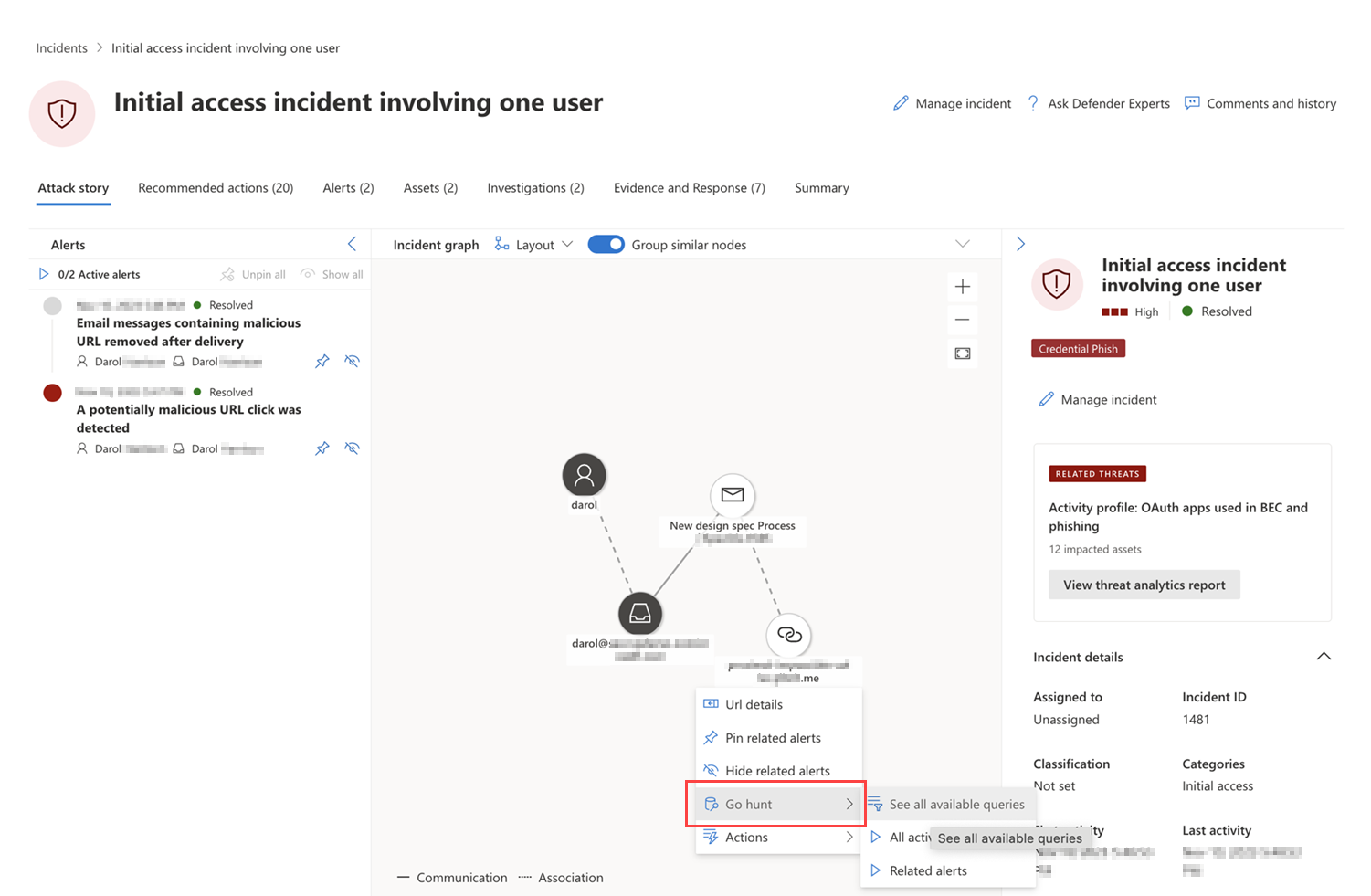

Kaavio näyttää hyökkäyksen koko laajuuden, miten hyökkäys levisi verkossa ajan mittaan, mistä se alkoi ja kuinka pitkälle hyökkääjä meni. Se yhdistää hyökkäykseen kuuluvat epäilyttävät entiteetit niihin liittyviin resursseihin, kuten käyttäjiin, laitteisiin ja postilaatikoihin.

Kaaviosta voit tehdä seuraavaa:

Toista kaavion hälytykset ja solmut sellaisina kuin ne tapahtuivat ajan mittaan ymmärtääksesi hyökkäyksen kronologiaa.

Avaa entiteettiruutu, jossa voit tarkastella entiteetin tietoja ja tehdä korjaustoimia, kuten poistaa tiedoston tai eristää laitteen.

Korosta ilmoitukset sen entiteetin perusteella, johon ne liittyvät.

Hae laitteen, tiedoston, IP-osoitteen, URL-osoitteen, käyttäjän, sähköpostin, postilaatikon tai pilvipalveluresurssin entiteettitietoja.

Mene metsästämään

Go hunt -toiminnossa hyödynnetään kehittynyttä metsästysominaisuutta asianmukaisten tietojen löytämiseksi entiteetistä. Go Hunt -kysely tarkistaa olennaiset rakennetaulukot kaikista tapahtumista tai hälytyksistä, jotka koskevat tiettyä tutkimaasi entiteettiä. Voit valita minkä tahansa vaihtoehdon entiteetin asianmukaisten tietojen löytämiseksi:

- Näytä kaikki käytettävissä olevat kyselyt – asetus palauttaa kaikki käytettävissä olevat kyselyt tutkimassasi entiteettityypissä.

- Kaikki toiminta – kysely palauttaa kaikki entiteettiin liittyvät toiminnot, jolloin saat kattavan kuvan tapahtuman kontekstista.

- Liittyvät ilmoitukset – kysely etsii ja palauttaa kaikki tiettyyn entiteettiin liittyvät suojaushälytykset varmistaen, että et menetä mitään tietoja.

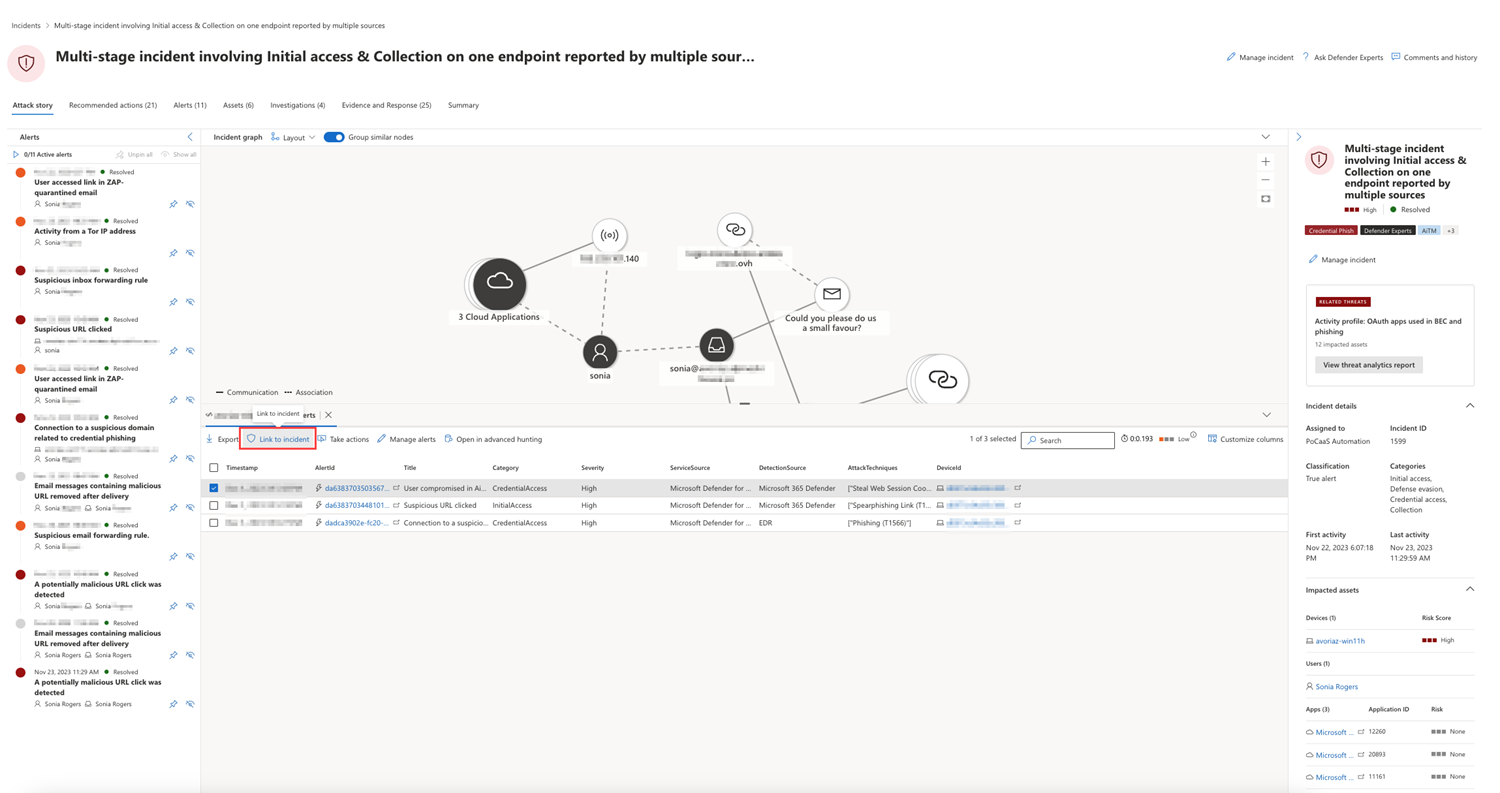

Tuloksena saatavat lokit tai hälytykset voidaan linkittää tapahtumaan valitsemalla tulokset ja valitsemalla sitten Linkki tapahtumaan.

Jos tapaus tai siihen liittyvät ilmoitukset ovat seurausta määrittämästäsi analytiikkasäännöstä, voit myös valita Suorita kysely nähdäksesi muita liittyviä tuloksia.

Tärkeää

Jotkin tämän artikkelin tiedot liittyvät tuotteen ennakkojulkaisuversioon, jota voidaan muuttaa huomattavasti ennen kaupallista julkaisua. Microsoft ei anna mitään takuita tässä annettujen tietojen suhteen.

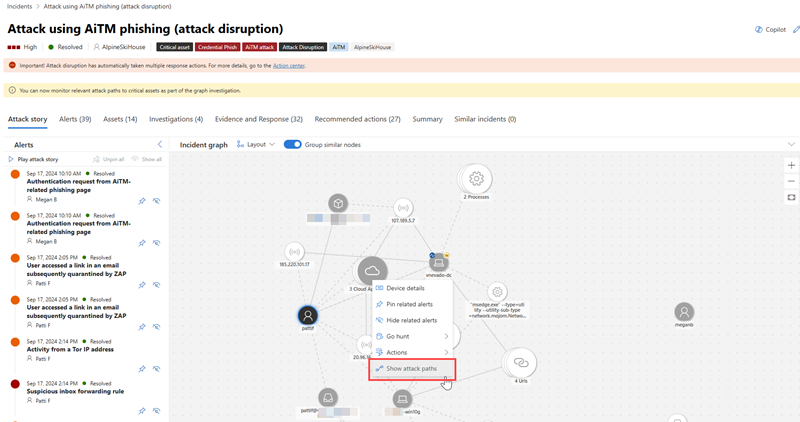

Hyökkäyspolut

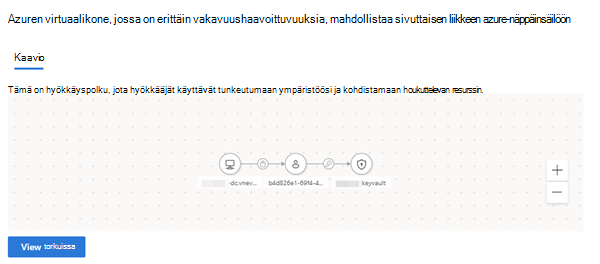

Tapahtumakaavio sisältää myös tietoa hyökkäyspolusta. Näiden polkujen avulla suojausanalyytikot voivat tunnistaa, mihin muihin entiteetteihin hyökkääjä todennäköisesti kohdistuu seuraavaksi. Voit tarkastella hyökkäyspolkua napsauttamalla entiteettiä tapauskaaviossa ja valitsemalla Näytä hyökkäyspolut. Hyökkäyspolut ovat käytettävissä entiteeteille, joilla on kriittinen resurssitunniste .

Kun valitset Näytä hyökkäyspolut, näyttöön avautuu sivuruutu, joka näyttää valitun entiteetin hyökkäyspolkujen luettelon. Hyökkäyspolut näytetään taulukkomuodossa, jossa näytetään hyökkäyspolun nimi, aloituskohta, aloituskohdan tyyppi, kohde, kohdetyyppi, kohteen kriittisyys.

Hyökkäyspolun valitseminen luettelosta näyttää hyökkäyspolun kaavion, joka näyttää hyökkäyspolun aloituskohdasta kohteeseen. Kun valitset Näytä kartta , uusi ikkuna avautuu, jotta hyökkäyspolkua voidaan tarkastella kokonaisuudessaan.

Huomautus

Jos haluat tarkastella hyökkäyspolun tietoja, sinulla on oltava lukuoikeudet Microsoft Defender-portaalissa ja Microsoft-suojauksen altistumishallinta käyttöoikeus.

Jos haluat tarkastella hyökkäyspolun tietoja Microsoft Sentinel:n avulla yhdistetyssä suojaustoimintojen ympäristössä, vaaditaan Sentinel Reader-rooli. Jotta voit luoda uusia hyökkäyspolkuja, tarvitaan suojauksen järjestelmänvalvojan rooli.

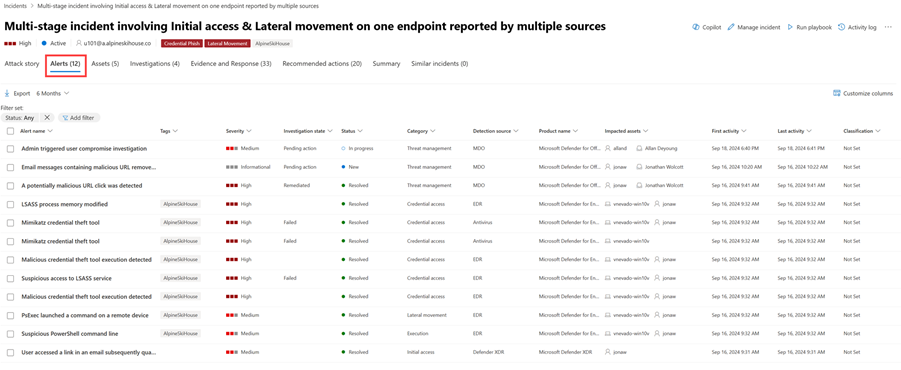

Ilmoitukset

Ilmoitukset-välilehdessä voit tarkastella ilmoitusjonoa tapahtumaan liittyville ilmoituksille ja muille niihin liittyville tiedoille, kuten seuraavalle:

- Ilmoitusten vakavuus.

- Hälytykseen osallistuneet entiteetit.

- Ilmoitusten lähde (Microsoft Defender for Identity, Microsoft Defender for Endpoint, Microsoft Defender for Office 365, Defender for Cloud Apps ja sovelluksen hallintolisäosa).

- Syy, miksi ne yhdistettiin yhteen.

Tässä on esimerkki.

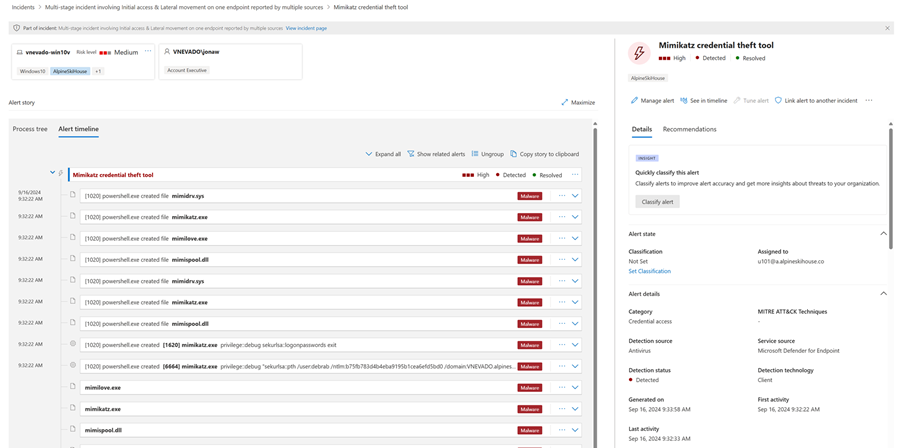

Oletusarvoisesti hälytykset järjestetään aikajärjestyksessä, jotta näet, miten hyökkäys tapahtui ajan kuluessa. Kun valitset tapahtumasta ilmoituksen, Microsoft Defender XDR näyttää yleisen tapahtuman kontekstiin liittyvät ilmoitustiedot.

Näet hälytyksen tapahtumat, jotka muut hälytykset aiheuttivat nykyisen hälytyksen, ja kaikki hyökkäykseen osallistuneet entiteetit ja toiminnot, mukaan lukien laitteet, tiedostot, käyttäjät, pilvisovellukset ja postilaatikot.

Tässä on esimerkki.

Lue, miten voit käyttää ilmoitusjonoa ja ilmoitussivuja ilmoitusten tutkimisessa.

Huomautus

Jos olet valmistunut käyttämään Microsoft Purview -tuotteen sisäisten käyttäjien riskin hallinta, voit tarkastella ja hallita insider-riskinhallintailmoituksia ja etsiä insider-riskinhallintatapahtumia Microsoft Defender portaalissa. Lisätietoja on Microsoft Defender-portaalin kohdassa Insider-riskin uhkien tutkiminen.

Varat

Tarkastele ja hallitse kaikkia resurssejasi helposti yhdessä paikassa uuden Assets-välilehden avulla. Tämä yhtenäinen näkymä sisältää laitteet, käyttäjät, postilaatikot ja sovellukset.

Assets-välilehdessä näkyy sen nimen vieressä olevien resurssien kokonaismäärä. Eri luokkien luettelo, jossa on kyseisen luokan resurssien määrä, esitetään valittaessa Assets-välilehteä.

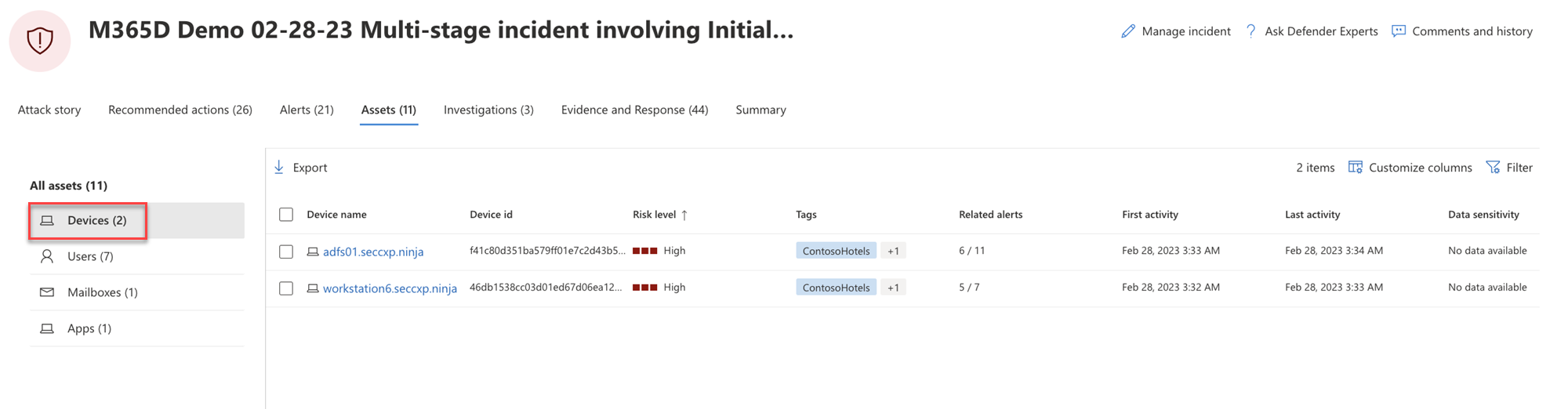

Laitteet

Laitteet-näkymässä luetellaan kaikki tapaukseen liittyvät laitteet. Tässä on esimerkki.

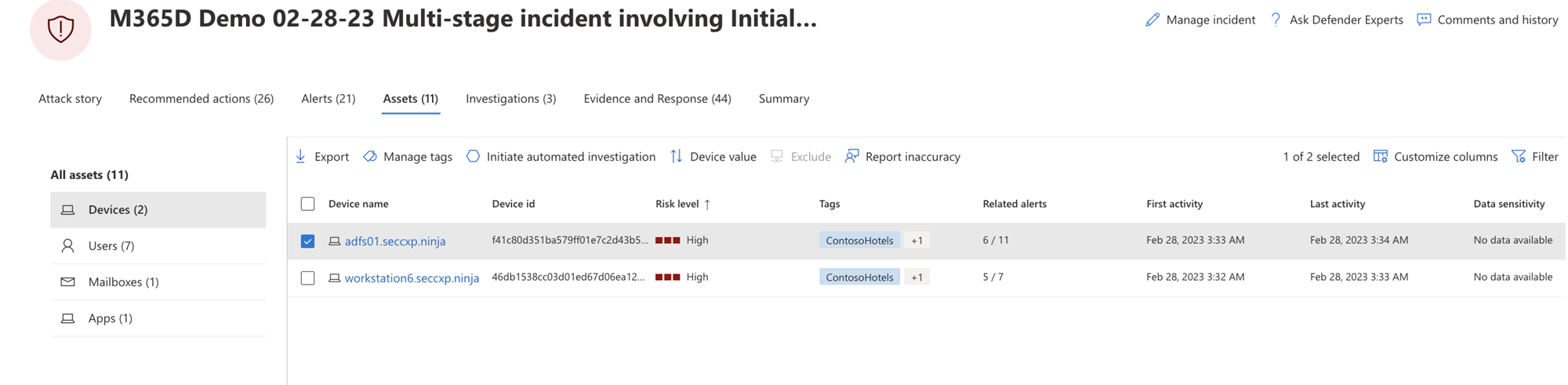

Laitteen valitseminen luettelosta avaa palkin, jonka avulla voit hallita valittua laitetta. Voit viedä ja hallita tunnisteita nopeasti, aloittaa automatisoidun tutkimuksen ja paljon muuta.

Voit valita valintamerkin laitteelle, jotta näet laitteen, hakemistotietojen, aktiivisten ilmoitusten ja kirjautuneiden käyttäjien tiedot. Valitse laitteen nimi, jotta näet laitteen tiedot Defender for Endpoint -laitteen varastossa. Tässä on esimerkki.

Laitteen sivulla voit kerätä lisätietoja laitteesta, kuten kaikki sen hälytykset, aikajanan ja suojaussuositukset. Esimerkiksi Aikajana-välilehdessä voit selata laitteen aikajanaa ja tarkastella kaikkia tapahtumia ja toimintaa, joita koneella havaitaan aikajärjestyksessä ja jotka ovat yhteydessä annettuihin hälytyksiin.

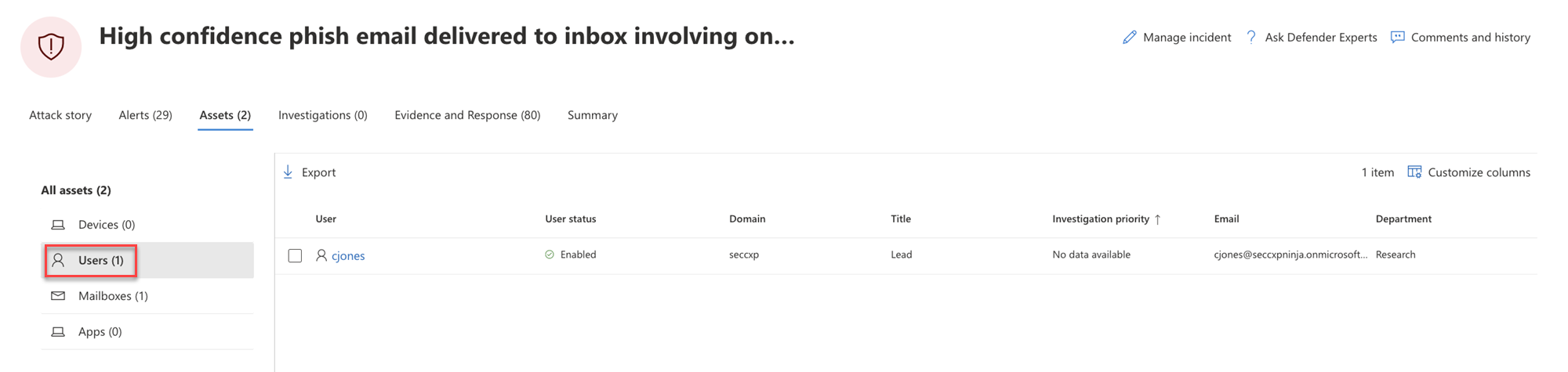

Käyttäjät

Käyttäjät-näkymässä luetellaan kaikki käyttäjät, joiden on tunnistettu olevan osa tapahtumaa tai jotka liittyvät siihen. Tässä on esimerkki.

Voit valita valintamerkin käyttäjälle nähdäksesi käyttäjätilin uhan, altistumisen ja yhteystiedot. Valitse käyttäjänimi, jos haluat tarkastella muita käyttäjätilin tietoja.

Lue, miten voit tarkastella lisätietoja käyttäjätiedoista ja hallita tapahtuman käyttäjiä tutkiessasi käyttäjiä.

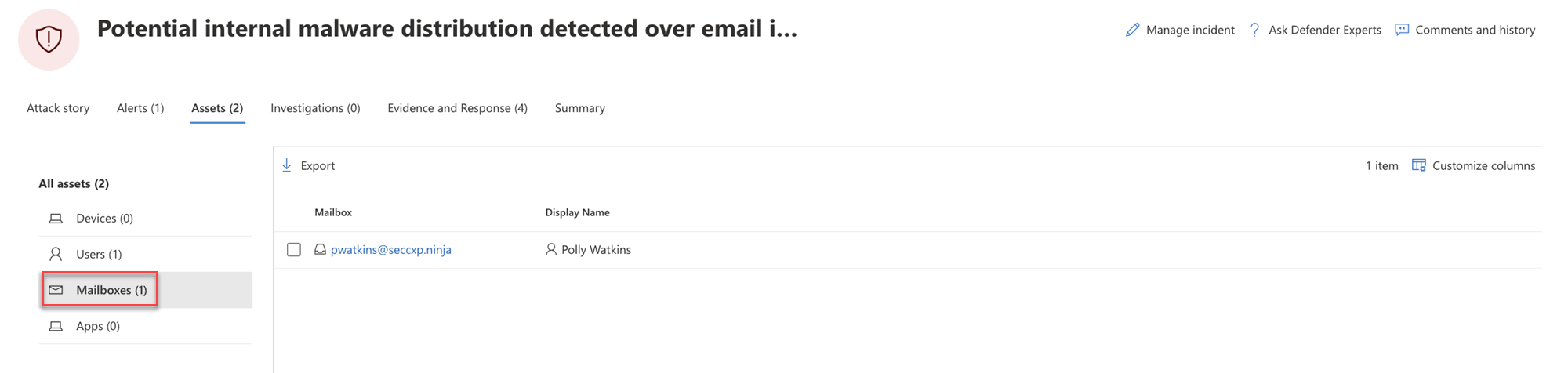

Postilaatikot

Postilaatikot-näkymässä luetellaan kaikki postilaatikot, jotka on tunnistettu tapahtumaan liittyviksi tai osaksi. Tässä on esimerkki.

Voit tarkastella aktiivisten ilmoitusten luetteloa valitsemalla postilaatikon valintamerkin. Valitse postilaatikon nimi, jos haluat nähdä lisää postilaatikon tietoja Defender for Office 365 Resurssienhallinta-sivulla.

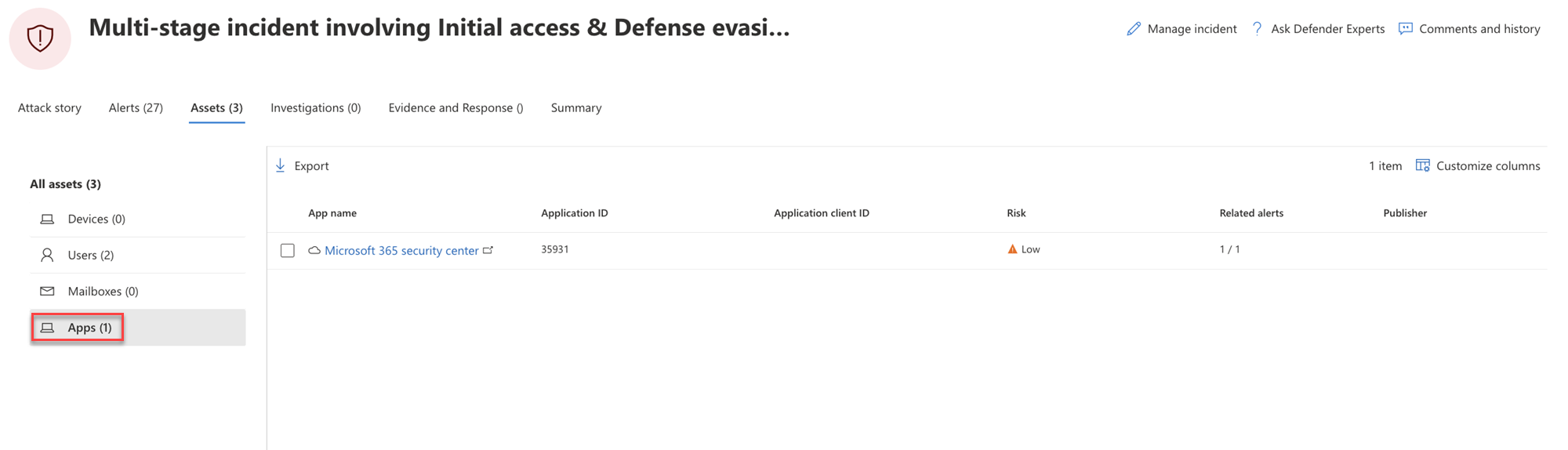

Sovellukset

Sovellukset-näkymässä luetellaan kaikki sovellukset, jotka on tunnistettu tapahtumaan liittyviksi tai osaksi. Tässä on esimerkki.

Voit tarkastella aktiivisten ilmoitusten luetteloa valitsemalla sovelluksen valintamerkin. Valitse sovelluksen nimi, niin näet lisätietoja Defender for Cloud Apps Resurssienhallinta-sivulla.

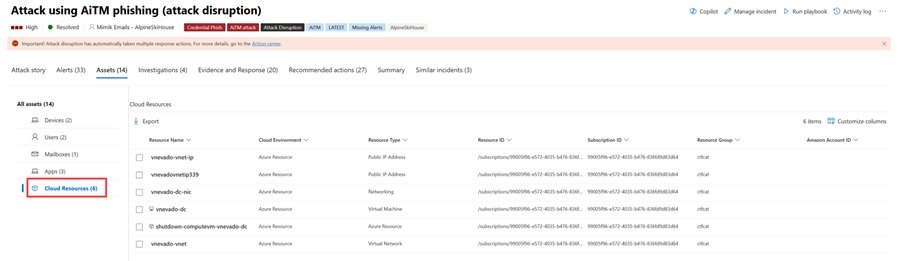

Pilviresurssit

Pilviresurssinäkymässä luetellaan kaikki pilviresurssit, jotka on määritetty tapahtumaan liittyviksi. Tässä on esimerkki.

Voit valita pilvipalveluresurssin valintamerkin, jolloin näet resurssin tiedot ja luettelon aktiivisista ilmoituksista. Valitse Avaa pilviresurssisivu, niin näet lisätietoja ja voit tarkastella sen kaikkia tietoja Microsoft Defender for Cloudissa.

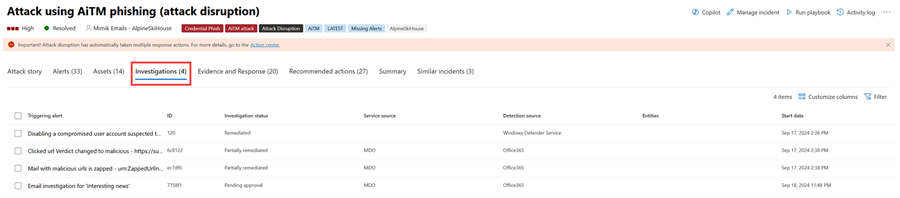

Tutkimukset

Tutkimukset-välilehdessä luetellaan kaikki tämän tapauksen hälytysten käynnistämät automaattiset tutkimukset. Automaattiset tutkimukset suorittavat korjaustoimia tai odottavat analyytikon toimintojen hyväksyntää sen mukaan, miten olet määrittänyt automaattiset tutkimukset suoritettavaksi Defender for Endpointissa ja Defender for Office 365.

Valitse tutkimus siirtyäksesi sen tietosivulle saadaksesi täydelliset tiedot tutkimuksen ja korjauksen tilasta. Jos jokin toiminto odottaa hyväksyntää osana tutkimusta, ne näkyvät Odottavat toiminnot -välilehdellä. Ryhdy toimiin osana tapausten korjaamista.

On myös Investigation graph -välilehti, joka näyttää:

- Ilmoitusten yhteys organisaatiosi resursseihin, joihin se vaikuttaa.

- Mitkä entiteetit liittyvät siihen, mitkä hälytykset ja miten ne ovat osa hyökkäyksen tarinaa.

- Tapahtuman hälytykset.

Tutkimuskaavion avulla voit nopeasti ymmärtää hyökkäyksen koko laajuuden yhdistämällä hyökkäyksen kohteena olevat epäilyttävät entiteetit niihin liittyviin resursseihin, kuten käyttäjiin, laitteisiin ja postilaatikoihin.

Katso lisätietoja artikkelista Automatisoitu tutkimus ja reagointi Microsoft Defender XDR.

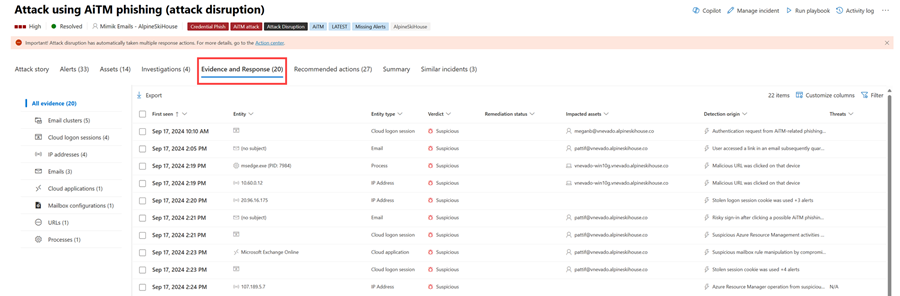

Todisteet ja vastaus

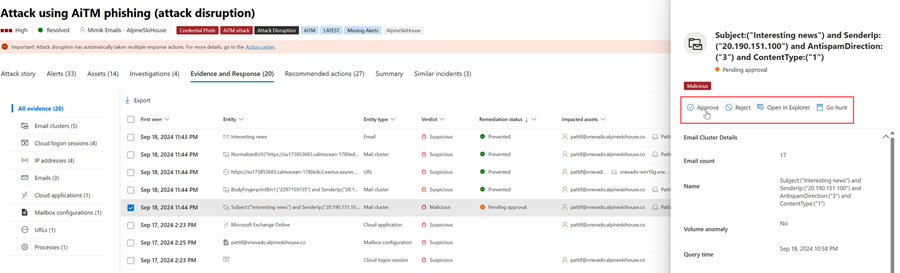

Todisteet ja vastaus -välilehdessä näkyvät kaikki tuetut tapahtumat ja epäilyttävät entiteetit tapahtuman hälytyksissä. Tässä on esimerkki.

Microsoft Defender XDR tutkii automaattisesti kaikkien tapausten tukemat tapahtumat ja epäilyttävät entiteetit hälytyksissä ja antaa sinulle tietoja tärkeistä sähköposteista, tiedostoista, prosesseista, palveluista, IP-osoitteista ja muista. Tämä auttaa havaitsemaan ja estämään tapahtuman mahdolliset uhat nopeasti.

Jokainen analysoitu entiteetti on merkitty päätöksellä (Malicious, Suspicious, Clean) ja korjaustilalla. Tämä auttaa ymmärtämään koko tapauksen korjaustilan ja seuraavat vaiheet.

Hyväksy tai hylkää korjaustoimintoja

Jos tapauksen korjaustila on Odottaa hyväksyntää, voit hyväksyä tai hylätä korjaustoiminnon, avata sen Resurssienhallinnassa tai Siirtyä metsästykseen Näyttö ja vastaus -välilehdessä. Tässä on esimerkki.

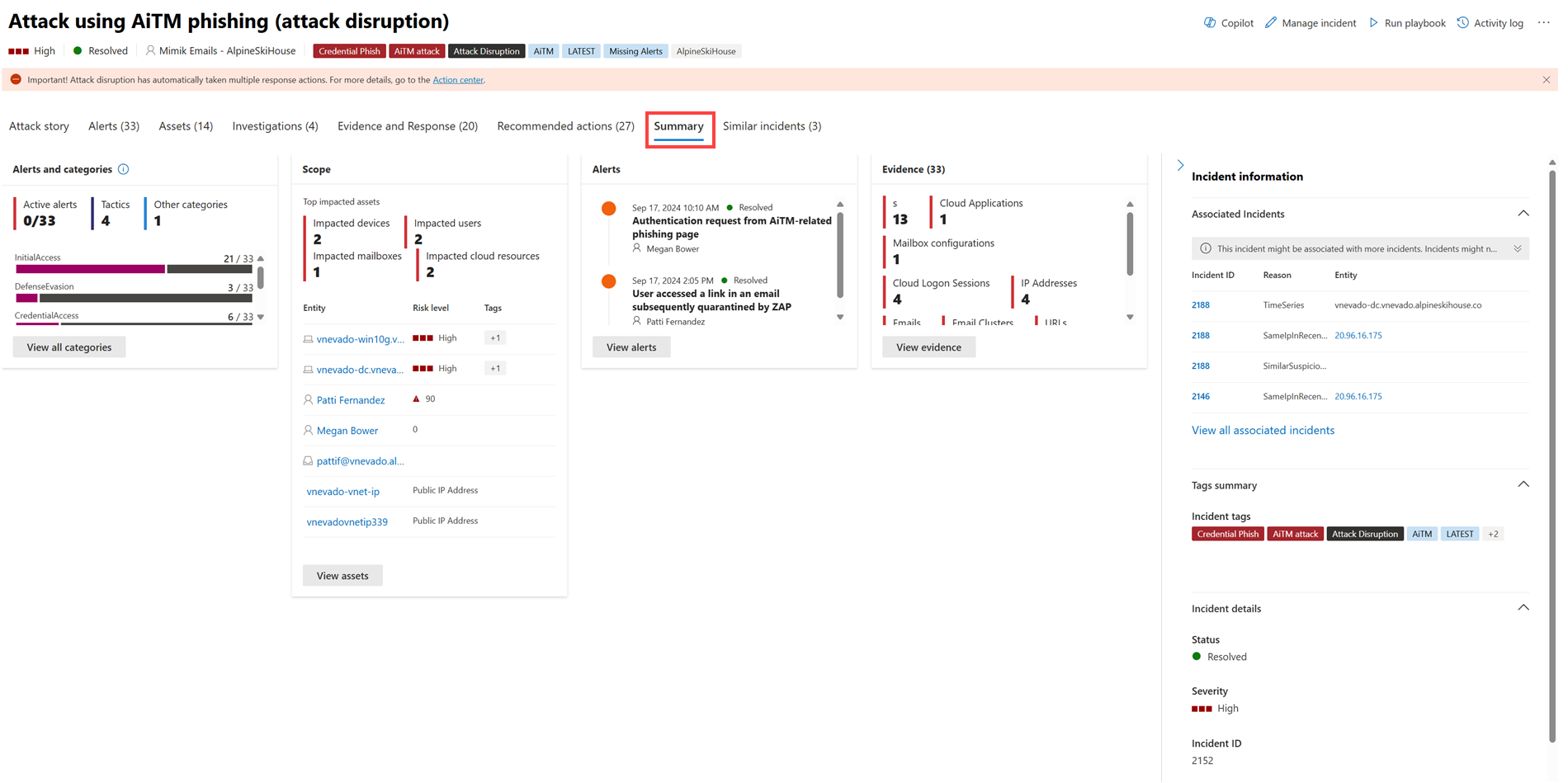

Yhteenveto

Yhteenveto-sivun avulla voit arvioida tapahtuman suhteellisen tärkeyden ja käyttää nopeasti liittyviä ilmoituksia ja entiteettejä, joihin ongelma vaikuttaa. Yhteenveto-sivulla näet tilannevedoksen tapahtuman tärkeimmistä huomioitavista asioista.

Tiedot on järjestetty näihin osioihin.

| Osa | Kuvaus |

|---|---|

| Ilmoitukset ja luokat | Visualisointi ja numeerinen näkymä siitä, miten pitkälle hyökkäys on edennyt tappoketjua vastaan. Kuten muutkin Microsoftin tietoturvatuotteet, Microsoft Defender XDR on linjassa MITRE ATT&CK™ -kehyksen kanssa. Ilmoitusten aikajanalla näkyy aikajärjestyksessä, jossa hälytykset tapahtuivat, ja kunkin kohdalla niiden tila ja nimi. |

| Laajuus | Näyttää vaikutuksen kohteena olevien laitteiden, käyttäjien ja postilaatikoiden määrän ja luettelee entiteetit riskitason ja tutkimuksen prioriteetin järjestyksessä. |

| Ilmoitukset | Näyttää tapahtumaan liittyvät hälytykset. |

| Todiste | Näyttää niiden entiteettien määrän, joihin tapaus vaikuttaa. |

| Tapahtumatiedot | Näyttää tapahtuman ominaisuudet, kuten tunnisteet, tilan ja vakavuuden. |

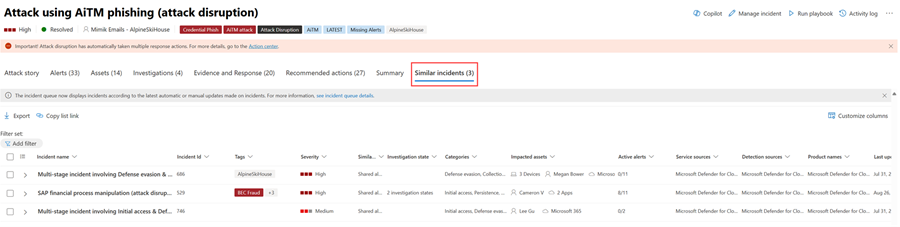

Vastaavat tapaukset

Joillakin tapauksilla voi olla samanlaisia tapauksia, jotka on lueteltu Samankaltaiset tapaukset -sivulla. Tässä osiossa näytetään tapaukset, joissa on samanlaisia ilmoituksia, entiteettejä ja muita ominaisuuksia. Tämä voi auttaa sinua ymmärtämään hyökkäyksen laajuuden ja tunnistamaan muita mahdollisesti liittyviä tapauksia. Tässä on esimerkki.

Vihje

Defender Boxed, sarja kortteja, jotka esittelevät organisaatiosi suojausmenestyksiä, parannuksia ja vastaustoimintoja viimeisten kuuden kuukauden aikana vuodessa, näkyy rajoitetun ajan kunkin vuoden tammi- ja heinäkuussa. Lue, miten voit jakaa Defender Boxed - korostuksesi.

Seuraavat vaiheet

Tarvittaessa:

Tutustu myös seuraaviin ohjeartikkeleihin:

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.