Säilön uhkien tutkiminen ja niihin vastaaminen Microsoft Defender portaalissa

Tärkeää

Jotkin tämän artikkelin tiedot liittyvät tuotteen ennakkoon, jota voidaan muuttaa huomattavasti ennen kaupallista julkaisua. Microsoft ei anna mitään takuita tässä annettujen tietojen suhteen

Suojaustoiminnot voivat nyt tutkia säilöön liittyviä hälytyksiä ja vastata niihin lähes reaaliaikaisesti ja etsiä aiheeseen liittyviä toimintoja integroimalla pilvinatiivit vastaustoiminnot ja tutkimuslokit Microsoft Defender portaaliin. Hyökkäyspolkujen saatavuus voi myös auttaa analyytikoita tutkimaan ja ratkaisemaan kriittiset suojausongelmat välittömästi mahdollisen tietomurron estämiseksi.

Koska organisaatiot käyttävät säilöjä ja Kubernetes-alustoja, kuten Azuren Kubernetes-palvelu (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS), hyökkäyspinta laajenee, mikä lisää tietoturvahaasteita. Säilöt voivat olla myös uhkatoimijoiden kohteena ja niitä voidaan käyttää haitallisiin tarkoituksiin.

Tietoturvakeskuksen (SOC) analyytikot voivat nyt helposti seurata säilön uhkia lähes reaaliaikaisilla hälytyksillä ja vastata välittömästi näihin uhkiin eristämällä tai lopettamalla säilökapseleita. Tämän integraation avulla analyytikot voivat välittömästi lieventää säilöhyökkäystä ympäristöstään yhdellä napsautuksella.

Analyytikot voivat sitten tutkia hyökkäyksen koko laajuutta kyvyllä metsästää aiheeseen liittyviä toimia tapauskaaviossa. Ne voivat myös soveltaa ennaltaehkäiseviä toimia, kun mahdolliset hyökkäyspolut ovat saatavilla tapahtumakaaviossa. Hyökkäyspolkujen tietojen avulla suojausryhmät voivat tarkastaa polut ja estää mahdolliset rikkomukset. Lisäksi analyytikot voivat käyttää uhka-analytiikkaraportteja erityisesti säilöuhkien ja hyökkäysten osalta saadakseen lisätietoja ja soveltaakseen suosituksia säilön hyökkäysvastausta ja ehkäisyä varten.

Ennakkovaatimukset

AKS-, EKS- ja GKE-ympäristöjen käyttäjät voivat hyödyntää pilvipalveluvastaustoimintoja, pilvipalveluun liittyviä tutkimuslokeja ja hyökkäyspolkuja Microsoft Defender portaalissa seuraavilla käyttöoikeuksilla:

| Pakollinen käyttöoikeus | Toiminnot |

|---|---|

| säilöjen Microsoft Defender | Näytä säilöön liittyvät hälytykset Näytä säilöön liittyvät tiedot tarkennetun metsästyksen Isolate pod Terminate -kapselin tutkimusta varten |

| Microsoft Defender Pilvisuojauksen tilan hallintaan | Näytä hyökkäyspolut tapauskaaviossa |

| Microsoft Security Copilot | Tarkastele ja sovella ohjattuja vastauksia säilöuhkien tutkimiseen ja korjaamiseen |

Seuraavat säilöjen Microsoft Defender ovat pakollisia Microsoft Defender-portaalin pilvivastaustoiminnoissa:

- Defender-tunnistin

- Kubernetes-ohjelmointirajapinnan käyttö

Lisätietoja näistä osista on kohdassa Säilöjen osien Microsoft Defender määrittäminen.

Verkkokäytännön vaatimus

Eristä pod-vastetoiminto tukee Kubernetes-klusteriversiota 1.27 ja uudempia versioita. Tarvitaan myös seuraavat verkkolaajennukset:

| Verkkolaajennus | Vähimmäisversio vaaditaan |

|---|---|

| Azure-NPM | 1.5.34 |

| Kalikoo | 3.24.1 |

| Ripsi | 1.13.1 |

| AWS-solmu | 1.15.1 |

Eristä pod-vastaustoiminto edellyttää verkkokäytännön täytäntöönpanotoimintoa Kubernetes-klusterille. Seuraavissa ohjeissa on ohjeita verkkokäytäntöjen asentamiseen ja tarkistamiseen käyttöympäristöstäsi riippuen:

- Azuren Kubernetes-palvelu: suojaa kapselien välinen liikenne verkkokäytäntöjen avulla AKS:ssä

- Google Kubernetes Engine: Hallitse kapselien ja palveluiden välistä viestintää verkkokäytäntöjen avulla

- Amazon Kubernetes Engine: Rajoita kapseliliikennettä Kubernetes-verkkokäytäntöjen avulla

Jos haluat varmistaa, että verkkolaajennuksia tuetaan, siirry käyttöympäristösi Cloud Shelliin noudattamalla ohjeita ja tarkista verkkolaajennuksesi Vianmääritysongelmat-osiosta .

Lopeta pod-vastaus -toimintofunktiot verkkokäytännön olemassaolosta riippumatta.

Käyttöoikeudet

Jotta he voivat suorittaa minkä tahansa vastaustoiminnoista, käyttäjillä on oltava seuraavat cloud-Microsoft Defender oikeudet Microsoft Defender XDR yhtenäisessä roolipohjaisessa käyttöoikeuksien hallinnassa:

| Käyttöoikeuden nimi | Taso |

|---|---|

| Ilmoitukset | Hallinta |

| Vastaus | Hallinta |

Lisätietoja näistä käyttöoikeuksista on artikkelissa Microsoft Defender XDR Unified role-based access control (RBAC) -käyttöoikeus.

Säilön uhkien tutkiminen

Säilöuhkien tutkiminen Microsoft Defender portaalissa:

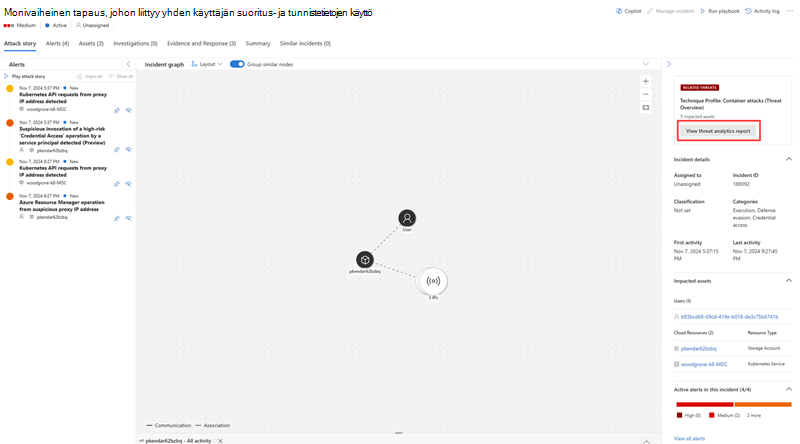

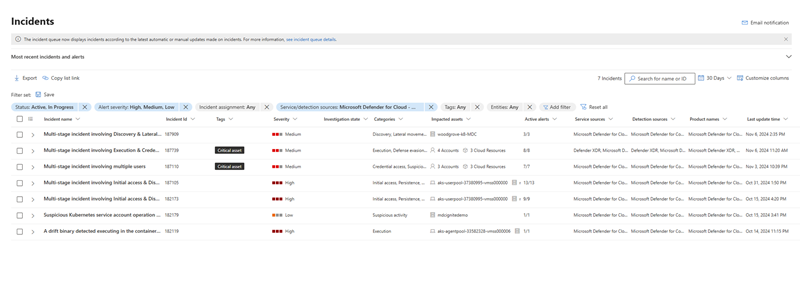

- Avaa tapaus- tai hälytysjonot valitsemalla vasemmanpuoleisessa siirtymisvalikossa Tutkinta & vastaustapaukset > ja hälytykset .

- Valitse jonossa Suodata ja valitse Palvelulähde-kohdasta Microsoft Defender > pilvipalvelulle Microsoft Defender säilöille.

- Valitse tapauskaaviosta tutkittava pod/service/cluster-entiteetti. Valitse Kubernetes-palvelun tiedot, Kubernetes-kapselin tiedot, Kubernetes-klusterin tiedot tai Säilörekisterin tiedot , jos haluat tarkastella palvelun, kapselin tai rekisterin olennaisia tietoja.

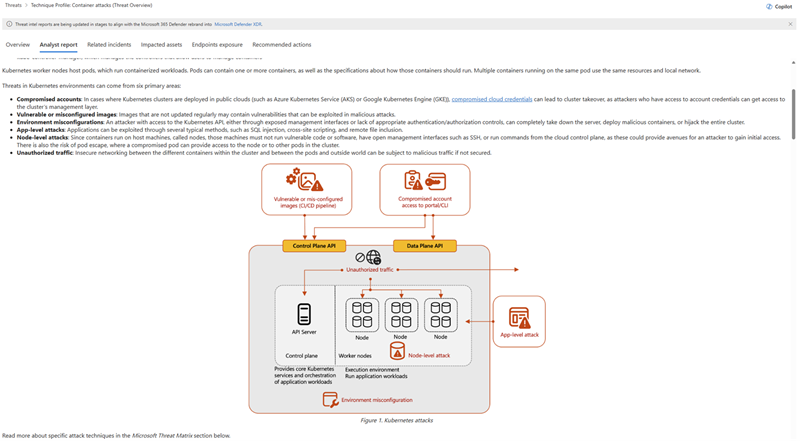

Uhka-analytiikkaraporttien avulla analyytikot voivat hyödyntää Microsoftin asiantuntijoiden uhkatietoja ja saada tietoa aktiivisista uhkien toimijoista ja kampanjoista, jotka hyödyntävät säilöjä, uusia hyökkäystekniikoita, jotka saattavat vaikuttaa säilöihin, ja säilöihin vaikuttavia yleisiä uhkia.

Käytä uhka-analytiikkaraportteja Threat Intelligence > Threat -analytiikasta. Voit myös avata tietyn raportin tapaussivulta valitsemalla Näytä uhka-analytiikkaraporttikohdasta Liittyvät uhat tapauspuolen ruudussa.

Uhka-analytiikkaraportit sisältävät myös asianmukaisia lievennys-, palautus- ja ehkäisymenetelmiä, joita analyytikot voivat arvioida ja soveltaa ympäristöönsä. Tietojen käyttäminen uhka-analytiikkaraporteissa auttaa SOC-tiimejä puolustamaan ja suojaamaan ympäristöään säilöhyökkäyksiltä. Tässä on esimerkki analyytikkoraportista säilöhyökkäyksestä.

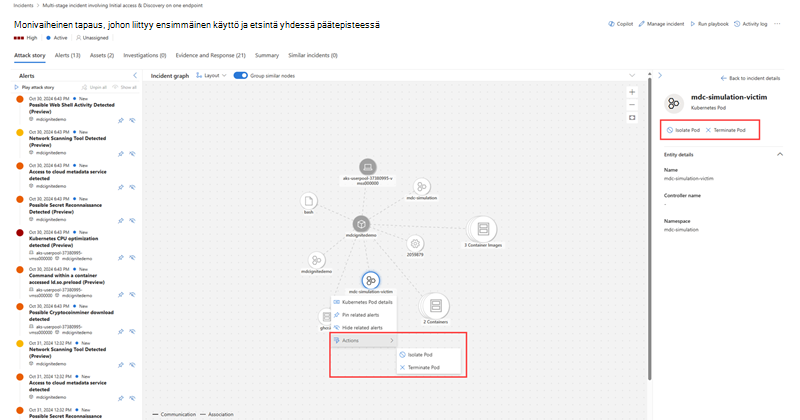

Säilön uhkiin vastaaminen

Voit eristää tai lopettaa kapselin, kun olet toteanut, että palko on vaarantunut tai pahantahtoinen. Valitse tapauskaaviossa kapseli ja siirry sitten Toiminnot-kohtaan , jotta näet käytettävissä olevat vastaustoiminnot. Löydät nämä vastaustoiminnot myös entiteetin sivuruudusta.

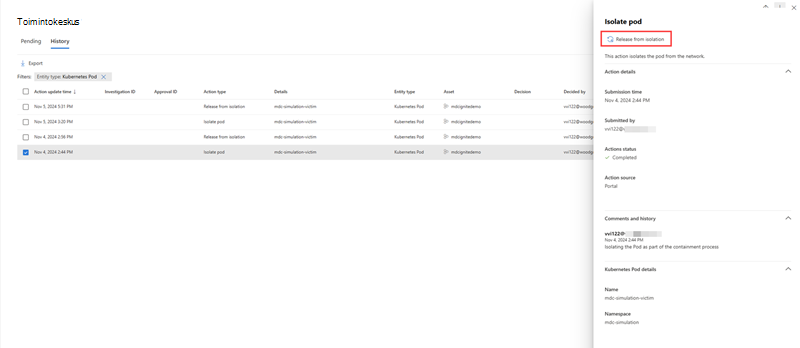

Voit vapauttaa kapselin eristyksestä vapauttaen eristystoiminnon , kun tutkimus on valmis. Tämä vaihtoehto näkyy eristettyjen palkojen sivuruudussa.

Kaikkien vastaustoimintojen tietoja voi tarkastella toimintokeskuksessa. Valitse Toimintokeskus-sivulla vastaustoiminto, jonka haluat tarkistaa, jotta näet lisätietoja toiminnosta, kuten missä entiteetissä toiminto suoritettiin ja milloin toiminto suoritettiin, ja tarkastellaksesi toiminnon kommentteja. Eristetyissä palkoissa vapautus eristyksestä on käytettävissä myös Toimintokeskuksen tiedot -ruudussa.

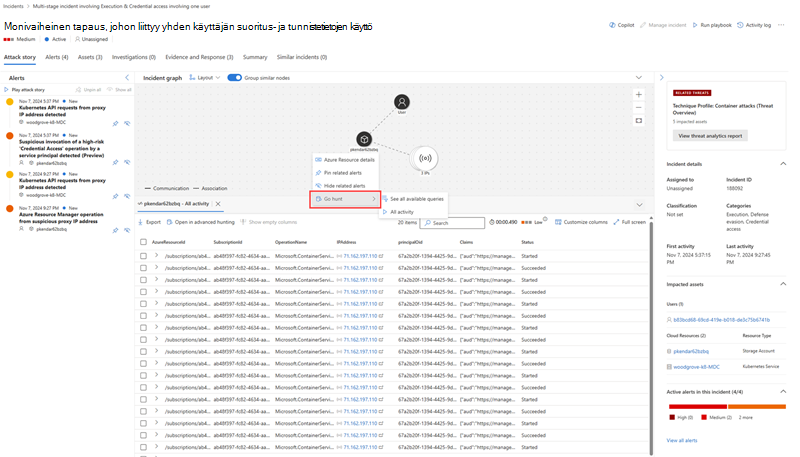

Säilöön liittyvien aktiviteettien metsästys

Voit selvittää säilöhyökkäyksen koko laajuuden syventämään tutkimuksiasi Tapauskaaviossa käytettävissä olevalla Go Hunt -toiminnolla. Voit välittömästi tarkastella tapahtumakaaviosta kaikkia säilöön liittyviin tapauksiin liittyviä prosessitapahtumia ja toimintoja.

Lisämetsästys-sivulla voit laajentaa säilöön liittyvien toimintojen hakua käyttämällä CloudProcessEvents- ja CloudAuditEvents-taulukoita.

CloudProcessEvents-taulukko sisältää tietoja prosessitapahtumista usean pilvipalvelun isännöityissä ympäristöissä, kuten Azuren Kubernetes-palvelu, Amazon Elastic Kubernetes -palvelussa ja Google Kubernetes Enginessä.

CloudAuditEvents-taulukko sisältää pilvipalveluvalvontatapahtumia pilvipalveluympäristöistä, jotka on suojattu Microsoft Defender for Cloudin avulla. Se sisältää myös Kubeaudit-lokeja, jotka sisältävät tietoja Kubernetesiin liittyvistä tapahtumista.

Ongelmien vianmääritys

Seuraavassa osiossa käsitellään ongelmia, joita saatat kohdata tutkiessasi säilön uhkia ja vastatessa niihin.

Eristä pod-toiminto ei ole käytettävissä

Jos eristyspalkotoiminto näkyy harmaana, sinun on varmistettava, että sinulla on tarvittavat oikeudet tämän toiminnon suorittamiseen. Tarkista ja vahvista, että sinulla on oikeat käyttöoikeudet, tarkistamalla ja vahvistamalla, että sinulla on oikeat käyttöoikeudet.

Lisätietoja on artikkelissa Microsoft Defender XDR Unified role-based access control (RBAC) -käyttöoikeus.

Eristä pod-toiminto epäonnistui

- Tarkista Kubernetes-klusteriversio. Eristyskapselitoiminto tukee Kubernetes-klustereita versiosta 1.27 ja sitä uudemmissa versioissa.

- Tarkista, että käytät tarvittavia verkkolaajennuksia ja että ne vastaavat tuettuja vähimmäisversioita. Jos haluat tarkistaa laajennukset, käytä Cloud Shelliä ympäristössäsi ja suorita komento verkkolaajennusten tarkistamiseksi.

- Varmista, että kohdekapseli on kelvollisen tai aktiivisen tilan tilassa.

Lue, miten voit käyttää Cloud Shelliä ja tarkistaa verkkolaajennuksesi noudattamalla seuraavia vaiheita käyttöympäristösi perusteella:

Microsoft Azuressa

Kirjaudu sisään Azure-portaali siirry sitten klusteriin.

Valitse Olennaiset tiedot - kohdasta Yhdistä-painike ja noudata ohjeita.

Cloud Shell avautuu selaimesi alareunaan. Tarkista verkkolaajennukset komentorivikäyttöliittymässä suorittamalla seuraava komento:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Tuloksissa tulee mainita mikä tahansa verkkokäytäntövaatimuksen määritetyistä laajennuksista. Tyhjä rivi tarkoittaa, että tuettua laajennusta ei ole asennettu.

Google Cloud Platformissa

Siirry klusterissaSi Google Cloud Portalissa.

Valitse Yhdistä klusterin nimen yläpuolelta. Kopioi seuraavassa ikkunassa seuraava komento ja suorita se paikallisessa päätteessä.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | head -n 1

Voit myös suorittaa käyttöliittymäistunnon, joka avautuu selaimesi alareunaan, valitsemalla Suorita Cloud Shellissä . Voit kopioida komennon käyttöliittymässä verkkolaajennusten tarkistamiseksi.

Tuloksissa tulee mainita mikä tahansa verkkokäytäntövaatimuksen määritetyistä laajennuksista. Tyhjä rivi tarkoittaa, että tuettua laajennusta ei ole asennettu.

Amazon Web Servicesissä

Siirry klusteriin AWS-pilviportaalissa.

Valitse CloudShell oikeasta yläkulmasta. Selaimen alareunaan avautuu Cloud Shell -istunto, joka tarjoaa komentorivikäyttöliittymän AWS-resurssien hallintaan.

Muodosta yhteys klusteriin suorittamalla seuraava komento:

aws eks --region <cluster region> update-kubeconfig --name <klusterin nimi>**

Huomautus

Varmista, että Calico- ja Cilium-laajennusten aws-node on poistettu käytöstä.

Lopetuskapselitoiminto epäonnistui

Varmista, että kohdekapselin tila on aktiivinen tai kelvollinen. Voit tarkistaa, onko kapseli aktiivinen, suorittamalla seuraavan komennon Cloud Shellissä:

kubectl get pod <pod-name>