Kehittyneiden Microsoft Sentinel tietoja sisältävien metsästystulosten käsitteleminen

Tulosten tutkiminen

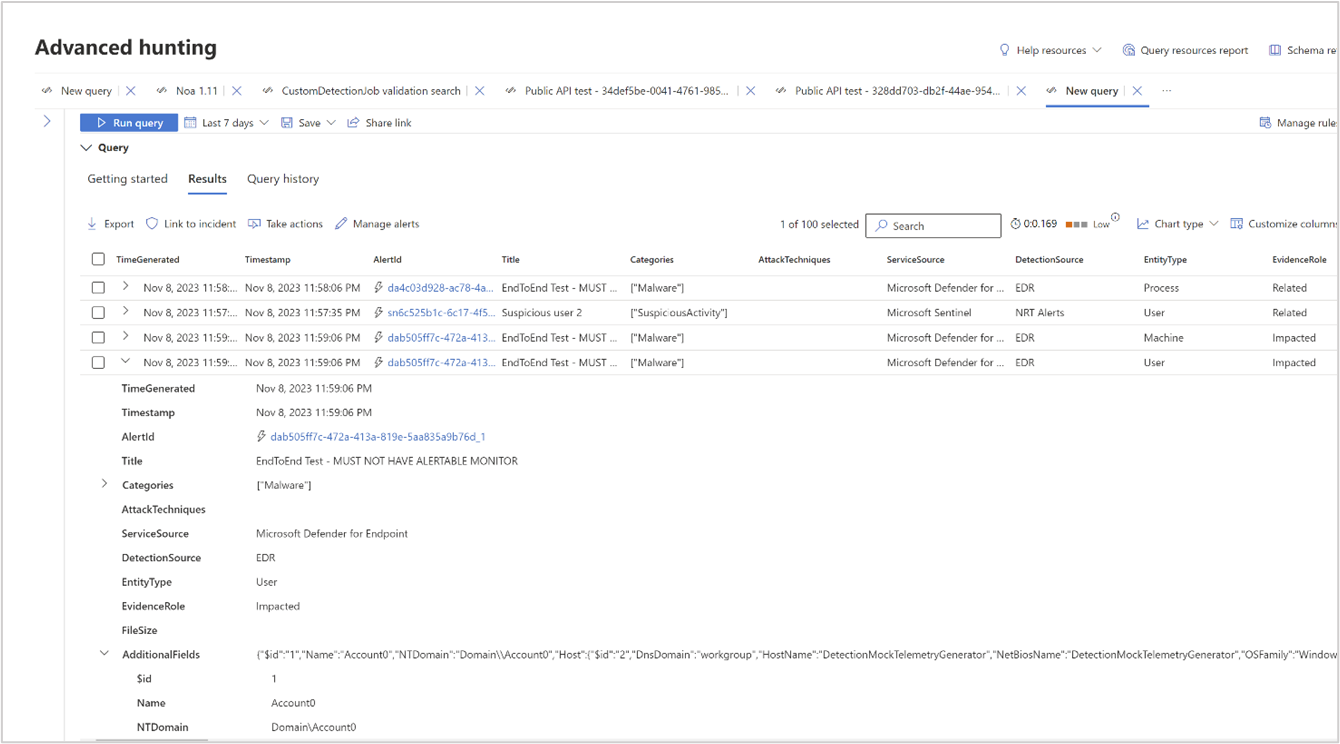

Voit myös tarkastella tuloksia seuraavien ominaisuuksien mukaisesti:

- Laajenna tulos valitsemalla kunkin tuloksen vasemmalla puolella oleva avattavan valikon nuoli.

- Laajenna tarvittaessa JSON- tai matriisimuodossa olevien tulosten tiedot valitsemalla avattavan valikon nuoli sovellettavan tulosrivin vasemmalla puolella luettavuuden lisäämiseksi.

- Avaa sivuruutu, niin näet tietueen tiedot (samanaikaisesti laajennettujen rivien kanssa).

Voit myös napsauttaa hiiren kakkospainikkeella mitä tahansa tulosarvoa rivillä, jotta voit käyttää sitä:

- Lisää suodattimia aiemmin luotuun kyselyyn

- Kopioi lisätutkimuksissa käytettävä arvo

- Päivitä kysely ja laajenna JSON-kenttä uuteen sarakkeeseen

Jos haluat Microsoft Defender XDR tietoja, voit tehdä lisätoimia valitsemalla kunkin tulosrivin vasemmalla puolella olevat valintaruudut. Linkitä valitut tulokset tapahtumaan valitsemalla Linkki tapahtumaan (lue Kyselyn tulosten linkittäminen tapahtumaan) tai Toimi ohjatun toiminnon avaamiseksi (lue Metsästyskyselyn lisätuloksiin liittyvien toimien tekeminen).

Kyselyn tulosten linkittäminen tapaukseen

Voit lisätä kehittyneen metsästyskyselyn tulokset uuteen tai olemassa olevaan tutkittavaan tapahtumaan tapauslinkin avulla. Tämän ominaisuuden avulla voit helposti tallentaa tietueita kehittyneestä metsästystoiminnasta, jonka avulla voit luoda monipuolisemman aikajanan tai tapahtumakontekstin tapahtumaan liittyen.

Tulosten linkittäminen uusiin tai olemassa oleviin tapauksiin

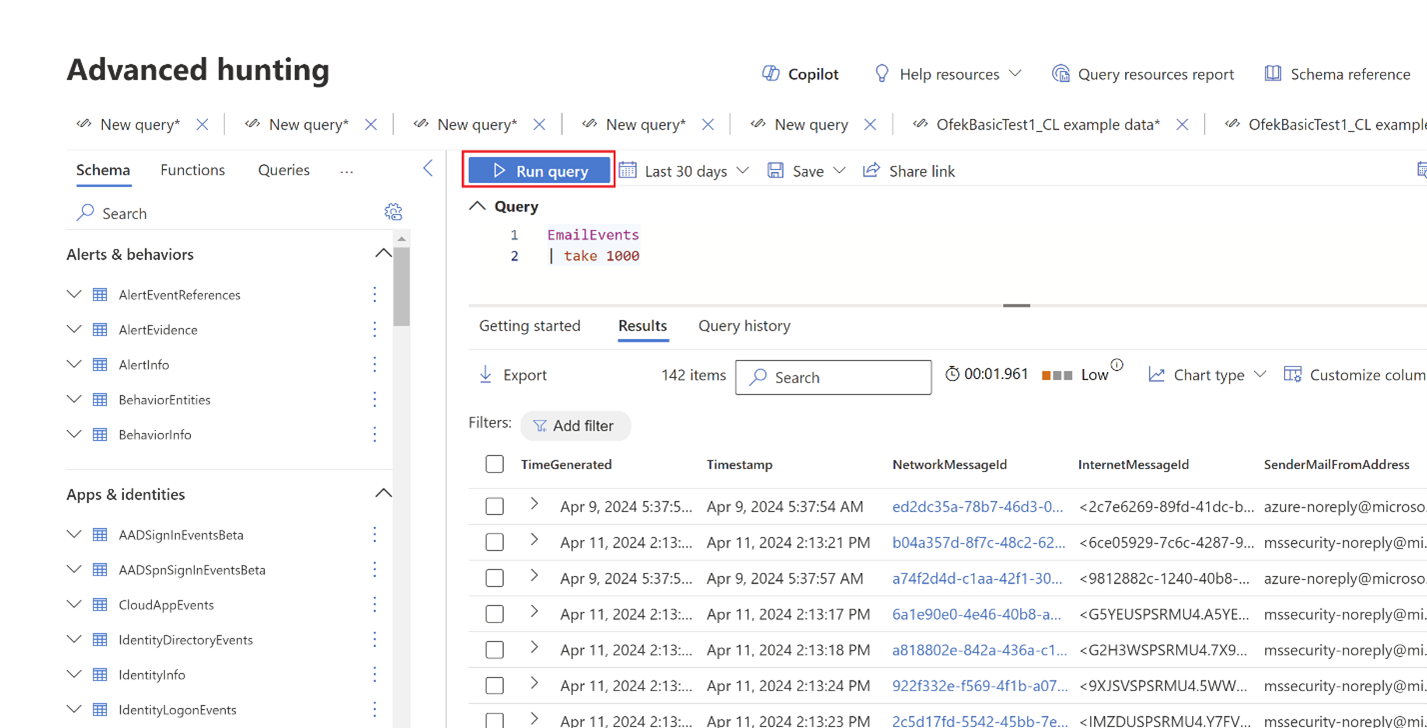

Kirjoita lisämetsästyksen kyselyruudussa kyselysi annettuun kyselykenttään ja valitse sitten Suorita kysely saadaksesi tuloksesi.

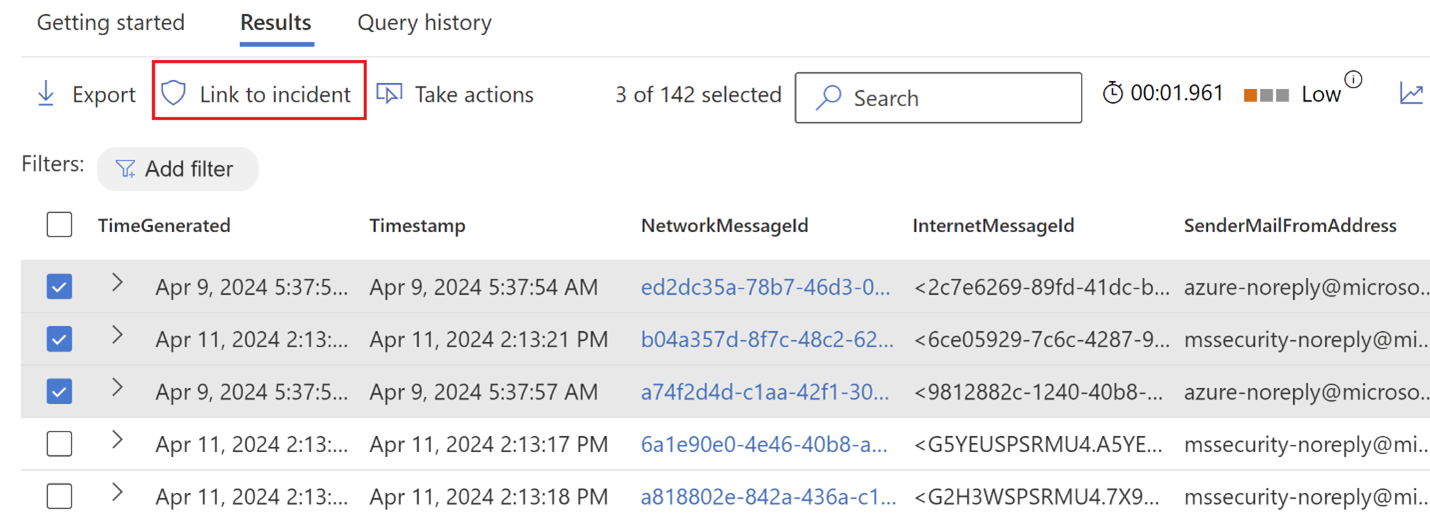

Valitse Tulokset-sivulla tapahtumat tai tietueet, jotka liittyvät uuteen tai nykyiseen tutkimukseen, jota käsittelet, ja valitse sitten Linkitä tapahtumaan.

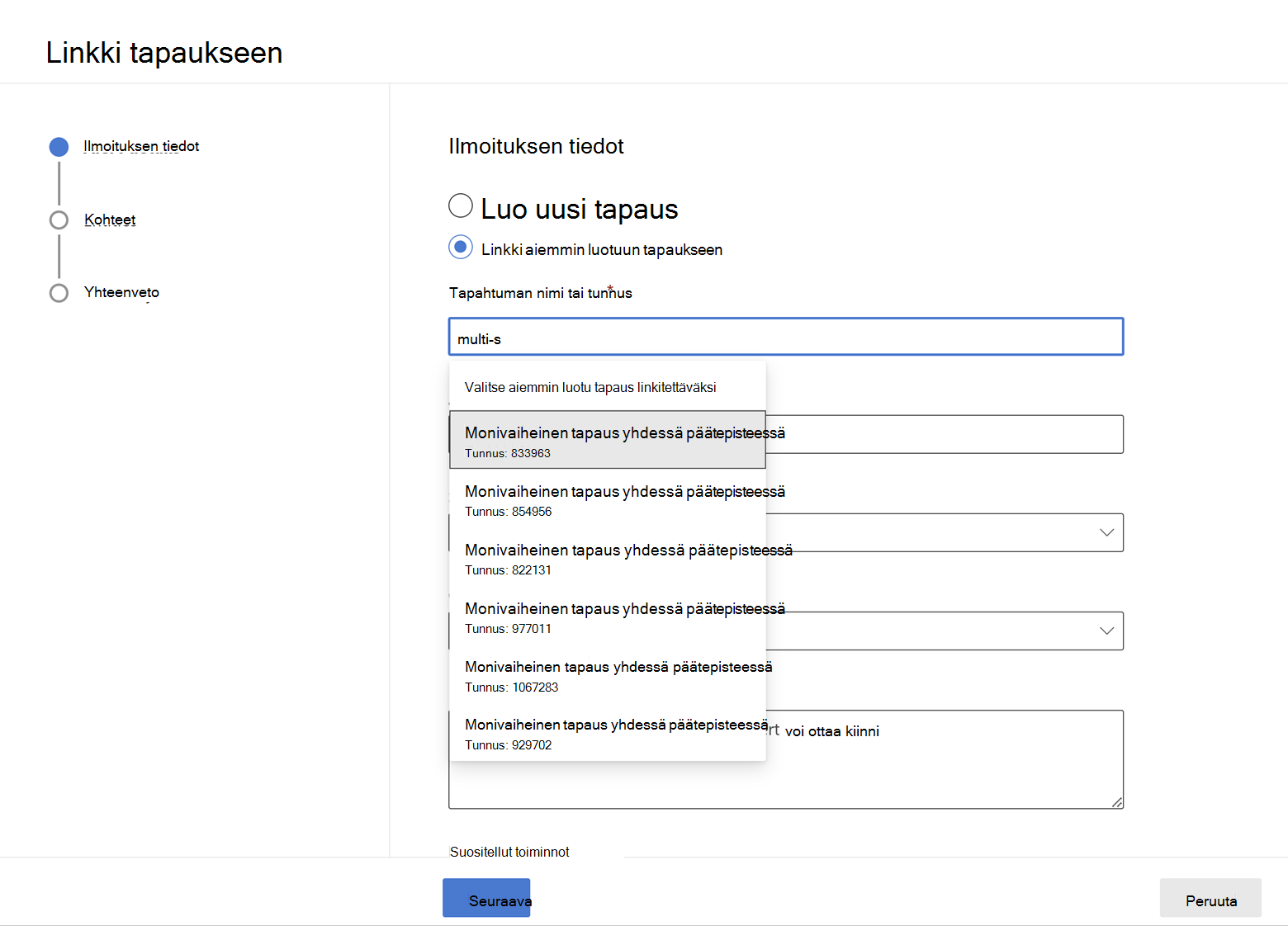

Valitse Linkitä tapahtumaan -ruudun Ilmoituksen tiedot -osiossa Luo uusi tapaus , jotta tapahtumat voidaan muuntaa hälytyksiksi ja ryhmiteltää ne uudeksi tapahtumaksi:

Voit myös valita Linkitä olemassa olevaan tapahtumaan , jos haluat lisätä valitut tietueet aiemmin luotuun tapahtumaan. Valitse aiheeseen liittyvä tapaus olemassa olevien tapausten avattavasta luettelosta. Voit myös kirjoittaa tapahtuman nimen tai tunnuksen ensimmäiset merkit haluamasi tapauksen löytämiseksi.

Anna jompaakumpaa valintaa varten seuraavat tiedot ja valitse sitten Seuraava:

- Ilmoituksen otsikko – Kuvaava otsikko tuloksille, jotka tapahtuman vastaajat voivat ymmärtää. tästä kuvaavasta otsikosta tulee ilmoituksen otsikko

- Vakavuus – Valitse ilmoitusten ryhmään sovellettava vakavuus

- Luokka – Valitse hälytyksille asianmukainen uhkaluokka

- Kuvaus – Anna hyödyllinen kuvaus ryhmitetyistä ilmoituksista

- Suositellut toimet – Luettele tapausta tutkiville suojausanalyytikoille suositellut korjaustoimet

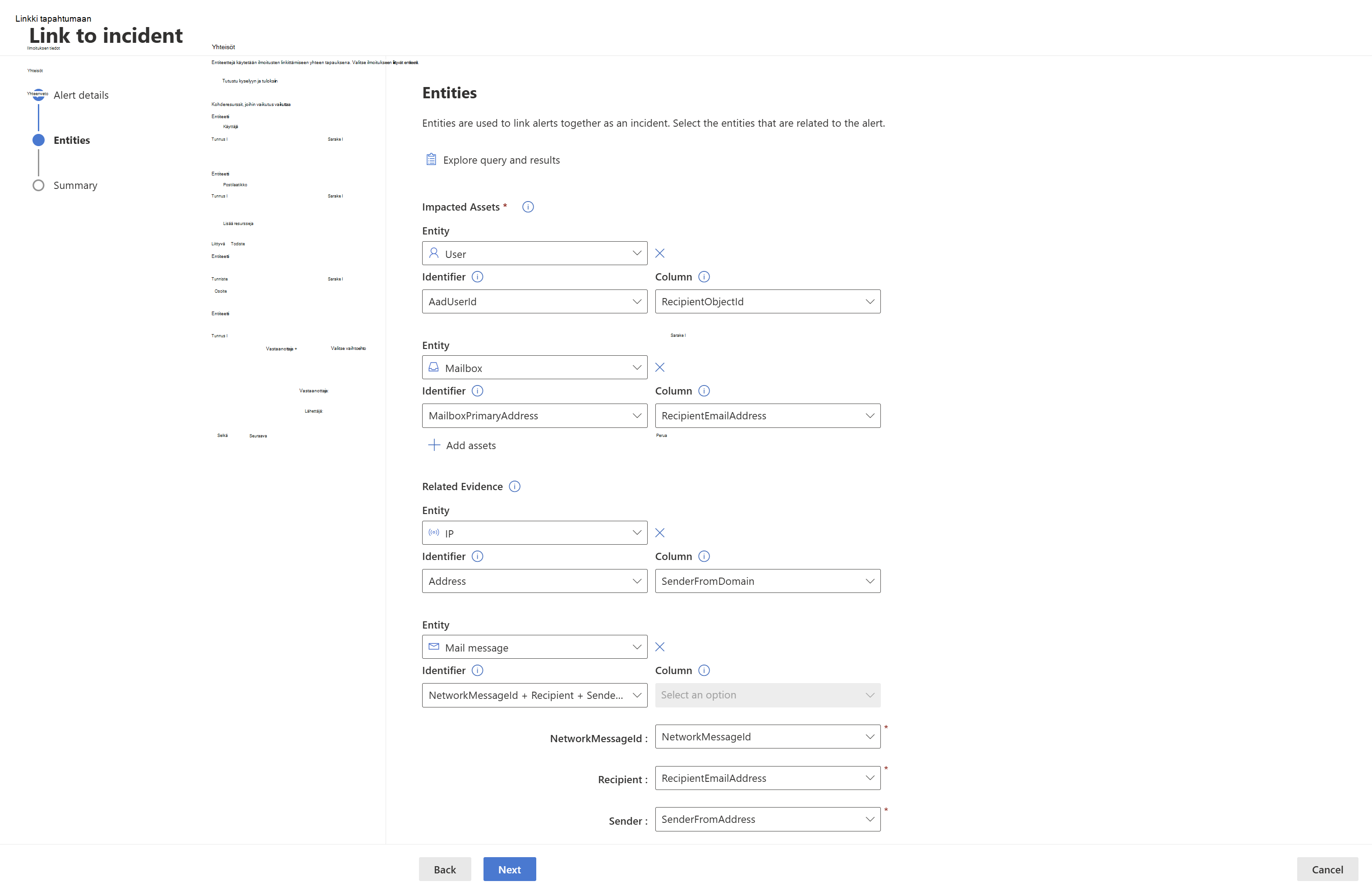

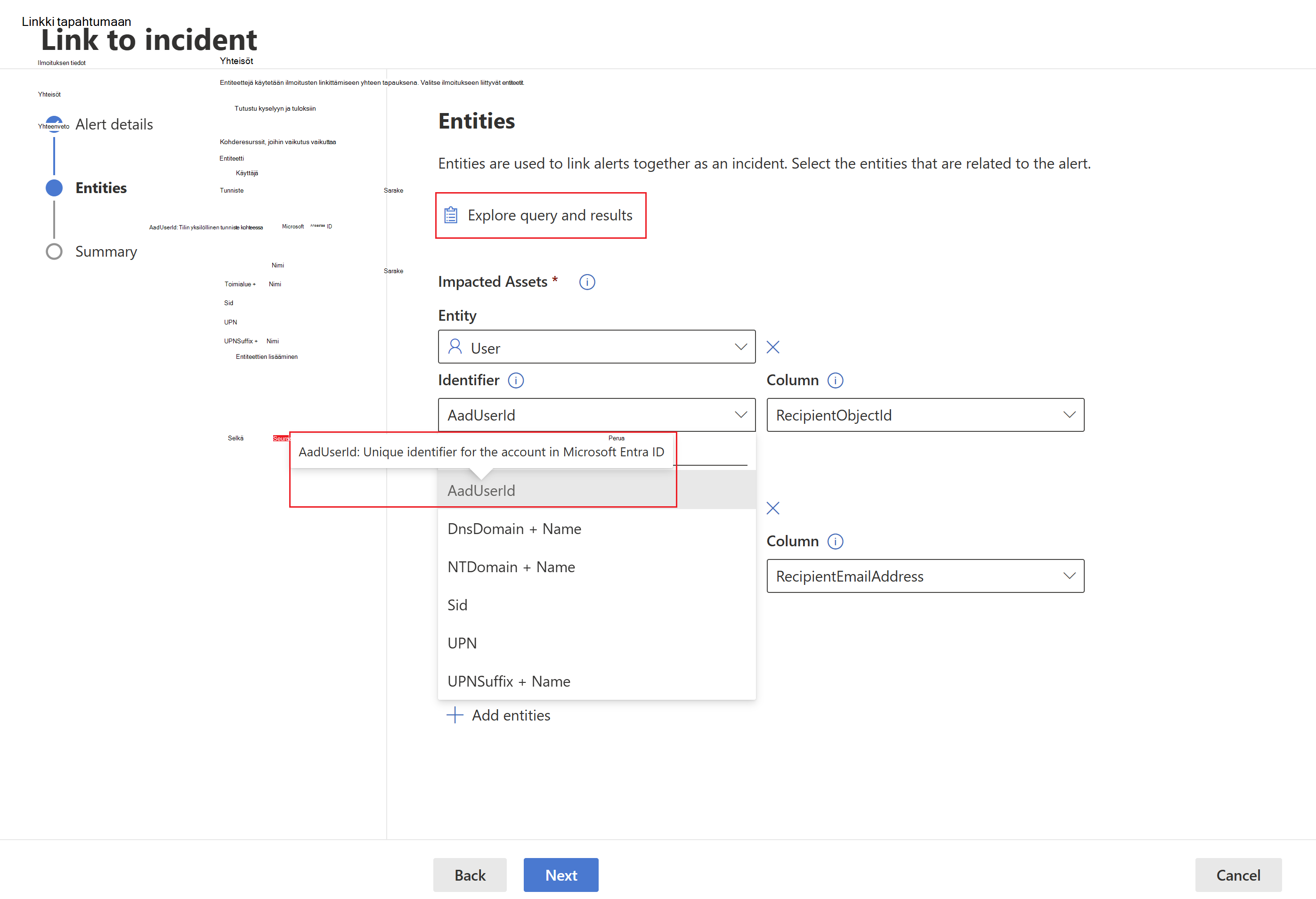

Valitse Entiteetit-osiosta entiteetit, jotka liittyvät epäilyttäviin tapahtumiin. Näitä entiteettejä käytetään korreloimaan muita hälytyksiä linkitettyyn tapaukseen, ja ne näkyvät tapaussivulla.

Microsoft Defender XDR tietojen entiteetit valitaan automaattisesti. Jos tiedot ovat peräisin Microsoft Sentinel, sinun on valittava entiteetit manuaalisesti.

Voit valita entiteettejä kahdessa osiossa:

a. Vaikutusresursseja – Valituissa tapahtumissa näkyvät vaikutusresurssit tulee lisätä tähän. Seuraavia resurssityyppejä voidaan lisätä:

- Tili

- Laite

- Postilaatikko

- Pilvisovellus

- Azure-resurssi

- Amazon Web Services -resurssi

- Google Cloud Platform -resurssi

b. Liittyvä näyttö – Ei-resurssit, jotka näkyvät valituissa tapahtumissa, voidaan lisätä tähän osioon. Tuettuja entiteettityyppejä ovat seuraavat:

- Prosessi

- Tiedosto

- Rekisteriarvoa

- IP

- OAuth-sovellus

- DNS

- Käyttöoikeusryhmä

- URL

- Postiklusteri

- Sähköpostiviesti

Huomautus

Vain XDR-tietoja sisältävissä kyselyissä näytetään vain ne entiteettityypit, jotka ovat käytettävissä XDR-taulukoissa.

Kun entiteettityyppi on valittuna, valitse tunnistetyyppi, joka on olemassa valituissa tietueissa, jotta sitä voidaan käyttää tämän entiteetin tunnistamiseen. Jokaisella entiteettityypillä on luettelo tuetuista tunnisteista, kuten on nähtävissä asianmukaisessa avattavassa valikossa. Lue kuvaus, joka näytetään vietäessä osoitinta kunkin tunnisteen päälle, jotta ymmärrät sen paremmin.

Kun olet valinnut tunnuksen, valitse sarake kyselyn tuloksista, jotka sisältävät valitun tunnisteen. Voit avata kehittyneen metsästyskontekstipaneelin valitsemalla Tutki kyselyä ja tuloksia . Näin voit tutkia kyselyäsi ja tuloksiasi varmistaaksesi, että valitsit oikean sarakkeen valitulle tunnisteelle.

Tässä esimerkissä etsittiin kyselyllä tapahtumia, jotka liittyvät mahdolliseen sähköpostin suodatustapaukseen, joten vastaanottajan postilaatikko ja vastaanottajan tili ovat entiteettejä, joihin asia vaikuttaa, ja lähettäjän IP-osoite ja sähköpostiviesti liittyvät todisteisiin.Kullekin tietueelle luodaan eri ilmoitus, jossa on yksilöivä yhdistelmä entiteettejä, joihin tämä vaikuttaa. Jos esimerkissä on kolme eri vastaanottajan postilaatikkoa ja vastaanottajan objektitunnusyhdistelmää, luodaan kolme ilmoitusta ja linkitetään valittuun tapahtumaan.

Valitse Seuraava.

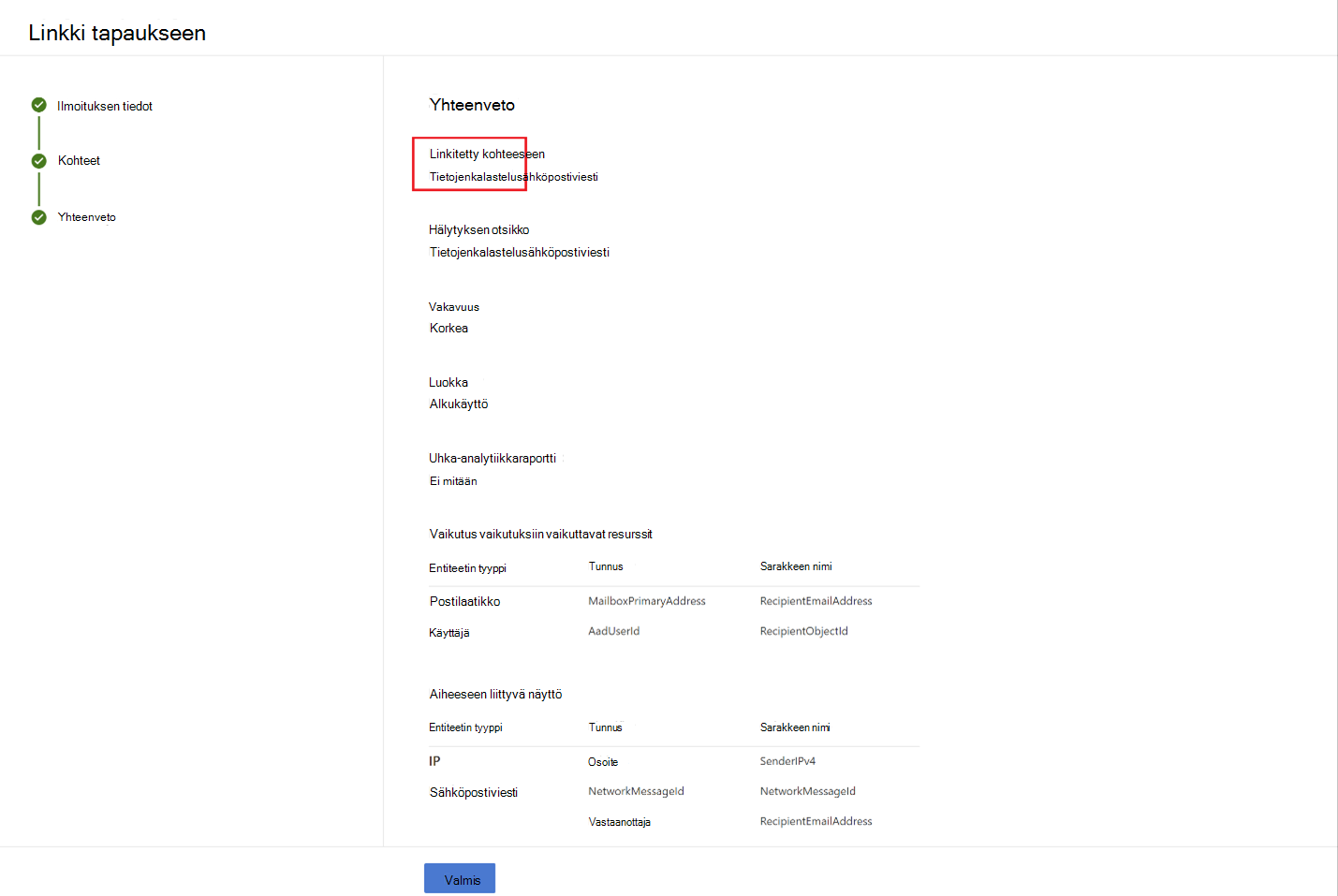

Tarkista Yhteenveto-osiossa antamasi tiedot.

Valitse Valmis.

Näytä tapauksen linkitetyt tietueet

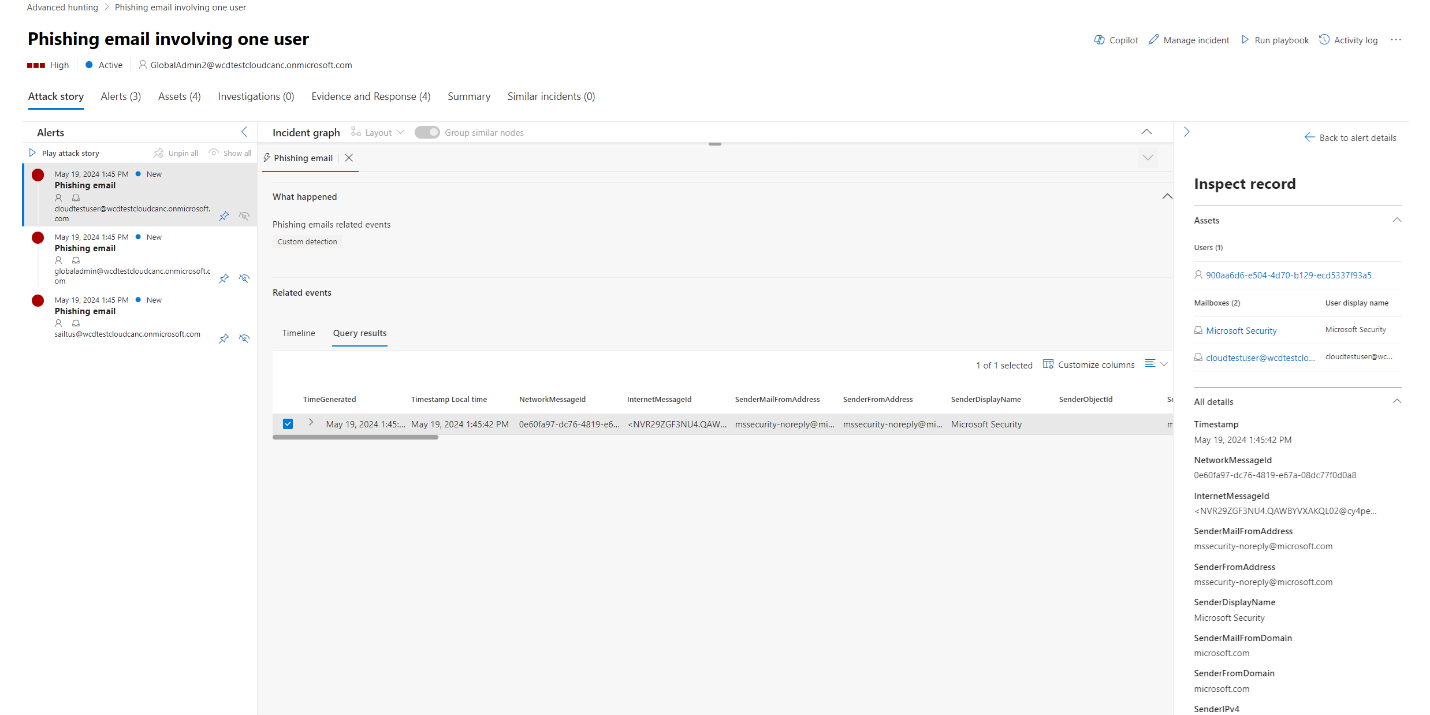

Voit valita luodun linkin ohjatun toiminnon yhteenvetovaiheesta tai valita tapahtuman nimen tapausjonosta nähdäksesi tapahtuman, johon tapahtumat on linkitetty.

Tässä esimerkissä kolme ilmoitusta, jotka edustavat kolmea valittua tapahtumaa, linkitettiin onnistuneesti uuteen tapahtumaan. Jokaisella ilmoitussivulla on täydelliset tiedot tapahtumasta tai tapahtumista aikajananäkymässä (jos käytettävissä) ja kyselyn tulosnäkymässä.

Voit myös valita tapahtuman aikajananäkymästä tai kyselyn tulosnäkymästä ja avata Tarkista tietue -ruudun.

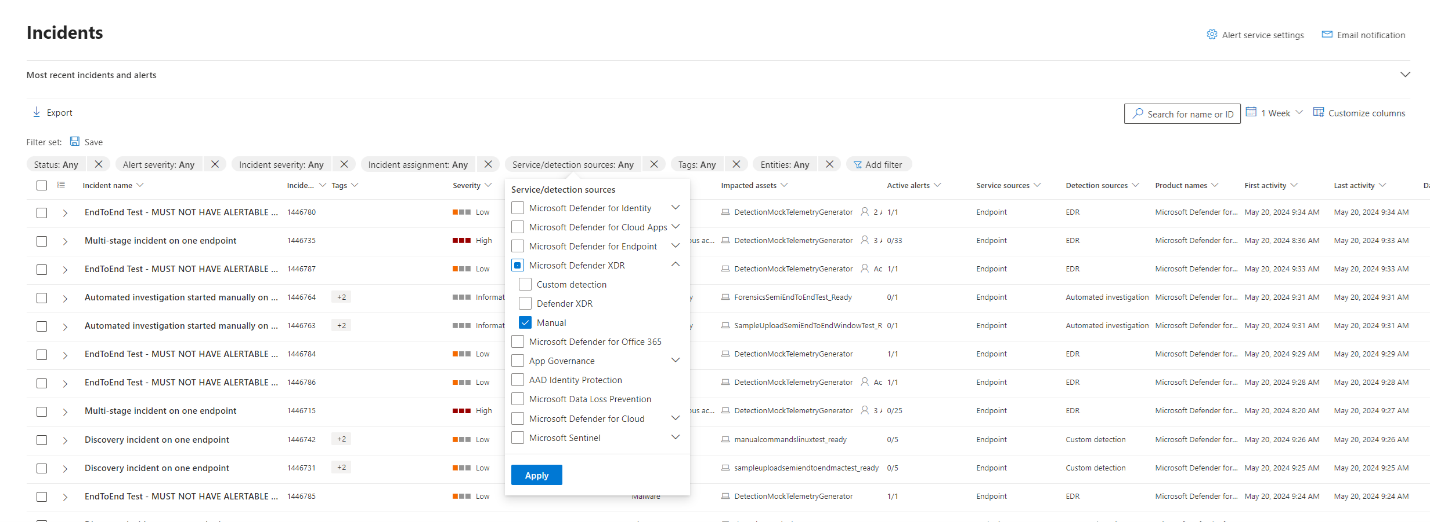

Suodata lisätyt tapahtumat kehittyneen metsästyksen avulla

Voit tarkastella kehittyneestä metsästyksestä luotuja ilmoituksia suodattamalla tapaukset ja hälytykset manuaalisen tunnistuksen lähteen mukaan.