Vaiheittainen uhkien suojaus Microsoft Defender for Office 365

Vihje

Tiesitkö, että voit kokeilla Microsoft Defender for Office 365 palvelupaketin 2 ominaisuuksia maksutta? Käytä 90 päivän Defender for Office 365 kokeiluversiota Microsoft Defender-portaalin kokeilukeskuksessa. Lisätietoja siitä, ketkä voivat rekisteröityä ja kokeilla käyttöehtoja, on artikkelissa Kokeile Microsoft Defender for Office 365.

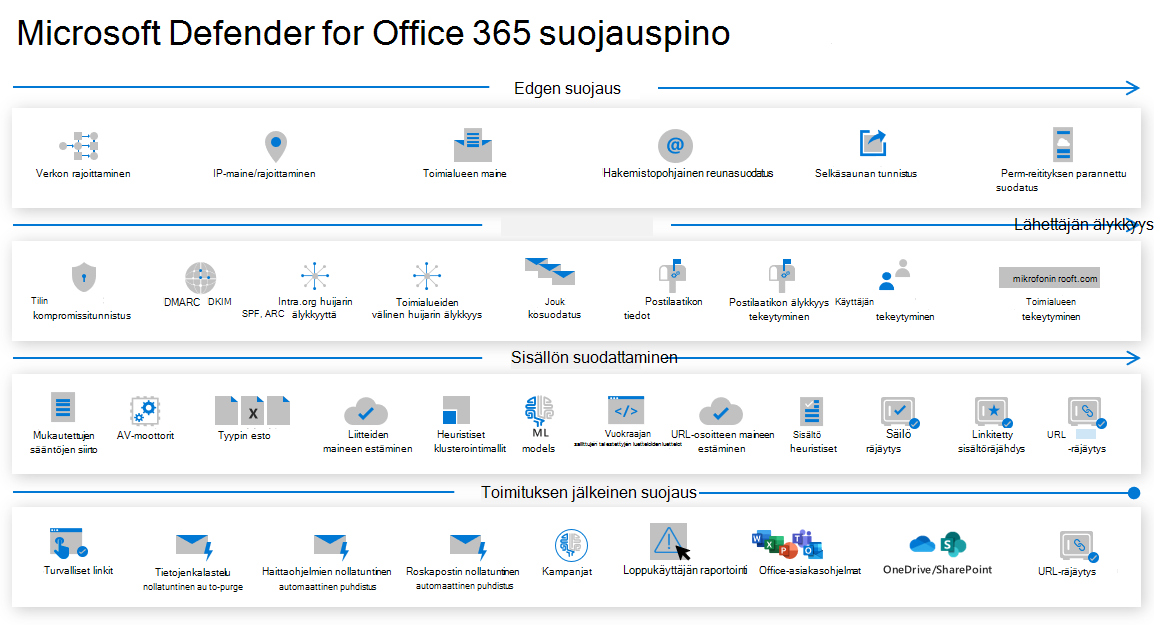

Microsoft Defender for Office 365 suojaus- tai suodatuspino voidaan jakaa neljään vaiheeseen, kuten tässä artikkelissa. Yleisesti ottaen saapuva posti kulkee kaikkien näiden vaiheiden läpi ennen toimitusta, mutta sähköpostiviestin todelliseen polkuun sovelletaan organisaation Defender for Office 365 määritystä.

Vihje

Pysy kuulolla tämän artikkelin loppuun asti, niin saat yhtenäisen kuvan kaikista Defender for Office 365 suojauksen 4 vaiheesta!

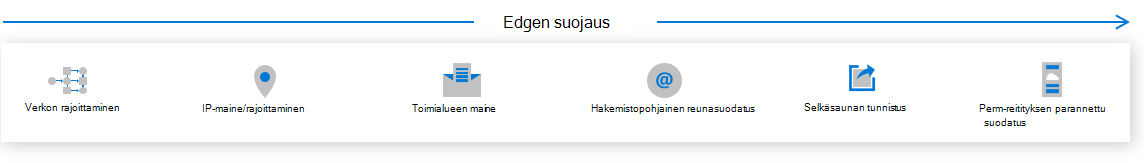

Vaihe 1 – Edge Protection

Valitettavasti Edge-lohkot, jotka olivat kerran kriittisiä , ovat nyt suhteellisen yksinkertaisia huonoille näyttelijöille. Ajan myötä liikenne on estetty tässä, mutta se on edelleen tärkeä osa pinoa.

Reunalohkot on suunniteltu automaattiksi. Jos kyseessä on false-positiivinen, lähettäjille ilmoitetaan ja kerrotaan, miten ongelmaan puututaan. Luotettavien kumppanien, joilla on rajoitettu maine, liittimet voivat varmistaa toimituksen tai tilapäiset ohitukset, kun uusia päätepisteitä otetaan käyttöön.

Verkon rajoittaminen suojaa Office 365 infrastruktuuria ja asiakkaita palvelunestohyökkäyksiltä rajoittamalla tietyn infrastruktuurijoukon lähettämien viestien määrää.

IP-maine ja rajoittaminen estävät viestien lähettämisen tunnetuista huonoista IP-osoitteista. Jos tietty IP-osoite lähettää useita viestejä lyhyessä ajassa, niitä rajoitetaan.

Toimialueen maine estää kaikkien viestien lähettämisen tunnetulta virheellisiltä toimialueilta.

Hakemistopohjainen reunasuodatus estää yrityksen kerätä organisaation hakemistotietoja SMTP:n kautta.

Backscatter-tunnistus estää organisaatiota hyökkäämästä virheellisten toimitusta estävien raporttien (NDR) avulla.

Liittimien parannettu suodatus säilyttää todennustiedot silloinkin, kun liikenne kulkee toisen laitteen läpi ennen kuin se saavuttaa Office 365. Tämä parantaa pinon suodatuksen tarkkuutta, mukaan lukien heuristinen klusterointi, huijauksen estäminen ja tietojenkalastelun vastaiset koneoppimismallit, jopa monimutkaisissa tai hybridireititystilanteissa.

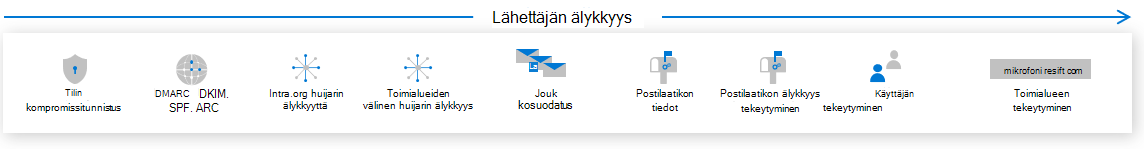

Vaihe 2 – Lähettäjän tiedustelutiedot

Lähettäjän älykkyyden ominaisuudet ovat tärkeitä roskapostin, joukkoviestin, tekeytymisen ja luvattomien huijausviestien kiinniottamisessa ja myös tietojenkalastelun havaitsemisessa. Useimmat näistä ominaisuuksista ovat yksilöllisesti määritettävissä.

Tilin vaarantumisen tunnistuskäynnistimet ja hälytykset annetaan, kun tilillä on poikkeava toiminta, joka on yhdenmukainen kompromissien kanssa. Joissakin tapauksissa käyttäjätili on estetty ja se ei voi lähettää muita sähköpostiviestejä, ennen kuin organisaation suojaustiimi on ratkaissut ongelman.

Sähköpostin todentamiseen liittyy sekä asiakkaan määrittämiä menetelmiä että menetelmiä, jotka on määritetty pilvipalvelussa ja joilla pyritään varmistamaan, että lähettäjät ovat valtuutettuja ja todennettuja postittajia. Nämä menetelmät vastustavat huijausta.

- SPF voi hylätä sähköpostiviestit, jotka perustuvat DNS TXT -tietueisiin, joissa on luettelo IP-osoitteista ja palvelimista, jotka voivat lähettää sähköpostia organisaation puolesta.

- DKIM tarjoaa salatun allekirjoituksen, joka todentaa lähettäjän.

- DMARC :n avulla järjestelmänvalvojat voivat merkitä SPF:n ja DKIM:n toimialueensa edellyttämällä tavalla ja valvoa näiden kahden tekniikan tulosten tasaamista.

- ARC perustuu DMARC:iin, jonka avulla voidaan käsitellä edelleenlähetystä postitusluetteloissa todennusketjun tallennuksen aikana.

Spoof intelligence pystyy suodattamaan ne, joilla on oikeus "huijata" (eli ne, jotka lähettävät sähköpostia toisen tilin puolesta tai lähettävät edelleen postitusluetteloa varten) haitallisilta lähettäjiltä, jotka jäljittelevät organisaation tai tunnetut ulkoiset toimialueet. Se erottaa lailliset "puolesta" viestit lähettäjistä, jotka ovat huijanneet toimittamaan roskapostia ja tietojenkalasteluviestejä.

Organisaationsisäinen spoof-tiedustelu havaitsee ja estää organisaation toimialueen huijauksia.

Toimialueiden välinen spoof-tiedustelu havaitsee ja estää huijauksia organisaation ulkopuoliselta toimialueelta.

Joukkosuodatuksen avulla järjestelmänvalvojat voivat määrittää joukkoluottamustason , joka ilmaisee, lähetettiinkö viesti joukkolästäjältä. Järjestelmänvalvojat voivat hallita roskapostina käsiteltävän joukkosähköpostin tasoa Antispam-käytännön joukkoliukusäätimellä.

Postilaatikon älykkyys oppii käyttäjän vakiosähköpostitoiminnasta. Se hyödyntää käyttäjän viestintäkaaviota tunnistaakseen, milloin lähettäjä näyttää olevan vain henkilö, jonka kanssa käyttäjä yleensä viestii, mutta on itse asiassa haitallinen. Tämä menetelmä tunnistaa tekeytymisen.

Postilaatikon älykkyys tekeytyminen ottaa käyttöön tai poistaa käytöstä parannetut tekeytymistulokset kunkin käyttäjän yksittäisen lähettäjäkartan perusteella. Kun tämä ominaisuus on käytössä, se auttaa tunnistamaan tekeytymisen.

Käyttäjäksi tekeytymisen avulla järjestelmänvalvoja voi luoda luettelon korkean arvon kohteista, jotka todennäköisesti tekeytyvät. Jos saapuu sähköpostiviesti, jossa lähettäjällä näyttää olevan vain sama nimi ja osoite kuin suojatulla suuren arvon tilillä, sähköposti merkitään tai merkitään. (Esimerkiksi trα cye@contoso.com parametrille tracye@contoso.com).

Toimialue tekeytyminen havaitsee toimialueita, jotka muistuttavat vastaanottajan toimialuetta ja jotka yrittävät näyttää sisäiseltä toimialueelta. Esimerkiksi tämä tekeytyminen tracye@liw α re.com parametrille tracye@litware.com.

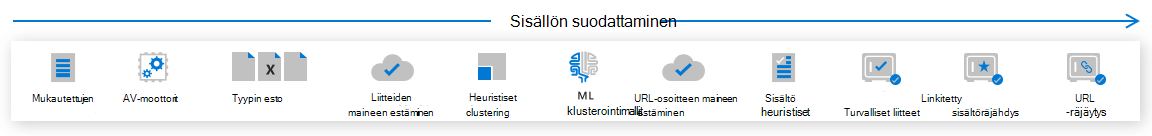

Vaihe 3 – Sisällön suodattaminen

Tässä vaiheessa suodatuspino alkaa käsitellä sähköpostin tiettyä sisältöä, mukaan lukien sen hyperlinkkejä ja liitteitä.

Siirtosääntöjen (joita kutsutaan myös postinkulun säännöiksi tai Exchange-siirtosäännöiksi) avulla järjestelmänvalvoja voi suorittaa useita toimintoja, kun viestin yhtä laajat ehdot täyttyvät. Kaikki organisaatiosi kautta kulkevat viestit arvioidaan käytössä olevien postinkulkusääntöjen ja siirtosääntöjen mukaan.

Microsoft Defender virustentorjuntaohjelman avulla havaitaan kaikki tunnetut haittaohjelmat liitteissä.

Virustentorjuntamoduuli (AV) tunnistaa tiedostotyypin true-tyypin vastaavuuksien avulla tiedostonimen tunnisteista riippumatta (esimerkiksi tiedostot,

exejotka on nimettytxtuudelleen, tunnistetaan tiedostoiksiexe). Tämän ominaisuuden avulla tyyppiesto (jota kutsutaan myös yleiseksi liitesuodattimeksi) estää oikein järjestelmänvalvojien määrittämät tiedostotyypit. Luettelo tuetuista tiedostotyypeistä on yleisessä liitesuodattimessa kohdassa True-tyypin vastaavuus.Aina kun Microsoft Defender for Office 365 havaitsee haitallisen liitteen, tiedoston hajautusarvo ja sen aktiivisen sisällön hajautusarvo lisätään Exchange Online Protection (EOP) maineeseen. Liitteen maine estää kyseisen tiedoston käytön kaikissa Office 365 ja päätepisteissä MSAV-pilvikutsujen kautta.

Heuristinen klusterointi voi päätellä, että tiedosto on epäilyttävä toimituksen heuristiikan perusteella. Kun epäilyttävä liite löytyy, koko kampanja pysähtyy ja tiedosto eristetään. Jos tiedosto on vahingollinen, koko kampanja estetään.

Koneoppimismallit toimivat viestin otsikossa, leipätekstin sisällössä ja URL-osoitteissa tietojenkalasteluyritysten havaitsemiseksi.

Microsoft käyttää url-eristämisen ja URL-osoitteen maineen määrittämistä kolmansien osapuolten syötteiden URL-maineen estossa estääkseen kaikki viestit, joilla on tunnettu haitallinen URL-osoite.

Sisällön heuristiikan avulla voidaan tunnistaa epäilyttäviä viestejä, jotka perustuvat viestin runkoon perustuvaan rakenteeseen ja sanaväliin koneoppimismallien avulla.

Turvalliset liitteet eristävät kaikki liitteet Defender for Office 365 asiakkaille käyttäen dynaamista analyysia, jonka avulla havaitaan koskaan ennen nähtyjä uhkia.

Linkitetyn sisällön räjähdys käsittelee jokaista sähköpostiviestissä olevaan tiedostoon linkitettävää URL-osoitetta liitteenä, joka eristää tiedoston asynkronisesti toimitushetkellä.

URL-räjähdys tapahtuu, kun tietojenkalastelun torjuntatekniikka havaitsee viestin tai URL-osoitteen epäilyttäväksi. URL-räjäytys eristää viestin URL-osoitteet toimitushetkellä.

Vaihe 4 – Toimituksen jälkeinen suojaus

Viimeinen vaihe tapahtuu sähköpostin tai tiedostojen toimittamisen jälkeen toimimalla sähköpostilla, joka on eri postilaatikoissa ja tiedostoissa ja linkeissä, jotka näkyvät asiakasohjelmissa, kuten Microsoft Teamsissa.

Turvalliset linkit on Defender for Office 365 napsautusaikasuojaus. Jokaisen viestin jokainen URL-osoite rivitetään osoittamaan Microsoftin turvalliset linkit -palvelimiin. Kun URL-osoitetta napsautetaan, se tarkistetaan uusimman maineen perusteella, ennen kuin käyttäjä ohjataan kohdesivustoon. URL-osoite on asynkronisesti eristetty maineensa päivittämiseksi.

Tietojenkalastelun automaattinen tyhjentäminen (ZAP) nollatuntisesti takautuvasti havaitsee ja neutralisoi haitallisia tietojenkalasteluviestejä, jotka on jo toimitettu Exchange Online postilaatikoihin.

ZAP haittaohjelmille takautuvasti havaitsee ja neutralisoi haittaohjelmaviestejä, jotka on jo toimitettu Exchange Online postilaatikoihin.

ZAP roskapostin takautuvasti tunnistaa ja neutralisoi haitallisia roskapostiviestejä, jotka on jo toimitettu Exchange Online postilaatikoihin.

Kampanjanäkymien avulla järjestelmänvalvojat näkevät hyökkäyksen kokonaiskuvan nopeammin ja täydellisemmin kuin mikään tiimi ilman automaatiota. Microsoft hyödyntää koko palvelun tietojenkalastelun, roskapostin ja haittaohjelmien torjuntatietojen valtavaa määrää kampanjoiden tunnistamiseksi ja antaa sitten järjestelmänvalvojille mahdollisuuden tutkia niitä alusta loppuun, mukaan lukien kohteet, vaikutukset ja työnkulut, jotka ovat myös ladattavissa olevassa kampanjan kirjoittamisessa.

Raporttiviestin apuohjelmien avulla käyttäjät voivat helposti ilmoittaa virheelliset positiiviset tiedot (hyvä sähköposti, joka on virheellisesti merkitty virheelliseksi) tai epätosi-negatiteeteista (huonoksi merkitty sähköposti) Microsoftille lisäanalyyseja varten.

Office-asiakkaiden turvalliset linkit tarjoavat saman Turvalliset linkit -aika-napsautussuojan suoraan tuetuissa Office-sovelluksissa, kuten Word, PowerPointissa ja Excelissä.

OneDriven, SharePointin ja Teamsin suojaus tarjoaa samat turvalliset liitteet -suojauksen haitallisia tiedostoja vastaan suoraan OneDrivessa, SharePointissa ja Microsoft Teamsissa.

Kun tiedostoon viittaava URL-osoite on valittu toimituksen jälkeen, linkitetyn sisällön räjäytys näyttää varoitussivun, kunnes tiedoston eristys on valmis ja URL-osoite on todettu turvalliseksi.

Suodatuspinokaavio

Lopullinen kaavio (kuten kaavion kaikki osat) saattavat muuttua tuotteen kasvaessa ja kehittyessä. Lisää tämä sivu kirjanmerkkeihin ja käytä alareunassa olevaa palautevaihtoehtoa , jos haluat kysyä päivitysten jälkeen. Tietueille tämä on pino, jossa kaikki vaiheet ovat järjestyksessä:

Erityiskiitokset MSFTTracyP:ltä ja asiakirjojen kirjoitustiimiltä Giulian Garruballe tästä sisällöstä.