Privileged Identity Management (PIM) ja miksi sitä käytetään Microsoft Defender for Office 365 kanssa

Privileged Identity Management (PIM) on Azure-ominaisuus, jonka avulla käyttäjät voivat käyttää tietoja rajoitetun ajan (kutsutaan joskus aikakehystetyksi ajanjaksoksi). Käyttöoikeus annetaan juuri ajoissa vaaditun toiminnon suorittamista varten, ja sen jälkeen käyttöoikeus poistetaan. PIM rajoittaa käyttäjien pääsyä luottamuksellisiin tietoihin, mikä vähentää riskejä verrattuna perinteisiin järjestelmänvalvojatileihin, joilla on pysyvä pääsy tietoihin ja muihin asetuksiin. Joten miten voimme käyttää tätä ominaisuutta (PIM) Microsoft Defender for Office 365 kanssa?

Vihje

PIM-käyttöoikeus on määritetty rooli- ja käyttäjätietotasolle, jotta useita tehtäviä voidaan suorittaa loppuun. Sen sijaan Privileged Access Management (PAM) on määritetty tehtävätasolla.

PIM:n avulla suoritettavat vaiheet, joiden avulla voidaan myöntää just-in-time-käyttöoikeus Defender for Office 365 liittyviin tehtäviin

Määrittämällä PIM:n toimimaan Microsoft Defender for Office 365 kanssa järjestelmänvalvojat luovat käyttäjälle prosessin, jossa hän voi pyytää ja perustella tarvitsemiaan laajennettuja oikeuksia.

Tässä artikkelissa käytetään skenaariota käyttäjälle nimeltä Alex suojaustiimissä. Voimme nostaa Alexin käyttöoikeuksia seuraavissa tilanteissa:

- Oikeudet normaaliin päivittäiseen toimintaan (esimerkiksi uhkien metsästys).

- Väliaikainen korkeamman tason oikeus harvemmin toistuville ja arkaluontoisille toiminnoille (esimerkiksi haitallisten sähköpostiviestien korjaaminen).

Vihje

Vaikka artikkelissa on kuvattu skenaarion erityisvaiheita, voit tehdä samat vaiheet muille oikeuksille. Esimerkiksi kun tietotyöntekijä edellyttää päivittäistä käyttöoikeutta eDiscoveryssa hakujen ja tapaustöiden suorittamiseen, mutta joskus hän tarvitsee laajennetut oikeudet tietojen viemiseen organisaatiosta.

Vaihe 1. Lisää käyttäjä (Alex) tilauksesi Azure PIM -konsolissa Azure Security Reader -rooliin ja määritä aktivointiin liittyvät suojausasetukset.

- Kirjaudu sisään Microsoft Entra Hallinta Keskukseen ja valitse Microsoft Entra ID>Roolit ja järjestelmänvalvojat.

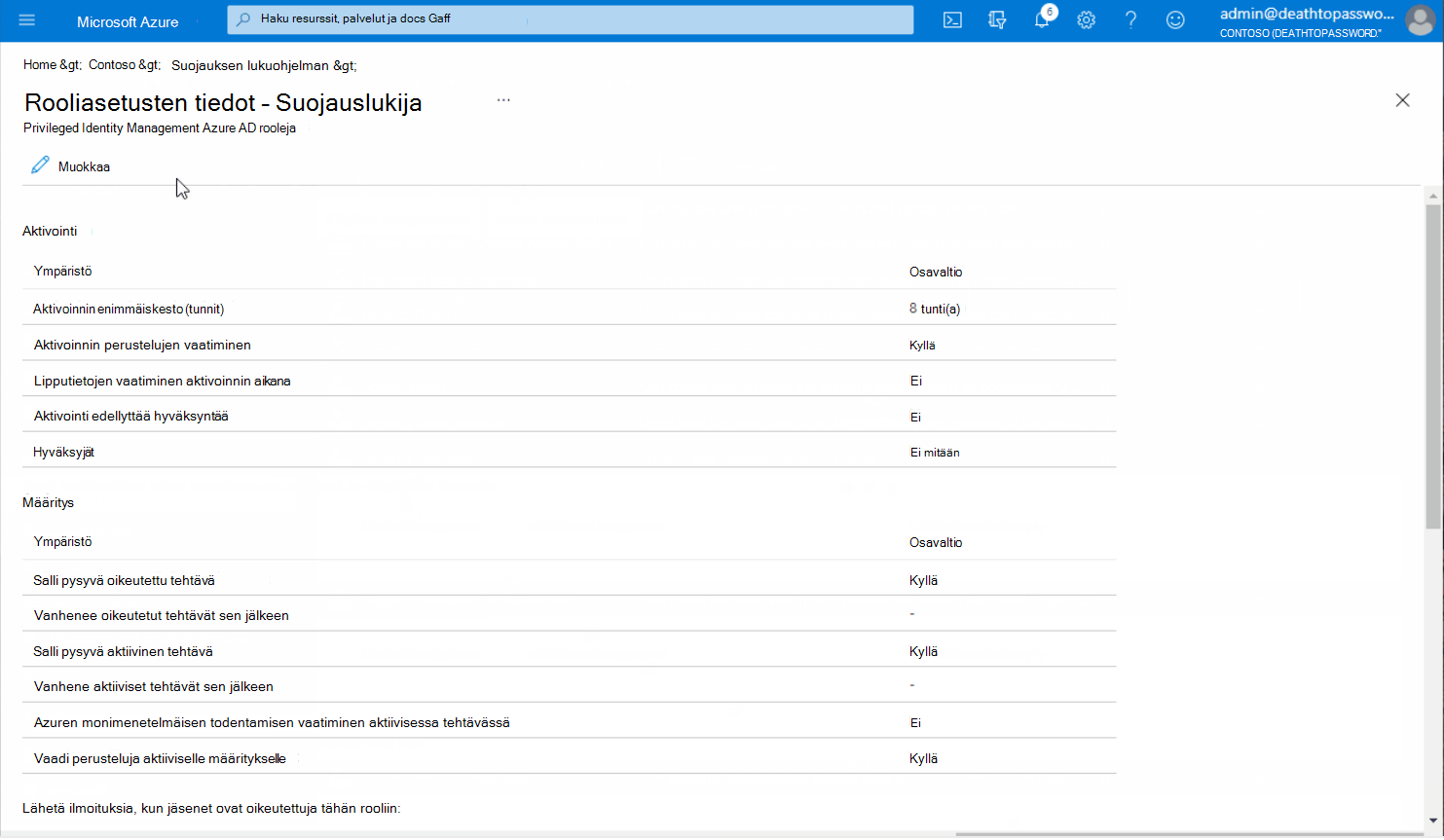

- Valitse rooliluettelosta suojauksenlukija ja valitse sitten Asetukset>Muokkaa

- Määritä Aktivoinnin enimmäiskesto (tunnit) normaaliksi työpäiväksi ja Aktivoinnin aikana azure-monimenetelmäisen todentamisen edellyttämiseksi.

- Koska tämä on Alexin normaali oikeustaso päivittäisille toiminnoille, poista valinta Edellytä perustelua aktivointipäivityksessä>.

- Valitse Lisää varauksia>Yhtään jäsentä ei ole valittu> , valitse tai kirjoita nimi oikean jäsenen etsimiseksi.

- Valitse Valitse-painike , jos haluat valita jäsenen, jonka haluat lisätä PIM-oikeuksille > . Valitse Lisää tehtävävaraus -sivulla Seuraava> älä tee muutoksia (sekä varaustyyppi Kelvollinen että Kesto Pysyvästi kelvollinen ovat oletusarvoja) ja Määritä.

Käyttäjän nimi (Tässä skenaariossa Alex) näkyy seuraavalla sivulla Kohdassa Oikeutetut varaukset. Tämä tulos tarkoittaa, että he voivat PIM:n rooliin aiemmin määritetyillä asetuksilla.

Huomautus

Katso Privileged Identity Management nopeasti tästä videosta.

Vaihe 2. Create pakollisen toisen (laajennetun) käyttöoikeusryhmän muille tehtäville ja määritä kelpoisuus.

Privileged Access -ryhmien avulla voimme nyt luoda omia mukautettuja ryhmiä ja yhdistää käyttöoikeuksia tai lisätä askelväliä tarvittaessa organisaatiosi käytäntöjen ja tarpeiden täyttämiseksi.

Create roolille tai rooliryhmälle tarvittavat oikeudet

Käytä jotakin seuraavista menetelmistä:

TAI

- Create mukautettu rooli Microsoft Defender XDR Unified role based access control (RBAC) -toiminnossa. Lisätietoja ja ohjeita on artikkelissa Microsoft Defender XDR Unified RBAC -mallin käytön aloittaminen.

Kummalle tahansa menetelmälle:

- Käytä kuvaavaa nimeä (esimerkiksi "Contoso Haku ja Tyhjennä PIM").

- Älä lisää jäseniä. Lisää tarvittavat käyttöoikeudet, tallenna ja siirry sitten seuraavaan vaiheeseen.

Create Microsoft Entra ID käyttöoikeusryhmälle laajennetut käyttöoikeudet

- Siirry takaisin Microsoft Entra Hallinta Keskukseen ja siirry kohtaan Microsoft Entra ID>Ryhmä uusi>ryhmä.

- Nimeä Microsoft Entra ryhmäsi sen tarkoituksen mukaan. Omistajia tai jäseniä ei vaadita juuri nyt.

- Määritä Microsoft Entra roolit ryhmälle arvoksi Kyllä.

- Älä lisää rooleja, jäseniä tai omistajia, luo ryhmä.

- Palaa luomaasi ryhmään ja valitse Privileged Identity Management>Näytä PIM.

- Valitse ryhmässä Oikeutetut> varauksetLisää varauksia> Lisää käyttäjä, joka tarvitsee Haku & Tyhjennä jäsenen roolina.

- Määritä asetukset ryhmän Privileged Access -ruudussa. Valitse Muokkaajäsenen roolin asetuksia.

- Muuta aktivointiaikaa organisaatiollesi sopivaksi. Tämä esimerkki edellyttää Microsoft Entra monimenetelmäinen todentaminen, tasaus ja lipputiedot ennen Päivitä-vaihtoehdon valitsemista.

Sisäkkäin juuri luotu käyttöoikeusryhmä rooliryhmään

Huomautus

Tämä vaihe vaaditaan vain, jos käytit Sähköposti & -yhteistyörooliryhmää Create roolin tai rooliryhmän, jolla on tarvittavat käyttöoikeudet. Defender XDR Unified RBAC tukee suoria käyttöoikeusmäärityksiä Microsoft Entra ryhmille, ja voit lisätä jäseniä ryhmään PIM:lle.

Muodosta yhteys Security & Compliance PowerShelliin ja suorita seuraava komento:

Add-RoleGroupMember "<Role Group Name>" -Member "<Azure Security Group>"`

TESTAA PIM-määritystäsi Defender for Office 365

Kirjaudu sisään testikäyttäjällä (Alex), jolla ei pitäisi olla järjestelmänvalvojan käyttöoikeuksia Microsoft Defender portaalissa tässä vaiheessa.

Siirry PIM-kohtaan, jossa käyttäjä voi aktivoida päivittäisen suojauksenlukijaroolinsa.

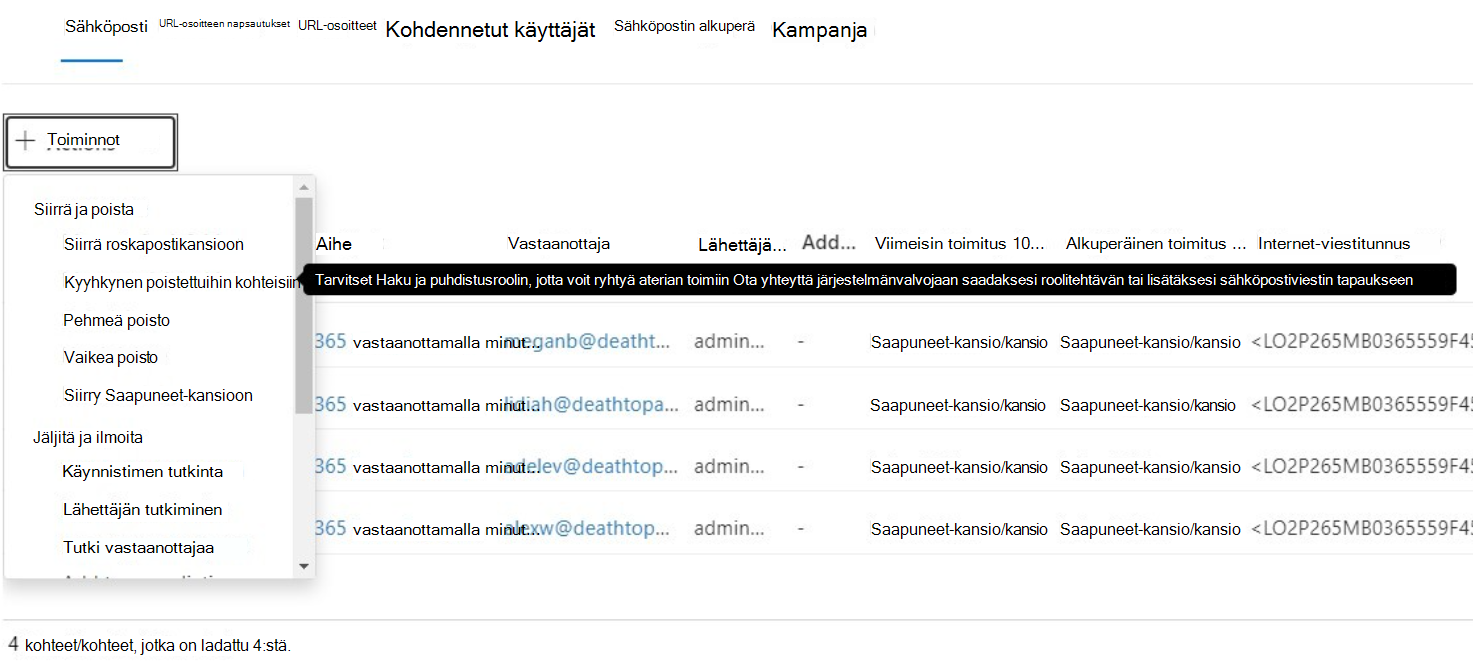

Jos yrität tyhjentää sähköpostiviestin Threat Explorerin avulla, saat virheilmoituksen, jossa ilmoitetaan, että tarvitset lisää käyttöoikeuksia.

PIM toisen kerran laajennetumpaan rooliin, lyhyen viiveen jälkeen sinun pitäisi nyt pystyä tyhjentämään sähköpostiviestit ilman ongelmia.

Hallinnollisten roolien ja käyttöoikeuksien pysyvä määrittäminen ei ole linjassa Zero Trust -suojausmalli suojausaloitteen kanssa. Sen sijaan voit PIM:n avulla myöntää tarvittavien työkalujen käyttöoikeuksia juuri ajoissa.

Kiitos asiakasinsinööri Ben Harrisille pääsystä blogikirjoitukseen ja tähän sisältöön käytettyihin resursseihin.