Suojaushälytysten ymmärtäminen

Microsoft Defender for Identity suojaushälytykset selittävät selkeällä kielellä ja grafiikalla, mitä epäilyttävää toimintaa verkossasi sekä uhkiin osallistuneet toimijat ja tietokoneet tunnistettiin. Hälytykset luokitellaan vakavuuden mukaan, värikoodataan, jotta ne on helppo suodattaa visuaalisesti ja järjestää uhkavaiheen mukaan. Jokainen ilmoitus on suunniteltu ymmärtämään nopeasti, mitä verkossasi tapahtuu. Ilmoitusnäyttöluettelot sisältävät suoria linkkejä osallistuviin käyttäjiin ja tietokoneisiin, jotta tutkimukset ovat helppoja ja suoria.

Tässä artikkelissa kerrotaan Defender for Identity -suojaushälytysten rakenteesta ja niiden käyttämisestä.

- Suojaushälytysrakenne

- Suojaushälytysten luokitukset

- Suojaushälytysluokat

- Kehittynyt suojaushälytystutkimus

- Liittyvät entiteetit

- Defender for Identity ja NNR (Network Name Resolution)

Suojaushälytysrakenne

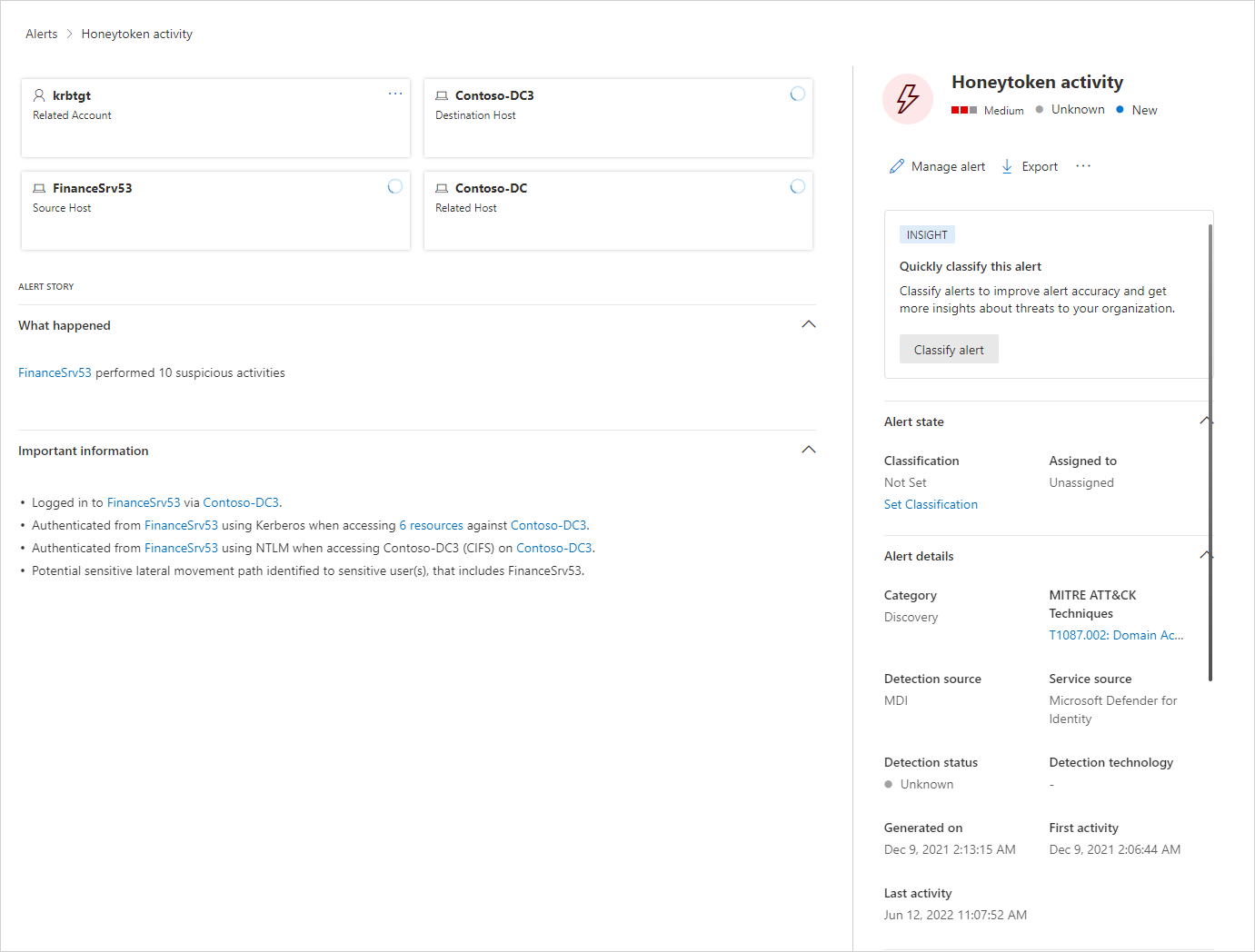

Jokainen Defender for Identityn suojaushälytys sisältää ilmoituksen tarinan. Tämä on tähän ilmoitukseen liittyvä tapahtumaketju aikajärjestyksessä ja muut hälytykseen liittyvät tärkeät tiedot.

Ilmoitussivulla voit tehdä seuraavaa:

Hallitse ilmoitusta – muuta hälytyksen tilaa, määritystä ja luokitusta. Voit myös lisätä kommentin tähän.

Vienti – lataa yksityiskohtainen Excel-raportti analyysia varten

Linkitä ilmoitus toiseen tapaukseen – linkitä ilmoitus uuteen olemassa olevaan tapahtumaan

Lisätietoja ilmoituksista on kohdassa Ilmoitusten tutkiminen Microsoft Defender XDR.

Suojaushälytysten luokitukset

Asianmukaisen tutkinnan jälkeen kaikki Defender for Identityn suojaushälytykset voidaan luokitella yhdeksi seuraavista toimintatyypeistä:

True positive (TP): Defender for Identityn havaitsema haitallinen toiminto.

Benign true positive (B-TP): Defenderin tunnistama todellinen mutta ei haitallinen toiminto, kuten penetraatiotesti tai hyväksytyn sovelluksen luoma tunnettu toiminta.

Väärä positiivinen (FP): Väärä hälytys, joka tarkoittaa, että toimintaa ei tapahtunut.

Onko suojaushälytys TP, B-TP vai FP

Kysy jokaiselle ilmoitulle seuraavat kysymykset hälytyksen luokituksen määrittämiseksi ja auta päättämään, mitä seuraavaksi tehdään:

- Miten yleinen tämä tietty suojaushälytys on ympäristössäsi?

- Käynnistivätkö hälytykset samantyyppiset tietokoneet vai käyttäjät? Esimerkiksi palvelimet, joilla on sama rooli, tai saman ryhmän tai osaston käyttäjät? Jos tietokoneet tai käyttäjät olivat samankaltaisia, voit jättää sen pois tulevien FP-ilmoitusten välttämiseksi.

Huomautus

Täsmälleen samaa tyyppiä olevien hälytysten lisääntyminen pienentää yleensä hälytyksen epäilyttävää/tärkeyttä. Tarkista toistuvia ilmoituksia varten määritykset ja käytä suojausilmoitusten tietoja ja määritelmiä, jotta ymmärrät tarkalleen, mitä tapahtuu, jotka käynnistävät toistot.

Suojaushälytysluokat

Defender for Identityn suojaushälytykset on jaettu seuraaviin luokkiin tai vaiheisiin, kuten tyypillisiin kyberhyökkäyksen tappoketjun vaiheisiin. Lisätietoja kustakin vaiheesta ja hälytyksistä, jotka on suunniteltu tunnistamaan kukin hyökkäys, on seuraavien linkkien avulla:

- Tiedusteluilmoitukset

- Vaarantuneet tunnistetietoilmoitukset

- Sivusuuntaiset liikehälytykset

- Toimialueen määräävän aseman hälytykset

- Suodatusilmoitukset

Kehittynyt suojaushälytystutkimus

Jos haluat lisätietoja suojausilmoituksesta, lataa yksityiskohtainen Excel-ilmoitusraportti valitsemalla Vie ilmoituksen tietosivulla.

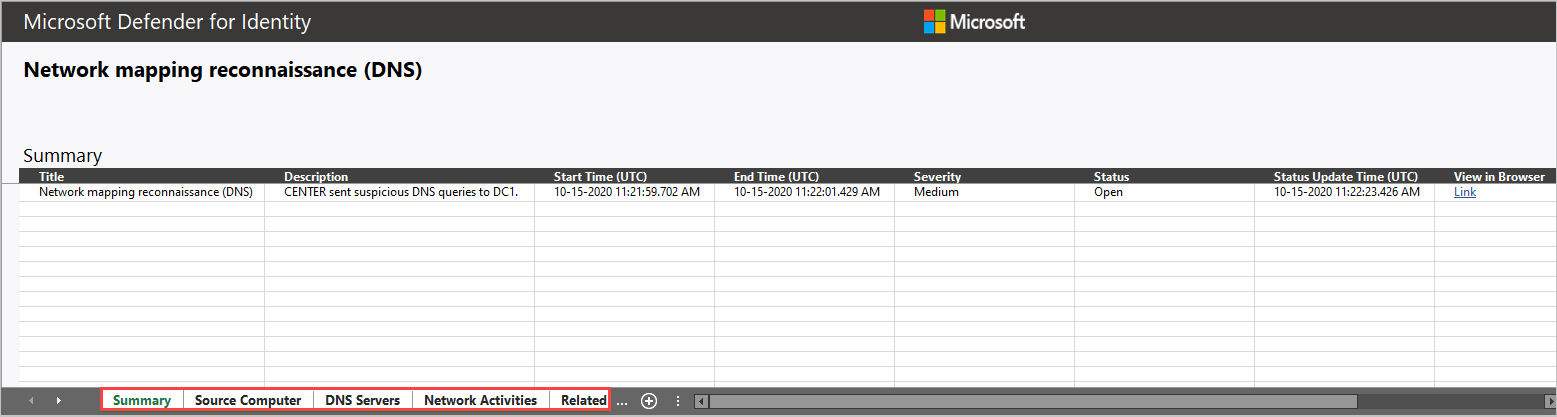

Ladattu tiedosto sisältää ensimmäisen välilehden ilmoituksen yhteenvetotiedot, kuten:

- Title

- Kuvaus

- Aloitusaika (UTC)

- Päättymisaika (UTC)

- Vakavuus – Pieni/Keskikokoinen/Korkea

- Tila – avoin tai suljettu

- Tilan päivitysaika (UTC)

- Näytä selaimessa

Kaikki mukana olevat entiteetit, mukaan lukien tilit, tietokoneet ja resurssit, luetellaan niiden roolilla erotettuina. Tiedot annetaan hälytyksen mukaan lähteelle, kohdesijainnille tai hyökkäyksen kohteena olevalle entiteetille.

Useimmat välilehdet sisältävät seuraavat tiedot entiteettiä kohden:

Nimi

Tiedot

Kirjoita

SamName

Lähdetietokone

Lähdekäyttäjä (jos käytettävissä)

Toimialueen ohjauskoneet

Käytettävissä oleva resurssi: Aika, Tietokone, Nimi, Tiedot, Tyyppi, Palvelu.

Liittyvät entiteetit: tunnus, tyyppi, nimi, yksilöivä entiteetti Json, yksilöivä entiteettiprofiili Json

Kaikki hälytykseen liittyvät raa'at toiminnot, jotka Defender on tallentanut käyttäjätietotunnistimia varten (verkko- tai tapahtumatoiminnot), mukaan lukien:

- Verkkotoiminnot

- Tapahtuman aktiviteetit

Joissakin ilmoituksista on ylimääräisiä välilehtiä, kuten tietoja:

- Hyökkäyksen kohteena olivat tilit, kun epäilty hyökkäys käytti Brute Forcea.

- Domain Name System (DNS) -palvelimet, kun epäilty hyökkäsi, liittyivät verkkokartoituksen tiedusteluun (DNS).

Esimerkki:

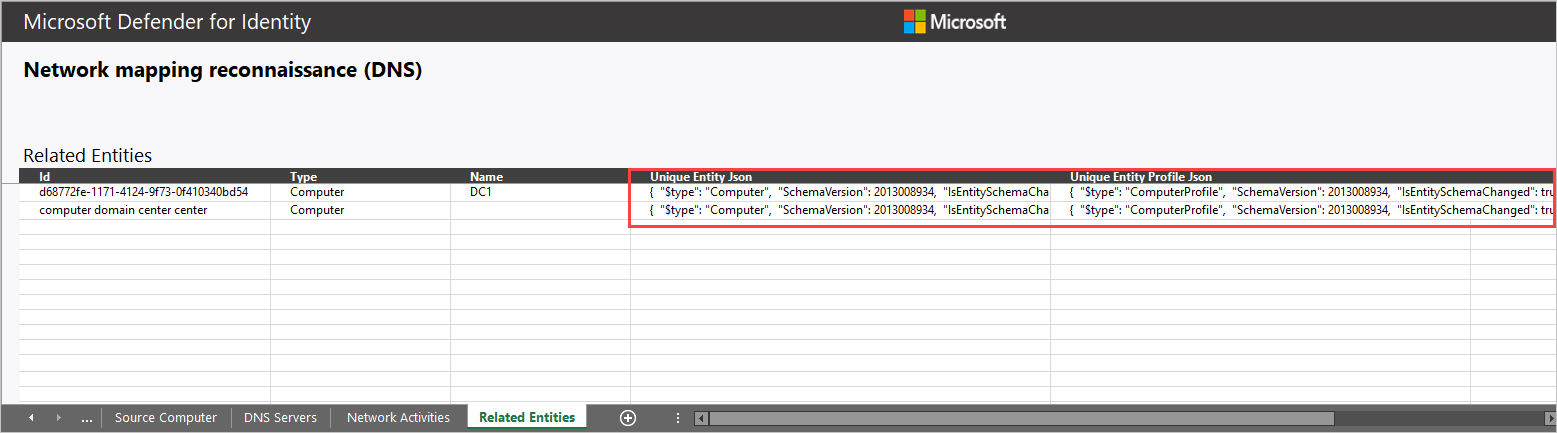

Liittyvät entiteetit

Jokaisessa hälytyksessä viimeinen välilehti sisältää Liittyvät entiteetit. Liittyvät entiteetit ovat kaikki epäilyttävään toimintaan osallistuvia entiteettejä ilman, että niiden ilmoitukseen liittyvä rooli erotetaan. Jokaisella entiteetillä on kaksi Json-tiedostoa, Unique Entity Json ja Unique Entity Profile Json. Näiden kahden Json-tiedoston avulla saat lisätietoja entiteetistä ja voit auttaa sinua tutkimaan ilmoitusta.

Yksilöllinen Entity Json -tiedosto

Sisältää tiliä koskevat Tiedot Defender for Identityn, joka on opittu Active Directorysta. Tämä sisältää kaikki määritteet, kuten Distinguished Name, SID, LockoutTime ja PasswordExpiryTime. Käyttäjätileihin sisältyvät tiedot, kuten Osasto, Sähköposti ja Puhelinnumero. Tietokonetileillä on esimerkiksi tietoja, kuten OperatingSystem, IsDomainController ja DnsName.

Yksilöllinen entiteettiprofiilin Json-tiedosto

Sisältää kaikki entiteetissä profiloitujen käyttäjätietojen defenderin tiedot. Defender for Identity käyttää siepattujen verkko- ja tapahtumatoimintojen avulla tietoja ympäristön käyttäjistä ja tietokoneista. Defender for Identity Profiles olennaiset tiedot entiteettiä kohden. Nämä tiedot auttavat Defenderiä käyttäjätietojen uhkien tunnistusominaisuuksille.

Miten voin käyttää Defenderiä käyttäjätietoihin tutkinnassa?

Tutkimukset voivat olla mahdollisimman yksityiskohtaisia. Seuraavassa on joitakin ideoita tavoista tutkia defender for Identityn toimittamien tietojen käyttöä.

- Tarkista, kuuluvatko kaikki liittyvät käyttäjät samaan ryhmään tai osastoon.

- Jakavatko liittyvät käyttäjät resursseja, sovelluksia tai tietokoneita?

- Onko tili aktiivinen, vaikka sen PasswordExpiryTime on jo välitetty?

Defender for Identity ja NNR (Network Name Resolution)

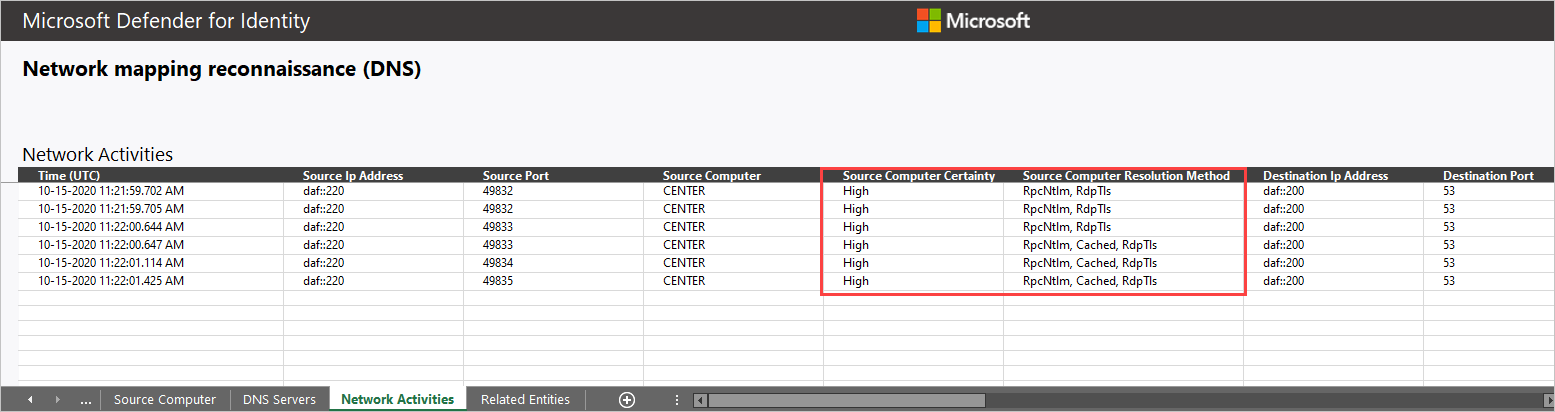

Defender for Identity Detection -ominaisuudet ovat riippuvaisia aktiivisesta verkkonimisen ratkaisusta (NNR), joka ratkaisee IPS:t organisaatiosi tietokoneisiin. NNR:n avulla Defender for Identity pystyy korreloimaan raakojen toimintojen (sisältämien IP-osoitteiden) ja kuhunkin toimintoon liittyvien tietokoneiden välillä. Raakatoimintojen perusteella Defender for Identity -profiilien entiteetit, mukaan lukien tietokoneet, ja luo hälytyksiä.

NNR-tiedot ovat tärkeitä seuraavien ilmoitusten havaitsemiseksi:

- Epäilty identiteettivarkaus (lipun läpäiseminen)

- Epäilty DCSync-hyökkäys (hakemistopalvelujen replikointi)

- Verkkomääritysten tiedustelu (DNS)

Käytä ilmoituksen latausraportin Verkkotoiminnot-välilehdessä annettuja NNR-tietoja määrittääksesi, onko ilmoitus FP. FP-ilmoituksen tapauksessa on yleistä, että NNR-varmuuden tulos annetaan alhaisella luotettavuudella.

Latausraportin tiedot näkyvät kahdessa sarakkeessa:

Lähde-/kohdetietokone

- Varmuus – pienitarkkuus voi ilmaista virheellisen nimen tarkkuuden.

Lähde-/kohdetietokone

- Resolution method – tarjoaa NNR-menetelmät, joilla IP-osoite ratkaistaan organisaation tietokoneelle.

Lisätietoja Defender for Identityn suojaushälytysten käytöstä on kohdassa Suojaushälytysten käsitteleminen.