Tutustu sivusuuntaisiin siirtopolkuihin ja tutki ne Microsoft Defender for Identity avulla

Sivuttainen liike tapahtuu, kun hyökkääjä käyttää ei-arkaluonteisia tilejä päästäkseen käsiksi luottamuksellisiin tileihin koko verkossasi. Hyökkääjät käyttävät sivuttaista siirtoa tunnistaakseen ja päästäkseen käsiksi verkon luottamuksellisiin tileihin ja koneisiin, jotka jakavat tallennetut kirjautumistunnukset tileissä, ryhmissä ja koneissa. Kun hyökkääjä on siirtänyt onnistuneesti sivuttain kohti avainkohteitasi, hän voi myös hyödyntää toimialueen ohjauskoneita ja päästä niihin käsiksi. Sivuttaisten liikkeiden hyökkäykset tehdään käyttämällä monia Microsoft Defender for Identity suojaushälytyksissä kuvattuja menetelmiä.

Microsoft Defender for Identity suojaustietojen keskeinen osa ovat sivuttaisten siirtojen polut taiLMP:t. Defender for IdentityNLMP ovat visuaalisia oppaita, joiden avulla voit nopeasti ymmärtää ja tunnistaa, miten hyökkääjät voivat siirtyä sivuttain verkossasi. Kyberhyökkäysten tappoketjun sivuttaisten liikkeiden tarkoituksena on, että hyökkääjät saavat ja vaarantavat arkaluontoisia tilejäsi käyttämällä ei-arkaluonteisia tilejä. Luottamuksellisten tiliesi vaarantaminen vie ne vielä askeleen lähemmäksi lopullista tavoitettaan, toimialueen määräävää asemaa. Jotta hyökkäysten onnistuminen voidaan estää, Defender for IdentitynLMP:t antavat sinulle helpon tulkittavan suoran visuaalisen ohjeistuksen haavoittuvimmille ja herkimmille tileillesi. LMP:t auttavat sinua lieventämään ja ehkäisemään näitä riskejä tulevaisuudessa sekä sulkemaan hyökkääjän käytön, ennen kuin ne saavuttavat toimialueen määräävän aseman.

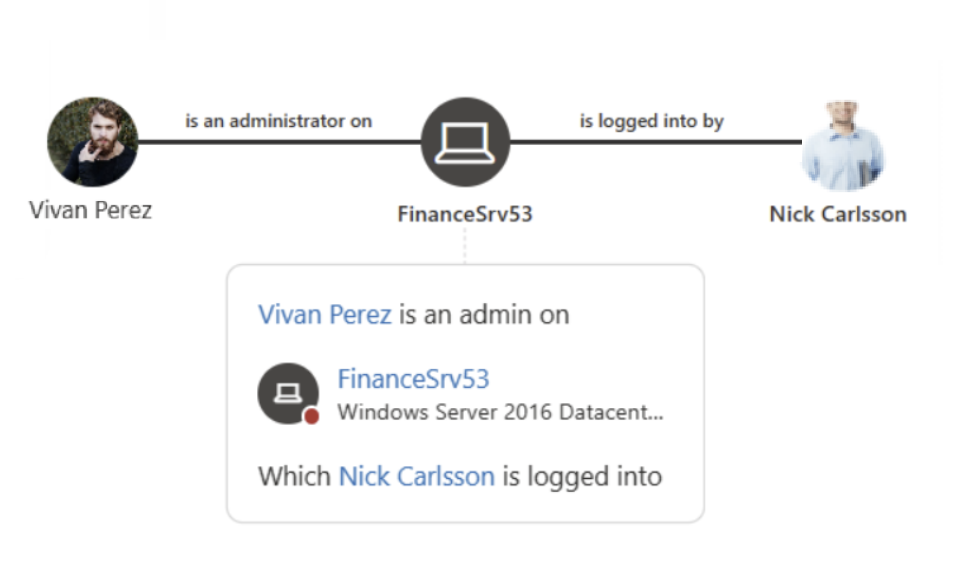

Esimerkki:

Sivuttaisten liikkeiden hyökkäykset tehdään yleensä useilla eri tekniikoilla. Joitakin hyökkääjien suosituimmista menetelmistä ovat tunnistetietojen varastaminen ja Lipun läpäiseminen. Molemmissa menetelmissä hyökkääjät käyttävät ei-luottamuksellisia tilejäsi sivuttaisiin siirtoihin hyödyntämällä ei-luottamuksellisia koneita, jotka jakavat tallennetut kirjautumistunnukset tileissä, ryhmissä ja koneissa, joissa on luottamuksellisia tilejä.

Katso seuraavasta videosta lisätietoja sivuttaisten siirtopolkujen vähentämisestä Defender for Identityn avulla:

Mistä löydän Defenderin käyttäjätietojen LMP:t?

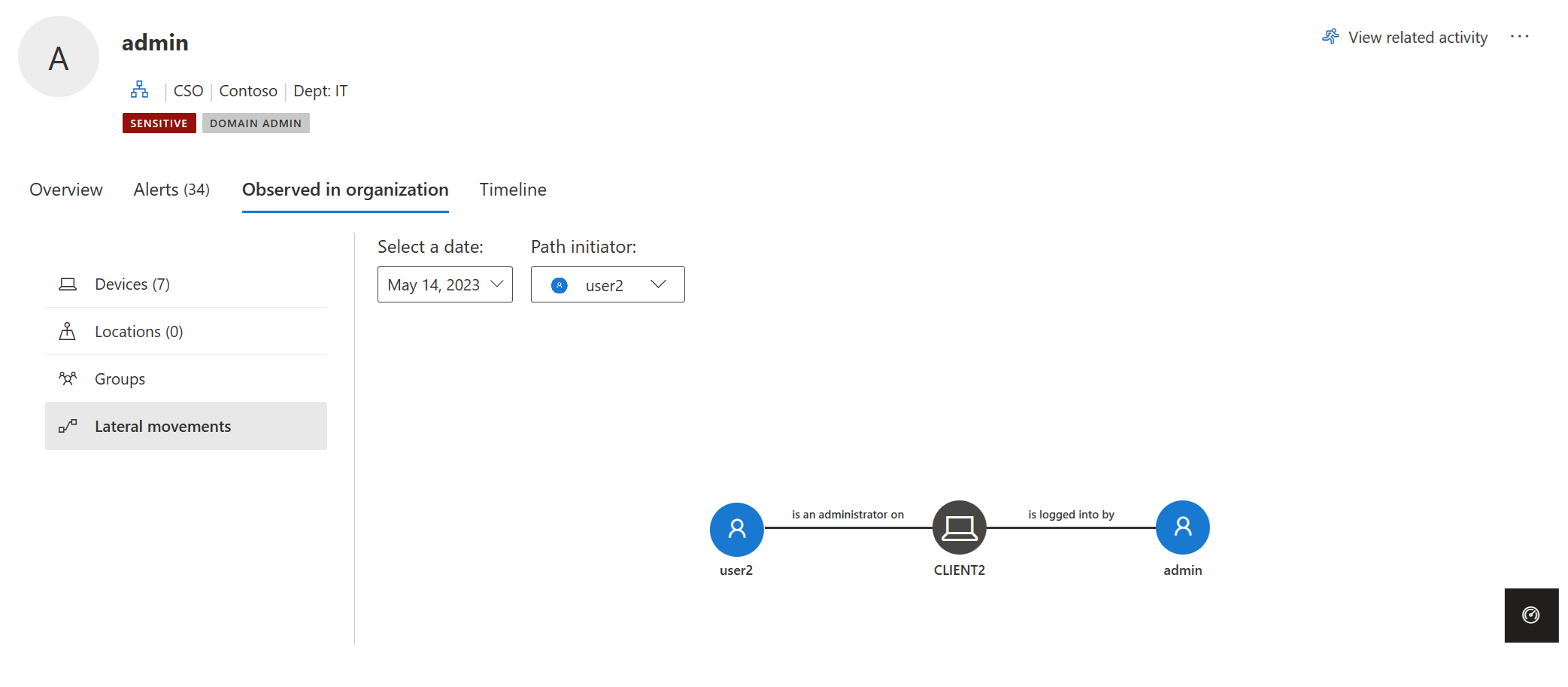

Jokaisella defenderin havaitsemalla käyttäjätiedoilla, jotka hän löysi LMP:stä, on lateraalisten siirtopolkujen tiedot Organisaation havaittu -välilehdellä. Esimerkiksi:

Kunkin entiteetin LMP tarjoaa eri tietoja entiteetin luottamuksellisuuden mukaan:

- Luottamukselliset käyttäjät – tähän käyttäjään johtavat mahdolliset LMP:t näytetään.

- Ei-herkät käyttäjät ja tietokoneet – näytetään mahdollisia LMP-koneita, joita entiteetti liittyy.

Aina, kun välilehti valitaan, Defender for Identity näyttää viimeksi löydetyn LMP:n. Jokainen mahdollinen LMP tallennetaan 48 tunnin ajan etsinnän jälkeen. LMP-historia on käytettävissä. Näytä aiemmin löydetyt vanhemmat LLMP:t valitsemalla Valitse päivämäärä. Voit myös valita toisen käyttäjän, joka aloitti LMP:n, valitsemalla Polun käynnistäjä.

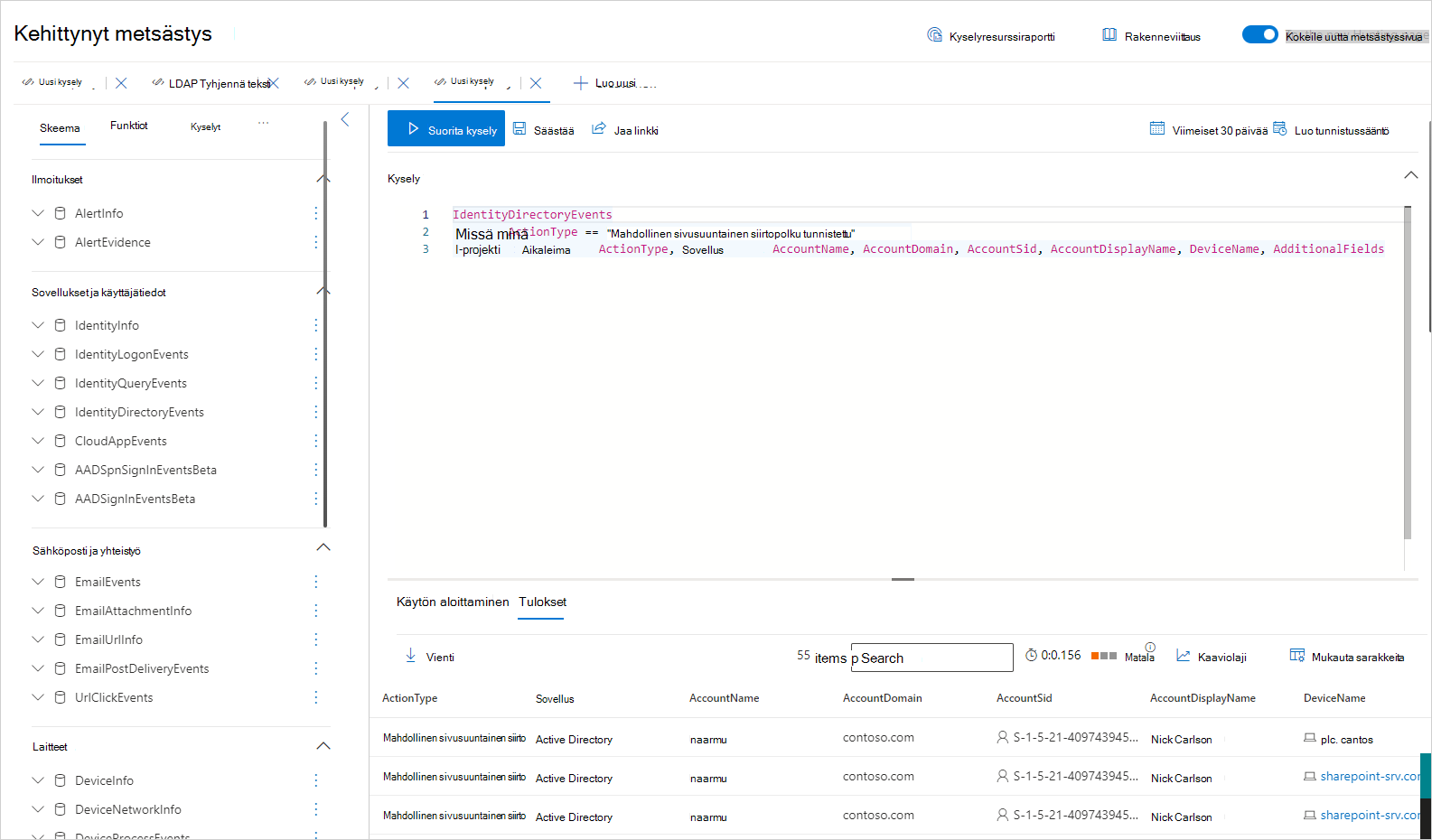

LMP:n etsintä kehittyneen metsästyksen avulla

Jos haluat etsiä sivuttaisen liikkeen polkutoimintoja ennakoivasti, voit suorittaa kehittyneen metsästyskyselyn.

Tässä on esimerkki tällaisesta kyselystä:

Katso ohjeet kehittyneiden metsästyskyselyiden suorittamiseen artikkelista Uhkien ennakoiva metsästys kehittyneellä metsästyksellä Microsoft Defender XDR.

LMP:hen liittyvät entiteetit

LMP voi nyt suoraan avustaa tutkimusprosessissasi. Defender for Identityn suojaushälytysluettelot sisältävät liittyvät entiteetit, jotka osallistuvat kuhunkin mahdolliseen sivuttaisten siirtojen polkuun. Näyttöluetteloiden avulla suojausvastausryhmä voi suoraan kasvattaa tai pienentää suojaushälytyksen ja/tai liittyvien entiteettien tutkinnan tärkeyttä. Kun esimerkiksi Välitä lippu -ilmoitus annetaan, lähdetietokone, vaarantunut käyttäjä- ja kohdetietokone, josta varastettu lippu käytettiin, on osa arkaluontoiseen käyttäjään johtavaa mahdollista sivuttaista siirtopolkua. Havaitun LMP:n olemassaolo tekee hälytyksen tutkimisesta ja epäillyn käyttäjän seuraamisesta entistäkin tärkeämpää, jotta vastustaja ei voi tehdä muita sivuttaisia liikkeitä. LMP:issä on jäljitettävissä olevia todisteita, joiden avulla sinun on helpompi ja nopeampi estää hyökkääjiä siirtymästä eteenpäin verkossasi.

Sivusuuntaisen liikkeen polkujen suojauksen arviointi

Microsoft Defender for Identity jatkuvasti valvoo ympäristöäsi ja tunnistaa arkaluontoisia tilejä, joilla on riskialttiimmat sivuttaiset siirtopolut, jotka altistavat suojausriskin, ja raportoi näillä tileillä, jotta voit hallita ympäristöäsi. Polkuja pidetään riskialttiina, jos niillä on kolme tai useampia ei-arkaluonteisia tilejä, jotka voivat altistaa luottamuksellisen tilin pahantahtoisten toimijoiden tunnistetietovarkaudelle. Jos haluat selvittää, millä luottamuksellisilla tileilläsi on riskialttiit sivuttaisten siirtojen polut, tarkista Riskialtteimmat sivuttaisten siirtojen polut (LMP) -suojausarviointi. Suositusten perusteella voit poistaa entiteetin ryhmästä tai poistaa entiteetin paikallisen järjestelmänvalvojan oikeudet määritetystä laitteesta.

Lisätietoja on kohdassa Suojauksen arviointi: Riskialtteimmat sivusuuntaiset siirtopolut (LMP).

Ennaltaehkäisevät parhaat käytännöt

Tietoturvatiedot eivät ole koskaan liian myöhässä seuraavan hyökkäyksen estämiseksi ja vahinkojen korjaamiseksi. Tästä syystä hyökkäyksen tutkiminen jopa toimialueen määräävän aseman vaiheen aikana on erilainen, mutta tärkeä esimerkki. Yleensä tarkistettaessa suojaushälytystä, kuten etäkoodin suorittamista, jos ilmoitus on tosi positiivinen, toimialueen ohjauskone saattaa olla jo vaarantunut. LMP:t tiedottavat kuitenkin siitä, mistä hyökkääjä on saanut oikeudet ja minkä polun hän käytti verkkoon. Tällä tavalla LMP:t voivat myös tarjota keskeisiä merkityksellisiä tietoja korjautumisesta.

Paras tapa estää sivuttaisliikkeiden altistuminen organisaatiossasi on varmistaa, että luottamukselliset käyttäjät käyttävät järjestelmänvalvojan tunnistetietojaan vain kirjautuessaan kovettuille tietokoneille. Tarkista esimerkissä, tarvitseeko polun järjestelmänvalvoja todella käyttöoikeuden jaettuun tietokoneeseen. Jos käyttäjä tarvitsee käyttöoikeuden, varmista, että he kirjautuvat jaettuun tietokoneeseen muulla käyttäjänimellä ja salasanalla kuin järjestelmänvalvojan tunnistetiedoilla.

Varmista, että käyttäjillä ei ole tarpeettomia järjestelmänvalvojan käyttöoikeuksia. Tarkista esimerkissä, edellyttääkö kaikki jaetun ryhmän käyttäjät todella järjestelmänvalvojan oikeuksia näytetyssä tietokoneessa.

Varmista, että henkilöillä on pääsy vain tarvittaviin resursseihin. Esimerkissä Ron Harper laajentaa merkittävästi Nick Cowleyn altistumista. Pitääkö Ron Harperin kuulua ryhmään? Onko olemassa alaryhmiä, joita voitaisiin luoda sivuttaisen liikkumisen altistumisen minimoimiseksi?

Vihje

Kun entiteetille ei havaittu mitään mahdollista sivuttaista siirtopolkua viimeisten 48 tunnin aikana, valitse Valitse päivämäärä ja tarkista aiemmat mahdolliset sivuttaissuuntapolut.

Tärkeää

Lisätietoja siitä, miten voit määrittää asiakasohjelmat ja palvelimet sallimaan Defender for Identityn suorittaa sivuttaisten siirtopolkujen tunnistamisessa tarvittavat SAM-R-toiminnot, on kohdassa Määritä Microsoft Defender for Identity tekemään etäkutsuja SAM:iin.

Tutki sivusuuntaisia liikepolkuja

LLMP:tä voi käyttää ja tutkia useilla eri tavoilla. Hae Microsoft Defender portaalissa entiteetin mukaan ja tutki sitten polun tai aktiviteetin mukaan.

Etsi käyttäjä portaalista. Kohdassa Havaittu organisaatiossa (sekä Yleiskatsaus- että Havaittu-välilehdissä) näet, onko käyttäjä löydetty mahdollisesta LMP:stä.

Jos käyttäjä löydetään, valitse Havaittu organisaatiossa -välilehti ja valitse Sivuttaiset siirtopolut.

Näytettävä kaavio tarjoaa kartan arkaluontoisen käyttäjän mahdollisista poluista 48 tunnin ajanjaksolla. Valitse päivämäärä -asetuksen avulla voit näyttää kaavion entiteetin aiemmista sivuttaisten siirtopolkujen tunnistuksia varten.

Tarkista kaaviosta, mitä voit oppia arkaluontoisten käyttäjien tunnistetietojen altistumisesta. Voit esimerkiksi seurata polkuun kirjautumisnuolien avulla, mihin Nick kirjautui etuoikeutetuilla tunnistetiedoillaan. Tässä tapauksessa Nickin luottamukselliset tunnistetiedot tallennettiin näytettyyn tietokoneeseen. Huomaa nyt, ketkä muut käyttäjät kirjautuivat mihin tietokoneisiin, jotka loivat eniten altistumista ja haavoittuvuutta. Tässä esimerkissä Elizabeth Kingillä on mahdollisuus käyttää kyseisen resurssin käyttäjän tunnistetietoja.