Resurssien tutkiminen

Microsoft Defender for Identity tarjoaa Microsoft Defender XDR käyttäjille todisteita siitä, milloin käyttäjät, tietokoneet ja laitteet ovat suorittaneet epäilyttäviä toimintoja tai osoittavat merkkejä vaarantumisesta.

Tässä artikkelissa annetaan suosituksia organisaatiollesi aiheutuvien riskien määrittämiseen, korjaamiseen ja parhaan tavan määrittämiseen samankaltaisten hyökkäysten estämiseksi tulevaisuudessa.

Epäilyttävien käyttäjien tutkintavaiheet

Huomautus

Lisätietoja käyttäjäprofiilien tarkastelemisesta Microsoft Defender XDR on Microsoft Defender XDR ohjeissa.

Jos ilmoitus tai tapaus osoittaa, että käyttäjä voi olla epäilyttävä tai vaarantunut, tarkista ja tutki käyttäjäprofiilia seuraavien tietojen ja toimintojen osalta:

Käyttäjätiedot

- Onko käyttäjä arkaluontoinen käyttäjä (kuten järjestelmänvalvoja tai katseluluettelossa jne.)?

- Mikä on heidän roolinsa organisaatiossa?

- Ovatko ne merkittäviä organisaation puussa?

Epäilyttävän toiminnan tutkiminen, kuten:

- Onko käyttäjällä muita avattuja ilmoituksia Defender for Identityssä tai muissa suojaustyökaluissa, kuten Microsoft Defender for Endpoint, Microsoft Defender pilvipalvelussa ja/tai Microsoft Defender for Cloud Apps?

- Epäonnistuiko sisäänkirjautuminen käyttäjässä?

- Mitä resursseja käyttäjä on saanut käyttöönsä?

- Pääsikö käyttäjä suuriarvoihin resursseihin?

- Oliko käyttäjän tarkoitus käyttää käyttämistään resursseista?

- Mihin laitteisiin käyttäjä kirjautui?

- Oliko käyttäjän tarkoitus kirjautua kyseisiin laitteisiin?

- Onko käyttäjän ja arkaluontoisen käyttäjän välillä sivuttaista siirtopolkua ?

Näiden kysymysten vastausten avulla voit selvittää, vaikuttaako tili vaarantuneelta vai viittaako epäilyttävä toiminta haitallisiin toimiin.

Etsi käyttäjätiedot seuraavista Microsoft Defender XDR alueilta:

- Yksittäisten käyttäjätietojen tietosivut

- Yksittäisten ilmoitusten tai tapausten tietosivu

- Laitteen tietosivut

- Kehittyneet metsästyskyselyt

- Toimintokeskus-sivu

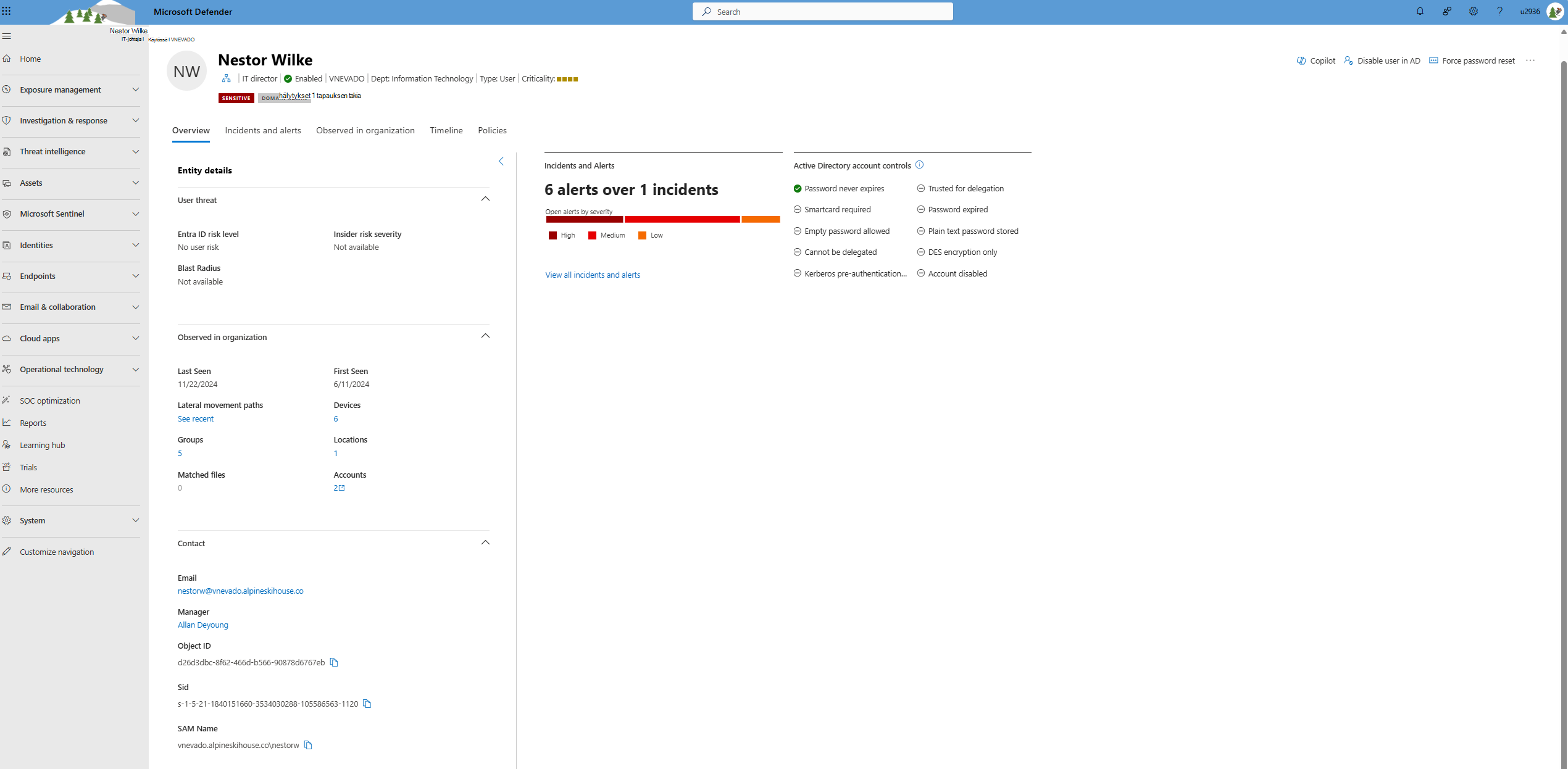

Esimerkiksi seuraavassa kuvassa näkyvät tiedot käyttäjätietojen tietosivulla:

Käyttäjätietojen tiedot

Kun tutkit tiettyä identiteettiä, näet seuraavat tiedot käyttäjätietojen sivulla:

| Käyttäjätietojen tietosivualue | Kuvaus |

|---|---|

| Yleiskatsaus-välilehti | Yleiset käyttäjätiedot, kuten Microsoft Entra käyttäjätietojen riskitaso, niiden laitteiden määrä, joihin käyttäjä on kirjautunut, kun käyttäjä nähtiin ensimmäisen kerran ja viimeksi, käyttäjän tilit ja tärkeät tiedot. Yleiskatsaus-välilehdessä voit myös tarkastella tapahtumien ja hälytysten kuvaajia, tutkimuksen prioriteettipisteitä, organisaatiopuuta, entiteettitunnisteita ja pisteytetyt toimintojen aikajanat. |

| Tapaukset ja hälytykset | Lists käyttäjään liittyviä aktiivisia välikohtauksia ja hälytyksiä viimeisten 180 päivän ajalta, mukaan lukien tiedot, kuten hälytyksen vakavuus ja aika, jolloin hälytys luotiin. |

| Havaittu organisaatiossa | Sisältää seuraavat alialueet: - Laitteet: Laitteet, joihin käyttäjätiedot kirjautuivat, mukaan lukien eniten ja vähiten käytetty viimeisen 180 päivän aikana. - Sijainnit: Henkilöllisyyden havaitut sijainnit viimeisten 30 päivän aikana. - Ryhmät: Kaikki havaitut tunnistetietojen paikalliset ryhmät. - Lateraaliset liikepolut – kaikki profiloituja sivuttaisten siirtojen polkuja paikallisesta ympäristöstä. |

| Käyttäjätietojen aikajana | Aikajana kuvaa toimintoja ja hälytyksiä, joita on havaittu käyttäjän identiteetistä viimeisten 180 päivän ajalta, yhdistäen käyttäjätietomerkinnät Microsoft Defender for Identity, Microsoft Defender for Cloud Apps ja Microsoft Defender for Endpoint. Aikajanan avulla voit keskittyä käyttäjän suorittamien tai niille tietyin aikajaksoin suorittamien aktiviteettien suorittamiseen. Valitse oletusarvoinen 30 päivää , jos haluat muuttaa aika-alueen toiseksi sisäiseksi arvoksi tai mukautetuksi alueeksi. |

| Korjaustoimet | Vastaa vaarantunutta käyttäjää vastaan poistamalla heidän tilinsä käytöstä tai palauttamalla heidän salasanansa. Kun olet ottanut toiminnon käyttöön käyttäjille, voit tarkistaa toiminnan tiedot Microsoft Defender XDR **Toimintokeskuksessa. |

Huomautus

Tutkimuksen prioriteettipisteet on vanhentunut 3.12.2025. Tämän seurauksena sekä Investigation Priority Score -erittely että pisteytetyt toiminnan aikajanakortit on poistettu käyttöliittymästä.

Lisätietoja on Microsoft Defender XDR dokumentaation kohdassa Käyttäjien tutkiminen.

Epäilyttävien ryhmien tutkintavaiheet

Jos Active Directory -ryhmään liittyy ilmoitus tai tapaustutkimus, tarkista ryhmäentiteetistä seuraavat tiedot ja toiminnot:

Ryhmäentiteetti

- Onko ryhmä arkaluonteinen ryhmä, kuten toimialueen järjestelmänvalvojat?

- Sisältääkö ryhmä arkaluontoisia käyttäjiä?

Epäilyttävän toiminnan tutkiminen, kuten:

- Onko ryhmällä muita avattuja, liittyviä ilmoituksia Defender for Identityssä tai muissa suojaustyökaluissa, kuten Microsoft Defender for Endpoint, Microsoft Defender pilvipalvelussa ja/tai Microsoft Defender for Cloud Apps?

- Mitä käyttäjiä on viimeksi lisätty ryhmään tai poistettu ryhmästä?

- Onko ryhmälle äskettäin kyselyitä ja kenen kysely?

Näiden kysymysten vastausten avulla voit auttaa tutkinnassasi.

Valitse ryhmän entiteetin tietoruudusta Go hunt tai Avaa aikajana asian tutkimista varten. Ryhmän tiedot löytyvät myös seuraavista Microsoft Defender XDR alueista:

- Yksittäisten ilmoitusten tai tapausten tietosivu

- Laitteen tai käyttäjän tietosivut

- Kehittyneet metsästyskyselyt

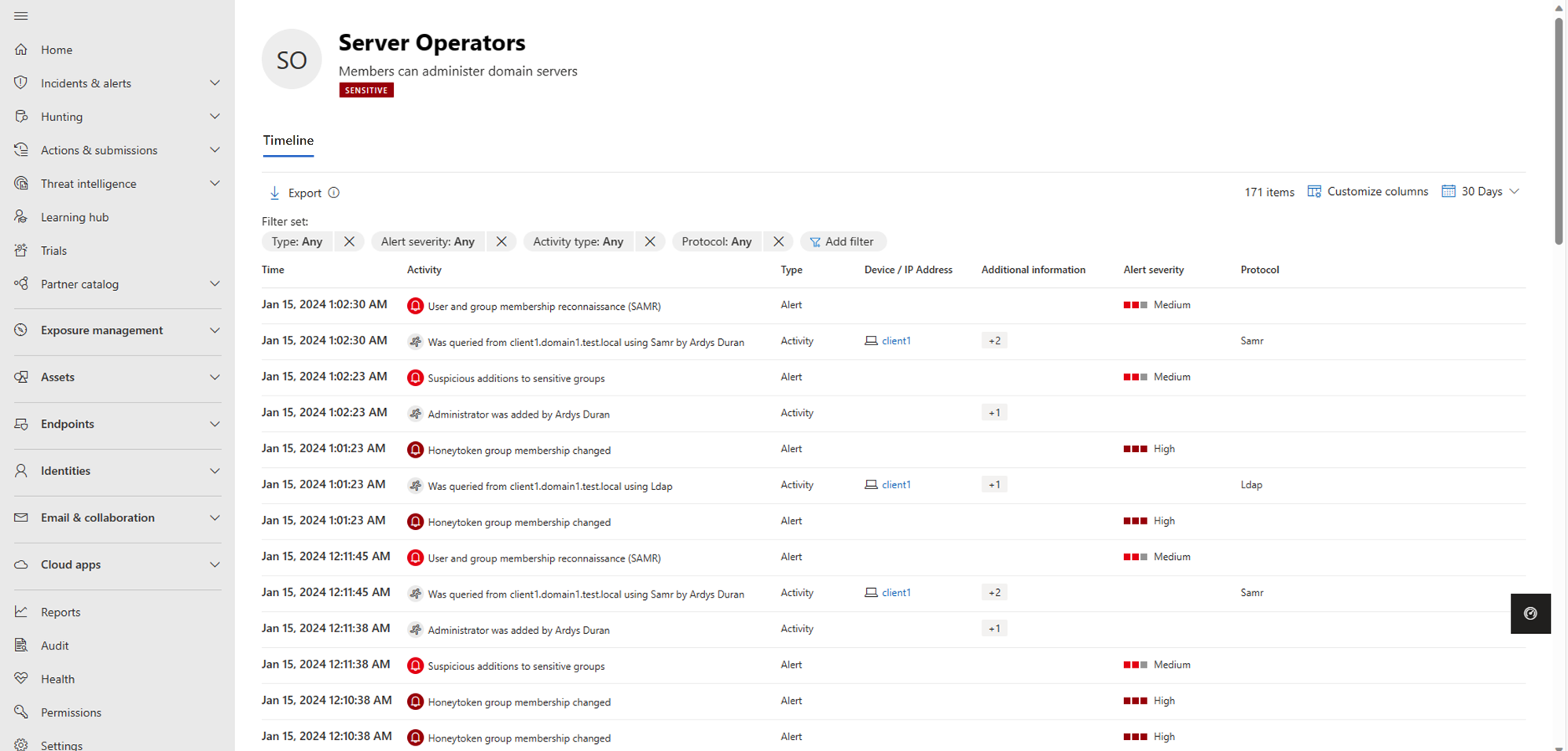

Esimerkiksi seuraavassa kuvassa näkyy Palvelinoperaattorit-toiminnon aikajana, mukaan lukien liittyvät ilmoitukset ja toiminnot viimeisten 180 päivän ajalta:

Epäilyttävien laitteiden tutkintavaiheet

Microsoft Defender XDR ilmoitus näyttää luettelon kaikista laitteista ja käyttäjistä, jotka on yhdistetty jokaiseen epäilyttävään toimintaan. Valitse laite laitteen tietosivun tarkastelemiseksi ja tutki sitten seuraavia tietoja ja toimintoja:

Mitä tapahtui epäilyttävän toiminnan aikaan?

- Kuka käyttäjä on kirjautunut laitteeseen?

- Kirjautuuko kyseinen käyttäjä tavallisesti lähde- tai kohdelaitteeseen vai käyttääkö hän sitä?

- Mitä resursseja käytettiin? Millä käyttäjillä? Jos resursseja käytettiin, olivatko ne arvokkaita resursseja?

- Oliko käyttäjän tarkoitus käyttää näitä resursseja?

- Suorittiko laitetta käyttänyt käyttäjä muita epäilyttäviä toimia?

Lisää epäilyttäviä toimia tutkittavaksi:

- Avattiinko muita ilmoituksia samaan aikaan kuin tämä ilmoitus Defender for Identityssä vai muissa suojaustyökaluissa, kuten Microsoft Defender for Endpoint, Microsoft Defender pilvipalvelussa ja/tai Microsoft Defender for Cloud Apps?

- Epäonnistuiko sisäänkirjautuminen?

- Otettiinko uusia ohjelmia käyttöön vai asennettiinko niitä?

Näiden kysymysten vastausten avulla voit selvittää, vaikuttaako laite vaarantuneelta vai viittaako epäilyttävä toiminta haitallisiin toimiin.

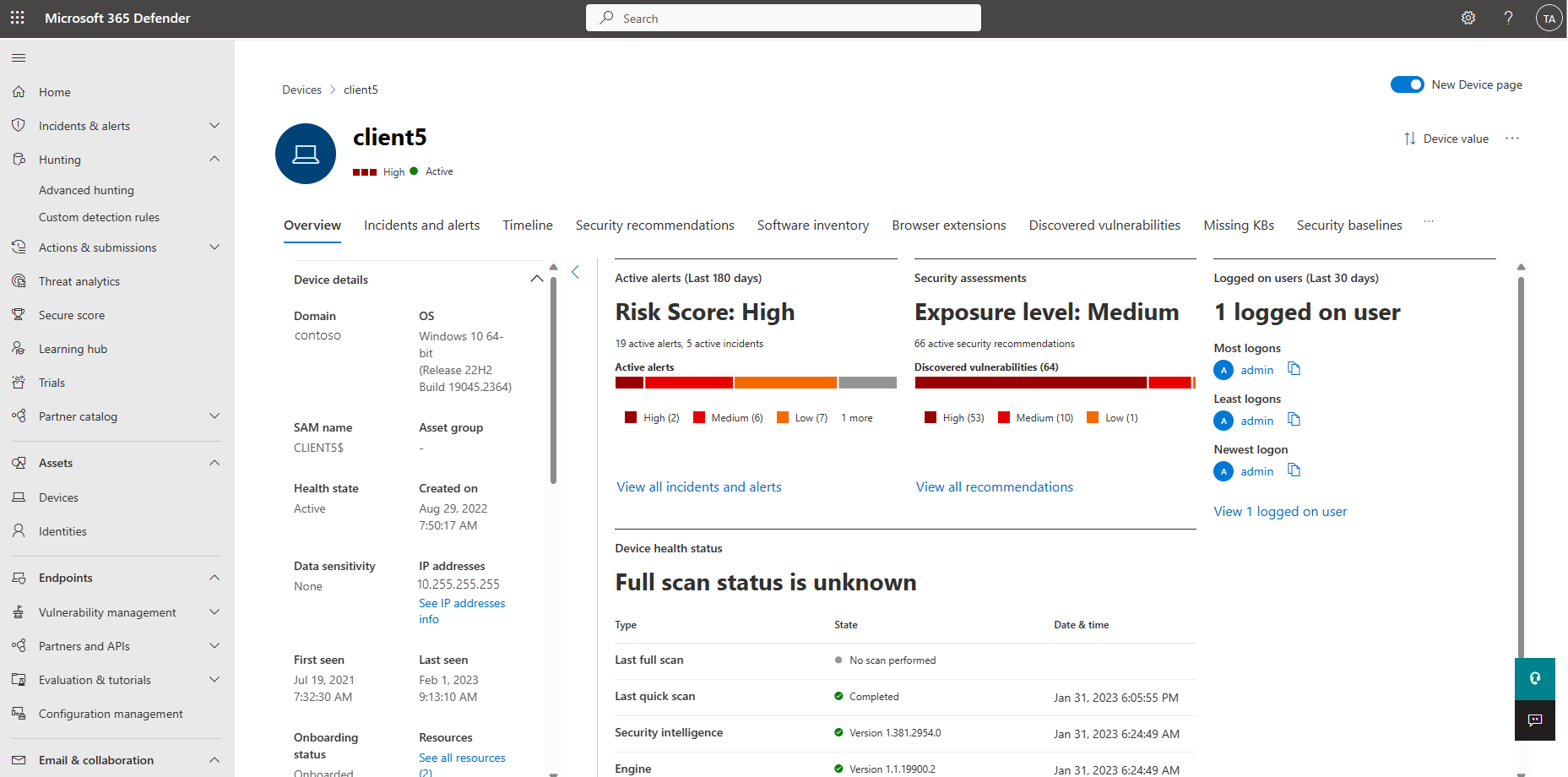

Esimerkiksi seuraavassa kuvassa näkyy laitteen tietosivu:

Lisätietoja on Microsoft Defender XDR dokumentaation kohdassa Laitteiden tutkiminen.

Seuraavat vaiheet

- Tutki sivusuuntaisia siirtopolkuja

- Käyttäjien tutkiminen Microsoft Defender XDR

- Microsoft Defender XDR -tapausten tutkiminen

Vihje

Kokeile vuorovaikutteista opasta: hyökkäysten tutkiminen ja niihin vastaaminen Microsoft Defender for Identity