MacOS-suojausasetusten suojaaminen peukaloinnin suojauksella

Koskee seuraavia:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

MacOS:n peukalointisuojaus auttaa estämään luvattomien käyttäjien tekemät ei-toivotut muutokset suojausasetuksiin. Peukaloinnin suojaus auttaa estämään Microsoft Defender for Endpoint luvattoman poistamisen macOS:ssä. Tämä ominaisuus auttaa myös tärkeiden suojaustiedostojen, prosessien ja määritysasetusten peukaloinnissa.

Tärkeää

Maaliskuusta 2023 alkaen macOS-Microsoft Defender for Endpoint noudattaa Microsoft Defender portaalin (https://security.microsoft.com) lisäasetuksissa käytettävän peukaloinnin suojauksen valintaa. Voit ottaa käyttöön (estä/valvo/poista käytöstä) omat macOS-peukaloinnin suojausasetukset mobiililaitteiden Laitteiden hallinta (MDM) -ratkaisulla, kuten Intune tai JAMF:lla (suositus). Jos peukaloinnin suojausasetusta ei pakotettu MDM:n avulla, paikallinen järjestelmänvalvoja voi muuttaa asetusta manuaalisesti seuraavalla komennolla: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Voit määrittää peukalointisuojauksen seuraavissa tiloissa:

| Artikkeli | Kuvaus |

|---|---|

| Vammainen | Peukaloinnin suojaus on kokonaan pois käytöstä. |

| Valvonta | Peukalointitoiminnot kirjataan, mutta niitä ei ole estetty. Tämä tila on oletusarvo asennuksen jälkeen. |

| Estä | Peukaloinnin suojaus on käytössä. peukalointitoiminnot on estetty. |

Kun peukaloinnin suojaus on määritetty valvonta- tai estotilaan, voit odottaa seuraavia tuloksia:

Valvontatila:

- Toiminnot Defenderin asennuksen poistamiseen päätepisteagentille kirjataan (valvottu)

- Defender for Endpoint -tiedostojen muokkaaminen tai muokkaaminen kirjataan (valvotaan)

- Uusien tiedostojen luominen Defender for Endpoint -sijainnissa kirjataan (valvottu)

- Defender for Endpoint -tiedostojen poistaminen kirjataan (valvottu)

- Defender for Endpoint -tiedostojen uudelleennimeäminen kirjataan (valvottu)

Estotila:

- Toiminnot Defenderin asennuksen poistamiseen päätepisteagentille on estetty

- Defender for Endpoint -tiedostojen muokkaaminen tai muokkaaminen on estetty

- Uusien tiedostojen luominen Defender for Endpoint -sijainnissa on estetty

- Defenderin poistaminen päätepistetiedostoista on estetty

- Defender for Endpoint -tiedostojen uudelleennimeäminen on estetty

- Komennot agentin pysäyttämiseksi (wdavdaemon) epäonnistuvat

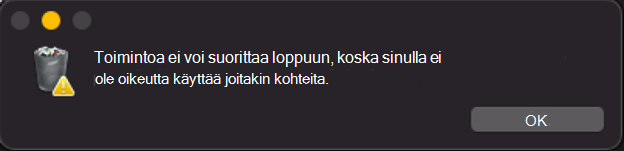

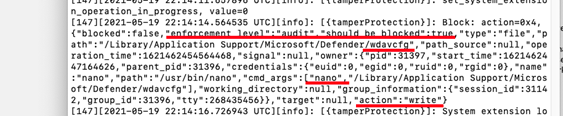

Tässä on esimerkki järjestelmäviestistä, joka on vastaus estettyyn toimintoon:

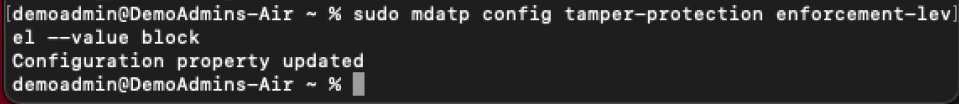

Voit määrittää peukaloinnin suojaustilan antamalla tilan nimen pakotustasona.

Huomautus

- Tilan muutos otetaan käyttöön heti.

- Jos käytit JAMF:a ensimmäisen määrityksen aikana, sinun on päivitettävä määritys myös JAMF:n avulla.

Alkuvalmistelut

Varmista, että seuraavat vaatimukset täyttyvät:

- Tuetut macOS-versiot: Big Sur (11) tai uudempi

- Defenderin pienin pakollinen versio päätepisteelle:

101.70.19 - Sinulle on määritetty asianmukainen rooli (katso roolipohjaisten käyttöoikeuksien hallinnan roolien luominen ja hallinta)

Tärkeää

Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Tämä auttaa parantamaan organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Erittäin suositellut asetukset:

Järjestelmän eheyssuojaus (SIP) käytössä. Lisätietoja on kohdassa Järjestelmän eheyssuojauksen poistaminen käytöstä ja ottaminen käyttöön.

Määritä Microsoft Defender for Endpoint mobiililaitteiden hallintatyökalun (MDM) avulla.

Varmista, että Defender for Endpointilla on täydet levykäyttöoikeudet .

Huomautus

Sip-toiminnon ottaminen käyttöön ja kaikki MDM:n kautta tehdyt määritykset eivät ole pakollisia, mutta niitä tarvitaan täysin suojatussa laitteessa. Muussa tapauksessa paikallinen järjestelmänvalvoja voi tehdä macOS:n hallitsemia muutoksia. Jos esimerkiksi otat TCC:n (läpinäkyvyys, suostumus & hallinta) käyttöön mobiililaitteiden Laitteiden hallinta ratkaisulla, kuten Intune, tämä poistaa riskin siitä, että paikallinen järjestelmänvalvoja kumoaa koko levyn käyttöoikeuden.

Peukaloinnin suojauksen määrittäminen macOS-laitteissa

Microsoft Defender arvioi nämä asetukset seuraavassa järjestyksessä. Jos prioriteetille määritetään suurempi prioriteettiasetus, loput ohitetaan:

Hallittu määritysprofiili (tamperProtection/enforcementLevel-asetus):

Manuaalinen määritys (käyttäen

mdatp config tamper-protection enforcement-level --value { disabled|audit|block })Jos peukalointisuojaus on käytössä Microsoft Defender portaalissa, käytetään block-tilaa (esikatselussa, ei kaikkien asiakkaiden käytettävissä).

- Jos laitteelle on käyttöoikeus, valvontatilaa käytetään oletusarvoisesti.

- Jos laitteelle ei ole käyttöoikeutta, peukaloinnin suojaus on block-tilassa.

Alkuvalmistelut

Varmista, että laitteesi on lisensoitu ja kunnossa (vastaavat arvot -raportti true):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection ilmoittaa tehokkaasta täytäntöönpanotasosta.

Manuaalinen määritys

- Siirry rajoittavimpaan tilaan seuraavan komennon avulla:

sudo mdatp config tamper-protection enforcement-level --value block

Huomautus

Tuotantolaitteissa on käytettävä hallittua määritysprofiilia (otettu käyttöön MDM:n kautta). Jos paikallinen järjestelmänvalvoja on muuttanut peukaloinnin suojaustilaa manuaalisen määrityksen avulla, hän voi vaihtaa sen myös vähemmän rajoittavaan tilaan milloin tahansa. Jos peukaloinnin suojaustila on määritetty hallitun profiilin kautta, vain suojauksen järjestelmänvalvoja voi kumota sen.

- Tarkista tulos.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

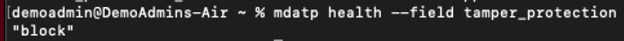

Huomaa, että asetus tamper_protection on nyt block.

JAMF

Määritä peukaloinnin suojaustila Microsoft Defender for Endpoint määritysprofiilissa lisäämällä seuraavat asetukset:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Huomautus

Jos sinulla on jo määritysprofiili Microsoft Defender for Endpoint sinun on lisättävä siihen asetuksia. Toista määritysprofiilia ei pidä luoda.

Intune

Asetusluettelo

Voit luoda uuden asetusluetteloprofiilin, joka lisää peukaloinnin suojausmäärityksen, tai voit lisätä sen aiemmin luotuun. Asetus "Pakotustaso" löytyy luokista "Microsoft Defender" ja alaluokasta "Peukaloinnin suojaus". Valitse myöhemmin haluamasi taso.

Mukautettu profiili

Vaihtoehtoisesti voit myös määrittää peukaloinnin suojauksen mukautetun profiilin kautta. Lisätietoja on artikkelissa Microsoft Defender for Endpoint asetusten määrittäminen macOS:ssä.

Huomautus

Intune määritystä varten voit luoda uuden profiilin määritystiedoston, joka lisää peukaloinnin suojausmäärityksen, tai voit lisätä nämä parametrit aiemmin luotuun. Valitse haluamasi taso.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

Tarkista tila

Tarkista peukaloinnin suojauksen tila suorittamalla seuraava komento:

mdatp health --field tamper_protection

Tuloksessa näkyy "block", jos peukaloinnin suojaus on käytössä:

Voit myös suorittaa koko mdatp health suorituksen ja etsiä tulosteen "tamper_protection".

Saat lisätietoja peukaloinnin suojauksen tilasta suorittamalla .mdatp health --details tamper_protection

Tarkista luvattoman suojauksen ehkäisevät ominaisuudet

Voit varmistaa, että peukaloinnin suojaus on käytössä eri tavoin.

Tarkista lohkotila

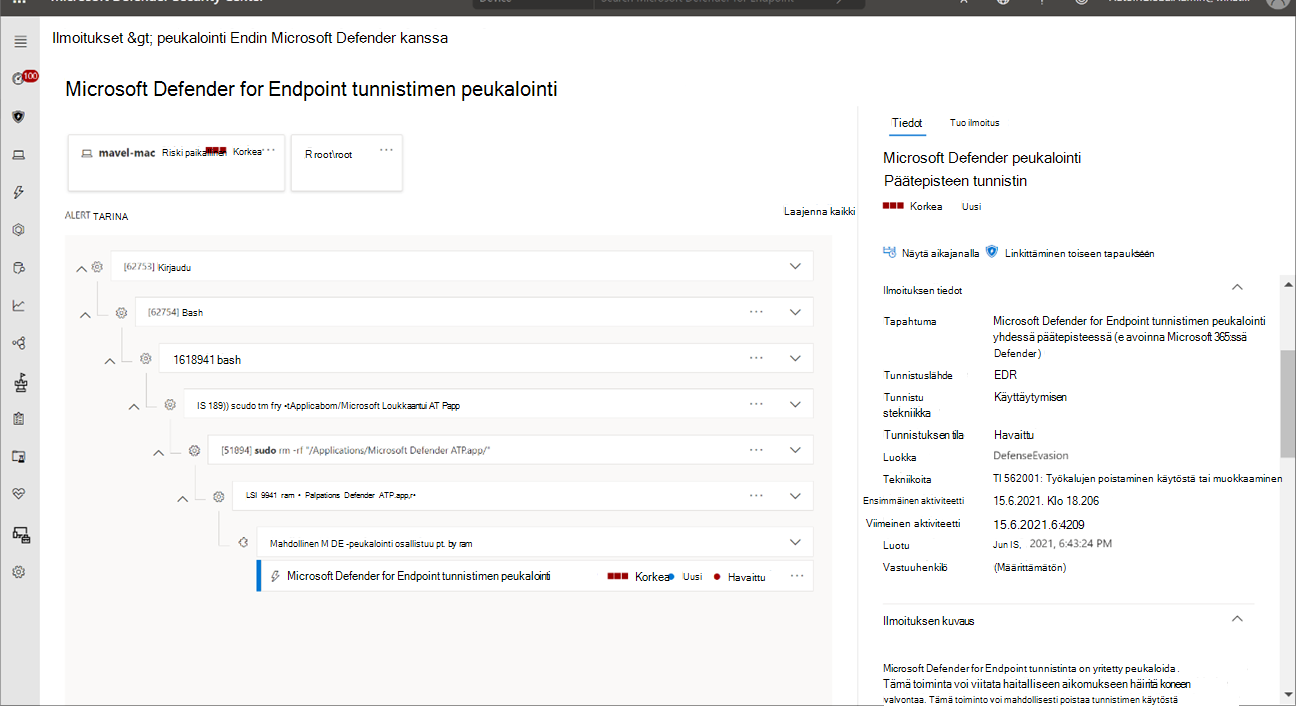

Peukalointiilmoitus annetaan Microsoft Defender portaalissa

Lohkotilan ja valvontatilojen tarkistaminen

- Kehittyneen metsästyksen avulla näet peukalointiilmoitukset

- Peukalointitapahtumat löytyvät paikallisista laitelokeista:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

Tee itse -skenaariot

Kun peukalointisuojauksen asetuksena on "block", yritä poistaa Defenderin asennus päätepisteestä eri tavoilla. Voit esimerkiksi vetää sovellusruudun roskakoriin tai poistaa peukaloinnin suojauksen komentorivin avulla.

Yritä pysäyttää Defender for Endpoint -prosessi (kill).

Yritä poistaa, nimetä uudelleen, muokata, siirtää Defender for Endpoint -tiedostoja (samalla tavalla kuin haitallinen käyttäjä tekisi), esimerkiksi:

- /Sovellukset/Microsoft Defender.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Kirjasto/Hallitut asetukset/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Peukaloinnin suojauksen poistaminen käytöstä

Voit poistaa peukaloinnin suojauksen käytöstä seuraavilla tavoilla.

Manuaalinen määritys

Käytä seuraavaa komentoa:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

enforcementLevel Muuta määritysprofiilin arvoksi "disabled" ja työnnä se laitteeseen:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Lisää seuraava määritys Intune profiiliisi:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Poisjätöt

Huomautus

Käytettävissä versiossa tai uudemmassa 101.98.71 .

Peukaloinnin suojaus estää macOS-prosesseja tekemästä muutoksia Microsoft Defender resursseihin tai pysäyttämästä Microsoft Defender prosesseja. Suojattuja resursseja ovat asennus- ja määritystiedostot.

Sisäisesti Microsoft Defender tekee poikkeuksia tiettyihin macOS-prosesseihin tietyissä olosuhteissa. Esimerkiksi macOS voi päivittää Defenderin paketin, jos peukaloinnin suojaus vahvistaa pakettien aitouden. On myös muita poissulkemisia. Esimerkiksi macOS MDM -prosessi voi korvata Microsoftin Defenderin hallitut määritystiedostot.

Joissakin tilanteissa suojauksen järjestelmänvalvojan on käynnistettävä Defender uudelleen kaikissa tai joissakin hallituissa laitteissa. Yleensä se tehdään luomalla ja suorittamalla JAMF:n käytäntö, joka suorittaa komentosarjan etälaitteissa (tai vastaavia toimintoja muille MDM-toimittajille.)

Jotta näitä käytäntöön perustuvia toimintoja ei merkitä, Microsoft Defender tunnistaa jamf- ja Intune mdm-käytäntöprosesseja ja sallii niiden toiminnan peukaloinnin. Samalla peukaloinnin suojaus estää samaa komentosarjaa käynnistymästä uudelleen Microsoft Defender, jos se käynnistetään pääteasemasta paikallisesti.

Nämä käytäntöä käyttävät prosessit ovat kuitenkin toimittajakohtaisia. Vaikka Microsoft Defender tarjoaa sisäisiä poissulkemisia JAMF:lle ja Intune, se ei voi tarjota näitä poissulkemisia kaikille mahdollisille MDM-toimittajille. Suojauksen järjestelmänvalvoja voi sen sijaan lisätä omia poissulkemisiaan peukaloinnin suojaukseen. Poikkeukset voidaan tehdä vain MDM-profiilin kautta, ei paikallisen määrityksen kautta.

Tämä edellyttää, että selvität ensin käytännöt suorittavan MDM-apuprosessin polun. Voit tehdä sen joko noudattamalla MDM-toimittajan ohjeita. Voit myös aloittaa peukaloinnin testikäytännöllä, saada ilmoituksen suojausportaalista, tarkastaa hyökkäyksen aloittaneiden prosessien hierarkian ja valita prosessin, joka näyttää MDM-apuehdokkaalta.

Kun prosessipolku on tunnistettu, voit valita vain vähän vaihtoehtoja poissulkemisen määrittämiseksi:

- Itse polun mukaan. Se on yksinkertaisin (sinulla on jo tämä polku) ja vähiten turvallinen tapa tehdä se, toisin sanoen ei suositella.

- Kun hankit allekirjoitustunnuksen suoritettavasta tiedostosta, joko TeamIdentifier- tai signeer-tunnuksesta, suorittamalla

codesign -dv --verbose=4 path_to_helper(etsi Tunniste ja TeamIdentifier, jälkimmäinen ei ole käytettävissä Applen omille työkaluille.) - Tai käyttämällä näiden määritteiden yhdistelmää.

Esimerkki:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Määritä asetukset, esimerkiksi JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Huomaa, että komentosarjatulkin (kuten Ruby yllä olevasta esimerkistä) jättäminen pois käännetyn suoritettavan tiedoston sijaan ei ole turvallista, koska se voi suorittaa mitä tahansa komentosarjaa, ei vain suojausjärjestelmänvalvojan käyttämää komentosarjaa.

Riskin pienentämiseksi suosittelemme käyttämään lisäominaisuuksia args , jotta vain tietyt komentosarjat voidaan suorittaa komentosarjatulkkareiden kanssa.

Yllä olevassa esimerkissä vain /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb Defenderin uudelleenkäynnistäminen on sallittua.

Mutta esimerkiksi /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb tai edes /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER eivät ole sallittuja.

Varoitus

Käytä aina rajoittavimpia ehtoja odottamattomien hyökkäysten estämiseksi!

Määritysongelmien vianmääritys

Ongelma: Peukaloinnin suojaus ilmoitetaan käytöstä poistetuksi

Jos komentoa mdatp health suoritettaessa kerrotaan, että peukaloinnin suojaus on poistettu käytöstä, vaikka olisit ottanut sen käyttöön ja käyttöönotosta on kulunut yli tunti, voit tarkistaa, onko määritys oikea, suorittamalla seuraavan komennon:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

-

tamper_protectionon käytössä oleva tila. Jos tämä tila on tila, jota haluat käyttää, kaikki on valmista. -

configuration_sourceilmaisee, miten peukaloinnin suojauksen täytäntöönpanotaso määritetään. Sen on vastattava sitä, miten olet määrittänyt peukalointisuojauksen. (Jos määrität sen tilan hallitun profiilin kautta jaconfiguration_sourcenäytät jotain muuta, olet luultavasti määrittänyt profiilisi väärin.)-

mdm- se on määritetty hallitun profiilin kautta. Vain suojauksen järjestelmänvalvoja voi muuttaa sitä profiilin päivityksen yhteydessä! -

local- se on määritetty komennollamdatp config -

portal- suojausportaalissa määritetty oletusarvoinen pakotustaso -

defaults- ei määritetty, käytetään oletustilaa

-

- Jos

feature_enabled_protectionon epätosi, peukaloinnin suojausta ei oteta käyttöön organisaatiossasi (tapahtuu, jos Defender ei ilmoita käyttöoikeutta) - Jos

feature_enabled_portalon epätosi, oletustilan määrittäminen suojausportaalin kautta ei ole vielä käytössä. -

configuration_local,configuration_portalkertooconfiguration_defaultkäytettävän tilan, jos vastaavaa määrityskanavaa käytettiin. (Voit esimerkiksi määrittää peukalointisuojauksen "block"-tilaan MDM-profiilin kautta jaconfiguration_defaultkertoa sinulleaudit. Se tarkoittaa vain sitä, että jos poistat profiilisi eikä tilaa ole määritetty suojausportaalissamdatp configtai sen kautta, se käyttää oletustilaa, joka onaudit.)

Huomautus

Sinun on tarkistettava Microsoft Defender lokit saadaksesi samat tiedot ennen versiota 101.98.71. Tässä on esimerkki.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.