Microsoft Defenderin virustentorjunnan suojauspäivitysten lähteiden hallinta

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defenderin virustentorjunta

Käyttöympäristöt

- Windows

Virustentorjunnan pitäminen ajan tasalla on erittäin tärkeää. Microsoft Defender virustentorjunnan suojauspäivitysten hallintaan on kaksi osaa:

- Mistä päivitykset ladataan; ja

- Kun päivitykset ladataan ja otetaan käyttöön

Tässä artikkelissa kuvataan, miten määritetään, mistä päivitykset ladataan (tätä määritystä kutsutaan myös varajärjestykseksi). Yleiskatsaus päivitysten toiminnasta ja päivitysten muiden ominaisuuksien (kuten päivitysten ajoittaminen) Microsoft Defender virustentorjuntapäivitysten hallinta ja perusaikataulujen käyttöönotto -artikkelista.

Tärkeää

Microsoft Defender virustentorjuntaOhjelman suojaustietojen päivitykset ja käyttöympäristöpäivitykset toimitetaan Windows Update kautta ja maanantaista 21.10.2019 alkaen kaikki suojaustietojen päivitykset on allekirjoitettu yksinomaan SHA-2:ssa. Laitteet on päivitettävä SHA-2:n tukemiseksi, jotta suojaustiedot voidaan päivittää. Lisätietoja on artikkelissa 2019 SHA-2-koodin allekirjoituksen tukivaatimus Windowsille ja WSUS:lle.

Varajärjestys

Yleensä päätepisteet määritetään lataamaan päivitykset yksitellen ensisijaisesta lähteestä ja muut lähteet tärkeysjärjestyksessä verkkomäärityksen mukaan. Päivitykset haetaan lähteistä määrittämässäsi järjestyksessä. Jos nykyisen lähteen päivitykset ovat vanhentuneita, luettelon seuraavaa lähdettä käytetään heti.

Kun päivitykset julkaistaan, käytetään logiikkaa päivityksen koon minimoimiseksi. Useimmissa tapauksissa vain viimeisimmän päivityksen ja tällä hetkellä asennetun päivityksen väliset erot ladataan ja otetaan käyttöön laitteessa. Eroavaisuusjoukkoa kutsutaan deltaksi. Deltan koko riippuu kahdesta päätekijästä:

- Laitteen viimeisimmän päivityksen ikä; ja

- Päivitysten lataamiseen ja soveltamiseen käytettävä lähde

Mitä vanhemmat päivitykset päätepisteessä ovat, sitä suurempi lataus on. Sinun on kuitenkin otettava huomioon myös lataustiheys. Yleisempi päivitysaikataulu voi lisätä verkon käyttöä, kun taas harvempi aikataulu voi johtaa suurempiin tiedostokokoihin latausta kohden.

Voit määrittää viidessä sijainnissa, mistä päätepisteen tulisi saada päivitykset:

- Microsoft Update

- Windows Server päivityspalvelu (katso alla oleva huomautus 1)

- Microsoft Endpoint Configuration Manager

- Jaettu verkkotiedostoresurssi

- Microsoft Defender virustentorjunnan ja muiden Microsoftin haittaohjelmien torjuntatietojen päivitykset (katso alla oleva huomautus 2)

Huomautus

Intune Internal Definition Update Server: Jos käytät Software Update Pointia (SUP) Microsoft Endpoint Configuration Manager saadaksesi Microsoft Defender virustentorjuntaohjelman määrityspäivitykset, sinun on käytettävä Windows Update estettyjen asiakaslaitteiden kohdalla voit siirtyä yhteishallintaan ja purkaa päätepisteen suojauskuormituksen Intune. Intune määritetyssä haittaohjelmien torjuntakäytännössä on "sisäisen määrityksen päivityspalvelin" -asetus, jonka voit määrittää käyttämään päivityslähteenä paikallista Windows Server Update Service (WSUS). Tämän määrityksen avulla voit hallita, mitkä virallisen Windows Update (WU) palvelimen päivitykset hyväksytään yritysorganisaatioille. Se auttaa myös välityspalvelimessa ja tallentamaan verkkoliikennettä windows Päivitykset viralliseen verkkoon. Käytännöllä ja rekisterillä saattaa olla tämä luettelo Microsoft Malware Protection Centerin (MMPC) suojaustietoina, sen entisenä nimenä.

Parhaan suojaustason varmistamiseksi Microsoft Update mahdollistaa nopeat julkaisut, mikä tarkoittaa pienempiä latauksia usein. Windows Server Update Servicen, Microsoftin päätepisteen Configuration Manager, Microsoftin tietoturvatietojen päivitykset ja ympäristöpäivitykset tarjoavat harvemmin päivityksiä. Näin ollen delta voi olla suurempi, mikä aiheuttaa suurempia latauksia.

Ympäristöpäivitykset ja moduulipäivitykset julkaistaan kuukausittain. Tietoturvatietojen päivitykset toimitetaan useita kertoja päivässä, mutta tämä deltapaketti ei sisällä moduulipäivitystä. Katso Microsoft Defender virustentorjunnan suojaustiedot ja tuotepäivitykset.

Tärkeää

Jos olet määrittänyt Microsoftin tietoturvatietosivun päivitykset varalähteeksi päivityspalvelun tai Microsoft Updaten Windows Server jälkeen, päivitykset ladataan tietoturvatietojen päivityksistä ja käyttöympäristöpäivityksistä vain, kun nykyistä päivitystä pidetään vanhentuneena. (Oletusarvoisesti tämä on seitsemänä peräkkäisenä päivänä siitä, kun Windows Server päivityspalvelun tai Microsoft Update -palveluiden päivityksiä ei voida ottaa käyttöön). Voit kuitenkin määrittää, kuinka monta päivää ennen kuin suojaus ilmoitetaan vanhentuneeksi.

Maanantaista 21.10.2019 alkaen tietoturvatietojen päivitykset ja käyttöympäristöpäivitykset on allekirjoitettu yksinomaan SHA-2:lla. Laitteet on päivitettävä SHA-2:n tukemiseksi, jotta uusimmat tietoturvatiedot ja käyttöympäristöpäivitykset voidaan saada. Lisätietoja on artikkelissa 2019 SHA-2-koodin allekirjoituksen tukivaatimus Windowsille ja WSUS:lle.

Jokaisessa lähteessä on tyypillisiä skenaarioita, jotka riippuvat verkon kokoonpanosta päivitysten julkaisemisen lisäksi seuraavassa taulukossa kuvatulla tavalla:

| Sijainti | Esimerkkiskenaario |

|---|---|

| Windows Server päivityspalvelu | Käytät Windows Server Päivityspalvelua verkon päivitysten hallintaan. |

| Microsoft Update | Haluat päätepisteiden muodostavan yhteyden suoraan Microsoft Updateen. Tästä on hyötyä päätepisteissä, jotka muodostavat epäsäännöllisen yhteyden yritysverkkoon, tai jos et hallitse päivityksiäsi Windows Server Update Servicen avulla. |

| Jaettu tiedostoresurssi | Sinulla on laitteita, jotka eivät ole yhteydessä Internetiin (kuten näennäiskoneet tai näennäiskoneet). Internetiin yhdistetyn näennäiskoneen isännän avulla voit ladata päivitykset jaettuun verkkoresurssiin, josta näennäiskoneet voivat hankkia päivitykset. VDI-käyttöönotto-oppaassa kerrotaan, miten jaettuja tiedostoja käytetään näennäistyöpöydän infrastruktuurin (VDI) ympäristöissä. |

| Microsoft Endpoint Configuration Manager | Käytät Microsoftin päätepistettä Configuration Manager päätepisteiden päivittämiseen. |

| Microsoft Defender virustentorjuntaohjelman ja muiden Microsoftin haittaohjelmien torjuntaohjelmien (aiemmin MMPC) suojaustietojen päivitykset ja ympäristöpäivitykset |

Varmista, että laitteet on päivitetty tukemaan SHA-2:ta. Microsoft Defender virustentorjunnan suojaustiedot ja ympäristöpäivitykset toimitetaan Windows Update kautta. 21.10.2019 alkaen tietoturvatietojen päivitykset ja käyttöympäristöpäivitykset on allekirjoitettu yksinomaan SHA-2:lla. Lataa uusimmat suojauspäivitykset viimeaikaisen tartunnan vuoksi tai valmistele vahva peruskuva VDI-käyttöönottoa varten. Tätä asetusta tulee käyttää vain viimeisenä varalähteenä, ei ensisijaisena lähteenä. Sitä käytetään vain, jos päivityksiä ei voi ladata Windows Server päivityspalvelusta tai Microsoft Updatesta määritettyyn määrään päiviä. |

Voit hallita järjestystä, jossa päivityslähteitä käytetään ryhmäkäytäntö, Microsoftin päätepisteen Configuration Manager, PowerShellin cmdlet-komentojen ja WMI:n kanssa.

Tärkeää

Jos määrität Windows Server päivityspalvelun lataussijainniksi, sinun on hyväksyttävä päivitykset riippumatta siitä, millä hallintatyökalulla määrität sijainnin. Voit määrittää automaattisen hyväksyntäsäännön Windows Server Päivityspalvelussa, mikä voi olla hyödyllistä, koska päivitykset saapuvat vähintään kerran päivässä. Lisätietoja on kohdassa Päätepisteiden suojauspäivitysten synkronointi erillisessä Windows Server päivityspalvelussa.

Tämän artikkelin toimintosarjoissa kuvataan ensin, miten määritetään järjestys ja sen jälkeen Windows File Server – File Share -asetus, jos se on käytössä.

Päivityssijainnin hallinta ryhmäkäytäntö avulla

Avaa ryhmäkäytäntö hallintakoneessa ryhmäkäytäntö hallintakonsoli. Napsauta hiiren kakkospainikkeella ryhmäkäytäntö objektia, jonka haluat määrittää, ja valitse sitten Muokkaa.

Siirry ryhmäkäytäntö Management -Kirjoitusavustaja kohtaan Tietokoneen määritykset.

Valitse Käytännöt ja sitten Hallintamallit.

Laajenna puu Windows-osiin>Windows Defenderin>allekirjoituspäivitykset.

Huomautus

- Windows 10 versioissa 1703 – ja 1809 käytäntöpolku on Windowsin osat > Microsoft Defender virustentorjunnan > allekirjoitus Päivitykset

- Windows 10 versiossa 1903 käytäntöpolku on Windowsin osat > Microsoft Defender virustentorjunnan > suojaustiedot Päivitykset

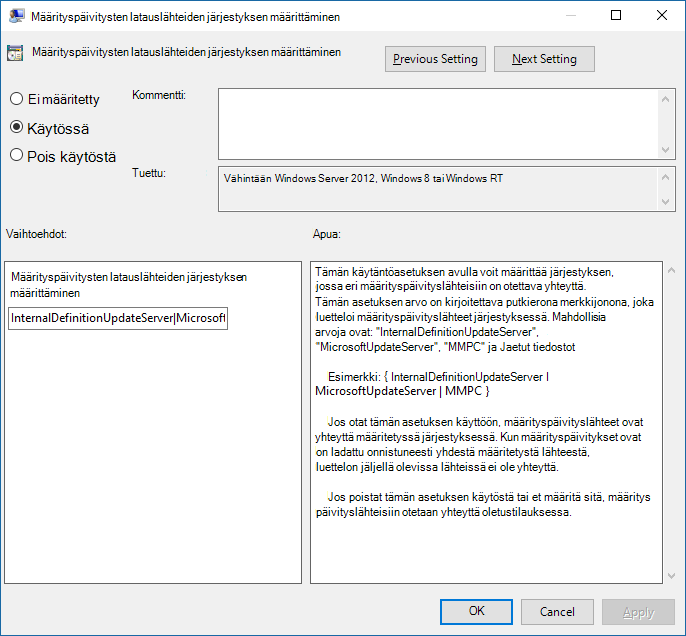

Muokkaa Määritä lähteiden järjestys suojaustietojen päivitysten lataamista varten -asetusta. Määritä asetuksen arvoksi Käytössä.

Määritä lähteiden järjestys yhdellä putkella erotettuna, esimerkiksi ,

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPCseuraavassa näyttökuvassa esitetyllä tavalla.Valitse OK. Tämä toiminto määrittää suojauspäivityslähteiden järjestyksen.

Muokkaa Määritä tiedostojaetut-asetusta suojaustietojen päivitysten lataamista varten ja määritä sitten asetukseksi Käytössä.

Määritä jaetun tiedostoresurssin lähde Windows Server. Jos sinulla on useita lähteitä, määritä kukin lähde siinä järjestyksessä, jossa niitä tulee käyttää, yhdellä putkella erotettuina. Käytä polun merkintöjä UNC-vakiomerkinnällä . Esimerkki:

\\WindowsFileServer\share-name\object-name|\\host-name2\share-name\object-name.Jos et anna polkuja, tämä lähde ohitetaan, kun näennäiskone lataa päivitykset.

Valitse OK. Tämä toiminto määrittää jaettujen tiedostolähteiden järjestyksen, kun lähteeseen viitataan Määritä lähteiden järjestys... -ryhmäkäytäntöasetuksessa.

Päivityssijainnin hallinta Microsoftin päätepisteen Configuration Manager avulla

Lisätietoja Microsoftin päätepisteen Configuration Manager (nykyisen haaran) määrittämisestä on kohdassa Suojaustietojen Päivitykset määrittäminen Endpoint Protectionille.

Päivityssijainnin hallinta PowerShellin cmdlet-komentojen avulla

Määritä päivitysjärjestys seuraavien PowerShellin cmdlet-komentojen avulla.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Lisätietoja on seuraavissa artikkeleissa:

- Set-MpPreference –SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Määritä ja suorita Microsoft Defender virustentorjunta PowerShellin cmdlet-komentojen avulla

- Defenderin virustentorjunta cmdlet-komennot

Päivityssijainnin hallinta Windowsin hallintaohjeiden (WMI) avulla

Käytä MSFT_MpPreference luokan Set-menetelmää seuraavissa ominaisuuksissa:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Lisätietoja on seuraavissa artikkeleissa:

Päivityssijainnin hallinta mobiilikäytön Laitteiden hallinta (MDM) avulla

Lisätietoja MDM:n määrittämisestä on artikkelissa Käytäntöjen CSP – Defender/SignatureUpdateFallbackOrder .

Entä jos käytössä on muu kuin Microsoftin toimittaja?

Tässä artikkelissa kerrotaan, miten voit määrittää ja hallita Microsoft Defender virustentorjuntaohjelman päivityksiä. Voit kuitenkin palkata muita kuin Microsoftin toimittajia suorittamaan näitä tehtäviä.

Oletetaan esimerkiksi, että Contoso on palkannut Fabrikamin hallitsemaan suojausratkaisuaan, joka sisältää Microsoft Defender virustentorjuntaa. Fabrikam käyttää yleensä Windows Management Instrumentationia, PowerShellin cmdlet-komentoja tai Windowsin komentoriviä korjaustiedostojen ja päivitysten käyttöönottoon.

Huomautus

Microsoft ei testaa kolmannen osapuolen ratkaisuja Microsoft Defender virustentorjunnan hallintaan.

Unc-jaon luominen suojaustietoja varten

Määritä Windows-tiedostopalvelimessa jaettu verkkotiedostoresurssi (UNC/yhdistetty asema) suojaustietojen lataamiseksi MMPC-sivustosta ajoitetun tehtävän avulla.

Luo komentosarjalle kansio järjestelmään, jolle haluat valmistella jaetun resurssin ja ladata päivitykset.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Luo kansio allekirjoituspäivityksiä varten.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Lataa PowerShell-komentosarja www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Valitse Manuaalinen lataaminen.

Valitse Lataa raaka nupkg-tiedosto.

Pura tiedosto.

Kopioi tiedosto

SignatureDownloadCustomTask.ps1aiemmin luomaasi kansioon.C:\Tool\PS-Scripts\Määritä ajoitettu tehtävä komentorivin avulla.

Huomautus

Päivityksiä on kahdenlaisia: full ja delta.

X64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"X64 täynnä:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"X86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"X86 täynnä:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Huomautus

Kun ajoitetut tehtävät on luotu, ne löytyvät Tehtävien ajoitus -kohdasta kohdasta

Microsoft\Windows\Windows Defender.Suorita kukin tehtävä manuaalisesti ja varmista, että seuraavissa kansioissa on tietoja (

mpam-d.exe,mpam-fe.exejanis_full.exe) (voit käyttää eri sijainteja):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Jos ajoitettu tehtävä epäonnistuu, suorita seuraavat komennot:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Luo jako, joka osoittaa kohteeseen

C:\Temp\TempSigs(esimerkiksi\\server\updates).Huomautus

Todennetuilla käyttäjillä on oltava vähintään lukuoikeudet. Tämä vaatimus koskee myös toimialuetietokoneita, jakoa ja NTFS:ää (suojaus).

Määritä käytännön jakosijainnin arvoksi jako.

Huomautus

Älä lisää x64 (tai x86) -kansiota polkuun. Prosessi

mpcmdrun.exelisää sen automaattisesti.

Aiheeseen liittyviä artikkeleita

- Ota Microsoft Defender virustentorjunta käyttöön

- Microsoft Defender virustentorjuntapäivitysten hallinta ja perusaikataulujen käyttäminen

- Vanhentuneiden päätepisteiden päivitysten hallinta

- Hallitse tapahtumapohjaisia pakotettuja päivityksiä

- Mobiililaitteiden ja näennäiskoneiden päivitysten hallinta

- Microsoft Defender virustentorjuntaohjelma Windows 10

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.