Hyökkäys- ja hyökkäyssarjat

Hyödyntää ohjelmistojen heikkouksia. Haavoittuvuus on kuin ohjelmistossasi oleva reikä, jonka avulla haittaohjelma voi päästä laitteeseesi. Haittaohjelmat hyödyntävät näitä heikkouksia ohittaakseen tietokoneesi suojaukset tartuttaakseen laitteesi.

Miten riistot ja hyödyntäminen toimivat

Riistot ovat usein ensimmäinen osa suurempaa hyökkäystä. Hakkerit etsivät vanhentuneita järjestelmiä, jotka sisältävät kriittisiä haavoittuvuuksia, joita he sitten hyödyntävät ottamalla käyttöön kohdennettuja haittaohjelmia. Riistot sisältävät usein shellcoden, joka on pieni haittaohjelma, jota käytetään haittaohjelmien lataamiseen hyökkääjän hallitsemista verkoista. Shellcoden avulla hakkerit voivat tartuttaa laitteita ja soluttautua organisaatioihin.

Exploit-sarjat ovat kattavampia työkaluja, jotka sisältävät valikoiman riistoja. Nämä sarjat skannaavat laitteita erityyppisten ohjelmistohaavoittuvuuksien varalta ja, jos niitä havaitaan, ota käyttöön lisäsa haittaohjelmia laitteen tartuttamiseksi edelleen. Sarjat voivat käyttää eri ohjelmistoihin, kuten Adobe Flash Playeriin, Adobe Readeriin, Internet Exploreriin, Oracle Javaan ja Sun Javaan, kohdistuvaa hyödynnystä.

Yleisin tapa, jota hyökkääjät käyttävät hyödyntämisten ja hyödyntämispakettien jakamiseen, on verkkosivujen kautta, mutta hyödynnykset voivat saapua myös sähköpostiviesteihin. Jotkut verkkosivustot isännöivät tietämättään ja tahtomatta haitallista koodia ja hyödyntävät mainoksissaan.

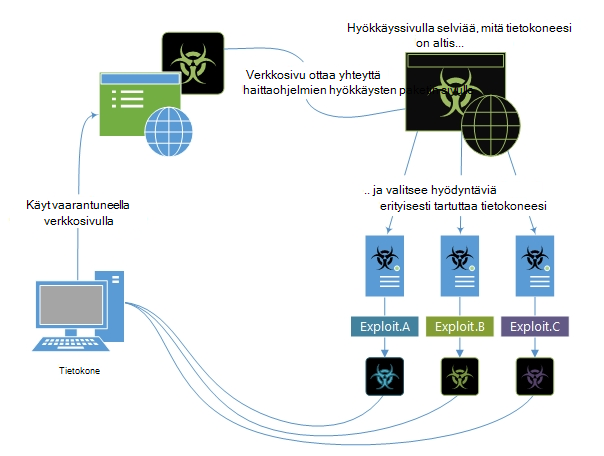

Alla olevasta infograafista näet, miten riistopaketti saattaa yrittää hyödyntää laitetta sen jälkeen, kun olet käynyt vaarantuneella verkkosivulla.

Kuva 1. Esimerkki siitä, miten voit hyödyntää pakkauksia

Merkittävät uhat käyttävät riistopaketteja kiristyshaittaohjelmien levittämiseen, mukaan lukien JSSLoader. Microsoftin Storm-0324 (DEV-0324) seuraama uhkanäyttelijä käyttää tätä haittaohjelmaa helpottaakseen kiristyshaittaohjelma palveluna (RaaS) -näyttelijän pääsyä [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Esimerkkejä hyödyntämispakeeista:

Kulmakulma/ yksikulmio

Lisätietoja riistoista on tässä blogikirjoituksessa, jossa käsitellään ESET:n kanssa yhteisessä metsästyksessä löytyneen kaksinkertaisen nollapäiväisen näytteen purkamista.

Miten riistot nimetään

Luokittelemme malware-tietosanakirjassamme hyödynnykset niiden kohteena olevan "ympäristön" mukaan. Esimerkiksi Exploit:Java/CVE-2013-1489. A on hyödyntäminen, joka kohdistuu Javan haavoittuvuuteen.

Monet tietoturvaohjelmistojen toimittajat käyttävät projektia nimeltä "Yleiset haavoittuvuudet ja altistukset". Projekti antaa jokaiselle haavoittuvuudelle yksilöllisen numeron, esimerkiksi CVE-2016-0778. Osa "2016" viittaa vuoteen, jonka haavoittuvuus löydettiin. 0778 on yksilöllinen tunnus tälle tietylle haavoittuvuudelle.

Voit lukea lisää CVE:n verkkosivuilta.

Kuinka suojautua riistoilta

Paras riistojen estäminen on pitää organisaatiosi ohjelmistot ajan tasalla. Ohjelmistotoimittajat tarjoavat päivityksiä moniin tunnettuihin haavoittuvuuksiin, joten varmista, että nämä päivitykset otetaan käyttöön kaikissa laitteissa.

Yleisimpiä vihjeitä on artikkelissa Haittaohjelmatartunta.