Microsoft Defender for Endpoint käyttöönotto Linuxissa Ansiblen avulla

Koskee seuraavia:

- Microsoft Defender for Endpoint Server

- palvelimien Microsoft Defender

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Tässä artikkelissa kuvataan Defender for Endpointin käyttöönotto Linuxissa Ansiblen avulla. Onnistunut käyttöönotto edellyttää, että kaikki seuraavat tehtävät on suoritettu loppuun:

- Edellytykset ja järjestelmävaatimukset

- Perehdytyspaketin lataaminen

- Defender for Endpointin käyttöönotto Linuxissa käyttämällä mde_installer.sh Ansiblen kanssa

- Ota Defender for Endpoint käyttöön Linuxissa Ansiblen avulla määrittämällä säilöt manuaalisesti

Tärkeää

Tässä artikkelissa on tietoja kolmannen osapuolen työkaluista. Tämä auttaa integrointitilanteissa, mutta Microsoft ei tarjoa vianmääritystukea kolmannen osapuolen työkaluille.

Pyydä tukea kolmannen osapuolen toimittajalta.

Johdanto

Ota Microsoft Defender for Endpoint käyttöön Linux-palvelimilla Ansiblen avulla, jotta voit automatisoida käyttöönottoprosessin mittakaavassa olevia koneita varten. Voit automatisoida seuraavilla tavoilla:

Käytä asennusohjelman komentosarjaa (suositus). Tämä menetelmä yksinkertaistaa huomattavasti automaatioprosessia ja auttaa asentamaan Defender for Endpoint -agentin ja laitteen Microsoft Defender portaaliin muutamalla vaiheella ilman, että eri distroja tarvitsee määrittää erikseen.

Määritä kunkin esittelyn säilöt manuaalisesti. Tämän menetelmän avulla voit automatisoida käyttöönottoprosessin määrittämällä säilöt manuaalisesti, asentamalla agentin ja ottamalla laitteen käyttöön jokaiselle esittelylle. Tämän menetelmän avulla voit hallita käyttöönottoprosessia tarkemmin.

Edellytykset ja järjestelmävaatimukset, joita sovelletaan molempiin menetelmiin

Ennen kuin aloitat, katso Defender for Endpoint on Linux -pääsivulta kuvaus edellytyksistä ja järjestelmävaatimuksista.

Lisäksi Jos kyseessä on Ansible-käyttöönotto, sinun on tunnettava Ansible-hallintatehtävät, määritettävä Ansible ja tiedettävä, miten voit ottaa käyttöön toistokirjoja ja tehtäviä. Ansible voi suorittaa saman tehtävän monella eri tavalla. Näissä ohjeissa oletetaan, että tuetut Ansible-moduulit, kuten apt ja unchive , ovat käytettävissä paketin käyttöönoton helpottamiseksi. Organisaatiosi saattaa käyttää eri työnkulkua. Lisätietoja on Ansible-dokumentaatiossa.

Ansible on asennettava vähintään yhteen tietokoneeseen (Ansible kutsuu tätä tietokonetta ohjaussolmuksi).

SSH on määritettävä järjestelmänvalvojatilille hallintasolmun ja kaikkien hallittujen solmujen (laitteet, joihin on asennettu Defender for Endpoint) välillä, ja on suositeltavaa määrittää julkisen avaimen todennus.

Seuraavat ohjelmistot on asennettava kaikkiin hallittuihin solmuihin:

- kihara

- python-apt (jos otat käyttöön jakeluissa käyttämällä apt-toimintoa paketinhallintana)

Kaikkien hallittujen solmujen on oltava seuraavassa muodossa tai asianmukaisessa tiedostossa

/etc/ansible/hosts:[servers] host1 ansible_ssh_host=10.171.134.39 host2 ansible_ssh_host=51.143.50.51Ping-testi:

ansible -m ping all

Lataa molempiin menetelmiin sovellettava perehdytyspaketti

Lataa perehdytyspaketti Microsoft Defender portaalista.

Varoitus

Defender for Endpoint -asennuspaketin uudelleenpakkaamista ei tueta. Tämä voi vaikuttaa kielteisesti tuotteen eheyteen ja johtaa haitallisiin tuloksiin, mukaan lukien muun muassa peukalointiilmoitusten ja päivitysten epäonnistumiseen.

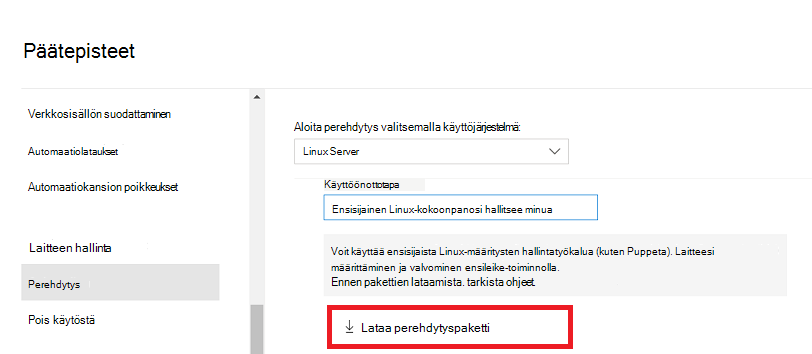

Siirry Microsoft Defender portaalissakohtaan Asetukset>Päätepisteet>Laitteiden hallinnan>perehdytys.

Valitse ensimmäisestä avattavasta valikosta käyttöjärjestelmäksi Linux Server . Valitse toisesta avattavasta valikosta Haluamasi Linux-määritysten hallintatyökalu käyttöönottomenetelmäksi.

Valitse Lataa perehdytyspaketti. Tallenna tiedosto nimellä

WindowsDefenderATPOnboardingPackage.zip.

Tarkista komentokehotteesta, että sinulla on tiedosto. Poimi arkiston sisältö:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: mdatp_onboard.json

Ota Defender for Endpoint käyttöön käyttämällä mde_installer.sh Ansible-toiminnolla

Ennen kuin aloitat, varmista, että lataat perehdytyspaketin ja täytät edellytykset Defender for Endpointin käyttöönotolle Linuxissa asennusohjelman bash-komentosarjan avulla.

Lataa asennusohjelman Bash-komentosarja

Hae asennusohjelman bash-komentosarja Microsoft GitHub -säilöstä tai lataa se seuraavan komennon avulla.

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh

Luo ansible YAML -tiedostoja

Luo YAML-asennuksen tiedosto. Voit myös ladata tiedoston suoraan GitHubista

- name: Install and Onboard MDE

hosts: servers

tasks:

- name: Create a directory if it does not exist

ansible.builtin.file:

path: /tmp/mde_install

state: directory

mode: '0755'

- name: Copy Onboarding script

ansible.builtin.copy:

src: "{{ onboarding_json }}"

dest: /tmp/mde_install/mdatp_onboard.json

- name: Install MDE on host

ansible.builtin.script: "{{ mde_installer_script }} --install --channel {{ channel | default('insiders-fast') }} --onboard /tmp/mde_install/mdatp_onboard.json"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Huomautus

Asennusohjelman komentosarja tukee myös muita parametreja, kuten kanavaa, reaaliaikaista suojausta, versiota jne. Jos haluat valita käytettävissä olevien vaihtoehtojen luettelosta, tarkista ohje seuraavan komennon kautta: ./mde_installer.sh --help

Käytä pelikirjaa

Sovella toistokirjaa käyttämällä seuraavaa komentoa ja korvaamalla vastaavat polut ja kanava tarpeidesi mukaan:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/install_mdatp.yml --extra-vars "onboarding_json=<path to mdatp_onboard.json > mde_installer_script=<path to mde_installer.sh> channel=<channel to deploy for: insiders-fast / insiders-slow / prod> "

Tarkista, onnistuuko käyttöönotto

Avaa laitteen varasto Microsoft Defender portaalissa. Laitteen näkyminen portaalissa voi kestää 5–20 minuuttia.

Suorita seuraavat asennuksen jälkeiset tarkistukset, jotka sisältävät kunto-, yhteys-, virustentorjunta- ja EDR-tunnistustestit, jotta Defenderin käyttöönotto ja käyttö päätepisteelle onnistuu.

- name: Run post-installation basic MDE test

hosts: myhosts

tasks:

- name: Check health

ansible.builtin.command: mdatp health --field healthy

register: health_status

- name: MDE health test failed

fail: msg="MDE is not healthy. health status => \n{{ health_status.stdout }}\nMDE deployment not complete"

when: health_status.stdout != "true"

- name: Run connectivity test

ansible.builtin.command: mdatp connectivity test

register: connectivity_status

- name: Connectivity failed

fail: msg="Connectivity failed. Connectivity result => \n{{ connectivity_status.stdout }}\n MDE deployment not complete"

when: connectivity_status.rc != 0

- name: Check RTP status

ansible.builtin.command: mdatp health --field real_time_protection_enabled

register: rtp_status

- name: Enable RTP

ansible.builtin.command: mdatp config real-time-protection --value enabled

become: yes

become_user: root

when: rtp_status.stdout != "true"

- name: Pause for 5 second to enable RTP

ansible.builtin.pause:

seconds: 5

- name: Download EICAR

ansible.builtin.get_url:

url: https://secure.eicar.org/eicar.com.txt

dest: /tmp/eicar.com.txt

- name: Pause for 5 second to detect eicar

ansible.builtin.pause:

seconds: 5

- name: Check for EICAR file

stat: path=/tmp/eicar.com.txt

register: eicar_test

- name: EICAR test failed

fail: msg="EICAR file not deleted. MDE deployment not complete"

when: eicar_test.stat.exists

- name: MDE Deployed

debug:

msg: "MDE succesfully deployed"

Microsoft Defender for Endpoint asennuksen poistaminen Linux-palvelimista

Luo ensin asennuksen poistamisen YAML-tiedosto (esimerkiksi : /etc/ansible/playbooks/uninstall_mdatp.yml), joka käyttää kohdetta mde_installer.sh. Voit myös ladata tiedoston suoraan GitHubista

- name: Uninstall MDE

hosts: myhosts

tasks:

- name: Uninstall MDE

ansible.builtin.script: "{{ mde_installer_script }} --remove"

register: script_output

args:

executable: sudo

- name: Display the installation output

debug:

msg: "Return code [{{ script_output.rc }}] {{ script_output.stdout }}"

- name: Display any installation errors

debug:

msg: "{{ script_output.stderr }}"

Suorita seuraava komento, jos haluat poistaa Defender for Endpointin asennuksen toistokirjan avulla:

ansible-playbook -i /etc/ansible/hosts /etc/ansible/playbooks/uninstall_mdatp.yml --extra-vars "mde_installer_script=<path to mde_installer.sh>"

Ota Defender for Endpoint käyttöön Ansiblen avulla määrittämällä säilöt manuaalisesti

Ota Defender for Endpoint käyttöön manuaalisesti määrittämällä kunkin Linux-jakelun säilöt manuaalisesti noudattamalla tämän osion ohjeita, kun olet ladannut perehdytyspaketin ja kokousedellytykset.

Luo ansible YAML -tiedostoja

Luo alitehtävä- tai roolitiedostoja, jotka osallistuvat pelikirjaan tai tehtävään.

Luo perehdyttämistehtävä:

onboarding_setup.yml- name: Create MDATP directories file: path: /etc/opt/microsoft/mdatp/ recurse: true state: directory mode: 0755 owner: root group: root - name: Register mdatp_onboard.json stat: path: /etc/opt/microsoft/mdatp/mdatp_onboard.json register: mdatp_onboard - name: Extract WindowsDefenderATPOnboardingPackage.zip into /etc/opt/microsoft/mdatp unarchive: src: WindowsDefenderATPOnboardingPackage.zip dest: /etc/opt/microsoft/mdatp mode: 0600 owner: root group: root when: not mdatp_onboard.stat.existsLisää Defender for Endpoint -säilö ja avain,

add_apt_repo.yml. Defender for Endpoint Linuxissa voidaan ottaa käyttöön jostakin seuraavista kanavista:-

sisäpiiriläiset nopeasti, merkitty sisäpiirin hitaiksi

[channel], merkitään[channel] -

prod, merkitty

[channel]käyttäen version nimeä (katso Linux-ohjelmistosäilö Microsoft Productsille)

Jokainen kanava vastaa Linux-ohjelmistosäilöä.

Kanavan valinta määrittää laitteellesi tarjottavien päivitysten tyypin ja esiintymistiheyden. Insider-laitteiden laitteet ovat ensimmäisiä, jotka saavat päivityksiä ja uusia ominaisuuksia, joita seuraavat myöhemmin insider-käyttäjät hitaasti ja viimeiseksi prod.

Jotta voit esikatsella uusia ominaisuuksia ja antaa varhaista palautetta, on suositeltavaa, että määrität jotkin yrityksesi laitteet käyttämään joko insider-laitteita nopeasti tai insider-hitaita.

Varoitus

Kanavan vaihtaminen ensimmäisen asennuksen jälkeen edellyttää tuotteen uudelleenasentamista. Tuotekanavan vaihtaminen: poista aiemmin luodun paketin asennus, määritä laite uudelleen käyttämään uutta kanavaa ja asenna paketti uudesta sijainnista tämän asiakirjan ohjeiden mukaisesti.

-

sisäpiiriläiset nopeasti, merkitty sisäpiirin hitaiksi

Huomaa jakelu ja versio ja määritä sen lähin merkintä kohdassa

https://packages.microsoft.com/config/[distro]/.Korvaa seuraavissa komennoissa [distro] ja [version] tunnistamillasi tiedoilla.

Huomautus

Oracle Linuxin ja Amazon Linux 2:n tapauksessa korvaa [distro] arvolla "rhel". Korvaa Amazon Linux 2:ssa [versio] arvolla "7". Korvaa Oracle Linuxissa [versio] Oracle Linux -versiolla.

- name: Add Microsoft APT key apt_key: url: https://packages.microsoft.com/keys/microsoft.asc state: present when: ansible_os_family == "Debian" - name: Add Microsoft apt repository for MDATP apt_repository: repo: deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main update_cache: yes state: present filename: microsoft-[channel] when: ansible_os_family == "Debian" - name: Add Microsoft DNF/YUM key rpm_key: state: present key: https://packages.microsoft.com/keys/microsoft.asc when: ansible_os_family == "RedHat" - name: Add Microsoft yum repository for MDATP yum_repository: name: packages-microsoft-[channel] description: Microsoft Defender for Endpoint file: microsoft-[channel] baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ gpgcheck: yes enabled: Yes when: ansible_os_family == "RedHat"Luo Ansible-asennus ja poista YAML-tiedostojen asennus.

Käytä apt-pohjaisia jakaumia varten seuraavaa YAML-tiedostoa:

cat install_mdatp.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_apt_repo.yml - name: Install MDATP apt: name: mdatp state: latest update_cache: yescat uninstall_mdatp.yml- hosts: servers tasks: - name: Uninstall MDATP apt: name: mdatp state: absentKäytä dnf-pohjaisissa jakeluissa seuraavaa YAML-tiedostoa:

cat install_mdatp_dnf.yml- hosts: servers tasks: - name: include onboarding tasks import_tasks: file: ../roles/onboarding_setup.yml - name: add apt repository import_tasks: file: ../roles/add_yum_repo.yml - name: Install MDATP dnf: name: mdatp state: latest enablerepo: packages-microsoft-[channel]cat uninstall_mdatp_dnf.yml- hosts: servers tasks: - name: Uninstall MDATP dnf: name: mdatp state: absent

Käytä pelikirjaa

Tässä vaiheessa sovellat pelikirjaa. Suorita tehtävätiedostot kansiossa /etc/ansible/playbooks/ tai asianmukaisessa hakemistossa.

Asennus:

ansible-playbook /etc/ansible/playbooks/install_mdatp.yml -i /etc/ansible/hostsTärkeää

Kun tuote käynnistyy ensimmäistä kertaa, se lataa uusimmat haittaohjelmien torjuntamääritykset. Internet-yhteydestä riippuen tämä voi kestää muutaman minuutin.

Vahvistus/määritys:

ansible -m shell -a 'mdatp connectivity test' allansible -m shell -a 'mdatp health' allAsennuksen poistaminen:

ansible-playbook /etc/ansible/playbooks/uninstall_mdatp.yml -i /etc/ansible/hosts

Asennusongelmien vianmääritys

Voit suorittaa vianmäärityksen itse seuraavasti:

Lisätietoja automaattisesti asennusvirheen ilmetessä luodun lokin löytämisestä on artikkelissa Kirjaa asennusongelmat lokiin.

Lisätietoja yleisistä asennusongelmista on kohdassa Asennusongelmat.

Jos laitteen kunto on

false, katso Defender for Endpoint agentin kunto-ongelmat.Lisätietoja tuotteen suorituskykyongelmista on artikkelissa Suorituskykyongelmien vianmääritys.

Katso välityspalvelin- ja yhteysongelmat kohdasta Pilvipalveluun liittyvien ongelmien vianmääritys.

Jos haluat saada tukea Microsoftilta, avaa tukipalvelupyyntö ja anna lokitiedostot, jotka on luotu asiakasanalysaattorin avulla.

Microsoft Defender käytäntöjen määrittäminen Linuxissa

Voit määrittää virustentorjunnan tai EDR-asetukset päätepisteisiin seuraavilla tavoilla:

- Katso Microsoft Defender for Endpoint asetusten määrittäminen Linuxissa.

- Katso suojausasetusten hallinta, jos haluat määrittää asetukset Microsoft Defender portaalissa.

Käyttöjärjestelmän päivitykset

Kun päivität käyttöjärjestelmäsi uuteen pääversioon, sinun on ensin poistettava Defender for Endpoint Linuxissa, asennettava päivitys ja lopuksi määritettävä Defender for Endpoint Linuxiin laitteessasi.

Tutustu myös seuraaviin ohjeartikkeleihin:

- YUM-säilöjen lisääminen tai poistaminen

- Pakettien hallinta dnf-paketinhallinnassa

- Lisää ja poista APT-säilöjä

- Apt-pakettien hallinta

- Puuttuvat tapahtumaongelmat

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.