Luo ilmaisimia IP-osoitteille ja URL-osoitteille/toimialueille

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vihje

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Yleiskatsaus

Luomalla URL-osoitteiden ja URL-osoitteiden tai toimialueiden ilmaisimia voit nyt sallia tai estää URL-osoitteita, URL-osoitteita tai toimialueita oman uhkatietosi perusteella. Voit myös varoittaa käyttäjiä, jos he avaavat riskialttiin sovelluksen. Kehote ei estä heitä käyttämästä sovellusta. käyttäjät voivat ohittaa varoituksen ja jatkaa sovelluksen käyttöä tarvittaessa.

Defender for Endpoint voi käyttää haittaohjelmien/URL-osoitteiden estämiseen (Microsoftin määrittämänä):

- Windows Defender SmartScreen Microsoft-selaimille

- Muiden kuin Microsoft-selainten verkkosuojaus tai selaimen ulkopuolella tehdyt puhelut

Microsoft hallitsee uhkien hallintaan määritettyä tietojoukkoa haitallisten INTERNET-osoitteiden/URL-osoitteiden estämiseksi.

Voit estää haitalliset IPS:t/URL-osoitteet asetussivun tai koneryhmien kautta, jos katsot tiettyjen ryhmien olevan suuremmassa tai pienemmässä vaarassa kuin toiset.

Huomautus

IP-osoitteiden luokitonta Inter-Domain (CIDR) -merkintätapa ei ole tuettu.

Tuetut käyttöjärjestelmät

- Windows 11

- Windows 10, versio 1709 tai uudempi

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 Defender for Endpointin modernissa yhdistetyssä ratkaisussa (edellyttää asentamista MSI:n kautta)

- Windows Server 2012 R2, jossa Defender for Endpoint moderni yhdistetty ratkaisu (edellyttää asentamista MSI:n kautta)

- macOS

- Linux

- iOS

- Androidi

Alkuvalmistelut

On tärkeää ymmärtää seuraavat edellytykset, ennen kuin luot IPS-, URL-osoitteita tai toimialueita koskevia indikaattoreita.

Microsoft Defender virustentorjuntaohjelman versiovaatimukset

Organisaatiosi käyttää Microsoft Defender virustentorjuntaohjelmaa. Microsoft Defender virustentorjuntaohjelman on oltava aktiivisessa tilassa muissa kuin Microsoft-selaimissa. Microsoftin selaimissa, kuten Microsoft Edgessä, Microsoft Defender virustentorjunta voi olla aktiivisessa tai passiivisessa tilassa.

Toiminnan valvonta on käytössä.

Pilvipohjainen suojaus on käytössä.

Cloud Protection -verkkoyhteys on käytössä.

Haittaohjelmien torjuntaohjelman version on oltava

4.18.1906.xtai uudempi. Katso Kuukausittaiset käyttöympäristö- ja moduuliversiot.

Verkon suojausvaatimukset

SALLITTU URL/IP-osoite ja esto edellyttävät, että Microsoft Defender for Endpoint osan verkkosuojaus on käytössä lohkotilassa. Lisätietoja verkon suojauksesta ja määritysohjeista on kohdassa Verkon suojauksen käyttöönotto.

Mukautetun verkon ilmaisinvaatimukset

Voit aloittaa IP-osoitteiden ja/tai URL-osoitteiden estämisen ottamalla mukautettujen verkkoilmaisimien ominaisuuden käyttöön Microsoft Defender portaalissa valitsemalla Asetukset>PäätepisteetYleiset>lisäominaisuudet>. Lisätietoja on kohdassa Lisäominaisuudet.

iOS-indikaattoreiden tuki on iOS-Microsoft Defender for Endpoint kohdassa.

Jos haluat tukea Android-ilmaisimia, katso Microsoft Defender for Endpoint Androidissa.

IoC-ilmaisinluettelon rajoitukset

Ilmaisinluetteloon voi lisätä vain ulkoisia IPS:itä. Sisäisille IPS:ille ei voi luoda ilmaisimia. Jos kyseessä on verkkosuojausskenaario, suosittelemme, että käytät Microsoft Edgen sisäisiä ominaisuuksia. Microsoft Edge käyttää verkon suojausta verkkoliikenteen tarkastamiseen ja sallii TCP-, HTTP- ja HTTPS (TLS) -lohkojen käytön.

Muut kuin Microsoft Edgen ja Internet Explorerin prosessit

Muissa prosesseissa kuin Microsoft Edgessä ja Internet Explorerissa verkon suojausskenaariot käyttävät verkon suojausta tarkastuksissa ja täytäntöönpanossa:

- IP-osoite on tuettu kaikissa kolmessa protokollassa (TCP, HTTP ja HTTPS (TLS))

- Vain yksittäisiä IP-osoitteita tuetaan (ei CIDR-lohkoja tai IP-alueita) mukautetuissa ilmaisimissa

- Salatut URL-osoitteet (koko polku) voidaan estää vain ensimmäisen osapuolen selaimissa (Internet Explorer tai Microsoft Edge)

- Salatut URL-osoitteet (vain FQDN) voidaan estää muissa kuin Microsoft-selaimissa (muu kuin Internet Explorer tai Microsoft Edge)

- HTTP-yhteyden yhdistämisen kautta ladatut URL-osoitteet, kuten nykyaikaisten CDN-levyjen lataama sisältö, voidaan estää vain ensimmäisen osapuolen selaimissa (Internet Explorer, Microsoft Edge), ellei itse CDN-URL-osoitetta lisätä ilmaisinluetteloon.

- Salaamattomille URL-osoitteille voidaan käyttää kaikkia URL-polkulohkoja

- Jos URL-ilmaisimen käytännöt ovat ristiriitaisia, pidempi polku on käytössä. Esimerkiksi URL-ilmaisimen käytäntö

https://support.microsoft.com/officeon etusijalla URL-ilmaisinkäytäntöönhttps://support.microsoft.comnähden. - Jos URL-ilmaisimen käytäntöristiriitoja ilmenee, pidempää polkua ei ehkä käytetä uudelleenohjauksen vuoksi. Rekisteröi tällaisissa tapauksissa URL-osoite, jota ei ole uudelleenohjattu.

Huomautus

Microsoft Edgen Sovellussuoja istunnot eivät tällä hetkellä tue mukautettuja kompromissi- ja verkkosisällön suodatusominaisuuksien ilmaisimia. Nämä säilötyt selainistunnot voivat pakottaa verkkouhkalohkoja vain sisäänrakennetun SmartScreen-suojauksen kautta. He eivät voi pakottaa mitään yrityksen verkkosuojauskäytäntöjä.

Verkon suojaus ja TCP:n kolmisuuntainen kättely

Verkon suojauksen avulla määritetään, sallitaanko sivustolle pääsy vai estetäänkö se sen jälkeen, kun kolmitiekäsittely on suoritettu TCP/IP:n kautta. Näin ollen, kun verkkosuojaus estää sivuston, saatat nähdä -toimintotyypin ConnectionSuccessNetworkConnectionEvents Microsoft Defender portaalissa, vaikka sivusto on estetty.

NetworkConnectionEvents ilmoitetaan TCP-kerroksesta, ei verkon suojauksesta. Kun kaksisuuntainen kättely on valmis, verkkosuojaus sallii tai estää sivuston käytön.

Tässä on esimerkki siitä, miten tämä toimii:

Oletetaan, että käyttäjä yrittää käyttää verkkosivustoa laitteessaan. Sivustoa isännöidä todennäköisesti vaarallisella toimialueella, ja verkkosuojaus tulisi estää.

Kolmisuuntainen kättely TCP/IP:n kautta alkaa. Ennen kuin se on valmis,

NetworkConnectionEventstoiminto kirjataan lokiin, ja senActionTypeluettelonaConnectionSuccesson . Kuitenkin heti, kun kaksisuuntainen kättelyprosessi on valmis, verkon suojaus estää pääsyn sivustoon. Kaikki tämä tapahtuu nopeasti. Samanlainen prosessi tapahtuu smartscreen-Microsoft Defender: kun kolmisuuntainen kädenpuristus valmistuu, määritys tehdään ja sivuston käyttö on joko estetty tai sallittu.Microsoft Defender portaalissa ilmoitus näkyy ilmoitusjonossa. Tämän ilmoituksen tiedot ovat sekä että

NetworkConnectionEventsAlertEvents. Näet, että sivusto on estetty, vaikka sinulla on myös kohde, jonkaNetworkConnectionEventsActionType onConnectionSuccess.

Varoitustilan ohjausobjektit

Kun käytät varoitustilaa, voit määrittää seuraavat ohjausobjektit:

Ohituskyky

- Salli-painike Microsoft Edgessä

- Salli-painike ilmoituspainike (muut kuin Microsoft-selaimet)

- Ohita ilmaisimen kestoparametri

- Ohita pakottaminen Microsoft- ja muissa kuin Microsoft-selaimissa

Uudelleenohjauksen URL-osoite

- Uudelleenohjauksen URL-parametri ilmaisimessa

- Uudelleenohjauksen URL-osoite Microsoft Edgessä

- Uudelleenohjauksen URL-osoite välinäytössä (muut kuin Microsoft-selaimet)

Lisätietoja on artikkelissa Microsoft Defender for Endpoint löytämien sovellusten hallitseminen.

IoC:n IP-URL-osoite ja toimialuekäytännön ristiriitojen käsittelyjärjestys

Toimialueiden, URL-osoitteiden tai IP-osoitteiden käytäntöristiriitojen käsittely eroaa varmenteiden käytäntöjen ristiriitojen käsittelystä.

Jos samaan ilmaisimeen on määritetty useita eri toimintotyyppejä (esimerkiksi estä, varoita ja salli, Microsoft.com) on määritetty useita eri toimintotyyppejä, kyseiset toimintotyypit tulevat voimaan seuraavasti:

Salli

Varoittaa

Estä

"Salli" ohittaa "varoituksen", joka ohittaa "lohkon", seuraavasti: AllowBlock>Warn>. Sen vuoksi edellisessä esimerkissä Microsoft.com sallittaisiin.

Defender for Cloud Apps-ilmaisimet

Jos organisaatiosi on ottanut käyttöön integroinnin Defender for Endpointin ja Defender for Cloud Apps välillä, block-ilmaisimet luodaan Defender for Endpointissa kaikille ei-toimimattomille pilvisovelluksille. Jos sovellus asetetaan näyttötilaan, sovellukseen liittyville URL-osoitteille luodaan varoitusilmaisimet (ohitettavissa oleva lohko). Sallittuja ilmaisimia ei voi luoda pakotteiden kohteena oleville sovelluksille tällä hetkellä. Defender for Cloud Apps luomat ilmaisimet noudattavat edellisessä osiossa kuvattua käytäntöjen ristiriitojen käsittelyä.

Käytännön käsittelyjärjestys

Microsoft Defender for Endpoint käytännöllä on ensisijainen Microsoft Defender virustentorjuntakäytäntöön nähden. Tilanteissa, joissa Defender for Endpoint -asetuksena Allowon , mutta Microsoft Defender virustentorjunta-asetuksena Blockon , käytännön oletusarvona Allowon .

Useiden aktiivisten käytäntöjen käsittelyjärjestys

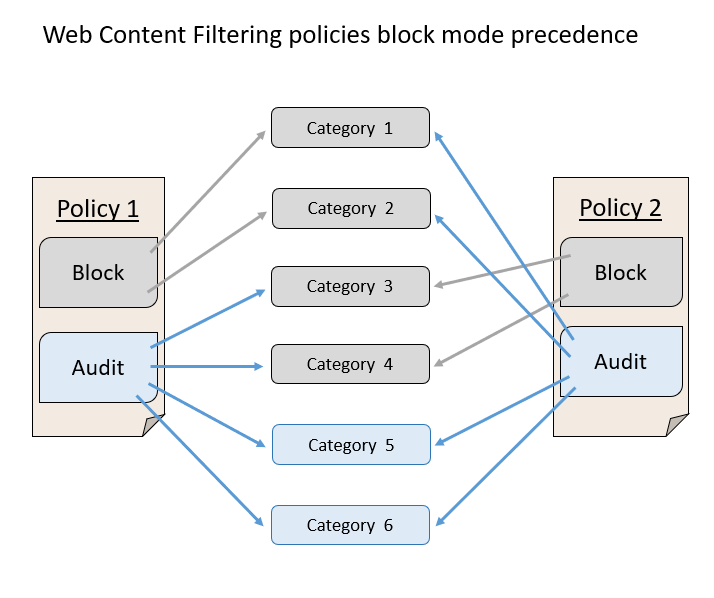

Jos otat käyttöön useita eri verkkosisällön suodatuskäytäntöjä samassa laitteessa, sovelletaan rajoittavampaa käytäntöä kuhunkin luokkaan. Oletetaan seuraava tilanne:

- Käytäntö 1 estää luokat 1 ja 2 ja tarkastaa loput

- Käytäntö 2 estää luokat 3 ja 4 ja tarkastaa loput

Tuloksena on, että kaikki luokat 1–4 on estetty. Tämä skenaario on kuvattu seuraavassa kuvassa.

Luo ilmaisin URL-osoitteille, URL-osoitteille tai toimialueille Asetus-sivulla

Valitse siirtymisruudussa Asetukset>Päätepisteen ilmaisimet> (Säännöt-kohdasta).

Valitse IP-osoitteet tai URL-osoitteet/toimialueet -välilehti.

Valitse Lisää kohde.

Määritä seuraavat tiedot:

- Ilmaisin: Määritä entiteetin tiedot ja ilmaisimen vanhentuminen.

- Toiminto: Määritä suoritettava toiminto ja anna kuvaus.

- Käyttöalue: Määritä koneryhmän vaikutusalue.

Tarkista tiedot Yhteenveto-välilehdessä ja valitse sitten Tallenna.

Tärkeää

Voi kestää jopa 48 tuntia sen jälkeen, kun käytäntö on luotu, jotta URL- tai IP-osoite estetään laitteessa.

Aiheeseen liittyviä artikkeleita

- Ilmaisimien luominen

- Luo ilmaisimia tiedostoille

- Varmenteisiin perustuvien ilmaisimien luominen

- Ilmaisimien hallinta

- Microsoft Defender for Endpoint ja Microsoft Defender virustentorjuntaa koskevat poikkeukset

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.