isännän palomuurin raportointi Microsoft Defender for Endpointissa

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Jos olet yleinen tai suojauksen järjestelmänvalvoja, voit nyt isännöidä palomuuriraportointia Microsoft Defender-portaalissa. Tämän ominaisuuden avulla voit tarkastella Windowsin palomuurin raportointia keskitetystä sijainnista.

Mitä on hyvä tietää ennen aloittamista?

Laitteissa on oltava käytössä Windows 10 tai uudempi versio tai Windows Server 2012 R2 tai uudempi versio. Jotta Windows Server 2012 R2 ja Windows Server 2016 näkyvät palomuuriraporteissa, nämä laitteet on otettava käyttöön käyttämällä modernia yhdistettyä ratkaisupakettia. Lisätietoja on ohjeaiheessa Windows Server 2012 R2:n ja 2016:n modernin yhdistetyn ratkaisun uudet toiminnot.

Jos haluat käyttää laitteita Microsoft Defender for Endpoint-palvelussa, katso perehdyttämisohjeita.

Jotta Microsoft Defender portaali voi vastaanottaa tietoja, sinun on otettava valvontatapahtumat käyttöön Windows Defender palomuurissa, jossa on kehittynyt suojaus. Tutustu seuraaviin artikkeleihin:

Ota nämä tapahtumat käyttöön käyttämällä ryhmäkäytäntö Object Kirjoitusavustaja-, Local Security Policy- tai auditpol.exe-komentoja. Lisätietoja on valvonnan ja kirjaamisen dokumentaatiossa. Kaksi PowerShell-komentoa ovat seuraavat:

auditpol /set /subcategory:"Filtering Platform Packet Drop" /failure:enableauditpol /set /subcategory:"Filtering Platform Connection" /failure:enable

Tässä on esimerkkikysely:

param ( [switch]$remediate ) try { $categories = "Filtering Platform Packet Drop,Filtering Platform Connection" $current = auditpol /get /subcategory:"$($categories)" /r | ConvertFrom-Csv if ($current."Inclusion Setting" -ne "failure") { if ($remediate.IsPresent) { Write-Host "Remediating. No Auditing Enabled. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})" $output = auditpol /set /subcategory:"$($categories)" /failure:enable if($output -eq "The command was successfully executed.") { Write-Host "$($output)" exit 0 } else { Write-Host "$($output)" exit 1 } } else { Write-Host "Remediation Needed. $($current | ForEach-Object {$_.Subcategory + ":" + $_.'Inclusion Setting' + ";"})." exit 1 } } } catch { throw $_ }

Prosessi

Huomautus

Varmista, että noudatat edellisen osion ohjeita ja määrität laitteesi osallistumaan esikatseluohjelmaan oikein.

Kun tapahtumat on otettu käyttöön, Microsoft Defender for Endpoint alkaa valvoa tietoja, joihin kuuluvat:

- Etä-IP

- Etäportti

- Paikallinen portti

- Paikallinen IP-osoite

- Tietokoneen nimi

- Käsittele saapuvien ja lähtevien yhteyksien välillä

Järjestelmänvalvojat näkevät nyt Windowsin isännän palomuuritoiminnot täällä. Lisäraportointia voidaan helpottaa lataamalla Mukautetun raportoinnin komentosarja Windows Defender palomuurin toiminnan valvomiseksi Power BI:n avulla.

- Tietojen näkyminen voi kestää jopa 12 tuntia.

Tuetut skenaariot

- Palomuuriraportointi

- Tietokoneet, joissa on estetty yhteys -kohdasta laitteeseen (edellyttää Defender for Endpoint -palvelupakettia 2)

- Poraudu kehittyneeseen metsästykseen (esikatselupäivitys) (edellyttää Defender for Endpoint -palvelupakettia 2)

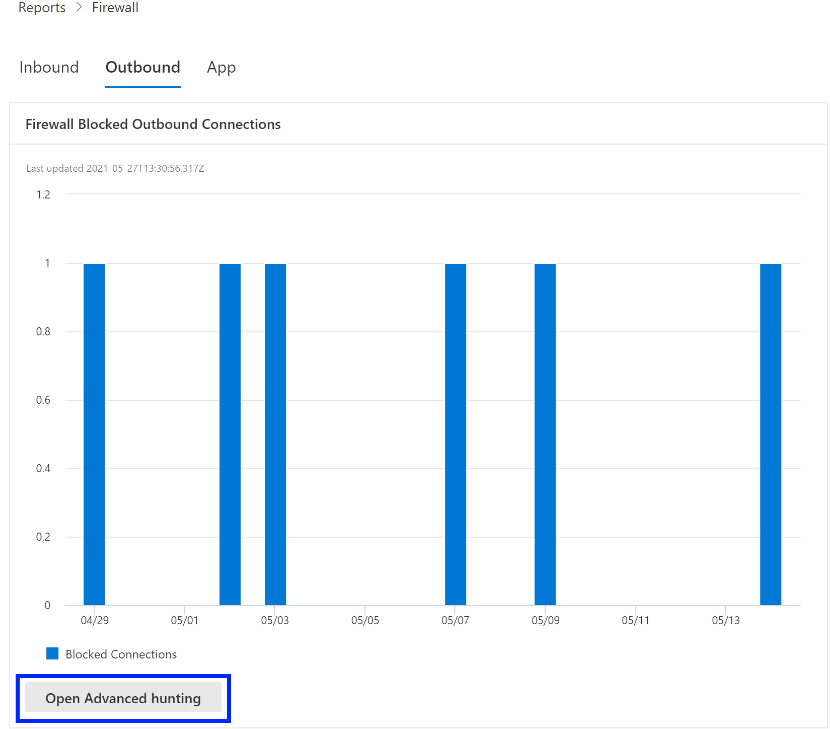

Palomuuriraportointi

Seuraavassa on joitakin esimerkkejä palomuuriraporttisivuista. Tässä on yhteenveto saapuvasta, lähtevästä ja sovellustoiminnasta. Voit käyttää tätä sivua suoraan siirtymällä osoitteeseen https://security.microsoft.com/firewall.

Näitä raportteja voi käyttää myös siirtymällä kohtaan Raportit>suojausraporttilaitteet> (osa), joka sijaitsee palomuurin estämän saapuvan Connections kortin alareunassa.

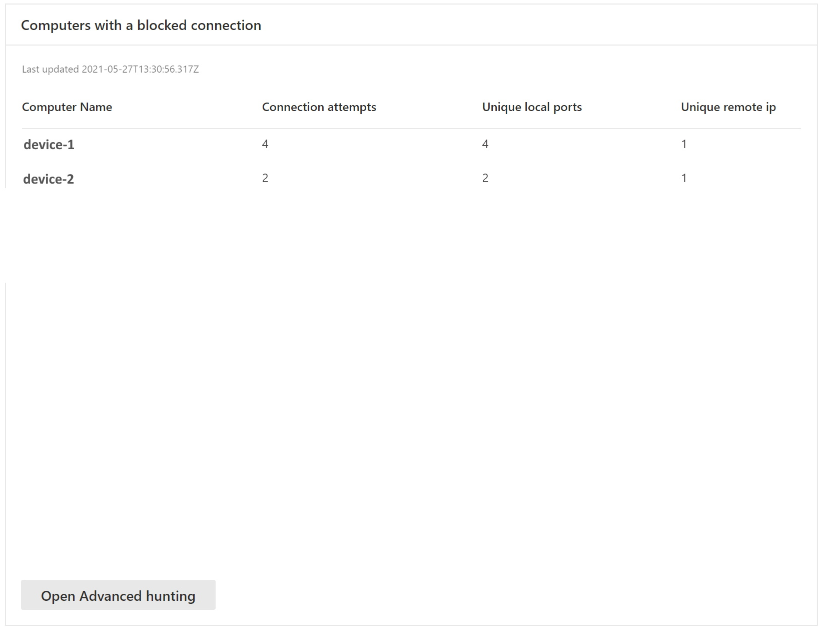

Tietokoneet, joissa on estetty yhteys -kohdasta laitteeseen

Huomautus

Tämä ominaisuus edellyttää Defender for Endpoint -palvelupakettia 2.

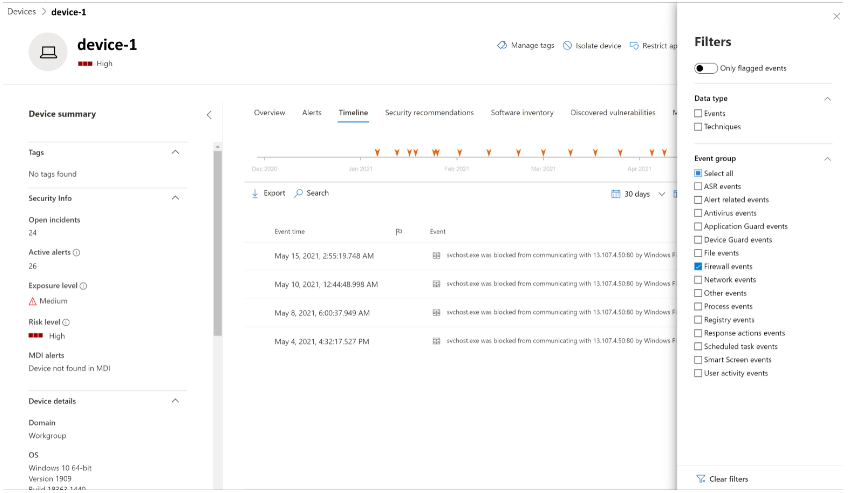

Kortit tukevat vuorovaikutteisia objekteja. Voit porautua laitteen toimintaan napsauttamalla laitteen nimeä, joka käynnistää Microsoft Defender -portaalin uudessa välilehdessä ja vie sinut suoraan Laitteen aikajana -välilehteen.

Voit nyt valita Aikajana-välilehden , joka antaa sinulle luettelon kyseiseen laitteeseen liittyvistä tapahtumista.

Kun olet napsauttanut Suodattimet-painiketta näyttöruudun oikeassa yläkulmassa, valitse haluamasi tapahtumatyyppi. Valitse tässä tapauksessa Palomuuritapahtumat , niin ruutu suodatetaan palomuuritapahtumiin.

Porautuminen kehittyneeseen metsästykseen (esikatselupäivitys)

Huomautus

Tämä ominaisuus edellyttää Defender for Endpoint -palvelupakettia 2.

Palomuuriraportit tukevat porautumista kortista suoraan kehittyneeseen metsästykseen napsauttamalla Avaa kehittynyt metsästys -painiketta. Kysely on täytetty valmiiksi.

Kysely voidaan nyt suorittaa, ja kaikkia liittyviä palomuuritapahtumia viimeisten 30 päivän ajalta voidaan tutkia.

Jos haluat lisää raportteja tai mukautettuja muutoksia, kysely voidaan viedä Power BI:hin lisäanalyyseja varten. Mukautettua raportointia voidaan helpottaa lataamalla Mukautetun raportoinnin komentosarja Windows Defender palomuurin toiminnan valvomiseksi Power BI:n avulla.

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.