Ota hyökkäysten esto käyttöön

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender XDR

Vihje

Haluatko kokeilla Defender for Endpointia? Rekisteröidy maksuttomaan kokeiluversioon.

Hyökkäysten esto auttaa suojautumaan haittaohjelmilta, jotka käyttävät hyökkäyksiä laitteiden tartuttamiseen ja leviämiseen. Hyökkäysten esto koostuu useista lievennyksistä, joita voidaan soveltaa joko käyttöjärjestelmään tai yksittäisiin sovelluksiin.

Tärkeää

.NET 2.0 ei ole yhteensopiva joidenkin hyökkäysten torjuntaominaisuuksien kanssa, erityisesti Export Address Filtering (EAF) ja Import Address Filtering (IAF). Jos olet ottanut .NET 2.0:n käyttöön, EAF:n ja IAF:n käyttöä ei tueta.

Monet EMET (Enhanced Mitigation Experience Toolkit) -työkalujen ominaisuudet sisältyvät hyökkäysten estoon.

Ennakkovaatimukset

Tässä osiossa on suosituksia, joiden avulla voit ottaa hyödyntösuojauksen käyttöön onnistuneesti.

Määritä sovellusten kaatumisten (tapahtumatunnus 1000 ja/tai tapahtumatunnus 1001) ja/tai jumiutumisten valvonta (tapahtumatunnus 1002)

Ota käyttöön koko käyttäjätilan vedoskokoelma

Tarkista, mitkä sovellukset on jo käännetty "Control Flow Guard" (CFG) -toiminnolla, joka keskittyy ensisijaisesti muistin vioittumisen haavoittuvuuksien lieventämiseen. Käytä dumpbin-työkalua nähdäksesi, onko se käännetty w/ CFG: llä. Näissä sovelluksissa voit ohittaa täytäntöönpanon dep-, ASRL-, SEHOP- ja ACG-sovelluksissa.

Käytä turvallisia käyttöönottokäytäntöjä.

Varoitus

Jos et testaa etkä siirry turvallisen käyttöönoton käytäntöihin, voit vaikuttaa loppukäyttäjän tuottavuuskatkoksiin.

Turvalliset käyttöönottokäytännöt

Turvalliset käyttöönottokäytännöt (SDP): Turvalliset käyttöönottoprosessit ja -toimintatavat määrittävät, miten voit turvallisesti tehdä ja ottaa käyttöön muutoksia kuormituksessasi. SDP:n käyttöönotto edellyttää, että mietit käyttöönottoja riskien hallinnan linssin kautta. Voit minimoida käyttäjien tuottavuuskatkosten riskin käyttöönotoissasi ja rajoittaa ongelmallisten käyttöönottojen vaikutuksia käyttäjiin ottamalla SDP:n käyttöön.

Aloita pienellä joukolla (esimerkiksi 10–50) Windows-laitteita ja käytä sitä testiympäristönäsi nähdäksesi, mitkä 21 lievennystä eivät ole yhteensopivia hyödyntämissuojauksen kanssa. Poista lievennykset, jotka eivät ole yhteensopivia sovelluksen kanssa. Toista sovelluksille kohdennetut sovellukset. Kun tunnet, että käytäntö on valmis tuotantoon.

Aloita työntämällä ensin Käyttäjän hyväksyntätestaus (UAT), joka koostuu IT-järjestelmänvalvojista, suojauksen järjestelmänvalvojista ja tukihenkilöstöstä. Sitten arvoon 1%, 5%, 10%, 25%, 50%, 75%, ja lopulta 100% ympäristöstäsi.

Hyödynnön suojauksen mitätöinnit

Voit ottaa kunkin lievennyksen käyttöön erikseen millä tahansa seuraavista tavoista:

- Windowsin suojaus -sovellus

- Microsoft Intune

- Mobiililaitteiden hallinta (MDM)

- Microsoft Configuration Manager

- Ryhmäkäytäntö

- PowerShell

Hyökkäysten esto on oletusarvoisesti määritetty Windows 10:ssä ja Windows 11:ssä. Voit määrittää kunkin lievennyksen käyttöön, pois käytöstä tai sen oletusarvoon. Joillakin lievennyksillä on enemmän vaihtoehtoja. Voit viedä nämä asetukset XML-tiedostona ja ottaa ne käyttöön muissa laitteissa.

Voit myös määrittää lievennykset valvontatilaan. Valvontatilan avulla voit testata, miten lievennykset toimivat (ja tarkastella tapahtumia) vaikuttamatta laitteen normaaliin käyttöön.

Windowsin suojaus -sovellus

Avaa Windowsin suojaus -sovellus joko valitsemalla tehtäväpalkin kilpikuvake tai etsimällä aloitusvalikosta suojaus.

Valitse Sovellusten ja selainten hallinta -ruutu (tai vasemmanpuoleisen valikkorivin sovelluskuvake) ja valitse sitten Hyökkäysten eston asetukset.

Siirry ohjelma-asetuksiin ja valitse sovellus, johon haluat käyttää lievennyksiä.

- Jos sovellus, jonka haluat määrittää, on jo luettelossa, valitse se ja valitse sitten Muokkaa.

- Jos sovellusta ei näy luettelossa, valitse luettelon yläosasta Lisää ohjelma mukautettavaksi ja valitse sitten, miten haluat lisätä sovelluksen.

- Valitse Lisää ohjelman nimen mukaan, jos haluat, että lievennystä käytetään käynnissä olevaan prosessiin, jolla on tämä nimi. Määritä tiedosto tiedostotunnisteineen. Voit kirjoittaa koko polun, jonka avulla voit rajoittaa lievennyksen vain kyseisessä sijainnissa olevalle sovellukselle, jolla on kyseinen nimi.

- Valitse vaihtoehto Valitse tarkka tiedostopolku, jos haluat käyttää Resurssienhallinnan vakiotiedoston valitsinikkunaa haluamasi tiedoston etsimiseen ja valitsemiseen.

Kun olet valinnut sovelluksen, näet luettelon kaikista lievennyksistä, joita voidaan käyttää. Valvonta-vaihtoehdon valitseminen ottaa lievennyksen käyttöön vain valvontatilassa. Saat ilmoituksen, jos prosessi tai sovellus on käynnistettävä uudelleen tai jos windows on käynnistettävä uudelleen.

Toista vaiheet 3-4 kaikille sovelluksille ja lievennyksille, jotka haluat määrittää.

Etsi Järjestelmäasetukset-osiosta lievennys, jonka haluat määrittää, ja määritä sitten jokin seuraavista asetuksista. Sovellukset, joita ei ole määritetty erikseen Ohjelma-asetukset-osassa, käyttävät tässä määritettyjä asetuksia.

- Käytössä oletusarvoisesti: Lievennys on käytössä sovelluksissa, joilla ei ole tätä lievennystä määritettynä sovelluskohtaisissa ohjelma-asetukset-osassa

- Poissa käytöstä oletusarvoisesti: Lievennys on poissa käytöstä sovelluksissa, joilla ei ole tätä lievennystä määritettynä sovelluskohtaisissa ohjelma-asetukset-osassa

- Käytä oletusasetusta: Lievennys on joko käytössä tai poistettu käytöstä sen mukaan, mikä oletusasetus on määritetty Windows 10- tai Windows 11 -asennuksessa. Oletusarvo (Käytössä tai Pois käytöstä) on aina määritetty Käytä oletusta -selitteen kohdalla kullekin lievennykselle

Toista vaihe 6 kaikille järjestelmätason lievennyksille, jotka haluat määrittää. Valitse Käytä kun olet määrittänyt asetukset.

Jos lisäät sovelluksen Ohjelman asetukset - osioon ja määrität siihen yksittäiset lievennysasetukset, niitä kunnioitetaan määrityksen yläpuolella samoissa lievennyksissä, jotka on määritetty Järjestelmän asetukset -osassa. Seuraava matriisi ja esimerkit auttavat havainnollistamaan oletusasetusten toimintaa:

| Käytössä Ohjelma-asetuksissa | Käytössä Järjestelmäasetuksissa | Toiminta |

|---|---|---|

| Kyllä | Ei | Kuten määritetty Ohjelma-asetuksissa |

| Kyllä | Kyllä | Kuten määritetty Ohjelma-asetuksissa |

| Ei | Kyllä | Kuten määritetty Järjestelmäasetuksissa |

| Ei | Ei | Oletus, joka määritetty Käytä oletusasetusta -vaihtoehdossa |

Esimerkki 1: Mikael määrittää, että tietojen suorittamisen estäminen järjestelmäasetuksissa on oletusarvoisesti poissa käytöstä

Mikael lisää sovelluksen test.exeOhjelma-asetukset -osaan. Sen sovelluksen asetuksissa kohdasta Tietojen suorittamisen estäminen (DEP) Mikael ottaa käyttöön Ohita järjestelmäasetukset -asetuksen ja määrittää valitsimen arvoksi Käytössä. Ohjelma-asetukset -osassa ei ole muita sovelluksia.

Tuloksena on, että DEP on käytössä vain kohteessa test.exe. Kaikissa muissa sovelluksissa ei käytetä dep-tutkinta.

Esimerkki 2: Josie määrittää, että tietojen suorittamisen estäminen järjestelmäasetuksissa on oletusarvoisesti poissa käytöstä

Josie lisää sovelluksen test.exeOhjelma-asetukset -osaan. Sen sovelluksen asetuksissa kohdasta Tietojen suorittamisen estäminen (DEP) Josie ottaa käyttöön Ohita järjestelmäasetukset -asetuksen ja määrittää valitsimen arvoksi Käytössä.

Josie lisää myös sovelluksen miles.exeOhjelma-asetukset -osaan ja määrittää sovelluksenControl flow guard (CFG) arvoon Käytössä. Josie ei ota käyttöön Ohita järjestelmäasetukset -asetusta tai muita lievennyksiä kyseiselle sovellukselle.

Tuloksena on, että DEP on käytössä kohteessa test.exe. Dep-toimintoa ei oteta käyttöön missään muussa sovelluksessa, mukaan lukien miles.exe. CFG otetaan käyttöön sovelluksessa miles.exe.

Avaa Windowsin suojaus -sovellus valitsemalla tehtäväpalkin kilpikuvake tai etsimällä aloitusvalikosta Windowsin suojaus.

Valitse Sovellusten ja selainten hallinta -ruutu (tai vasemmanpuoleisen valikkorivin sovelluskuvake) ja valitse sitten Hyökkäysten esto.

Siirry ohjelma-asetuksiin ja valitse sovellus, johon haluat käyttää lievennyksiä.

- Jos sovellus, jonka haluat määrittää, on jo luettelossa, valitse se ja valitse sitten Muokkaa.

- Jos sovellusta ei näy luettelossa, valitse luettelon yläosasta Lisää ohjelma mukautettavaksi ja valitse sitten, miten haluat lisätä sovelluksen.

- Valitse Lisää ohjelman nimen mukaan, jos haluat, että lievennystä käytetään käynnissä olevaan prosessiin, jolla on tämä nimi. Määritä tiedosto ja tiedostotunniste. Voit kirjoittaa koko polun, jonka avulla voit rajoittaa lievennyksen vain kyseisessä sijainnissa olevalle sovellukselle, jolla on kyseinen nimi.

- Valitse vaihtoehto Valitse tarkka tiedostopolku, jos haluat käyttää Resurssienhallinnan vakiotiedoston valitsinikkunaa haluamasi tiedoston etsimiseen ja valitsemiseen.

Kun olet valinnut sovelluksen, näet luettelon kaikista lievennyksistä, joita voidaan käyttää. Valvonta-vaihtoehdon valitseminen ottaa lievennyksen käyttöön vain valvontatilassa. Saat ilmoituksen, jos prosessi tai sovellus on käynnistettävä uudelleen tai jos windows on käynnistettävä uudelleen.

Toista vaiheet 3-4 kaikille sovelluksille ja lievennyksille, jotka haluat määrittää. Valitse Käytä kun olet määrittänyt asetukset.

Intune

Kirjaudu Azure-portaaliin ja avaa Intune.

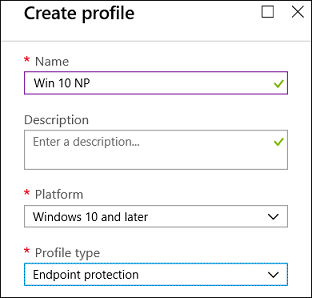

Siirry kohtaan Laitteen määrityksen>määritysprofiilit>Luo profiili.

Anna profiilille nimi, valitse Windows 10 ja uudemmat, valitse profiilityypille mallit ja valitse mallin nimestä Päätepisteen suojaus.

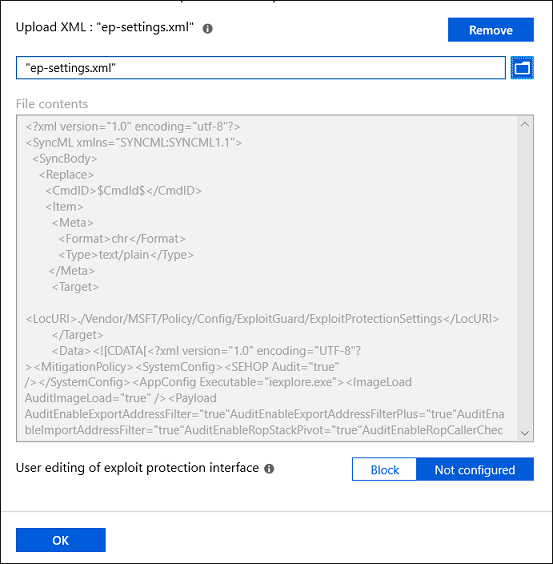

Valitse Määritä>Windows Defender Exploit Guard>Exploit Protection.

Lataa XML-tiedosto, jossa on hyökkäysten estoasetukset:

Tallenna jokainen avoin ruutu valitsemalla OK ja valitse sitten Luo.

Valitse profiilin Tehtävät -välilehti, määritä käytäntö Kaikki käyttäjät ja kaikki laitteet ja valitse sitten Tallenna.

MDM

Käytä ./Vendor/MSFT/Policy/Config/ExploitGuard/ExploitProtectionSettings asetuksen palveluntarjoajaa (CSP) ottaaksesi käyttöön tai poistaaksesi käytöstä hyökkäyssuojauksen lievennyksiä tai käyttääksesi valvontatilaa.

Microsoft Configuration Manager

Päätepisteen suojaus

Siirry Microsoft Configuration Manager kohtaan Päätepisteen suojaushyökkäyksen>pinnan pienentäminen.

Valitse Luo käytäntöympäristö> ja valitse profiiliksiHyödynnä suojausta. Valitse sitten Luo.

Määritä nimi ja kuvaus ja valitse sitten Seuraava.

Valitse Valitse XML-tiedosto ja selaa hyökkäyksen eston XML-tiedoston sijaintiin. Valitse tiedosto ja valitse sitten Seuraava.

Määritä tarvittaessa Laajuustunnisteet ja Tehtävät.

Tarkista määritysasetukset kohdasta Tarkista ja luo ja valitse sitten Luo.

Resurssit ja vaatimustenmukaisuus

Siirry Microsoft Configuration Manager kohtaan Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Valitse Aloitus>Luo hyödyntämissuojan käytäntö.

Määritä nimi ja kuvaus, valitse Hyökkäysten esto ja valitse sitten Seuraava.

Selaa hyökkäyssuojauksen XML-tiedoston sijaintiin ja valitse Seuraava.

Tarkista asetukset ja luo sitten käytäntö valitsemalla Seuraava.

Kun käytäntö on luotu, valitse Sulje.

Ryhmäkäytäntö

Avaa ryhmäkäytäntö hallintalaitteesi ryhmäkäytäntö hallintakonsoli. Napsauta hiiren kakkospainikkeella ryhmäkäytäntö Objekti, jonka haluat määrittää, ja valitse Muokkaa.

Siirry ryhmäkäytäntö Hallintaeditorissatietokoneen määritykseen ja valitse hallintamallit.

Laajenna puu windows-komponentteihin>Windows Defender Exploit Guard>Exploit Protection>Käytä yleistä hyökkäyssuojausasetusten joukkoa.

Valitse Käytössä ja kirjoita XML-tiedoston sijainti ja valitse sitten OK.

PowerShell

Voit käyttää PowerShell-verbiä Get tai Set cmdlet-komennon ProcessMitigation kanssa. Luetteloiden käyttäminen Get sisältää laitteessa käyttöön otettujen lievennysten nykyisen kokoonpanotilan. Lisää cmdlet-komento -Name ja sovelluksen exe nähdäksesi vain kyseisen sovelluksen lievennykset:

Get-ProcessMitigation -Name processName.exe

Tärkeää

Järjestelmätason lievennykset, joita ei ole määritetty, näyttävät tilan NOTSET.

- Järjestelmätason asetuksissa

NOTSETilmaisee, että lievennyksen oletusasetus on otettu käyttöön. - Sovellustason asetuksissa

NOTSETilmaisee, että lievennyksen järjestelmätason asetusta käytetään. Kunkin järjestelmätason lievennyksen oletusasetus näkyy Windowsin suojauksessa.

Käytä Set kunkin lievennyksen määrittämiseen seuraavassa muodossa:

Set-ProcessMitigation -<scope> <app executable> -<action> <mitigation or options>,<mitigation or options>,<mitigation or options>

Jossa:

-

<Käyttöalue>:

-

-Nameosoittamaan, että lievennyksiä tulee soveltaa tiettyyn sovellukseen. Määritä sovelluksen suoritettava tiedosto tämän merkinnän jälkeen.-

-Systemosoittamaan, että lievennystä tulee käyttää järjestelmätasolla

-

-

-

<Toiminto>:

-

-Enablelievennyksen ottamiseksi käyttöön -

-Disablepoistaaksesi lievennyksen käytöstä

-

-

<Lievennys>:

- Lievennyksen cmdlet-komento ja mahdolliset alivaihtoehdot (välilyöntien ympäröimät). Kukin lievennys erotetaan toisistaan pilkulla.

Jos esimerkiksi haluat ottaa käyttöön tietojen suorittamisen eston (DEP) lievennyksen ATL thunk -emuloinnin avulla ja suoritettavalle tiedostolle nimeltä testing.exe kansiossa C:\Apps\LOB\tests ja estää suoritettavaa tiedostoa luomasta aliprosesseja, käytä seuraavaa komentoa:

Set-ProcessMitigation -Name c:\apps\lob\tests\testing.exe -Enable DEP, EmulateAtlThunks, DisallowChildProcessCreation

Tärkeää

Erota kukin lievennysvaihtoehto pilkuilla.

Jos haluat käyttää DEP-toimintoa järjestelmätasolla, käytä seuraavaa komentoa:

Set-Processmitigation -System -Enable DEP

Voit poistaa lievennykset käytöstä korvaamalla -Enable arvolla -Disable. Sovellustason lievennysten tapauksessa tämä toiminto pakottaa kuitenkin lievennyksen pois käytöstä vain kyseisessä sovelluksessa.

Jos haluat palauttaa lievennyksen takaisin järjestelmän oletusarvoon, sinun on sisällytettävä myös -Remove cmdlet -komento, kuten seuraavassa esimerkissä:

Set-Processmitigation -Name test.exe -Remove -Disable DEP

Seuraavassa taulukossa on lueteltu yksittäiset Lievennykset (ja Valvonnat, jos käytettävissä), joita käytetään cmdlet-parametrien -Enable tai -Disable kanssa.

| Lievennyksen tyyppi | Koskee seuraavaa: | Lievennyksen cmdlet-parametrin avainsana | Valvontatilan cmdlet-parametri |

|---|---|---|---|

| Hallintavirran suojaus (CFG) | Järjestelmä- ja sovellustaso |

CFG, StrictCFG, SuppressExports |

Valvonta ei ole saatavilla |

| Tietojen suorittamisen esto (DEP) | Järjestelmä- ja sovellustaso |

DEP, EmulateAtlThunks |

Valvonta ei ole saatavilla |

| Pakota kuvien satunnaistaminen (pakollinen ASLR) | Järjestelmä- ja sovellustaso | ForceRelocateImages |

Valvonta ei ole saatavilla |

| Satunnaista muistiallokoinnit (Alhaalta ylös ASLR) | Järjestelmä- ja sovellustaso |

BottomUp, HighEntropy |

Valvonta ei ole saatavilla |

| Vahvistaa poikkeusketjut (SEHOP) | Järjestelmä- ja sovellustaso |

SEHOP, SEHOPTelemetry |

Valvonta ei ole saatavilla |

| Vahvistaa keon eheyden | Järjestelmä- ja sovellustaso | TerminateOnError |

Valvonta ei ole saatavilla |

| Satunnauskoodisuojaus (ACG) | Vain sovellustaso | DynamicCode |

AuditDynamicCode |

| Estä eheydeltään alhaiset kuvat | Vain sovellustaso | BlockLowLabel |

AuditImageLoad |

| Estä etäkuvat | Vain sovellustaso | BlockRemoteImages |

Valvonta ei ole saatavilla |

| Estä muut kuin luotetut fontit | Vain sovellustaso | DisableNonSystemFonts |

AuditFont, FontAuditOnly |

| Koodin yhtenäisyyssuojaus | Vain sovellustaso |

BlockNonMicrosoftSigned, AllowStoreSigned |

AuditMicrosoftSigned, AuditStoreSigned |

| Poista laajennuskohdat käytöstä | Vain sovellustaso | ExtensionPoint |

Valvonta ei ole saatavilla |

| Poista Win32k-järjestelmäpuhelut käytöstä | Vain sovellustaso | DisableWin32kSystemCalls |

AuditSystemCall |

| Älä salli alaprosesseja | Vain sovellustaso | DisallowChildProcessCreation |

AuditChildProcess |

| Tuontiosoitteen suodatus (EAF) | Vain sovellustaso |

EnableExportAddressFilterPlus, EnableExportAddressFilter[1] |

Valvonta ei ole käytettävissä [2] |

| Osoitesuodatuksen tuonti (IAF) | Vain sovellustaso | EnableImportAddressFilter |

Valvonta ei ole käytettävissä [2] |

| Simuloi toteutus (SimExec) | Vain sovellustaso | EnableRopSimExec |

Valvonta ei ole käytettävissä [2] |

| Vahvistaa API-turvaukset (CallerCheck) | Vain sovellustaso | EnableRopCallerCheck |

Valvonta ei ole käytettävissä [2] |

| Vahvistaa käsittelykäytön | Vain sovellustaso | StrictHandle |

Valvonta ei ole saatavilla |

| Vahvistaa kuvariippuvuuden eheyden | Vain sovellustaso | EnforceModuleDepencySigning |

Valvonta ei ole saatavilla |

| Vahvistaa pinon eheyden (StackPivot) | Vain sovellustaso | EnableRopStackPivot |

Valvonta ei ole käytettävissä [2] |

[1]: Ota EAF-moduulit käyttöön DLL-tiedostoille prosessissa seuraavan muodon avulla:

Set-ProcessMitigation -Name processName.exe -Enable EnableExportAddressFilterPlus -EAFModules dllName1.dll,dllName2.dll

[2]: Tämän lievennyksen valvonta ei ole käytettävissä PowerShellin cmdlet-komentojen kautta.

Mukauta ilmoitusta

Lisätietoja ilmoituksen mukauttamisesta, kun sääntö käynnistetään ja sovellus tai tiedosto estetään, on Windowsin suojauksessa.

Hyödynnön suojauksen mitätöinnit poistetaan

Jos haluat palauttaa (kumota tai poistaa) hyödynnön suojauksen mitätöinnit, katso Lisätietoja hyödynnön suojauksesta.

Tutustu myös seuraaviin ohjeartikkeleihin:

- Hyökkäysten eston arviointi

- Määritä ja valvo hyökkäysten torjuntaan liittyviä lievennyksiä

- Tuo, vie ja ota käyttöön hyökkäysten eston määrityksiä

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.