Kumppanin käyttöoikeus Microsoft Defender for Endpoint ohjelmointirajapinnoilla

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

Tärkeää

Defender for Business eivät sisällä kehittyneitä metsästysominaisuuksia.

Haluatko kokea Microsoft Defender for Endpointin? Rekisteröidy maksuttomaan kokeiluversioon.

Huomautus

Jos olet Yhdysvaltain valtionhallinnon asiakas, käytä Microsoft Defender for Endpoint lueteltuja URI-tunnuksia Yhdysvaltain valtionhallinnon asiakkaille.

Vihje

Suorituskyvyn parantamiseksi voit käyttää palvelinta lähempänä maantieteellistä sijaintiasi:

- us.api.security.microsoft.com

- eu.api.security.microsoft.com

- uk.api.security.microsoft.com

- au.api.security.microsoft.com

- swa.api.security.microsoft.com

- ina.api.security.microsoft.com

Tällä sivulla kuvataan, miten voit luoda Microsoft Entra-sovelluksen, jolla saat Microsoft Defender for Endpoint ohjelmallisen käyttöoikeuden asiakkaidesi puolesta.

Microsoft Defender for Endpoint paljastaa suuren osan tiedoistaan ja toiminnoistaan ohjelmallisten ohjelmointirajapintojen avulla. Näiden ohjelmointirajapintojen avulla voit automatisoida työnkulkuja ja innovoida Microsoft Defender for Endpoint ominaisuuksien perusteella. Ohjelmointirajapinnan käyttö edellyttää OAuth2.0-todennusta. Lisätietoja on artikkelissa OAuth 2.0 -valtuutuskoodin kulku.

Yleensä ohjelmointirajapintoja on käytettävä seuraavien ohjeiden avulla:

Luo usean vuokraajan Microsoft Entra sovellus.

Pyydä asiakkaan järjestelmänvalvojalta valtuutettu suostumus sille, että sovellus käyttää Defenderiä tarvitsemiinsa päätepisteresursseihin.

Hanki käyttöoikeustietue tämän sovelluksen avulla.

Käytä tunnusta Microsoft Defender for Endpoint-ohjelmointirajapintaan.

Seuraavissa vaiheissa kerrotaan, miten voit luoda Microsoft Entra sovelluksen, hankkia käyttöoikeustietueen Microsoft Defender for Endpoint ja vahvistaa tunnuksen.

Tärkeää

Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Tämä auttaa parantamaan organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Luo monitoimisovellus

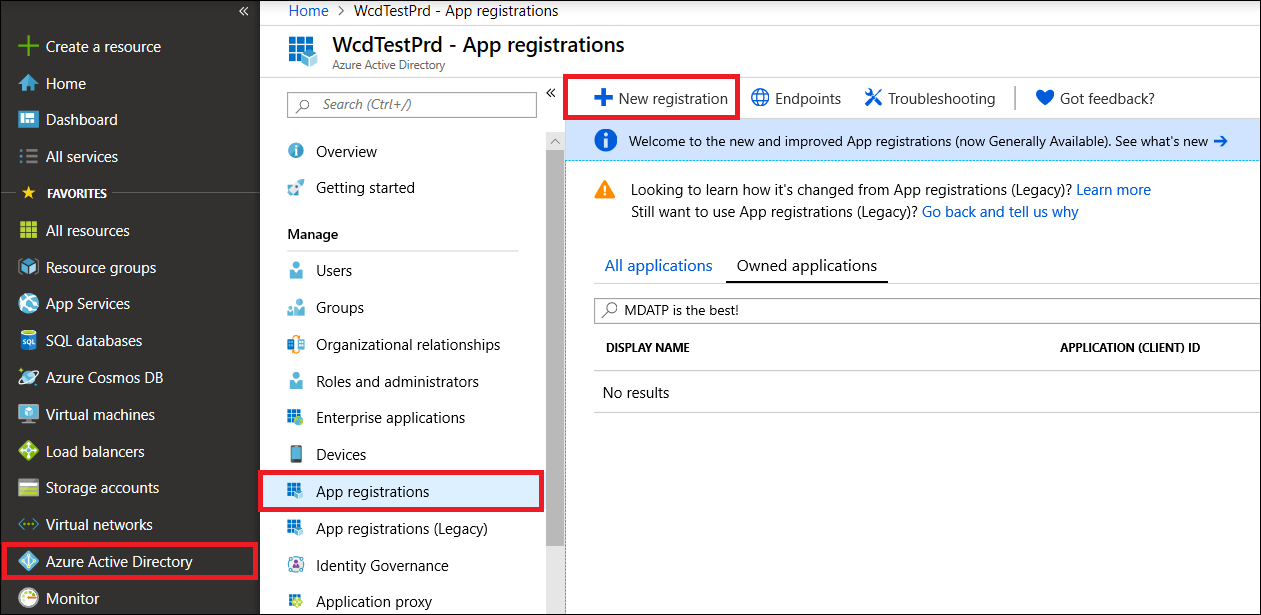

Kirjaudu sisään Azure-vuokraajaan.

Siirry kohtaan Microsoft Entra ID>Sovelluksen rekisteröinnit>Uusi rekisteröinti.

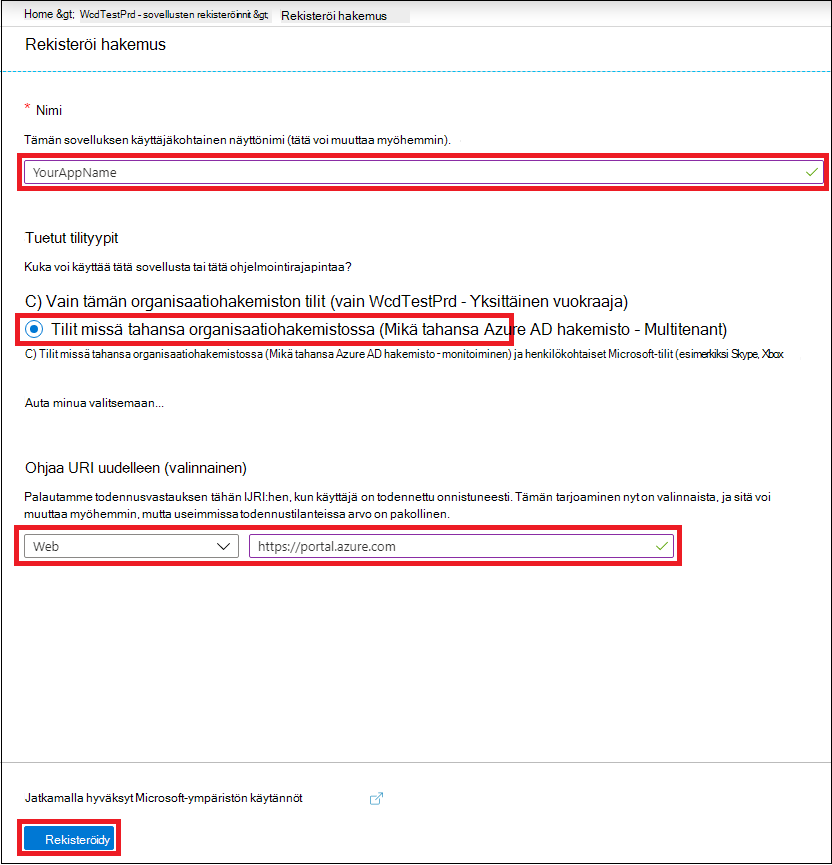

Rekisteröintilomakkeessa:

Valitse sovellukselle nimi.

Tuetut tilityypit – minkä tahansa organisaatiohakemiston tilit.

Uudelleenohjauksen URI - tyyppi: Verkko, URI: https://portal.azure.com

Anna sovelluksesi käyttää Microsoft Defender for Endpoint ja määritä sille minimaalinen määrä käyttöoikeuksia, joita integraatio edellyttää.

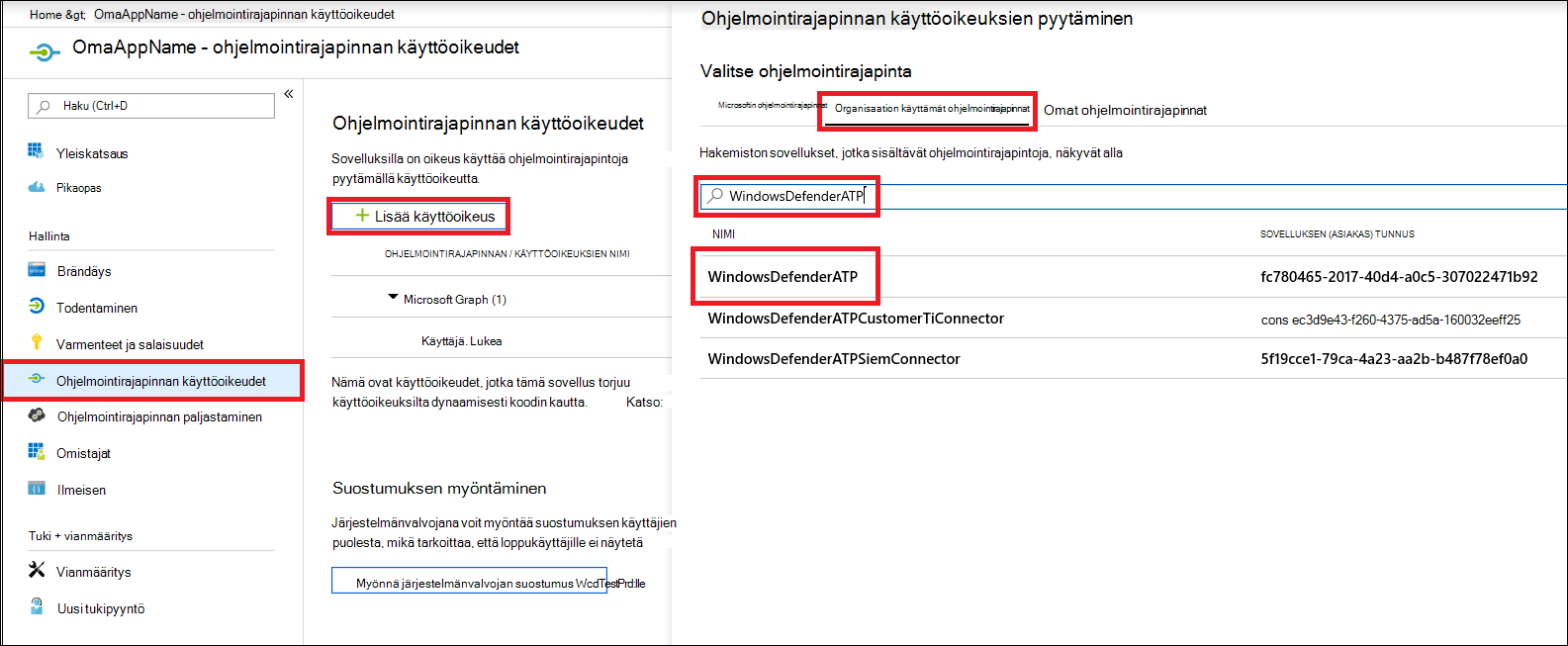

Valitse sovellussivulla Ohjelmointirajapinnan käyttöoikeudetLisää käyttöoikeuksien>ohjelmointirajapinnat>, joita organisaationi käyttää > tyyppiä WindowsDefenderATP, ja valitse Sitten WindowsDefenderATP.

WindowsDefenderATPei näy alkuperäisessä luettelossa. Aloita sen nimen kirjoittaminen tekstiruutuun, jotta näet sen näkyvän.

Ohjelmointirajapinnan käyttöoikeuksien pyytäminen

Voit selvittää, minkä käyttöoikeuden tarvitset, tutustu sen ohjelmointirajapinnan Käyttöoikeudet-osioon , johon haluat soittaa. Esimerkiksi:

- Jos haluat suorittaa lisäkyselyitä, valitse Suorita lisäkyselyt - käyttöoikeus.

- Jos haluat eristää laitteen, valitse Eristä koneen käyttöoikeus.

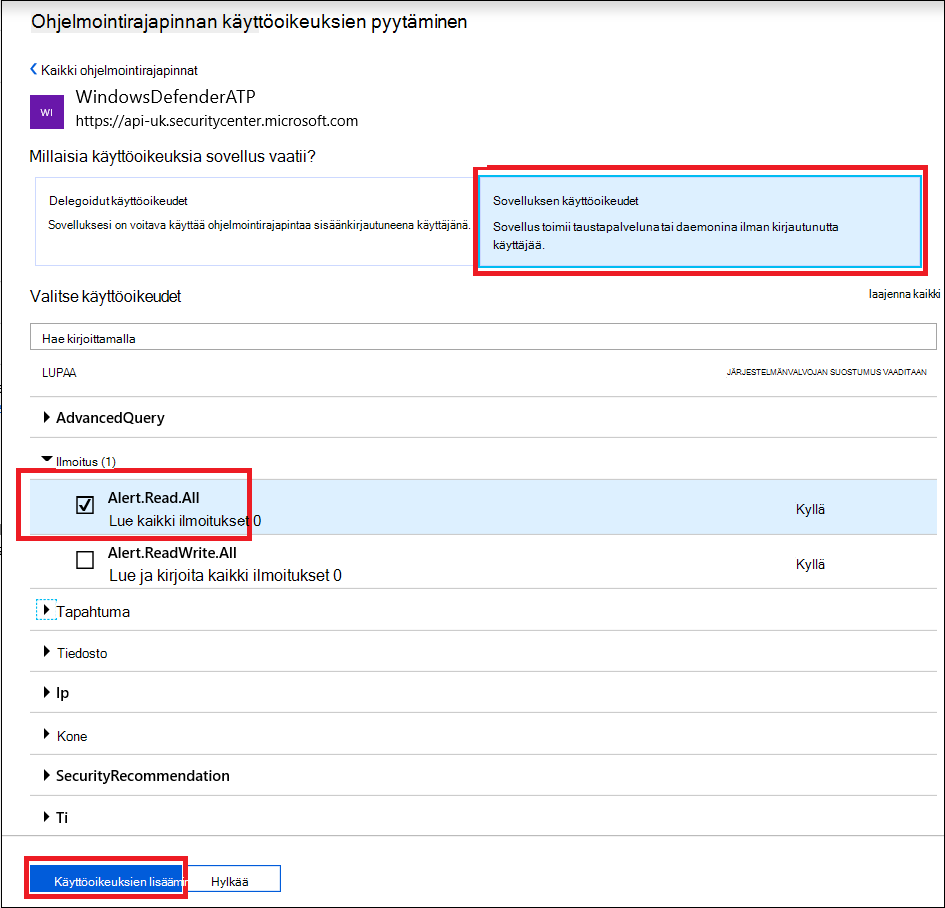

Seuraavassa esimerkissä käytämme Kaikkien ilmoitusten luku - käyttöoikeutta:

Valitse Sovelluksen käyttöoikeudet>Ilmoitus.Lue.Valitse kaikki>Lisää käyttöoikeuksia -kohdasta

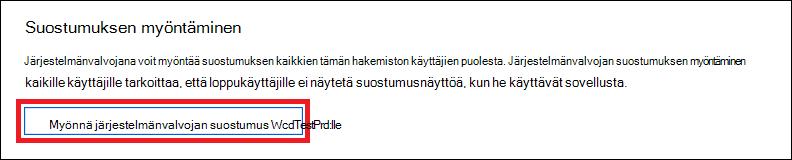

Valitse Myönnä suostumus

- Aina, kun lisäät käyttöoikeuden, sinun on valittava Myönnä suostumus , jotta uusi käyttöoikeus tulee voimaan.

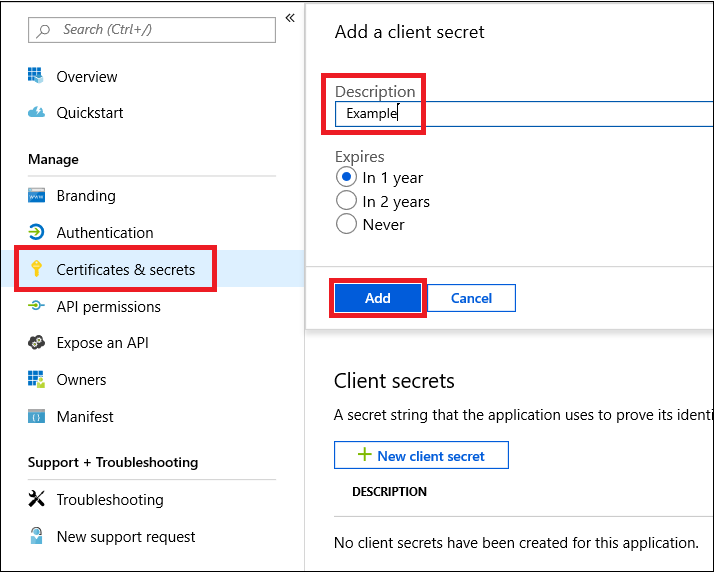

Lisää sovellukselle salaisuus.

- Valitse Varmenteet & salaisuuksia, lisää kuvauksen salauskoodiin ja valitse Lisää.

Kun olet valinnut Lisää, muista kopioida luotu salaisen koodin arvo. Et voi noutaa sitä poistumisen jälkeen!

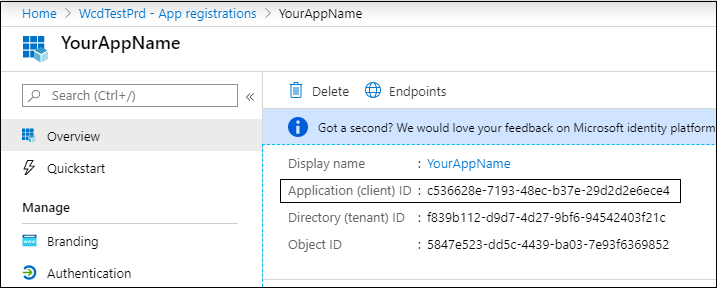

Kirjoita sovellustunnus muistiin:

Lisää sovellus asiakkaan vuokraajaan.

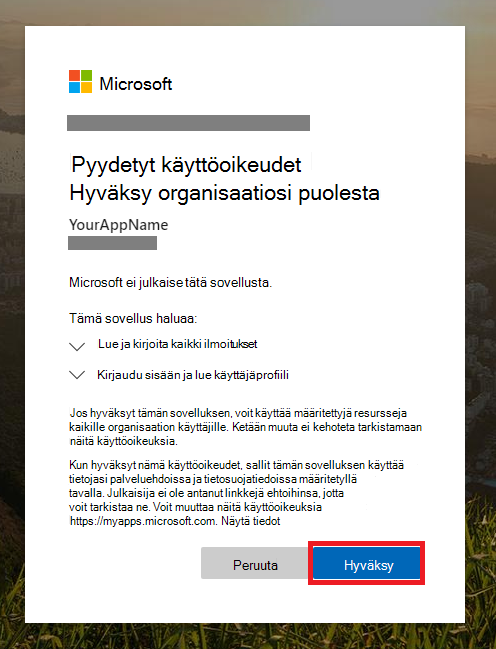

Sinun on hyväksyttävä hakemuksesi jokaisessa asiakkaan vuokraajassa, jossa aiot käyttää sitä. Tämä hyväksyntä on tarpeen, koska sovelluksesi on vuorovaikutuksessa Microsoft Defender for Endpoint sovelluksen kanssa asiakkaan puolesta.

Käyttäjätilin, jolla on asianmukaiset käyttöoikeudet asiakkaan vuokraajaan, on valittava suostumuslinkki ja hyväksyttävä sovelluksesi.

Suostumuslinkki on muodossa:

https://login.microsoftonline.com/common/oauth2/authorize?prompt=consent&client_id=00000000-0000-0000-0000-000000000000&response_type=code&sso_reload=trueKorvaa

00000000-0000-0000-0000-000000000000kohde sovellustunnuksellasi.Kun olet valinnut suostumuslinkin, kirjaudu sisään asiakkaan vuokraajaan ja anna sitten suostumus sovellukselle.

Lisäksi sinun on pyydettävä asiakkaalta vuokraajan tunnus ja tallennettava se tulevaa käyttöä varten, kun hankit tunnuksen.

Valmis! Olet rekisteröinyt sovelluksen! Seuraavissa esimerkeissä on tunnuksen hankinta ja vahvistus.

Esimerkki käyttöoikeustietueen hankkimisesta

Jos haluat saada käyttöoikeustietueen asiakkaan puolesta, käytä asiakkaan vuokraajatunnusta seuraavissa tunnusostoissa.

Lisätietoja Microsoft Entra tunnuksen käyttämisestä on opetusohjelmassa Microsoft Entra.

PowerShellin käyttäminen

# That code gets the App Context Token and save it to a file named "Latest-token.txt" under the current directory

# Paste below your Tenant ID, App ID and App Secret (App key).

$tenantId = '' ### Paste your tenant ID here

$appId = '' ### Paste your Application ID here

$appSecret = '' ### Paste your Application key here

$resourceAppIdUri = 'https://api.securitycenter.microsoft.com'

$oAuthUri = "https://login.microsoftonline.com/$TenantId/oauth2/token"

$authBody = [Ordered] @{

resource = "$resourceAppIdUri"

client_id = "$appId"

client_secret = "$appSecret"

grant_type = 'client_credentials'

}

$authResponse = Invoke-RestMethod -Method Post -Uri $oAuthUri -Body $authBody -ErrorAction Stop

$token = $authResponse.access_token

Out-File -FilePath "./Latest-token.txt" -InputObject $token

return $token

C:n käyttö#

Tärkeää

Microsoft.IdentityModel.Clients.ActiveDirectory NuGet -paketti ja Azure AD Authentication Library (ADAL) on vanhentunut. Uusia ominaisuuksia ei ole lisätty 30.6.2020 jälkeen. Lisätietoja päivittämisestä on siirtymäoppaassa.

Luo uusi konsolisovellus.

Asenna NuGet Microsoft.Identity.Client.

Lisää seuraava koodia käyttämällä:

using Microsoft.Identity.Client;Tätä koodia testattiin NuGetilla

Microsoft.Identity.Client.Kopioi tai liitä seuraava koodi sovellukseesi (muista päivittää kolme muuttujaa:

tenantId,appIdjaappSecret).string tenantId = "00000000-0000-0000-0000-000000000000"; // Paste your own tenant ID here string appId = "11111111-1111-1111-1111-111111111111"; // Paste your own app ID here string appSecret = "22222222-2222-2222-2222-222222222222"; // Paste your own app secret here for a test, and then store it in a safe place! const string authority = https://login.microsoftonline.com; const string audience = https://api.securitycenter.microsoft.com; IConfidentialClientApplication myApp = ConfidentialClientApplicationBuilder.Create(appId).WithClientSecret(appSecret).WithAuthority($"{authority}/{tenantId}").Build(); List<string> scopes = new List<string>() { $"{audience}/.default" }; AuthenticationResult authResult = myApp.AcquireTokenForClient(scopes).ExecuteAsync().GetAwaiter().GetResult(); string token = authResult.AccessToken;

Pythonin käyttäminen

Katso Tunnuksen hankkiminen Pythonin avulla.

Käytä Curlia

Huomautus

Tietokoneeseesi on jo asennettu seuraavat toimet: Curl for Windows

Avaa komentoikkuna.

Määritä

CLIENT_IDAzure-sovellustunnuksesi.Aseta

CLIENT_SECRETAzure-sovelluksen salauskoodiksi.Määritä

TENANT_IDsen asiakkaan Azure-vuokraajatunnus, joka haluaa käyttää sovellustasi Microsoft Defender for Endpoint sovelluksessa.Suorita seuraava komento:

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=https://securitycenter.onmicrosoft.com/windowsatpservice/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -kSaat seuraavan koodikatkelman kaltaisen vastauksen:

{"token_type":"Bearer","expires_in":3599,"ext_expires_in":0,"access_token":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIn <truncated> aWReH7P0s0tjTBX8wGWqJUdDA"}

Tunnuksen vahvistaminen

Vahvista, että sait oikean tunnuksen.

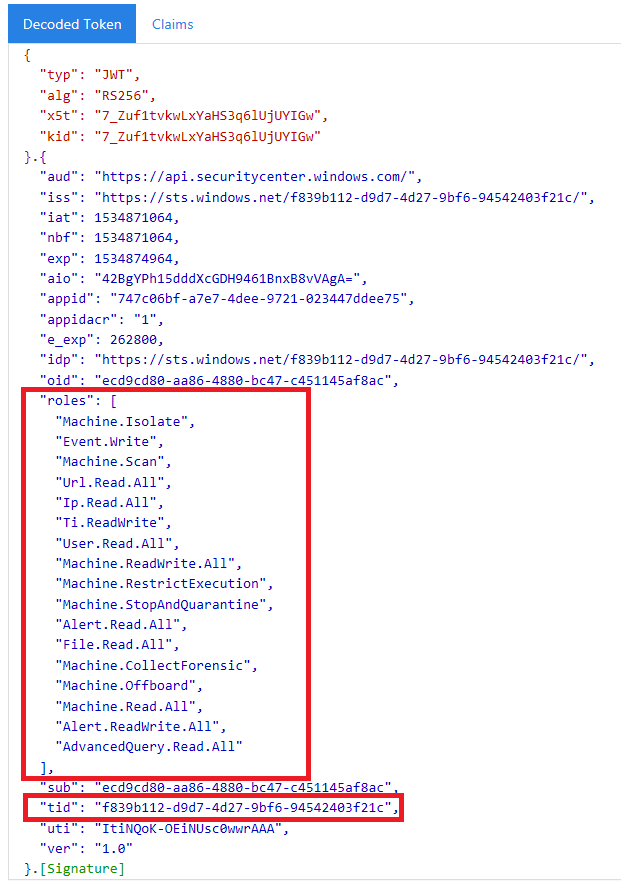

Kopioi tai liitä JWT :hen tunnus, jonka saat edellisessä vaiheessa, jotta voit purkaa sen koodaamisen.

Vahvista, että saat roolivaatimuksen, jolla on tarvittavat käyttöoikeudet.

Seuraavassa näyttökuvassa näet sovelluksesta hankitun koodatun tunnuksen, jolla on useita Microsoft Defender for Endpoint käyttöoikeuksia:

TID-väite on vuokraajatunnus, jolle tunnus kuuluu.

Microsoft Defender for Endpoint-ohjelmointirajapinnan käyttäminen tunnuksen avulla

Valitse ohjelmointirajapinta, jota haluat käyttää. Lisätietoja on kohdassa Tuetut Microsoft Defender for Endpoint-ohjelmointirajapinnat.

Määritä Valtuutustietojen otsikko http-pyynnössä, johon

Bearer {token}lähetät (Haltija on Valtuutustietomalli). Tunnuksen vanhentumisaika on yksi tunti (voit lähettää useamman kuin yhden pyynnön samalla tunnuuksella).Tässä on esimerkki pyynnön lähettämisestä, jotta saat luettelon ilmoituksista C#:n avulla:

var httpClient = new HttpClient(); var request = new HttpRequestMessage(HttpMethod.Get, "https://api.securitycenter.microsoft.com/api/alerts"); request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token); var response = httpClient.SendAsync(request).GetAwaiter().GetResult(); // Do something useful with the response

Tutustu myös seuraaviin ohjeartikkeleihin:

- Tuetut Microsoft Defender for Endpoint -ohjelmointirajapinnat

- Käyttöoikeus Microsoft Defender for Endpoint käyttäjän puolesta

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.