Kehittyneet tekniikat virustentorjunnan Microsoft Defender ytimessä

Koskee seuraavia:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defenderin virustentorjunta

- Microsoft Defender yksityishenkilöille

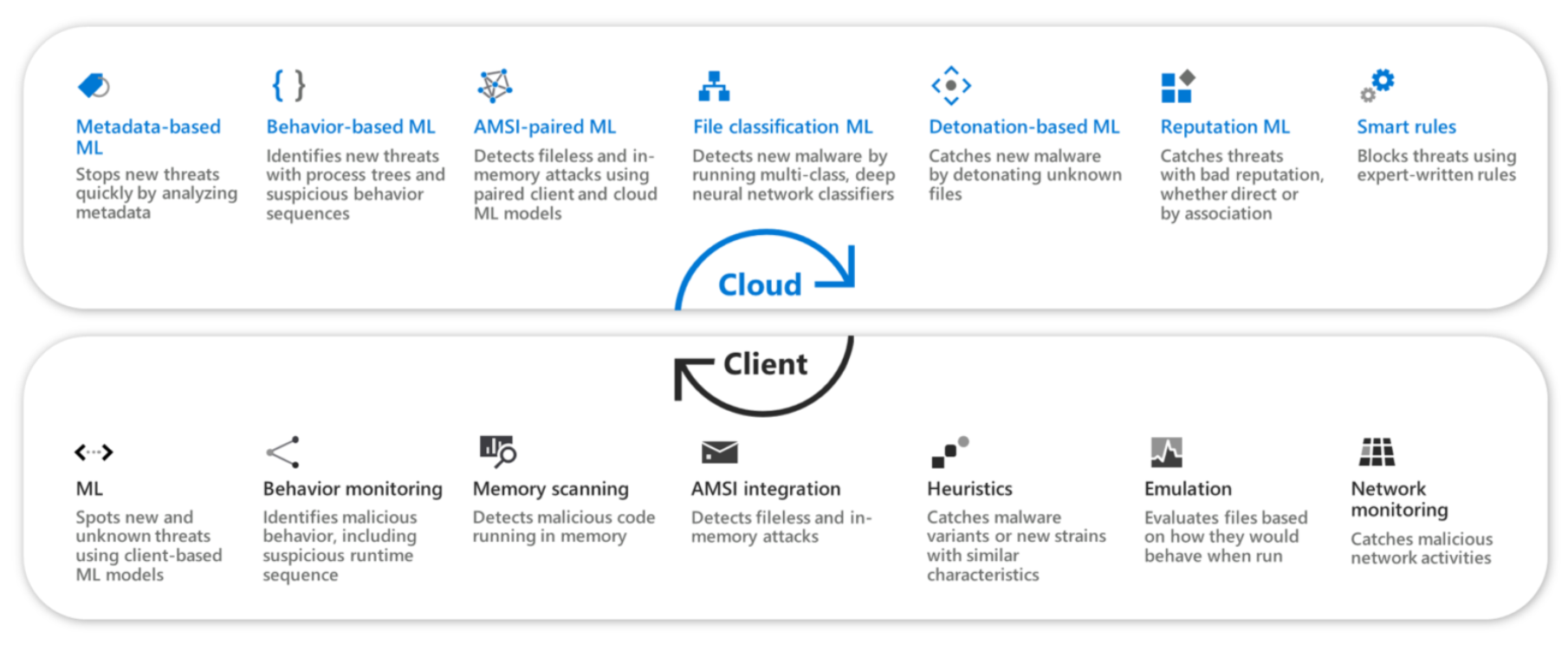

Microsoft Defender virustentorjuntaohjelmasta ja useista moottoreista, jotka johtavat kulissien takana kehittyneisiin tunnistus- ja ehkäisytekniikoihin, jotta voidaan havaita ja pysäyttää laaja valikoima uhkien ja hyökkääjien tekniikoita useissa kohdissa, kuten seuraavassa kaaviossa esitetään:

Monet näistä moottoreista on rakennettu asiakkaaseen ja tarjoavat edistyneen suojan useimpia uhkia vastaan reaaliajassa.

Nämä seuraavan sukupolven suojausmoottorit tarjoavat alan parhaat havaitsemis- ja estotoiminnot ja varmistavat, että suojaus on:

- Tarkka: Sekä yleisiä että kehittyneitä uhkia, joista monet on suunniteltu livahtamaan suojausten läpi, havaitaan ja estetään.

- Reaaliaikainen: Uhkia estetään pääsemästä laitteisiin, pysäytetään reaaliaikaisesti ensi silmäyksellä tai havaitaan ja korjataan mahdollisimman vähän aikaa (yleensä muutamassa millisekunnissa).

- Älykäs: Pilvipalvelun, koneoppimisen ja Microsoftin alan johtavan optiikan avulla suojausta täydennetty ja tehostetaan entisestään uusien ja tuntemattomien uhkien varalta.

Hybriditunnistus ja suojaus

Microsoft Defender virustentorjunta tekee hybriditunnistuksen ja -suojauksen. Tämä tarkoittaa sitä, että tunnistaminen ja suojaus tapahtuvat ensin asiakaslaitteessa ja toimivat pilvipalvelun kanssa uusille kehittyville uhille, mikä johtaa nopeampaan ja tehokkaampaan tunnistamiseen ja suojaukseen.

Kun asiakas kohtaa tuntemattomia uhkia, se lähettää metatiedot tai itse tiedoston pilvisuojauspalveluun, jossa kehittyneemmät suojaukset tutkivat uusia uhkia lennossa ja integroivat signaaleja useista lähteistä.

| Asiakkaassa | Pilvipalvelussa |

|---|---|

|

Koneoppimismoduuli Joukko kevyitä koneoppimismalleja tekee päätöksen millisekunneissa. Nämä mallit sisältävät erityisiä malleja ja ominaisuuksia, jotka on luotu tietyille tiedostotyypeille, joita hyökkääjät käyttävät yleisesti väärin. Esimerkkejä ovat mallit, jotka on luotu kannettavia suoritettavia tiedostoja (PE) varten, PowerShell, Office-makrot, JavaScript, PDF-tiedostot ja paljon muuta. |

Metatietopohjainen koneoppimismoduuli Erikoistuneet koneoppimismallit, jotka sisältävät tiedostotyyppikohtaisia malleja, ominaisuuskohtaisia malleja ja vastustajan kovettuneita monotonisia malleja, analysoivat asiakkaan lähettämien epäilyttävien tiedostojen yksityiskohtaisen kuvauksen. Pinotut yhdistelmäluokittimet yhdistävät näiden mallien tulokset ja tekevät reaaliaikaisen päätöksen tiedostojen suorittamisen sallimiseksi tai estämiseksi. |

|

Toiminnan valvontamoduuli Toiminnan valvontamoduuli valvoo mahdollisia hyökkäyksiä suorittamisen jälkeen. Se tarkkailee prosessin toimintaa, mukaan lukien toimintajaksoa suorituksen aikana, tunnistaakseen ja estääkseen tietyntyyppiset aktiviteetit ennalta määritettyjen sääntöjen perusteella. |

Käyttäytymispohjainen koneoppimismoduuli Asiakas valvoo epäilyttäviä toimintasekvenssejä ja kehittyneitä hyökkäystekniikoita käynnistimina, joiden avulla analysoidaan prosessipuun toimintaa reaaliaikaisten koneoppimismallien avulla. Valvotut hyökkäystekniikat ulottuvat hyökkäysketjuun riistoista, noususta ja sinnikkyydestä aina sivuttaisliikkeeseen ja suodattimeen asti. |

|

Muistin tarkistusmoduuli Tämä moduuli tarkistaa käynnissä olevan prosessin käyttämän muistitilan paljastaakseen haitallisia toimintoja, jotka voivat olla piilossa koodin hämärtymisen kautta. |

Haittaohjelmien torjuntaohjelman käyttöliittymä (AMSI) -paritettu koneoppimismoduuli Asiakaspuolen ja pilvipuolen mallien parit suorittavat tarkennetun analyysin komentosarjakäyttäytymisestä ennen suoritusta ja sen jälkeen saadakseen kehittyneitä uhkia, kuten tiedostottomia ja muistissa olevia hyökkäyksiä. Nämä mallit sisältävät malliparin kullekin käsillä olevalle komentosarjamoottorille, mukaan lukien PowerShell-, JavaScript-, VBScript- ja Office VBA -makrot. Integrointeihin kuuluu sekä dynaamisten sisältökutsujen että/tai käyttäytymisen instrumentointi komentosarjamoottoreissa. |

|

AMSI-integrointimoduuli Syvä sovelluksensisäinen integrointimoduuli mahdollistaa tiedostottomien ja muistissa olevien hyökkäysten havaitsemisen AMSI:n avulla, mikä torjuu koodin hämäyksen. Tämä integrointi estää komentosarjojen asiakaspuolen haitallisen toiminnan. |

Tiedostoluokituksen koneoppimismoduuli Moniluokkaiset, syvän neuroverkon luokittelejat tutkivat koko tiedoston sisällön, tarjoavat ylimääräisen puolustuskerroksen hyökkäyksiä vastaan, jotka vaativat enemmän analyyseja. Epäilyttäviä tiedostoja säilytetään käynnissä ja lähetetään pilvisuojauspalveluun luokitusta varten. Täyden sisällön syväoppimismallit tuottavat muutamassa sekunnissa luokituksen ja vastaavat asiakkaalle tiedoston sallimiseksi tai estämiseksi. |

|

Heuristiikan moduuli Heuristiset säännöt tunnistavat tiedosto-ominaisuudet, joilla on samankaltaisuuksia tunnettujen haitallisten ominaisuuksien kanssa uusien uhkien tai tunnettujen uhkien muokattujen versioiden havaitsemiseksi. |

Räjähdyspohjainen koneoppimismoduuli Epäilyttävät tiedostot räjähtivät eristyksessä. Syväoppimisen luokittelut analysoivat havaittuja käyttäytymismalleja hyökkäysten estämiseksi. |

|

Emulointimoduuli Emulointimoduuli purkaa haittaohjelmat dynaamisesti ja tutkii, miten ne käyttäytyisivät ajon aikana. Sisällön dynaaminen emulointi ja skannaus sekä käyttäytyminen emuloinnin aikana että muistin sisältö emuloinnin lopussa torjuvat haittaohjelmien pakkaajat ja paljastavat polymorfisen haittaohjelman käyttäytymisen. |

Maine, koneoppimismoduuli Toimialueen asiantuntijoiden mainelähteisiin ja malleihin eri Microsoftilta tehdään kyselyjä haitallisten tai epäilyttävien URL-osoitteiden, toimialueiden, sähköpostiviestien ja tiedostojen estämiseksi. Lähteitä ovat Muun muassa Windows Defender SmartScreen URL-osoitteen mainemalleille ja Defender for Office 365 sähköpostin liiteasiantuntijoiden tietämykselle. Tällaisia ovat muun muassa Microsoftin palvelut Microsoft Intelligent Security Graphin kautta. |

|

Verkkomoduuli Verkkotoiminnot tarkistetaan uhkien haitallisten toimien tunnistamiseksi ja lopettamiseksi. |

Älykkäät säännöt -moduuli Asiantuntijakirjoitetut älykkäät säännöt tunnistavat uhkia tutkijan asiantuntemuksen ja uhkien kollektiivisen tietämyksen perusteella. |

|

CommandLine-tarkistusmoduuli Tämä moduuli tarkistaa kaikkien prosessien komentorivit ennen niiden suorittamista. Jos prosessin komentorivin havaitaan olevan haitallinen, sen suorittaminen estetään. |

CommandLinen koneoppimismoduuli Useat kehittyneet koneoppimismallit skannaavat epäilyttävät komentorivit pilvessä. Jos komentorivin havaitaan olevan haitallinen, cloud lähettää asiakkaalle signaalin, joka estää vastaavan prosessin käynnistymisen. |

Lisätietoja on artikkelissa Microsoft 365 Defender, joka esittelee 100 prosentin suojauksen kattavuuden vuoden 2023 MITRE Engenuity ATT&CK® Evaluations: Enterprise -toiminnossa.

Miten seuraavan sukupolven suojaus toimii muiden Defender for Endpoint -ominaisuuksien kanssa

Yhdessä hyökkäyspinnan vähentämisen kanssa, joka sisältää kehittyneitä ominaisuuksia, kuten laitteistopohjaisen eristämisen, sovellusten hallinnan, hyödyntämissuojauksen, verkkosuojauksen, valvotun kansion käytön, hyökkäyspinnan vähentämissäännöt ja verkon palomuurin, seuraavan sukupolven suojausmoottorit toimittavat Microsoft Defender for Endpointse sisältää ominaisuuksia, jotka pysäyttävät hyökkäykset, ennen kuin ne voivat soluttautua laitteisiin ja vaarantaa verkkoja.

Osana Microsoftin syvällistä puolustusratkaisua näiden moottoreiden ylivoimainen suorituskyky kertyy Microsoft Defender for Endpoint yhdistettyyn päätepistesuojaukseen, jossa virustentorjuntatunnistimet ja muut seuraavan sukupolven suojausominaisuudet rikastuttavat päätepisteiden havaitsemista ja reagointia, automatisoitua tutkimusta ja korjaamista, kehittynyttä metsästystä, uhkien ja haavoittuvuuksien hallinta, hallittu uhkien metsästyspalvelu ja muut valmiudet.

Näitä suojauksia lisätään entisestään Microsoft Defender XDR, joka on Microsoftin kattava, päästä päähän -suojausratkaisu nykyaikaiselle työpaikalle. Microsoftin suojaustekniikoiden signaalien jakamisen ja orkestroinnin avulla Microsoft Defender XDR suojaa käyttäjätiedot, päätepisteet, sähköpostin ja tiedot, sovellukset ja infrastruktuurin.

Muistin suojaus ja muistin tarkistus

Microsoft Defender virustentorjunta (MDAV) tarjoaa muistisuojauksen eri moottoreilla:

| Asiakas | Pilvi |

|---|---|

| Toiminnan valvonta | Käyttäytymiseen perustuva koneoppiminen |

| Haittaohjelmien tarkistuksen käyttöliittymän (AMSI) integrointi | AMSI-pariksi yhdistetty koneoppiminen |

| Emulointi | Räjähdyspohjainen koneoppiminen |

| Muistin tarkistus | N/A |

Toinen kerros muistiin perustuvien hyökkäysten estämiseksi on käyttää ASR (Attack Surface Reduction) -sääntöä Estä Office-sovelluksia lisäämästä koodia muihin prosesseihin. Lisätietoja on artikkelissa Estä Office-sovelluksia lisäämästä koodia muihin prosesseihin.

Usein kysytyt kysymykset

Kuinka monta haittaohjelmauhkaa Microsoft Defender virustentorjuntalohkoa kuukaudessa?

Laitteissa on viisi miljardia uhkaa joka kuukausi.

Miten Microsoft Defender virustentorjuntaohjelman muistisuojaus auttaa?

Lisätietoja siitä, miten Microsoft Defender virustentorjuntaohjelman muistihyökkäyssuojaus auttaa, on artikkelissa Heijastavan DLL-latauksen havaitseminen Windows Defender for Endpointilla.

Keskitätkö havaitsemisesi/ehkäisysi tietylle maantieteelliselle alueelle?

Ei, olemme kaikilla maantieteellisillä alueilla (Amerikka, EMEA ja APAC).

Keskityttekö te kaikki tiettyihin teollisuudenaloihin?

Keskitymme jokaiseen alaan.

Edellyttääkö tunnistaminen/suojaaminen ihmisanalyytikolta?

Kun testaat kynää, sinun tulee vaatia, jos ihmisanalyytikot eivät ole käytössä tunnistamisessa/suojaamisessa, jotta näet, miten todellinen virustentorjuntaohjelman (prebreach) tehokkuus todella on, ja erillistä, jossa ihmisanalyytikot ovat mukana. Voit lisätä Microsoft Defender Experts for XDR hallittua laajennettua tunnistus- ja vastauspalvelua soc:n täydentämiseksi.

Jatkuva iteratiivinen parannus jokainen näistä moottoreista on yhä tehokkaampi tarttumaan uusimpiin haittaohjelma- ja hyökkäysmenetelmien kantoihin. Nämä parannukset näkyvät yhdenmukaisina huippupisteinä alan testeissä, mutta mikä vielä tärkeämpää, ne johtavat uhkiin ja haittaohjelmien puhkeamiseen, jotka on pysäytetty ja enemmän asiakkaita suojattu.