Access Microsoft Defender for Cloud Apps sovelluskontekstin avulla

Tällä sivulla kuvataan, miten luodaan sovellus Defender for Cloud Apps ohjelmallisen käytön saamiseksi ilman käyttäjää. Jos tarvitset ohjelmallisen käyttöoikeuden Defender for Cloud Apps käyttäjän puolesta, katso Käyttöoikeus käyttäjäkontekstin avulla. Jos et ole varma, mitä käyttöoikeutta tarvitset, katso API-tunnusten hallinta -sivu.

Microsoft Defender for Cloud Apps paljastaa suuren osan tiedoistaan ja toiminnoistaan ohjelmallisten ohjelmointirajapintojen avulla. Näiden ohjelmointirajapintojen avulla voit automatisoida työnkulkuja ja innovoida Defender for Cloud Apps ominaisuuksien perusteella. Ohjelmointirajapinnan käyttö edellyttää OAuth2.0-todennusta. Lisätietoja on artikkelissa OAuth 2.0 -valtuutuskoodin kulku.

Yleensä ohjelmointirajapintoja on käytettävä seuraavien ohjeiden avulla:

- Luo Microsoft Entra sovellus.

- Hanki käyttöoikeustietue tämän sovelluksen avulla.

- Käytä tunnusta Defender for Cloud Apps-ohjelmointirajapintaan.

Tässä artikkelissa kerrotaan, miten voit luoda Microsoft Entra sovelluksen, hankkia Microsoft Defender for Cloud Apps käyttöoikeustietueen ja vahvistaa tunnuksen.

Luo sovellus Defender for Cloud Apps varten

Rekisteröi uusi sovellus Microsoft Entra -hallintakeskus. Lisätietoja on kohdassa Pikaopas: Sovelluksen rekisteröiminen Microsoft Entra -hallintakeskus.

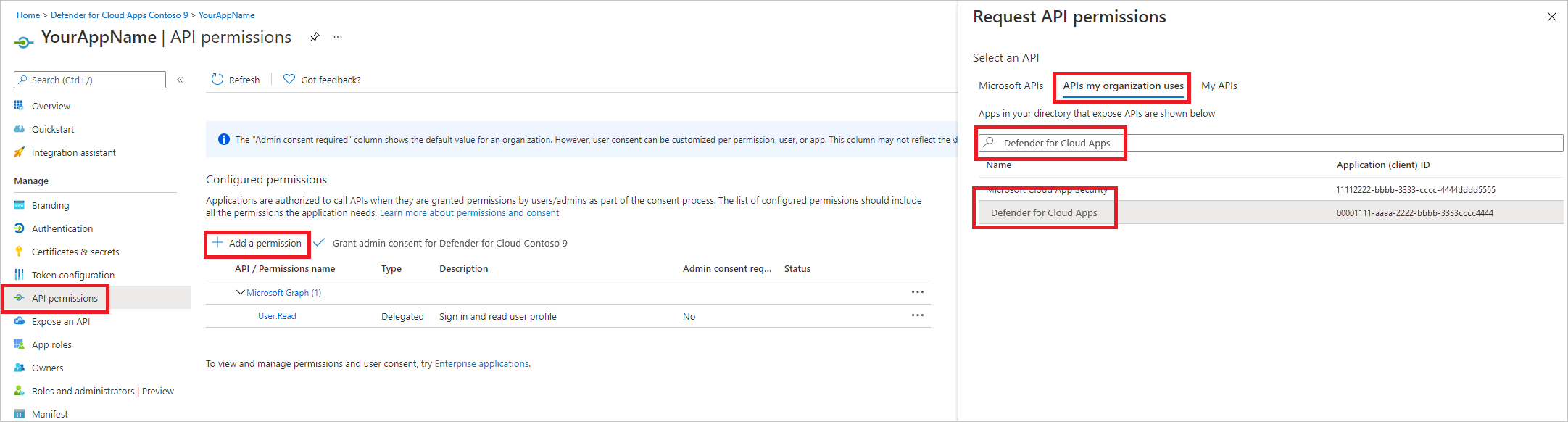

Jos haluat antaa sovelluksellesi mahdollisuuden käyttää Defender for Cloud Apps ja määrittää sille Kaikkien ilmoitusten luku -käyttöoikeudet, valitse sovellussivulla Ohjelmointirajapinnan käyttöoikeudetLisääorganisaationi käyttämät>käyttöoikeuden> ohjelmointirajapinnat>, kirjoita Microsoft Cloud App Security ja valitse sitten Microsoft Cloud App SecurityEn ole ennen ollut.

Huomautus

Microsoft Cloud App Security ei näy alkuperäisessä luettelossa. Aloita sen nimen kirjoittaminen tekstiruutuun, jotta näet sen näkyvän. Muista kirjoittaa tämä nimi, vaikka tuotetta kutsutaan nyt Defender for Cloud Apps.

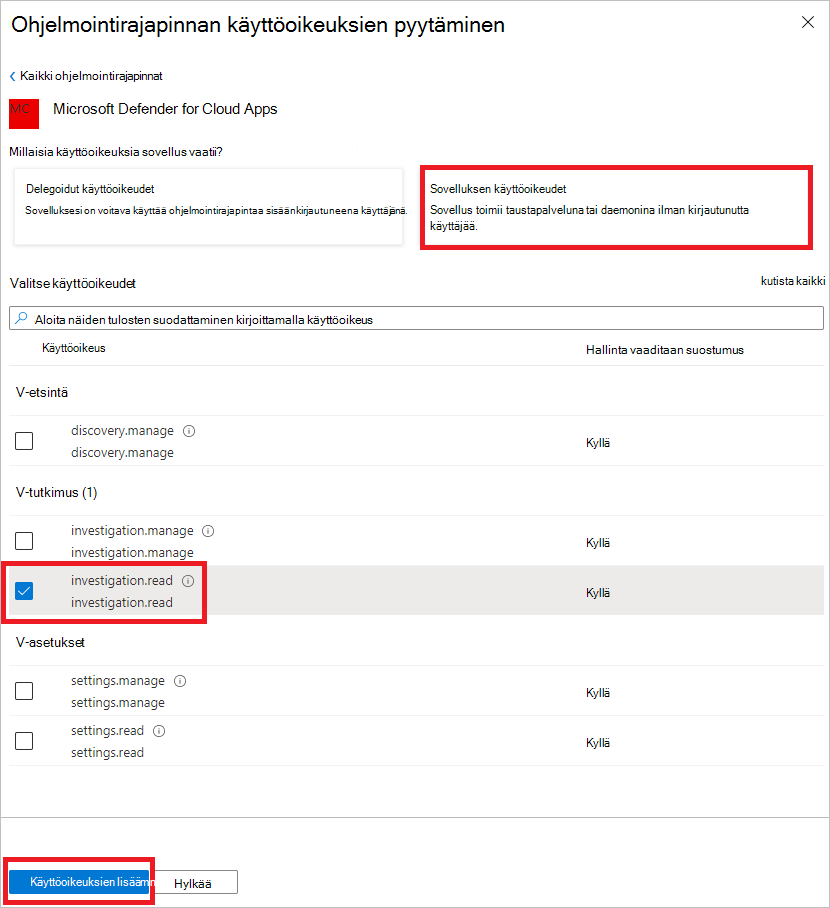

Valitse Sovelluksen käyttöoikeudet>Tutkimus.Lue ja valitse sitten Lisää käyttöoikeuksia.

Sinun on valittava tarvittavat käyttöoikeudet. Investigation.Read on vain esimerkki. Katso muut käyttöoikeusalueet kohdasta Tuetut käyttöoikeusalueet

- Voit selvittää, minkä käyttöoikeuden tarvitset, katsomalla käyttöoikeusosiota ohjelmointirajapinnassa, johon haluat soittaa.

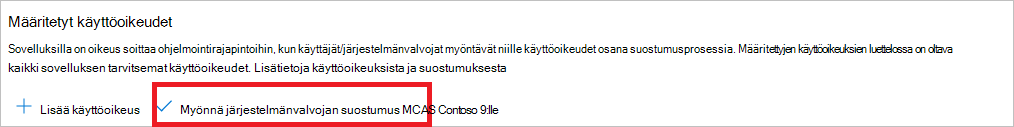

Valitse Myönnä järjestelmänvalvojan suostumus.

Huomautus

Aina, kun lisäät käyttöoikeuden, sinun on valittava Myönnä järjestelmänvalvojan suostumus , jotta uusi käyttöoikeus tulee voimaan.

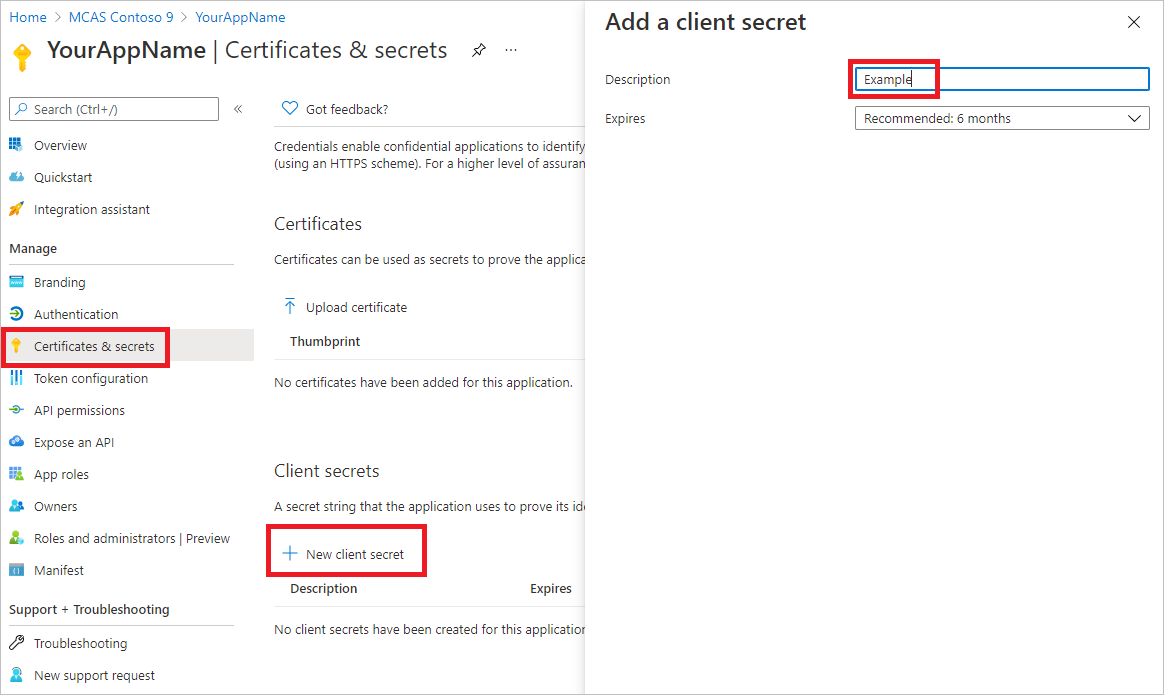

Lisää sovellukselle salaisuus valitsemalla Varmenteet & salaisuuksia, valitsemalla Uusi asiakassalaisuus, lisäämällä kuvauksen salauskoodiin ja valitsemalla sitten Lisää.

Huomautus

Kun olet valinnut Lisää, valitse kopioi luotu salaisen koodin arvo. Et voi noutaa tätä arvoa poistumisen jälkeen.

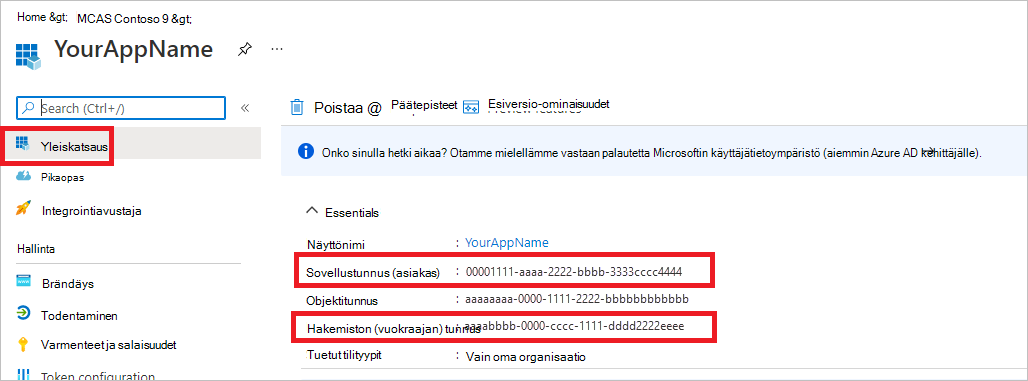

Kirjoita ylös sovellustunnus ja vuokraajatunnus. Siirry sovellussivulla kohtaan Yleiskatsaus ja kopioi sovelluksen (asiakkaan) tunnus ja hakemiston (vuokraajan) tunnus.

Vain Microsoft Defender for Cloud Apps kumppanit. Määritä sovelluksesi monitasoinen (käytettävissä kaikissa vuokraajissa suostumuksen jälkeen). Tämä vaaditaan kolmannen osapuolen sovelluksille (jos esimerkiksi luot sovelluksen, joka on tarkoitettu suoritettavaksi useiden asiakkaiden vuokraajassa). Tätä ei tarvita , jos luot palvelun, jota haluat käyttää vain vuokraajassasi (jos esimerkiksi luot oman käyttösi sovelluksen, joka toimii vain omien tietojesi kanssa). Määritä sovelluksesi monitallenteeksi:

Siirry todennukseen ja lisää

https://portal.azure.comuudelleenohjauksen URI-tunnuksena.Valitse sivun alareunan Tuetut tilityypit -kohdasta Tilit missä tahansa organisaatiohakemistosovelluksessa , joka antaa suostumuksen usealle sovelluksellesi.

Sovellus on hyväksyttävä jokaisessa vuokraajassa, jossa aiot käyttää sitä. Tämä johtuu siitä, että sovelluksesi on vuorovaikutuksessa Defender for Cloud Apps asiakkaan puolesta.

Sinun (tai asiakkaan, jos kirjoitat kolmannen osapuolen sovellusta) on valittava suostumuslinkki ja hyväksyttävä sovelluksesi. Suostumus tulee tehdä käyttäjälle, jolla on Active Directoryn hallintaoikeudet.

Suostumuslinkki on muodostettu seuraavasti:

https://login.microsoftonline.com/common/oauth2/authorize?prompt=consent&client_id=00000000-0000-0000-0000-000000000000&response_type=code&sso_reload=trueJossa 00000000-0000-0000-0000000000000 on korvattu sovellustunnuksellasi.

Valmis! Olet rekisteröinyt sovelluksen! Alla on esimerkkejä tunnuksen hankkimisesta ja vahvistamisesta.

Tuetut käyttöoikeusalueet

| Käyttöoikeuden nimi | Kuvaus | Tuetut toiminnot |

|---|---|---|

| Tutkimus.lue | Suorita kaikki tuetut toiminnot toiminnoille ja hälytyksille lukuun ottamatta ilmoitusten sulkemista. Näytä IP-alueet, mutta älä lisää, päivitä tai poista. Suorita kaikki entiteettitoiminnot. |

Aktiviteettiluettelo, nouto, palaute Ilmoitusluettelo, nouto, merkitse luetuksi/lukemattomaksi Entiteettiluettelo, nouto- ja noutopuu Aliverkkoluettelo |

| Investigation.manage | Suorita kaikki investigation.read-toiminnot ilmoitusten ja IP-alueiden hallinnan lisäksi. | Aktiviteettiluettelo, nouto, palaute Ilmoitusluettelo, nouto, merkitse luetuksi/lukemattomaksi, sulje Entiteettiluettelo, nouto- ja noutopuu Aliverkon luettelo, luominen, päivittäminen tai poistaminen |

| Discovery.read | Suorita kaikki tuetut toiminnot toiminnoille ja hälytyksille lukuun ottamatta ilmoitusten sulkemista. Luettele etsintäraportit ja luokat. |

Ilmoitusluettelo, nouto, merkitse luetuksi/lukemattomaksi Etsintäluettelon raportit, luetteloraportin luokat |

| Discovery.manage | Discovery.read-oikeudet Sulje hälytykset, lataa etsintätiedostot ja luo lohkokomentosarjat |

Ilmoitusluettelo, nouto, merkitse luetuksi/lukemattomaksi, sulje Etsintäluettelon raportit, luetteloraportin luokat Resurssienetsintätiedoston lataaminen palvelimeen, lohkokomentosarjan luominen |

| Settings.read | Ip-luetteloalueet. | Aliverkkoluettelo |

| Settings.manage | Luetteloi ja hallitse IP-alueita. | Aliverkon luettelo, luominen, päivittäminen tai poistaminen |

Käyttöoikeustietueen hankkiminen

Lisätietoja Microsoft Entra tunnuksista on Microsoft Entra opetusohjelmassa.

PowerShellin käyttäminen

# This script acquires the App Context Token and stores it in the variable $token for later use in the script.

# Paste your Tenant ID, App ID, and App Secret (App key) into the indicated quotes below.

$tenantId = '' ### Paste your tenant ID here

$appId = '' ### Paste your Application ID here

$appSecret = '' ### Paste your Application key here

$resourceAppIdUri = '05a65629-4c1b-48c1-a78b-804c4abdd4af'

$oAuthUri = "https://login.microsoftonline.com/$TenantId/oauth2/token"

$authBody = [Ordered] @{

resource = "$resourceAppIdUri"

client_id = "$appId"

client_secret = "$appSecret"

grant_type = 'client_credentials'

}

$authResponse = Invoke-RestMethod -Method Post -Uri $oAuthUri -Body $authBody -ErrorAction Stop

$token = $authResponse.access_token

Käytä C:ta#

Seuraavaa koodia testattiin nuGet Microsoft.Identity.Client 4.47.2:lla.

Luo uusi konsolisovellus.

Asenna NuGet Microsoft.Identity.Client.

Lisää seuraavat:

using Microsoft.Identity.Client;Kopioi ja liitä seuraava koodi sovellukseesi (muista päivittää kolme muuttujaa:

tenantId, appId, appSecret):string tenantId = "00000000-0000-0000-0000-000000000000"; // Paste your own tenant ID here string appId = "00001111-aaaa-2222-bbbb-3333cccc4444"; // Paste your own app ID here string appSecret = "22222222-2222-2222-2222-222222222222"; // Paste your own app secret here for a test, and then store it in a safe place! const string authority = "https://login.microsoftonline.com"; const string audience = "05a65629-4c1b-48c1-a78b-804c4abdd4af"; IConfidentialClientApplication myApp = ConfidentialClientApplicationBuilder.Create(appId).WithClientSecret(appSecret).WithAuthority($"{authority}/{tenantId}").Build(); List scopes = new List() { $"{audience}/.default" }; AuthenticationResult authResult = myApp.AcquireTokenForClient(scopes).ExecuteAsync().GetAwaiter().GetResult(); string token = authResult.AccessToken;

Pythonin käyttäminen

Katso Microsoftin todentamiskirjasto (MSAL) pythonia varten.

Käytä Curlia

Huomautus

Seuraavassa oletetaan, että Curl for Windows on jo asennettu tietokoneeseesi.

- Avaa komentokehote ja määritä CLIENT_ID Azure-sovellustunnuksellesi.

- Määritä CLIENT_SECRET Azure-sovelluksen salauskoodiin.

- Määritä TENANT_ID sen asiakkaan Azure-vuokraajatunnukseen, joka haluaa käyttää sovellustasi Defender for Cloud Apps.

- Suorita seuraava komento:

curl -i -X POST -H "Content-Type:application/x-www-form-urlencoded" -d "grant_type=client_credentials" -d "client_id=%CLIENT_ID%" -d "scope=05a65629-4c1b-48c1-a78b-804c4abdd4af/.default" -d "client_secret=%CLIENT_SECRET%" "https://login.microsoftonline.com/%TENANT_ID%/oauth2/v2.0/token" -k

Saat vastauksen seuraavassa muodossa:

{"token_type":"Bearer","expires_in":3599,"ext_expires_in":0,"access_token":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIn <truncated> aWReH7P0s0tjTBX8wGWqJUdDA"}

Tunnuksen vahvistaminen

Varmista, että sinulla on oikea tunnus:

- Kopioi ja liitä edellisessä vaiheessa saamasi tunnus JWT :hen sen koodaamiseksi.

- Varmista, että saat rooliväitteen, jolla on halutut käyttöoikeudet

- Seuraavassa kuvassa näet sovelluksesta hankitun koodatun tunnuksen, jolla on käyttöoikeudet kaikkiin Microsoft Defender for Cloud Apps rooleihin:

Microsoft Defender for Cloud Apps-ohjelmointirajapinnan käyttäminen tunnuksen avulla

- Valitse ohjelmointirajapinta, jota haluat käyttää. Lisätietoja on kohdassa Defender for Cloud Apps ohjelmointirajapinnat.

- Määritä valtuutusotsikko http-pyynnössä, jonka lähetät vastaanottajalle "Bearer {token}" (Haltija on valtuutusmalli).

- Tunnuksen vanhentumisaika on yksi tunti. Voit lähettää useamman kuin yhden pyynnön samalla tunnuuksella.

Seuraavassa on esimerkki siitä, miten lähetetään pyyntö saada luettelo ilmoituksista C#:n avulla:

var httpClient = new HttpClient();

var request = new HttpRequestMessage(HttpMethod.Get, "https://portal.cloudappsecurity.com/cas/api/v1/alerts/");

request.Headers.Authorization = new AuthenticationHeaderValue("Bearer", token);

var response = httpClient.SendAsync(request).GetAwaiter().GetResult();

// Do something useful with the response