永続的な敵対者を検出するための二本柱のアプローチ

2017 年 4 月 13 日 - Microsoft Secure Blog スタッフ - マイクロソフト

このポストは「 The two-pronged approach to detecting persistent adversaries 」の翻訳です。

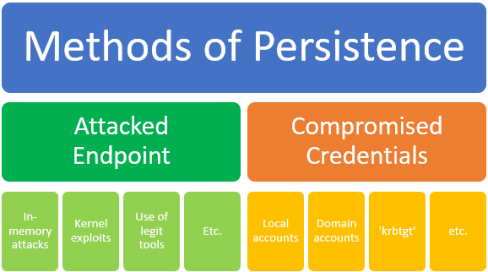

持続的標的型攻撃 (APT) では、持続性を維持するための 2 つの主な手段として、侵害されたエンドポイントと侵害された資格情報が利用されます。そのため、この 2 つを同時に検出するためのツールを使用することが重要になります。いずれか一方を検出するツールを導入しただけでは、ネットワーク内にとどまるためのより多くのチャンスを敵対者に与えてしまうことになります。

この 2 つの主なカテゴリには、ゼロデイ攻撃の利用、脆弱性や防御の弱さの悪用、ソーシャル エンジニアリングの使用、悪意のある埋め込みによるマルウェアの自作、正式な資格情報の収集などの、さまざまな攻撃ベクトルがあります。多くのサイバーセキュリティ ツールに搭載されたそれらの攻撃に対する検出制御機能は不十分であり、収集された資格情報が使用されたことを検出する機能はごくわずかです。そこで、マイクロソフトは、組織が両方の問題に対応できるようにするため、多額の投資をしてツールを開発しました。

今でも多くの初期攻撃が電子メールの添付ファイルを介して送信されるため、電子メール ベースの保護ツールは防御における重要な最前線となります。Office 365 Advanced Threat Protection を使用すると、巧妙化した新たな攻撃からご使用のメールボックスをリアルタイムで保護できます。安全でない添付ファイルや悪意のあるリンクから保護することで、電子メールを介した攻撃を食い止められるようになります。

しかし、すべての攻撃が電子メールで送信されるわけではありません。そこで、Windows Defender Advanced Threat Protection (Windows Defender ATP) を使用すると、企業のお客様が、エンドポイントに対する高度なゼロデイ攻撃を検出し、調査して、それらに対応できるようになります。組み込みの動作センサーのほか、機械学習や分析によって、他の防御を突破した攻撃が検出されます。脅威に対する比類のない視点と、OS セキュリティやビッグ データに関する深い専門知識によって、セキュリティ運用 (SecOps) に関連付けられた実用的なアラートが提供されます。SecOps では、1 つのタイムラインで最長 6 か月分の履歴データを調査し、ワン クリックの応答アクションにより、効果的にインシデントを阻止して、感染したエンドポイントを修復することができます。Windows Defender ATP には、ファイル、レジストリ、ネットワーク、プロセス、メモリ、カーネルのアクティビティを追跡して、防御する側がエンドポイントで発生していることを把握することのできるセンサーが含まれています。

また、これらのエンドポイント検出機能を補完するために、Microsoft Advanced Threat Analytics では、疑わしい異常なユーザーの動作に対する重要な洞察を提供し、Lateral Movement (攻撃の後半過程)、資格情報の盗難活動、攻撃者が使用する既知の手法の兆候を検出します。これは通常、ネットワークを防御する側、デジタル フォレンジクス チーム、インシデント対応チームにとっては、死角となるものです。Advanced Threat Analytics では、環境内のネットワーク トラフィックやイベントを収集したり、機械学習機能を既知の手法の検出と組み合わせて使用したりすることにより、ノイズを該当の疑わしいアクティビティへと変換し、インシデント対応チームの作業を簡素化します。対応チームが敵対者を早期に検出できるほど、攻撃者がネットワークへの永続的なアクセス権を取得するのをより効果的に阻止できます。

インシデント対応チームにとっては、侵害された資格情報だけでなく、異常なアクティビティをエンドポイントで直接検出することが同じように重要となります。

それでは、実際の例を紹介しましょう。

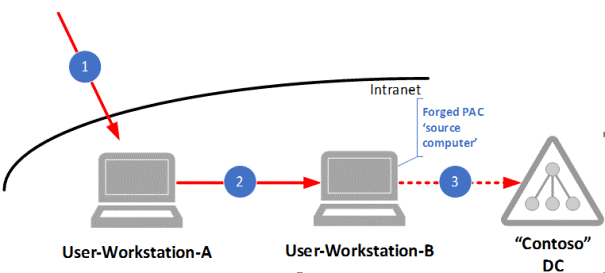

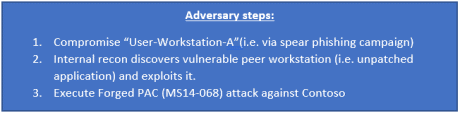

上の図では、Windows Defender ATP によってユーザー レベルの悪用が検出され (アプリケーションがユーザー モードで実行されたと想定)、その攻撃に対する最初のアラートが発行されたことを、インシデント対応チームが確認します。攻撃者が偽造された特権属性証明 (PAC) を使用してドメイン コントローラーへのアクセスを試みても、攻撃は失敗します。あなたが MS14-068 に対するパッチをドメイン コントローラーに適用したからです。Advanced Threat Analytics によって、偽造された PAC の試行が "失敗" したことが検出されます。そしてそれが、あなたの環境で敵対者が活動していて、特権の昇格を試みている証拠となります。

Advanced Threat Analytics によって User-Workstation-B が攻撃の "ソース コンピューター" として特定され、それに対応するときに、多くの人はその資産のみを検査しようとするでしょう。しかし、この侵害の範囲を完全に把握するためには、このユーザーが使用しているすべてのマシンを調査して、"最初に感染したコンピューター" と侵害されたその他のエンドポイントを見つける必要があります。デジタル フォレンジクスとインシデント対応の "ピボット全体" のルールに従い、適切なツールを使用することで、ネットワークを防御する側では、User-Workstation-A から User-Workstation-B への接続をすばやく特定し、最初の侵害にまで遡ってたどることができるでしょう。

エンドポイントに対する高度な攻撃と侵害された資格情報の両方を検出しなければ、対応と回復の取り組みは不十分になってしまいます。たとえば、ターゲット エンドポイントをクリーンアップするだけで、侵害された資格情報をリセットしなければ、敵対者は引き続き環境にアクセスできます。また、侵害された資格情報をリセットするだけでも、敵対者は引き続き環境にアクセスできます (そして、アクセス可能なシステムで新しい資格情報をまたいともたやすく収集していまいます)。どちらの場合も、敵対者の削除に失敗するだけでなく、セキュリティ チームが、脅威に対応して環境が安全になったと取締役会に報告してしまうことさえ予想されます。

Windows Defender ATP と Advanced Threat Analytics から得たデータと洞察を組み合わせることで、実際に回復戦略を変更して、完全な調査を促進できる可能性があります。

これら 2 つの機能を併用することは、デジタル フォレンジクス チームとインシデント対応チームにとってこれまでの状況を一変させるものとなり得ます。つまり、エンドポイント全体の 6 か月分の履歴データを即座に検索して調べ、フォレンジクスの証拠と深い分析の結果を視覚的に確認し、すばやく対応して攻撃を阻止し、再発を防ぐことができるでしょう。

さらに、マイクロソフト インテリジェント セキュリティ グラフによって、マイクロソフトの独自機能が強化されます。これによって、侵害の兆候、認証、電子メールなどに関する情報が関連付けられます。Windows Defender ATP や Advanced Threat Analytics をはじめとするマイクロソフト製品から検出、ブロック、修復された脅威は、インテリジェント セキュリティ グラフに追加されます。その結果、1 つのソリューションで持続的攻撃が検出され、修復された場合に、別のソリューションでもそれらの脅威に対する保護を直ちに開始できるようになります。

持続的標的型攻撃から保護するための手段やツールを評価するときには、1 つのアラート、軸、入力、または変数を確認する従来の検出ツールから移行するにはどうしたらよいかを検討してください。防御する側では、統合されたツールを探すことで、メタイベント分析が可能になるほか、スピードと精度も向上します。

ご質問がございましたら、Microsoft Advanced Threat Analytics Tech Community サイト、または TechNet フォーラムの Windows Defender ATP チームまでお問い合わせのうえ、ディスカッションに参加してください。サイバーセキュリティに対するマイクロソフトのアプローチとビジョンの詳細については、Microsoft Secure の Web サイトを参照してください。