Windows 10 Drive Entcryption - Bitlocker e gestione MBAM

Spesso mi trovo a colloquio con clienti che hanno delle politiche riguardanti le password molto stringenti, cose del tipo "password di 15 caratteri alfa numerici con almeno un simbolo", poi però non hanno implementato la cifratura del disco!

Problema: e se mi rubano il device?

Se ho dati sensibili a bordo del mio device (e tendenzialmente ce li ho) e questo mi viene sottratto, la password di Active Directory può essere la più complessa del mondo ma i dati vengono comunque esposti e sono facilmente accessibili collegando il disco del device come secondo disco di un altro device.

La cifratura del disco risolve questo problema in quanto rende inaccessibili i dati da proteggere sia che questi siano a bordo di un laptop, desktop, server o di un dispositivo USB.

L'utilizzo sempre più frequente di dispositivi mobili deve essere accompagnato dalla protezione dei dati al loro interno. Vediamo quali opzioni ci sono in Windows 10.

Bitlocker la soluzione di cifratura nativa di Windows

Microsoft ha inserito la cifratura Bitlocker all'interno dei suoi sistemi operativi a partire da Windows VISTA e la sua controparte server Windows Server 2008 è una funzione nativa che va semplicemente attivata e non comporta costi aggiuntivi (se non quelli per una console di gestione centralizzata come vedremo più avanti).

Bitlocker svolge il ruolo di "guardiano dei dati" perché in un mondo sempre più mobile, la possibilità di perdere/subire il furto di un device è sempre più sentita e quindi proteggere i dati all'interno del device dovrebbe essere una priorità di qualunque IT.

Come funziona?

A seconda del sistema operativo e delle configurazioni, viene utilizzato un algoritmo di cifratura per cifrare ciascun volume del sistema operativo. Se ho C: e D: verranno cifrati entrambi e a ciascun volume verranno assegnata una chiave di recovery.

L'utente non si accorge di niente perché i dati vengono cifrati man mano che vengono scritti sul disco. Il degrado di performance nelle prime versioni (Windows Vista, Windows 2008) si aggirava intorno al 5% ma onestamente non ho mai notato cali di performance visibili e l'avvento di dischi a stato solido che integrano caratteristiche che favoriscono la cifratura ha reso questa soluzione completamente trasparente.

Quindi i dati sul dispositivo sono protetti, ma risultano completamente accessibili a chi può accedere a Windows. Se il device viene rubato, o sono in grado di accedere a Windows (e quindi conosco utente e password) oppure non avrò possibilità di leggere i dati in quanto cifrati.

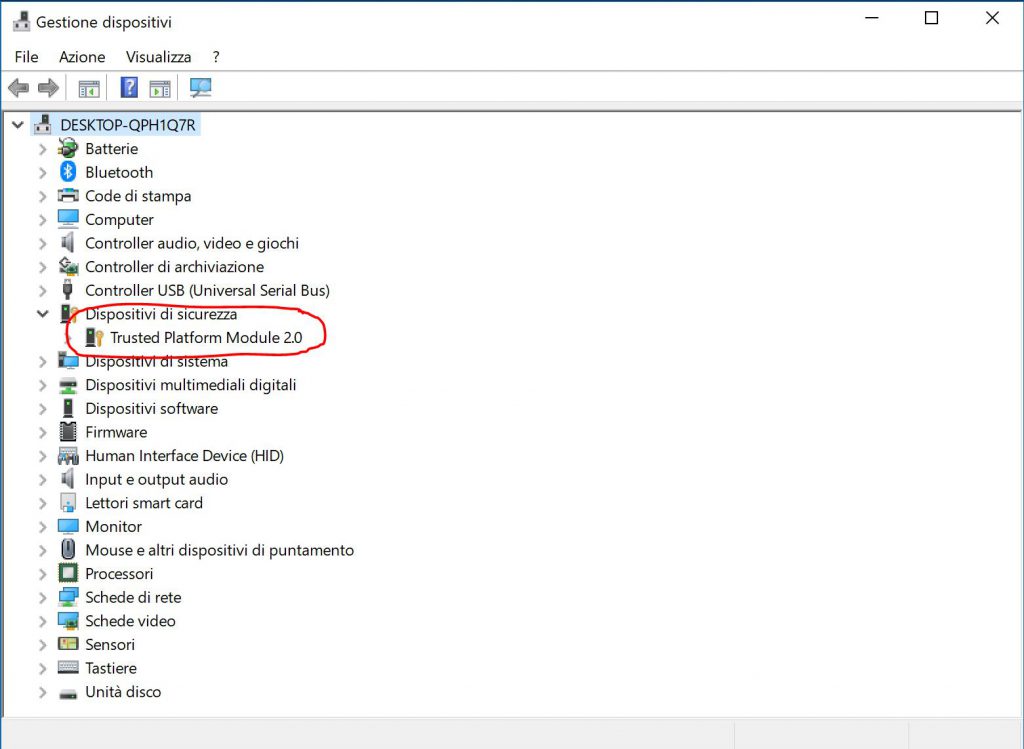

Il dato di sicurezza che permette lo sblocco del volume cifrato e il conseguente caricamento di Windows, risiede nel Chip TPM, un chip di sicurezza saldato sulla scheda madre del device che ha appunto il compito di disaccoppiare l'informazione da proteggere dal sistema operativo stesso che potrebbe essere più esposto. Sono anni che i device vengono forniti con chip TPM e la sua presenza si può dedurre dal BIOS o dall'inventario dei driver del dispositivo.

Requisiti

A livello di requisiti software, è necessario avere almeno due partizioni nel proprio disco rigido:

- Una formattata in NTFS sarà la partizione con a bordo sistema operativo, dati utente e applicazioni (e sarà cifrata da Bitlocker)

- Un'altra formattata FAT32 sarà quella che effettuerà il boot del device e lo sblocco della partizione cifrata. Questa partizione sarà abbastanza piccola, si consiglia intorno ai 300 MB.

L'operazione di creazione della partizione aggiuntiva è fatta automaticamente da Windows all'atto dell'installazione.

Nel caso si fosse scelto di non creare la seconda partizione, sarà sempre possibile crearla in un secondo momento tramite comandi come

cmd.exe /C start c:\windows\system32\bdehdcfg -target c: shrink -size 300 -quiet

Da notare la presenza di Bitlocker all'interno di tutte le versioni di Windows 10 compresa la Professional! Con Windows 7era necessaria la versione Enterprise

L'altro requisito non proprio stringente ma caldamente consigliato, è la presenza del chip TPM 1.2 o superiore. Questo chip saldato sulla scheda madre è in grado di mantenere in modo sicuro "il segreto" in grado di farmi accedere al disco cifrato.

In caso non avessi a disposizione il chip TPM è possibile utilizzare un dispositivo usb come chiave di avvio: prima di accendere il device inserirò la chiavetta USB contenente la chiave di accesso e poi accenderò il device.

La crittografia viene effettuata tramite algoritmo AES in diverse modalità: leggete questo articolo per capirle meglio.

Bitlocker To Go

E' possibile utilizzare Bitlocker anche per proteggere dispositivi USB come chiavette e dischi. In questo caso verrà chiesto all'utente all'atto della cifratura di creare una password. Questa password verrà richiesta tutte le volte che inserirò il dispositivo usb a meno che io non effettui il check su di una casella che permette di ricordarsi la password.

In questo modo avrò le mie chiavette USB cifrate che utilizzerò senza nessun problema su tutti i miei dispositivi Windows e se qualcuno me le ruba non potrà accedervi perché non conoscerà la password (o la chiave di ripristino di cui parleremo a breve)

Bitlocker o Bitlocker + PIN?

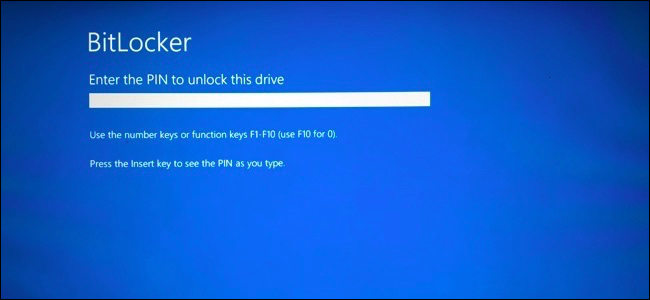

E' possibile inoltre attivare un'ulteriore barriera di protezione data da un PIN che viene richiesto prima ancora che Windows venga avviato.

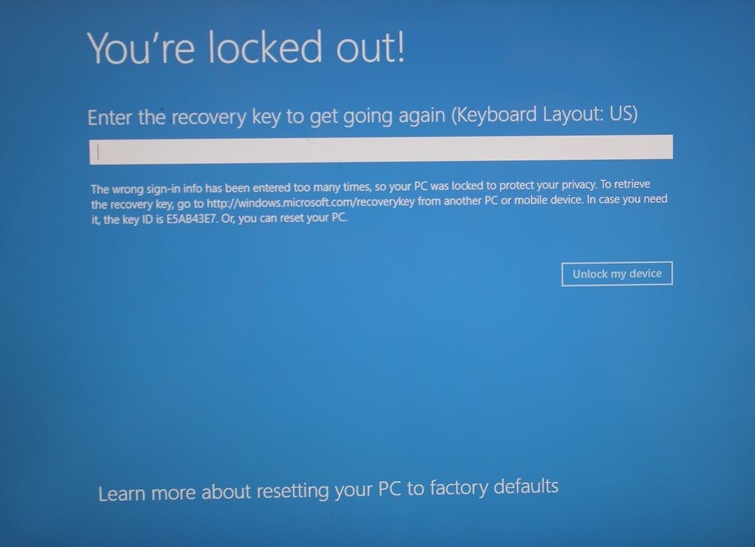

All'accensione del dispositivo, viene presentata una schermata blu di richiesta del PIN, se lo fornisco correttamente il sistema carica correttamente Windows e mi presenta la schermata di control- alt-canc dove dovrò inserire anche le credenziali utente, se invece il PIN non lo conosco, tempo qualche tentativo e mi ritrovo il dispositivo bloccato e l'unico modo per sbloccarlo sarà avere la chiave di ripristino (recovery key) che viene generata al momento della cifratura.

La chiave di ripristino viene chiesta dal sistema anche in caso ci sia qualche altro comportamento considerato anomalo (es. cambio componenti hardware) e viene quindi richiesto come prova del fatto che tutto è corretto.

Quindi al dilà dell'abilitazione o meno del PIN di avvio, è importantissimo salvare la chiave di ripristino in un posto sicuro.

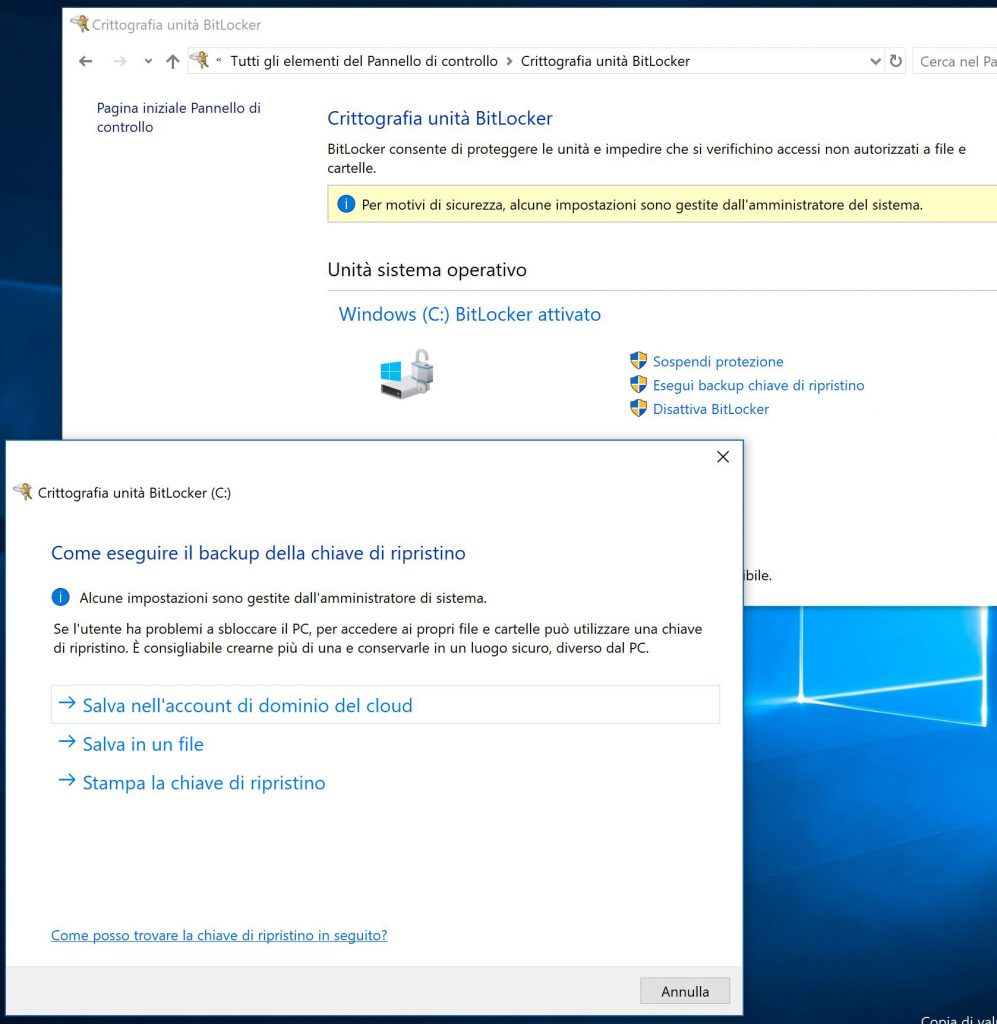

Salvataggio delle chiavi di ripristino

Ci sono diversi modi per salvare la chiave di ripristino, alcuni molto consumer altri più aziendali. Li elenco qui di seguito.

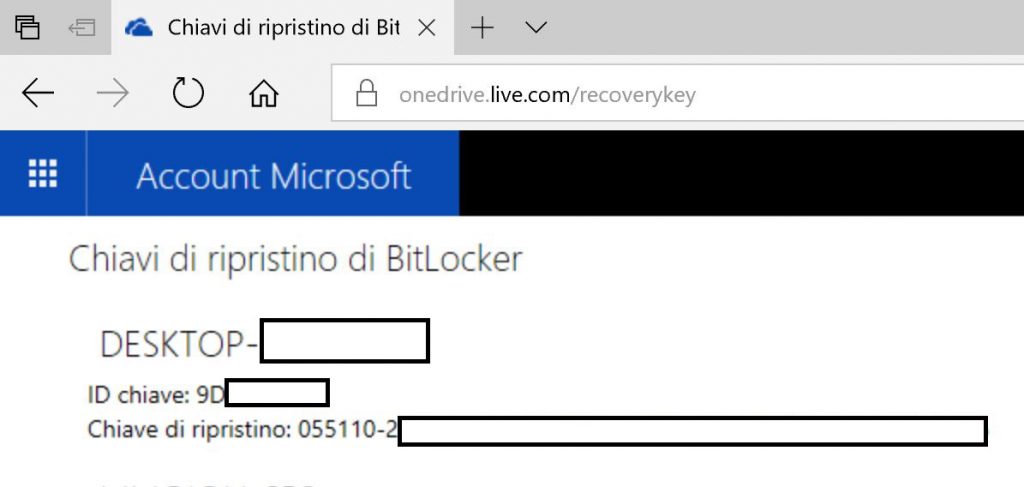

Salvataggio in One Drive

Questo credo possa essere il metodo principe in ambiente consumer ovvero il salvataggio della chiave in una porzione ad hoc di One Drive. Questa operazione viene fatta automaticamente a patto che venga appunto utilizzato il servizio di One Drive.

Non mi soffermo molto su questa metodologia in quanto non è da considerarsi prettamente aziendale.

Salvataggio manuale

Dal pannello di controllo nella sezione bitlocker è possibile salvare la chiave di ripristino stampandola o copiandola in un dispositivo esterno come una chiavetta USB.

Anche questa non è una modalità proprio "Enterprise" quindi direi che possiamo proseguire...

Salvataggio in Active Directory o Azure Active Directory

Ecco qui si inizia a ragionare in termini aziendali ovvero se il computer è parte di un dominio Active Directory o Azure Active Directory, è possibile istruire bitlocker a copiare le chiavi di ripristino all'interno degli oggetti computer account del dominio.

Quindi andando a vedere le proprietà di un computer nella console di Active Directory sarà possibile vedere le chiavi bitlocker di ripristino.

Questo articolo spiega come effettuare la configurazione (si basa fondamentalmente sull'utilizzo di Group policy per istruire la macchina a salvare la chiave nel directory)

Questo articolo invece presenta un tool che facilita la visualizzazione delle chiavi

Il vantaggio qui è che senza dover pagare, installare e manutenere nuovi prodotti, ottengo il servizio di mantenimento e accesso centralizzato della chiave di ripristino. Non ci sono neanche problemi di alta affidabilità e/o business continuity perché Active Directory replica già nativamente le informazioni tra i suoi domain controller.

Lo svantaggio però è dato dal fatto che il servizio fornito è abbastanza basilare, mancano report di compliance e soprattutto per accedere alla chiave di ripristino bisogna avere dei forti poteri sul dominio e questo mal si sposa con le esigenze di minimizzazione dei permessi messe in campo dalle grandi aziende.

Quindi come soluzione di base può andare bene ma se si ha una struttura complessa, meglio pensare ad altro (lo vediamo subito qui di seguito).

Utilizzo di console di gestione - MBAM

Microsoft Bitlocker Administration and Monitoring è un prodotto completo per la gestione della crittografia Bitlocker. Viene fornito all'interno della suite Microsoft Desktop Optimization Pack (MDOP) e risulta compresa nella licenza E3 e E5 di Windows 10.

Questo prodotto è molto semplice da implementare e gestire, si basa su tre componenti:

- Un database SQL che mantiene in maniera cifrata le chiavi di ripristino e le configurazioni MBAM e i dati di configurazione/reportistica

- Un front end IIS che permette l'accesso ad amministratori e utenti per l'accesso delle chiavi

- Un agente da installare sui PC Windows 10 e che comunica con il front end per il recupero e applicazione delle configurazioni relative alla crittografia

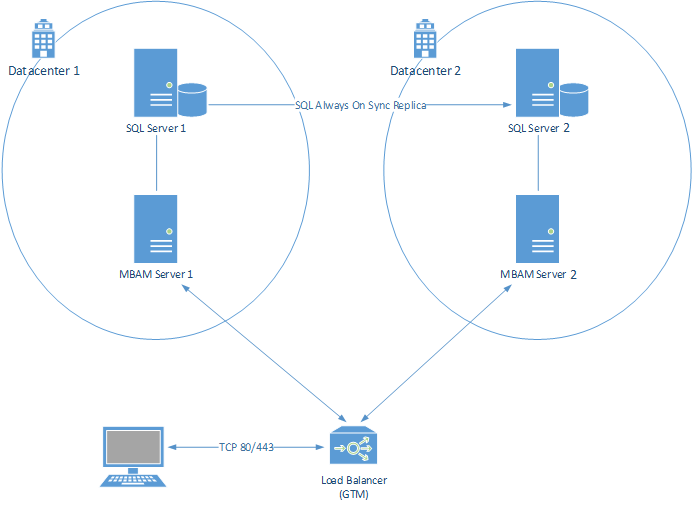

In un disegno di alta affidabilità si può pensare a mettere il database in cluster e il servizio IIS ridondato e bilanciato da dei load balancer.

Ecco un esempio:

Il vantaggio di avere un prodotto del genere è dato dal fatto che è uno strumento verticale che fornisce una console specifica per la gestione Bitlocker profilabile a livello di accessi così da consentire solo a specifiche persone (utenti di help desk) i diritti per accedere alle chiavi di ripristino evitando che essi abbiano altri diritti all'infuori di questo specifico task (cosa che invece avviene nella soluzione basata sul mantenimento delle chiavi in Active Directory).

Fornisce reportistica integrabile con System Center Configuration Manager ed inoltre è disponibile un sito web di self service recovery ovvero la possibilità per un utente smart di recuperare in autonomia la chiave di recovery collegandosi dal computer di un collega al sito web di self service recovery (ovviamente dovrà autenticarsi con le sue credenziali di dominio).

Su ciascun dispositivo gestito da MBAM dovrò installare un agente che si preoccuperà di effettuare l'enforcing delle policy, recuperare i dati di reportistica ed effettuare operazioni avanzate. Una di queste, che secondo me ha molta importanza, è quella che se utilizzo MBAM per recuperare la chiave di recovery (e quindi la espongo all'utente dell'help desk che poi magari me la manda via SMS), l'agente si prende il compito di istruire il dispositivo a crearne un'altra che sostituisca quella oramai "pubblica" in modo che il segreto alla base della cifratura rimanga preservato.

Riassumendo uno strumento come MBAM è in grado di:

- Proteggere le chiavi di recovery (mantenendole in un database SQL cifrato)

- Fornire accesso alle persone dell'help desk profilandone i permessi

- Fornire uno strumento di self service recovery per utenti avanzati

- Reportistica integrabile

- Agente da installare sui dispositivi in grado di effettuare operazioni avanzate

Soluzioni di gestione di terze parti

MBAM non è il solo strumento in grado di gestire Bitlocker ma ci sono diverse aziende che propongono soluzioni per raggiungere lo stesso scopo.

Non ho mai utilizzato queste soluzioni di terze parti e non potrei comunque consigliarle per non far torto a nessuno però è possibile trovarle andando a cercare sul web alla voce "Bitlocker Management".

Io ho trovato soluzioni di McAfee, Bit Truster, Trend Micro... Questo a riprova del fatto che Bitlocker è uno standard di fatto, addirittura diverse aziende che prima proponevano un sistema di cifratura disco proprietaria, l'hanno lasciato perdere in favore della creazione di soli strumenti di gestione Bitlocker.

In conclusione, la tecnologia c'è, le metodologie di gestione anche, va solo capito quale sia l'approccio di implementazione migliore per le proprie esigenze.