Installation et configuration d'Azure Server Management Tools

Après avoir présenté les fonctionnalités de la nouvelle interface de gestion (SMT) dans un précédent article, il est de temps de regarder les modalités d'installation et de configuration pour superviser des systèmes dans un contexte hybride.

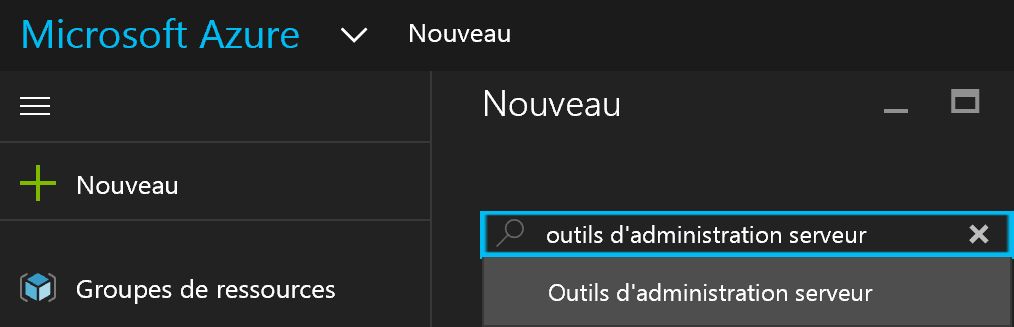

Direction le portail Azure (https://portal.azure.com), cliquer sur "Nouveau" puis rechercher "Outils d'administration serveur" (ou Server Management Tools dans la langue de Shakespeare) et cliquer dessus:

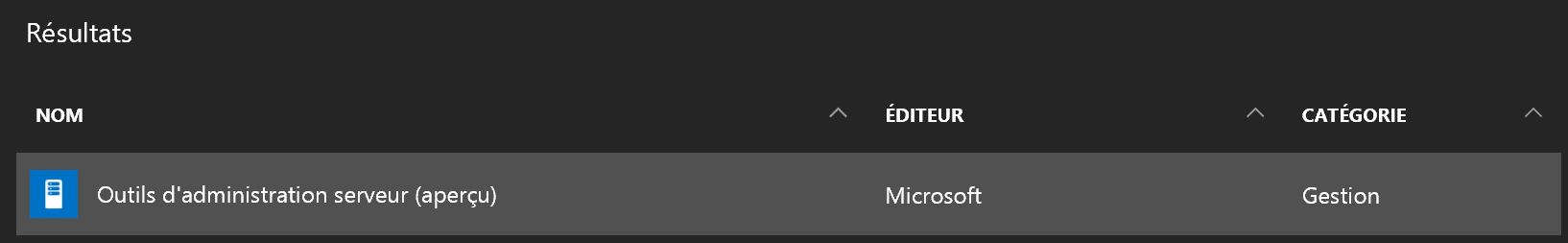

Dans la liste des résultats, cliquez sur "Outils d'administration serveur (aperçu) ":

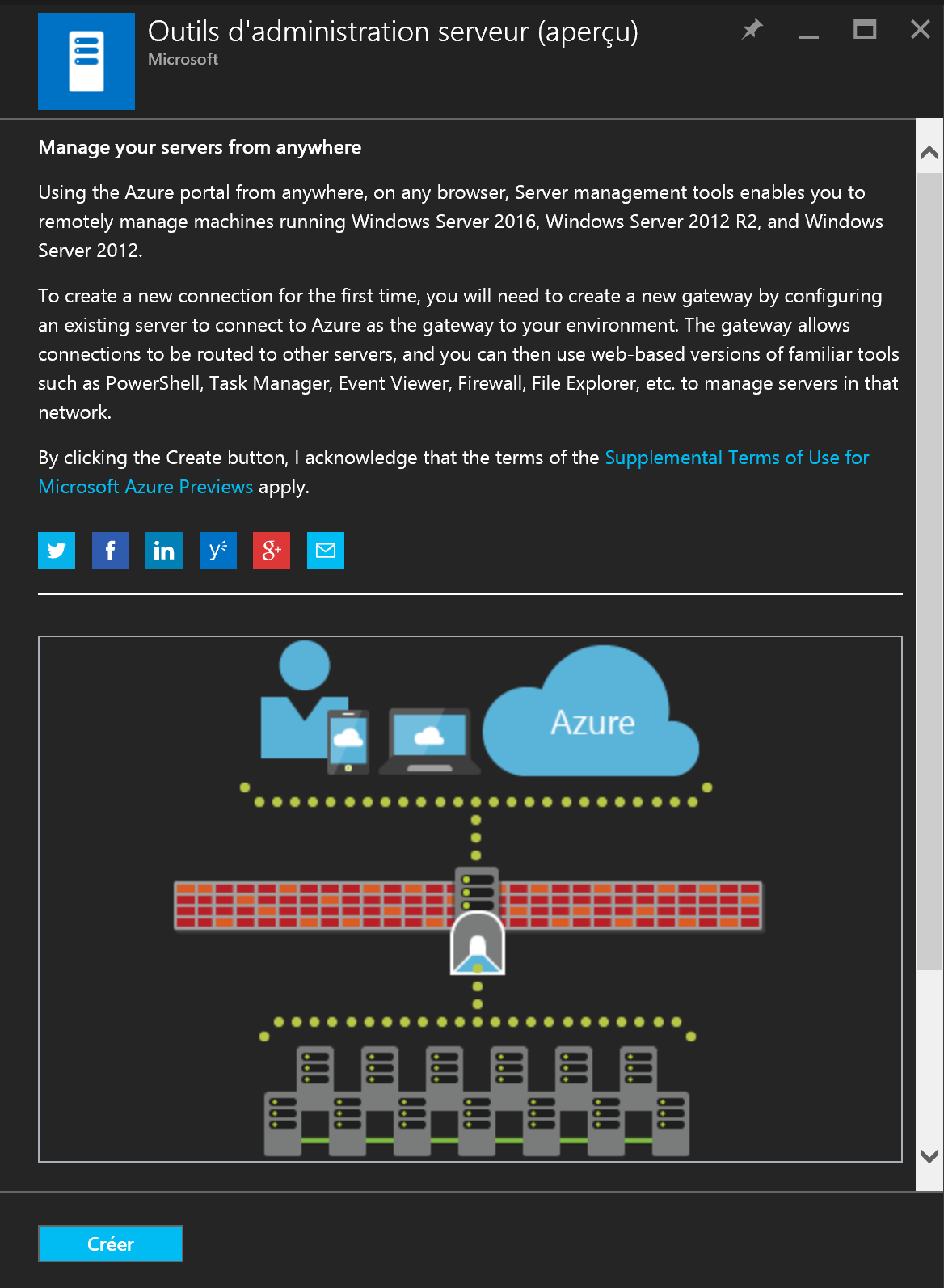

Il suffit de cliquer sur "Créer" pour démarrer la configuration:

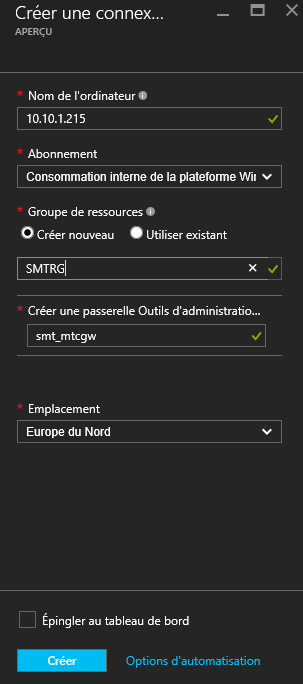

Le premier panneau permet de renseigner les informations concernant:

- Le nom de l'ordinateur à superviser (ou adresse IP)

- La souscription sur laquelle déployer SMT

- Le groupe de ressources dans lequel ranger le déploiement SMT (ou sélectionner un RG existant)

- Le nom de la passerelle SMT à créer afin de bénéficier d'une connectivité hybride avec le réseau à demeure

- La région Azure

Après la saisie des informations, on clique à nouveau sur "Créer" pour lancer le processus:

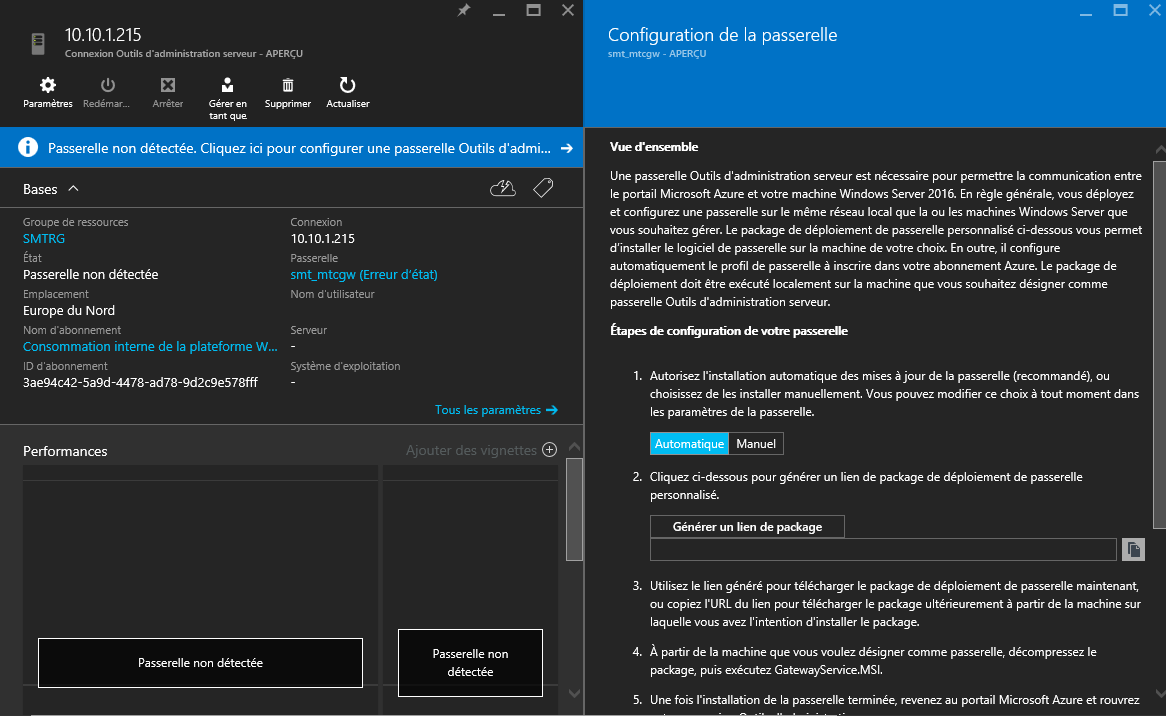

Ensuite, on passe au setup de la passerelle en cliquant sur le bandeau "Passerelle non détectée. Cliquez ici pour configurer une passerelle... ". L'assistant propose alors:

- De sélectionner le mode de mise à jour (dans mon cas, je paramètre en automatique qui est la configuration recommandée)

- De générer un lien pour récupérer le package d'installation de la passerelle en cliquant sur le bouton "Générer un lien de package" (c'est un .zip à décompresser sur le serveur de passerelle)

Le menu de de sauvegarde de l'archive zip apparaît:

On décompresse le tout:

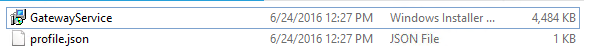

On décompresse le tout: Puis double-clic sur "GatewayService" pour lancer directement l'installation:

Puis double-clic sur "GatewayService" pour lancer directement l'installation:

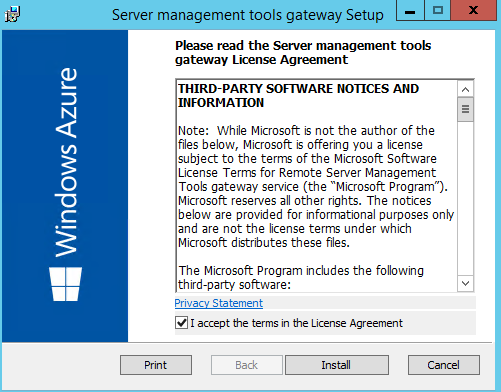

Le setup se lance, cocher la case pour accepter les termes du contrat et cliquer sur "Install":

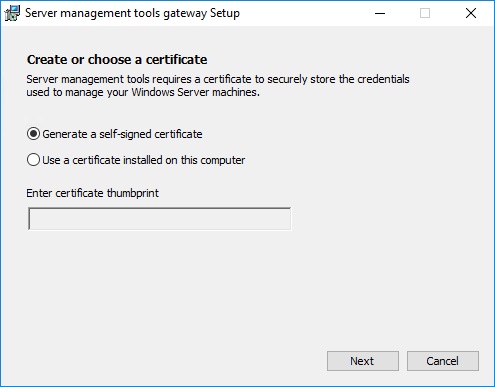

Ensuite, le setup de la passerelle requiert un certificat serveur pour établir une connexion sécurisée avec le service dans Azure. Dans mon lab de démonstration, j'utilise un certificat auto-signé (en production, on demandera un certificat auprès d'une autorité de certification approuvée à partir duquel l'empreinte sera prélevée):

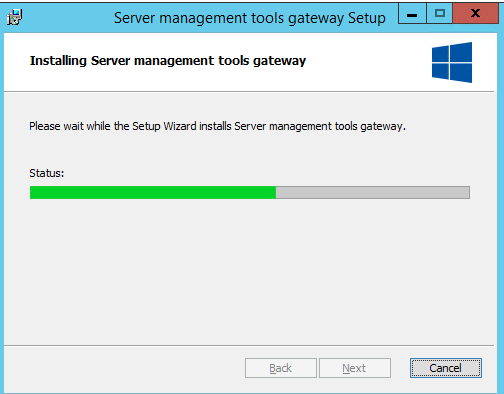

Le setup continue:

Le setup continue:

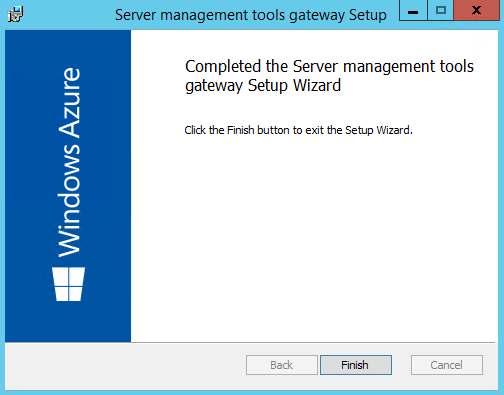

Cliquer sur "Finish" pour terminer:

Cliquer sur "Finish" pour terminer:

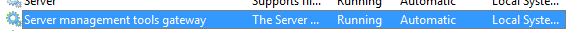

On peut vérifier dans les services Windows que la passerelle a été correctement installée et fonctionne:

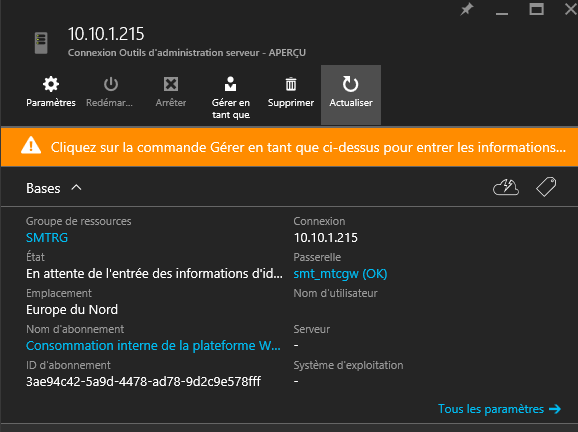

A partir de ce stade, retour sur le portail Azure pour où il ne reste plus qu'à spécifier les identifiants de connexion. Cliquer sur le bandeau orange ou sur le bouton "Gérer en tant que":

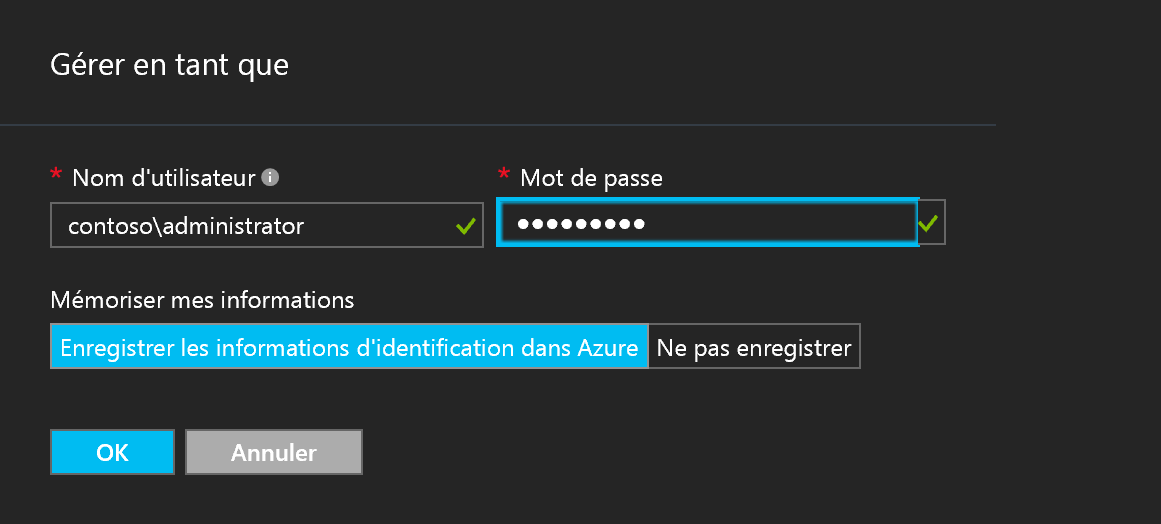

Renseigner les identifiants de connexion au serveur et sélectionner l'option de mémorisation envisagée puis cliquer sur "OK" pour terminer la configuration:

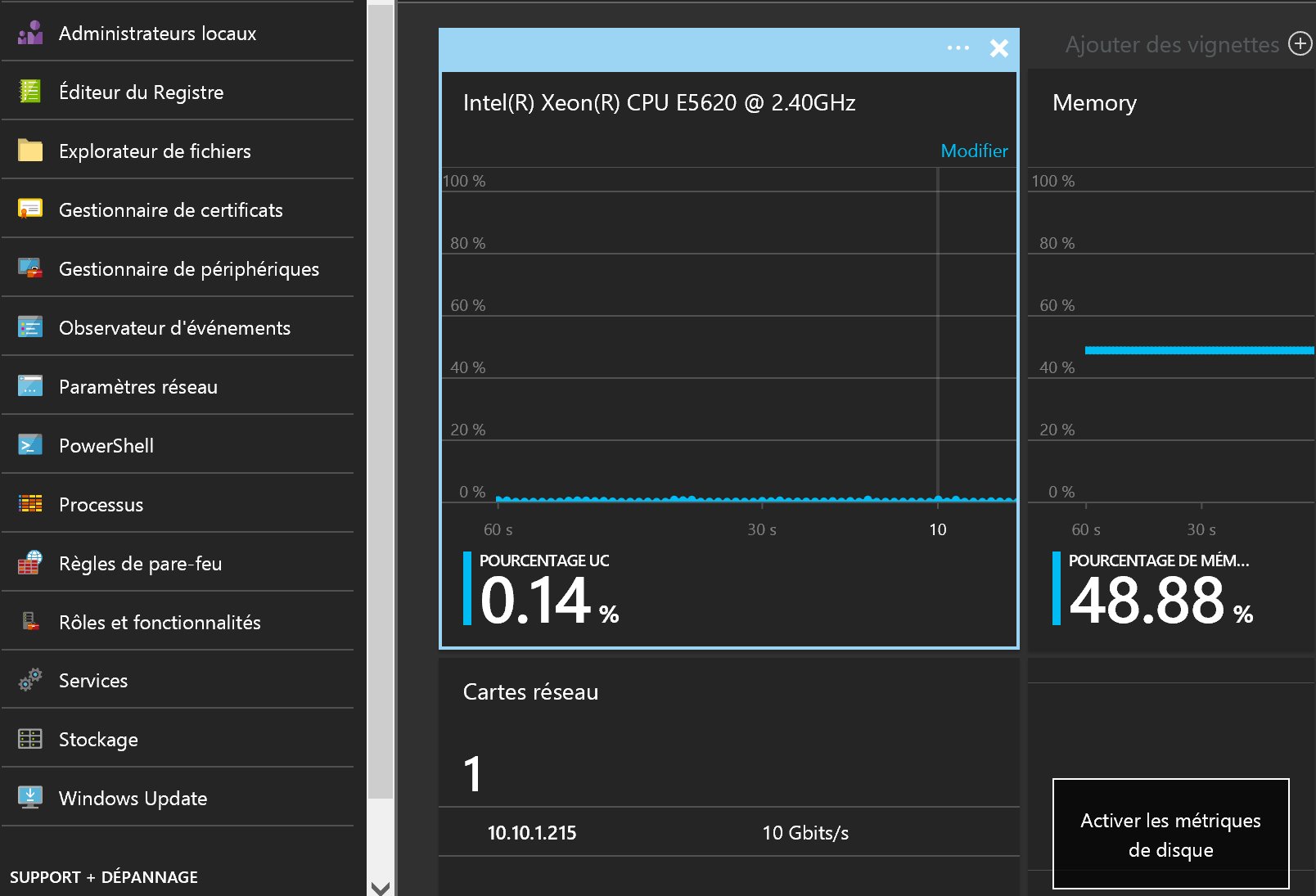

Les informations systèmes sont alors disponibles et le serveur est prêt à être géré:

Pour des serveurs en Workgroup, il faut ajouter les hôtes à la liste des hôtes de confiance WinRM de la passerelle (WinRM Trusted Hosts) pour que la communication s'établisse. Pour réaliser la configuration, à partir d'une invite PowerShell:

#Afficher la liste actuelle des hôtes de confiance:

Get-Item -Path "WSMan:\localhost\Client\TrustedHosts"

#Ajouter un hôte ou un sous-réseau à la liste:

Set-Item -Path "WSMan:\localhost\Client\TrustedHosts" -Value "10.10.1.215" -Force

En complément, si la machine se trouve dans un sous-réseau différent de celui de la passerelle, il est nécessaire d'ajouter une entrée dans le parefeu du système cible afin d'autoriser la communication:

NETSH advfirewall firewall add rule name=”WinRM 5985″ protocol=TCP dir=in localport=5985 action=allow

Bon management!