Conéctese al inquilino de Microsoft Fabric en el mismo inquilino que Microsoft Purview (versión preliminar)

Importante

El examen de un inquilino de Microsoft Fabric aportará metadatos y linaje de elementos de Fabric, incluido Power BI. La experiencia de registrar un inquilino de Fabric y configurar un examen es similar al inquilino de Power BI y se comparte entre todos los elementos de Fabric. El examen de elementos de Fabric distintos de Power BI está actualmente en versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Microsoft Azure incluyen términos legales adicionales que se aplican a las características de Azure que están en versión beta, en versión preliminar o que aún no se han publicado en disponibilidad general.

En este artículo se describe cómo registrar un inquilino de Microsoft Fabric que está en el mismo inquilino que el recurso de Microsoft Purview y cómo autenticarse e interactuar con el origen de Fabric en Microsoft Purview. Para obtener más información sobre Microsoft Purview en general, lea el artículo introductorio.

Nota:

A partir del 13 de diciembre de 2023, el examen de los inquilinos de Fabric registrados con el origen de datos de Fabric en Microsoft Purview capturará metadatos y linaje de elementos de Fabric, incluido Power BI. La nueva característica estará disponible en todas las regiones de nube pública de Microsoft Purview en los días siguientes.

Para examinar un inquilino de Power BI, consulte nuestra documentación de Power BI.

Funciones admitidas

| Extracción de metadatos | Examen completo | Examen incremental | Examen con ámbito | Clasificación | Etiquetar | Directiva de acceso | Linaje | Compartir datos | Vista en directo |

|---|---|---|---|---|---|---|---|---|---|

| Sí | Sí | Sí | Sí | No | No | No | Sí | No | Sí |

| Experiencias | Elementos de tejido | Disponible en el examen | Disponible en la vista en vivo (solo en el mismo inquilino) |

|---|---|---|---|

| análisis de Real-Time | Base de datos KQL | Sí | Sí |

| Conjunto de consultas de KQL | Sí | Sí | |

| Ciencia de datos | Experimentar | Sí | Sí |

| Modelo de ML | Sí | Sí | |

| Data Factory | Canalización de datos | Sí | Sí |

| Flujo de datos Gen2 | Sí | Sí | |

| Ingeniería de datos | Lakehouse | Sí | Sí |

| Bloc de notas | Sí | Sí | |

| Definición de trabajo de Spark | Sí | Sí | |

| Punto de conexión de análisis de SQL | Sí | Sí | |

| Almacenamiento de datos | Almacén | Sí | Sí |

| Power BI | Panel | Sí | Sí |

| Flujo de datos | Sí | Sí | |

| Datamart | Sí | Sí | |

| Modelo semántico (conjunto de datos) | Sí | Sí | |

| Informe | Sí | Sí | |

| Informe paginado | Yes |

Escenarios admitidos para exámenes de Fabric

| Scenarios | Acceso público permitido o denegado de Microsoft Purview | Acceso público de Fabric permitido /denegado | Opción en tiempo de ejecución | Opción de autenticación | Lista de comprobación de la implementación |

|---|---|---|---|---|---|

| Acceso público con Azure IR | Permitido | Permitido | Entorno de ejecución de Azure | Identidad administrada / Autenticación delegada / Entidad de servicio | Revisión de la lista de comprobación de implementación |

| Acceso público con IR autohospedado | Permitido | Permitido | SHIR o Kubernetes SHIR | Servicio principal | Revisión de la lista de comprobación de implementación |

| Acceso privado | Denegado | Permitido | Ir de red virtual administrada (solo v2) | Identidad administrada / Autenticación delegada / Entidad de servicio | Revisión de la lista de comprobación de implementación |

Nota:

Los escenarios admitidos anteriormente se aplican a elementos que no son de Power BI en Fabric. Consulte la documentación de Power BI para ver los escenarios admitidos aplicables a los elementos de Power BI.

Limitaciones conocidas

Actualmente, para todos los elementos de Fabric además de Power BI, solo se pueden examinar los metadatos de nivel de elemento y el linaje. En el caso de los archivos y tablas de Lakehouse, el examen de metadatos de nivel de subelemento ya está disponible en versión preliminar, pero el linaje de nivel de subelemento sigue sin admitirse.

En el caso del entorno de ejecución de integración autohospedado, se admite el entorno de ejecución de integración autohospedado estándar con la versión mínima 5.47.9073.1 o el entorno de ejecución de integración autohospedado compatible con Kubernetes .

Se omiten las áreas de trabajo vacías.

Actualmente, la autenticación de la entidad de servicio es necesaria para examinar los lakehouses de Microsoft Fabric.

Requisitos previos

Antes de empezar, asegúrese de que tiene los siguientes requisitos previos:

Una cuenta de Azure con una suscripción activa. Cree una cuenta de forma gratuita.

Una cuenta de Microsoft Purview activa.

Opciones de autenticación

- Identidad administrada

- *Entidad de servicio

- Autenticación delegada

Lista de comprobación de la implementación

Use cualquiera de las siguientes listas de comprobación de implementación durante la instalación o para solucionar problemas, en función de su escenario:

- Acceso público con Azure IR

- Acceso público con IR autohospedado

- Acceso privado con IR de red virtual administrada (solo v2)

Examen del tejido del mismo inquilino mediante Azure IR e Identidad administrada en la red pública

Asegúrese de que las cuentas de Fabric y Microsoft Purview están en el mismo inquilino.

Asegúrese de que el identificador de inquilino de Fabric se ha escrito correctamente durante el registro.

Asegúrese de que el modelo de metadatos de Fabric esté actualizado habilitando el examen de metadatos.

En Azure Portal, valide si la cuenta de Microsoft Purview Network está establecida en acceso público.

En el portal de Administración de inquilinos de Fabric, asegúrese de que el inquilino de Fabric está configurado para permitir la red pública.

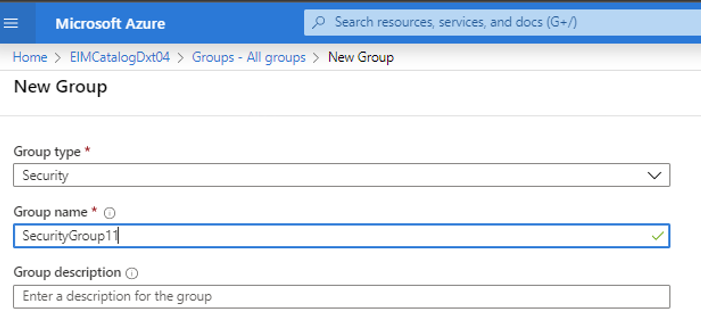

En Microsoft Entra inquilino, cree un grupo de seguridad.

En Microsoft Entra inquilino, asegúrese de que msi de la cuenta de Microsoft Purview es miembro del nuevo grupo de seguridad.

En el portal de Administración de inquilinos de Fabric, valide si permitir que las entidades de servicio usen las API de administrador de solo lectura está habilitada para el nuevo grupo de seguridad.

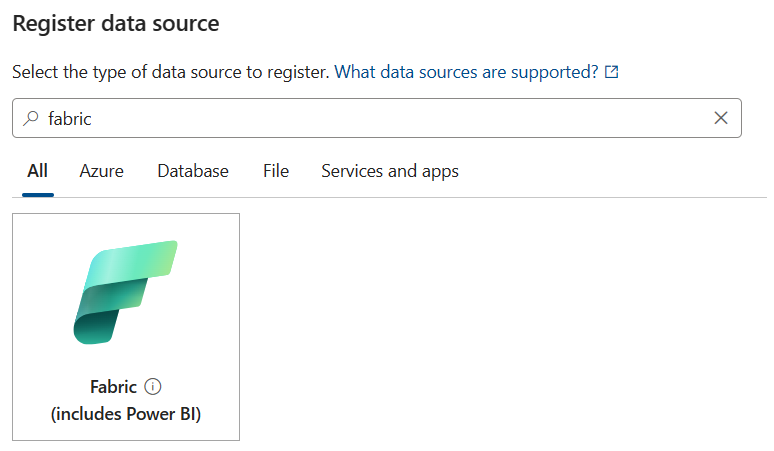

Registro del inquilino de Fabric

En esta sección se describe cómo registrar un inquilino de Fabric en Microsoft Purview para el escenario del mismo inquilino.

Seleccione mapa de datos en el panel de navegación izquierdo.

A continuación, seleccione Registrar.

Seleccione Tejido como origen de datos.

Asigne a la instancia de Fabric un nombre descriptivo y seleccione una colección.

El nombre debe tener entre 3 y 63 caracteres y debe contener solo letras, números, caracteres de subrayado y guiones. No se permiten espacios.

De forma predeterminada, el sistema encontrará el inquilino de Fabric que existe en el mismo inquilino Microsoft Entra.

Autenticación para examinar

Para poder examinar el inquilino de Microsoft Fabric y revisar sus metadatos, primero deberá crear una forma de autenticarse con el inquilino de Fabric y, a continuación, proporcionar a Microsoft Purview la información de autenticación.

Autenticación en el inquilino de Fabric

En Microsoft Entra inquilino, donde se encuentra el inquilino de Fabric:

En el Azure Portal, busque Microsoft Entra ID.

Cree un nuevo grupo de seguridad en el Microsoft Entra ID, siguiendo Creación de un grupo básico y adición de miembros mediante Microsoft Entra ID.

Sugerencia

Puede omitir este paso si ya tiene un grupo de seguridad que desea usar.

Seleccione Seguridad como tipo de grupo.

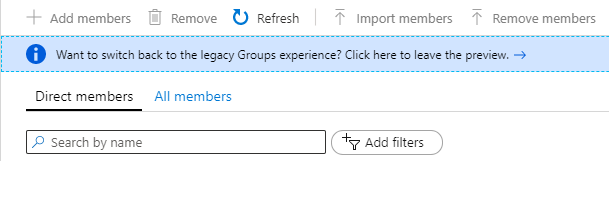

Agregue los usuarios pertinentes al grupo de seguridad:

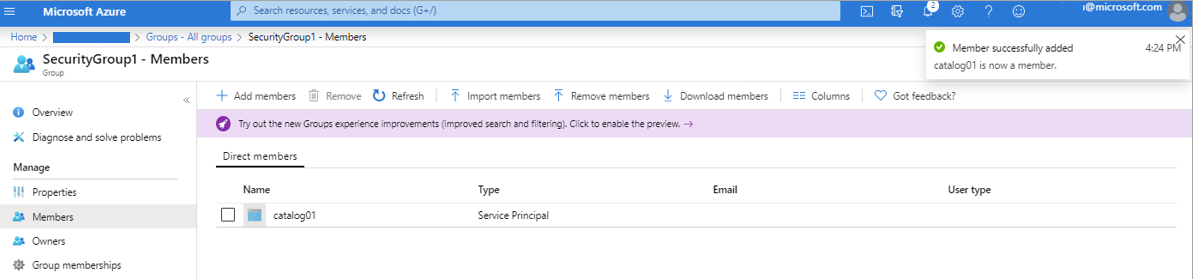

Si usa Managed Identity como método de autenticación, agregue la identidad administrada de Microsoft Purview a este grupo de seguridad. Seleccione Miembros y, a continuación, + Agregar miembros.

Si usa la autenticación delegada o la entidad de servicio como método de autenticación, agregue la entidad de servicio a este grupo de seguridad. Seleccione Miembros y, a continuación, + Agregar miembros.

Busque la identidad administrada o la entidad de servicio de Microsoft Purview y selecciónela.

Debería ver una notificación correcta que muestra que se agregó.

Asociación del grupo de seguridad con el inquilino de Fabric

Inicie sesión en el portal de administración de Fabric.

Seleccione la página Configuración del inquilino .

Importante

Debe ser un Administración de Fabric para ver la página de configuración del inquilino.

Seleccione Administración configuración de> APIPermitir que las entidades de servicio usen LAS API de administrador de solo lectura.

Seleccione Grupos de seguridad específicos.

Seleccione Administración configuración de> APIMejorar las respuestas de las API de administrador con metadatos detallados y Mejorar las respuestas de las API de administrador con expresiones> DAX y mashup Habilite la alternancia para permitir que Mapa de datos de Microsoft Purview detecte automáticamente los metadatos detallados de los conjuntos de datos de Fabric como parte de sus exámenes.

Importante

Después de actualizar la configuración de Administración API en el inquilino de Fabric, espere unos 15 minutos antes de registrar una conexión de examen y prueba.

Precaución

Al permitir que el grupo de seguridad que creó (que tiene la identidad administrada de Microsoft Purview como miembro) use las API de administrador de solo lectura, también le permite acceder a los metadatos (por ejemplo, nombres de panel e informe, propietarios, descripciones, etc.) para todos los artefactos de Fabric en este inquilino. Una vez que los metadatos se han extraído en Microsoft Purview, los permisos de Microsoft Purview, no los permisos de Fabric, determinan quién puede ver esos metadatos.

Nota:

Puede quitar el grupo de seguridad de la configuración del desarrollador, pero los metadatos extraídos anteriormente no se quitarán de la cuenta de Microsoft Purview. Si lo desea, puede eliminarlo por separado.

Configuración de credenciales para exámenes en Microsoft Purview

Identidad administrada

Si ha seguido todos los pasos para autenticar Microsoft Purview en Fabric, no se necesitan otros pasos de autenticación para las identidades administradas.

Servicio principal

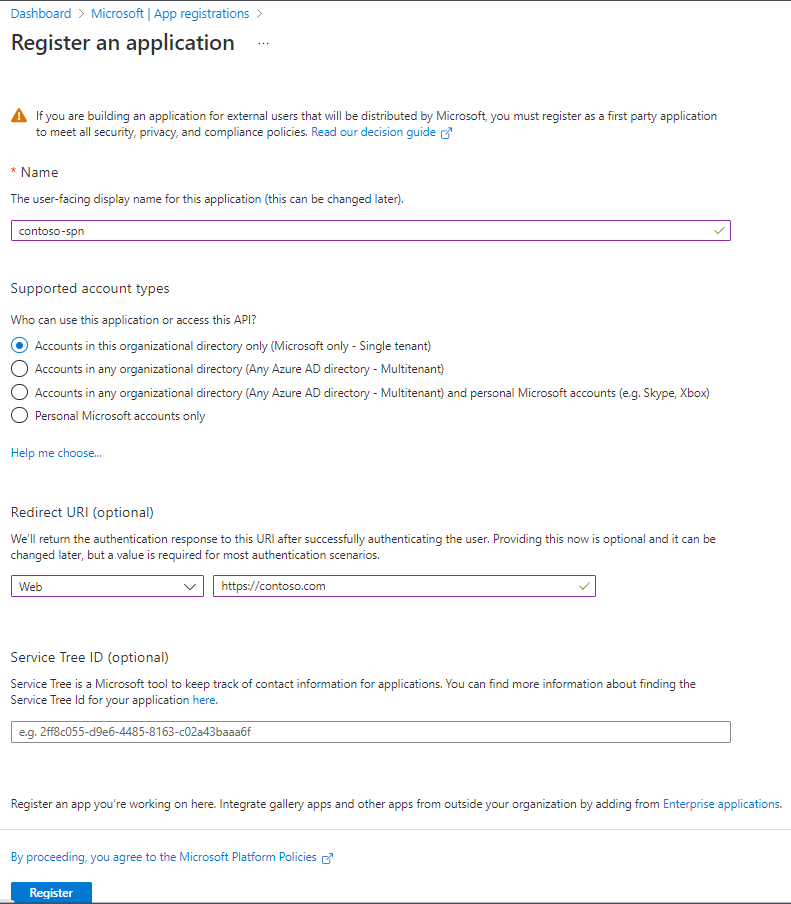

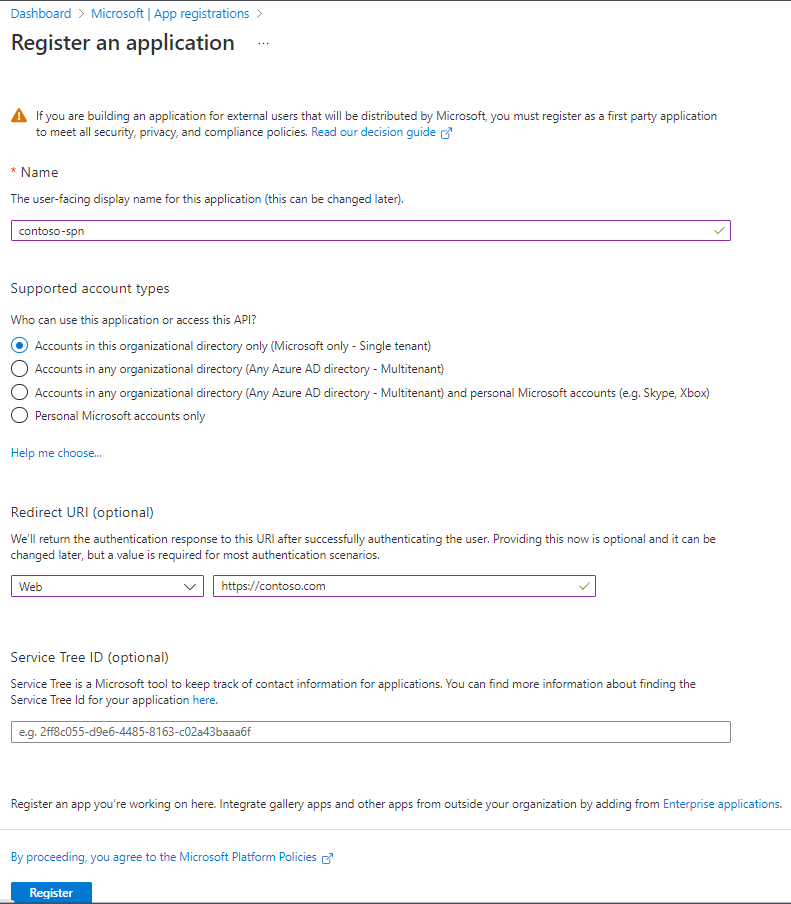

En el Azure Portal, seleccione Microsoft Entra ID y cree un registro de aplicación en el inquilino. Proporcione una dirección URL web en el URI de redirección. Para obtener información sobre el URI de redirección, consulte esta documentación de Microsoft Entra ID.

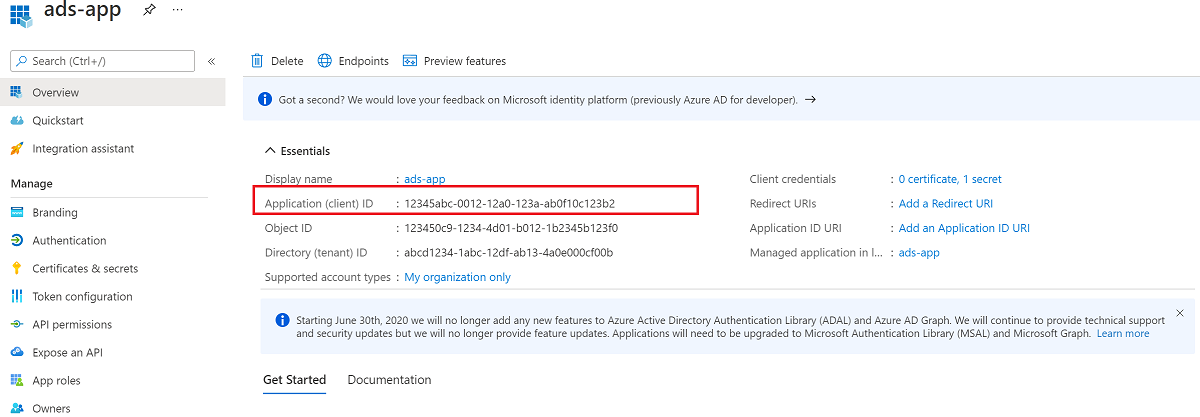

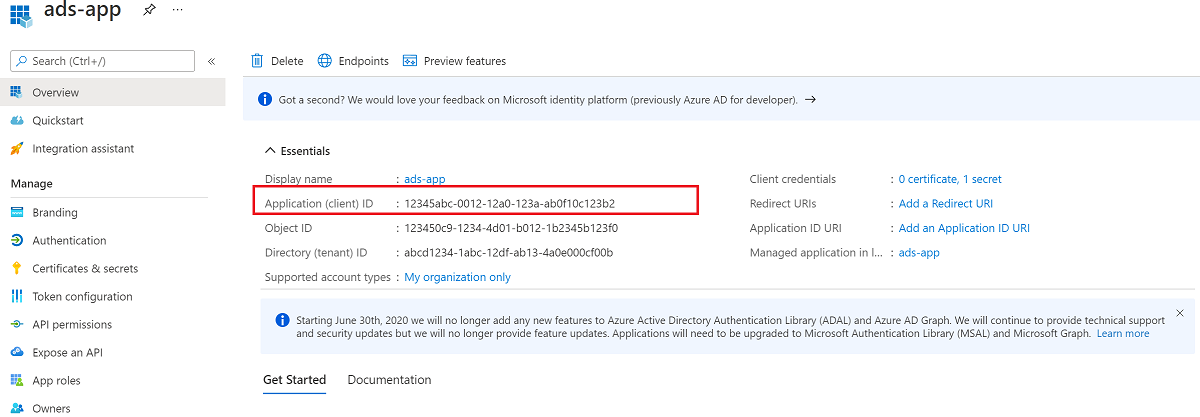

Tome nota del id. de cliente (id. de aplicación).

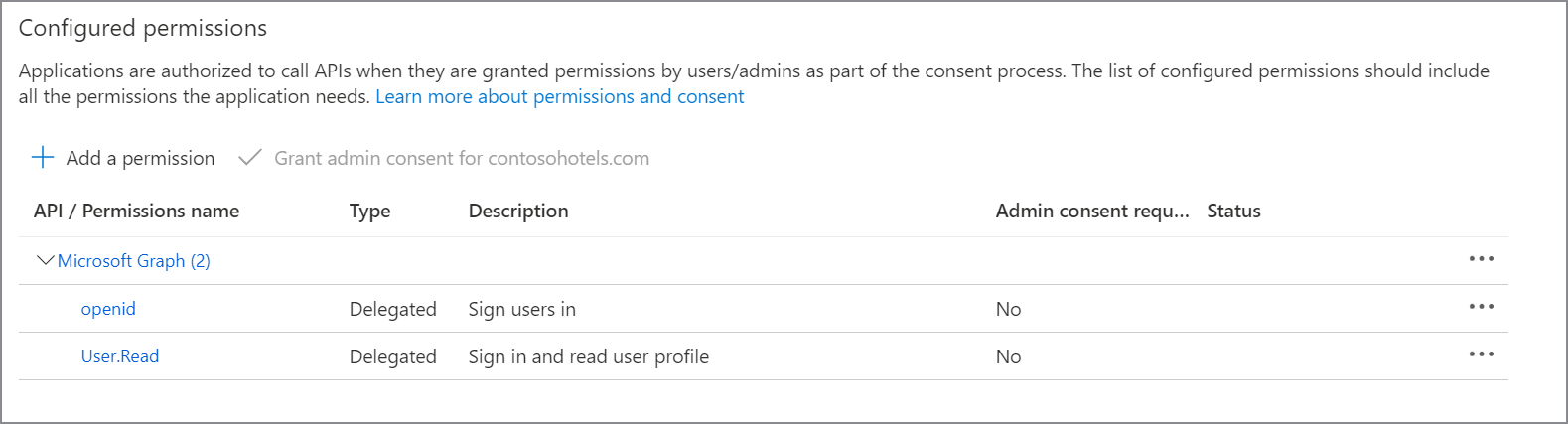

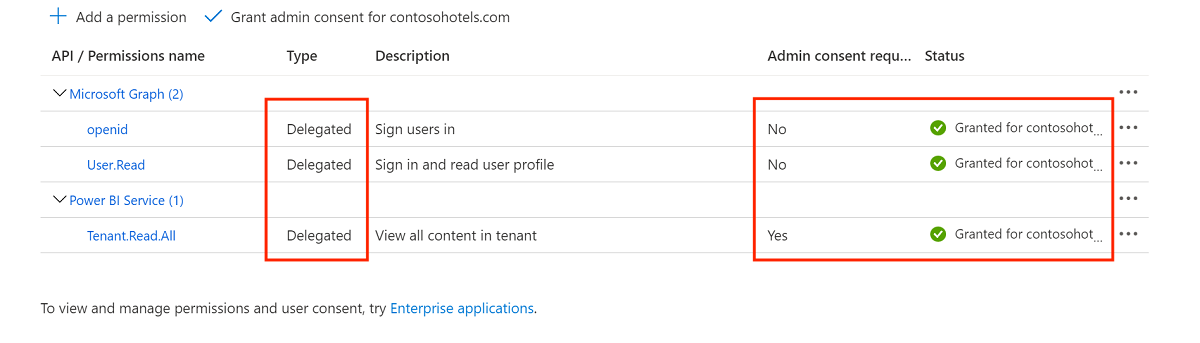

En Microsoft Entra panel, seleccione aplicación recién creada y, a continuación, seleccione Registro de aplicaciones. En Permisos de API, asigne a la aplicación los siguientes permisos delegados:

- Openid de Microsoft Graph

- Microsoft Graph User.Read

En Configuración avanzada, habilite Permitir flujos de cliente público.

En Certificados & secretos, cree un nuevo secreto y guárdelo de forma segura para los pasos siguientes.

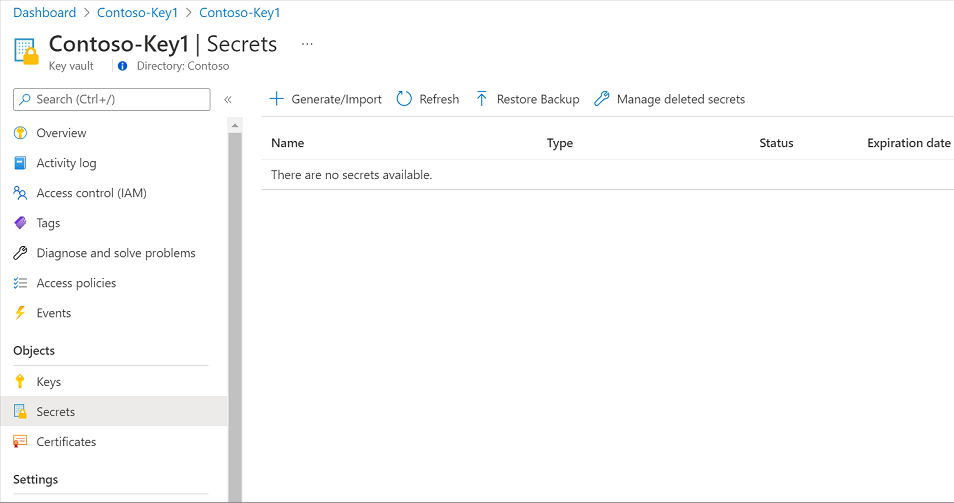

En Azure Portal, vaya al almacén de claves de Azure.

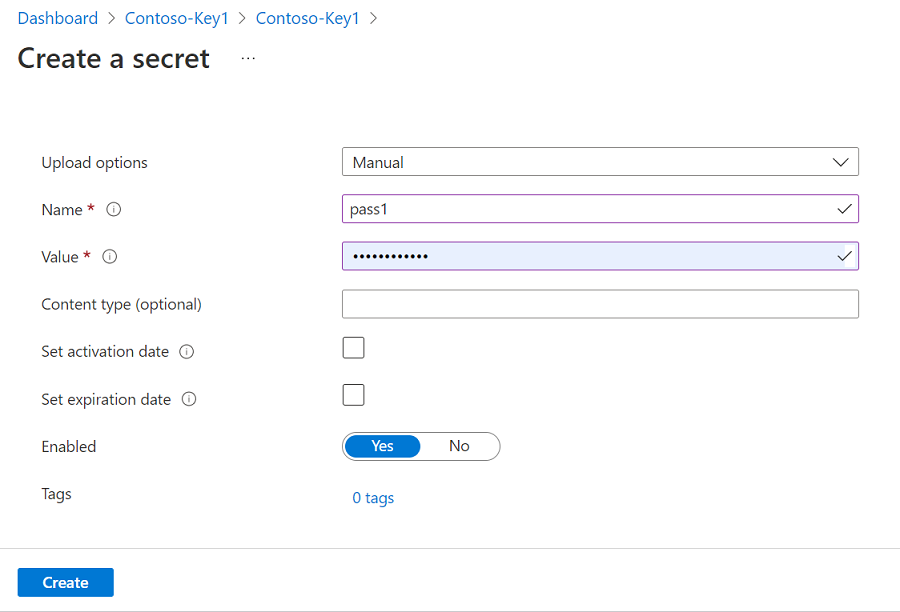

Seleccione Secretos de configuración> y seleccione + Generar o importar.

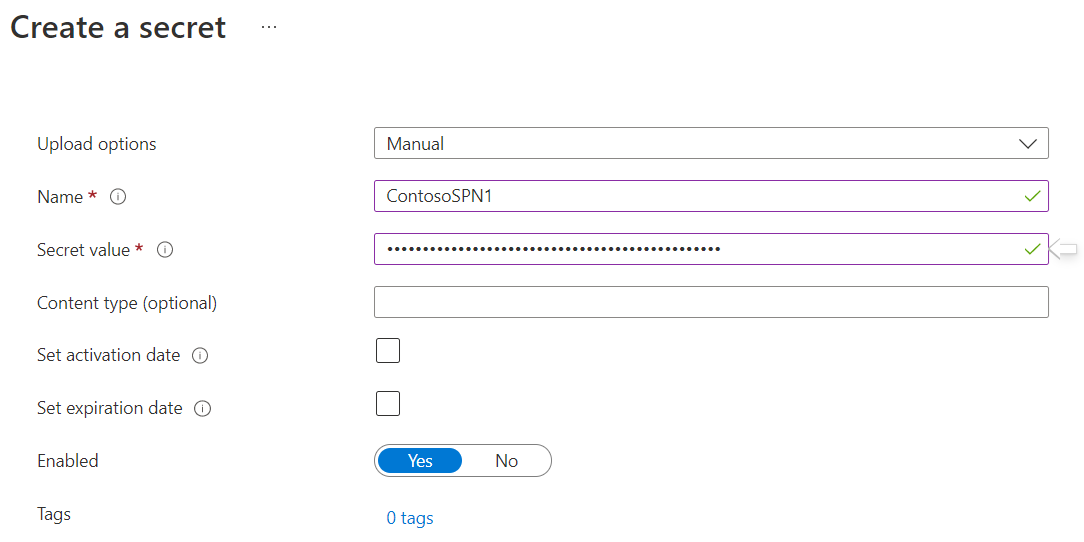

Escriba un nombre para el secreto y, en Valor, escriba el secreto recién creado para el registro de aplicaciones. Seleccione Crear para completar.

Si el almacén de claves aún no está conectado a Microsoft Purview, deberá crear una nueva conexión del almacén de claves.

Ahora que se ha creado el secreto, en Microsoft Purview, vaya a la página Credenciales en Administración.

Sugerencia

Como alternativa, puede crear una nueva credencial durante el proceso de examen.

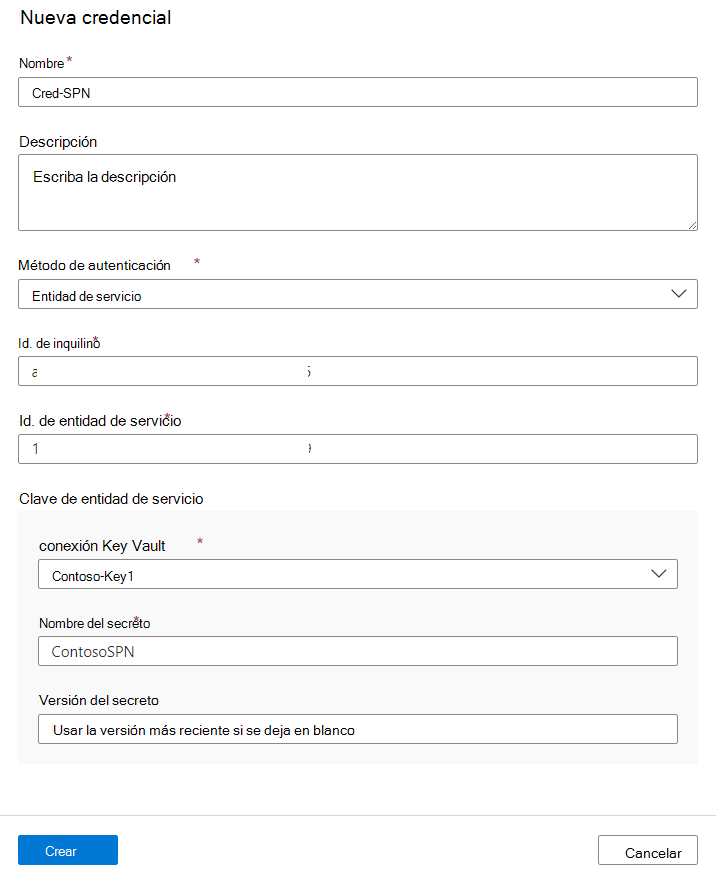

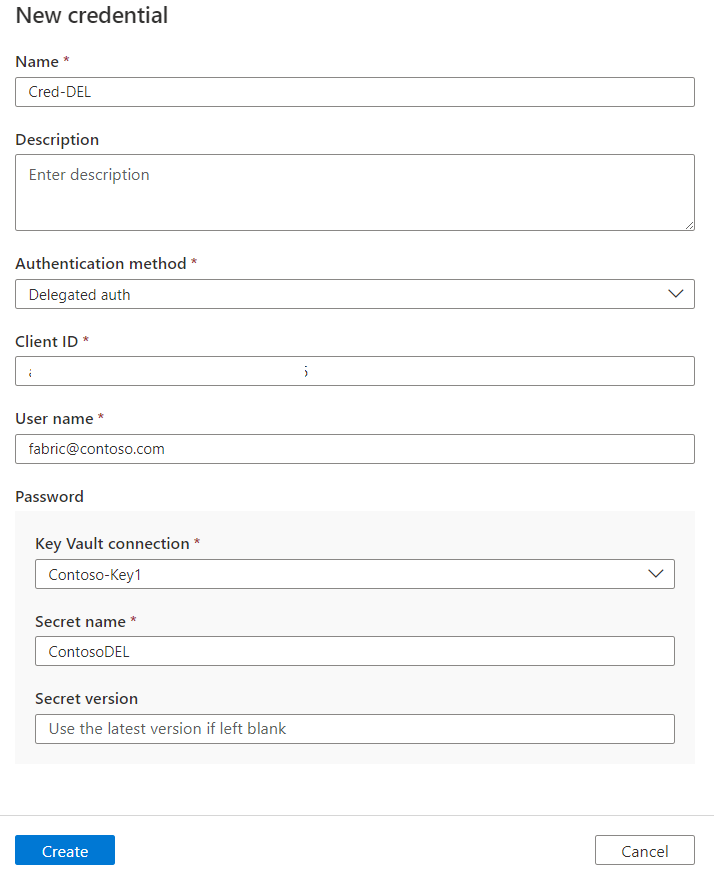

Cree la nueva credencial seleccionando + Nuevo.

Proporcione los parámetros necesarios:

- Nombre: proporcione un nombre único para la credencial.

- Método de autenticación: entidad de servicio

- Identificador de inquilino: identificador de inquilino de Fabric

- Id. de cliente: use el identificador de cliente de entidad de servicio (id. de aplicación) que creó anteriormente.

- Key Vault Conexión: la conexión de Microsoft Purview al Key Vault donde creó el secreto anteriormente.

- Nombre del secreto: el nombre del secreto que creó anteriormente.

Una vez que se hayan rellenado todos los detalles, seleccione Crear.

Autenticación delegada

Cree una cuenta de usuario en Microsoft Entra inquilino y asigne al usuario a Microsoft Entra rol, Administrador de Tejido. Tome nota del nombre de usuario e inicie sesión para cambiar la contraseña.

Vaya al almacén de claves de Azure.

Seleccione Secretos de configuración> y seleccione + Generar o importar.

Escriba un nombre para el secreto y, en Valor, escriba la contraseña recién creada para el usuario Microsoft Entra. Seleccione Crear para completar.

Si el almacén de claves aún no está conectado a Microsoft Purview, deberá crear una nueva conexión del almacén de claves.

Cree un registro de aplicación en el inquilino de Microsoft Entra. Proporcione una dirección URL web en el URI de redirección.

Tome nota del id. de cliente (id. de aplicación).

En Microsoft Entra panel, seleccione aplicación recién creada y, después, permisos de API. Asigne a la aplicación los siguientes permisos delegados y conceda el consentimiento del administrador para el inquilino:

- Fabric Service Tenant.Read.All

- Openid de Microsoft Graph

- Microsoft Graph User.Read

En Configuración avanzada, habilite Permitir flujos de cliente público.

A continuación, en Microsoft Purview, vaya a la página Credenciales en Administración para crear una nueva credencial.

Sugerencia

Como alternativa, puede crear una nueva credencial durante el proceso de examen.

Cree la nueva credencial seleccionando + Nuevo.

Proporcione los parámetros necesarios:

- Nombre: proporcione un nombre único para la credencial.

- Método de autenticación: autenticación delegada

- Id. de cliente: use el identificador de cliente de entidad de servicio (id. de aplicación) que creó anteriormente.

- Nombre de usuario: proporcione el nombre de usuario del administrador de Tejido que creó anteriormente.

- Key Vault Conexión: la conexión de Microsoft Purview al Key Vault donde creó el secreto anteriormente.

- Nombre del secreto: el nombre del secreto que creó anteriormente.

Una vez que se hayan rellenado todos los detalles, seleccione Crear.

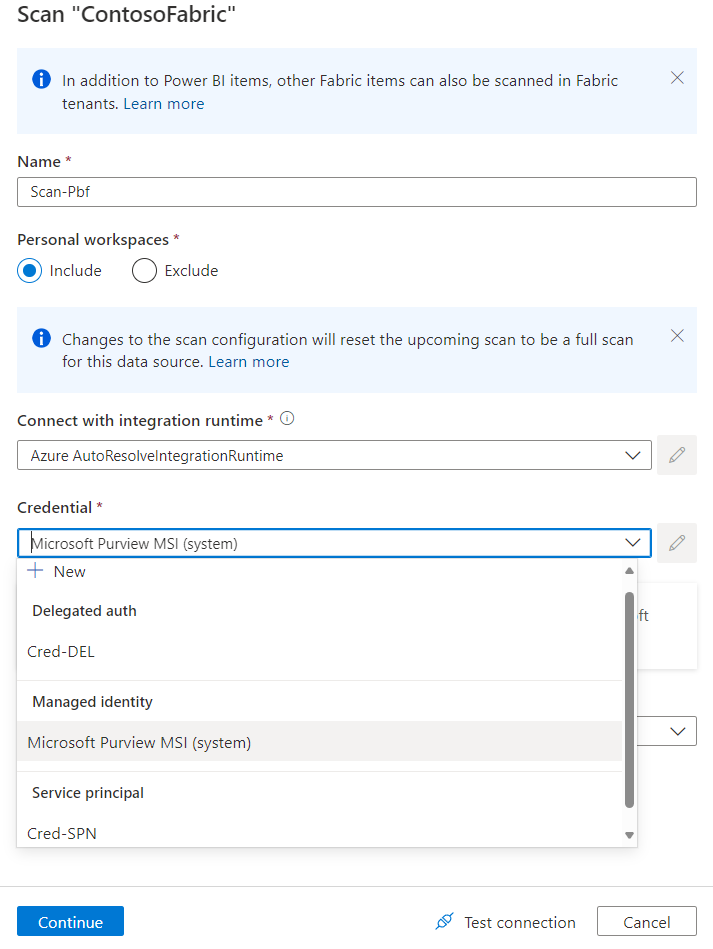

Creación de un examen

En Microsoft Purview Studio, vaya al mapa Datos en el menú de la izquierda.

Vaya a Orígenes.

Seleccione el origen de Fabric registrado.

Seleccione + Nuevo examen.

Asigne un nombre a su examen.

Seleccione la credencial de identidad administrada o la credencial que creó para la entidad de servicio o la autenticación delegada.

Seleccione Probar conexión antes de continuar con los pasos siguientes. Si se produjo un error en la conexión de prueba , seleccione Ver informe para ver el estado detallado y solucionar el problema.

- Acceso: estado con error significa que se produjo un error en la autenticación del usuario. Los exámenes con identidad administrada siempre se pasarán porque no se requiere autenticación de usuario. Si usa la entidad de servicio o la autenticación delegada, asegúrese de que la credencial de Key Vault se ha configurado correctamente y de que Microsoft Purview tiene acceso al almacén de claves.

- Activos (+ linaje): estado con error significa que se ha producido un error en la autorización de Microsoft Purview - Fabric. Asegúrese de que la identidad administrada de Microsoft Purview se agrega al grupo de seguridad asociado en el portal de administración de Fabric.

- Metadatos detallados (mejorado): estado con error significa que el portal de administración de Fabric está deshabilitado para la siguiente configuración: Mejorar las respuestas de las API de administrador con metadatos detallados

Sugerencia

Para obtener más solución de problemas, consulte la lista de comprobación de implementación para asegurarse de que ha tratado todos los pasos del escenario.

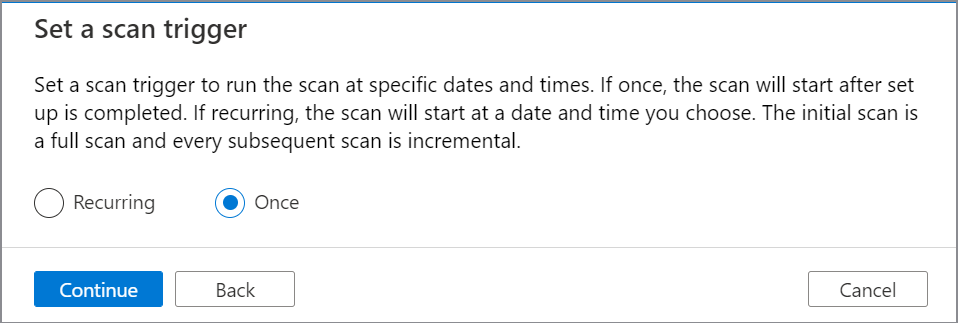

Configure un desencadenador de examen. Las opciones son Periódica y Una vez.

En Revisar nuevo examen, seleccione Guardar y ejecutar para iniciar el examen.

Visualización de los exámenes y las ejecuciones de examen

Para ver los exámenes existentes:

- Vaya al portal de Microsoft Purview. En el panel izquierdo, seleccione Mapa de datos.

- Seleccione el origen de datos. Puede ver una lista de exámenes existentes en ese origen de datos en Exámenes recientes o puede ver todos los exámenes en la pestaña Exámenes .

- Seleccione el examen que tiene los resultados que desea ver. En el panel se muestran todas las ejecuciones de examen anteriores, junto con el estado y las métricas de cada ejecución de examen.

- Seleccione el identificador de ejecución para comprobar los detalles de la ejecución del examen.

Administrar los exámenes

Para editar, cancelar o eliminar un examen:

Vaya al portal de Microsoft Purview. En el panel izquierdo, seleccione Mapa de datos.

Seleccione el origen de datos. Puede ver una lista de exámenes existentes en ese origen de datos en Exámenes recientes o puede ver todos los exámenes en la pestaña Exámenes .

Seleccione el examen que desea administrar. Después, podrá:

- Edite el examen seleccionando Editar examen.

- Para cancelar un examen en curso, seleccione Cancelar ejecución del examen.

- Para eliminar el examen, seleccione Eliminar examen.

Nota:

- La eliminación del examen no elimina los recursos de catálogo creados a partir de exámenes anteriores.

Pasos siguientes

Ahora que ha registrado su origen, siga las guías siguientes para obtener más información sobre Microsoft Purview y sus datos.