Uso de la prevención de pérdida de datos en puntos de conexión

Para ayudarle a familiarizarse con las características de DLP de los puntos de conexión y cómo se muestran en las directivas DLP, hemos recopilado algunos escenarios para que los siga.

Importante

Estos escenarios DLP de los puntos de conexión no son los procedimientos oficiales para crear y optimizar directivas DLP. Consulte los temas siguientes cuando necesite trabajar con directivas DLP en situaciones generales:

Sugerencia

Empiece a trabajar con Microsoft Security Copilot para explorar nuevas formas de trabajar de forma más inteligente y rápida con el poder de la inteligencia artificial. Obtenga más información sobre Microsoft Security Copilot en Microsoft Purview.

Antes de empezar

Licencias de SKU/suscripciones

Antes de empezar a usar las directivas DLP, confirme su suscripción a Microsoft 365 y cualquier complemento.

Para obtener información sobre las licencias, consulte Suscripciones de Microsoft 365, Office 365, Enterprise Mobility + Security y Windows 11 para empresas.

Estos escenarios requieren que ya tenga dispositivos incorporados y que presenten informes al Explorador de actividades. Si todavía no ha incorporado sus dispositivos, consulte Introducción a la prevención de pérdida de datos de los puntos de conexión.

Importante

Asegúrese de comprender la diferencia entre un administrador sin restricciones y una unidad administrativa administrador restringido unidades administrativas unidades administrativas antes de empezar.

Escenario 1: crear una directiva a partir de una plantilla, solo auditoría

Este escenario es para la creación de un administrador sin restricciones y la directiva de directorio completa.

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal de Microsoft Purview. >Prevención >de pérdida de datosDirectivas.

Elija + Crear directiva.

En este escenario, en Categorías, elija Privacidad.

En Regulaciones , elija U.S. PersonalLy Identifiable Information (PII) Data Enhanced (Datos de identificación personal (PII) de Estados Unidos mejorados y, a continuación, elija Siguiente.

Asigne a la nueva directiva un nombre y una descripción y, a continuación, elija Siguiente.

Acepte el directorio completo predeterminado en Administración unidades. Seleccione Siguiente.

Seleccione la ubicación Dispositivos y anule la selección de todas las demás ubicaciones y, a continuación, elija Siguiente.

En la página Definir configuración de directiva , elija Siguiente.

En la página Información para proteger, elija Siguiente.

En la página Acciones de protección , vuelva a elegir Siguiente .

En la página Personalizar la configuración de acceso e invalidación , elija Auditar o restringir actividades en dispositivos y, a continuación, elija Siguiente.

En la página Modo de directiva, acepte el valor predeterminado Ejecutar la directiva en modo de simulación y seleccione Mostrar sugerencias de directiva mientras está en modo de simulación.

Elija Siguiente.

Choose Submit.

Una vez creada la nueva directiva, elija Listo.

Ahora es el momento de probar la directiva:

En la página principal prevención de pérdida de datos , abra el Explorador de actividad.

Intente compartir un elemento de prueba desde el dispositivo DLP de punto de conexión que contenga contenido que desencadenará la condición de datos de información de identificación personal (PII) de Ee. UU. Esto debería activar la directiva.

De vuelta en el Explorador de actividades, compruebe la lista de actividades para este evento.

Escenario 2: modificar la directiva existente, configurar una alerta

Este escenario es para un administrador sin restricciones que modifica una directiva con ámbito de directorio completo.

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewDirectivas de prevención > depérdida de datos.

Elija la directiva de datos mejorados de información de identificación personal (PII) de EE. UU. que creó en el escenario 1.

Elija Editar directiva.

Vaya a la página Personalizar reglas DLP avanzadas y edite los escenarios de baja cantidad de contenido detectado en LOS EE. UU. PII Data Enhanced (Datos de PII mejorados de EE. UU.).

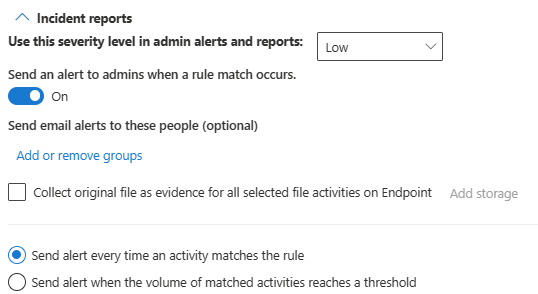

Desplácese hacia abajo hasta la sección Informes de incidentes y active Send an alert to admins when a rule match (Enviar una alerta a los administradores cuando se produzca una coincidencia de regla ) en Activado. Email alertas se envían automáticamente al administrador y a cualquier otra persona que agregue a la lista de destinatarios.

Para este escenario, elija Enviar una alerta cada vez que una actividad coincida con la regla.

Seleccione Guardar.

Conserve toda la configuración anterior eligiendo Siguiente durante el resto del asistente y, a continuación, Enviar los cambios de directiva.

Intente compartir un elemento de prueba que contenga contenido que desencadenará la condición de datos de información de identificación personal (PII) de Ee. UU. Esto debería activar la directiva.

Compruebe el evento en el explorador de actividades.

Caso 3: modificar la directiva existente, bloquear la acción con permitir invalidación

Este escenario es para un administrador sin restricciones que modifica una directiva de directorio completa.

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewDirectivas de prevención > depérdida de datos.

Elija la directiva de datos de información de identificación personal (PII) de Ee. UU. que creó en el escenario 1.

Elija Editar directiva.

Vaya a la página Personalizar reglas DLP avanzadas y edite los escenarios de baja cantidad de contenido detectado en LOS EE. UU. PII Data Enhanced (Datos de PII mejorados de EE. UU.).

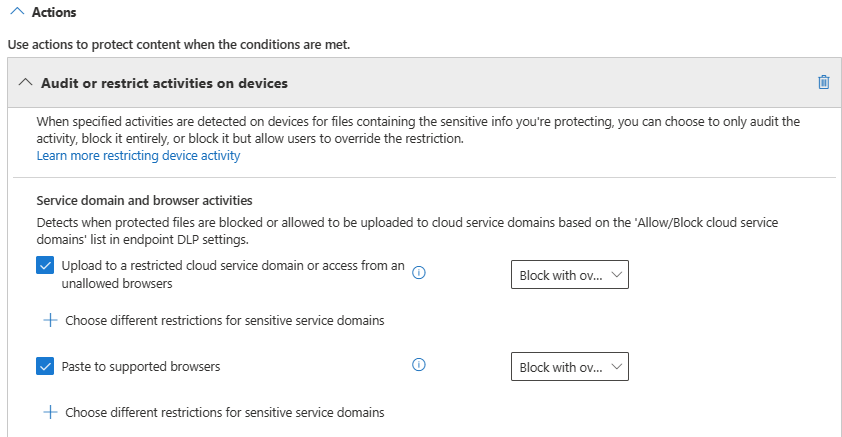

Desplácese hacia abajo hasta la secciónActions Audit or restrict activities on Windows device (Auditoría de acciones> o restricción de actividades en el dispositivo Windows) y establezca ambas opciones en El dominio de servicio y las actividades del explorador en Bloquear con invalidación.

Seleccione Guardar.

Repita los pasos del 4 al 6 para los escenarios de alto volumen de contenido detectado en Ee. UU. PII Data Enhanced (Datos de PII mejorados de EE. UU.).

Conserve toda la configuración anterior eligiendo Siguiente en el resto del asistente y, a continuación, Enviar los cambios de directiva.

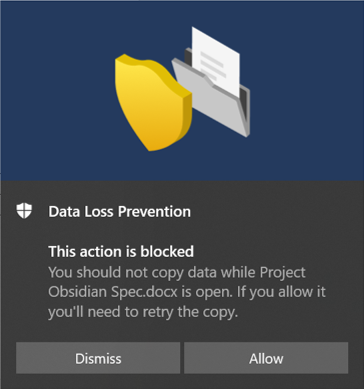

Intente compartir un elemento de prueba que contenga contenido que desencadenará la condición de datos de información de identificación personal (PII) de Ee. UU. con alguien fuera de su organización. Esto debería activar la directiva.

Verá un elemento emergente como este en el dispositivo cliente:

Compruebe el evento en el explorador de actividades.

Escenario 4: Evitar el bucle de notificaciones DLP de aplicaciones de sincronización en la nube con autocurantina

Este escenario es para un administrador sin restricciones que crea una directiva de directorio completa.

Antes de comenzar el escenario 4

En este escenario, se bloquea la sincronización de archivos con la etiqueta de confidencialidad Extremadamente confidencial para OneDrive. Se trata de un escenario complejo con varios componentes y procedimientos. Te hace falta:

- Una cuenta de usuario de Microsoft Entra como destino y un equipo de Windows 10/11 incorporado que ya está sincronizando una carpeta de OneDrive local con el almacenamiento en la nube de OneDrive.

- Etiquetas de confidencialidad configuradas y publicadas. Vea Introducción a las etiquetas de confidencialidad y Crear y configurar etiquetas de confidencialidad y sus directivas.

Hay tres pasos:

- Configure los valores de Autoquarantine DLP de punto de conexión.

- Cree una directiva que bloquee los elementos confidenciales que tengan la etiqueta de confidencialidad Extremadamente confidencial.

- Cree un documento de Word en el dispositivo Windows 10/11 al que está destinada la directiva, aplique la etiqueta y cópiela en la carpeta local de OneDrive de las cuentas de usuario que se está sincronizando.

Configuración de la aplicación no permitida dlp de punto de conexión y la configuración de Autoquarantine

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewConfiguración deprevención> de pérdida de datos (engranaje en la esquina superior izquierda) > Configuración del punto deconexión de prevención > de pérdida de datos.

Expanda Aplicaciones restringidas y grupos de aplicaciones.

En Grupos de aplicaciones restringidos, elija Agregar grupo de aplicaciones restringidas. Escriba aplicaciones de Cloud Sync como nombre del grupo.

Seleccione el cuadro Cuarentena automática .

En Nombre de la aplicación, escriba OneDrive. En Nombre del ejecutable, escriba onedrive.exey, a continuación, elija el + botón . Esto impide que onedrive.exe acceda a elementos con la etiqueta Altamente confidencial .

Seleccione Guardar.

En Configuración de la cuarentena automática elija Editar la configuración de la cuarentena automática.

Habilite Cuarentena automática para las aplicaciones no permitidas.

Escriba la ruta de acceso a la carpeta de los equipos locales a las que desea mover los archivos confidenciales originales. Por ejemplo:

%homedrive%%homepath%\Microsoft DLP\Quarantinepara el nombre de usuario Isaiah Langer colocará los elementos movidos en una carpeta denominada:

C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive

Anexe una marca de fecha y hora al nombre de archivo original.

Nota:

La cuarentena automática dlp creará subcarpetas para los archivos de cada aplicación no permitida. Por lo tanto, si tiene tanto el Bloc de notas como OneDrive en la lista de aplicaciones no permitidas, se creará una subcarpeta para \OneDrive y otra subcarpeta para \Bloc de notas.

Elija Reemplace los archivos por un archivo .txt que contenga el siguiente texto y escriba el texto que desee en el archivo del marcador de posición. Por ejemplo, para un archivo denominado auto quar 1.docx, puede escribir:

%%FileName%% contiene información confidencial que la organización protege con la directiva de prevención de pérdida de datos (DLP) %%PolicyName%%. Se ha movido a la carpeta de cuarentena: %%QuarantinePath%%

dejará un archivo de texto que contiene este mensaje:

auto quar 1.docx contiene información confidencial que su organización está protegiendo con la directiva de prevención de pérdida de datos (DLP). Se ha movido a la carpeta de cuarentena: C:\Users\IsaiahLanger\Microsoft DLP\Quarantine\OneDrive\auto quar 1.docx.

Seleccione Guardar.

Configuración de una directiva para bloquear la sincronización de archivos de OneDrive con la etiqueta de confidencialidad "Extremadamente confidencial"

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewDirectivas de prevención > depérdida de datos.

Seleccione Crear directiva.

En este escenario, elija Personalizado y, después, Directiva personalizada. Elija Siguiente.

Rellene los campos Nombre y Descripción y elija Siguiente.

Seleccione Directorio completo en unidades Administración.

Desactive el campo Estado para todas las ubicaciones excepto para Dispositivos. Si tiene una cuenta de usuario final específica desde la que desea hacer una prueba, asegúrese de seleccionarla en el ámbito de búsqueda. Elija Siguiente.

Acepte la selección Crear o personalizar reglas DLP avanzadas que viene predeterminada y elija Siguiente.

Cree una regla con estos valores:

- Nombre>Escenario 4 Autoquarantine.

- En Condiciones , elija Agregar condición y, a continuación , Contenido contiene.

- Escriba un nombre de grupo, por ejemplo , Etiquetas de confidencialidad altamente confidencial y, a continuación, elija Agregar.

- Seleccione Etiquetas de confidencialidad y, a continuación , Extremadamente confidencial y elija Agregar.

- En Acciones , elija Agregar una acción.

- Seleccione Auditar o restringir actividades en dispositivos>Actividades de archivo para aplicaciones en grupos de aplicaciones restringidos.

- Elija Agregar grupo de aplicaciones restringidas y, a continuación, elija el grupo Aplicaciones de sincronización en la nube que creó anteriormente.

- Elija Aplicar una restricción a todos los bloques de actividad>. Para los fines de este escenario, borre todas las demás actividades.

- En Notificaciones de usuario, cambie Notificaciones de usuario a Activado y, en Dispositivos de punto de conexión , elija Mostrar a los usuarios una notificación de sugerencia de directiva cuando una actividad no esté habilitada.

Elija Guardar y Siguiente.

Elija Activar inmediatamente. Elija Siguiente.

Revise la configuración y elija Enviar.

Nota:

Espere al menos una hora para que la nueva directiva se replique y se aplique al equipo de Windows 10 de destino.

La nueva directiva DLP aparece en la lista de directivas.

Prueba de autoquarantine en el dispositivo Windows 10/11

Inicie sesión en el equipo Windows 10/11 con la cuenta de usuario que especificó en Configurar una directiva para bloquear la sincronización de OneDrive de archivos con la etiqueta de confidencialidad Altamente confidencial, paso 5.

Cree una carpeta cuyo contenido no se sincronizará con OneDrive. Por ejemplo:

carpeta de origen C:\auto-cuarentena

Abra Microsoft Word y cree un archivo en la carpeta de origen autoquarantine. Aplique la etiqueta de confidencialidad Extremadamente confidencial; vea Aplicar etiquetas de confidencialidad a los archivos y el correo electrónico en Office.

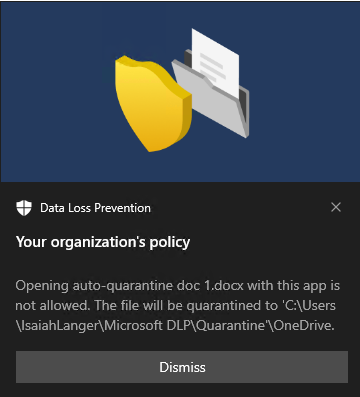

Copie el archivo que creó en la carpeta de sincronización de OneDrive. Debería aparecer una notificación del usuario que le indica que la acción no está permitida y que el archivo se pondrá en cuarentena. Por ejemplo, para el nombre de usuario Isaiah Langer y un documento titulado autoquarantine doc 1.docx verá este mensaje:

El mensaje indica:

No se permite abrir 1.docx de documentos de cuarentena automática con esta aplicación. El archivo se pondrá en cuarentena en C:\Users\IsaiahLanger\Microsoft DLP\OneDrive

Elija Descartar.

Abra el archivo de texto del marcador de posición. Se denomina documento de cuarentena automática 1.docx_date_time.txt.

Abra la carpeta de cuarentena y confirme que el archivo original está allí.

Compruebe que los datos de los puntos de conexión supervisados se encuentren en el Explorador de actividades. Establezca el filtro de ubicación para los dispositivos y agregue la directiva y, a continuación, filtre por nombre de directiva para ver el efecto de esta directiva. Para obtener información sobre el uso del explorador de actividad, consulte Introducción al explorador de actividad.

Compruebe que el evento se encuentre en el Explorador de actividades.

Escenario 5: Restringir el uso compartido accidental a servicios y aplicaciones en la nube no permitidos

Este escenario es para un administrador sin restricciones que crea una directiva de directorio completa.

Con DLP de punto de conexión y un explorador web compatible, puede restringir el uso compartido involuntario de elementos confidenciales a servicios y aplicaciones en la nube no permitidos. Microsoft Edge entiende cuando un elemento está restringido por una directiva DLP de punto de conexión y aplica restricciones de acceso.

Nota:

Se admiten los siguientes exploradores web:

- Microsoft Edge

- Chrome (con la extensión Microsoft Purview para Chrome instalada)

- Firefox (con la extensión Microsoft Purview para Firefox instalada)

Al seleccionar Dispositivos como ubicación en una directiva DLP configurada correctamente y usar un explorador web compatible, los exploradores no permitidos que haya definido en esta configuración no podrán acceder a los elementos confidenciales que coincidan con los controles de directiva DLP. En su lugar, se redirige a los usuarios a usar Microsoft Edge, que, con su comprensión de las restricciones impuestas por DLP, puede bloquear o restringir las actividades cuando se cumplen las condiciones de la directiva DLP.

Para usar esta restricción, debe configurar tres partes importantes:

Especifique los sitios (servicios, dominios y direcciones IP) con los que no quiere que se compartan elementos confidenciales.

Agregue los exploradores que no tienen permitido acceder a ciertos elementos confidenciales cuando se produzca una coincidencia de directiva DLP.

Configure directivas DLP para definir los tipos de elementos confidenciales que deberían tener carga restringida a estos lugares activando Cargar a los servicios en la nube y Acceso desde un explorador no permitido.

Puede continuar agregando nuevos servicios, aplicaciones y directivas para ampliar y aumentar las restricciones para satisfacer las necesidades de su empresa y proteger los datos confidenciales.

Esta configuración ayuda a garantizar que los datos permanecen seguros, a la vez que evita restricciones innecesarias que impiden o restringen a los usuarios el acceso y el uso compartido de elementos sin sentido.

También puede auditar, bloquear con invalidación o bloquear estos elementos confidenciales de carga del usuario en aplicaciones y servicios en la nube a través de dominios de servicio confidenciales.

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewConfiguración deprevención> de pérdida de datos (icono de engranaje en la esquina superior izquierda) >Configuración> dlp del punto de conexión de prevención> de pérdida de datosExplorador y restricciones de dominio paragrupos de dominio de servicio confidencial de datos > confidenciales.

Seleccione Crear grupo de dominios de servicio confidencial.

Asigne un nombre al grupo.

Escriba el dominio de servicio confidencial para el grupo. Puede agregar varios sitios web a un grupo y usar caracteres comodín para cubrir subdominios. Por ejemplo,

www.contoso.comsolo para el sitio web de nivel superior o: *.contoso.com para corp.contoso.com, hr.contoso.com, fin.contoso.com.Seleccione el Tipo de coincidencia que quiera. Puede seleccionar entre URL, Dirección IP, Intervalo de direcciones IP.

Haga clic en Guardar.

En el panel de navegación izquierdo, seleccione Directivas de prevención> de pérdida de datos.

Cree y establezca el ámbito de una directiva que se aplique solo a la ubicación dispositivos . Para obtener más información sobre cómo crear una directiva, vea Crear e implementar directivas de prevención de pérdida de datos. Asegúrese de limitar las unidades de Administración al directorio Completo.

En la página Definir configuración de directiva , seleccione Crear o personalizar reglas DLP avanzadas y elija Siguiente.

Cree una regla, como se indica a continuación:

- En Condiciones, seleccione + Agregar condición y seleccione Contenido que contiene en el menú desplegable.

- Asigne un nombre al grupo.

- Elija Agregar y, a continuación, seleccione Tipos de información confidencial.

- Seleccione un tipo de información confidencial en el panel flotante y, a continuación, elija Agregar.

- Agregue la acción Auditar o restringir las actividades en los dispositivos.

- En Dominio de servicio y actividades del explorador, elija Cargar en un dominio de servicio en la nube restringido o acceso desde un explorador no permitido y establezca la acción en Solo auditoría.

- Seleccione + Elija restricciones diferentes para dominios de servicio confidenciales y, a continuación, elija Agregar grupo.

- En el control flotante Elegir grupos de dominio de servicio confidencial , seleccione los grupos de dominios de servicio confidencial que desee, elija Agregar y, a continuación, elija Guardar.

- En Actividades de archivo para todas las aplicaciones, seleccione las actividades de usuario que desea supervisar o restringir y las acciones que DLP debe realizar en respuesta a esas actividades.

- Termine de crear la regla y elija Guardar y , a continuación, Siguiente.

- En la página de confirmación, elija Listo.

- En la página Modo de directiva , elija Activar de inmediato. Elija Siguiente y, a continuación, Enviar.

Escenario 6: Supervisión o restricción de actividades de usuario en dominios de servicio confidenciales

Este escenario es para un administrador sin restricciones que crea una directiva de directorio completa.

Use este escenario cuando desee auditar o bloquear las siguientes actividades de usuario en un sitio web.

- imprimir desde un sitio web

- copiar datos de un sitio web

- guardar un sitio web como archivos locales

Nota:

Se admiten los siguientes exploradores web:

- Microsoft Edge

- Chrome (con la extensión Microsoft Purview para Chrome instalada)

- Firefox (con la extensión Microsoft Purview para Firefox instalada)

Configurar dominios de servicio confidencial

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewConfiguración deprevención> de pérdida de datos (icono de engranaje en la esquina superior izquierda) >Configuración> del punto de conexión de prevención de pérdida> de datosExplorador y restricciones de dominio paradominios de servicio de datos > confidenciales.

Establezca Dominios de servicio en Bloquear.

Para controlar si los archivos confidenciales se pueden cargar en dominios específicos, seleccione Agregar dominio de servicio en la nube.

Escriba el dominio que desea auditar o bloquear y elija el + botón . Repita la operación para los dominios adicionales. Seleccione Guardar.

En Grupos de dominio de servicio confidencial, elija Crear grupo de dominios de servicio confidencial.

Asigne un nombre al grupo, seleccione el tipo de coincidencia que desee (puede seleccionar entre dirección URL, dirección IP, intervalo de direcciones IP) y escriba la dirección URL, la dirección IP o el intervalo de direcciones IP que se van a auditar o bloquear. Al hacer coincidir una dirección URL, puede agregar varios sitios web a un grupo y usar caracteres comodín para cubrir subdominios. Por ejemplo,

www.contoso.comsolo para el sitio web de nivel superior o *.contoso.com para corp.contoso.com, hr.contoso.com, fin.contoso.com.Haga clic en Guardar.

En el panel de navegación izquierdo, seleccione Directivas de prevención> de pérdida de datos.

Cree y establezca el ámbito de una directiva que se aplique solo a la ubicación dispositivos . Consulte Crear e implementar directivas de prevención de pérdida de datos para obtener más información sobre cómo crear una directiva. Asegúrese de limitar las unidades de Administración al directorio Completo.

Cree una regla que use la condición en la que el usuario accedió a un sitio confidencial desde Edge y la acción Auditar o restringir actividades cuando los usuarios acceden a sitios confidenciales en el explorador Microsoft Edge en dispositivos Windows.

En la acción, en Restricciones de sitios confidenciales, seleccione Agregar o quitar grupos de sitios confidenciales.

Cree o seleccione los grupos de sitios confidenciales que desee. Cualquier sitio web en los grupos que seleccione aquí se redirigirá a Microsoft Edge cuando se abra en Chrome o Firefox (siempre y cuando se instale la extensión Microsoft Purview).

Seleccione Agregar.

Seleccione las actividades de usuario que desea supervisar o restringir y las acciones que quiere que Microsoft Purview realice en respuesta a esas actividades.

Termine de configurar la regla y la directiva, elija Enviar y, a continuación, Listo.

Escenario 7: Restricción de pegar contenido confidencial en un explorador

Este escenario es para restringir a los usuarios pegar contenido confidencial en un formulario web de explorador o campo en exploradores como Microsoft Edge, Google Chrome (con la extensión Microsoft Purview) y Mozilla Firefox (con la extensión Microsoft Purview).

Importante

Si ha configurado la recopilación de pruebas para las actividades de archivo en los dispositivos y la versión de cliente de Antimalware en el dispositivo es anterior a la 4.18.23110, al implementar este escenario, Restringir pegar contenido confidencial en un explorador, verá caracteres aleatorios al intentar ver el archivo de origen en Detalles de alerta. Para ver el texto real del archivo de origen, debe descargar el archivo.

Creación de la directiva DLP

Puede configurar diferentes niveles de cumplimiento cuando se trata de bloquear que los datos se peguen en un explorador. Para ello, cree grupos de direcciones URL diferentes. Por ejemplo, puede crear una directiva que advierta a los usuarios contra la publicación de números de seguro social (SSN) en cualquier sitio web y que desencadene una acción de auditoría para los sitios web del grupo A. Puede crear otra directiva que bloquee completamente la acción de pegar (sin dar una advertencia) para todos los sitios web del grupo B.

Creación de un grupo de direcciones URL

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewConfiguración deprevención> de pérdida de datos (icono de engranaje en la esquina superior izquierda) > Configuración del punto deconexión de prevención> de pérdida de datos y desplácese hacia abajo hasta Restricciones de explorador y dominio a datos confidenciales. Expanda la sección .

Desplácese hacia abajo hasta Grupos de dominio de servicio confidencial.

Elija Crear grupo de dominios de servicio confidencial.

- Escriba un nombre de grupo.

- En el campo Dominio de servicio confidencial , escriba la dirección URL del primer sitio web que desea supervisar y, a continuación, elija Agregar sitio.

- Continúe agregando direcciones URL para el resto de sitios web que desea supervisar en este grupo.

- Cuando haya terminado de agregar todas las direcciones URL al grupo, elija Guardar.

Cree tantos grupos de direcciones URL independientes como necesite.

Restricción de pegar contenido en un explorador

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewDirectivas de prevención > depérdida de datos.

Cree una directiva DLP con ámbito de dispositivos. Para obtener información sobre cómo crear una directiva DLP, vea Crear e implementar directivas de prevención de pérdida de datos.

En la página Definir configuración de directiva del flujo de creación de directivas DLP, seleccione Crear o personalizar reglas DLP avanzadas y, a continuación, elija Siguiente.

En la página Personalizar reglas DLP avanzadas , elija Crear regla.

Escriba un nombre y una descripción para la regla.

Expanda Condiciones, elija Agregar condición y, a continuación, seleccione tipos de información confidencial.

En Contenido contiene, desplácese hacia abajo y seleccione el nuevo tipo de información confidencial que eligió o creó anteriormente.

Desplácese hacia abajo hasta la sección Acciones y elija Agregar una acción.

Elija Auditar o restringir actividades en dispositivos

En la sección Acciones , en Dominio de servicio y actividades del explorador, seleccione Pegar en los exploradores admitidos.

Establezca la restricción en Auditar, Bloquear con invalidación o Bloquear y, a continuación, elija Agregar.

Seleccione Guardar.

Elija Siguiente

Elija si desea probar la directiva, activarla inmediatamente o mantenerla desactivada y, a continuación, elija Siguiente.

Choose Submit.

Importante

Puede haber un breve retraso de tiempo entre el momento en que el usuario intenta pegar texto en una página web y cuando el sistema termina de clasificarlo y responde. Si se produce esta latencia de clasificación, es posible que vea las notificaciones de evaluación de directivas y comprobación-completa en Edge o el sistema de evaluación de directivas en Chrome y Firefox. Estas son algunas sugerencias para minimizar el número de notificaciones:

- Las notificaciones se desencadenan cuando la directiva del sitio web de destino está configurada en Bloquear o Bloquear con la invalidación pegar en el explorador para ese usuario. Puede configurar la configuración de la acción general en Auditar y, a continuación, enumerar los sitios web de destino mediante las excepciones como Bloquear. Como alternativa, puede establecer la acción general en Bloquear y, a continuación, enumerar sitios web seguros mediante las excepciones como Auditoría.

- Use la versión de cliente de Antimalware más reciente.

- Use la versión más reciente del explorador Edge, especialmente Edge 120.

- Instalar estos KB de Windows

Escenario 8: Grupos de autorización

Este escenario es para un administrador sin restricciones que crea una directiva de directorio completa.

Estos escenarios requieren que ya tenga dispositivos incorporados y que presenten informes al Explorador de actividades. Si todavía no ha incorporado sus dispositivos, consulte Introducción a la prevención de pérdida de datos de los puntos de conexión.

Los grupos de autorización se usan principalmente como listas de permitidos. Ha asignado acciones de directiva al grupo que son diferentes de las acciones de directiva global. En este escenario, se pasa por la definición de un grupo de impresoras y, a continuación, se configura una directiva con acciones de bloque para todas las actividades de impresión excepto para las impresoras del grupo. Estos procedimientos son básicamente los mismos para los grupos de dispositivos de almacenamiento extraíbles y los grupos de recursos compartidos de red.

En este escenario, definimos un grupo de impresoras que el departamento jurídico usa para los contratos de impresión. Se bloquean los contratos de impresión en cualquier otra impresora.

Creación y uso de grupos de impresoras

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal > de Microsoft PurviewConfiguración deprevención> de pérdida de datos (engranaje en la esquina superior izquierda) >Configuración> del punto de conexión de prevención de pérdida de datosGrupos de impresoras>.

Seleccione Crear grupo de impresoras y escriba un nombre agrupar. En este escenario, usamos

Legal printers.Seleccione Agregar impresora y proporcione un nombre. Puede definir impresoras mediante:

- Nombre descriptivo de la impresora

- Id. de producto USB

- Identificador de proveedor USB

- Intervalo IP

- Imprimir en el archivo

- Impresión universal implementada en una impresora

- Impresora corporativa

- Imprimir en local

Seleccione Cerrar.

Configuración de acciones de impresión de directivas

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal de Microsoft Purview.

Vaya a Directivas de prevención> de pérdida de datos.

Seleccione Create policy (Crear directiva ) y seleccione Custom (Personalizado ) en Categories (Categorías ) y Custom policy template (Directiva personalizada ) en Regulations (Reglamentos).

Asigne a la nueva directiva un nombre y una descripción.

Acepte el directorio completo predeterminado en Administración unidades.

Establezca el ámbito de la ubicación solo en la ubicación Dispositivos .

Cree una regla con los valores siguientes:

- Agregar una condición: el contenido contiene = clasificadores entrenables, asuntos legales

- Acciones = Auditoría o restricción de actividades en dispositivos

- A continuación, elija Actividades de archivo en todas las aplicaciones.

- Seleccione Aplicar restricciones a una actividad específica.

- Seleccionar bloque de impresión =

Seleccione Elegir restricciones de impresión diferentes

En Restricciones del grupo de impresoras, seleccione Agregar grupo y seleccione Impresoras legales.

Establezca ActionAllow (Permitir acción = ).

Sugerencia

El evento Permitir acción se registrará y audita en el registro de auditoría, pero no generará una alerta o notificación.

Seleccione Guardar y, a continuación, Siguiente.

Acepte el valor predeterminado Ejecutar la directiva en modo de simulación y elija Mostrar sugerencias de directiva en modo simulatán. Elija Siguiente.

Revise la configuración y elija Enviar.

La nueva directiva DLP aparece en la lista de directivas.

Escenario 9: Excepciones de red

Este escenario es para un administrador sin restricciones que crea una directiva de directorio completa.

Estos escenarios requieren que ya tenga dispositivos incorporados e informes en el Explorador de actividad. Si todavía no ha incorporado sus dispositivos, consulte Introducción a la prevención de pérdida de datos de los puntos de conexión.

En este escenario, definimos una lista de VPN que los trabajadores híbridos usan para acceder a los recursos de la organización.

Creación y uso de una excepción de red

Las excepciones de red permiten configurar las acciones Permitir, Solo auditoría, Bloquear con invalidación y Bloquear en las actividades de archivo en función de la red desde la que los usuarios acceden al archivo. Puede seleccionar en la lista de configuración de VPN que ha definido y usar la opción Red corporativa . Las acciones se pueden aplicar individual o colectivamente a estas actividades de usuario:

- Copiar en el portapapeles

- Copia en un dispositivo extraíble USB

- Copiar en un recurso compartido de red

- Imprimir

- Copiar o mover mediante una aplicación Bluetooth no permitida

- Copia o movimiento mediante RDP

Obtener la dirección del servidor o la dirección de red

En un dispositivo Windows supervisado por DLP, abra una ventana de Windows PowerShell como administrador.

Ejecute este cmdlet:

Get-VpnConnectionLa ejecución de este cmdlet devuelve varios campos y valores.

Busque el campo ServerAddress y registre ese valor. Esto se usa al crear una entrada VPN en la lista de VPN.

Busque el campo Nombre y registre ese valor. El campo Nombre se asigna al campo Dirección de red al crear una entrada VPN en la lista VPN.

Determinar si el dispositivo está conectado a través de una red corporativa

En un dispositivo Windows supervisado por DLP, abra una ventana de Windows PowerShell como administrador.

Ejecute este cmdlet:

Get-NetConnectionProfileSi el campo NetworkCategory es DomainAuthenticated, el dispositivo se conecta a una red corporativa. Si es cualquier otra cosa, la conexión del dispositivo no se realiza a través de una red corporativa.

Adición de una VPN

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal de Microsoft Purview.

Abra Configuración> del punto de conexión deprevención> de pérdida de datosConfiguración de>VPN.

Seleccione Agregar o editar direcciones VPN.

Proporcione la dirección del servidor o la dirección de red de la ejecución de Get-VpnConnection.

Haga clic en Guardar.

Cierre el elemento.

Configuración de acciones de directiva

Seleccione la pestaña adecuada para el portal que está usando. En función de su plan de Microsoft 365, el portal de cumplimiento Microsoft Purview se retirará o se retirará pronto.

Para obtener más información sobre Microsoft Purview portal, consulte Microsoft Purview portal. Para obtener más información sobre el portal de cumplimiento, consulte portal de cumplimiento Microsoft Purview.

Inicie sesión en el portal de Microsoft Purview.

Abra directivas de prevención> de pérdida de datos.

Seleccione Create policy (Crear directiva ) y seleccione Custom (Personalizado ) en Categories (Categorías ) y Custom policy template (Directiva personalizada ) en Regulations (Reglamentos).

Asigne un nombre a la nueva directiva y proporcione una descripción.

Seleccione Directorio completo en unidades Administración.

Establezca el ámbito de la ubicación solo en Dispositivos .

Cree una regla en la que:

- El contenido contiene = Clasificadores entrenables, Asuntos Jurídicos

- Acciones = Auditoría o restricción de actividades en dispositivos

- A continuación, elija Actividades de archivo en todas las aplicaciones.

- Seleccione Aplicar restricciones a una actividad específica.

- Seleccione las acciones para las que desea configurar excepciones de red .

Seleccione Copiar en el Portapapeles y la acción Solo auditoría .

Seleccione Elegir distintas restricciones de copia en el Portapapeles.

Seleccione VPN y establezca la acción en Bloquear con invalidación.

Importante

Si desea controlar las actividades de un usuario cuando está conectado a través de una VPN , debe seleccionar la VPN y convertirla en la prioridad principal en la configuración Excepciones de red. De lo contrario, si se selecciona la opción Red corporativa , se aplicará esa acción definida para la entrada de red corporativa .

Precaución

La opción Aplicar a todas las actividades copiará las excepciones de red que se definen aquí y las aplicará a todas las demás actividades específicas configuradas, como Imprimir y Copiar en un recurso compartido de red. Esto sobrescribirá las excepciones de red en las otras actividades La última configuración guardada gana.

Guardar.

Acepte el valor predeterminado Ejecutar la directiva en modo de simulación y elija Mostrar sugerencias de directiva mientras está en modo de simulación. Elija Siguiente.

Revise la configuración y elija Enviar y, a continuación, Listo.

La nueva directiva DLP aparece en la lista de directivas.

Consulte también

- Obtenga más información sobre la prevención de pérdida de datos en punto de conexión

- Introducción a la prevención de pérdida de datos en punto de conexión

- Obtenga más información acerca de la prevención contra la pérdida de datos

- Introducción al explorador de actividad

- Microsoft Defender para punto de conexión

- Introducción a la incorporación de dispositivos Windows 10 y Windows 11 a Microsoft Purview

- Suscripción a Microsoft 365

- Microsoft Entra unidos

- Descargue el nuevo Microsoft Edge basado en Chromium

- Creación e implementación de directivas de prevención de pérdida de datos