Complemento PlayReady para la especificación de Android

1. Introducción

Esta especificación establece instrucciones para que los OEM implementen complementos de administración de derechos digitales (DRM) basados en PlayReady 4.0 en Android. Para obtener referencia, vea https://developer.android.com/reference/android/media/MediaDrm.html.

Esta especificación proporciona información sobre cómo se asignan las API del complemento a las llamadas de PlayReady.

1.1. Historial de cambios

| Versión | Change |

|---|---|

| Mayo de 2016 | Versión inicial |

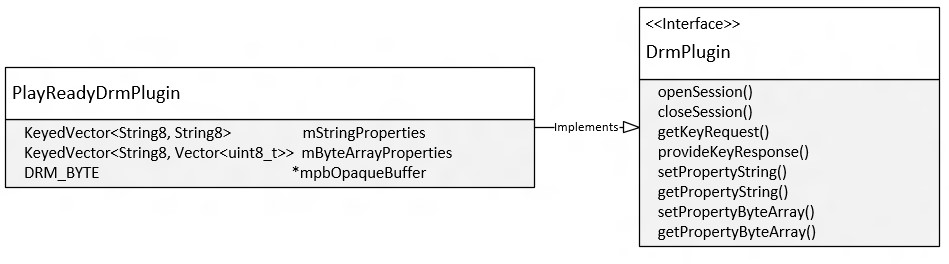

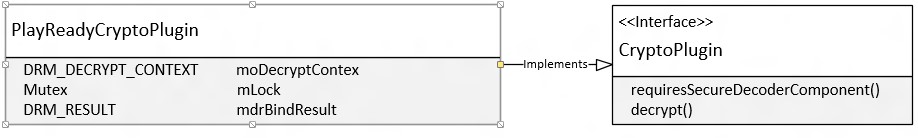

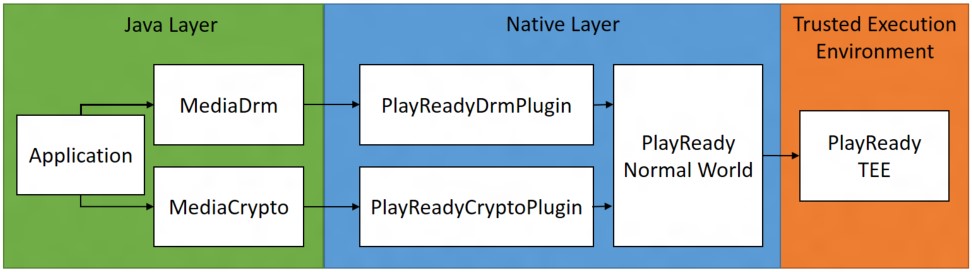

2. Interfaces

PlayReadyDrmPlugin proporciona la implementación de la interfaz del complemento DRM. PlayReadyDrmPlugin es responsable de encapsular las API del administrador de DRM y de realizar la traducción adecuada para los parámetros según lo especificado por la interfaz en un formato en el que PlayReady puede funcionar.

PlayReadyCryptoPlugin proporciona la implementación de la interfaz del complemento Crypto, que es responsable de descifrar los ejemplos. El OEM debe asegurarse de que los ejemplos descifrados nunca dejan el entorno de ejecución de confianza (TEE).

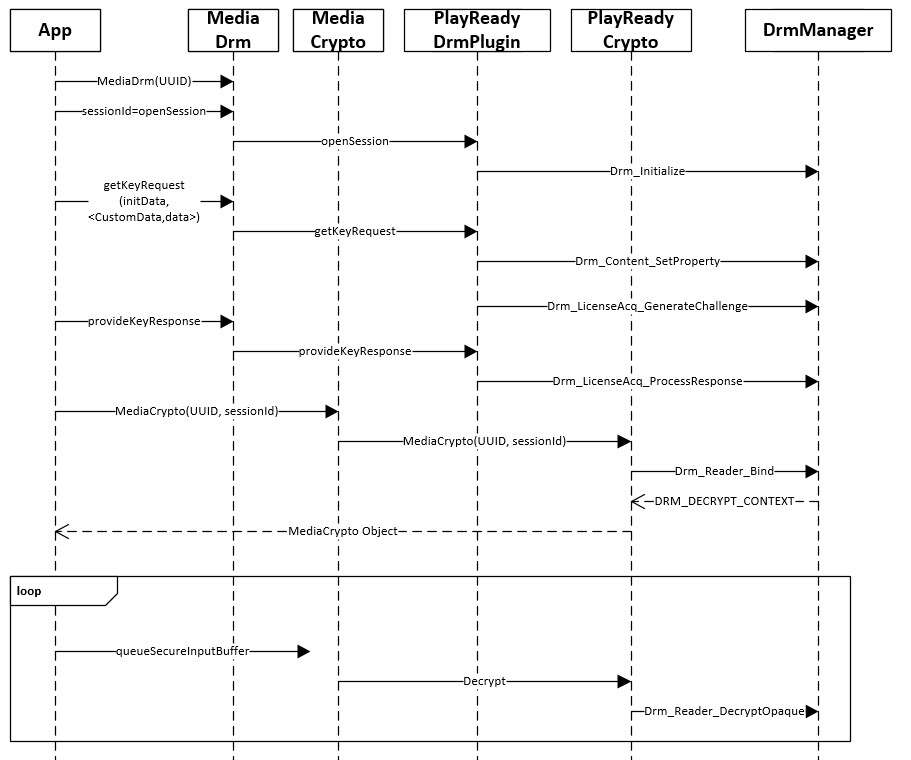

3. Operación

En los pasos siguientes se describe un escenario de reproducción simple:

La aplicación crea el objeto MediaDrm , lo que dará lugar a la creación de instancias de PlayReadyDrmPlugin.

A continuación, llame a openSession, lo que dará lugar a la inicialización del administrador de DRM.

A continuación, la aplicación llamará a getKeyRequest y pasará el encabezado de contenido extraído del contenido como el parámetro initData . Además, la aplicación también puede pasar los datos personalizados del desafío de adquisición de licencias en el vector de clave-valor opcionalParameters . Después, los datos personalizados del desafío de adquisición de licencias deben propagarse al Administrador de DRM como una llamada Drm_Content_SetProperty.

En este momento, la aplicación podrá ejecutar las llamadas (getKeyRequest / provideKeyResponse) que producirán las llamadas equivalentes (Drm_LicenseAcq_GenerateChallenge) o Drm_LicenseAcq_ProcessResponse) en el Administrador de DRM.

A continuación, la aplicación puede crear una instancia de un objeto MediaCrypto que creará una instancia de una interfaz PlayReadyCryptoPlugin (encapsulando DRM_DECRYPT_CONTEXT) cuando se devuelva la llamada Drm_Reader_Bind.

Después, todas las llamadas de descifrado usarán el método PlayReadyCryptoPlugin::d ecrypt , que devolverá un identificador a los ejemplos descifrados.

4. PlayReadyDRMPlugin

setPropertyString

Las aplicaciones usarán este método para pasar parámetros a PlayReady que, de lo contrario, no son posibles debido al diseño actual de las API del complemento.

DeviceStoreName : la aplicación debe establecer la ubicación del almacén de dispositivos como una propiedad antes de abrir una sesión. A continuación, PlayReady buscará la propiedad DeviceStoreName al inicializar el Administrador de DRM durante las llamadas a openSession. La ruta de acceso al almacén de dispositivos debe ser accesible para la aplicación, como el directorio de datos privados de la aplicación. La propiedad debe apuntar a una <ruta de acceso o nombre de archivo> que debe contener el HDS.

LicenseChallengeCustomData : la aplicación puede establecer opcionalmente esta propiedad antes de las llamadas a getKeyRequest, donde PlayReady buscará la propiedad y creará un desafío de adquisición de licencia e incluirá los datos personalizados en la solicitud.

SecureStopCustomData : la aplicación puede establecer opcionalmente esta propiedad antes de una llamada para generar el desafío de detención segura. PlayReady buscará la propiedad y creará el desafío de detención segura e incluirá los datos personalizados en la solicitud.

SelectKID : en situaciones en las que la aplicación ha adquirido varias licencias en memoria en un solo lote, puede especificar un KID codificado en base64 para el enlace.

status_t PlayReadyDrmPlugin::setPropertyString(

String8 const &name,

String8 const &value)

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

//

// Store the Property in the name/value KeyedVector

// for later usage.

//

ChkDR( mStringProperties.add(name, value));

if (name == "SelectKID")

{

DRM_SUBSTRING dasstrKID = DRM_EMPTY_DRM_SUBSTRING;

DRM_CONST_STRING dstrKID = DRM_EMPTY_DRM_STRING;

DRM_BYTE rgbKID[CCH_BASE64_EQUIV(CCH_BASE64_EQUIV(DRM_ID_SIZE)] = {0};

const char *pszhKID = value.string();

// Convert the ASCII KID to UNICODE

DRM_DSTR_FROM_PB(&dstrKID, rgbKID, sizeof(rgbKID));

DRM_UTL_PromoteASCIItoUNICODE(pszhKID, &dasstrKID, (DRM_STRING *)&dstrKID);

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_SELECT_KID,

dstrKID.pwszString,

dstrKID.cchString * sizeof(DRM_WCHAR)));

}

ErrorExit:

return _DR_TO_STATUS(dr);

}

setPropertyByteArray

Las aplicaciones usarán este método para pasar parámetros a PlayReady que, de lo contrario, no son posibles debido al diseño actual de las API del complemento.

ContentHeader: la aplicación debe establecer el encabezado de contenido en el complemento antes de intentar crear un objeto Crypto. El encabezado de contenido podría estar en uno de los siguientes formatos:

Matriz de bytes con el contenido del objeto PlayReady.

Matriz de bytes con el contenido de los encabezados V2, V2.4, V4, V4.1, V4.2 (XML unicode).

Matriz de caracteres anchos que especifica el KeyID de 24 caracteres.

SecureStopPublisherCert: la aplicación debe establecer el certificado de Publisher una vez antes de todas las llamadas relacionadas con la detención segura.

status_t PlayReadyDrmPlugin::setPropertyByteArray(

String8 const &name,

Vector<uint8_t> const &value)

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

// Add the name/value pair to a KeyedVector

mByteArrayProperties.add(name, value);

// If the provided property is a content header

// go ahead and set the property.

if (name == "ContentHeader")

{

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_AUTODETECT_HEADER,

value.data(),

value.size()));

}

ErrorExit:

return _DR_TO_STATUS(dr);

}

openSession

Esta llamada debe dar lugar a la inicialización de AppContext mediante una llamada a la función Drm_Initialize del Administrador drm.

Antes de esta llamada, la aplicación debe establecer PropertyString en el complemento para proporcionar la ruta de acceso al almacén de dispositivos que se usará para almacenar el HDS.

status_t PlayReadyDrmPlugin::openSession(Vector<luint8_t> &sessionId)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CONST_STRING dstrDeviceStoreName = { 0 };

String8 deviceStoreName;

Mutex::Autolock lock(&SessionManager::sLock);

ChkMem(mpbOpaqueBuffer =

(DRM_BYTE*)Oem_MemAlloc(MINIMUM_APPCONTEXT_OPAQUE_BUFFER_SIZE));

//

// Application must call setPropertyString to set the DeviceStoreName

// before opening the session.

// So the call to getPropertyString with DeviceStoreName must return a value.

//

ChkDR(getPropertyString(String8("DeviceStoreName"), deviceStoreName));

// Convert the deviceStoreName to a DRM_CONST_STRING */

ChkDR(util_String8ToDrmConstString(deviceStoreName, &dstrDeviceStoreName));

// Initialize AppContext

ChkDR(Drm_Initialize(

&SessionManager::soAppContext,

NULL, // pOEMContext : OEM can initialize and pass if needed.

mpbOpaqueBuffer,

MINIMUM_APPCONTEXT_OPAQUE_BUFFER_SIZE,

&dstrDeviceStoreName));

ErrorExit:

return _DR_TO_STATUS(dr);

}

closeSession

Cerrar una sesión drm debe llamar a Drm_Uninitialize para liberar AppContext.

status_t PlayReadyDrmPlugin::closeSession(Vector<uint8_t> const &sessionId)

{

Mutex::Autolock lock(&SessionManager::sLock);

// Clear the App Context

Drm_Uninitialize(&SessionManager::soAppContext);

SAFE_FREE(mpbOpaqueBuffer);

return OK;

}

getKeyRequest

Este método generará un desafío de solicitud de licencia.

ContentHeader: la aplicación puede pasar el encabezado de contenido en el parámetro initData o, antes de llamar a esta función, la aplicación debe establecer la propiedad de cadena ContentHeader .

LicenseChallengeCustomData: la aplicación puede pasar los datos personalizados de desafío en el parámetro optionalParameters con la clave de cadena "LicenseChallengeCustomData". Como alternativa, el método puede elegir LicenseChallengeCustomData si la aplicación ya la ha establecido como una propiedad.

El método rellenará el valor defaultUrl si está disponible en el encabezado de contenido, así como la solicitud que se enviará al servidor de licencias.

status_t PlayReadyDrmPlugin::getKeyRequest(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &initData, s// ContentHeader

String8 const &mimeType,

KeyType keyType,

KeyedVector<String8, String8=""> const &optionalParameters, // ChallengeCustomData

Vector<uint8_t> &request, // Output Challenge

String8 &defaultUrl, // Output URL

KeyRequestType *keyRequestType)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_BYTE *pbContentProperty = NULL;

DRM_DWORD cbContentProperty = 0;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

DRM_CHAR *pchSilentURL = NULL;

DRM_DWORD cchSilentURL = 0;

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

DRM_BOOL fHasUrl = FALSE;

Vector<uint8_t> contentHeader;

String8 customData;

Mutex::Autolock lock(&SessionManager::sLock);

if (getValue(optionalParameters, String8("LicenseChallengeCustomData"), customData) == OK)

{

//

// The Application can pass the custom data as a part of the optionalParameters.

// The key string would be "LicenseChallengeCustomData".

// If it is provided. The plug-in should use it when generating the license challenge.

//

pchCustomData = customData.data();

cchCustomData = customData.size();

}

else if (getPropertyString(String8("LicenseChallengeCustomData"), customData) == OK)

{

//

// Alternatively the Application could have provided customData for this operation

// via a previous call to setPropertyString.

// Try to retrieve it if available. Otherwise, skip without failing.

//

pchCustomData = customData.data();

cchCustomData = customData.size();

}

//

// The Application could choose to pass the content header as the initData

// If the initData is passed, use it to call Drm_Content_SetProperty

//

if (value.size() != 0)

{

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_AUTODETECT_HEADER,

value.data(),

value.size()));

}

//

// First, try to retrieve the URL.

//

dr = Drm_LicenseAcq_GenerateChallenge(

&SessionManager::soAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

&cchSilentURL, // Attempt to get the URL size.

NULL,

NULL,

pbChallenge,

&cbChallenge);

if (dr == DRM_E_BUFFERTOOSMALL)oi

{

fHasUrl = TRUE;

// ContentHeader has a URL. Allocate buffer for it.

ChkMem(pchSilentURL = (DRM_CHAR*)Oem_MemAlloc(cchSilentURL));

}

else if (dr == DRM_E_NO_URL)

{

// No Url in the content header, no need to fail.

// The Application can get the URL independently.

dr = DRM_SUCCESS;

}

else

{

ChkDR(dr);

}

//

// Second, get the challenge size.

//

dr = Drm_LicenseAcq_GenerateChallenge(

poAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

fHasUrl ? &cchSilentURL : NULL,

NULL,

NULL,

pbChallenge,

&cbChallenge);

if (dr == DRM_E_BUFFERTOOSMALL)

{

// Allocate buffer that is sufficient

// to store the license acquisition challenge.

ChkMem(pbChallenge = (DRM_BYTE*)Oem_MemAlloc(cbChallenge));

}

else

{

ChkDR(dr);

}

//

// Finally, generate challenge.

//

ChkDR(Drm_LicenseAcq_GenerateChallenge(

&SessionManager::soAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

fHasUrl ? &cchSilentURL : NULL,

NULL,

NULL,

pbChallenge,

&cbChallenge));

//

// Write the License Challenge to the request buffer.

//

request.appendArray(pbChallenge, cbChallenge);

if (fHasUrl)

{

defaultUrl.appendArray(pchSilentURL, cchSilentURL);

}

ErrorExit:

SAFE_OEM_FREE(pbChallenge);

SAFE_OEM_FREE(pchSilentURL);

return _DR_TO_STATUS(dr);

}

provideKeyResponse

KeyRequest (LicenseChallenge) Una vez enviada por la aplicación al servidor de licencias, la aplicación debe pasar KeyResponse (LicenseResponse) al complemento.

status_t PlayReadyDrmPlugin::provideKeyResponse(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &response,

Vector<uint8_t> &keySetId)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_LICENSE_RESPONSE oLicenseResponse = { 0 };

DRM_DWORD idx = 0;

DRM_BOOL fExceedMaxLic = FALSE;

Mutex::Autolock lock(&SessionManager::sLock);

//

// Process the response.

//

dr = Drm_LicenseAcq_ProcessResponse(

&SessionManager::soAppContext,

0,

NULL,

NULL,

response.data(),

response.size(),

&oLicenseResponse);

if(dr == DRM_E_LICACQ_TOO_MANY_LICENSES)

{

//

// Received more licenses than DRM_MAX_LICENSE_ACK.

// Allocate space for that.

//

oLicenseResponse.m_cMaxAcks = oLicenseResponse.m_cAcks;

ChkMem(oLicenseResponse.m_pAcks=

(DRM_BYTE*)Oem_MemAlloc(sizeof(DRM_LICENSE_ACK)

* oLicenseResponse.m_cAcks ));

ChkDR(Drm_LicenseAcq_ProcessResponse(

&SessionManager::soAppContext,

0,

NULL,

NULL,

response.data(),

response.size(),

&oLicenseResponse);

fExceedMaxLic = TRUE;

}

ChkDR(dr);

//

// Ensure that all licenses were processed successfully.

//

if(fExceedMaxLic)

{

for (idx = 0; idx < oLicenseResponse.m_cAcks; idx++)

{

ChkDR(oLicenseResponse.m_pAcks[idx].m_dwResult);

}

}

else

{

for (idx = 0; idx < oLicenseResponse.m_cAcks; idx++)

{

ChkDR(oLicenseResponse.m_rgoAcks[idx].m_dwResult);

}

}

ErrorExit:

SAFE_FREE(oLicenseResponse.m_pAcks);

return _DR_TO_STATUS(dr);

}

getSecureStop(s)

Las aplicaciones pueden llamar al método getSecureStop para generar un desafío de detención seguro para el identificador de detención seguro especificado. Como alternativa, la aplicación puede llamar a getSecureStops para generar un desafío para todas las sesiones de detención seguras existentes.

Antes de generar el desafío de detención segura, la aplicación debe proporcionar el certificado de publicador llamando a setPropertyByteArray y pasando SecureStopPublisherCert.

Opcionalmente, la aplicación también puede proporcionar SecureStopCustomData que se incluya como parte del desafío de detención segura.

Una vez creado el desafío de detención segura, la aplicación debe enviarla al servidor y devolver la respuesta de detención segura al método releaseSecureStops .

DRM_RESULT PlayReadyDrmPlugin::_getSecureStop(

DRM_ID *pIdSession,

DRM_BYTE **ppbChallenge,

DRM_DWORD *pcbChallenge)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

String8 customData;

Vector<uint8_t> publisherCert;

if (getPropertyString("SecureStopCustomData", customData) == OK)

{

// SecureStop CustomData is optional

pchCustomData = customData.data();

cchCustomData = customData.size();

}

// Application must set SecureStopPublisherCert before calling getSecureStop(s)

ChkDR(getPropertyByteArray("SecureStopPublisherCert", publisherCert));

ChkDR(Drm_SecureStop_GenerateChallenge(

&SessionManager::soAppContext,

pIdSession,

publisherCert.size(),

publisherCert.data(),

cchCustomData,

pchCustomData,

pcbChallenge,

ppbChallenge));

ErrorExit:

return dr;

}

status_t PlayReadyDrmPlugin::getSecureStop(

Vector<uint8_t> const &ssid, // In

Vector<uint8_t> &secureStop) // Out

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_ID idSecureStop = { 0 };

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

Mutex::Autolock lock(&SessionManager::sLock);

ChkArg(ssid.size() == sizeof(DRM_ID));

memcpy(&idSecureStop, ssid.data(), sizeof(DRM_ID));

ChkDR(_getSecureStop(

&idSecureStop,

&pbChallenge,

&cbChallenge));

secureStop.appendArray(pbChallenge, cbChallenge);

ErrorExit:

SAFE_FREE(pbChallenge);

return _DR_TO_STATUS(dr);

}

status_t PlayReadyDrmPlugin::getSecureStops(

List<Vector<uint8_t> > &secureStops)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

Vector<uint8_t> secureStopChallenge;

Mutex::Autolock lock(&SessionManager::sLock);

ChkDR(_getSecureStop(

NULL,

&pbChallenge,

&cbChallenge));

secureStopChallenge.appendArray(pbChallenge, cbChallenge);

secureStops.push_back(secureStopChallenge);

ErrorExit:

SAFE_FREE(pbChallenge);

return _DR_TO_STATUS(dr);

}

releaseSecureStops

Una vez que la aplicación recibe la respuesta de detención segura del servidor, el mensaje debe pasarse al complemento para quitar la información de detención segura del almacenamiento.

status_t PlayReadyDrmPlugin::releaseSecureStops(

Vector<uint8_t> const &ssRelease)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

Vector<uint8_t> publisherCert;

Mutex::Autolock lock(&SessionManager::sLock);

// Application must set SecureStopPublisherCert before calling

// releaseSecureStops

ChkDR(getPropertyByteArray("SecureStopPublisherCert", publisherCert));

ChkDR(Drm_SecureStop_ProcessResponse(

&SessionManager::soAppContext,

NULL,

publisherCert.size(),

publisherCert.data(),

ssRelease.size(),

ssRelease.data(),

&cchCustomData,

&pchCustomData));

ErrorExit:

SAFE_FREE(pchCustomData);

return _DR_TO_STATUS(dr);

}

API no admitidas (sin operación)

La siguiente lista de API no tiene una operación correspondiente en PlayReady y no es necesaria para la ejecución correcta de los escenarios admitidos.

queryKeyStatus

status_t PlayReadyDrmPlugin::queryKeyStatus(

Vector<uint8_t> const &sessionId,

KeyedVector<String8, String8=""> &infoMap) const

{ return _DR_TO_STATUS(DRM_E_NOTIMPL); }

getProvisionRequest

PlayReady solo admite el aprovisionamiento local en dispositivos Android.

status_t PlayReadyDrmPlugin::getProvisionRequest(

String8 const &certType,

String8 const &certAuthority,

Vector<uint8_t> &request,

String8 &defaultUrl) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

provideProvisionResponse

PlayReady solo admite el aprovisionamiento local en dispositivos Android.

status_t PlayReadyDrmPlugin::provideProvisionResponse(

Vector<uint8_t> const &response,

Vector<uint8_t> &certificate,

Vector<uint8_t> &wrappedKey) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

unprovisionDevice

PlayReady solo admite el aprovisionamiento local en dispositivos Android.

status_t PlayReadyDrmPlugin::unprovisionDevice() { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

setCipherAlgorithm

PlayReady no cifra ni descifra datos arbitrarios.

status_t PlayReadyDrmPlugin::setCipherAlgorithm(

Vector<uint8_t> const &sessionId,

String8 const &algorithm) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

setMacAlgorithm

PlayReady no firma ni comprueba datos arbitrarios.

status_t PlayReadyDrmPlugin::setMacAlgorithm(

Vector<uint8_t> const &sessionId,

String8 const &algorithm) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

encrypt

PlayReady no cifra ni descifra datos arbitrarios.

status_t PlayReadyDrmPlugin::encrypt(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &input,

Vector<uint8_t> const &iv,

Vector<uint8_t> &output) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

Descifrado

PlayReady no cifra ni descifra datos arbitrarios.

status_t PlayReadyDrmPlugin::decrypt(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &input,

Vector<uint8_t> const &iv,

Vector<uint8_t> &output) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

sign

PlayReady no firma ni comprueba datos arbitrarios.

status_t PlayReadyDrmPlugin::sign(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &message,

Vector<uint8_t> &signature) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

Comprobación

PlayReady no firma ni comprueba datos arbitrarios.

status_t PlayReadyDrmPlugin::verify(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &message,

Vector<uint8_t> const &signature,

bool &match) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

signRSA

PlayReady no firma ni comprueba datos arbitrarios.

status_t PlayReadyDrmPlugin::signRSA(

Vector<uint8_t> const &sessionId,

String8 const &algorithm,

Vector<uint8_t> const &message,

Vector<uint8_t> const &wrappedKey,

Vector<uint8_t> &signature) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

5. PlayReadyCryptoPlugin

PlayReadyCryptoPlugin

Constructor para crear un objeto PlayReadyCryptoPlugin .

PlayReadyCryptoPlugin::PlayReadyCryptoPlugin(

const uint8_t sessionId[16],

const void * data,

size_t size);

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

ChkDR(Drm_Reader_Bind(

&SessionManager::soAppContext,

NULL,

0,

NULL,

NULL,

&moDecryptContext));

ErrorExit:

// Cache the Bind Result and check for it on the first call to decrypt.

mdrBindResult = dr;

}

requiresSecureDecoderComponent

Se requiere un componente de descodificador seguro para procesar el contenido cifrado de PlayReady.

bool PlayReadyCryptoPlugin::requiresSecureDecoderComponent(const char *mime) const

{

// Must always return true for PlayReady Content.

return true;

}

Descifrado

Descifrado llamado por MediaCodec.

Dado que el método de descifrado no proporcionará muestras claras, sino un identificador específico del OEM, el OEM debe asegurarse de que MediaCodec pueda funcionar correctamente en ese identificador.

ssize_t PlayReadyCryptoPlugin::decrypt(

bool secure,

const uint8_t key[16],

const uint8_t iv[16],

Mode mode,

const void *srcPtr,

const SubSample *subSamples,

size_t numSubSamples,

void *dstPtr,

AString *errorDetailMsg)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_DWORD idx = 0;

DRM_DWORD idxSubSample = 0;

DRM_DWORD cbEncryptedContent = 0;

DRM_UINT64 ui64InitializationVector;

DRM_DWORD *pdwEncryptedRegionMappings = NULL;

DRM_DWORD cbOpaqueClearContentHandle = 0;

Mutex::Autolock lock(mLock);

// Only AES_CTR is supported

ChkBOOL(mode == kMode_AES_CTR, DRM_E_UNSUPPORTED_ALGORITHM);

ChkArg(secure == TRUE);

// Ensure that bind returned successfully in the constructor.

ChkDR( mdrBindResult );

// Allocate a list for the region mapping.

ChkMem(pdwEncryptedRegionMappings

= Oem_MemAlloc(sizeof(DRM_DWORD)* numSubSamples * 2));

// Fill the region mappings list with the information

// from the subSamples.

for (idxSubSample = 0; idxSubSample < numSubSamples; idxSubSample++)

{

pdwEncryptedRegionMappings[idx++]

= subSamples[idxSubSample].mNumBytesOfClearData;

pdwEncryptedRegionMappings[idx++]

= subSamples[idxSubSample].mNumBytesOfEncryptedData;

// Calculate the total number of bytes

cbEncryptedContent +=

(subSamples[idxSubSample].mNumBytesOfClearData

+ subSamples[idxSubSample].mNumBytesOfEncryptedData);

}

// Convert the IV from a uint8 array to a DRM_UINT64

// Endianess should be taken into consideration.

ChkStatus(initializeIV(iv, &ui64InitializationVector));

// Decrypt

ChkDR(Drm_Reader_DecryptOpaque(

&moDecryptContext,

numSubSamples * 2,

pdwEncryptedRegionMappings,

ui64InitializationVector,

cbEncryptedContent,

srcPtr,

&cbOpaqueClearContentHandle,

&dstPtr);

ErrorExit:

// Free the Region mappings list.

SAFE_FREE(pdwEncryptedRegionMappings);

if (DRM_FAILED(dr))

{

// If an error occurs, fill the errorMessage

// then return the DRM_RESULT

SetErrorDetails(errorDetailMsg, dr);

return _DR_TO_STATUS(dr);

}

// In case of success, return the size of the handle pointing

// to the clear content.

return cbOpaqueClearContentHandle;

}

~PlayReadyCryptoPlugin

El destructor de complemento criptográfico debe cerrar el contexto del descifrador.

~PlayReadyCryptoPlugin::PlayReadyCryptoPlugin()

{

Mutex::Autolock lock(mLock);

Drm_Reader_Close(&moDecryptContext);

}

6. PlayReadyDrmFactory y PlayReadyCryptoFactory

La implementación de las interfaces PlayReadyDrmFactory y PlayReadyCryptoFactory son necesarias para crear instancias de PlayReadyDrmPlugin y PlayReadyCryptoPlugin respectivamente.

Ambas clases de fábrica deben indicar a los autores de llamadas que admiten la creación de objetos que pueden consumir contenido protegido de PlayReady mediante la implementación correcta de la API isCryptoSchemeSupported .

const uint8_t playready_uuid[16] =

{0x79, 0xf0, 0x04, 0x9a, 0x40, 0x98, 0x86, 0x42, 0xab, 0x92, 0xe6, 0x5b, 0xe0, 0x88, 0x5f, 0x95};

bool isCryptoSchemeSupported(const uint8_t uuid[16])

{

return (!memcmp(uuid, playready_uuid, sizeof(playready_uuid)));

}

7. SessionManager

Es necesario implementar un administrador de sesión singleton para contener el DRM_APP_CONTEXT y permitir el uso compartido entre PlayReadyDrmPlugin y PlayReadyCryptoPlugin.

Otros diseños que logran el mismo propósito también son aceptables.

| SessionManager |

|---|

| static DRM_APP_CONTEXT soAppContext |

| static Mutex sLock |