Administración de la confianza de AD FS con el identificador de Microsoft Entra mediante Microsoft Entra Connect

Visión general

Al federar el entorno local con el identificador de Entra de Microsoft, establece una relación de confianza entre el proveedor de identidades local y el identificador de Microsoft Entra. Microsoft Entra Connect puede administrar la federación entre el servicio de federación de Active Directory local (AD FS) y el identificador de Microsoft Entra. En este artículo se proporciona información general sobre:

- Las distintas configuraciones de la confianza de Microsoft Entra Connect.

- Las reglas de transformación de emisión (reglas de notificación) establecidas por Microsoft Entra Connect.

- Cómo realizar copias de seguridad y restaurar las reglas de reclamación entre actualizaciones del sistema y actualizaciones de configuración.

- Procedimiento recomendado para proteger y supervisar la confianza de AD FS con microsoft Entra ID.

Configuración controlada por Microsoft Entra Connect

Microsoft Entra Connect administra solo la configuración relacionada con la confianza de Microsoft Entra ID. Microsoft Entra Connect no modifica ningún ajuste en otras relaciones de confianza de terceros en AD FS. La configuración de los controles Microsoft Entra Connect se indica en la tabla siguiente:

| Ajuste | Descripción |

|---|---|

| Certificado de firma de tokens | Microsoft Entra Connect se puede usar para restablecer y volver a crear la confianza con el identificador de Microsoft Entra. Microsoft Entra Connect realiza una sustitución inmediata puntual de los certificados de firma de tokens para AD FS y actualiza la configuración de federación de dominios de Microsoft Entra. |

| Algoritmo de firma de tokens | Microsoft recomienda usar SHA-256 como algoritmo de firma de tokens. Microsoft Entra Connect puede detectar si el algoritmo de firma de tokens está establecido en un valor menos seguro que SHA-256. Actualiza la configuración a SHA-256 en la siguiente operación de configuración posible. El usuario de confianza debe actualizarse para utilizar el nuevo certificado de firma de tokens. |

| Identificador de confianza de Microsoft Entra ID | Microsoft Entra Connect establece el valor de identificador correcto para la confianza de Microsoft Entra ID. AD FS identifica de forma única la confianza de Microsoft Entra ID utilizando el valor de identificador. |

| Puntos de conexión de Microsoft Entra | Microsoft Entra Connect garantiza que los puntos de conexión configurados para la confianza de ID de Microsoft Entra siempre se ajusten a los valores recomendados más recientes para resiliencia y rendimiento. |

| Reglas de transformación de emisión | Hay varias reglas de declaración que son necesarias para un rendimiento óptimo de las características de Microsoft Entra ID en un entorno federado. Microsoft Entra Connect garantiza que la confianza de Microsoft Entra ID siempre esté configurada con el conjunto adecuado de reglas de notificación recomendadas. |

| Identificador alternativo | Si la sincronización está configurada para usar alternate-id, Microsoft Entra Connect configura AD FS para realizar la autenticación mediante alternate-id. |

| Actualización automática de metadatos | La confianza con Microsoft Entra ID está configurada para la actualización automática de los metadatos. AD FS comprueba periódicamente los metadatos de la confianza de Microsoft Entra ID y los mantiene actualizados en caso de que cambien por parte de Microsoft Entra ID. |

| Autenticación integrada de Windows (IWA) | Durante la operación de unión híbrida de Microsoft Entra, se habilita IWA para el registro de dispositivos, facilitando así la inclusión de dispositivos de nivel inferior en la unión híbrida de Microsoft Entra. |

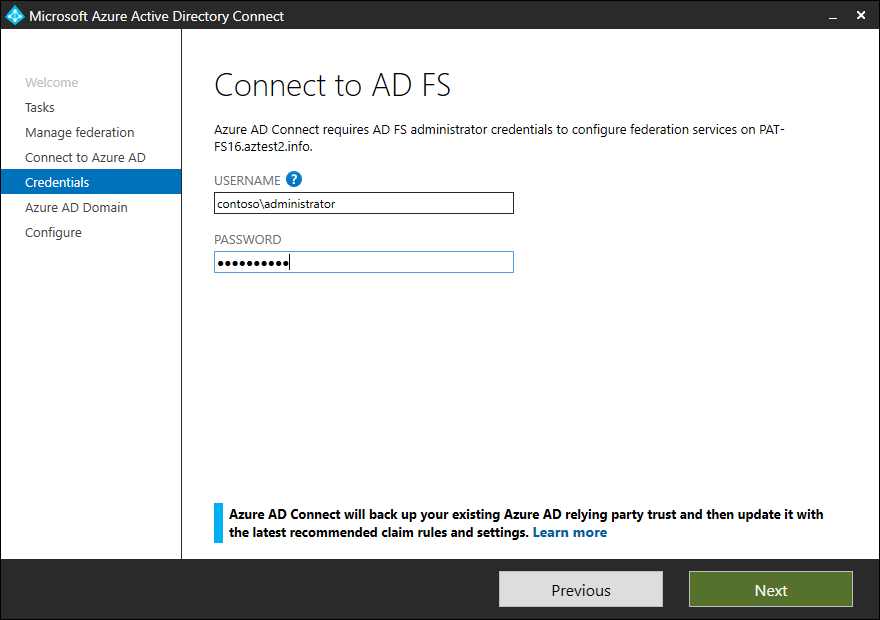

Flujos de ejecución y configuración de federación configurados por Microsoft Entra Connect

Microsoft Entra Connect no actualiza todas las opciones de confianza de Id. de Microsoft Entra durante los flujos de configuración. La configuración modificada depende de la tarea o del flujo de ejecución que se está ejecutando. En la tabla siguiente se enumeran las configuraciones afectadas en distintos flujos de ejecución.

| Flujo de ejecución | Configuración afectada |

|---|---|

| Primera instalación de paso (rápida) | Ninguno |

| Instalación de primer paso (nueva granja de servidores de AD FS) | Se crea una nueva granja de AD FS y se establece una relación de confianza con Microsoft Entra ID desde cero. |

| Instalación de primer paso (granja de servidores de AD FS existente, confianza de Microsoft Entra ID existente) | Identificador de confianza de Microsoft Entra ID, Reglas de transformación de emisión, puntos de conexión de Microsoft Entra, Identificador alternativo (si es necesario), actualización automática de metadatos |

| Restablecer la confianza de Microsoft Entra ID | Certificado de firma de tokens, algoritmo de firma de tokens, identificador de confianza de ID de Microsoft Entra, reglas de transformación de emisión, puntos de conexión de Microsoft Entra, ID alternativo (si es necesario), actualización automática de metadatos |

| Agregar servidor de federación | Ninguno |

| Agregar servidor WAP | Ninguno |

| Opciones de dispositivo | Reglas de transformación de emisión, IWA para el registro de dispositivos |

| Adición de un dominio federado | Si el dominio se agrega por primera vez, es decir, la configuración cambia de federación de dominio único a federación multidominio: Microsoft Entra Connect vuelve a crear la confianza desde cero. Si la confianza con Microsoft Entra ID ya está configurada para varios dominios, solo se modifican las reglas de transformación de emisión |

| Actualización de TLS | Ninguno |

Durante todas las operaciones, en las que se modifica cualquier configuración, Microsoft Entra Connect realiza una copia de seguridad de la configuración de confianza actual en %ProgramData%\AADConnect\ADFS

Nota

Antes de la versión 1.1.873.0, la copia de seguridad constaba únicamente de reglas de transformación de emisión y estas se copiaban en el archivo de registro de seguimiento del asistente.

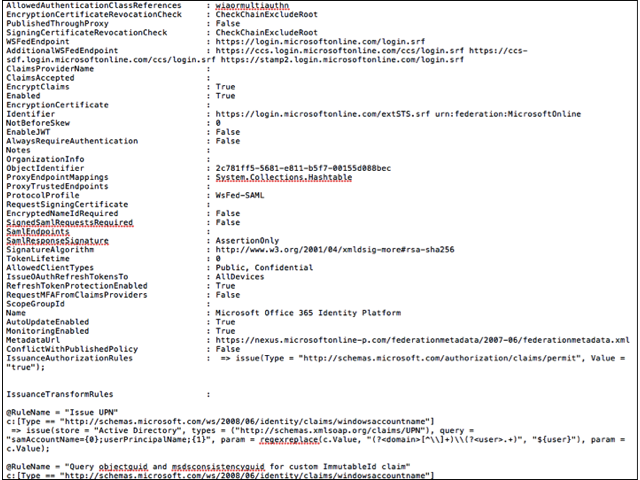

Reglas de transformación de emisión establecidas por Microsoft Entra Connect

Microsoft Entra Connect garantiza que la confianza de Microsoft Entra ID esté siempre configurada con el conjunto correcto de reglas de declaración recomendadas. Microsoft recomienda usar Microsoft Entra Connect para administrar la confianza de identidad de Microsoft Entra. En esta sección se enumeran las reglas de transformación de emisión establecidas y su descripción.

| Nombre de regla | Descripción |

|---|---|

| Emitir UPN | Esta regla consulta el valor de userprincipalname a partir del atributo configurado en la configuración de sincronización de userprincipalname. |

| Consultar objectguid y msdsconsistencyguid para la notificación de ImmutableId personalizada | Esta regla agrega un valor temporal en la canalización para el valor de objectguid y msdsconsistencyguid si existe. |

| Comprobación de la existencia de msdsconsistencyguid | En función de si el valor de msdsconsistencyguid existe o no, se establece una marca temporal para determinar qué se utilizará como ImmutableId. |

| Emitir msdsconsistencyguid como identificador inmutable si existe | Emitir msdsconsistencyguid como ImmutableId si el valor existe |

| Emitir objectGuidRule si la regla msdsConsistencyGuid no existe | Si el valor de msdsconsistencyguid no existe, el valor de objectguid se emite como ImmutableId. |

| Emitir nameidentifier | Esta regla emite el valor de la notificación nameidentifier. |

| Emitir accounttype para equipos unidos a un dominio | Si la entidad que se autentica es un dispositivo unido a un dominio, esta regla emite el tipo de cuenta como DJ (dispositivo unido a un dominio), denotando un dispositivo unido a un dominio. |

| Emitir AccountType con el valor USER cuando no es una cuenta de equipo | Si la entidad que se autentica es un usuario, esta regla emite el tipo de cuenta como User. |

| Emitir issuerid cuando no sea una cuenta de equipo | Esta regla emite el valor issuerId cuando la entidad de autenticación no es un dispositivo. El valor se crea a través de una expresión regular, configurada por Microsoft Entra Connect. La expresión regular se crea después teniendo en cuenta todos los dominios federados con Microsoft Entra Connect. |

| Emitir issuerid para la autenticación de equipos DJ | Esta regla emite el valor issuerId cuando la entidad de autenticación es un dispositivo |

| Emitir onpremobjectguid para equipos unidos a un dominio | Si la entidad que se autentica es un dispositivo unido a un dominio, esta regla emite el ObjectGUID local para el dispositivo. |

| SID principal de paso | Esta regla emite el SID principal de la entidad de autenticación. |

| Notificación de paso: insideCorporateNetwork | Esta regla emite una notificación que ayuda a Microsoft Entra ID a saber si la autenticación procede de dentro o fuera de la red corporativa |

| Notificación de paso: Psso | |

| Emitir notificaciones de expiración de contraseña | Esta regla emite tres reclamaciones para el tiempo de expiración de la contraseña, el número de días para que expire la contraseña de la entidad que se autentica, y la dirección URL a la que se va a redirigir para cambiar la contraseña. |

| Notificación de paso: authnmethodsreferences | El valor de la reclamación emitida bajo esta regla indica qué tipo de autenticación se realizó para la entidad. |

| Notificación de paso: multifactorauthenticationinstant | El valor de esta declaración especifica la hora, en UTC, cuando el usuario realizó por última vez la autenticación multifactor. |

| Notificación de paso: AlternateLoginID | Esta regla emite la notificación AlternateLoginID si la autenticación se realizó mediante el identificador de inicio de sesión alternativo. |

Nota

Las reglas de notificación de emisión de UPN e ImmutableId son diferentes si se usa una opción no predeterminada durante la configuración de Microsoft Entra Connect

Restauración de las reglas de transformación de emisión

Microsoft Entra Connect, versión 1.1.873.0 o posterior, realiza una copia de seguridad de la configuración de confianza del id. de Microsoft Entra siempre que se realice una actualización en la configuración de confianza del identificador de Entra de Microsoft. La configuración de confianza de Microsoft Entra ID se copia en %ProgramData%\AADConnect\ADFS. El nombre de archivo tiene el siguiente formato AadTrust-<fecha>:<hora>.txt, por ejemplo, AadTrust-20180710-150216.txt

Puede restaurar las reglas de transformación de emisión mediante los pasos sugeridos que se indican a continuación:

- Abra la interfaz de usuario de administración de AD FS en el Administrador del servidor.

- Vaya a AD FS > Confianzas para usuarios autenticados > Plataforma de identidad de Microsoft Office 365 > Editar directiva de emisión de notificaciones para abrir las propiedades de la confianza de Microsoft Entra ID

- Seleccione Agregar regla

- En la plantilla de regla de notificación, seleccione Enviar notificaciones mediante una regla personalizada y seleccione Siguiente

- Copie el nombre de la regla de notificación del archivo de copia de seguridad y péguelo en el campo Nombre de la regla de notificación

- Copie la regla de notificación del archivo de copia de seguridad en el campo de texto Custom rule (Regla personalizada) y seleccione Finish (Finalizar).

Nota

Asegúrese de que las reglas adicionales no entren en conflicto con las reglas configuradas por Microsoft Entra Connect.

Procedimiento recomendado para proteger y supervisar la confianza de AD FS con microsoft Entra ID

Al federar su AD FS con el identificador de Entra de Microsoft, es fundamental que la configuración de federación (relación de confianza configurada entre AD FS y microsoft Entra ID) se supervise detenidamente y se capture cualquier actividad inusual o sospechosa. Para ello, se recomienda configurar alertas y recibir notificaciones cada vez que se realicen cambios en la configuración de federación. Para obtener información sobre cómo configurar alertas, consulte Supervisión de cambios en la configuración de federación.

Si usa la autenticación multifactor de Microsoft Entra en la nube con usuarios federados, se recomienda encarecidamente habilitar protección de seguridad adicional. Esta protección de seguridad previene eludir la autenticación multifactor de Microsoft Entra en la nube cuando está federado con Microsoft Entra ID. Cuando está habilitado para un dominio federado en tu tenant de Microsoft Entra, garantiza que un actor malintencionado no pueda eludir la autenticación multifactor de Microsoft Entra. Esto se logra evitando que el malintencionado finja que el proveedor de identidades ya ha realizado una autenticación multifactor. La protección se puede habilitar mediante la nueva configuración de seguridad, federatedIdpMfaBehavior. Para obtener más información, consulte procedimientos recomendados de para proteger los servicios de federación de Active Directory