Microsoft Entra Connect Sync: Descripción de la configuración predeterminada

En este artículo se explican las reglas de configuración rápida. Documenta las reglas y cómo afectan a la configuración. También le guía por la configuración predeterminada de Microsoft Entra Connect Sync. El objetivo es que el lector comprenda cómo funciona el modelo de configuración, denominado aprovisionamiento declarativo, en un ejemplo real. En este artículo se da por supuesto que ha instalado y configurado la sincronización de Microsoft Entra Connect mediante el Asistente para la instalación.

Para comprender los detalles del modelo de configuración, lea Descripción del aprovisionamiento declarativo.

Reglas de fábrica de un entorno local a Microsoft Entra ID

Las expresiones siguientes se pueden encontrar en la configuración rápida.

Reglas integradas de usuario

Estas reglas también se aplican al tipo de objeto iNetOrgPerson.

Un objeto de usuario debe satisfacer lo siguiente para que se sincronice:

- Debe tener un valor de sourceAnchor.

- Después de crear el objeto en el identificador de Entra de Microsoft, sourceAnchor no puede cambiar. Si el valor se cambia localmente, el objeto deja de sincronizarse hasta que sourceAnchor se cambia a su valor anterior.

- Debe tener rellenado el atributo accountEnabled (userAccountControl). Con una instancia local de Active Directory, este atributo siempre está presente y rellenado.

Los siguientes objetos de usuario no se sincronizan con Microsoft Entra ID:

IsPresent([isCriticalSystemObject]). Asegúrese de que muchos objetos incluidos en Active Directory, como la cuenta de administrador integrada, no estén sincronizados.IsPresent([sAMAccountName]) = False. Asegúrese de que los objetos de usuario sin ningún atributo sAMAccountName no estén sincronizados. Este caso solo se produciría prácticamente en un dominio actualizado desde NT4.Left([sAMAccountName], 4) = "AAD_",Left([sAMAccountName], 5) = "MSOL_". No sincronice la cuenta de servicio usada por Microsoft Entra Connect Sync y sus versiones anteriores.- No sincronice las cuentas de Exchange que no funcionarían en Exchange Online.

[sAMAccountName] = "SUPPORT_388945a0"Left([mailNickname], 14) = "SystemMailbox{"(Left([mailNickname], 4) = "CAS_" && (InStr([mailNickname], "}") > 0))(Left([sAMAccountName], 4) = "CAS_" && (InStr([sAMAccountName], "}")> 0))

- No sincronice los objetos que no funcionarían en Exchange Online.

CBool(IIF(IsPresent([msExchRecipientTypeDetails]),BitAnd([msExchRecipientTypeDetails],&H21C07000) > 0,NULL))

Esta máscara de bits (&H21C07000) filtraría los siguientes objetos:- Carpeta pública habilitada para correo (en versión preliminar a partir de la versión 1.1.524.0)

- Buzón del operador del sistema

- Buzón de la base de datos de buzones (buzón del sistema)

- Grupo de seguridad universal (no se aplica a un usuario, pero está presente por motivos heredados)

- Grupo no universal (no se aplica a un usuario, pero está presente por motivos heredados)

- Plan de buzón

- Buzón de detección

CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). No sincronice ningún objeto de víctima de replicación.

Se aplican las siguientes reglas de atributo:

sourceAnchor <- IIF([msExchRecipientTypeDetails]=2,NULL,..). El atributo sourceAnchor no se genera desde un buzón asociado. Se da por hecho que, si se ha encontrado un buzón vinculado, la cuenta real se unirá más tarde.- Los atributos relacionados con Exchange solo se sincronizan si el atributo mailNickName tiene un valor.

- Cuando hay varios bosques, los atributos se consumen en el orden siguiente:

- Los atributos relacionados con el inicio de sesión (por ejemplo, userPrincipalName) proceden del bosque con una cuenta habilitada.

- El atributo que se encuentra en una GAL de Exchange (lista global de direcciones) procede del bosque con un buzón de Exchange.

- Si no se encuentra ningún buzón, estos atributos pueden proceder de cualquier bosque.

- Los atributos relacionados con Exchange (los atributos técnicos no se muestran en la GAL) proceden del bosque en el que

mailNickname ISNOTNULL. - Si hay varios bosques que cumplirían una de estas reglas, se usa el orden de creación (fecha y hora) de los conectores (bosques) para determinar qué bosque contribuye a los atributos. El primer bosque conectado es el primer bosque que se va a sincronizar.

Reglas integradas de contacto

Un objeto de contacto debe satisfacer lo siguiente para que se sincronice:

- Debe tener un valor para el atributo 'mail'.

- El contacto debe estar habilitado para correo. Se comprueba con las siguientes reglas:

IsPresent([proxyAddresses]) = True). El atributo proxyAddresses debe rellenarse.- Puede encontrar una dirección de correo electrónico principal en el atributo proxyAddresses o en el atributo mail. La presencia de @ se usa para comprobar que el contenido es una dirección de correo electrónico. Una de estas dos reglas debe evaluarse como True.

(Contains([proxyAddresses], "SMTP:") > 0) && (InStr(Item([proxyAddresses], Contains([proxyAddresses], "SMTP:")), "@") > 0)). ¿Hay una entrada con "SMTP:" y, si existe, ¿se puede encontrar una @ en la cadena?(IsPresent([mail]) = True && (InStr([mail], "@") > 0). ¿Se rellena el atributo de correo y, si es así, se puede encontrar un @ en la cadena?

Los siguientes objetos de contacto no se sincronizan con Microsoft Entra ID:

IsPresent([isCriticalSystemObject]). Asegúrese de que no haya objetos de contacto marcados como críticos sincronizados. No debe ser ninguna con una configuración predeterminada.((InStr([displayName], "(MSOL)") > 0) && (CBool([msExchHideFromAddressLists]))).(Left([mailNickname], 4) = "CAS_" && (InStr([mailNickname], "}") > 0)). Estos objetos no funcionarían en Exchange Online.CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). No sincronice ningún objeto de víctima de replicación.

Reglas integradas de grupo

Un objeto de grupo debe satisfacer lo siguiente para sincronizarse:

- Debe tener menos de 250 000 miembros. Estos se cuentan como el número de miembros del grupo local.

- Si tiene más miembros antes de que se inicie la sincronización la primera vez, el grupo no se sincroniza.

- Si el número de miembros crece desde el momento en que se creó inicialmente, deja de sincronizarse una vez que alcanza los 250 000 miembros hasta que el recuento de pertenencias sea inferior a 250 000 de nuevo.

- Nota: Microsoft Entra ID aplica el recuento de 250 000 pertenencias. No puede sincronizar grupos con más miembros aunque modifique o quite esta regla.

- Si el grupo es un grupo de distribución , también debe estar habilitado el correo. Consulte Reglas integradas de contacto para aplicar esta regla.

Los siguientes objetos de grupo no se sincronizan con Microsoft Entra ID:

IsPresent([isCriticalSystemObject]). Asegúrese de muchos objetos incluidos en Active Directory, como el grupo de administradores integrado, no estén sincronizados.[sAMAccountName] = "MSOL_AD_Sync_RichCoexistence". Grupo heredado usado por DirSync.BitAnd([msExchRecipientTypeDetails],&H40000000). Grupo de roles.CBool(InStr(DNComponent(CRef([dn]),1),"\\0ACNF:")>0). No sincronice ningún objeto de víctima de replicación.

Reglas integradas de ForeignSecurityPrincipal

Los FSP se unen a cualquier objeto (*) en el metaverso. En realidad, esta unión solo se produce para usuarios y grupos de seguridad. Esta configuración garantiza que se resuelvan los miembros de otro bosque y que se representen correctamente en Microsoft Entra ID.

Reglas integradas de equipo

Un objeto de equipo debe satisfacer lo siguiente para que se sincronice:

userCertificate ISNOTNULL. Solo los equipos con Windows 10 rellenan este atributo. Todos los objetos de equipo con un valor en este atributo se sincronizan.

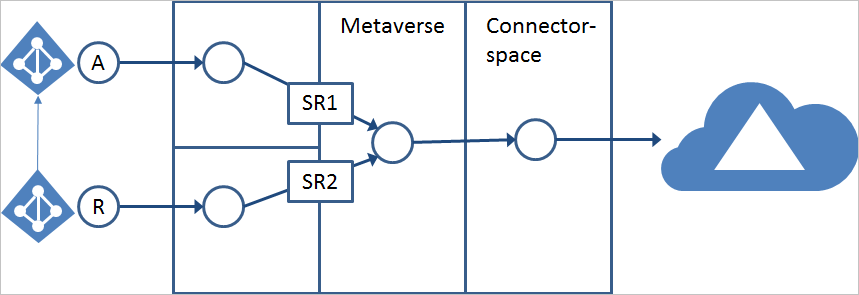

Descripción del escenario de reglas integradas

En este ejemplo, se usa una implementación con un bosque de cuenta (A), un bosque de recursos (R) y un directorio de Microsoft Entra.

En esta configuración, se supone que hay una cuenta habilitada en el bosque de cuentas y una cuenta deshabilitada en el bosque de recursos con un buzón vinculado.

Nuestro objetivo con la configuración predeterminada es:

- Los atributos relacionados con el inicio de sesión se sincronizarán desde el bosque con la cuenta habilitada.

- Los atributos que se pueden encontrar en la GAL (lista global de direcciones) se sincronizan desde el bosque con el buzón. Si no se encuentra ningún buzón, se usa cualquier otro bosque.

- Si se encuentra un buzón vinculado, se debe encontrar la cuenta habilitada vinculada para que el objeto se exporte a Microsoft Entra ID.

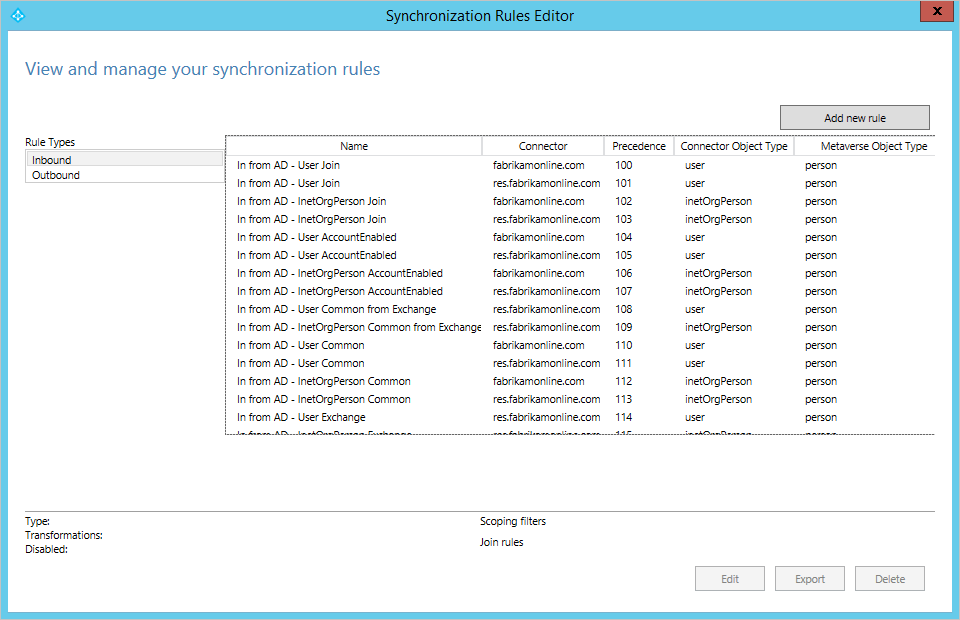

Editor de reglas de sincronización

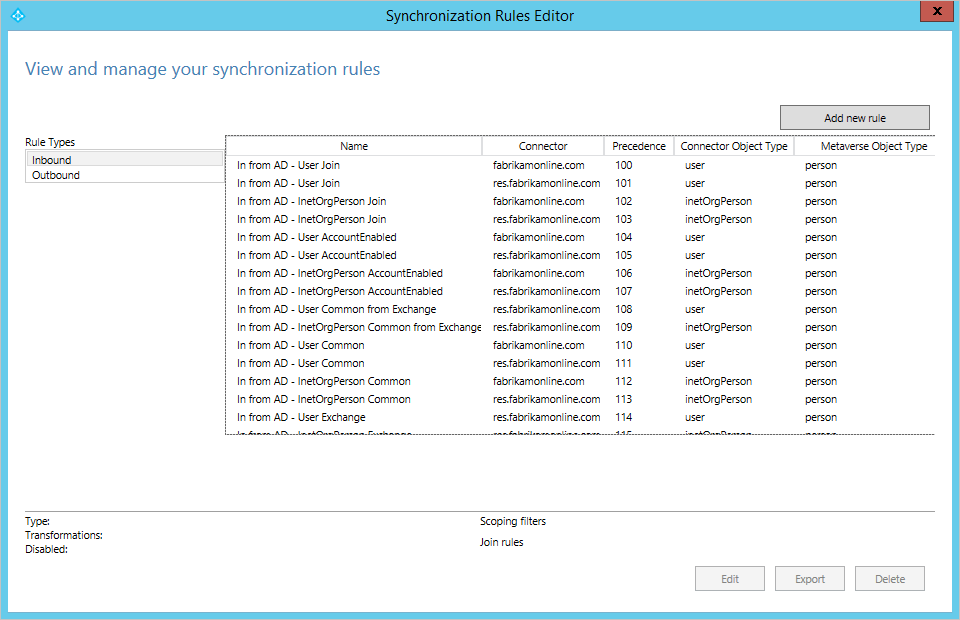

La configuración se puede ver y cambiar con la herramienta Editor de reglas de sincronización (SRE) y se puede encontrar un acceso directo a ella en el menú Inicio.

Editor de reglas de sincronización

El SRE es una herramienta del kit de recursos y se instala con Microsoft Entra Connect Sync. Para poder iniciarlo, debe ser miembro del grupo ADSyncAdmins. Cuando se inicia, verá algo parecido a esto:

En este panel, verá todas las reglas de sincronización creadas para la configuración. Cada línea de la tabla es una regla de sincronización. A la izquierda, en Tipos de regla, se muestran los dos tipos diferentes: entrantes y salientes. Inbound y Outbound se conciben desde la perspectiva del metaverso. En esta introducción nos centraremos fundamentalmente en las reglas de entrada. La lista real de reglas de sincronización depende del esquema detectado en AD. En la imagen anterior, el bosque de cuentas (fabrikamonline.com) no tiene ningún servicio, como Exchange y Lync, y no se ha creado ninguna regla de sincronización para estos servicios. Sin embargo, en el bosque de recursos (res.fabrikamonline.com) encontrará reglas de sincronización para estos servicios. El contenido de las reglas es diferente en función de la versión detectada. Por ejemplo, en una implementación con Exchange 2013 hay más flujos de atributo configurados que en Exchange 2010/2007.

Regla de sincronización

Una regla de sincronización es un objeto de configuración con un conjunto de atributos que fluyen cuando se cumple una condición. También se usa para describir cómo un objeto de un espacio conector está relacionado con un objeto del metaverso, conocido como coincidencia o coincidencia. Las reglas de sincronización tienen un valor de precedencia que indica cómo se relacionan entre sí. Una regla de sincronización con un valor numérico inferior tiene una prioridad mayor y, en un conflicto de flujo de atributos, la prioridad más alta gana la resolución de conflictos.

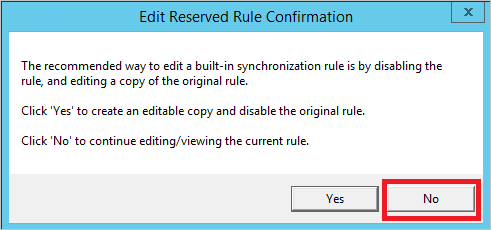

Nos fijaremos, por ejemplo, en la regla de sincronización In from AD – User AccountEnabled. Marque esta línea en la SRE y seleccione Editar.

Puesto que se trata de una regla integrada, vamos a ver una advertencia al abrir la regla. No debería realizar ningún cambio en las reglas predefinidas, por lo que se le preguntará cuáles son sus intenciones. En este caso, solo quieres ver la regla. Seleccione No.

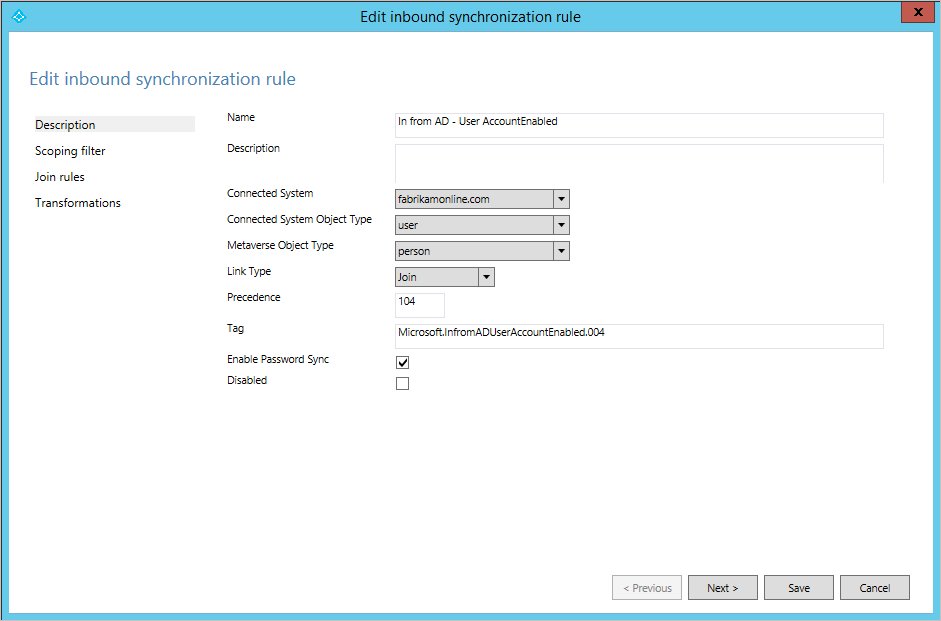

Una regla de sincronización tiene cuatro secciones de configuración: descripción, filtro de ámbito, reglas de combinación y transformaciones.

Descripción

En la primera sección se proporciona información básica, como un nombre y una descripción.

También encontrará información sobre el sistema conectado al que está relacionada esta regla, el tipo de objeto del sistema conectado al que se aplica y el tipo de objeto metaverso. El tipo de objeto de metaverso siempre es persona independientemente de si el tipo de objeto de origen es un usuario, iNetOrgPerson o contacto. El tipo de objeto de metaverso nunca debe cambiar, de modo que se cree como un tipo genérico. El tipo de vínculo se puede establecer en Join, StickyJoin o Provision. Esta configuración funciona junto con la sección Reglas de unión y se trata más adelante.

También puede ver que esta regla de sincronización se usa para la sincronización de contraseñas. Si un usuario está en el ámbito de esta regla de sincronización, la contraseña se sincroniza desde el entorno local a la nube (suponiendo que ha habilitado la característica de sincronización de contraseñas).

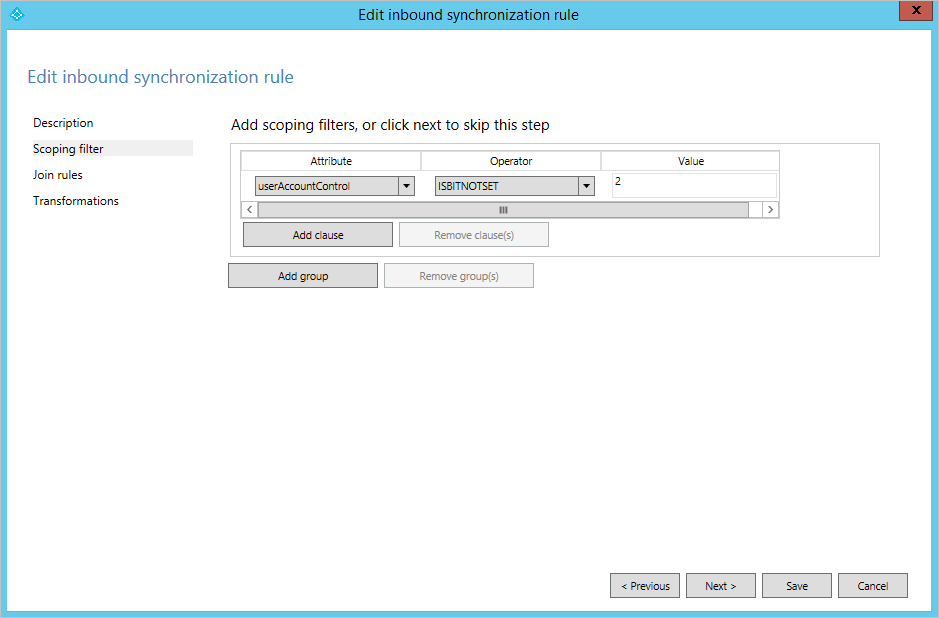

Filtro de ámbito

La sección Filtro de ámbito se usa para configurar cuándo se debe aplicar una regla de sincronización. Dado que el nombre de la regla de sincronización que está examinando indica que solo se debe aplicar a los usuarios habilitados, el ámbito se configura para que el atributo de AD userAccountControl no debe tener establecido el bit 2. Cuando el motor de sincronización encuentra un usuario en AD, aplica esta regla de sincronización cuando userAccountControl se establece en el valor decimal 512 (usuario normal habilitado). No aplica la regla cuando el usuario tiene userAccountControl establecido en 514 (usuario normal deshabilitado).

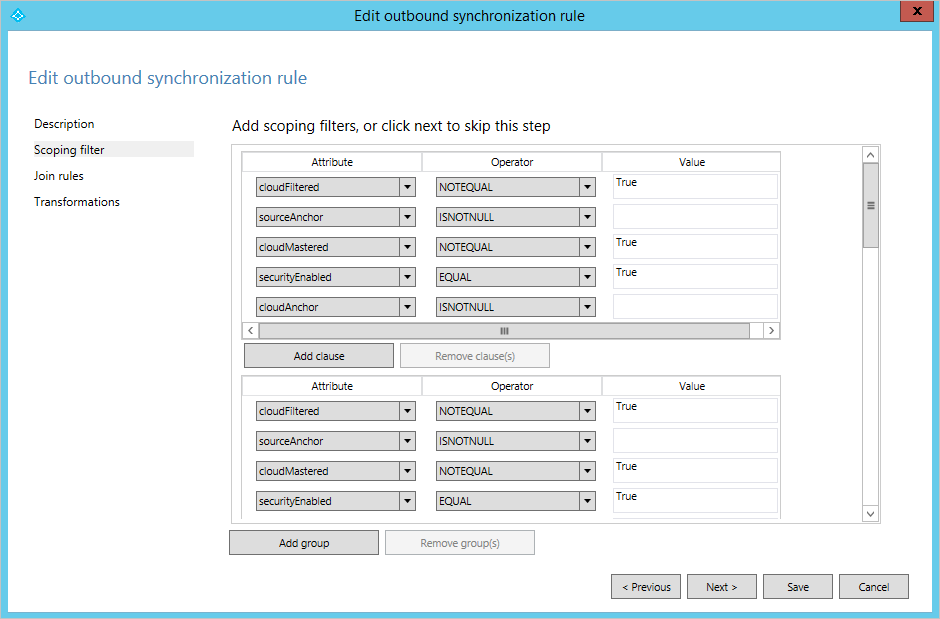

El filtro de ámbito tiene grupos y cláusulas que pueden anidarse. Todas las cláusulas dentro de un grupo deben cumplirse para que se aplique una regla de sincronización. Cuando se definen varios grupos, debe cumplirse al menos un grupo para que se aplique la regla. Es decir, un OR lógico se evalúa entre grupos y un AND lógico se evalúa dentro de un grupo. Puede encontrar un ejemplo de esto en la regla de sincronización saliente Out to Microsoft Entra ID – Group Join. Hay varios grupos de filtros de sincronización, por ejemplo, uno para grupos de seguridad (securityEnabled EQUAL True) y otro para grupos de distribución (securityEnabled EQUAL False).

Esta regla se usa para definir qué grupos se deben aprovisionar en Microsoft Entra ID. Los grupos de distribución deben estar habilitados para sincronizarse con el identificador de Entra de Microsoft, pero para los grupos de seguridad no es necesario un correo electrónico.

Reglas de unión

La tercera sección se usa para configurar cómo se relacionan los objetos del espacio conector con los objetos del metaverso. La regla que hemos examinado antes no tiene ninguna configuración para Join rules (Reglas de unión), por lo que, en su lugar, vamos a analizar la regla In from AD – User Join.

pestaña de Reglas de combinación en el editor de reglas de sincronización

El contenido de la regla de combinación depende de la opción coincidente seleccionada en el Asistente para la instalación. Para una regla de entrada, la evaluación comienza con un objeto en el espacio del conector de origen y cada grupo de las reglas de combinación se evalúa en secuencia. Si se evalúa un objeto de origen para que coincida exactamente con un objeto del metaverso mediante una de las reglas de combinación, los objetos se unen. Si se han evaluado todas las reglas y no hay ninguna coincidencia, se usa el tipo de vínculo en la página de descripción. Si esta configuración se establece en Provision, se crea un nuevo objeto en el destino, el metaverso, si hay al menos un atributo en los criterios de combinación (tiene un valor). Aprovisionar un nuevo objeto en el metaverso también se denomina proyectar un objeto en el metaverso.

Las reglas de combinación solo se evalúan una vez. Cuando se unen un objeto de espacio conector y un objeto de metaverso, permanecen unidos siempre que se cumpla el ámbito de la regla de sincronización.

Al evaluar las reglas de sincronización, solo una regla de sincronización con reglas de combinación definidas debe estar en el ámbito. Si se encuentran varias reglas de sincronización con reglas de combinación para un objeto, se produce un error. Por este motivo, el procedimiento recomendado es tener solo una regla de sincronización con combinación definida cuando varias reglas de sincronización están en el ámbito de un objeto. En la configuración de origen de los servicios de Microsoft Entra Connect Sync, estas reglas se pueden encontrar consultando el nombre y buscando las que tienen la palabra Join al final. Una regla de sincronización sin ninguna regla de combinación definida aplica los flujos de atributo cuando otra regla de sincronización combina los objetos o aprovisiona un nuevo objeto en el destino.

Si observa la imagen anterior, puede ver que la regla está intentando unirse a objectSID con msExchMasterAccountSid (Exchange) y msRTCSIP-OriginatorSid (Lync), que es lo que esperamos de una topología de bosque de recursos y de cuentas. Encontrará la misma regla en todos los bosques. Damos por hecho que cada bosque puede ser un bosque de cuentas o de recursos. Esta configuración también funciona si tiene cuentas que residen en un único bosque y no tienen que unirse.

Transformaciones

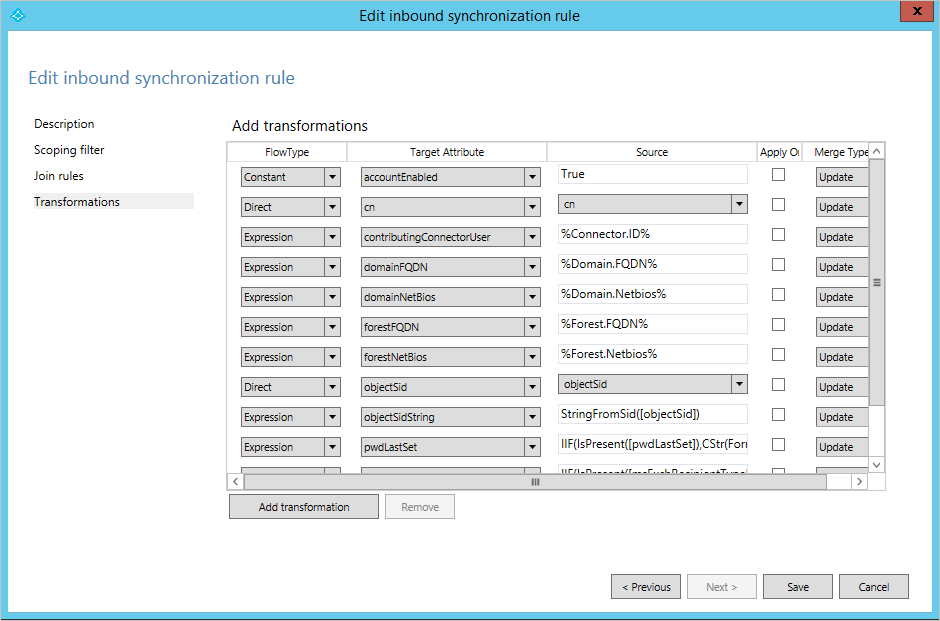

En la sección de transformación se definen todos los flujos de atributo que se aplican al objeto de destino cuando se unen los objetos y se cumple el filtro de ámbito. Si volvemos a nuestra regla de sincronización In from AD – User AccountEnabled, encontraremos las transformaciones siguientes:

pestaña de Transformaciones en el editor de reglas de sincronización

Para ponerlo en contexto, en una implementación de bosque cuenta-recurso esperamos encontrar una cuenta habilitada en el bosque de cuenta y una deshabilitada en el bosque de recurso con la configuración de Exchange y Lync. La regla de sincronización que está examinando contiene los atributos necesarios para el inicio de sesión y estos atributos deben fluir desde el bosque donde hay una cuenta habilitada. Todos estos flujos de atributo se reúnen en una regla de sincronización.

Una transformación puede tener diferentes tipos: Constante, Directo y Expresión.

- Un flujo constante siempre utiliza un valor codificado. En el caso anterior, se establece siempre el valor True en el atributo del metaverso llamado accountEnabled.

- Un flujo directo siempre transfiere el valor del atributo desde el origen al atributo de destino as-is.

- El tercer tipo de flujo es Expression y permite configuraciones más avanzadas.

El lenguaje de expresión es VBA (Visual Basic para aplicaciones), por lo que las personas con experiencia de Microsoft Office o VBScript reconocerán el formato. Los atributos se incluyen entre corchetes, [attributeName]. Los nombres de atributo y de función distinguen entre mayúsculas y minúsculas, pero el Editor de reglas de sincronización evaluará las expresiones y proporcionará una advertencia si la expresión no es válida. Todas las expresiones se expresan en una única línea con funciones anidadas. Para mostrar la eficacia del lenguaje de configuración, este es el flujo de pwdLastSet, pero con comentarios adicionales insertados:

// If-then-else

IIF(

// (The evaluation for IIF) Is the attribute pwdLastSet present in AD?

IsPresent([pwdLastSet]),

// (The True part of IIF) If it is, then from right to left, convert the AD time format to a .NET datetime, change it to the time format used by Azure AD, and finally convert it to a string.

CStr(FormatDateTime(DateFromNum([pwdLastSet]),"yyyyMMddHHmmss.0Z")),

// (The False part of IIF) Nothing to contribute

NULL

)

Consulte Descripción de las expresiones de aprovisionamiento declarativo para obtener más información sobre el lenguaje de expresiones para los flujos de atributos.

Precedencia

Ahora ha examinado algunas reglas de sincronización de manera individual, pero en la configuración, las reglas funcionan juntas. En algunos casos, se aporta un valor de atributo desde varias reglas de sincronización al mismo atributo de destino. En este caso, la precedencia de atributo se usa para determinar qué atributo gana. Por ejemplo, examine el atributo sourceAnchor. Este atributo es un atributo importante para poder iniciar sesión en microsoft Entra ID. Puede encontrar un flujo de atributos para este atributo en dos reglas de sincronización diferentes, Desde AD - Cuenta de Usuario Habilitada y Desde AD - Usuario Común. Debido a la precedencia de las reglas de sincronización, el atributo sourceAnchor se aportará desde el bosque con una cuenta habilitada primero si hay varios objetos unidos al objeto del metaverso. Si no hay cuentas habilitadas, el motor de sincronización usará la regla de sincronización comodín In from AD – User Common. Esta configuración garantiza que incluso para las cuentas que están deshabilitadas, todavía hay un sourceAnchor.

El Asistente para la instalación establece la prioridad de las reglas de sincronización en grupos. Todas las reglas de un grupo tienen el mismo nombre, pero están conectadas a directorios conectados diferentes. El Asistente para instalación dará a la regla In from AD – User Join la precedencia más alta e iterará sobre todos los directorios de AD conectados. A continuación, continúa con los siguientes grupos de reglas en un orden predefinido. Dentro de un grupo, las reglas se agregan en el orden en que los conectores se agregaron al asistente. Si se agrega otro conector a través del asistente, las reglas de sincronización se reordenan y las reglas del nuevo conector se insertan por última vez en cada grupo.

Resumen

Ahora sabemos lo suficiente sobre las reglas de sincronización para poder comprender cómo funciona la configuración con las distintas reglas de sincronización. Si observa un usuario y los atributos que contribuyen al metaverso, las reglas se aplican en el orden siguiente:

| Nombre | Comentario |

|---|---|

| In from AD – User Join | Regla para unir objetos del espacio del conector con el metaverso. |

| Entrada desde AD – Cuenta de Usuario Habilitada | Atributos necesarios para el inicio de sesión en Microsoft Entra ID y Microsoft 365. Queremos estos atributos de la cuenta habilitada. |

| In from AD – User Common from Exchange | Atributos encontrados en la lista global de direcciones. Se supone que la calidad de los datos es mejor en el bosque donde hemos encontrado el buzón del usuario. |

| In from AD – User Common | Atributos encontrados en la lista global de direcciones. En caso de que no hayamos encontrado un buzón, cualquier otro objeto unido puede contribuir al valor del atributo. |

| Entrada desde Active Directory – Intercambio de Usuarios | Solo existirá si se detecta Exchange. Hará fluir todos los atributos de Exchange de la infraestructura. |

| In from AD – User Lync | Solo existe si se ha detectado Lync. Hará fluir todos los atributos de Lync de la infraestructura. |

Pasos siguientes

- Obtenga más información sobre el modelo de configuración en Descripción del aprovisionamiento declarativo.

- Obtenga más información sobre el lenguaje de expresiones en Descripción de las expresiones de aprovisionamiento declarativo.

- Siga leyendo sobre cómo funciona la configuración rápida en Azure AD Connect Sync: descripción de usuarios y contactos

- Vea cómo realizar un cambio práctico mediante el aprovisionamiento declarativo en Cómo realizar un cambio en la configuración predeterminada.

Temas de información general