Tutorial: Configuración de Cloudflare con Microsoft Entra ID para el acceso híbrido seguro

En este tutorial, aprenderá a integrar Microsoft Entra ID con Cloudflare Zero Trust. Compile reglas basadas en la identidad de usuario y la pertenencia a grupos. Los usuarios pueden autenticarse con sus credenciales de Microsoft Entra y conectarse a aplicaciones protegidas con Confianza cero.

Requisitos previos

- Una suscripción a Microsoft Entra

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Un inquilino de Microsoft Entra vinculado a la suscripción de Microsoft Entra

- Una cuenta de Cloudflare Zero Trust

- Si no tiene una, vaya a Introducción a la plataforma de Cloudflare Zero Trust.

- Uno de los siguientes roles: Administrador de aplicaciones en la nube o Administrador de aplicaciones.

Integración de los proveedores de identidades de la organización con Cloudflare Access

Cloudflare Zero Trust Access ayuda a aplicar reglas de denegación predeterminada y Confianza cero que limitan el acceso a aplicaciones corporativas, espacios IP privados y nombres de host. Esta característica conecta a los usuarios más rápido y seguro que una red privada virtual (VPN). Las organizaciones pueden usar varios proveedores de identidades (IdP), lo que reduce la fricción al trabajar con asociados o contratistas.

Para agregar un IdP como método de inicio de sesión, inicie sesión en Cloudflare en la página de inicio de sesión de Cloudflare y en Microsoft Entra ID.

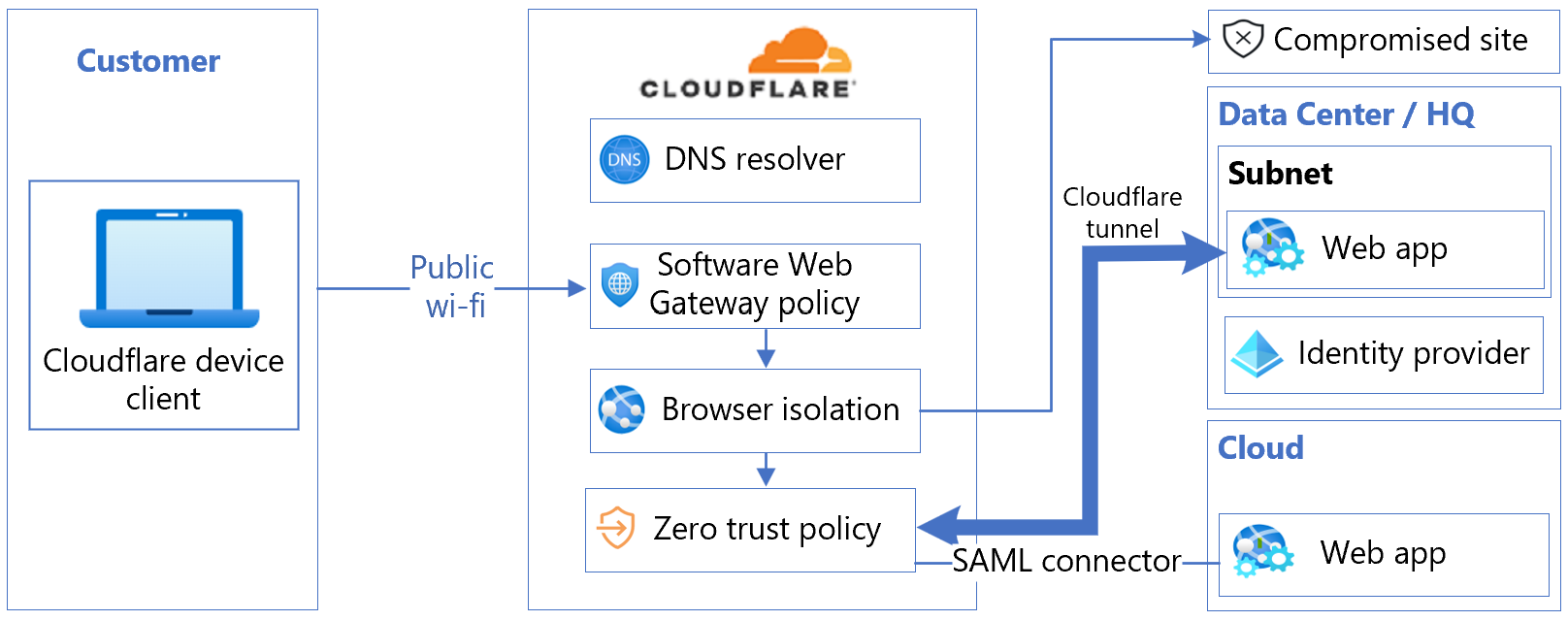

En el siguiente diagrama de arquitectura se muestra la integración.

Integración de una cuenta de Cloudflare Zero Trust con Microsoft Entra ID

Integre una cuenta de Cloudflare Zero Trust con una instancia de Microsoft Entra ID.

Inicie sesión en el panel de Cloudflare Zero Trust en la página de inicio de sesión de Cloudflare.

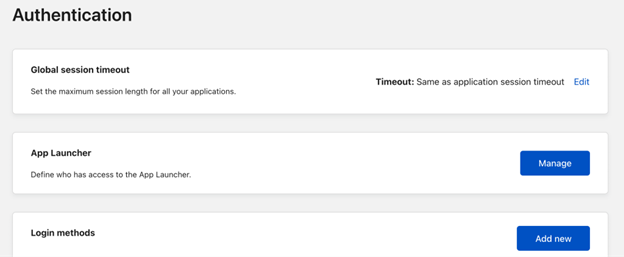

Navegue a Settings (Configuración).

Seleccione Autenticación.

En Login methods (Métodos de inicio de sesión), seleccione Add new (Agregar nuevo).

En Seleccionar un proveedor de identidades, seleccione Microsoft Entra ID.

Aparece el cuadro de diálogo Add Azure ID (Agregar identificador de Azure).

Escriba las credenciales de la instancia de Microsoft Entra y realice las selecciones necesarias.

Seleccione Guardar.

Configuración de Cloudflare con Microsoft Entra ID

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Utilice las instrucciones de las tres secciones siguientes para registrar Cloudflare con Microsoft Entra ID.

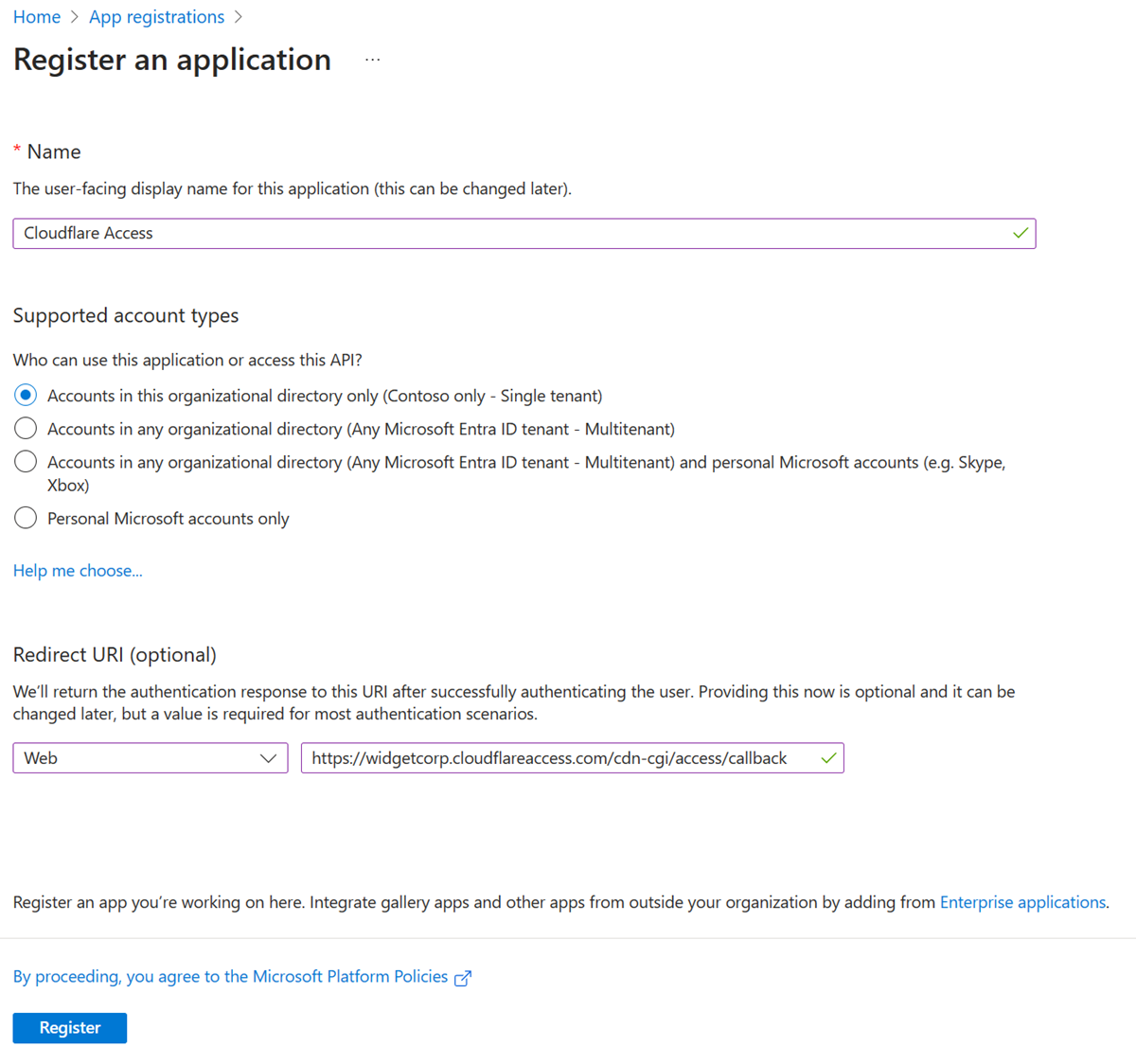

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de aplicaciones en la nube.

- Vaya aIdentidad>Aplicaciones>Registros de aplicaciones.

- Seleccione Nuevo registro.

- Escriba un nombre para la aplicación.

- Escriba un nombre de equipo con devolución de llamada al final de la ruta de acceso. Por ejemplo:

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback - Seleccione Registrar.

Consulte la definición de dominio de equipo en el glosario de Cloudflare.

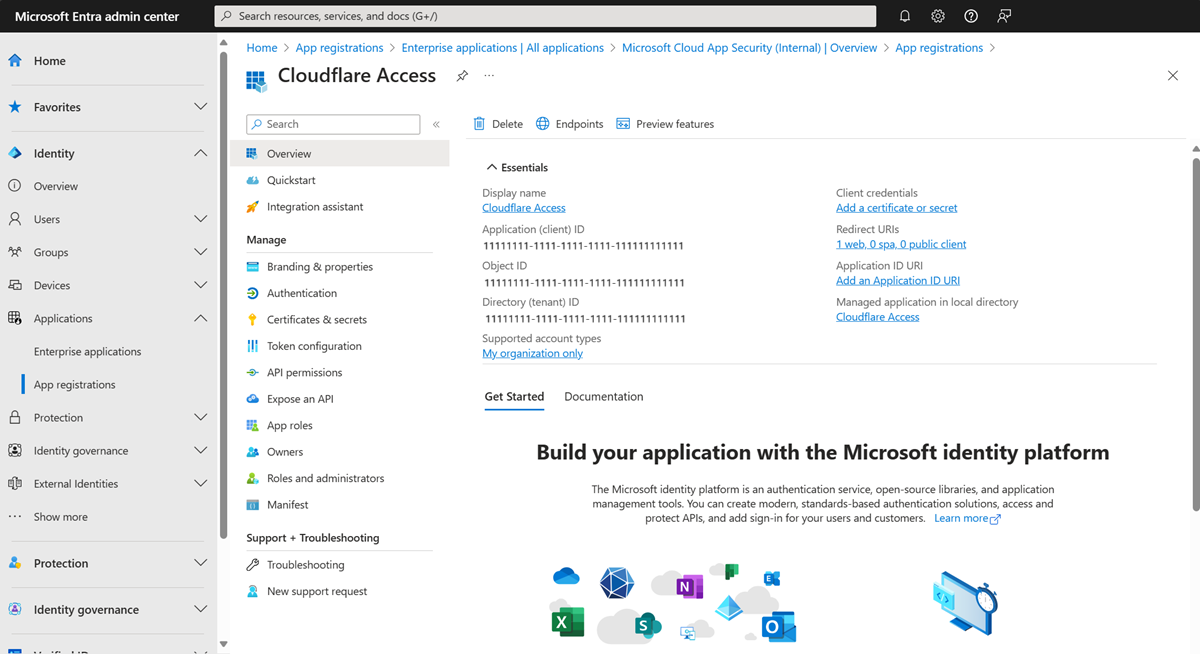

Certificados y secretos

En la pantalla Cloudflare Access, en Información esencial, copie y guarde el identificador de aplicación (cliente) y el identificador de directorio (inquilino).

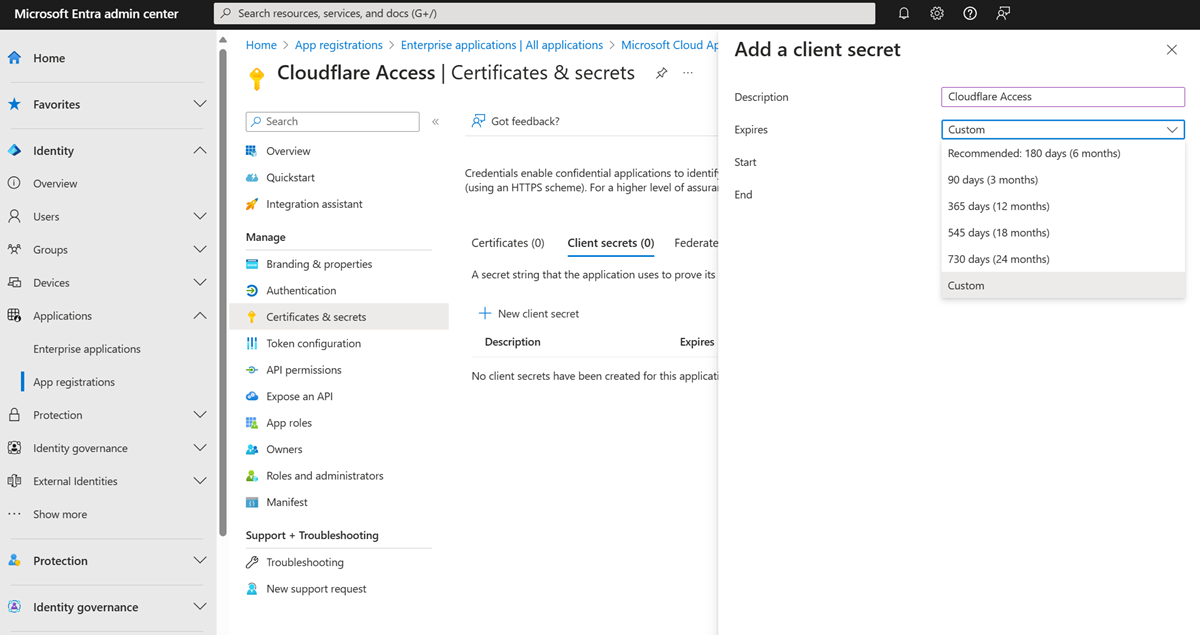

En el menú de la izquierda, en Administrar, seleccione Certificados y secretos.

En Secretos de cliente, seleccione +Nuevo secreto de cliente.

En Descripción, introduzca la descripción del secreto de cliente.

En Expira, seleccione una expiración.

Seleccione Agregar.

En Secretos de cliente, en el campo Valor, copie el valor. Considere el valor como una contraseña de aplicación. Se muestra el valor de este ejemplo y los valores de Azure aparecen en la configuración de Cloudflare Access.

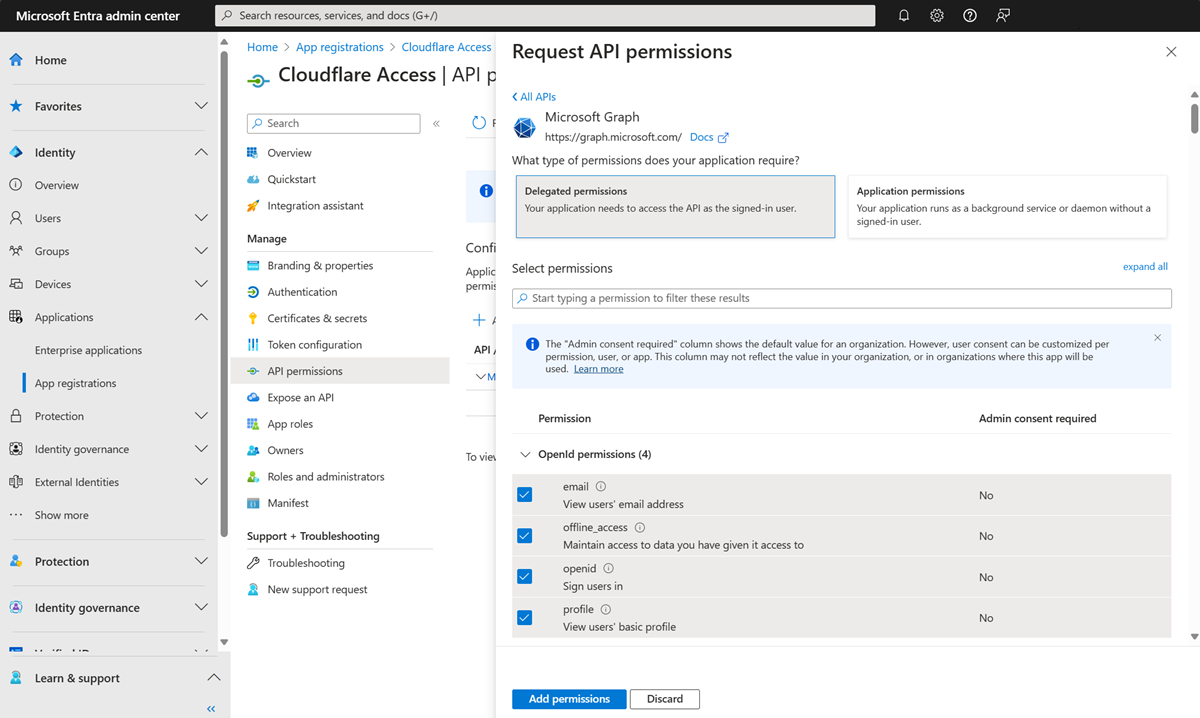

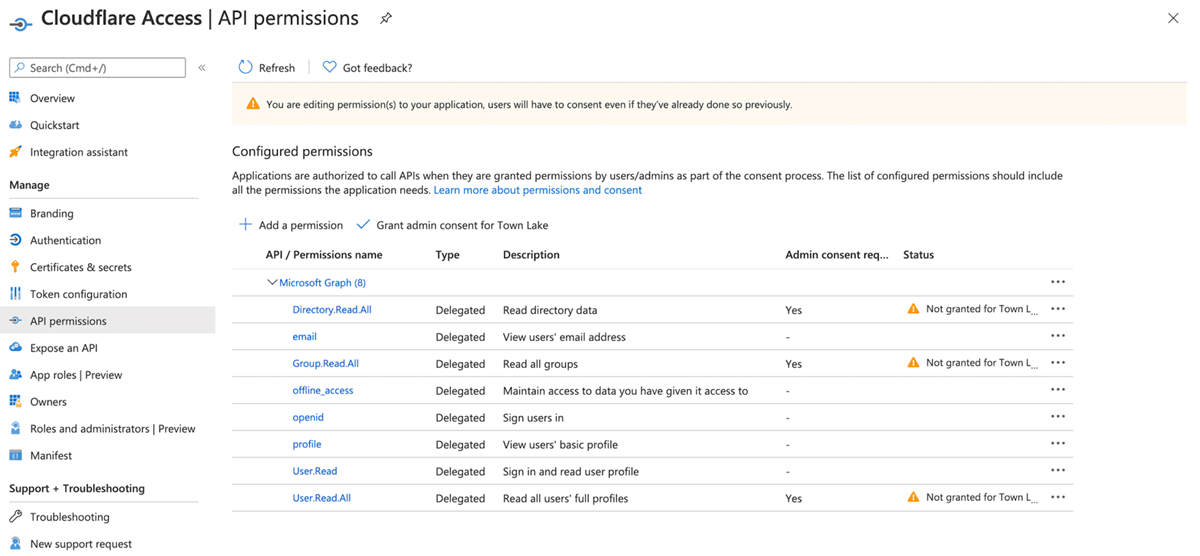

Permisos

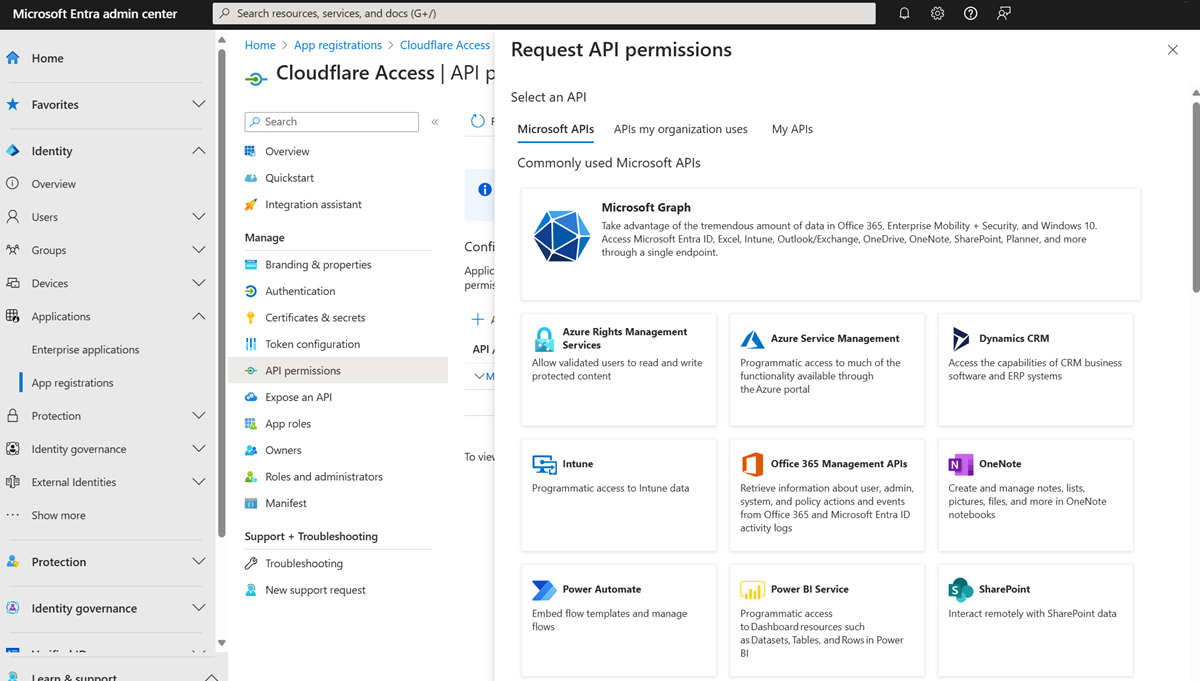

Seleccione Permisos de API en el menú izquierdo.

Seleccione + Agregar un permiso.

En Seleccionar una API, seleccione Microsoft Graph.

Seleccione Permisos delegados para los permisos siguientes:

- Correo electrónico

- openid

- perfile

- offline_access

- user.read

- directory.read.all

- group.read.all

En Administrar, seleccione + Agregar permisos.

Seleccione Conceder consentimiento de administrador para ....

En el panel de Cloudflare Zero Trust, vaya a Configuración > Autenticación.

En Login methods (Métodos de inicio de sesión), seleccione Add new (Agregar nuevo).

Seleccione Microsoft Entra ID.

Escriba los valores del identificador de aplicación, el secreto de aplicación y el identificador de directorio.

Seleccione Guardar.

Nota:

Para los grupos de Microsoft Entra, en Editar el proveedor de identidades de Microsoft Entra, en Soporte técnico de grupos seleccione Activado.

Prueba de la integración

En el panel de Cloudflare Zero Trust vaya a Configuración>Autenticación.

En Métodos de inicio de sesión para Microsoft Entra ID seleccione Probar.

Escriba las credenciales de Microsoft Entra.

Aparece el mensaje Your connection works (La conexión funciona).