Aplicar estrictamente las directivas de ubicación mediante la evaluación continua de acceso (versión preliminar)

Aplicar estrictamente las directivas de ubicación es un nuevo modo de cumplimiento para la evaluación continua de acceso (CAE), que se usa en las directivas de acceso condicional. Este nuevo modo proporciona protección para los recursos; detiene inmediatamente el acceso si la directiva de acceso condicional no permite la dirección IP detectada por el proveedor de recursos. Esta opción es la modalidad de seguridad más alta del cumplimiento de la ubicación CAE y requiere que los administradores comprendan el enrutamiento de las solicitudes de autenticación y acceso en su entorno de red. Consulte nuestra Introducción a la evaluación continua de acceso para obtener una reseña de cómo los clientes y proveedores de recursos compatibles con CAE, como el cliente de correo electrónico de Outlook y Exchange Online evalúan los cambios de ubicación.

| Modo de cumplimiento de ubicación | Topología de red recomendada | Si la dirección IP detectada por el recurso no está en la lista de permitidos | Ventajas | Configuración |

|---|---|---|---|---|

| Estándar (Predeterminado) | Adecuado para todas las topologías | Un token de corta duración solo se emite si Microsoft Entra ID detecta una dirección IP permitida. De lo contrario, se bloquea el acceso | Recurre al modo de detección de ubicación anterior a CAE en las implementaciones de red de túnel dividido en las que el cumplimiento de CAE afectaría a la productividad. CAE sigue aplicando otros eventos y directivas. | Ninguno (configuración predeterminada) |

| Directivas de ubicación estrictamente aplicadas | Las direcciones IP de salida son dedicadas y enumerables tanto para Microsoft Entra ID como para todo el tráfico del proveedor de recursos | El acceso se le bloquea | Es el más seguro, pero requiere un buen conocimiento de las rutas de acceso de red | 1. Pruebe las suposiciones de dirección IP con una población pequeña 2. Habilita "Aplicar estrictamente" en controles de sesión |

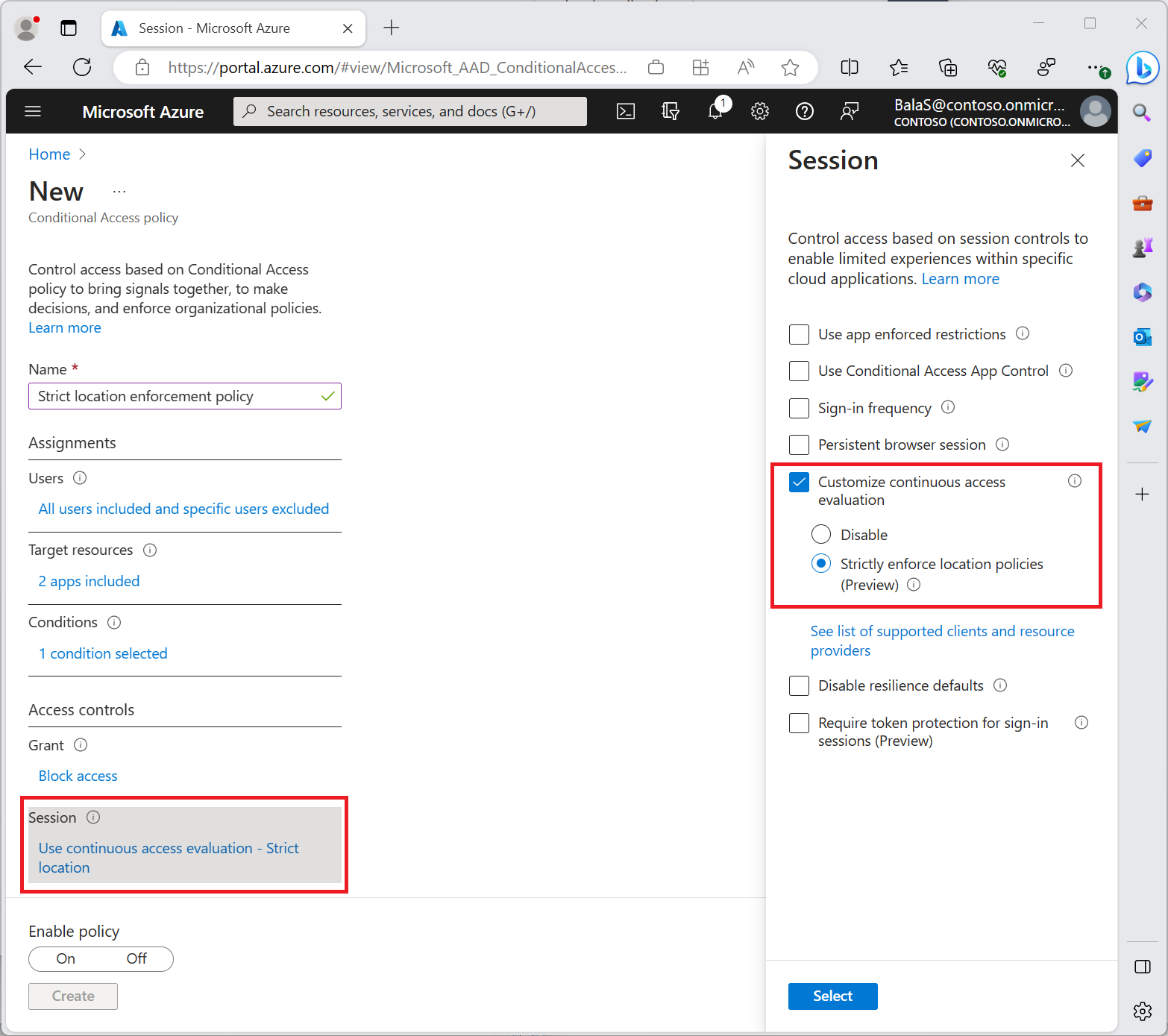

Configuración de las directivas de ubicación estrictamente aplicadas

Paso 1: Configurar una directiva basada en la ubicación de acceso condicional para los usuarios de destino

Antes de que los administradores creen una directiva de acceso condicional que requiera un cumplimiento estricto de la ubicación, deben estar cómodos usando directivas como las descritas en Directivas basadas en la ubicación de acceso condicional. Las directivas como esta deben probarse con un subconjunto de usuarios antes de continuar con el paso siguiente. Los administradores pueden evitar discrepancias entre las direcciones IP permitidas y reales vistas por Microsoft Entra ID durante la autenticación, probando antes de habilitar la aplicación estricta.

Paso 2: Probar la directiva en un pequeño subconjunto de usuarios

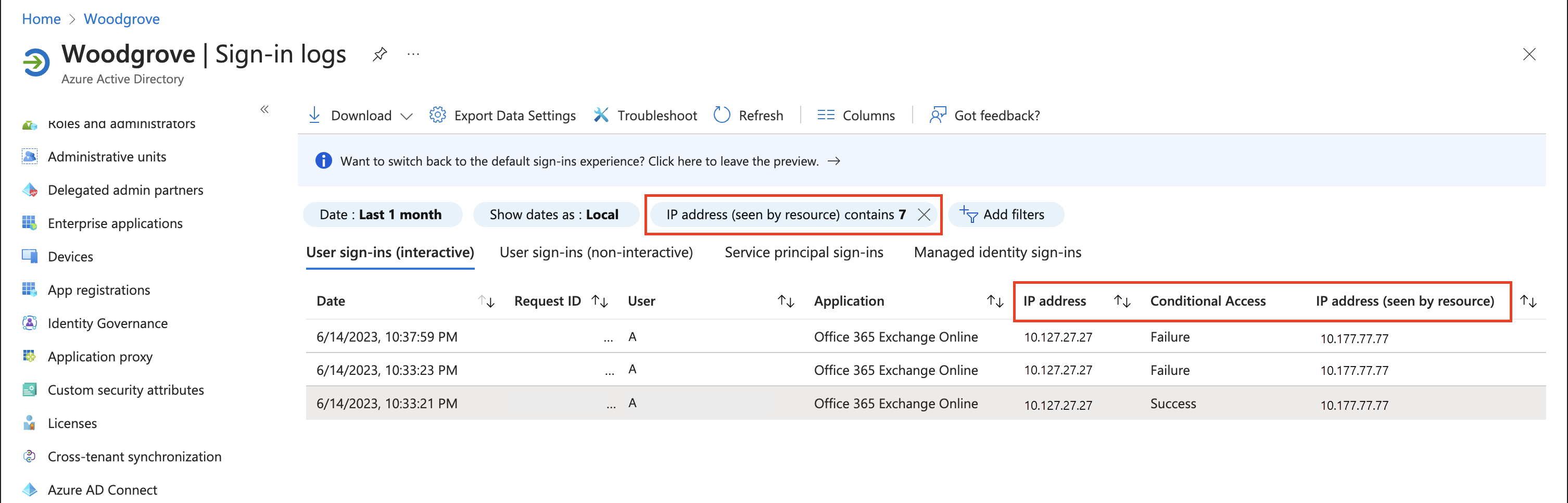

Después de habilitar las directivas que requieren una aplicación estricta de ubicación en un subconjunto de usuarios de prueba, valide la experiencia de prueba mediante el filtro de dirección IP (visto por recurso) en los registros de inicio de sesión de Microsoft Entra. Esta validación permite a los administradores encontrar escenarios en los que el cumplimiento estricto de la ubicación podría bloquear a los usuarios con una dirección IP no permitida vista por el proveedor de recursos habilitado para CAE.

Antes de que los administradores activen las directivas de acceso condicional que requieren el cumplimiento estricto de la ubicación, deben:

- Asegúrese de que todo el tráfico de autenticación hacia el Microsoft Entra ID y el tráfico de acceso a los proveedores de recursos proceden de direcciones IP de salida dedicadas que se conocen.

- Al igual que Exchange Online, Teams, SharePoint Online y Microsoft Graph

- Asegúrese de que todas las direcciones IP desde las que sus usuarios puedan acceder a Microsoft Entra ID y a los proveedores de recursos estén incluidas en sus Ubicaciones con nombre basadas en IP.

- Asegúrese que no estén enviando tráfico a aplicaciones que no sean de Microsoft 365 a través de Global Secure Access.

- La restauración de direcciones IP de origen no es compatible con estas aplicaciones que no son de Microsoft 365. Habilitar el cumplimiento estricto de la ubicación con acceso seguro global bloquea el acceso incluso si el usuario está en una ubicación IP de confianza.

- Revise sus directivas de acceso condicional para asegurarse de que no tienen ninguna directiva que no admita CAE. Para obtener más información, consulte Directivas de CA compatibles con CAE.

Si los administradores no realizan esta validación, es posible que sus usuarios se vean afectados negativamente. Si el tráfico a Microsoft Entra ID o a un recurso compatible con CAE va a través de una dirección IP de salida compartida o no definible, no habilite la aplicación estricta de la ubicación en las directivas de acceso condicional.

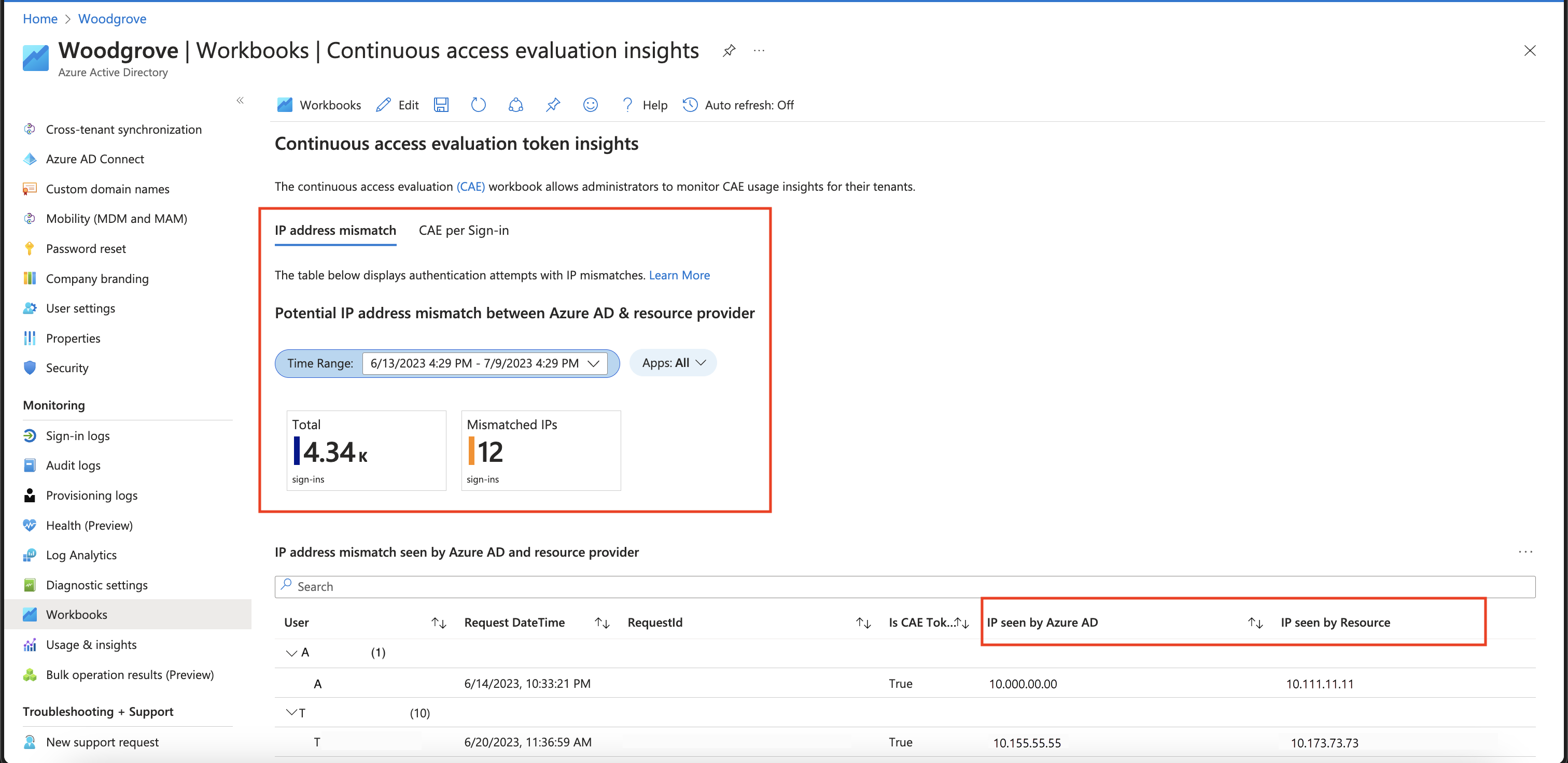

Paso 3: use el libro de CAE para identificar las direcciones IP que deben agregarse a sus ubicaciones nombradas

Si aún no lo ha hecho, cree un nuevo libro de trabajo de Azure con la plantilla pública "Perspectivas de evaluación de acceso continuo" para identificar la discrepancia de IP entre la dirección IP vista por Microsoft Entra ID y la dirección IP (vista por recurso). En este caso, es posible que tenga una configuración de red de túnel dividido. Para asegurarse de que los usuarios no están bloqueados accidentalmente cuando está habilitada la aplicación estricta de la ubicación, los administradores deben:

Investigue e identifique cualquier dirección IP identificada en el Libro de CAE.

Agregar direcciones IP públicas asociadas a los puntos de salida de la organización conocidos a sus ubicaciones con nombre definidas.

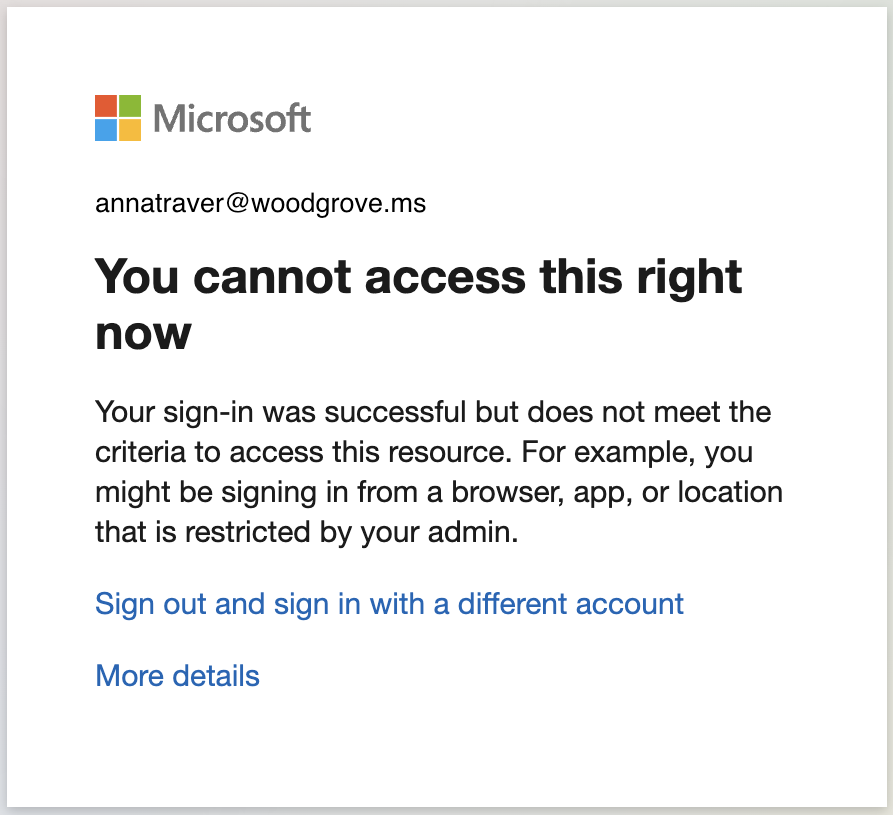

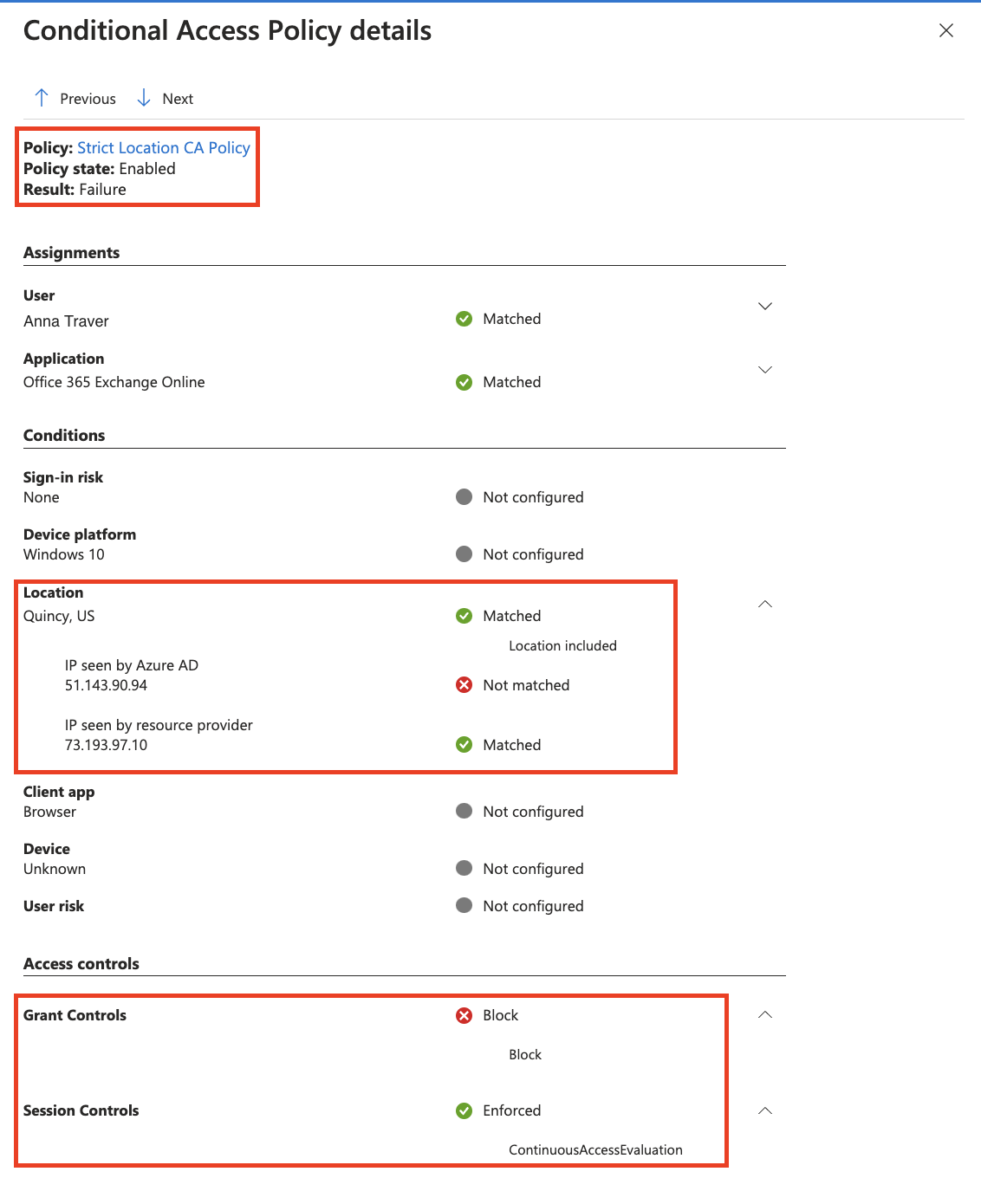

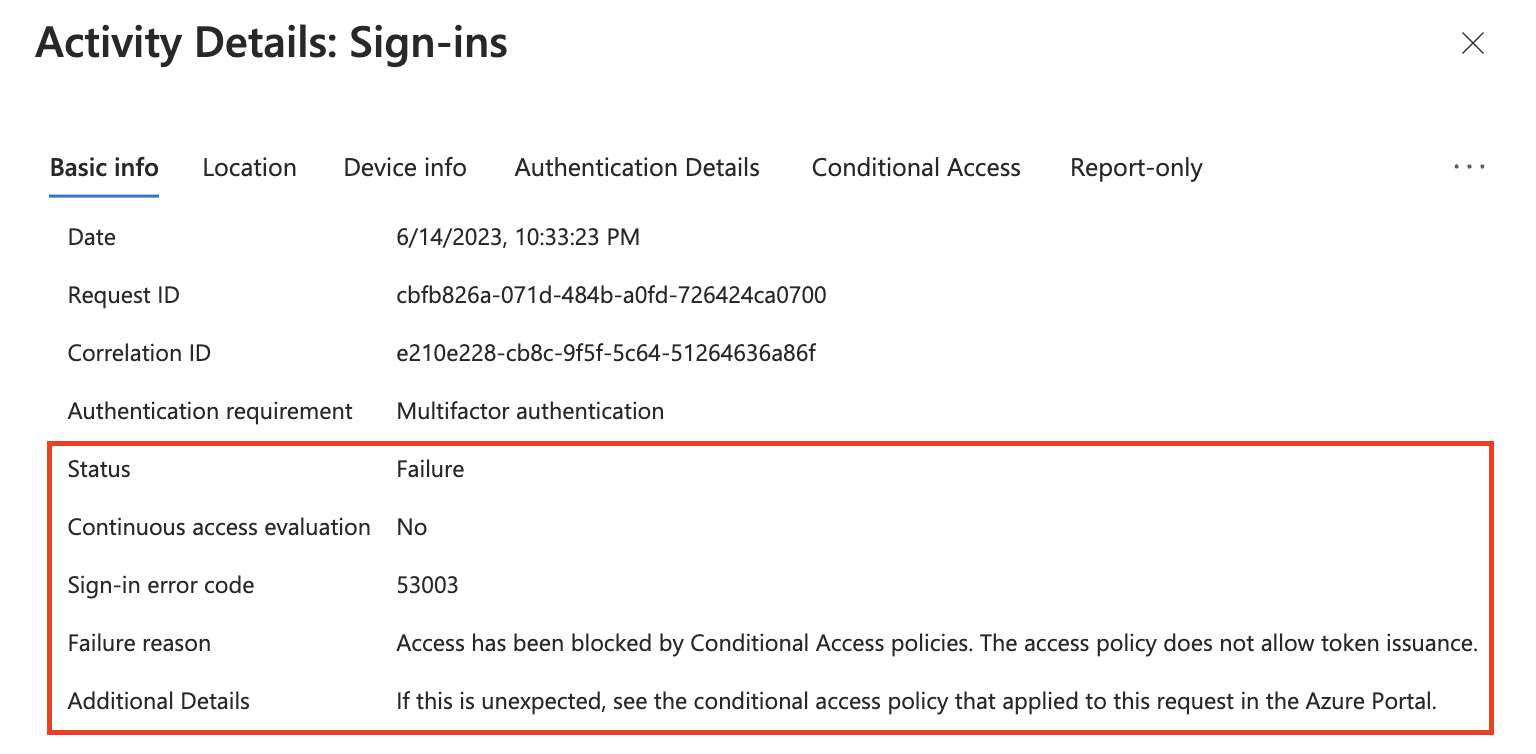

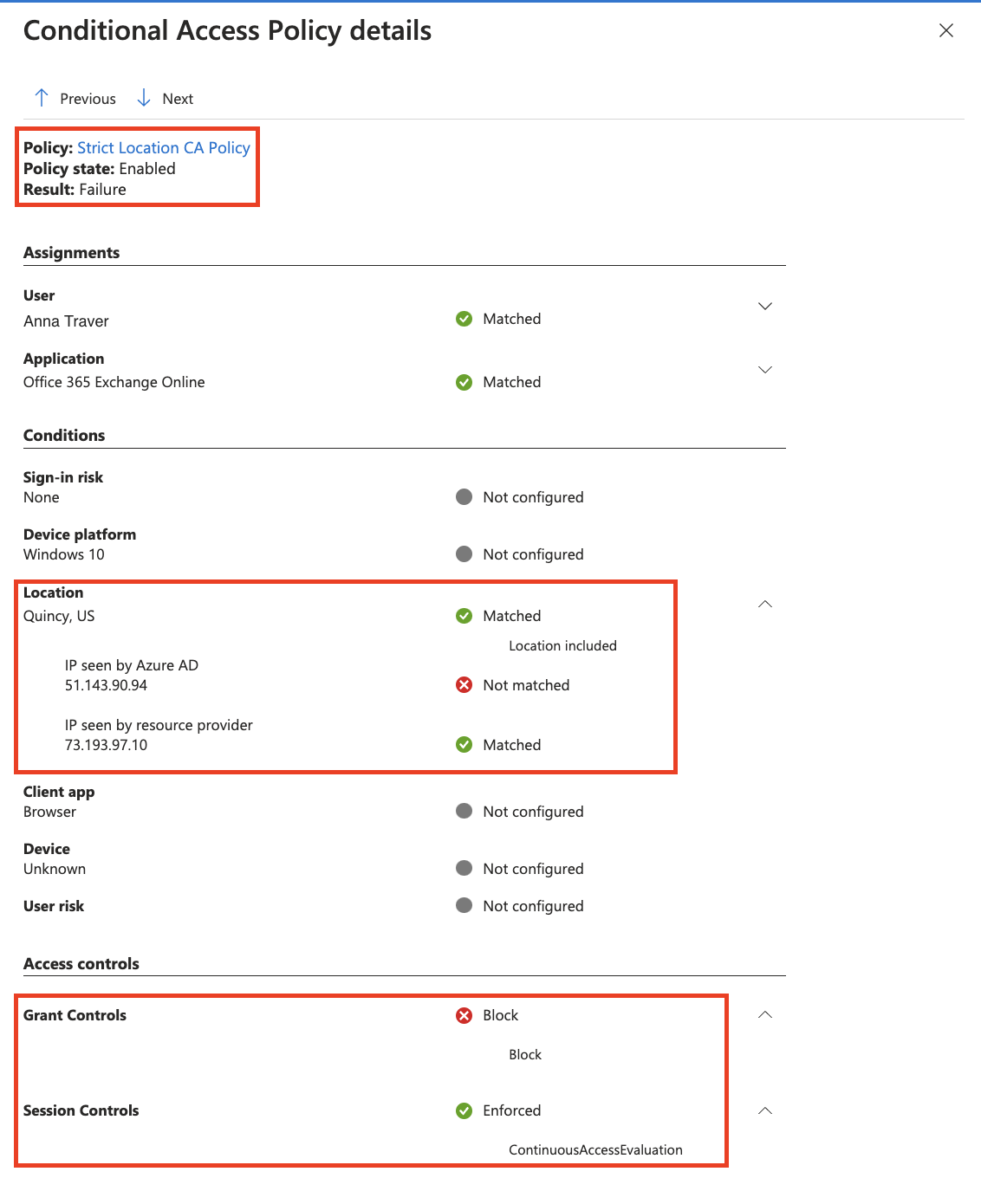

En la captura de pantalla siguiente se muestra un ejemplo del acceso a un recurso de un cliente, que se está bloqueando. Este bloqueo se debe a las directivas que requieren que se desencadene el cumplimiento estricto de la ubicación CAE al revocar la sesión del cliente.

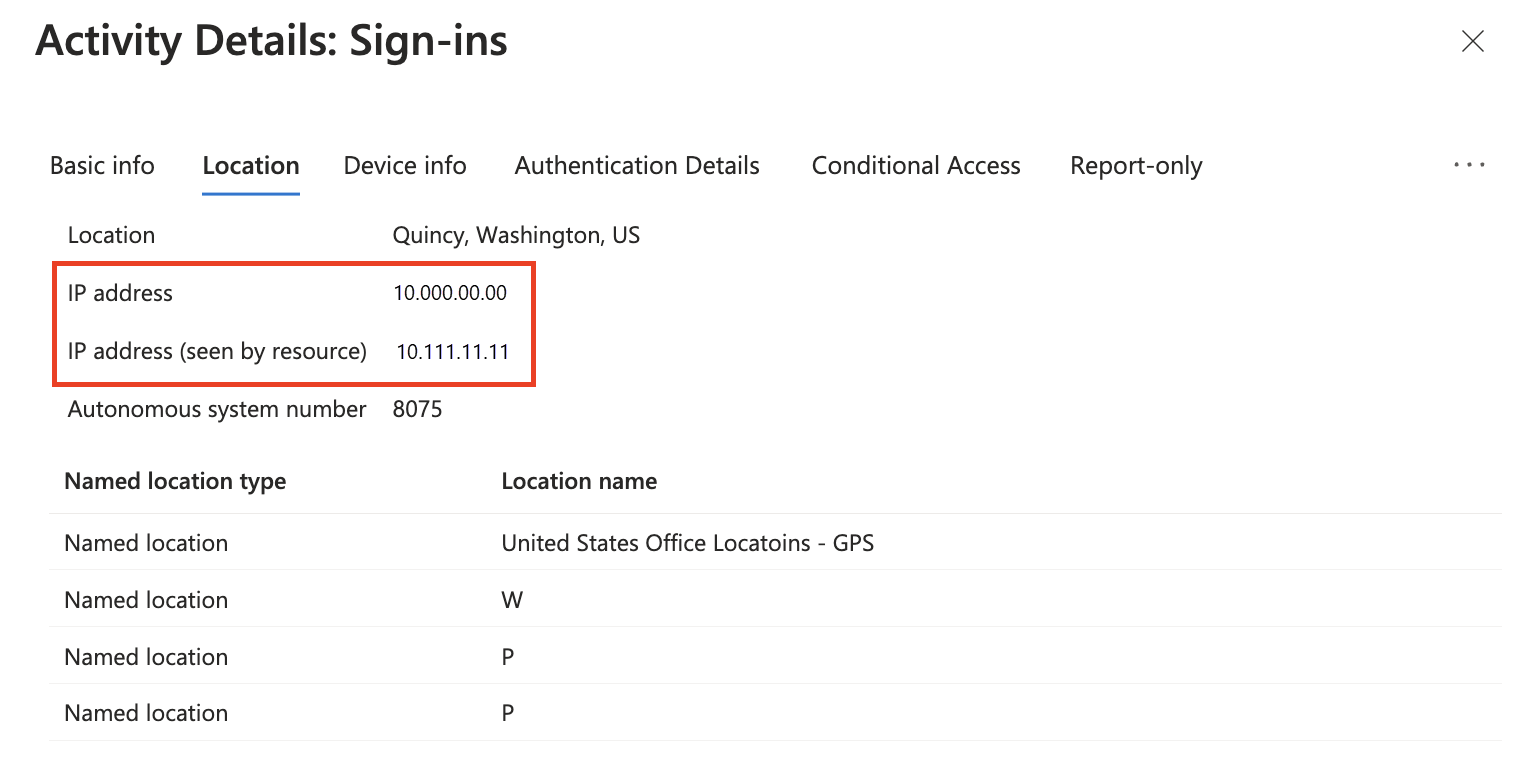

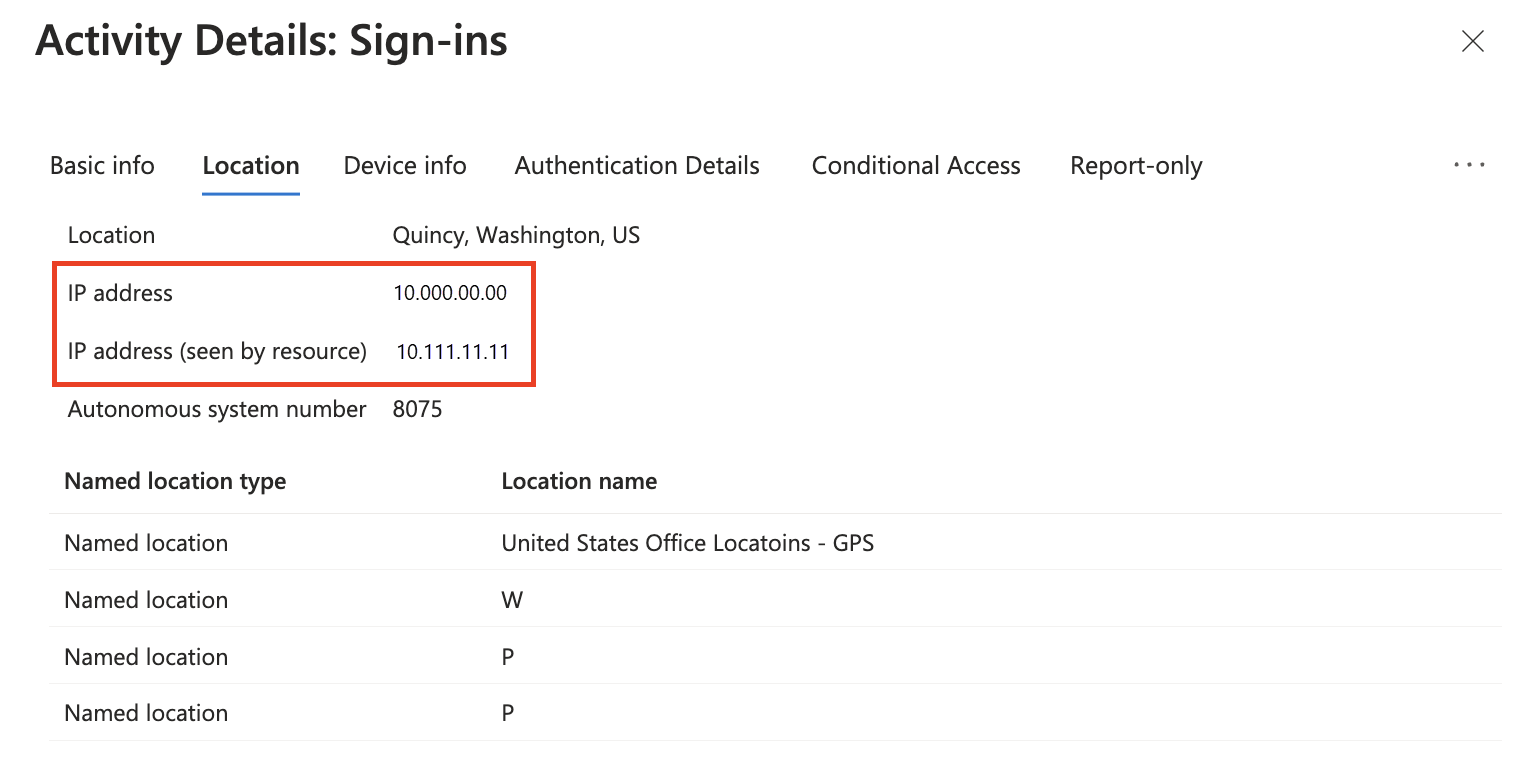

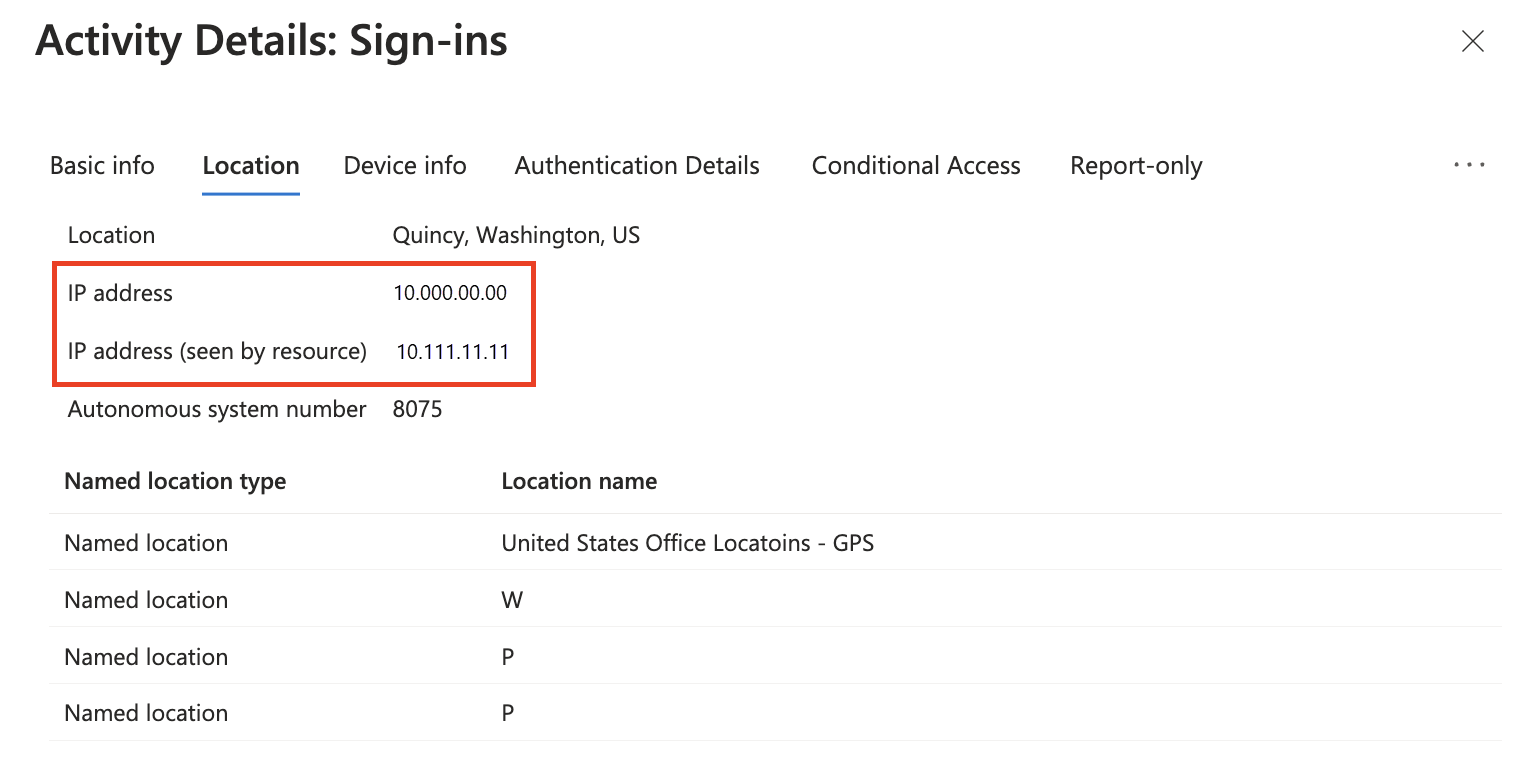

Este comportamiento se puede comprobar en los registros de inicio de sesión. Busque la dirección IP (visto por recurso) e investigue la adición de esta dirección IP a ubicaciones con nombre si experimenta bloqueos inesperados del acceso condicional en los usuarios.

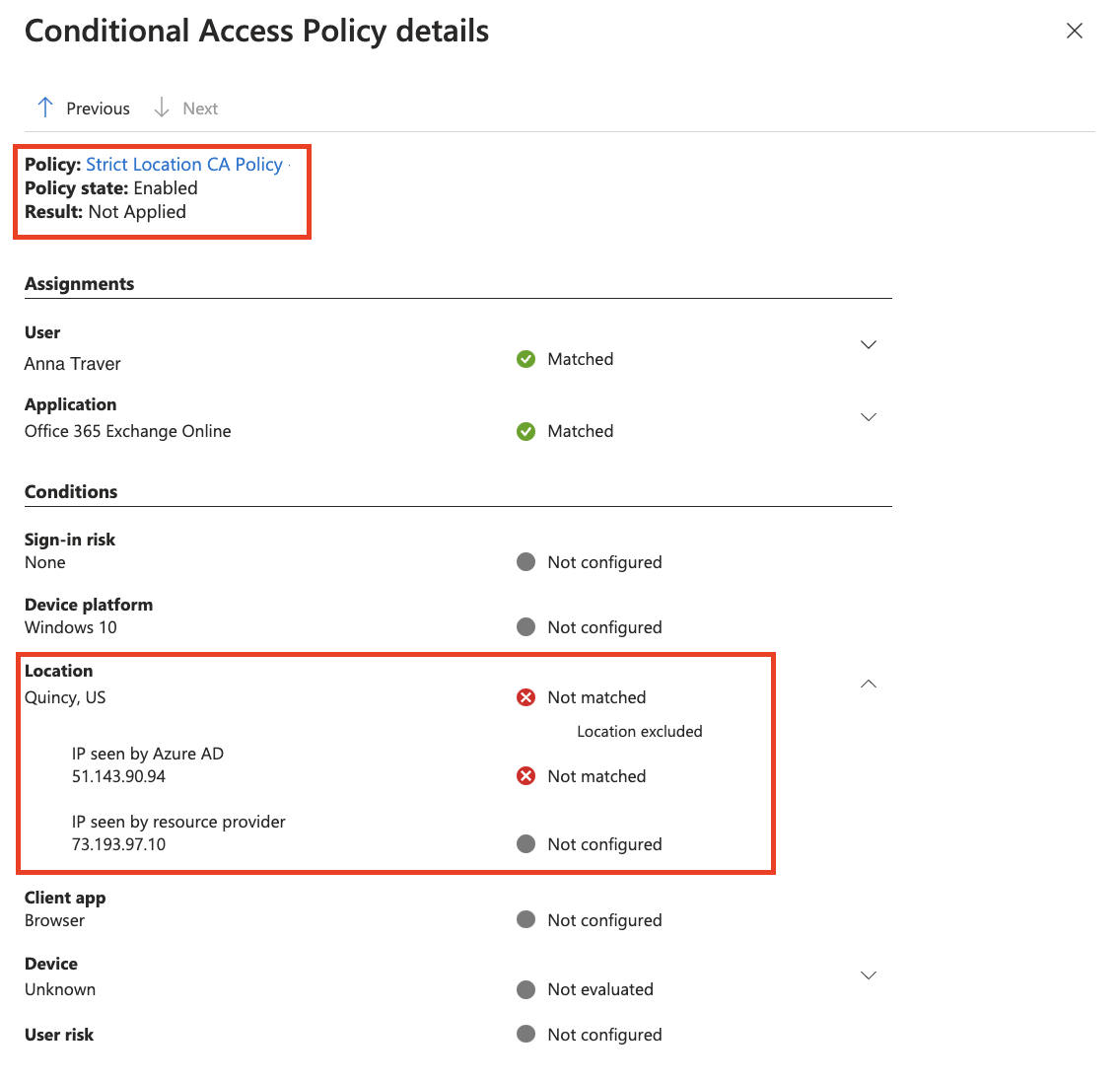

Al examinar la pestaña Detalles de la directiva de acceso condicional se proporcionan más detalles de los eventos de inicio de sesión bloqueados.

Paso 4: Continuar la implementación

Repita los pasos 2 y 3 con la expansión de grupos de usuarios hasta que se apliquen estrictamente las directivas de ubicación en la base de usuarios de destino. Lleva a cabo la implementación con cuidado para evitar afectar a la experiencia del usuario.

Solución de problemas con los registros de inicio de sesión

Los administradores pueden investigar los registros de inicio de sesión para encontrar casos con la dirección IP (visto por recurso).

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Lector de informes.

- Vaya a Identidad>Supervisión y estado>Registros de inicio de sesión.

- Busque eventos que revisar agregando filtros y columnas para filtrar información innecesaria.

Agregue la columna Dirección IP (vista por recurso) y filtre los elementos en blanco para restringir el ámbito. La dirección IP (vista por el recurso) está en blanco cuando la IP vista por Microsoft Entra ID coincide con la dirección IP vista por el recurso.

La dirección IP (vista por recurso) que contiene el filtro no está vacía en los ejemplos siguientes:

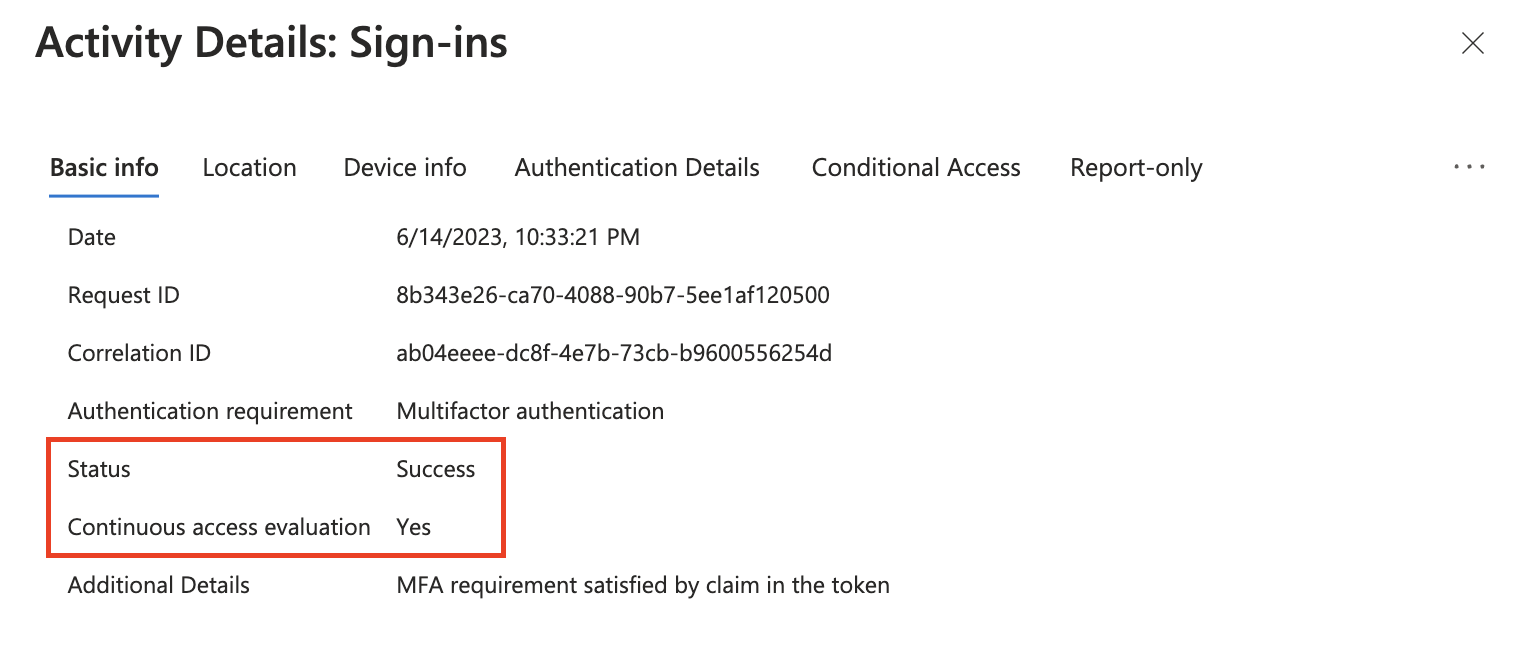

Autenticación inicial

La autenticación se realiza correctamente mediante un token CAE.

La dirección IP (vista por recurso) es diferente de la dirección IP vista por Microsoft Entra ID. Aunque se conoce la dirección IP vista por recurso, no hay ninguna aplicación hasta que el recurso redirija al usuario para que vuelva a evaluar la dirección IP que ve el recurso.

La autenticación de Microsoft Entra funciona porque la aplicación estricta de la ubicación no se aplica en el nivel de recurso.

Redireccionamiento de recursos para la reevaluación

Se produce un error en la autenticación y no se emite un token de CAE.

La dirección IP (vista por recurso) es diferente de la IP vista por Microsoft Entra ID.

La autenticación no funciona porque la dirección IP (vista por recurso) no es una ubicación con nombre conocida en el acceso condicional.

Contenido relacionado

- Evaluación continua de acceso en Microsoft Entra ID

- Desafíos de notificaciones, solicitudes de notificaciones y funcionalidades de cliente

- Uso de las API habilitadas para la evaluación continua de acceso en las aplicaciones

- Supervisión y solución de problemas de los inicios de sesión con evaluación continua de acceso