Consideraciones para roles específicos en una implementación de autenticación sin contraseña y resistente a suplantación de identidad en Microsoft Entra ID

Cada rol tiene sus propios desafíos y consideraciones que suelen surgir durante las implementaciones de autenticación sin contraseña y resistente a la suplantación de identidad (phishing). A medida que identifique qué roles necesita adaptar, debe tener en cuenta estas consideraciones en la planificación del proyecto de implementación. En las secciones siguientes se proporcionan instrucciones específicas para cada rol.

Trabajadores de la información

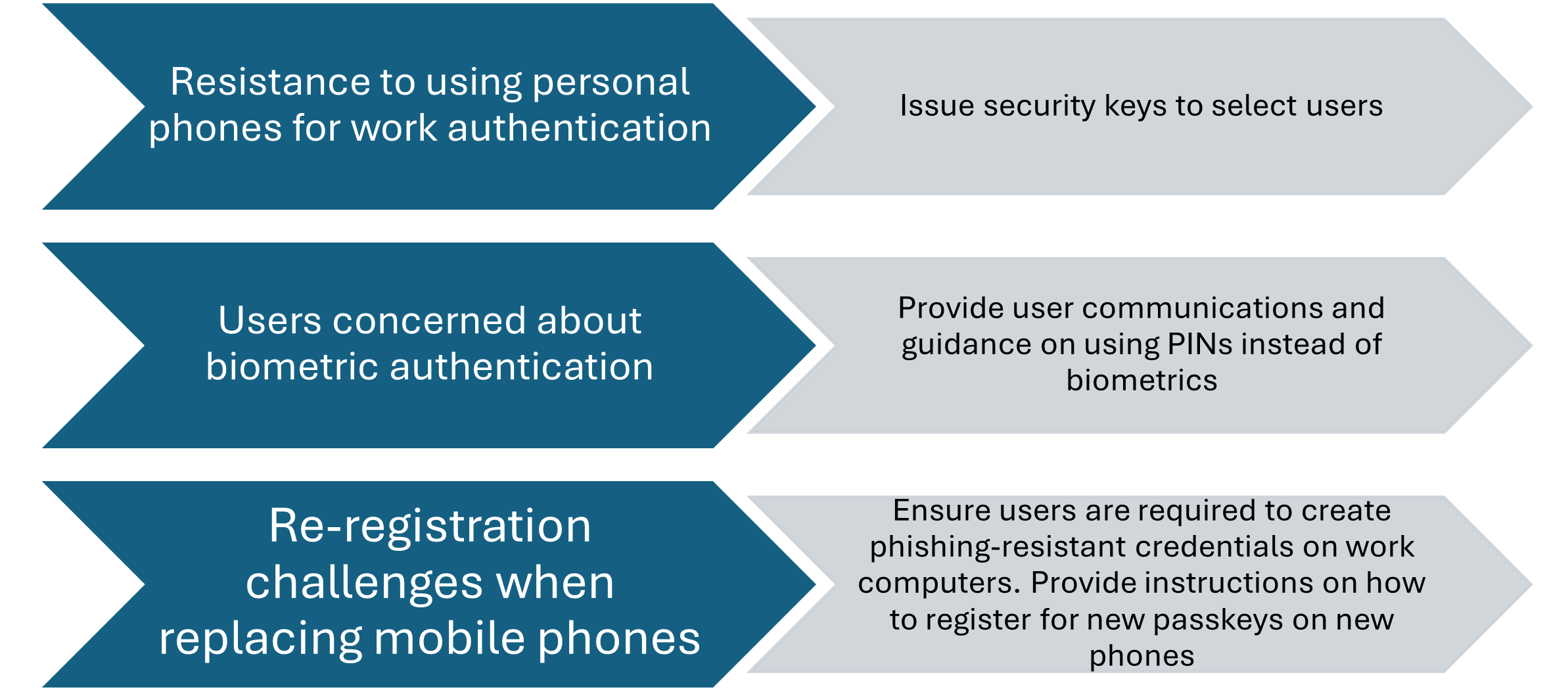

Normalmente, los trabajadores de la información tienen los requisitos más sencillos y son por los que resulta más fácil comenzar la implementación de la autenticación sin contraseña y resistente a la suplantación de identidad. Sin embargo, todavía surgen algunos problemas con frecuencia al realizar la implementación para estos usuarios. Algunos ejemplos frecuentes son:

Las implementaciones para trabajadores de la información, al igual que para cualquier otro rol de usuario, requieren una comunicación y soporte técnico adecuados. Esto suele implicar convencer a los usuarios de instalar determinadas aplicaciones en sus teléfonos, distribuir claves de seguridad en las que los usuarios no usarán aplicaciones, abordar las preocupaciones sobre la biometría y desarrollar procesos para ayudar a los usuarios a recuperarse de la pérdida parcial o total de sus credenciales.

Al tratar con problemas relacionados con la biometría, asegúrese de comprender cómo tecnologías como Windows Hello para Empresas controlan los datos biométricos. Los datos biométricos solo se almacenan localmente en el dispositivo y no se pueden convertir de nuevo en datos biométricos sin procesar, incluso si se lo roban:

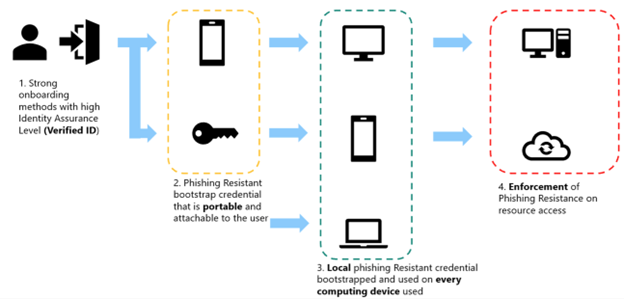

Flujo de implementación de trabajadores de la información

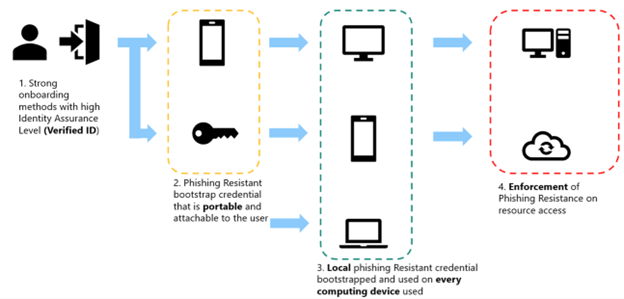

Las fases 1 a 3 del flujo de implementación para trabajadores de la información normalmente deben seguir el flujo de implementación estándar, como se muestra en la siguiente imagen. Ajuste los métodos usados en cada paso según sea necesario en su entorno:

- Fase 1: Incorporación

- Servicio de Id. verificada por Microsoft Entra usado para adquirir un pase de acceso temporal

- Fase 2: Registro de credenciales portable

- Clave de acceso de la aplicación Microsoft Authenticator (preferida)

- Clave de seguridad FIDO2

- Fase 3: Registro de credenciales local

- Windows Hello para empresas

- Clave de enclave seguro del inicio de sesión único de la plataforma

Personal de primera línea

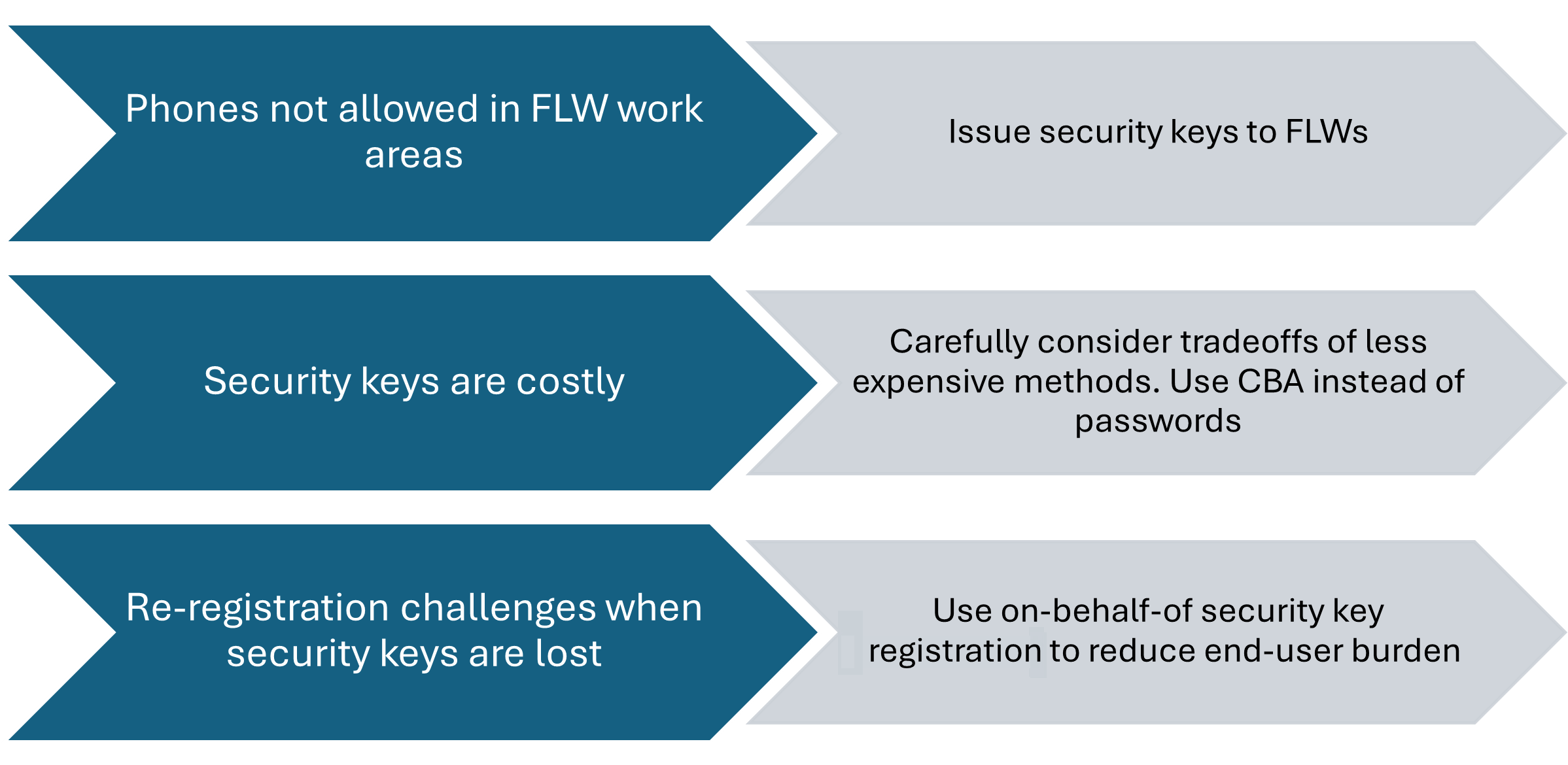

El personal de primera línea suele contar con requisitos más complicados debido a la mayor necesidad de portabilidad de sus credenciales y a las limitaciones en los dispositivos que pueden llevar en la configuración comercial o de fabricación. Las claves de seguridad son una excelente opción para el personal de primera línea, pero tienen un coste que se debe tener en cuenta. Para lograr la resistencia a la suplantación de identidad (phishing), asegúrese de equilibrar los desafíos de costes de las claves de seguridad con la carga de implementación agregada de las tarjetas inteligentes y la autenticación basada en certificados. Tenga en cuenta si puede haber diferentes roles de usuario de personal de primera línea en su entorno. Es posible que las claves de seguridad sean mejores para algunos miembros del personal de primera línea, mientras que las tarjetas inteligentes son mejores para otros.

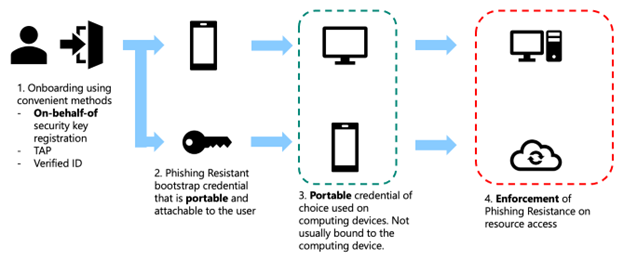

Flujo de implementación para personal de primera línea

Las fases 1 a 3 del flujo de implementación para el personal de primera línea normalmente deben seguir un flujo modificado que enfatiza las credenciales portátiles. Es posible que muchos miembros del personal de primera línea no tengan un dispositivo informático permanente y nunca necesiten una credencial local en una estación de trabajo de Windows o Mac. En su lugar, se basan en gran medida en credenciales portátiles que pueden llevar con ellos de un dispositivo a otro. Ajuste los métodos usados en cada paso según sea necesario en su entorno:

- Fase 1: Incorporación

- Registro delegado de la clave de seguridad FIDO2 (preferido)

- Servicio de Id. verificada por Microsoft Entra usado para adquirir un pase de acceso temporal

- Fase 2: Registro de credenciales portable

- Clave de seguridad FIDO2 (preferida)

- Tarjeta inteligente

- Clave de paso de la aplicación Microsoft Authenticator

- Fase 3 (opcional): Registro de credenciales local

- Opcional: Windows Hello para empresas

- Opcional: Clave de enclave seguro del inicio de sesión único de la plataforma

Profesionales de TI/trabajadores de DevOps

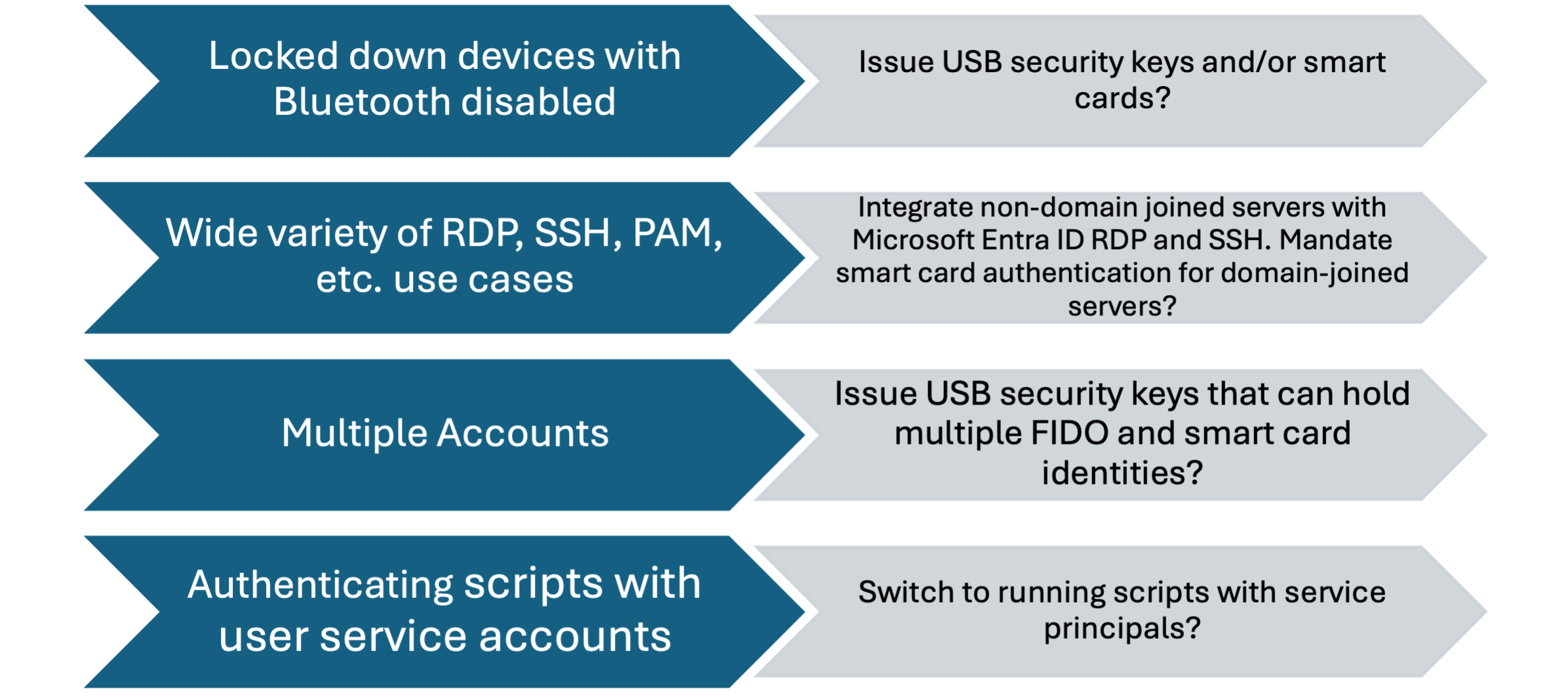

Los profesionales de TI y los trabajadores de DevOps dependen especialmente del acceso remoto y de varias cuentas de usuario, por lo que se consideran diferentes de los trabajadores de la información. Muchos de los desafíos que plantea la autenticación sin contraseña y resistente a la suplantación de identidad para profesionales de TI se deben a su mayor necesidad de acceso remoto a los sistemas y a la capacidad de ejecutar automatizaciones.

Comprenda las opciones admitidas para la resistencia a la suplantación de identidad (phishing) con RDP especialmente para este rol.

Asegúrese de comprender dónde usan los usuarios scripts que se ejecutan en el contexto de usuario y, por lo tanto, no usan MFA en la actualidad. Indique a los profesionales de TI la manera adecuada de ejecutar automatizaciones mediante entidades de servicio e identidades administradas. También debe tener en cuenta los procesos para permitir que los profesionales de TI y otros profesionales soliciten nuevas entidades de servicio y obtengan los permisos adecuados asignados.

- ¿Qué son las identidades administradas de recursos de Azure?

- Protección de entidades de servicio en Microsoft Entra ID

Flujo de implementación para profesionales de TI/trabajadores de DevOps

Las fases 1 a 3 del flujo de implementación para los trabajadores profesionales de TI/DevOps normalmente deben seguir el flujo de implementación estándar tal como se ha descrito anteriormente para la cuenta principal del usuario. Los profesionales de TI y los trabajadores de DevOps suelen tener cuentas secundarias que requieren consideraciones diferentes. Ajuste los métodos usados en cada paso según sea necesario en su entorno para cuentas primarias:

- Fase 1: Incorporación

- Servicio de Id. verificada por Microsoft Entra usado para adquirir un pase de acceso temporal

- Fase 2: Registro de credenciales portable

- Clave de acceso de la aplicación Microsoft Authenticator (preferida)

- Clave de seguridad FIDO2

- Fase 3: Registro de credenciales local

- Windows Hello para empresas

- Clave de enclave seguro del inicio de sesión único de la plataforma

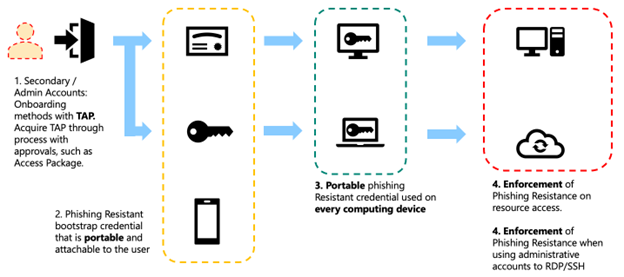

Si los profesionales de TI/DevOps tienen cuentas secundarias, es posible que tenga que gestionar esas cuentas de forma diferente. Por ejemplo, en el caso de las cuentas secundarias, puede optar por usar credenciales portátiles alternativas y renunciar por completo a las credenciales locales en los dispositivos informáticos:

- Fase 1: Incorporación

- Servicio de Id. verificada por Microsoft Entra usado para adquirir un pase de acceso temporal (preferido)

- Proceso alternativo para proporcionar TAP para las cuentas secundarias de profesionales de TI/trabajadores de DevOps

- Fase 2: Registro de credenciales portable

- Clave de acceso de la aplicación Microsoft Authenticator (preferida)

- Clave de seguridad FIDO2

- Tarjeta inteligente

- Fase 3: Credenciales portátiles usadas en lugar de credenciales locales

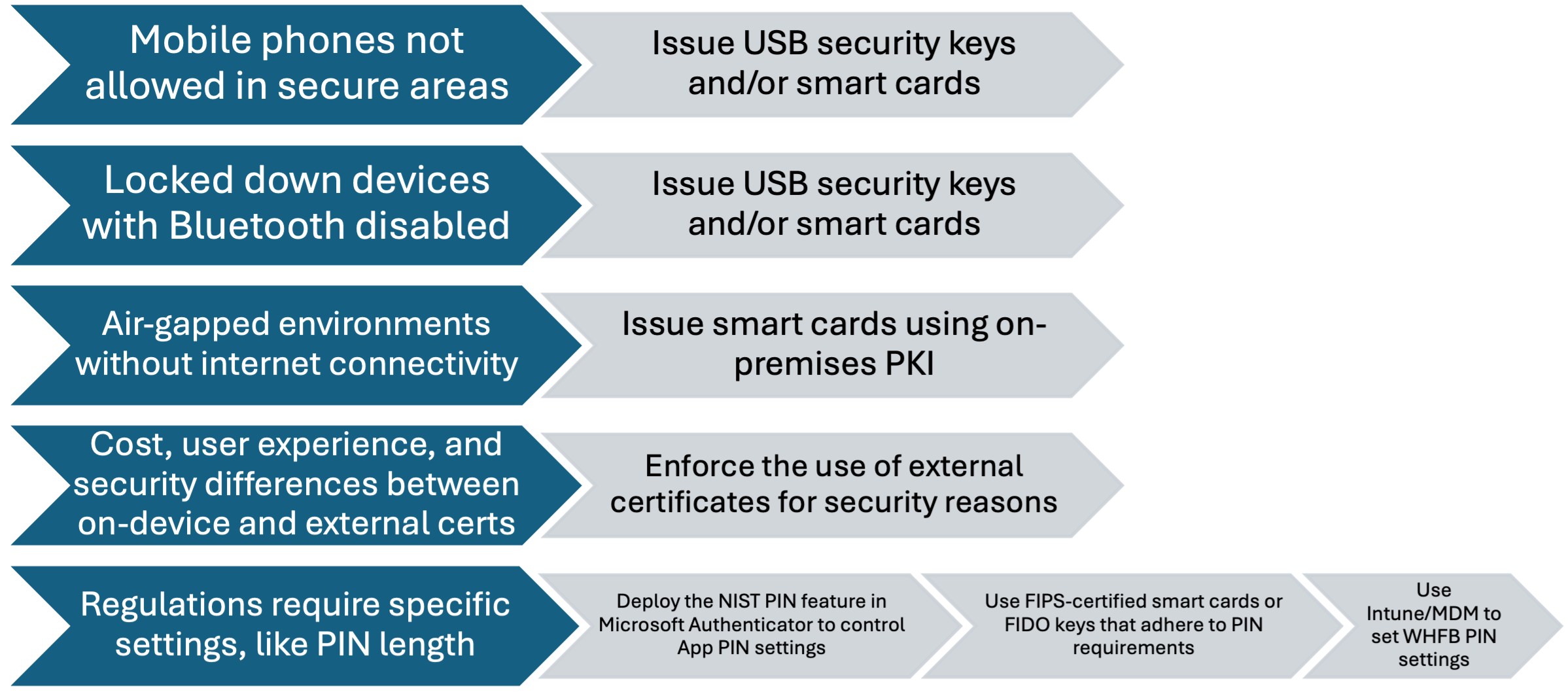

Trabajadores altamente regulados

Los trabajadores altamente regulados suponen más desafíos que el trabajador de la información promedio porque pueden trabajar en dispositivos bloqueados, en entornos bloqueados o tener requisitos normativos especiales que deben cumplir.

Los trabajadores altamente regulados suelen usar tarjetas inteligentes dado que los entornos regulados que ya tienen una gran adopción de PKI y infraestructura de tarjetas inteligentes. Sin embargo, tenga en cuenta cuándo las tarjetas inteligentes son deseables y necesarias y cuándo se pueden equilibrar con opciones más fáciles de usar, como Windows Hello para empresas.

Flujo de implementación para trabajadores altamente regulados sin PKI

Si no tiene previsto usar certificados, tarjetas inteligentes o PKI, la implementación para trabajadores altamente regulados refleja estrechamente la implementación para trabajadores de la información. Para obtener más información, consulte Trabajadores de la información.

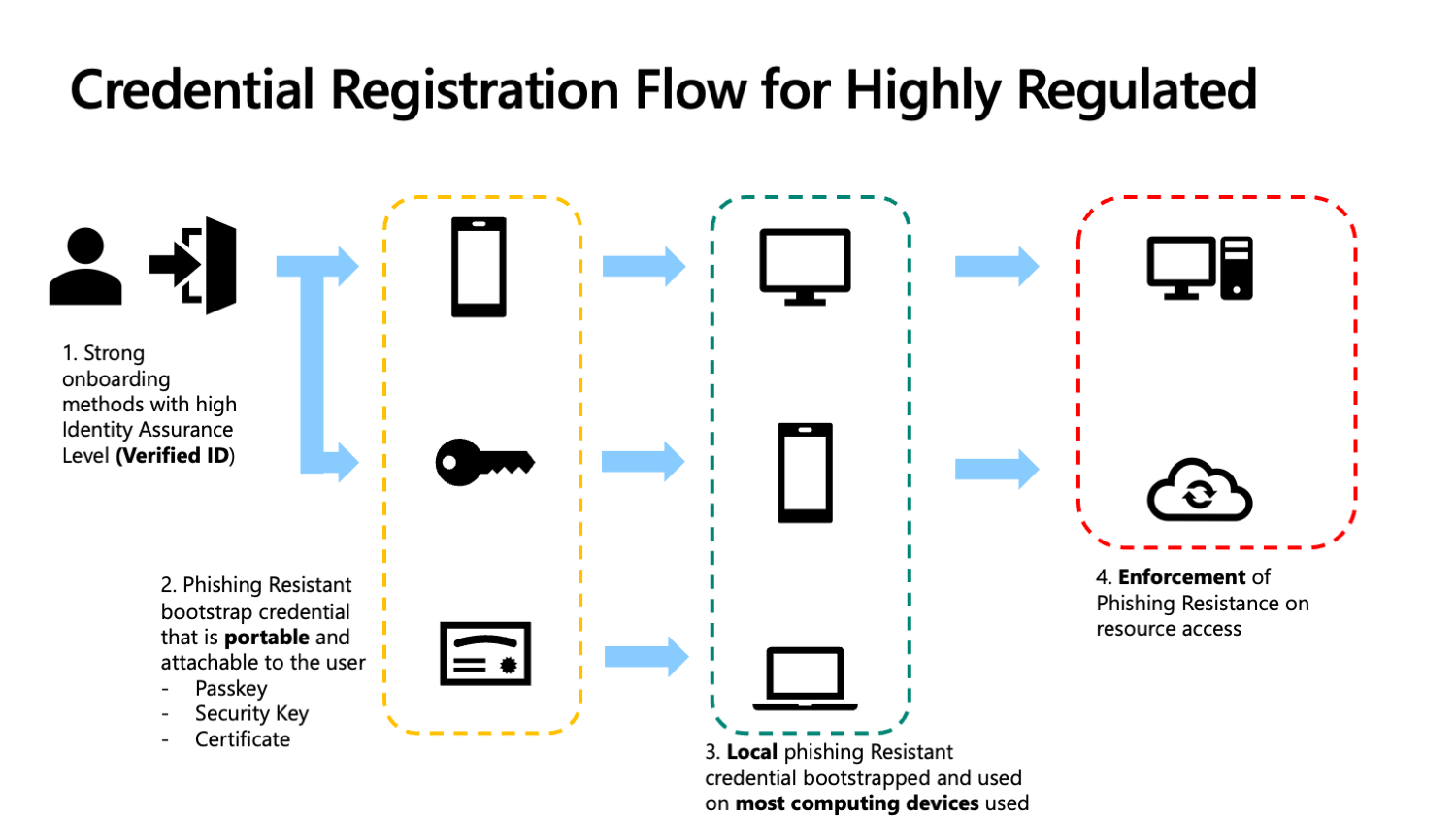

Flujo de implementación para trabajadores altamente regulados con PKI

Si tiene previsto usar certificados, tarjetas inteligentes y PKI, el flujo de implementación para trabajadores altamente regulados suele diferir del flujo de configuración para trabajadores de la información en lugares clave. Hay una mayor necesidad de identificar si los métodos de autenticación local son viables para algunos usuarios. Del mismo modo, debe identificar si hay algunos usuarios que necesitan solo credenciales portátiles, como tarjetas inteligentes, que pueden funcionar sin conexiones a Internet. En función de sus necesidades, puede ajustar aún más el flujo de implementación y adaptarlo a los distintos roles de usuario identificados en su entorno. Ajuste los métodos usados en cada paso según sea necesario en su entorno:

- Fase 1: Incorporación

- Servicio de Id. verificada por Microsoft Entra usado para adquirir un pase de acceso temporal (preferido)

- Registro de tarjeta inteligente en nombre del usuario, siguiendo un proceso de corrección de la identidad

- Fase 2: Registro de credenciales portable

- Tarjeta inteligente (preferida)

- Clave de seguridad FIDO2

- Clave de paso de la aplicación Microsoft Authenticator

- Fase 3 (opcional): Registro de credenciales local

- Opcional: Windows Hello para empresas

- Opcional: Clave de enclave seguro del inicio de sesión único de la plataforma

Nota:

Siempre se recomienda que los usuarios tengan al menos dos credenciales registradas. Esto garantiza que el usuario tenga disponible unas credenciales de respaldo si ocurre algo con sus otras credenciales. Para los trabajadores altamente regulados, se recomienda implementar claves de paso o Windows Hello para empresas además de tarjetas inteligentes.