Migración a la autenticación multifactor y la autenticación de usuario de Microsoft Entra

La autenticación multifactor ayuda a proteger la infraestructura y los recursos de actores malintencionados. El Servidor Multi-Factor Authentication (servidor MFA) de Microsoft ya no se ofrece para las nuevas implementaciones. Los clientes que usan el servidor MFA deben pasar a la autenticación multifactor de Microsoft Entra.

Hay varias opciones para migrar del servidor MFA a Microsoft Entra ID:

- Correcto: mover solo el servicio MFA a Microsoft Entra ID.

- Mejor: mover el servicio MFA y la autenticación de usuario a Microsoft Entra ID, como veremos en este artículo.

- Óptimo: mover todas las aplicaciones, el servicio MFA y la autenticación de usuario a Microsoft Entra ID. Si tienes previsto mover aplicaciones a Microsoft Entra ID, consulta la sección de este artículo sobre el traslado de aplicaciones.

Para seleccionar la opción de migración de MFA adecuada para su organización, consulta las consideraciones en Migración del servidor MFA a la autenticación multifactor de Microsoft Entra.

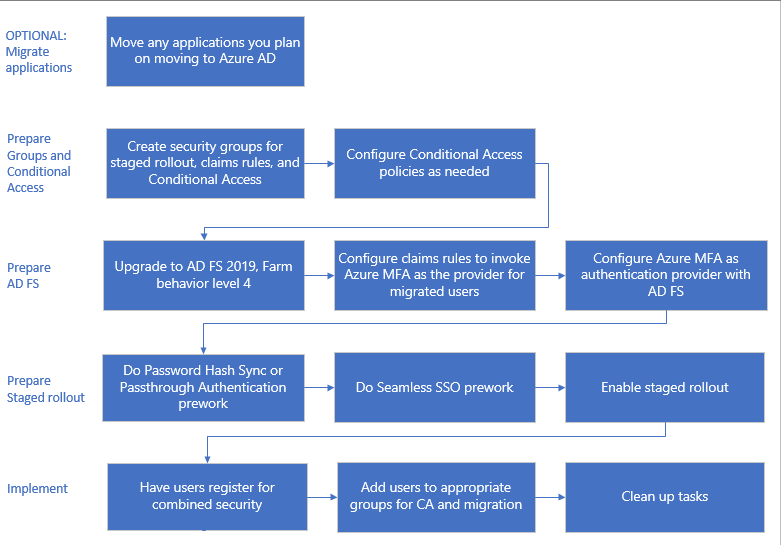

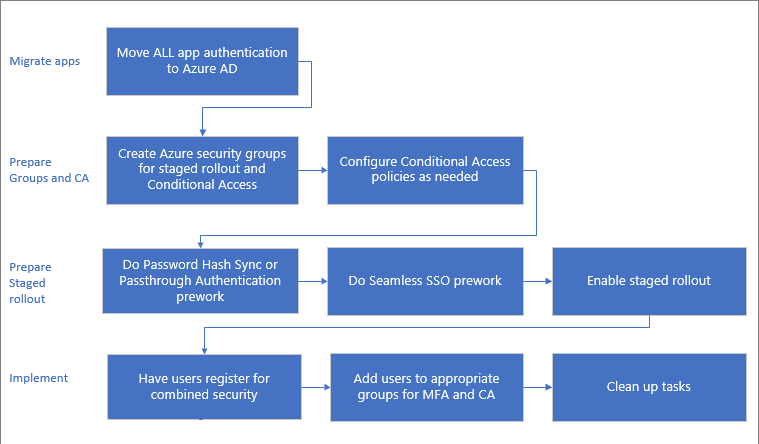

En el diagrama siguiente se muestra el proceso para migrar a la autenticación multifactor de Microsoft Entra y a la autenticación en la nube, a la vez que se mantienen algunas de las aplicaciones en AD FS. Este proceso permite la migración iterativa de los usuarios del servidor MFA a la autenticación multifactor de Microsoft Entra en función de la pertenencia a grupos.

Este paso se explica con detalle en las siguientes secciones de este artículo.

Nota:

Si, como parte de esta migración, planeas mover cualquier aplicación a Microsoft Entra ID, debes hacerlo antes de la migración de la MFA. Si mueves todas las aplicaciones, puedes omitir secciones del proceso de migración de MFA. Consulta la sección sobre cómo mover aplicaciones al final de este artículo.

Proceso para migrar a Microsoft Entra ID y autenticación de usuario

Preparación de grupos y acceso condicional

Los grupos se usan en tres capacidades para la migración de MFA.

Mover de forma iterativa a los usuarios a la autenticación multifactor de Microsoft Entra con lanzamiento preconfigurado.

Usa un grupo creado en Microsoft Entra ID, también conocido como grupo solo en la nube. Puedes usar grupos de seguridad de Microsoft Entra o grupos de Microsoft 365 para mover usuarios a la autenticación multifactor y para las directivas de acceso condicional.

Importante

No se admiten grupos de pertenencia anidada y dinámica en el lanzamiento preconfigurado. No uses estos tipos de grupos.

Directivas de acceso condicional. Puedes usar grupos Microsoft Entra ID o locales para el acceso condicional.

Invocar la autenticación multifactor de Microsoft Entra para aplicaciones de AD FS con reglas de notificaciones. Este paso solo se aplica si usas aplicaciones en AD FS.

Debes ser un grupo de seguridad de Active Directory local. Una vez que la autenticación multifactor de Microsoft Entra sea un método de autenticación adicional, podrás designar grupos de usuarios para usar ese método en cada relación de confianza para usuario autenticado. Por ejemplo, puedes llamar a la autenticación multifactor de Microsoft Entra en el caso de los usuarios que ya hayas migrado y al Servidor MFA para los que aún no se hayan migrado. Esta estrategia resulta útil tanto en las pruebas como durante la migración.

Nota:

No se recomienda reutilizar los grupos que se usan para la seguridad. Usa solo el grupo de seguridad para proteger un grupo de aplicaciones de alto valor con una directiva de acceso condicional.

Configuración de directivas de acceso condicional

Si ya usas el acceso condicional para determinar cuándo se solicita a los usuarios MFA, no necesitarás ningún cambio en las directivas. A medida que los usuarios se migran a la autenticación en la nube, comenzarán a usar la autenticación multifactor de Microsoft Entra tal como se define en las directivas de acceso condicional. Ya no se redirigirán a AD FS ni al servidor MFA.

Si los dominios federados tienen federatedIdpMfaBehavior establecido en enforceMfaByFederatedIdp o la marca SupportsMfa establecida en $True (federatedIdpMfaBehavior invalida SupportsMfa cuando se establecen ambos), es probable que se aplique MFA en AD FS mediante reglas de notificaciones.

En este caso, deberás analizar las reglas de notificaciones en la relación de confianza del usuario autenticado de Microsoft Entra ID y crear directivas de acceso condicional que admitan los mismos objetivos de seguridad.

Si es necesario, configura las directivas de acceso condicional antes de habilitar el lanzamiento preconfigurado. Para obtener más información, consulta los siguientes recursos:

- Planeamiento de la implementación del acceso condicional

- Directivas de acceso condicional habituales

Preparación de AD FS

Si no tiene ninguna aplicación en AD FS que requiera MFA, puede omitir esta sección e ir a la sección Preparación del lanzamiento preconfigurado.

Actualización de la granja de servidores de AD FS a 2019, FBL 4

En AD FS 2019, Microsoft lanzó una nueva funcionalidad que ayuda a especificar métodos de autenticación adicionales para un usuario autenticado, como una aplicación. Puede especificar un método de autenticación adicional mediante la pertenencia a grupos para determinar el proveedor de autenticación. Al especificar un método de autenticación adicional, puede realizar la transición a la autenticación multifactor de Microsft Entra y mantener intacta otra autenticación durante la transición.

Para obtener más información, vea Actualización a AD FS en Windows Server 2016 con una base de datos WID. En el artículo se describe tanto la actualización de la granja a AD FS 2019 como la actualización de FBL a 4.

Configuración de reglas de notificaciones para invocar la autenticación multifactor de Microsoft Entra

Ahora que la autenticación multifactor de Microsoft Entra es un método de autenticación adicional, puede asignar grupos de usuarios para que usen la autenticación multifactor de Microsoft Entra mediante la configuración de reglas de notificaciones, también conocidas como relaciones de confianza para usuarios autenticados. Mediante el uso de grupos, puede controlar qué proveedor de autenticación se llama de forma global o por aplicación. Por ejemplo, puede llamar a la autenticación multifactor de Microsoft Entra en el caso de los usuarios que se hayan registrado para obtener información de seguridad combinada o que hayan migrado sus números de teléfono, y llamar al servidor MFA en el caso de usuarios que no lo hayan hecho.

Nota:

Las reglas de notificaciones necesitan un grupo de seguridad local.

Reglas de copia de seguridad

Antes de configurar nuevas reglas de notificaciones, haga una copia de seguridad de las reglas. Tendrá que restaurar las reglas de notificación como parte de los pasos de limpieza.

En función de la configuración, es posible que también tenga que copiar la regla existente y anexar las reglas que se crean para la migración.

Para ver las reglas globales, ejecute lo siguiente:

Get-AdfsAdditionalAuthenticationRule

Para ver las confianzas de un usuario de confianza, ejecute el siguiente comando y reemplace RPTrustName por el nombre de la regla de notificaciones de confianzas de un usuario de confianza:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Directivas de control de acceso

Nota:

Las directivas de control de acceso no se pueden configurar para que se invoque un proveedor de autenticación específico en función de la pertenencia a grupos.

Para realizar la transición de las directivas de control de acceso a reglas de autenticación adicionales, ejecute el siguiente comando para cada una de las relaciones de confianza para usuario autenticado mediante el proveedor de autenticación del servidor MFA:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Este comando moverá la lógica de la directiva de control de acceso actual a Reglas de autenticación adicionales.

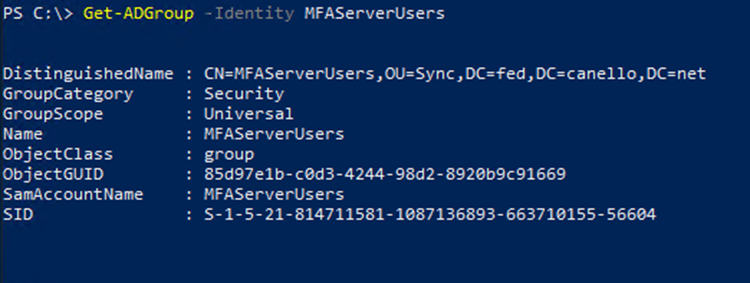

Configuración del grupo y búsqueda del SID

Necesitará un grupo específico en el que colocar a los usuarios para los que quiera invocar la autenticación multifactor de Microsoft Entra. Necesitará buscar el identificador de seguridad (SID) de ese grupo.

Para buscar el SID del grupo, ejecute el comando siguiente y reemplace GroupName por el nombre del grupo:

Get-ADGroup GroupName

Configuración de las reglas de notificaciones para llamar la autenticación multifactor de Microsoft Entra

Los cmdlets de Microsoft Graph PowerShell siguientes invocan la autenticación multifactor de Microsoft Entra para los usuarios del grupo cuando no están en la red corporativa.

Reemplace "YourGroupSid" por el SID encontrado mediante la ejecución del cmdlet anterior.

Asegúrese de revisar Procedimiento para elegir proveedores de autenticación adicionales en 2019.

Importante

Realice una copia de seguridad de las reglas de notificaciones antes de continuar.

Configuración de la regla de notificaciones global

Ejecute el siguiente comando y reemplace RPTrustName por el nombre de la regla de notificaciones de la relación de confianza para usuario autenticado:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

El comando devuelve las reglas de autenticación adicionales actuales para la relación de confianza para usuario autenticado.

Anexe las reglas siguientes a las reglas de notificación actuales:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

En el ejemplo siguiente se da por supuesto que las reglas de notificación actuales están configuradas para solicitar MFA cuando los usuarios se conectan desde fuera de la red. En este ejemplo se incluyen las reglas adicionales que debe anexar.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Establecimiento de la regla de notificaciones en cada aplicación

En este ejemplo se modifican las reglas de notificación en una relación de confianza para usuario autenticado (aplicación) específica. Se incluyen las reglas adicionales que debe anexar.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

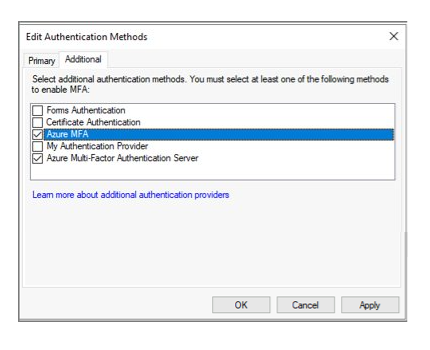

Configurar la autenticación multifactor de Microsoft Entra como proveedor de autenticación en AD FS

Para configurar la autenticación multifactor de Microsoft Entra para AD FS, debe configurar cada servidor AD FS. Si hay varios servidores de AD FS en la granja, puede configurarlos de forma remota mediante PowerShell de Microsoft Graph.

Para obtener instrucciones paso a paso sobre este proceso, consulte Configuración de los servidores de AD FS.

Después de configurar los servidores, puede agregar la autenticación multifactor de Microsoft Entra como método de autenticación adicional.

Preparación del lanzamiento preconfigurado

Ahora ya estás listo para habilitar el lanzamiento preconfigurado. El lanzamiento preconfigurado te ayuda a mover los usuarios de forma iterativa a PHS o PTA al mismo tiempo que migra su configuración de MFA local.

- Asegúrate de revisar los escenarios admitidos.

- En primer lugar, deberás realizar el trabajo previo para PHS o el trabajo previo para PTA. Se recomienda PHS.

- A continuación, realizarás el trabajo previo para el inicio de sesión único de conexión directa.

- Habilita el lanzamiento preconfigurado de la autenticación en la nube para el método de autenticación seleccionado.

- Agrega los grupos que creó para el lanzamiento preconfigurado. Recuerda que agregarás usuarios a grupos de forma iterativa y que no pueden ser grupos de pertenencia dinámica ni anidados.

Registro de usuarios para la autenticación multifactor de Microsoft Entra

En esta sección se explica cómo los usuarios pueden registrarse para la seguridad combinada (MFA y el autoservicio de restablecimiento de contraseña) y cómo migrar su configuración de MFA. Microsoft Authenticator se puede usar en el modo sin contraseña. También se puede usar como segundo factor para MFA con cualquier método de registro.

Registro para el registro de seguridad combinado (recomendado)

Se recomienda que los usuarios se registren para la información de seguridad combinada, que es un único lugar para registrar sus métodos de autenticación y dispositivos para MFA y SSPR.

Microsoft ofrece plantillas de comunicación que puede proporcionar a los usuarios para guiarlos por el proceso de registro combinado.

Estas incluyen plantillas para correo electrónico, pósteres, contenidos de tablas y otros recursos. Los usuarios registran su información en https://aka.ms/mysecurityinfo, desde donde acceden a la pantalla de registro de seguridad combinada.

Se recomienda proteger el proceso de registro de seguridad con acceso condicional, para lo que es necesario que el registro se produzca desde un dispositivo o ubicación de confianza. Para obtener información sobre el seguimiento de los estados de registro, consulta Actividad del método de autenticación para Microsoft Entra ID.

Nota:

Los usuarios que TIENEN que registrar su información de seguridad combinada desde una ubicación o dispositivo que no es de confianza pueden recibir un Pase de acceso temporal, o bien se les puede excluir temporalmente de la directiva.

Migración de la configuración de MFA desde el Servidor MFA

Puedes usar la utilidad MFA Server Migration para sincronizar la configuración de MFA registrada para los usuarios entre el Servidor MFA y Microsoft Entra ID. Puedes sincronizar números de teléfono, tokens de hardware y registros de dispositivos, como la configuración de la aplicación Microsoft Authenticator.

Adición de usuarios a los grupos adecuados

- Si has creado directivas de acceso condicional, agrega los usuarios adecuados a esos grupos.

- Si has creado grupos de seguridad locales para reglas de notificaciones, agrega los usuarios adecuados a esos grupos.

- Solo después de agregar usuarios a las reglas de acceso condicional adecuadas, agrega usuarios al grupo que creaste para el lanzamiento preconfigurado. Una vez hecho esto, empezarán a usar el método de autenticación de Azure que seleccionó (PHS o PTA) y la autenticación multifactor de Microsoft Entra cuando sean necesarios para realizar la autenticación multifactor.

Importante

No se admiten grupos de pertenencia anidada y dinámica en el lanzamiento preconfigurado. No uses estos tipos de grupos.

No se recomienda reutilizar los grupos que se usan para la seguridad. Usa solo el grupo de seguridad para proteger un grupo de aplicaciones de alto valor con una directiva de acceso condicional.

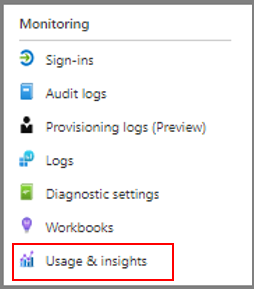

Supervisión

Hay muchos libros de Azure Monitor y numerosos informes de uso y conclusiones disponibles para supervisar la implementación. Estos informes se pueden encontrar en Microsoft Entra ID en el panel de navegación en Supervisión.

Supervisión del lanzamiento preconfigurado

En la sección libros, selecciona Plantillas públicas. En la sección Autenticación híbrida, selecciona el libro Grupos, usuarios e inicios de sesión en el lanzamiento preconfigurado.

Este libro se puede usar para supervisar las siguientes actividades:

- Usuarios y grupos agregados al lanzamiento preconfigurado.

- Usuarios y grupos eliminados del lanzamiento preconfigurado.

- Errores de inicio de sesión para los usuarios en el lanzamiento preconfigurado y los motivos de los errores.

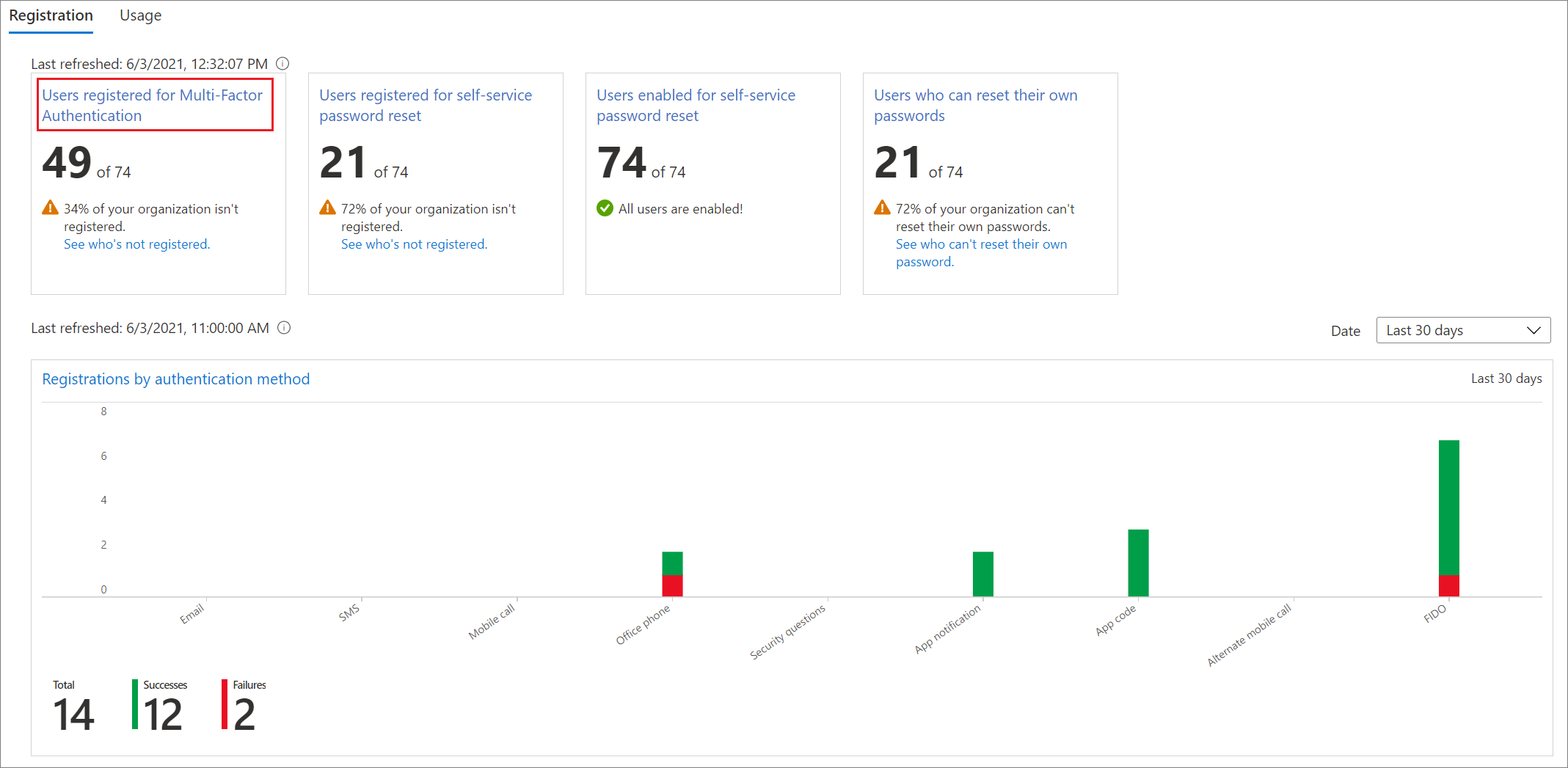

Supervisión del registro de la autenticación multifactor de Microsoft Entra

El registro de la autenticación multifactor de Microsoft Entra se puede supervisar por medio del informe de uso y conclusiones de los métodos de autenticación. Este informe se puede encontrar en Microsoft Entra ID. Seleccione Supervisión y después Uso y conclusiones.

En Uso y conclusiones, seleccione Métodos de autenticación.

Puede encontrar información detallada sobre el registro de la autenticación multifactor de Microsoft Entra en la pestaña Registro. Puede explorar en profundidad para ver una lista de usuarios registrados si selecciona el hipervínculo Usuarios registrados para la autenticación multifactor de Azure.

Supervisión del estado de inicio de sesión de la aplicación

Supervise las aplicaciones que ha movido a Microsoft Entra ID con el libro de estado de inicio de sesión de la aplicación o el informe de uso de la actividad de la aplicación.

- Libro de estado de inicio de sesión de la aplicación. Consulte Supervisión del estado de inicio de sesión de la aplicación para resiliencia para obtener instrucciones detalladas sobre el uso de este libro.

- Informe de uso de la actividad de la aplicación Microsoft Entra. Este informe se puede usar para ver los inicios de sesión correctos y con errores para aplicaciones individuales, así como la capacidad de explorar en profundidad y ver la actividad de inicio de sesión de una aplicación específica.

Tareas de limpieza

Después de mover todos los usuarios a la autenticación en la nube y la autenticación multifactor de Microsoft Entra, está listo para retirar el servidor MFA. Se recomienda que revise los registros del servidor MFA para asegurarse de que ningún usuario o aplicación lo usa antes de quitar el servidor.

Conversión de dominios a autenticación administrada

Ahora debe convertir los dominios federados de Microsoft Entra ID en administrados y eliminar la configuración de lanzamiento preconfigurada. Esta conversión garantiza que los nuevos usuarios usarán la autenticación en la nube sin que se agreguen a los grupos de migración.

Reversión de las reglas de notificaciones en AD FS y eliminación del proveedor de autenticación del servidor MFA

Siga los pasos descritos en Configuración de las reglas de notificaciones para invocar la autenticación multifactor de Microsoft Entra a fin de revertir las reglas de notificaciones de la copia de seguridad y quitar las reglas de notificaciones de AzureMFAServerAuthentication.

Por ejemplo, quite la siguiente sección de las reglas:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Deshabilitación del servidor MFA como proveedor de autenticación en AD FS

Este cambio garantiza que solo se usa la autenticación multifactor de Microsoft Entra como proveedor de autenticación.

- Abra la consola de administración de AD FS.

- En Servicios, haga clic con el botón derecho en Métodos de autenticación y seleccione Editar métodos de autenticación multifactor.

- Desactive la casilla Servidor Microsoft Azure Multi-Factor Authentication.

Retirada del servidor MFA

Siga el proceso de retirada del servidor empresarial para quitar los servidores MFA del entorno.

Entre las posibles consideraciones al retirar el servidor MFA se incluyen las siguientes:

- Se recomienda que revise los registros del servidor MFA para asegurarse de que ningún usuario o aplicación lo usa antes de quitar el servidor.

- Desinstalación del servidor Multi-Factor Authentication desde el panel de control en el servidor.

- Opcionalmente, limpie los registros y los directorios de datos restantes después de realizar primero una copia de seguridad.

- Desinstale el SDK del servidor web de la autenticación multifactor, si procede, incluidos los archivos que hayan quedado en los directorios inetpub\wwwroot\MultiFactorAuthWebServiceSdk o MultiFactorAuth.

- Para las versiones de servidor MFA anteriores a la 8.0.x, también puede ser necesario quitar el servicio web de autenticación multifactor de Phone App.

Traslado de la autenticación de la aplicación a Microsoft Entra ID

Si migra toda la autenticación de la aplicación con la autenticación de usuario y MFA, podrá quitar partes significativas de la infraestructura local, lo que reduce los costos y los riesgos. Si mueve toda la autenticación de la aplicación, puede omitir la fase de Preparación de AD FS y simplificar la migración de MFA.

El proceso para mover toda la autenticación de la aplicación se muestra en el diagrama siguiente.

Si no puede mover todas las aplicaciones antes de la migración, mueva tantas como sea posible antes de empezar. Para más información sobre cómo migrar aplicaciones a Azure, consulte Recursos para migrar aplicaciones a Microsoft Entra ID.