Administración de un método de autenticación externo en Microsoft Entra ID (versión preliminar)

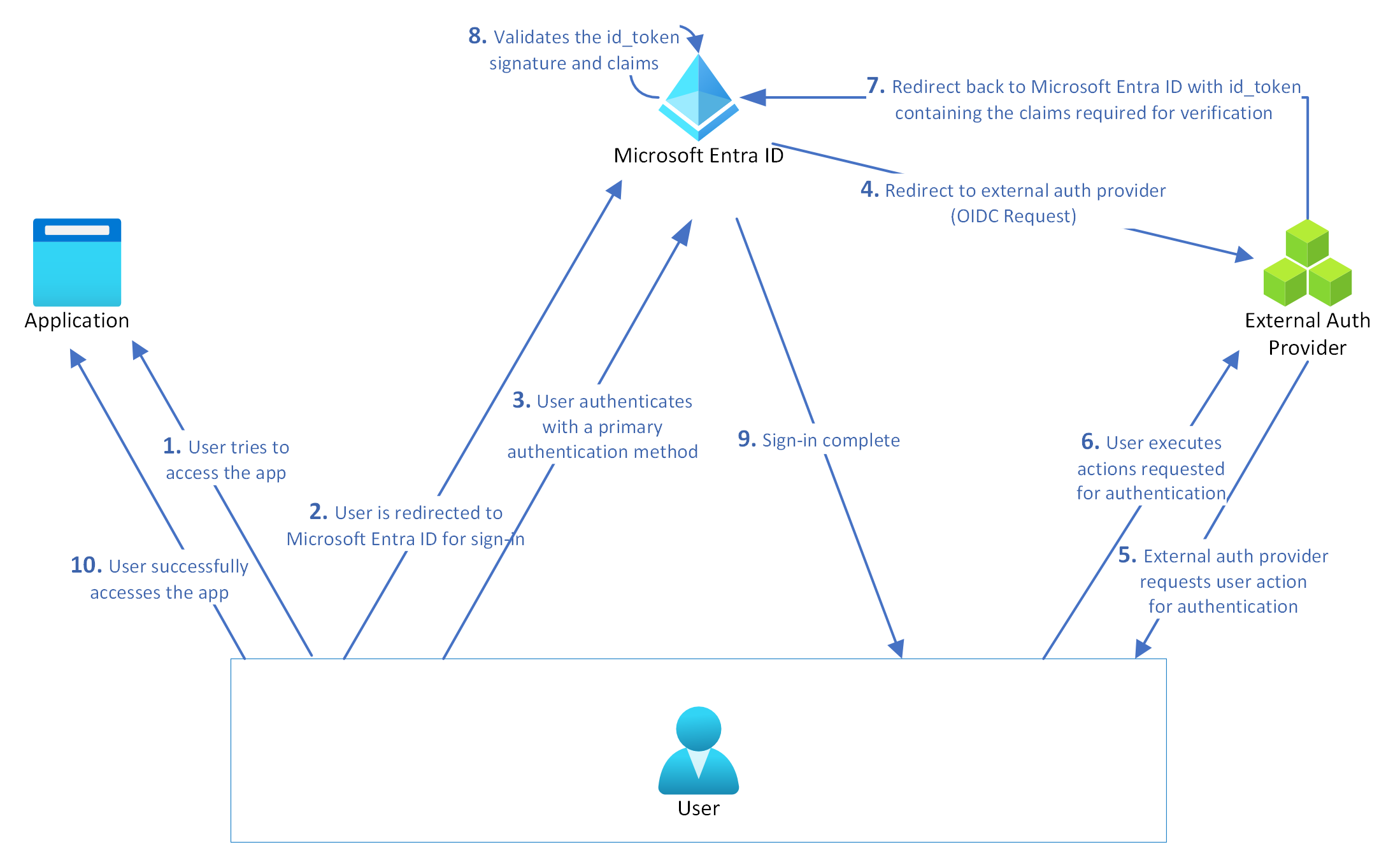

Un método de autenticación externo (EAM) permite a los usuarios elegir un proveedor externo para cumplir los requisitos de autenticación multifactor (MFA) cuando inician sesión en Microsoft Entra ID. Un EAM puede satisfacer los requisitos de MFA de las directivas de acceso condicional, las directivas de riesgos de acceso condicional según el riesgo de Protección de id. de Microsoft Entra, la activación de Privileged Identity Management (PIM) y cuando la propia aplicación requiere MFA.

Los EAM difieren de la federación en que la identidad de usuario se origina y administra en Microsoft Entra ID. Con la federación, la identidad se administra en el proveedor de identidades externo. EAM requiere al menos una licencia Microsoft Entra ID P1.

Metadatos necesarios para configurar un EAM

Para crear un EAM, necesita la siguiente información del proveedor de autenticación externo:

Por lo general, un id. de aplicación es una aplicación multiinquilino del proveedor, que se usa como parte de la integración. Debe proporcionar el consentimiento del administrador para esta aplicación en el inquilino.

Un id. de cliente es un identificador del proveedor que se usa como parte de la integración de autenticación para identificar el Microsoft Entra ID que solicita autenticación.

Una dirección URL de detección es el punto de conexión de detección de OpenID Connect (OIDC) para el proveedor de autenticación externo.

Nota:

Consulte Configuración de un nuevo proveedor de autenticación externa con Microsoft Entra ID para configurar el registro de aplicaciones.

Importante

Asegúrese de que la propiedad kid (Key ID) esté codificada en base64 en el encabezado JWT de la id_token y en el conjunto de claves web JSON (JWKS) recuperado del jwks_uri del proveedor. Esta alineación de codificación es esencial para la validación sin problemas de firmas de token durante los procesos de autenticación. La desalineación puede dar lugar a problemas con la coincidencia de claves o la validación de firmas.

Administración de un EAM en el Centro de administración de Microsoft Entra

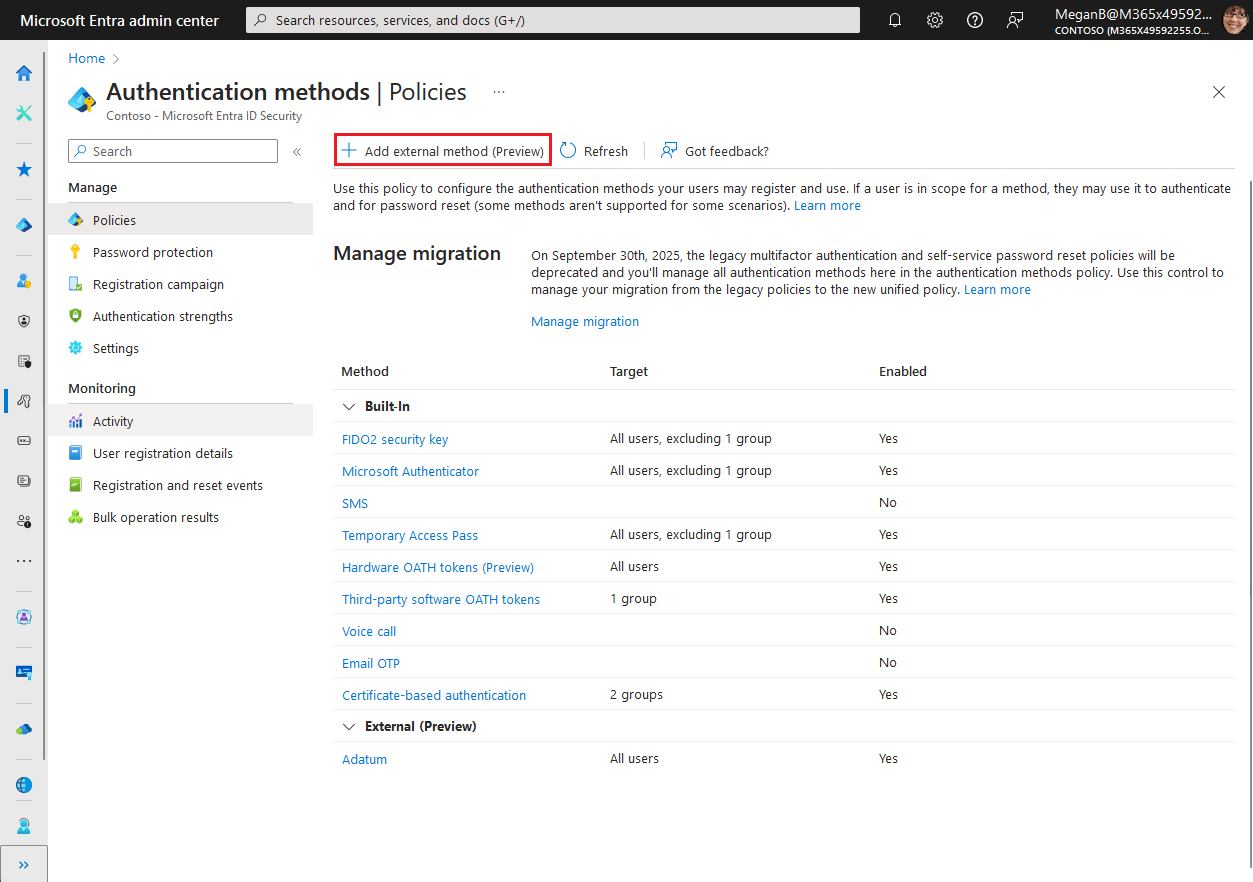

Los EAM se administran con la directiva de métodos de autenticación de Microsoft Entra ID, al igual que los métodos integrados.

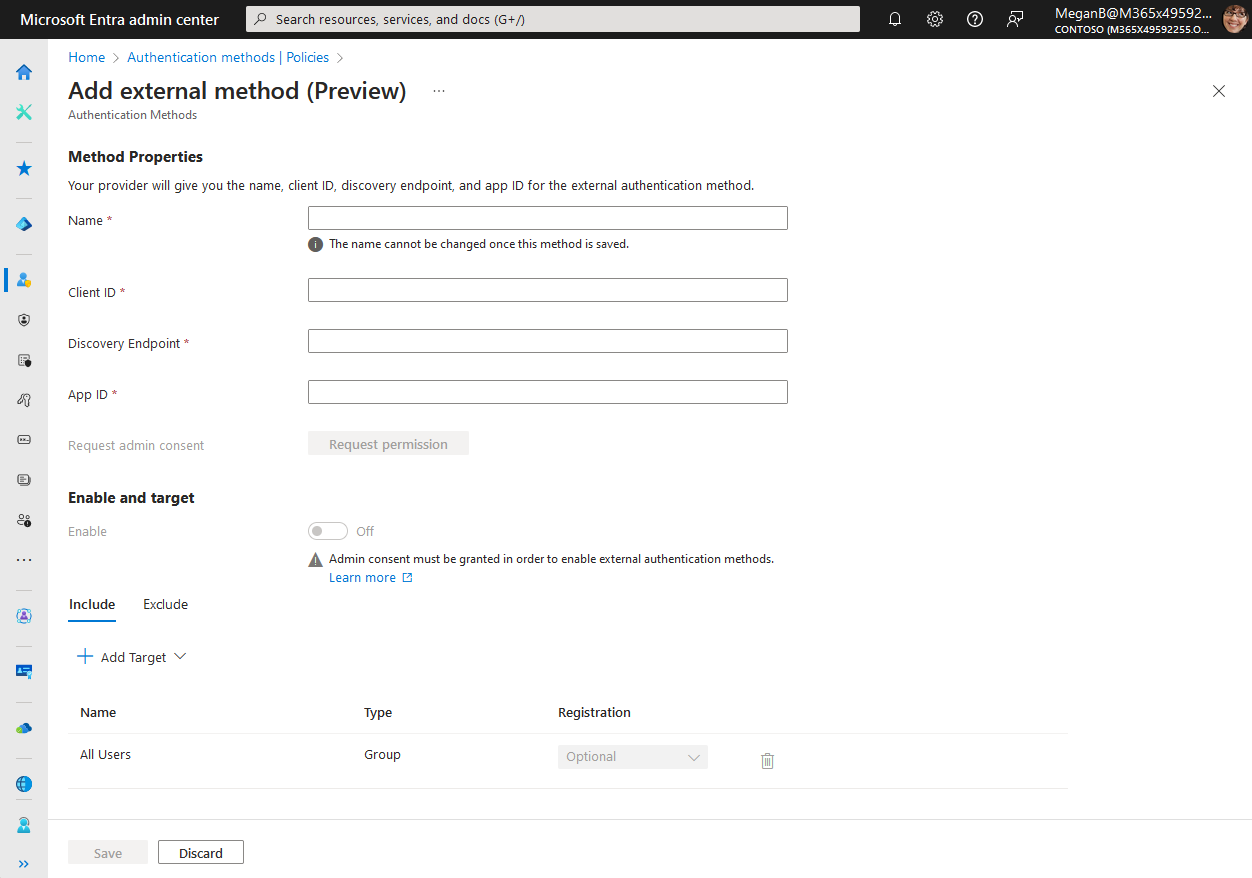

Creación de un EAM en el Centro de administración

Antes de crear un EAM en el Centro de administración, asegúrese de que tiene los metadatos para configurar un EAM.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

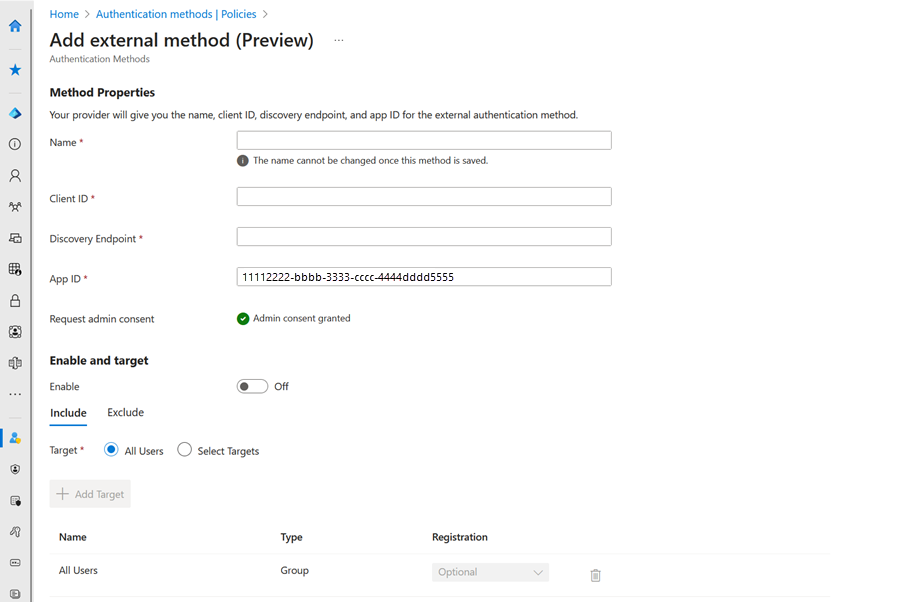

Vaya a Protección>Métodos de autenticación>Agregar método externo (versión preliminar).

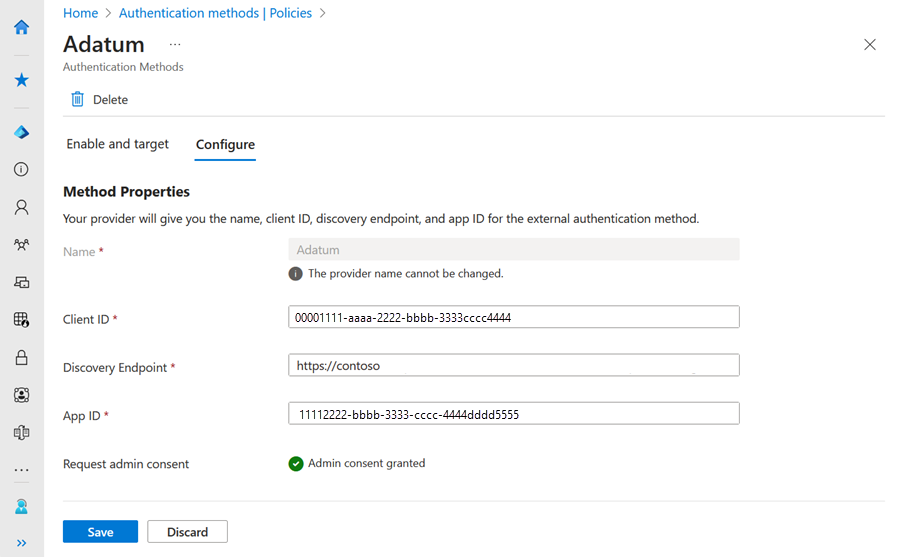

Agregue propiedades de método basadas en la información de configuración del proveedor. Por ejemplo:

- Nombre: Adatum

- Id. de cliente: 00001111-aaaa-2222-bbbb-3333cccc4444

- Punto de conexión de detección:

https://adatum.com/.well-known/openid-configuration - Id. de aplicación: 11112222-bbbb-3333-cccc-4444dddd5555

Importante

El nombre para mostrar es el nombre que se muestra al usuario en el selector de métodos. No se puede cambiar después de crear el método. Los nombres para mostrar deben ser únicos.

Necesita al menos el rol de Administrador de roles con privilegios para conceder el consentimiento del administrador para la aplicación del proveedor’. Si no tiene el rol requerido para la concesión del consentimiento, aún puede guardar el método de autenticación, pero no puede habilitarlo hasta que se conceda el consentimiento.

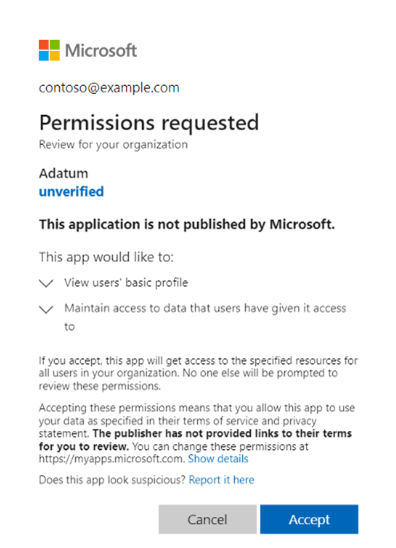

Después de escribir los valores del proveedor, presione el botón para solicitar que se conceda el consentimiento del administrador a la aplicación para que pueda leer la información necesaria del usuario para autenticarse correctamente. Se le pedirá que inicie sesión con una cuenta con permisos de administrador y conceda a la aplicación del proveedor los permisos necesarios.

Después de iniciar sesión, haga clic en Aceptar para conceder el consentimiento del administrador:

Puede ver los permisos que solicita la aplicación de proveedor antes de conceder el consentimiento. Después de conceder el consentimiento de administrador y de que el cambio se replique, la página se actualiza para mostrar que se ha concedido el consentimiento del administrador.

Si la aplicación tiene permisos, también puede habilitar el método antes de guardarlo. De lo contrario, deberá guardar el método en estado deshabilitado y habilitarlo una vez que la aplicación haya obtenido el consentimiento.

Una vez habilitado el método, todos los usuarios del ámbito pueden elegir el método para cualquier solicitud de MFA. Si la solicitud del proveedor no tiene el consentimiento aprobado, entonces cualquier inicio de sesión con el método falla.

Si la aplicación se elimina o deja de tener permiso, los usuarios ven un error y falla el inicio de sesión. No se puede usar el método.

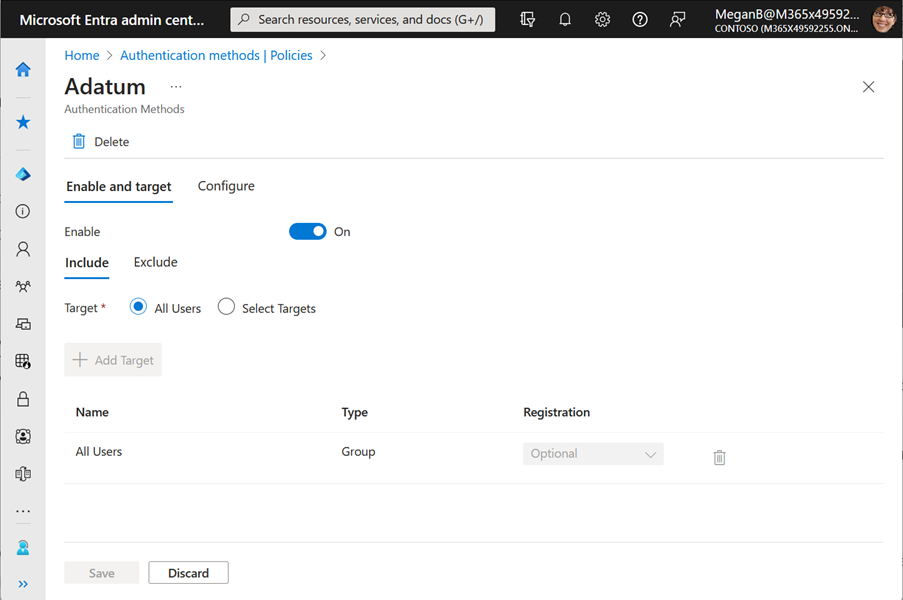

Configuración de un EAM en el Centro de administración

Para administrar los EAM en el Centro de administración de Microsoft Entra, abra la directiva Métodos de autenticación. Seleccione el nombre del método para abrir las opciones de configuración. Puede elegir qué usuarios se incluyen y excluyen al usar este método.

Eliminación de un EAM en el Centro de administración

Si ya no desea que los usuarios puedan usar EAM, puede:

- Establecer Habilitar en Desactivado para guardar la configuración del método

- Haga clic en Eliminar para quitar el método

Administración de un EAM mediante Microsoft Graph

Para administrar la directiva de métodos de autenticación mediante Microsoft Graph, necesita el permiso Policy.ReadWrite.AuthenticationMethod. Para obtener más información, consulte Update authenticationMethodsPolicy.

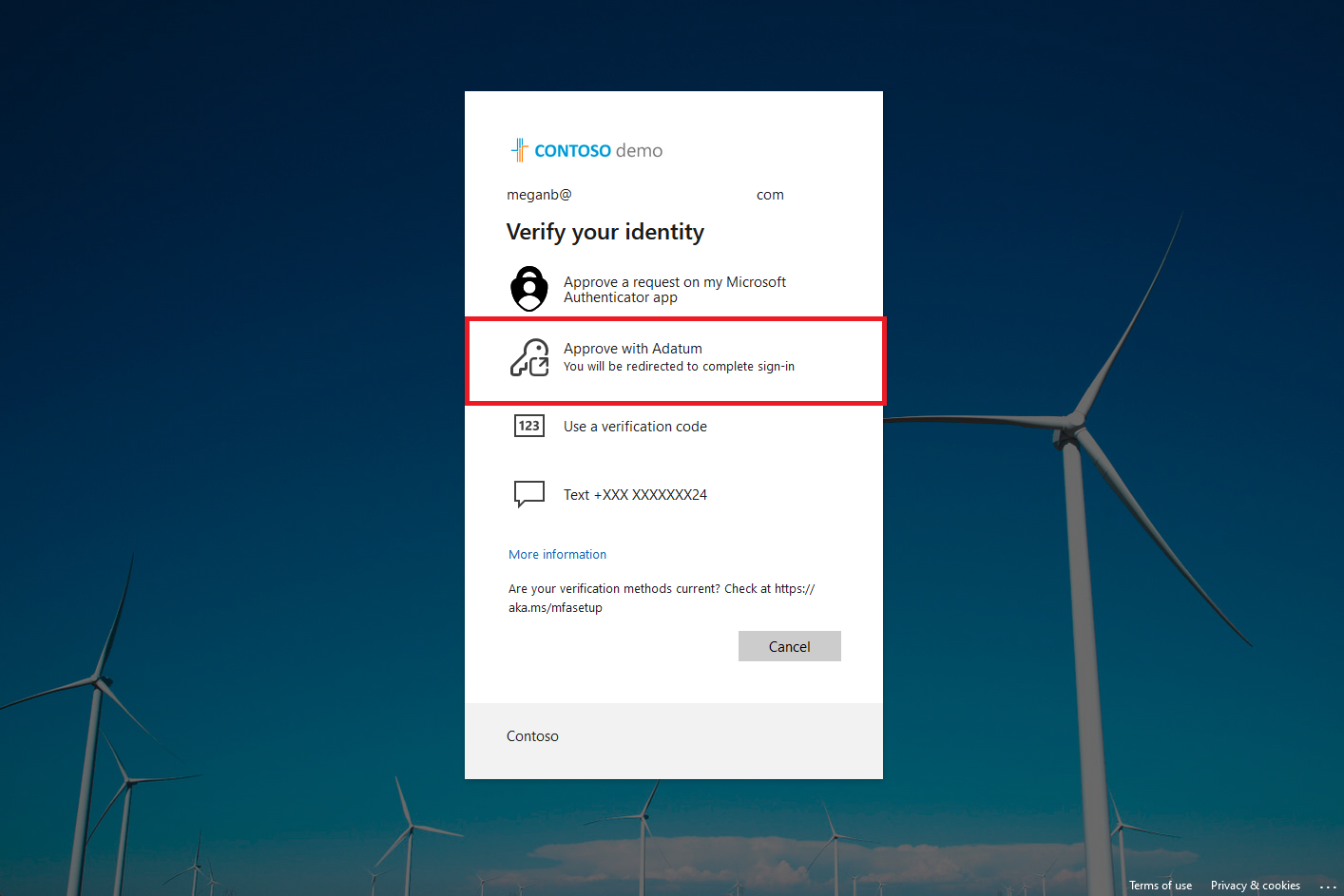

Experiencia del usuario

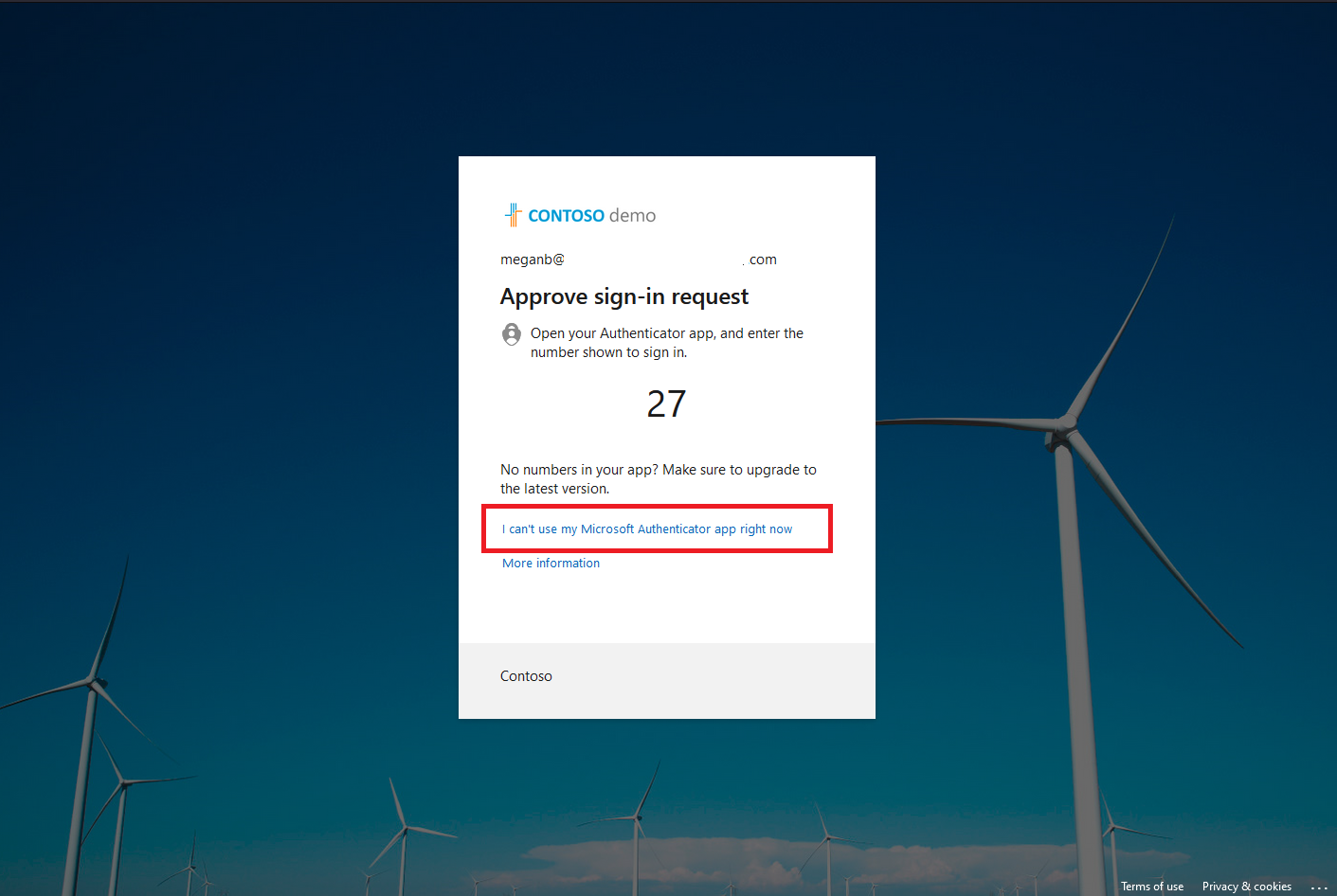

Los usuarios que están habilitados para EAM pueden usarlo cuando inicien sesión y se requiera autenticación multifactor.

Nota:

Estamos trabajando activamente para admitir MFA preferidos por el sistema con EAM.

Si el usuario tiene otras formas de iniciar sesión y el MFA preferido por el sistema está activado, esos otros métodos aparecen por orden predeterminado. El usuario puede optar por usar un método diferente y, a continuación, seleccionar el EAM. Por ejemplo, si el usuario tiene Authenticator activado como otro método, se le pedirá que haga coincidir los números.

Si el usuario no tiene otros métodos habilitados, simplemente puede elegir el EAM. Se redirigen al proveedor de autenticación externo para completar la autenticación.

Registro de métodos de autenticación para EAM

En la versión preliminar, todos los usuarios de un grupo de inclusión para EAM se consideran compatibles con MFA y pueden usar el método de autenticación externo para satisfacer MFA. Los usuarios que son compatibles con MFA debido a que son un destino de inclusión para un EAM no se incluyen en los informes sobre el registro del método de autenticación.

Nota:

Estamos trabajando activamente en la adición de la funcionalidad de registro para EAM. Una vez agregado el registro, los usuarios que anteriormente usaban un EAM deberán tener el EAM registrado con Entra ID antes de que se les pida que lo usen para satisfacer MFA.

Uso de controles personalizados de acceso condicional y EAM en paralelo

Los EAM y los controles personalizados pueden funcionar en paralelo. Microsoft recomienda que los administradores configuren dos directivas de acceso condicional:

- Una directiva para aplicar el control personalizado

- Otra directiva con la concesión de MFA requerida

Incluya un grupo de usuarios de prueba para cada directiva, pero no para ambas. Si un usuario está incluido en ambas directivas, o en cualquier directiva con ambas condiciones, el usuario tiene que satisfacer el MFA durante el inicio de sesión. También tienen que satisfacer el control personalizado, lo que los redirige al proveedor externo una segunda vez.

Pasos siguientes

Para obtener más información sobre cómo administrar métodos de autenticación, consulte Administración de métodos de autenticación para Microsoft Entra ID.

Para obtener una referencia del proveedor de EAM, consulte Referencia del proveedor de métodos externos de autenticación multifactor de Microsoft Entra (versión preliminar).