Tutoriales de preparación de cuentas de usuario para flujos de trabajo de ciclo de vida

En el caso de los tutoriales de incorporación y retirada, necesita cuentas para las que se ejecutan los flujos de trabajo. Esta sección le ayuda a preparar estas cuentas. Si ya tiene cuentas de prueba que cumplen con los siguientes requisitos, puede continuar directamente con los tutoriales de incorporación y retirada. Se requieren dos cuentas para los tutoriales de incorporación: una cuenta para la nueva contratación y otra cuenta que actúe como administrador de la nueva contratación. La cuenta de la nueva contratación debe tener establecidos los siguientes atributos:

- employeeHireDate debe estar establecido en hoy.

- department debe estar establecido en sales.

- El atributo manager debe estar establecido y la cuenta del administrador debe tener un buzón para recibir un correo electrónico.

Los tutoriales de desvinculación solo requieren una cuenta que tenga pertenencias a grupos y Teams, pero la cuenta se elimina durante el tutorial.

Requisitos previos

El uso de esta característica requiere licencias de Gobierno de Microsoft Entra ID o el Conjunto de aplicaciones de Microsoft Entra. Para encontrar la licencia adecuada para sus requisitos, consulte Aspectos básicos de las licencias gubernamentales de id. de Microsoft Entra.

- Un inquilino de Microsoft Entra

- Una cuenta de administrador con los permisos adecuados para el inquilino de Microsoft Entra. Esta cuenta se utiliza para crear nuestros usuarios y flujos de trabajo.

Antes de empezar

En la mayoría de los casos, los usuarios se aprovisionarán en Microsoft Entra ID desde una solución local (como Microsoft Entra Connect o Cloud Sync) o con una solución de RR. HH. Estos usuarios tienen los atributos y valores rellenados en el momento de la creación. La configuración de la infraestructura para aprovisionar usuarios está fuera del ámbito de este tutorial. Para obtener más información, consulte Tutorial: Entorno básico de Active Directory y Tutorial: Integración de un único bosque con un único inquilino de Microsoft Entra.

Creación de usuarios en Microsoft Entra ID

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Graph Explorer se usa para crear rápidamente dos usuarios necesarios para ejecutar los flujos de trabajo de ciclo de vida en los tutoriales. Un usuario representa a nuestro nuevo empleado y el segundo representa al administrador del nuevo empleado.

Debe editar la llamada POST y reemplazar la parte <your tenant name here> por el nombre del inquilino. Por ejemplo: $UPN_manager = "bsimon@<your tenant name here>" a $UPN_manager = "bsimon@contoso.onmicrosoft.com".

Nota:

Tenga en cuenta que un flujo de trabajo no se desencadenará cuando la fecha de contratación del empleado (Días desde el evento) sea anterior a la fecha de creación del flujo de trabajo. Debe establecer un valor de employeeHiredate en el futuro por diseño. Las fechas usadas en este tutorial son una instantánea en el tiempo. Por lo tanto, debe cambiar las fechas según corresponda para adaptarlas a esta situación.

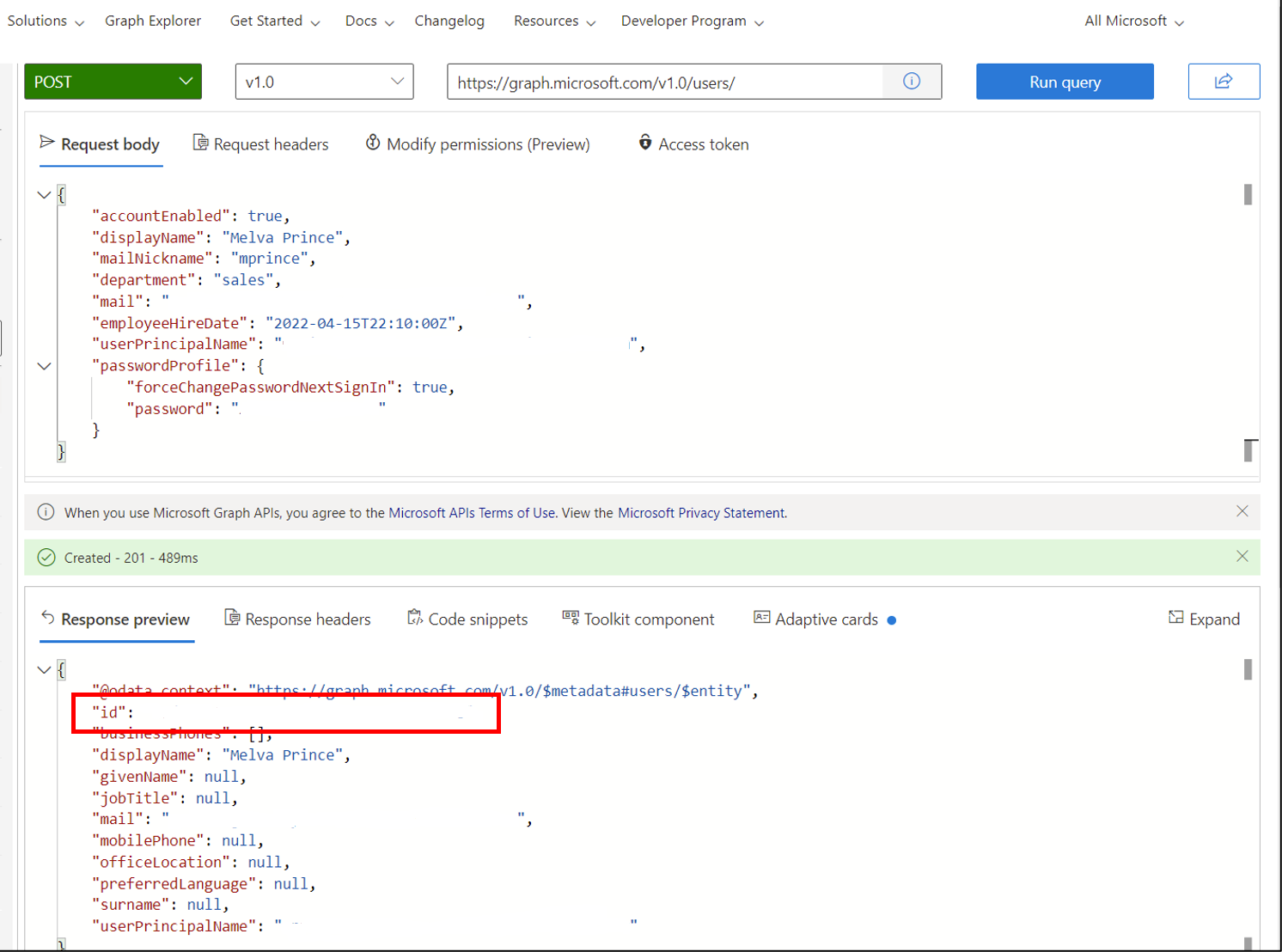

Primero creamos a nuestra empleada, Melva Prince.

- Ahora vaya al Probador de Graph.

- Inicia sesión en el Explorador de Graph con la cuenta de administrador del usuario del inquilino.

- En la parte superior, cambie GET a POST y agregue

https://graph.microsoft.com/v1.0/users/al cuadro. - Copie el código siguiente en el cuerpo de la solicitud

- Reemplace

<your tenant here>en el código siguiente por el valor de su inquilino de Microsoft Entra. - Selecciona Ejecutar consulta.

- Copie el id. que se devuelve en los resultados. Esto se utiliza más tarde para asignar un administrador.

{

"accountEnabled": true,

"displayName": "Melva Prince",

"mailNickname": "mprince",

"department": "sales",

"mail": "mprince@<your tenant name here>",

"employeeHireDate": "2022-04-15T22:10:00Z",

"userPrincipalName": "mprince@<your tenant name here>",

"passwordProfile" : {

"forceChangePasswordNextSignIn": true,

"password": "<Generated Password>"

}

}

A continuación, creamos a Britta Simon. Esta cuenta se usa como administrador.

- Permanezca en el Probador de Graph.

- Asegúrese de que en la parte superior todavía se indique POST y de que en el cuadro aparezca

https://graph.microsoft.com/v1.0/users/. - Copie el código siguiente en el cuerpo de la solicitud

- Reemplace

<your tenant here>en el código siguiente por el valor de su inquilino de Microsoft Entra. - Selecciona Ejecutar consulta.

- Copie el id. que se devuelve en los resultados. Este id. se utiliza más tarde para asignar un administrador.

{ "accountEnabled": true, "displayName": "Britta Simon", "mailNickname": "bsimon", "department": "sales", "mail": "bsimon@<your tenant name here>", "employeeHireDate": "2021-01-15T22:10:00Z", "userPrincipalName": "bsimon@<your tenant name here>", "passwordProfile" : { "forceChangePasswordNextSignIn": true, "password": "<Generated Password>" } }

Nota:

Debes cambiar la sección <su nombre de inquilino aquí> del código para que coincida con el inquilino de Microsoft Entra.

Como alternativa, también puedes usar el siguiente script de PowerShell para crear rápidamente dos usuarios necesarios para ejecutar un flujo de trabajo de ciclo de vida. Un usuario representa a nuestro nuevo empleado y el segundo representa al administrador del nuevo empleado.

Importante

Se proporciona el siguiente script de PowerShell para crear rápidamente los dos usuarios que se necesitan para este tutorial. Estos usuarios también se pueden crear en el Centro de administración de Microsoft Entra.

Para crear este paso, guarda el siguiente script de PowerShell en una ubicación de un equipo que tenga acceso a Azure.

A continuación, debes editar el script y reemplazar la parte <tu nombre de inquilino aquí> por el nombre del inquilino. Por ejemplo: $UPN_manager = "bsimon@<your tenant name here>" a $UPN_manager = "bsimon@contoso.onmicrosoft.com".

Debes realizar esta acción tanto para $UPN_employee como para $UPN_manager.

Después de editar el script, guárdalo y sigue estos pasos:

- Abre un símbolo del sistema de Windows PowerShell, con privilegios administrativos, desde una máquina que tenga acceso al Centro de administración de Microsoft Entra.

- Ve a la ubicación en la que se guardó el script de PowerShell y ejecútelo.

- Si se te solicita, selecciona Sí a todo al instalar el módulo de PowerShell.

- Cuando se te solicite, inicia sesión en el Centro de administración de Microsoft Entra con un administrador global para el inquilino.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$Displayname_employee = "Melva Prince"

$UPN_employee = "mprince<your tenant name here>"

$Name_employee = "mprince"

$Password_employee = "Pass1w0rd"

$EmployeeHireDate_employee = "04/10/2022"

$Department_employee = "Sales"

$Displayname_manager = "Britta Simon"

$Name_manager = "bsimon"

$Password_manager = "Pass1w0rd"

$Department = "Sales"

$UPN_manager = "bsimon@<your tenant name here>"

Install-Module -Name AzureAD

Connect-MgGraph -Confirm

$PasswordProfile = New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile

$PasswordProfile.Password = "<Password>"

New-MgUser -DisplayName $Displayname_manager -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_manager -AccountEnabled $true -MailNickName $Name_manager -Department $Department

New-MgUser -DisplayName $Displayname_employee -PasswordProfile $PasswordProfile -UserPrincipalName $UPN_employee -AccountEnabled $true -MailNickName $Name_employee -Department $Department

Una vez que el usuario o los usuarios se crean correctamente en Microsoft Entra ID, puedes seguir los tutoriales de flujo de trabajo del ciclo de vida para la creación del flujo de trabajo.

Otros pasos para el escenario de precontratación

Hay algunos pasos adicionales que debes tener en cuenta al probar el tutorial Incorporación de usuarios a tu organización mediante flujos de trabajo del ciclo de vida con el Centro de administración de Microsoft Entra o el tutorial Incorporación de usuarios a su organización mediante flujos de trabajo del ciclo de vida con Microsoft Graph.

Edición de los atributos de los usuarios mediante el Centro de administración de Microsoft Entra

Algunos de los atributos necesarios para el tutorial de incorporación previo a la contratación se exponen a través del centro de administración de Microsoft Entra y se pueden configurar allí.

Estos atributos son los siguientes:

| Atributo | Descripción | Establecer en |

|---|---|---|

| Se usa para notificar al administrador del pase de acceso temporal de los nuevos empleados. | Manager | |

| manager | Atributo que usa el flujo de trabajo de ciclo de vida. | Employee |

Para el tutorial, el atributo mail solo debe establecerse en la cuenta del administrador y el atributo manager, en la cuenta del empleado. Sigue estos pasos:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Ve a>Identidad>Usuarios>Todos los usuarios.

- Selecciona Melva Prince.

- En la parte superior, selecciona Editar.

- En la sección del administrador, selecciona Cambiar y selecciona Britta Simon.

- En la parte superior, selecciona Guardar.

- Vuelve a la sección de usuarios y selecciona Britta Simon.

- En la parte superior, selecciona Editar.

- En Correo electrónico, escribe una dirección de correo electrónico válida.

- Selecciona Guardar.

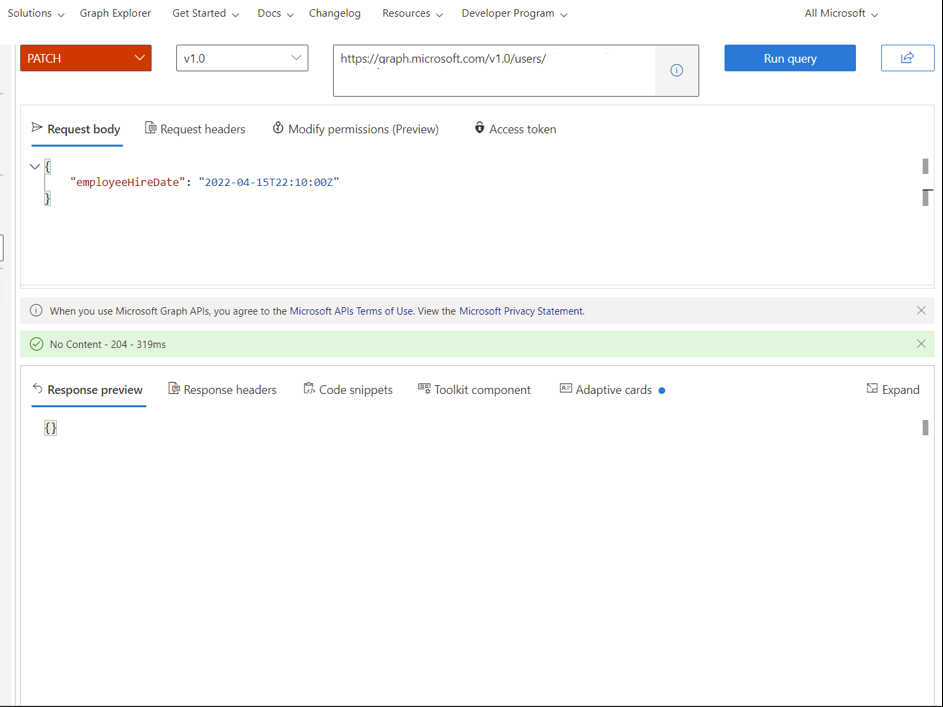

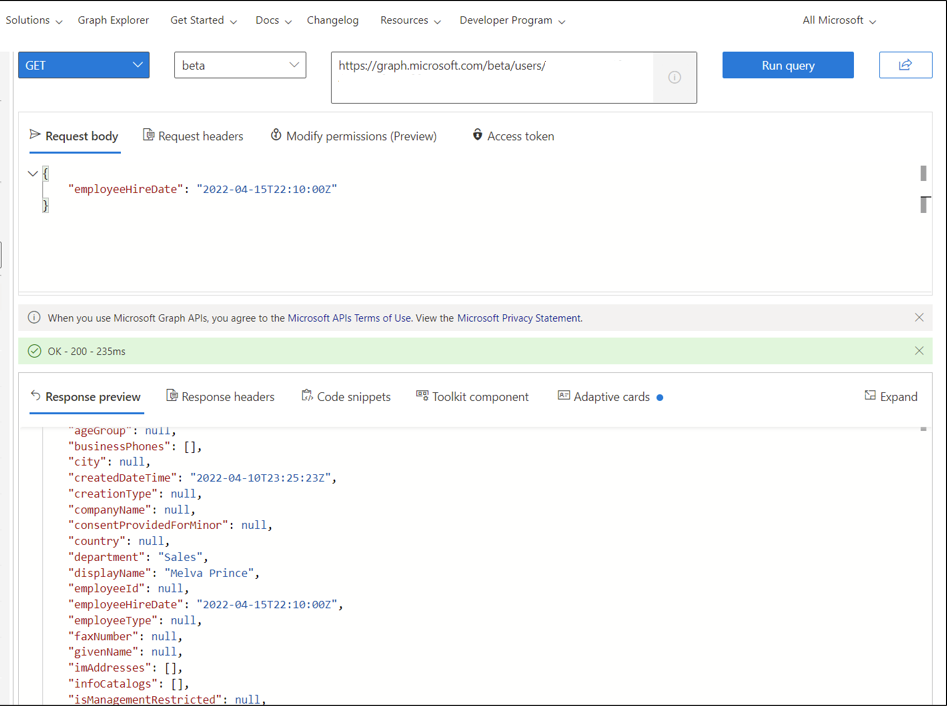

Edición de employeeHireDate

El atributo employeeHireDate es nuevo en Microsoft Entra ID. No se expone a través de la interfaz de usuario y se debe actualizar mediante Graph. Para editar este atributo, podemos usar el Probador de Graph.

Nota

Tenga en cuenta que un flujo de trabajo no se desencadenará cuando la fecha de contratación del empleado (Días desde el evento) sea anterior a la fecha de creación del flujo de trabajo. Debe establecer un employeeHireDate en el futuro por diseño. Las fechas usadas en este tutorial son una instantánea en el tiempo. Por lo tanto, debe cambiar las fechas según corresponda para adaptarlas a esta situación.

Para ello, debemos obtener el id. de objeto de la usuaria Melva Prince.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

Ve a>Identidad>Usuarios>Todos los usuarios.

Seleccione Melva Prince.

Seleccione el signo de copia situado junto al id. de objeto.

Ahora vaya al Probador de Graph.

Inicie sesión en el Explorador de Graph con la cuenta de administrador global del inquilino.

En la parte superior, cambie GET a PATCH y agregue

https://graph.microsoft.com/v1.0/users/<id>al cuadro. Reemplace<id>por el valor que hemos copiado anteriormente.Copie lo siguiente en el cuerpo de la solicitud y seleccione Ejecutar consulta.

{ "employeeHireDate": "2022-04-15T22:10:00Z" }Para comprobar la modificación, cambie PATCH de nuevo a GET y v1.0 a beta. Seleccione Ejecutar consulta. Debería ver los atributos de Melva establecidos.

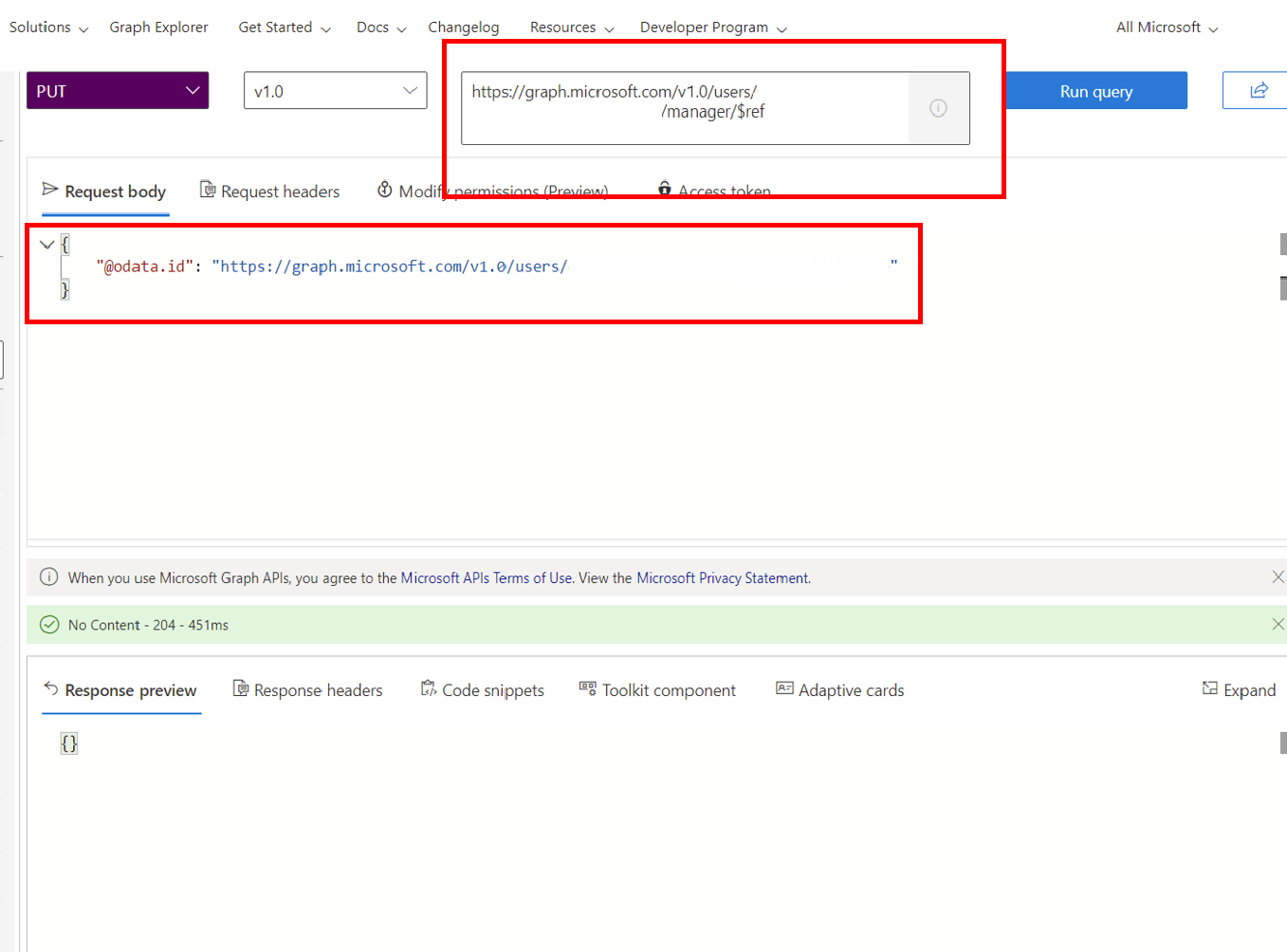

Edición del atributo manager en la cuenta del empleado

El atributo manager se usa para las tareas de notificación por correo electrónico. Envía un correo electrónico al administrador una contraseña temporal para el nuevo empleado. Siga estos pasos para asegurarse de que los usuarios de Microsoft Entra tienen un valor para el atributo manager.

Permanezca en el Probador de Graph.

Asegúrese de que en la parte superior todavía se indique PUT y de que en el cuadro aparezca

https://graph.microsoft.com/v1.0/users/<id>/manager/$ref. Cambie<id>por el id. de Melva Prince.Copie el código siguiente en el cuerpo de la solicitud

Reemplace

<managerid>en el código siguiente por el valor del id. de Britta Simon.Seleccione Ejecutar consulta.

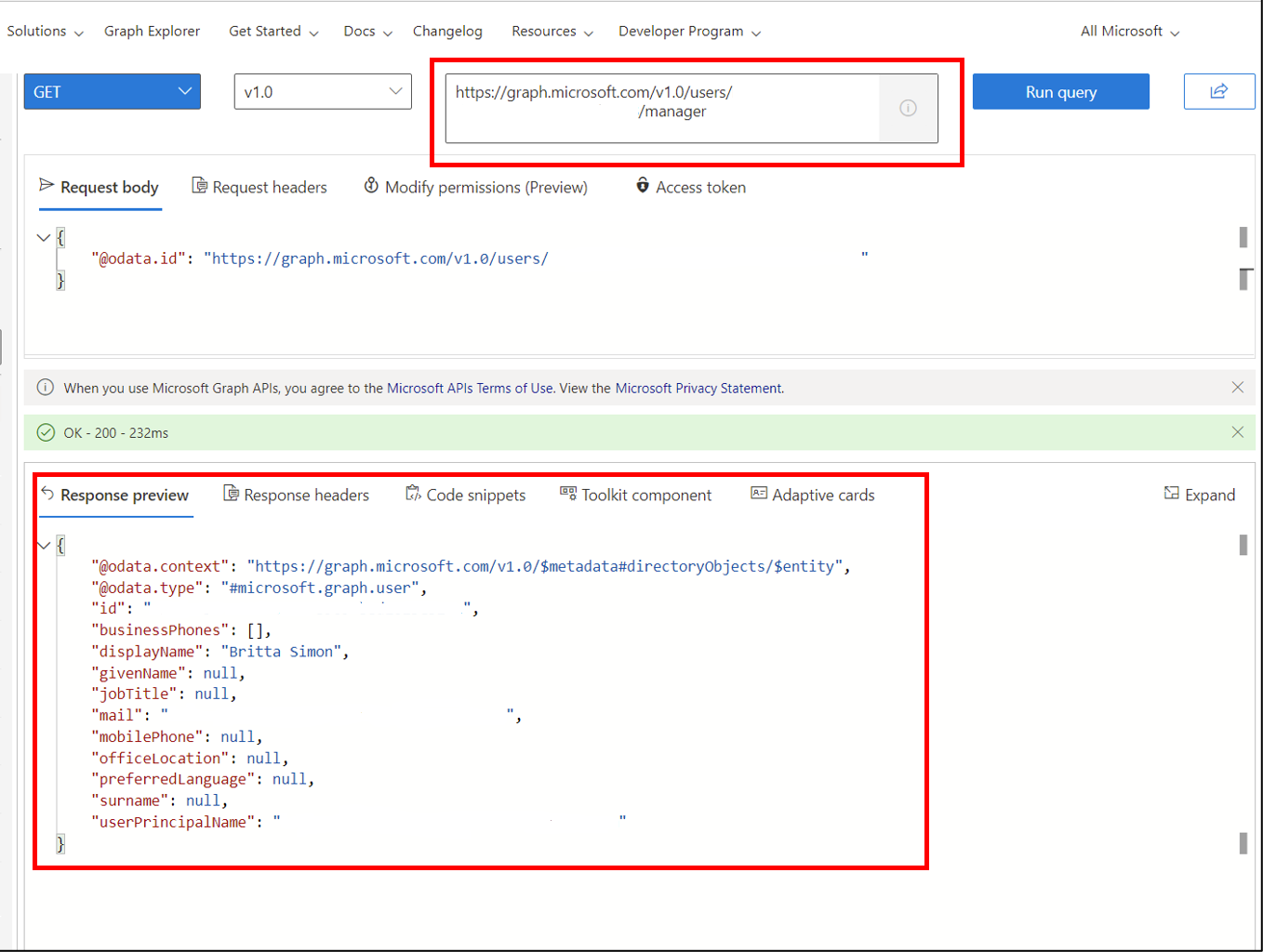

{ "@odata.id": "https://graph.microsoft.com/v1.0/users/<managerid>" }Ahora, para comprobar que el administrador está configurado correctamente, podemos cambiar PUT a GET.

Asegúrese de que en el cuadro aparezca

https://graph.microsoft.com/v1.0/users/<id>/manager/. El valor de<id>sigue siendo el de Melva Prince.Seleccione Ejecutar consulta. Debería ver que se devuelve Britta Simon en la respuesta.

Para obtener más información sobre cómo actualizar la información del administrador para un usuario en Graph API, consulte la documentación de asignación de administrador. También puede establecer este atributo en el Centro de administración de Azure. Para obtener más información, consulte Adición o cambio de la información de perfil.

Habilitación del pase de acceso temporal (TAP)

Un pase de acceso temporal es un pase de tiempo limitado emitido por un administrador que cumple los requisitos de la autenticación sólida.

En este escenario, usaremos esta característica de Microsoft Entra ID para generar un pase de acceso temporal para nuestro nuevo empleado. Se le ha enviado por correo al gerente del empleado.

Para usar esta característica, debe estar habilitada en nuestro inquilino de Microsoft Entra. Para habilitar esta característica, siga estos pasos.

- Inicia sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

- Vaya a Protección> Autenticación de métodos> Paso de acceso temporal

- Seleccione Sí para habilitar la directiva, agregue a Britta Simon y seleccione qué usuarios tienen aplicada la directiva y los valores de General.

Consideración del escenario de la persona que abandona

Hay un paso adicional que debes tener en cuenta al probar los tutoriales para los usuarios de retirada de tu organización mediante flujos de trabajo de ciclo de vida con el tutorial del Centro de administración de Microsoft Entra o con Microsoft Graph.

Configuración de usuarios con grupos y Teams con pertenencia a equipos

Se requiere un usuario con pertenencias a Teams y grupos para comenzar los tutoriales del escenario de la persona que abandona.

Pasos siguientes

- Incorporación de usuarios a tu organización mediante flujos de trabajo de ciclo de vida con el Centro de administración de Microsoft Entra

- Incorporación de usuarios a tu organización mediante flujos de trabajo de ciclo de vida con Microsoft Graph

- Tutorial: Incorporación de usuarios a tu organización mediante flujos de trabajo de ciclo de vida con el Centro de administración de Microsoft Entra

- Tutorial: Desvinculación de usuarios de tu organización mediante Flujos de trabajo de ciclo de vida con Microsoft Graph