Configuración de alertas de seguridad para roles de Azure en Privileged Identity Management

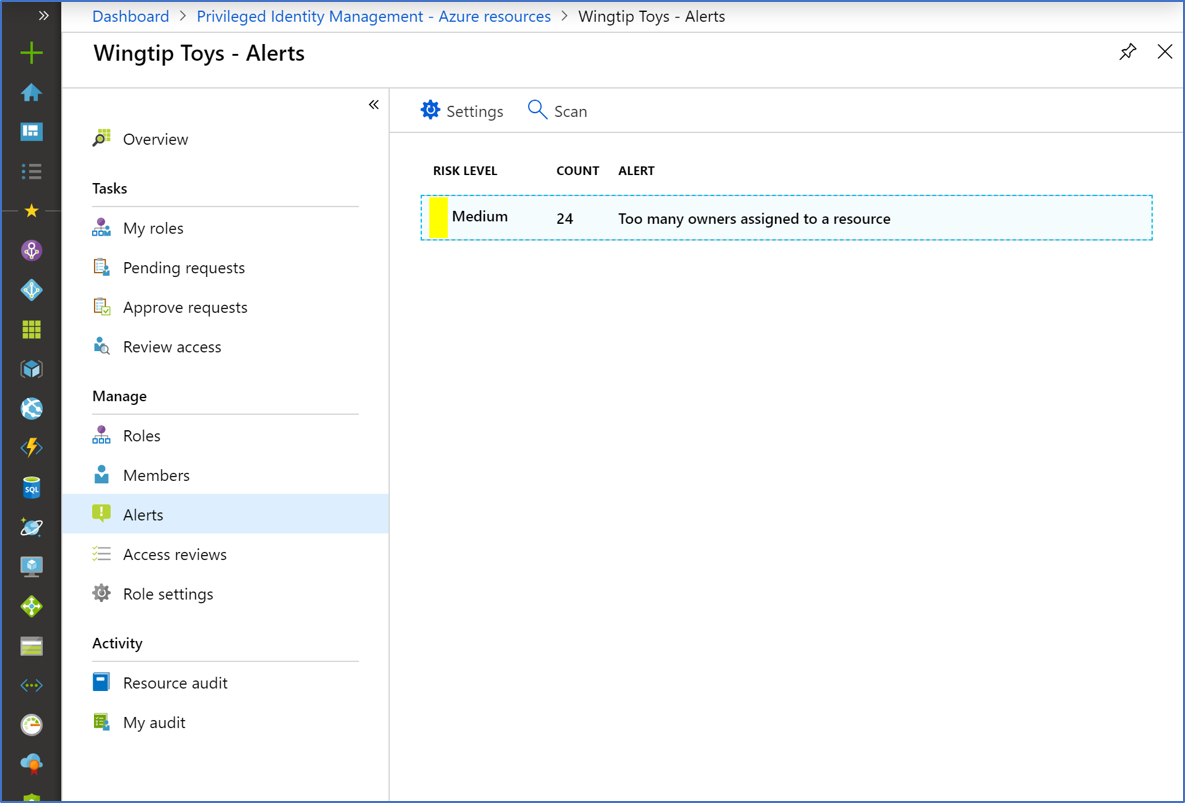

Privileged Identity Management (PIM) genera alertas cuando se producen actividades sospechosas o no seguras en su organización en Microsoft Entra ID. Cuando se desencadena una alerta, se muestra en la página de alertas.

Nota

Un evento de Privileged Identity Management puede generar notificaciones por correo electrónico a varios destinatarios: usuarios asignados, aprobadores o administradores. El número máximo de notificaciones enviadas por evento es 1000. Si el número de destinatarios supera los 1000: solo los primeros 1000 destinatarios reciben una notificación por correo electrónico. Este límite no impide que otros asignados, administradores o aprobadores usen sus permisos en Microsoft Entra ID y Privileged Identity Management.

Revisar alertas

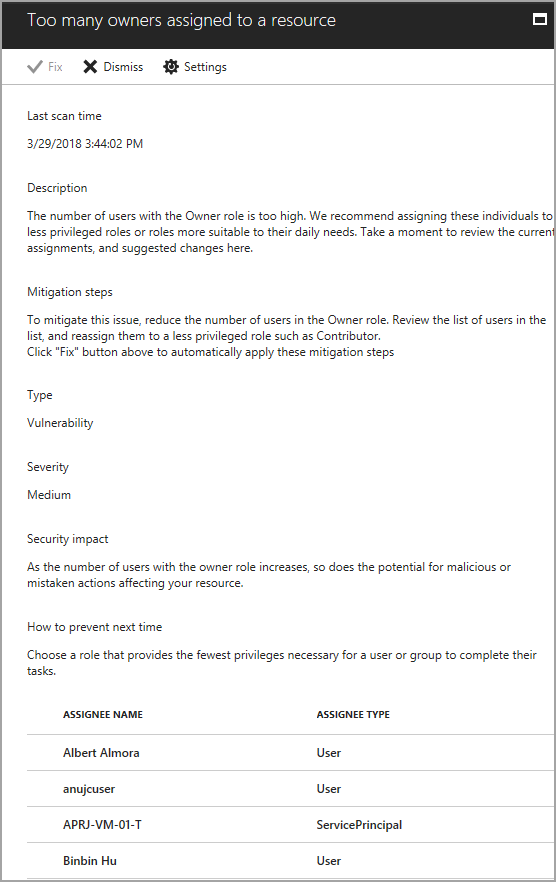

Seleccione una alerta para ver un informe que muestre los usuarios o los roles que desencadenó la alerta, junto con la guía de corrección.

Alertas

| Alerta | severity | Desencadenador | Recomendación |

|---|---|---|---|

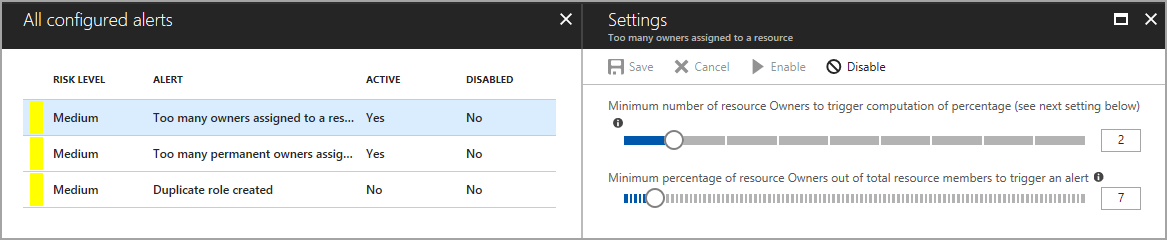

| Hay demasiados propietarios asignados a un recurso | Media | Demasiados usuarios tienen el rol de propietario. | Revise los usuarios de la lista y vuelva a asignar algunos a roles con menos privilegios. |

| Hay demasiados propietarios permanentes asignados a un recurso | Media | Demasiados usuarios están asignados permanentemente a un rol. | Revise los usuarios de la lista y vuelva a asignar algunos para que tengan que solicitar la activación para usar el rol. |

| Se ha creado un rol duplicado | Media | Varios roles tienen los mismos criterios. | Use solo uno de estos roles. |

| Los roles se están asignando fuera de Privileged Identity Management | Alto | Un rol se administra directamente mediante el recurso de IAM de Azure o la API de Azure Resource Manager. | Revise los usuarios de la lista y quítelos de los roles con privilegios asignados fuera de Privileged Identity Management. |

Nota

En el caso de las alertas Los roles se están asignando fuera de Privileged Identity Management, es posible que encuentre notificaciones duplicadas. Estas duplicaciones pueden estar relacionadas principalmente con un posible incidente de sitio activo en el que las notificaciones se envían de manera repetida.

severity

- Alta: requiere acción inmediata debido a la infracción de una directiva.

- Media: no requiere acción inmediata, pero señala una posible infracción de una directiva.

- Baja: no requiere acción inmediata, pero sugiere un cambio de directiva preferida.

Configuración de alertas de seguridad

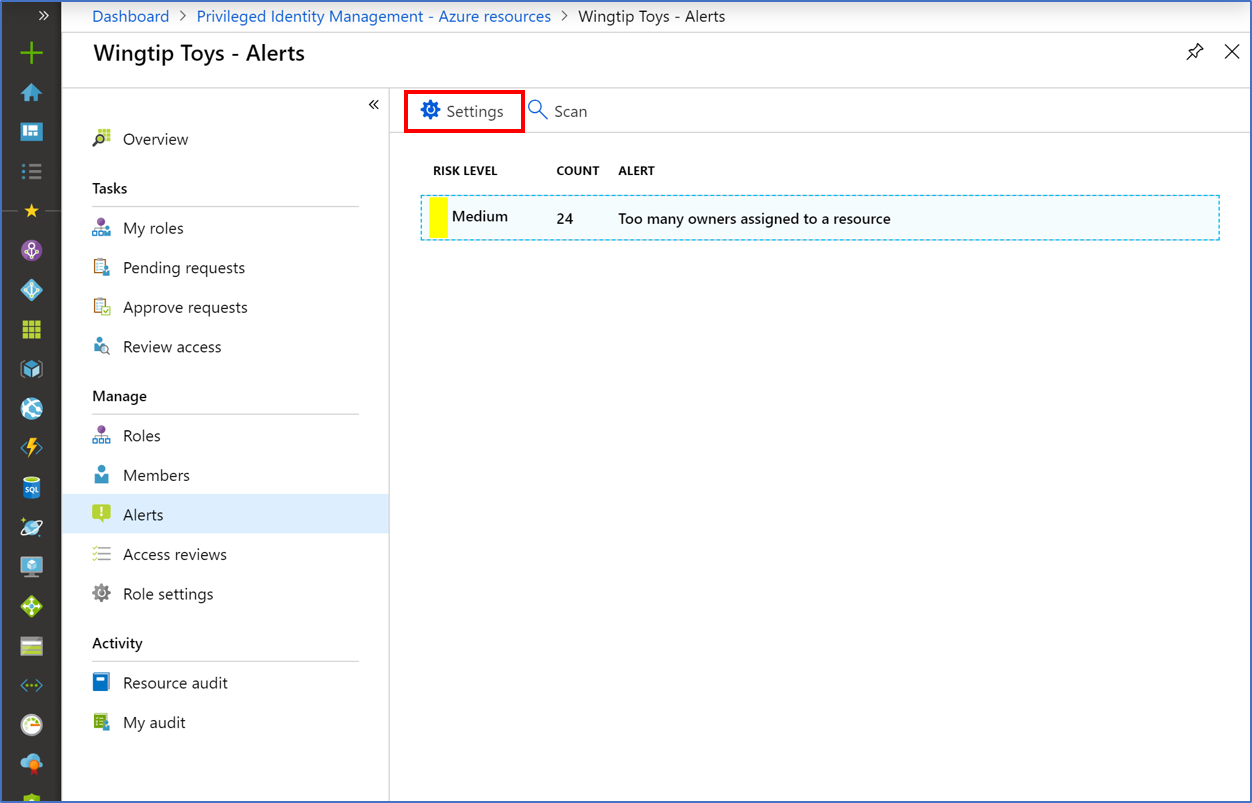

Siga estos pasos para configurar las alertas de seguridad para roles de Azure en Privileged Identity Management:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Gobernanza de identidad>Privileged Identity Management>Recursos de Azure Seleccionar la suscripción>Alertas>Configuración. Para información sobre cómo agregar el icono de Privileged Identity Management en el panel, consulte Primer uso de PIM.

Personalice la configuración de las diferentes alertas para que encajen con su entorno y con sus objetivos de seguridad.

Nota

La alerta "Roles que se asignan fuera de Privileged Identity Management" se desencadena para las asignaciones de roles creadas para las suscripciones de Azure y no se desencadena para las asignaciones de roles en grupos de administración, grupos de recursos o ámbito de recursos".