Microsoft Entra Privileged Identity Management (PIM) simplifica el modo en que las empresas administran al acceso con privilegios a los recursos en Microsoft Entra ID y otros servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune.

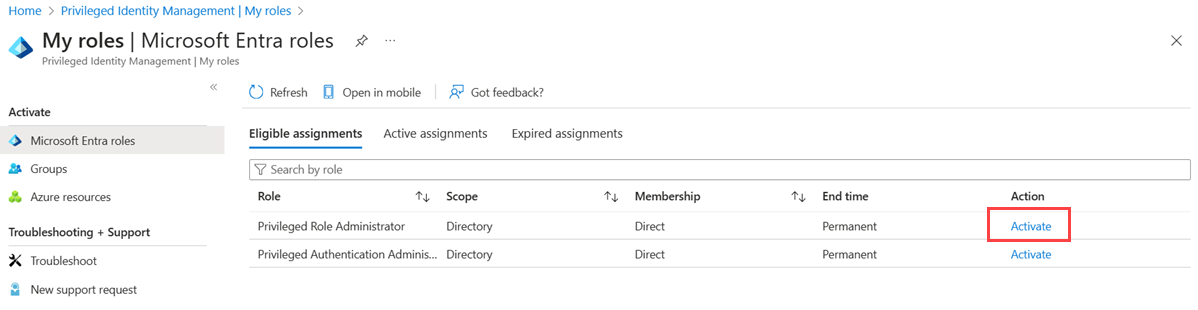

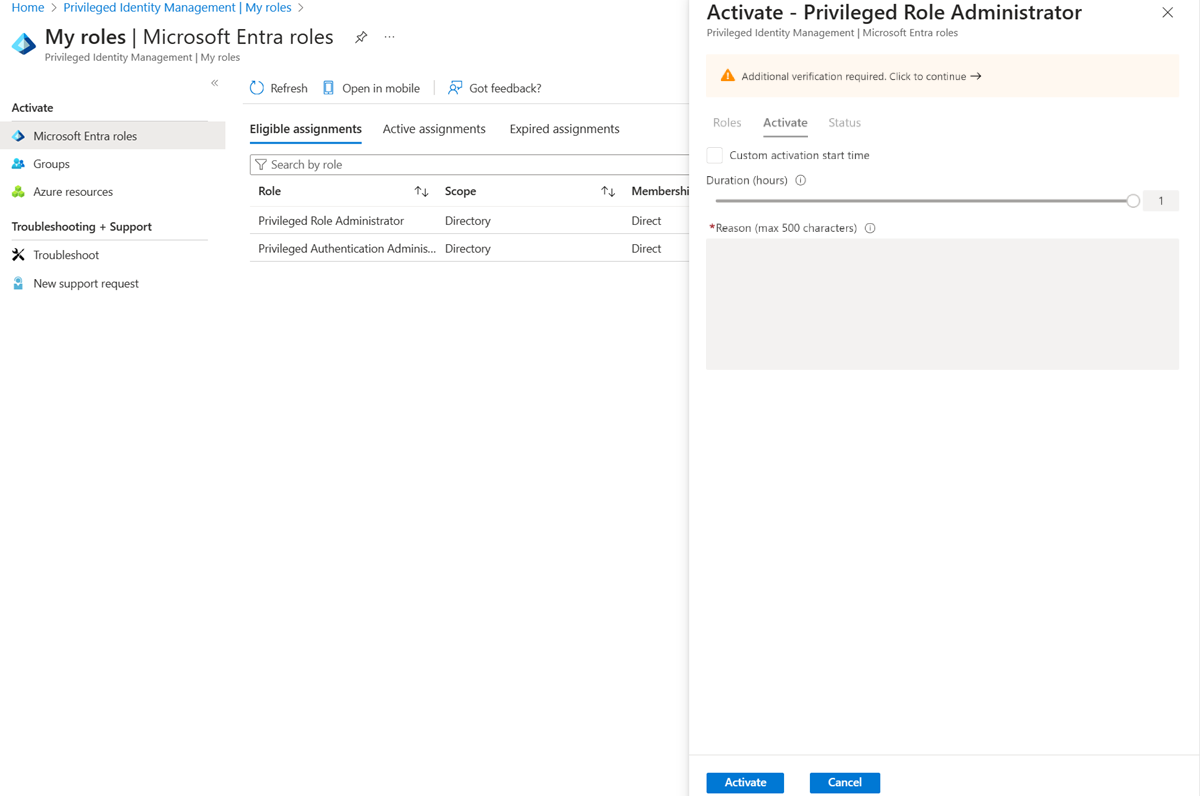

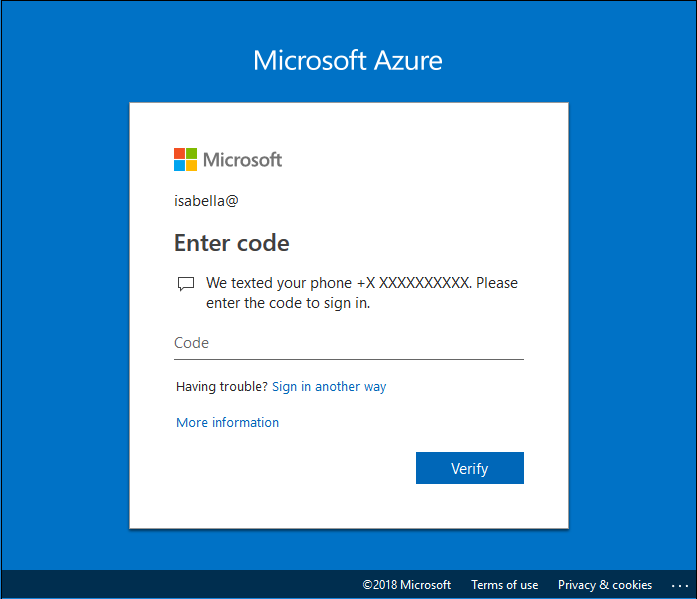

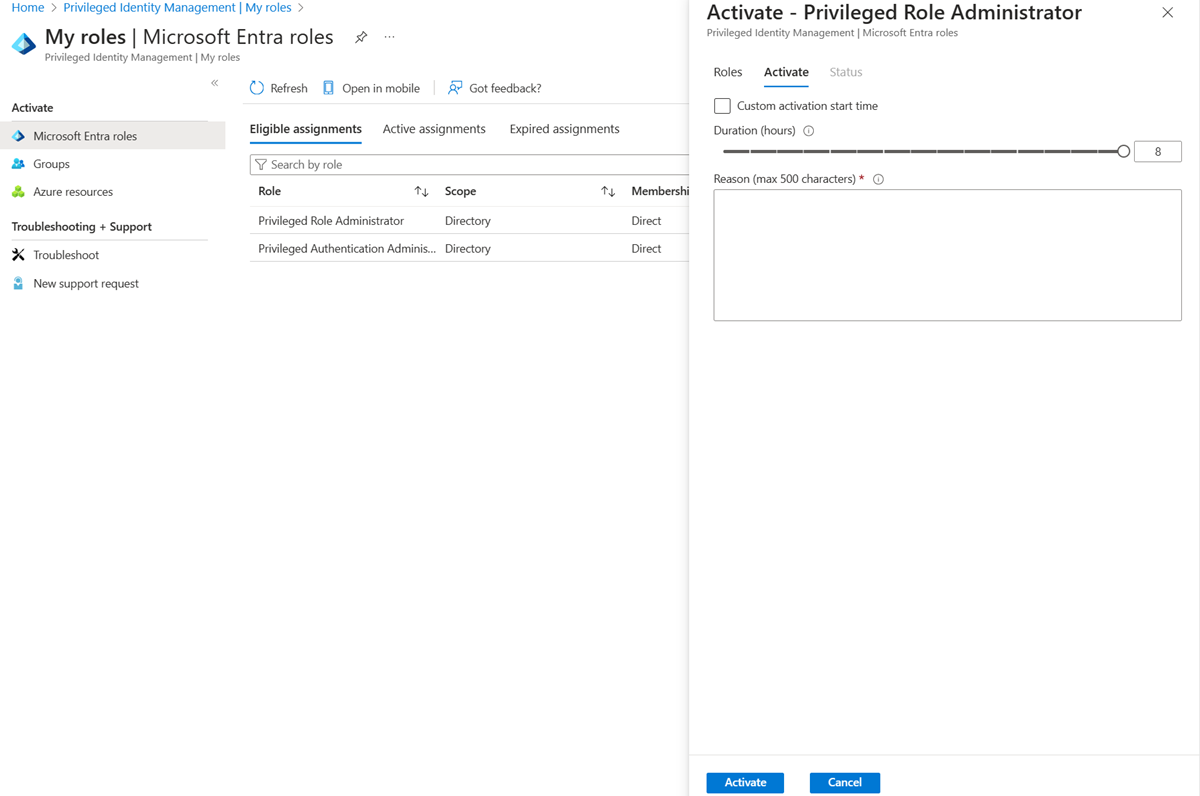

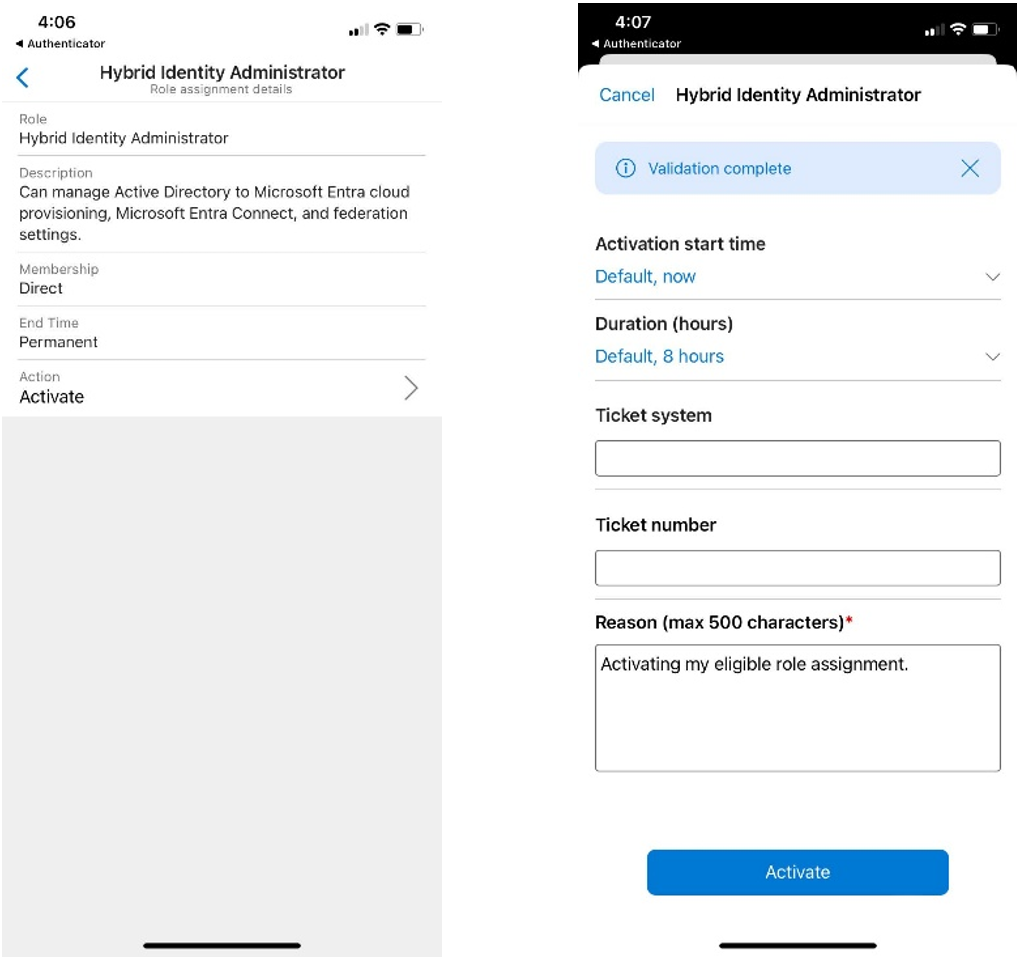

Si se le ha considerado elegible para un rol administrativo, debe activar la asignación de roles cuando necesite realizar acciones con privilegios. Por ejemplo, si administra de vez en cuando características de Microsoft 365, es posible que los administradores de roles con privilegios de su organización no le hayan asignado el rol de administrador global permanente, ya que ese rol afecta también a otros servicios. En su lugar, podrían haberle hecho elegible para roles de Microsoft Entra, como administrador de Exchange Online. Puede solicitar la activación de ese rol cuando necesite sus privilegios y tendrá control de administrador durante un período predeterminado.

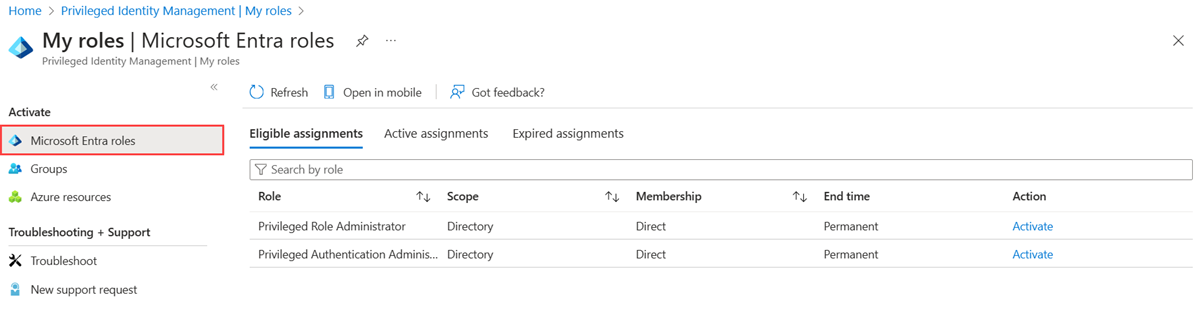

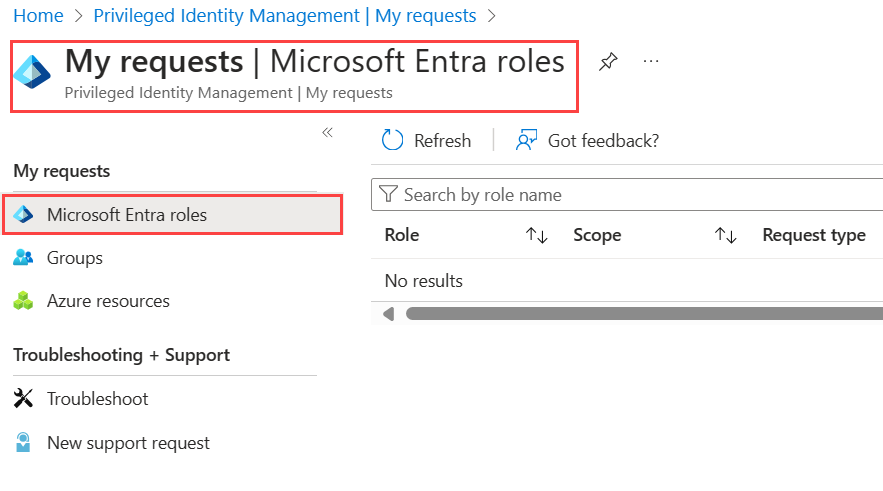

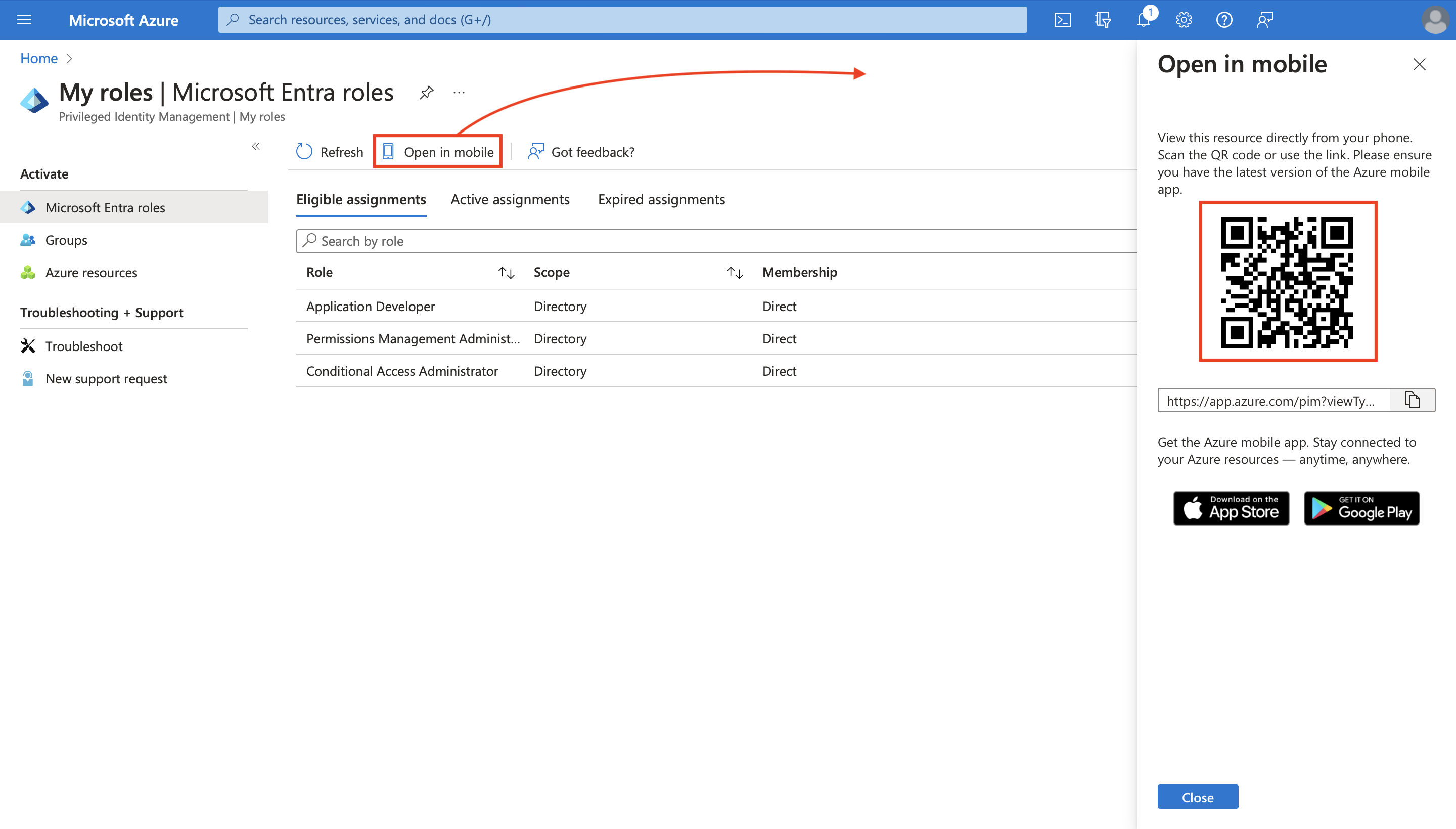

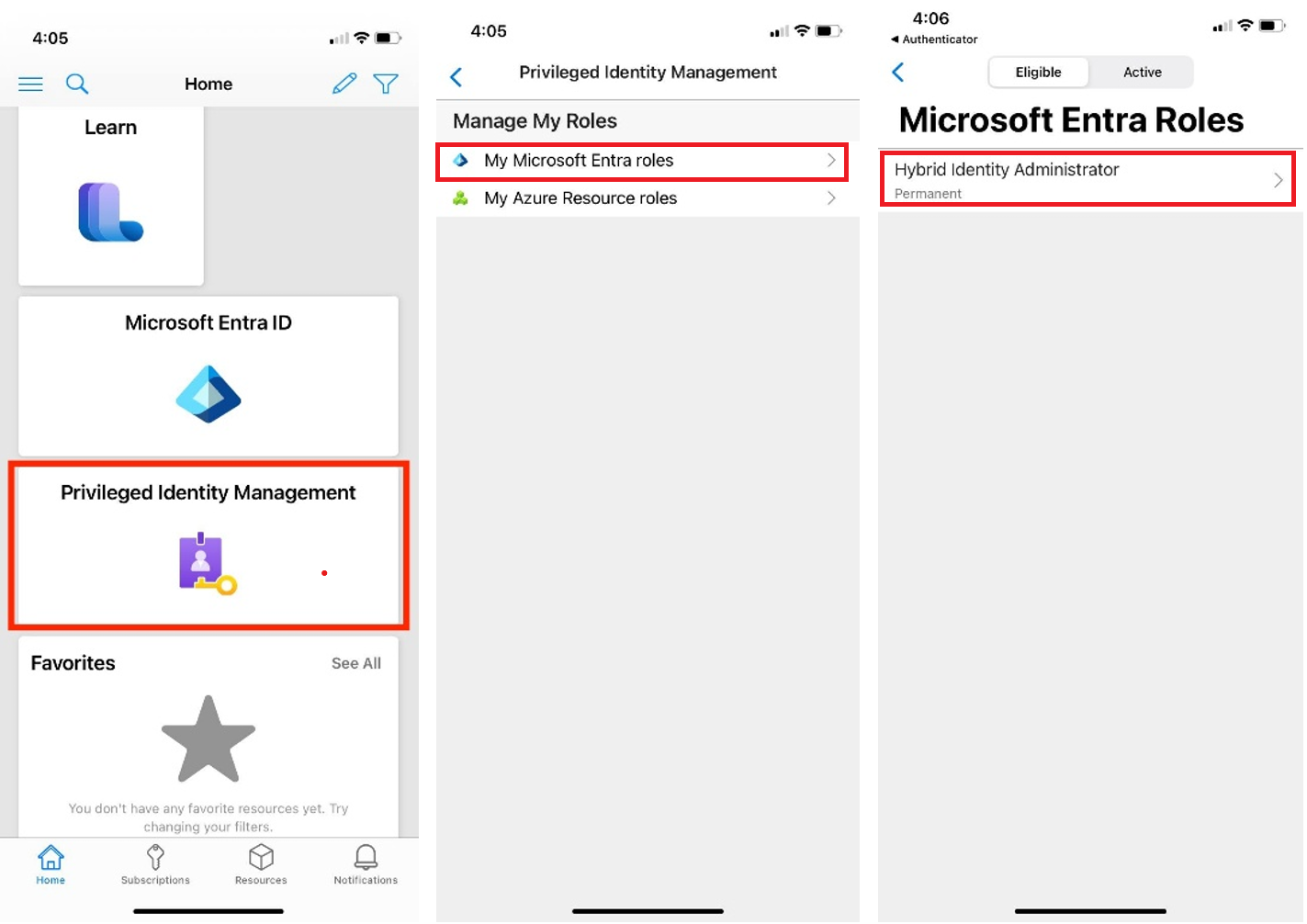

Este artículo está dirigido a los administradores que necesitan activar su rol de Microsoft Entra en Privileged Identity Management. Aunque cualquier usuario puede enviar una solicitud para el rol que necesita a través de PIM sin tener el rol Administrador de roles con privilegios (PRA), este rol es necesario para administrar y asignar roles a otros usuarios de la organización.

Importante

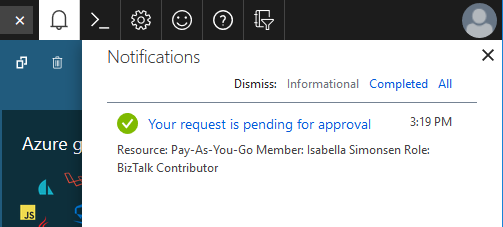

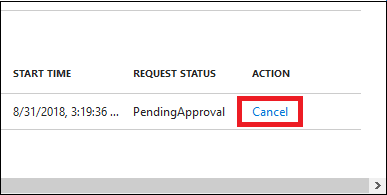

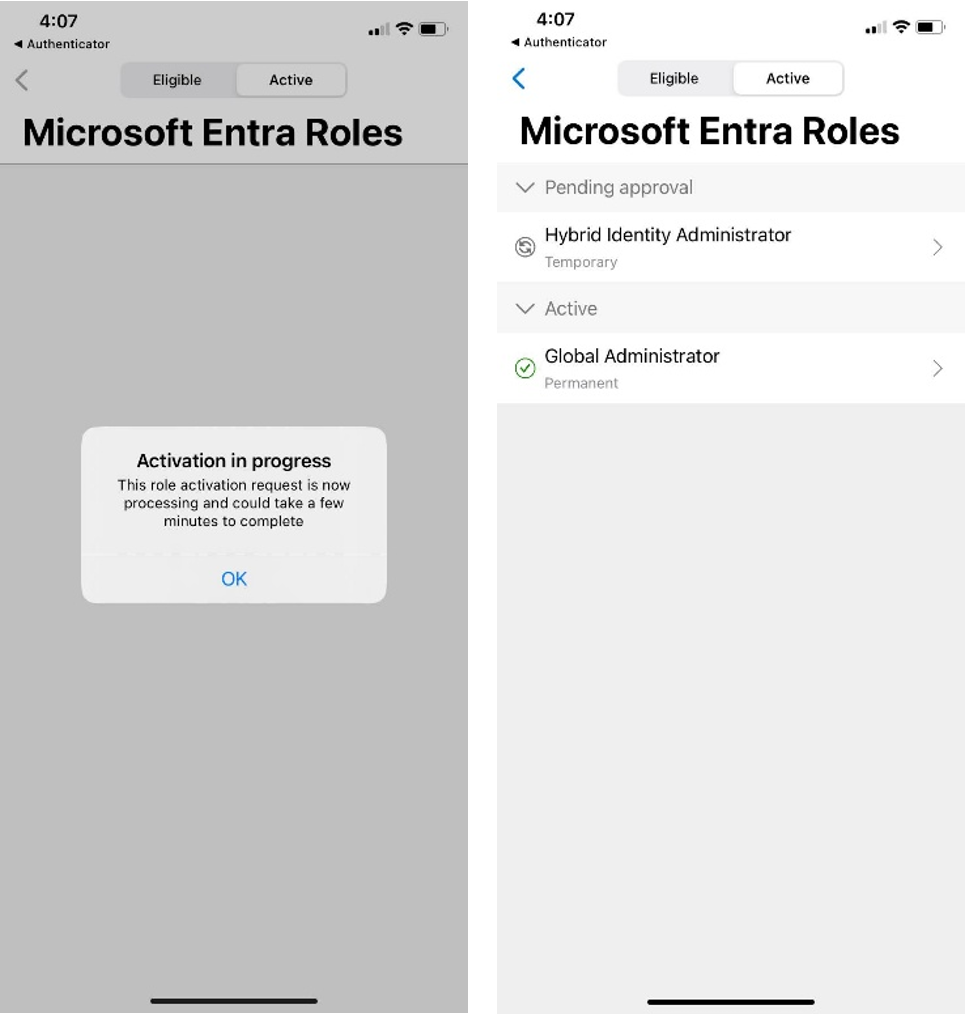

Cuando se activa un rol, Microsoft Entra PIM agrega temporalmente la asignación activa para el rol. Microsoft Entra PIM crea una asignación activa (asigna un usuario a un rol) en cuestión de segundos. Cuando se produce la desactivación (manual o a través de la expiración de la hora de activación), Microsoft Entra PIM también quita la asignación activa en cuestión de segundos.

La aplicación puede proporcionar acceso en función del rol que tiene el usuario. En algunas situaciones, es posible que el acceso a la aplicación no refleje inmediatamente el hecho de que se le haya asignado o quitado el rol al usuario. Si la aplicación previamente almacenaba en caché el hecho de que el usuario no tuviera un rol, cuando el usuario intente volver a acceder a la aplicación, es posible que no se le proporcione el acceso. Del mismo modo, si la aplicación previamente almacenaba en caché el hecho de que el usuario tuviera un rol, cuando se desactiva el rol, es posible que el usuario siga obteniendo acceso. La situación específica depende de la arquitectura de la aplicación. Para algunas aplicaciones, cerrar la sesión y volver a iniciarla puede ayudar a agregar o quitar el acceso.