Modificación de los roles de recurso de un paquete de acceso en la administración de derechos

Como administrador de paquetes de acceso, puede cambiar los recursos de un paquete de acceso en cualquier momento sin preocuparse de aprovisionar el acceso del usuario a los nuevos recursos o quitárselo de los recursos anteriores. En este artículo, se explica cómo se pueden modificar los roles de recursos de un paquete de acceso existente.

Este vídeo proporciona información general acerca de cómo cambiar un paquete de acceso.

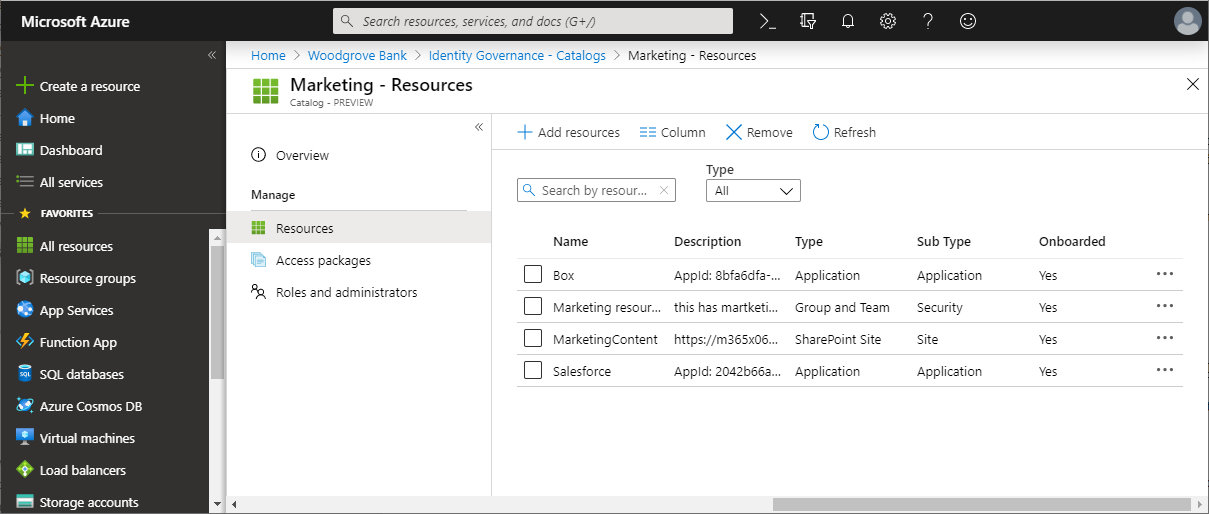

Comprobación del catálogo de recursos

Si necesita agregar recursos a un paquete de acceso, debe comprobar si los recursos que necesita están disponibles en el catálogo del paquete de acceso. Si es un administrador de paquetes de acceso, no podrá agregar recursos a un catálogo, ni siquiera aunque sea el propietario. Está limitado a usar los recursos disponibles en el catálogo.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Sugerencia

Otros roles con privilegios mínimos que pueden completar esta tarea son los de Propietario del catálogo y Administrador de paquetes de acceso.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra el paquete de acceso que desea comprobar para asegurarse de que su catálogo tiene los recursos necesarios.

En el menú de la izquierda, seleccione Catálogo y abra el catálogo.

En el menú de la izquierda, seleccione Recursos para ver la lista de recursos de este catálogo.

Si los recursos aún no están en el catálogo y es administrador o propietario del catálogo, puede agregar recursos a un catálogo. Los tipos de recursos que puede agregar son grupos, aplicaciones que haya integrado con el directorio y sitios de SharePoint Online. Por ejemplo:

- Los grupos pueden ser grupos de Microsoft 365 creados en la nube o grupos de seguridad de Microsoft Entra creados en la nube. Los grupos que se originan en Windows Server Active Directory no pueden asignarse como recursos porque su propietario o los atributos de miembro no se pueden cambiar en Microsoft Entra ID. Para conceder a los usuarios acceso a una aplicación que usa pertenencias a grupos de seguridad de AD, cree un nuevo grupo en Microsoft Entra ID, configure la escritura diferida de grupos en AD y habilite que ese grupo se escriba en AD. Los grupos que se originan en Exchange Online como grupos de distribución tampoco se pueden modificar en Microsoft Entra ID.

- Las aplicaciones pueden ser aplicaciones empresariales de Microsoft Entra, que incluyen aplicaciones de software como servicio (SaaS), aplicaciones locales que usen otro directorio o base de datos, y aplicaciones propias integradas en Microsoft Entra ID. Si la aplicación aún no se ha integrado con su directorio de Microsoft Entra, vea controlar el acceso a las aplicaciones de su entorno y integrar una aplicación con Microsoft Entra ID.

- Los sitios pueden ser sitios de SharePoint Online o colecciones de sitios de SharePoint Online.

Si es un administrador de paquetes de acceso y necesita agregar recursos al catálogo, puede solicitar al propietario del catálogo que los agregue.

Determinar qué roles de recursos incluir en un paquete de acceso

Un rol de recursos es una colección de permisos asociados a un recurso definido. Los recursos pueden estar disponibles para asignarlos a usuarios si agrega roles de recursos de cada uno de los recursos del catálogo al paquete de acceso. Puede agregar roles de recursos por grupos, equipos, aplicaciones y sitios de SharePoint. Cuando un usuario recibe una asignación a un paquete de acceso, se agrega a todos los roles de recursos del paquete de acceso.

Cuando pierden una asignación de paquete de acceso, se quitan de todos los roles de recursos del paquete de acceso.

Nota:

Si los usuarios se agregaron a los recursos fuera de la administración de derechos y necesitan conservar el acceso incluso si posteriormente reciben asignaciones de paquetes de acceso y sus asignaciones de paquetes de acceso expiran, no agregue los roles de recurso a un paquete de acceso.

Si quiere que algunos usuarios reciban diferentes roles de recursos que otros, entonces necesita crear múltiples paquetes de acceso en el catálogo, con paquetes de acceso separados para cada uno de los roles de recursos. También puede marcar los paquetes de acceso como incompatibles entre sí para que los usuarios no puedan solicitar acceso a los paquetes de acceso que les darían acceso excesivo.

En particular, las aplicaciones pueden tener múltiples roles de aplicación. Cuando se agrega el rol de aplicación de una aplicación como un rol de recurso a un paquete de acceso, si esa aplicación tiene más de un rol de aplicación, es necesario especificar el rol apropiado para esos usuarios en el paquete de acceso.

Nota:

Si una aplicación tiene varios roles de app y más de un rol de esa aplicación se encuentra en un paquete de acceso, el usuario recibirá todos esos roles de aplicación incluidos. Si, por el contrario, quiere que los usuarios solo tengan algunos de los roles de aplicación, tendrás que crear varios paquetes de acceso en el catálogo, con paquetes de acceso separados para cada uno de los roles de aplicación.

Además, las aplicaciones también pueden confiar en grupos de seguridad para expresar permisos. Por ejemplo, una aplicación puede tener un único rol de aplicación User y comprobar también la pertenencia a dos grupos: un grupo Ordinary Users y un grupo Administrative Access. El usuario de la aplicación debe ser miembro de exactamente uno de esos dos grupos. Si desea configurar que los usuarios puedan solicitar cualquiera de los dos permisos, entonces pondría en un catálogo tres recursos: la aplicación, el grupo Ordinary Users y el grupo Administrative Access. Luego, crearías en ese catálogo dos paquetes de acceso, e indicarías que cada paquete de acceso es incompatible con el otro:

- un primer paquete de acceso que tiene dos roles de recursos, el rol app de la aplicación

Usery la pertenencia al grupoOrdinary Users - un segundo paquete de acceso que tiene dos roles de recurso, el rol de aplicación

Usery la pertenencia al grupoAdministrative Access

Comprueba si ya hay usuarios asignados al rol de recurso

Cuando un administrador agrega un rol de recurso a un paquete de acceso, los usuarios que ya están en ese rol de recurso, pero no tienen asignaciones al paquete de acceso, permanecerán en el rol de recurso, pero no se asignarán al paquete de acceso. Por ejemplo, si un usuario es miembro de un grupo y, a continuación, se crea un paquete de acceso y el rol de miembro del grupo se agrega a un paquete de acceso, el usuario no recibirá automáticamente una asignación al paquete de acceso.

Si quieres que los usuarios que tenían un rol de miembro de recurso también se asignen al paquete de acceso, puedes asignar directamente usuarios a un paquete de acceso a través del Centro de administración Microsoft Entra, o en bloque vía Graph o PowerShell. Los usuarios que asignes al paquete de acceso también recibirán acceso a los demás roles de recursos del paquete de acceso. Sin embargo, como los usuarios que estaban en el rol de recurso ya tienen acceso antes de agregarse al paquete de acceso, cuando se quite su asignación de paquete de acceso, se quitarán de ese rol de recurso.

Agregar roles de recursos

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Sugerencia

Otros roles con privilegios mínimos que pueden completar esta tarea son los de Propietario del catálogo y Administrador de paquetes de acceso.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abre el paquete de acceso al que deseas agregar roles de recursos.

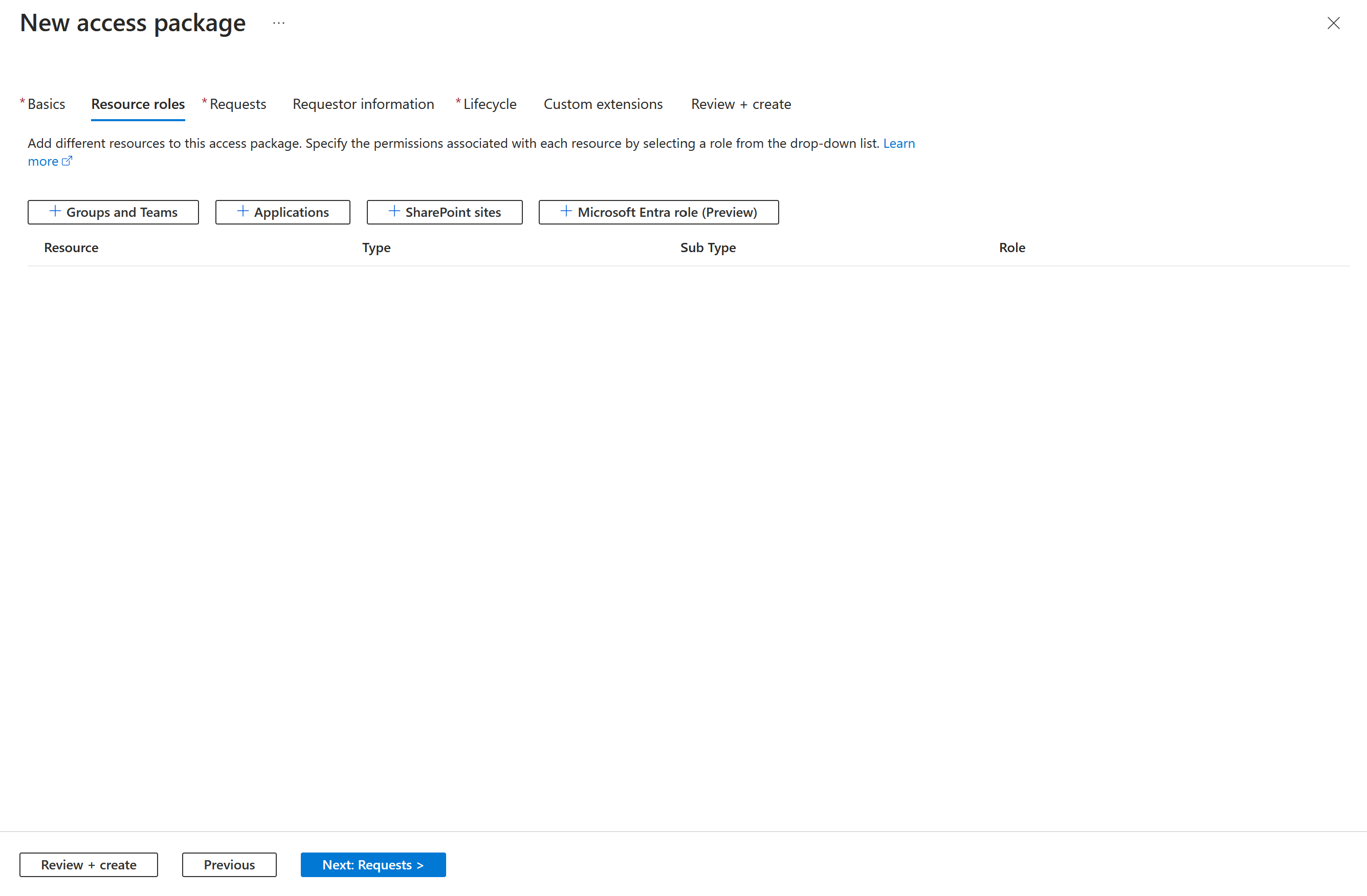

En el menú izquierdo, selecciona Roles de recursos.

Selecciona Agregar roles de recursos para abrir la página Agregar roles de recursos al paquete de acceso.

En función de si lo que deseas es agregar una pertenencia a un grupo o equipo, el acceso a una aplicación, sitio de SharePoint o rol de Microsoft Entra (versión preliminar), realiza los pasos descritos en una de las siguientes secciones de roles de recursos.

Incorporación de un rol de recurso de un grupo o equipo

Puedes hacer que la administración de derechos agregue usuarios automáticamente a un grupo o equipo de Microsoft Teams cuando se le asigne un paquete de acceso.

- Cuando un miembro de un grupo o equipo es un rol de recurso que forma parte de un paquete de acceso y se asigna un usuario a ese paquete de acceso, el usuario se agrega como miembro a ese grupo o equipo, si aún no está presente.

- Cuando la asignación de paquetes de acceso de un usuario expira, se le quita del grupo o equipo, a menos que en ese momento tenga una asignación a otro paquete de acceso que incluya ese mismo grupo o equipo.

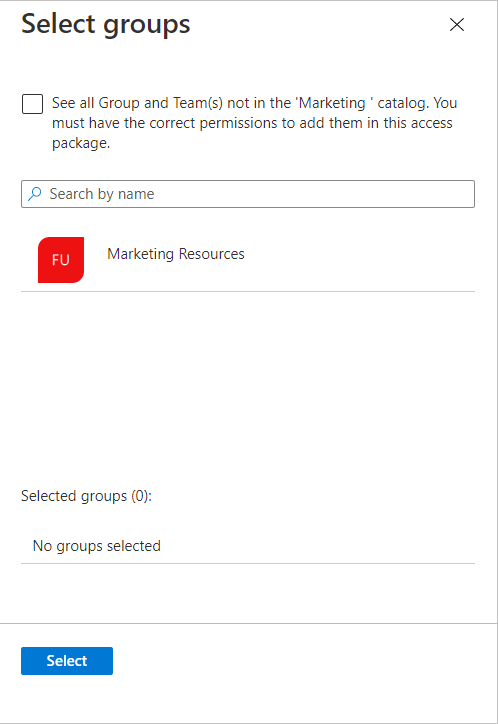

Puedes seleccionar cualquier grupo de seguridad de Microsoft Entra o grupo de Microsoft 365. Los usuarios con un rol de administrador que pueden administrar grupos pueden agregar cualquier grupo a un catálogo; los propietarios de catálogos pueden agregar cualquier grupo al catálogo si son los propietarios del grupo. Ten en cuenta las siguientes restricciones de Microsoft Entra al seleccionar un grupo:

- Cuando un usuario, incluidos los usuarios invitados, se agrega como miembro a un grupo o equipo, puede ver a los demás miembros de ese grupo o equipo.

- Microsoft Entra ID no puede cambiar la pertenencia de un grupo que se ha sincronizado desde Windows Server Active Directory con Microsoft Entra Connect o que se ha creado en Exchange Online como grupo de distribución. Si planeas administrar el acceso a aplicaciones que usan grupos de seguridad de AD, consulta cómo configurar la recuperación de grupos con administración de derechos.

- No se pueden actualizar los grupos de pertenencia dinámica agregando o eliminando a un miembro, por lo que no son adecuados para su uso con la administración de derechos.

- Los grupos de Microsoft 365 tienen restricciones adicionales, que se describen en la introducción a los grupos de Microsoft 365 para administradores, incluido un límite de 100 propietarios por grupo, límites sobre cuántos miembros pueden acceder a las conversaciones de grupo simultáneamente y 7000 grupos por miembro.

Para obtener más información, consulta Comparar grupos y Grupos de Microsoft 365 y Microsoft Teams.

En la página Agregar roles de recursos al paquete de acceso, selecciona Grupos y Equipos para abrir el panel Seleccionar grupos.

Selecciona los grupos y equipos que desees incluir en el paquete de acceso.

Elige Seleccionar.

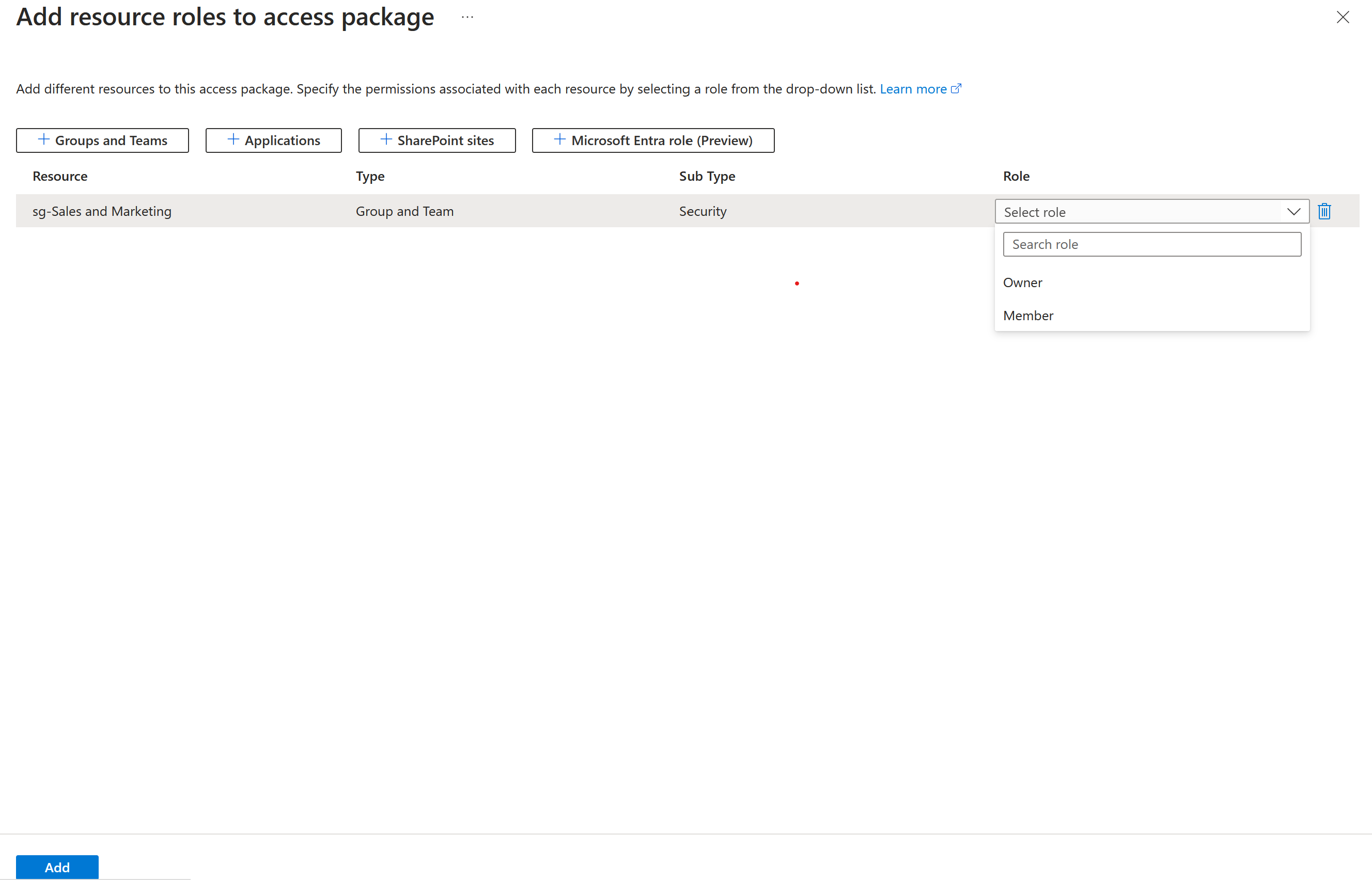

Una vez que selecciones el grupo o equipo, la columna Subtipo enumera uno de los siguientes subtipos:

Subtipo Descripción Seguridad Se usa para conceder acceso a los recursos de Azure. Distribución Se usa para enviar notificaciones a un grupo de personas. Microsoft 365 Grupo de Microsoft 365 que no está habilitado para Teams. Se usa para la colaboración entre usuarios, tanto dentro como fuera de su empresa. Team Microsoft 365 Group que está habilitado para Teams. Se usa para la colaboración entre usuarios, tanto dentro como fuera de su empresa. En la lista Rol, selecciona Propietario o Miembro.

Normalmente se selecciona el rol Miembro. Si selecciona el rol Propietario, los usuarios se convierten en propietarios del grupo, lo que permite a esos usuarios agregar o quitar otros miembros o propietarios.

Seleccione Agregar.

Cualquier usuario con asignaciones existentes al paquete de acceso se convertirá automáticamente en miembro (o propietario) de este grupo o equipo después de agregarlo. Para más información, consulte Cuándo se aplican los cambios.

Agregar un rol de recursos de la aplicación

Puede hacer que Microsoft Entra ID asigne automáticamente a los usuarios acceso a una aplicación empresarial de Microsoft Entra, incluidas las aplicaciones SaaS, las locales y las de la organización integradas con Microsoft Entra ID, cuando se asigne un paquete de acceso a un usuario. Para las aplicaciones que se integran con Microsoft Entra ID a través de un inicio de sesión único federado, Microsoft Entra ID emite los tokens de federación para los usuarios asignados a la aplicación.

Si la aplicación aún no se ha integrado con su directorio de Microsoft Entra, vea controlar el acceso a las aplicaciones de su entorno y integrar una aplicación con Microsoft Entra ID.

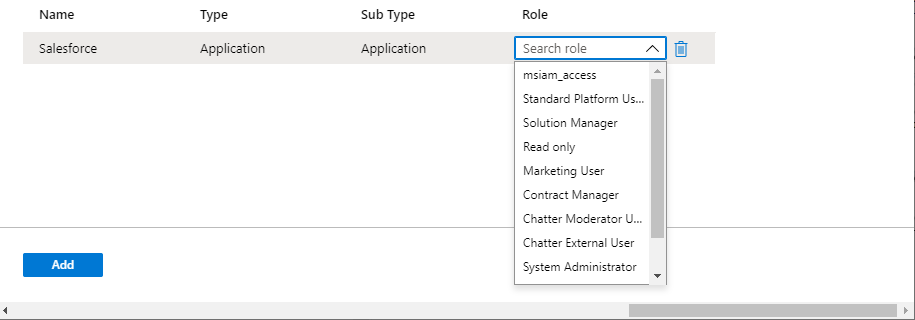

Las aplicaciones pueden tener varios roles de aplicación definidos en su manifiesto y administrados a través de la UI de roles de aplicación. Cuando se agrega el rol de aplicación de una aplicación como un rol de recurso a un paquete de acceso, si esa aplicación tiene más de un rol de aplicación, es necesario especificar el rol apropiado para esos usuarios en ese paquete de acceso. Si va a desarrollar aplicaciones, puede consultar más información acerca de cómo se agregan estos roles a las aplicaciones en Procedimientos para: Configuración de la notificación de rol emitida en el token SAML para aplicaciones empresariales. Si usa las bibliotecas de autenticación de Microsoft, hay un ejemplo de código sobre cómo usar roles de aplicación para el control de acceso.

Nota:

Si una aplicación tiene varios roles de app y más de un rol de esa aplicación se encuentra en un paquete de acceso, el usuario recibirá todos esos roles de aplicación incluidos. Si, por el contrario, quiere que los usuarios solo tengan algunos de los roles de aplicación, tendrás que crear varios paquetes de acceso en el catálogo, con paquetes de acceso separados para cada uno de los roles de aplicación.

Una vez que un rol de app es un recurso de un paquete de acceso:

- Cuando se asigna un usuario a ese paquete de acceso, el usuario se agrega a ese rol de aplicación si todavía no está presente. Si la aplicación requiere atributos, los valores de los atributos recopilados de la solicitud se escribirán en el usuario.

- Cuando la asignación de paquetes de acceso de un usuario expira, se le quita el acceso a la aplicación, a menos que tenga una asignación a otro paquete de acceso que incluya ese mismo rol de app. Si la aplicación requiere atributos, esos atributos se quitan del usuario.

Estas son algunas opciones a tener en cuenta cuando seleccione una aplicación:

- Las aplicaciones también pueden tener, además, grupos asignados a sus roles de aplicación. Puedes elegir agregar un grupo en lugar de un rol de aplicación en un paquete de acceso, pero entonces la aplicación no es visible para el usuario como parte del paquete de acceso en el portal Mi acceso.

- El Centro de administración Microsoft Entra también puede mostrar entidades de servicio de los servicios que no se pueden seleccionar como aplicaciones. En concreto, Exchange Online y SharePoint Online son servicios, no aplicaciones que tengan roles de recursos en el directorio, por lo que no pueden incluirse en un paquete de acceso. En su lugar, use las licencias de grupo para establecer una licencia adecuada para un usuario que necesite acceder a esos servicios.

- Las aplicaciones que solo admiten usuarios de cuentas personales de Microsoft para la autenticación, y no admiten cuentas organizativas en el directorio, no tienen roles de aplicación y no se pueden agregar a los catálogos de paquetes de acceso.

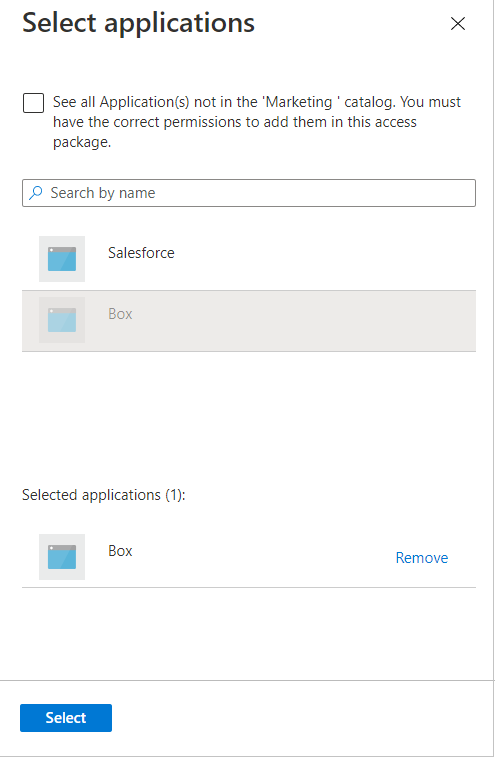

En la página Agregar roles de recursos al paquete de acceso, seleccione Aplicaciones para abrir el panel Seleccionar aplicaciones.

Seleccione las aplicaciones que quiere incluir en el paquete de acceso.

Elige Seleccionar.

En la lista Rol, seleccione un rol de app.

Seleccione Agregar.

Cuando se agregue, se otorgará acceso a esta aplicación a los usuarios con asignaciones existentes para el paquete de acceso. Para más información, consulte Cuándo se aplican los cambios.

Agregar un rol de recursos de sitio de SharePoint

Microsoft Entra ID puede asignar automáticamente a los usuarios acceso a un sitio de SharePoint Online o una colección de sitios de SharePoint Online cuando se asignan a un paquete de acceso.

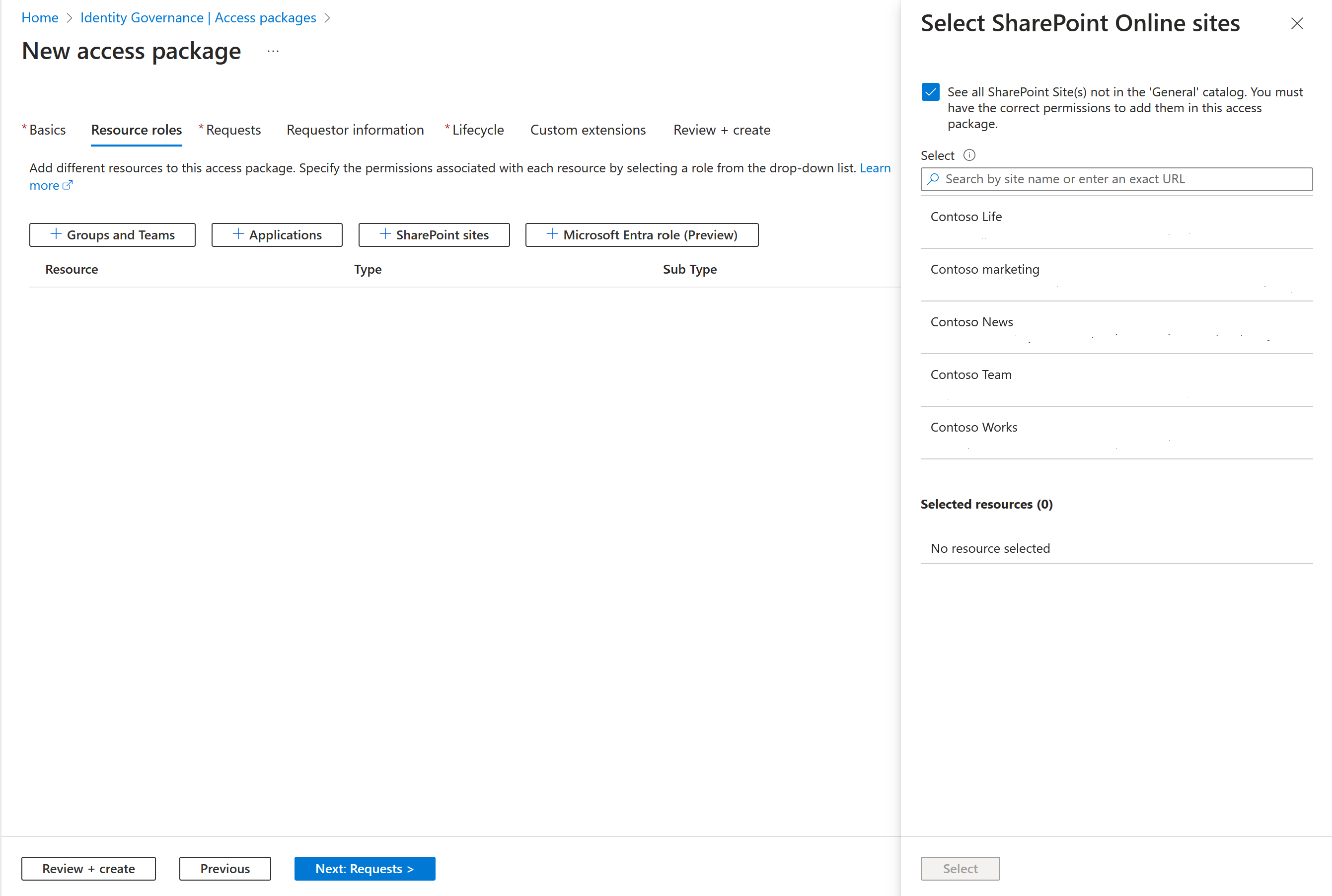

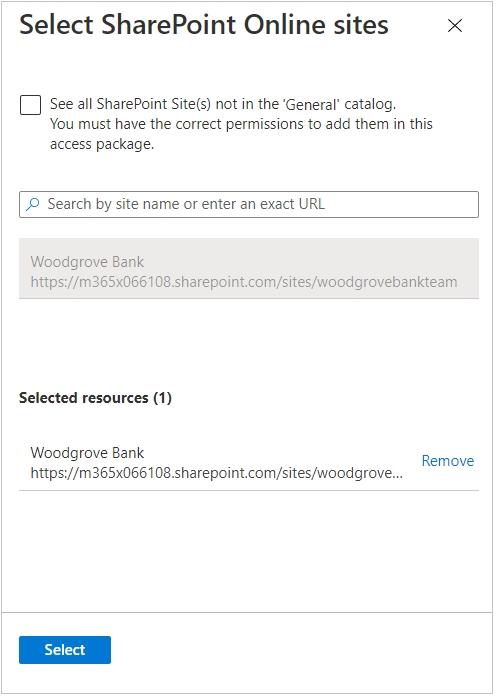

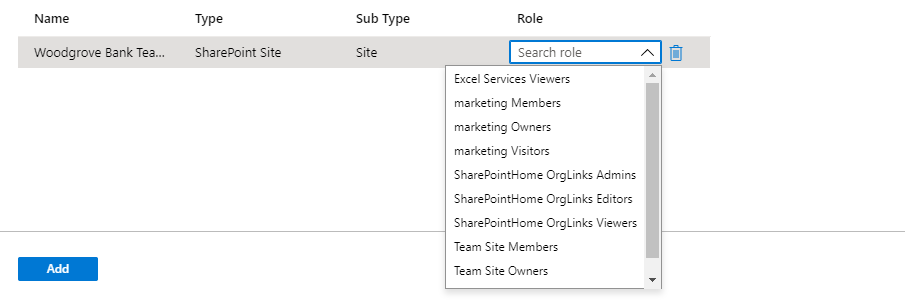

En la página Agregar roles de recursos a un paquete de acceso, seleccione Sitios de SharePoint para abrir el panel Seleccionar sitios de SharePoint Online.

Seleccione los sitios de SharePoint Online que quiere incluir en el paquete de acceso.

Elige Seleccionar.

En la lista Rol, seleccione un rol de sitio de SharePoint Online.

Seleccione Agregar.

Cuando se agregue, se otorgará acceso a este sitio de SharePoint Online a los usuarios con asignaciones existentes para el paquete de acceso. Para más información, consulte Cuándo se aplican los cambios.

Agregar asignaciones de roles de Microsoft Entra

Cuando los usuarios necesiten permisos adicionales para acceder a los recursos de la organización, adminístrelos asignando roles de Microsoft Entra con paquetes de acceso. Mediante la asignación de roles de Microsoft Entra a empleados e invitados mediante la administración de derechos, es posible consultar los derechos de los usuarios para determinar rápidamente qué roles se les asignan. Al incluir un rol de Microsoft Entra como recurso en un paquete de acceso, también puede especificar si esa asignación de rol es elegible o activo.

La asignación de roles de Microsoft Entra a través de paquetes de acceso ayuda a administrar de forma eficaz las asignaciones de roles a gran escala y a mejorar el ciclo de vida de la asignación de roles.

Nota:

Se recomienda usar Privileged Identity Management para proporcionar acceso Just-In-Time a usuarios para realizar tareas que requieran permisos elevados. Estos permisos se proporcionan a través de los roles de Microsoft Entra, que se etiquetan como “Con privilegios” en la documentación que se puede consultar aquí: Roles integrados de Microsoft Entra. La administración de derechos resulta más adecuada para asignar a los usuarios agrupaciones de recursos necesarios para realizar trabajos, que pueden incluir roles de Microsoft Entra. Los usuarios asignados a paquetes de acceso tienden a tener acceso a los recursos durante más tiempo. Aunque se recomienda administrar roles con privilegios elevados a través de Privileged Identity Management, es posible configurar la idoneidad de esos roles mediante paquetes de acceso en Administración de derechos.

Siga estos pasos para incluir roles de Microsoft Entra como recursos en paquetes de acceso:

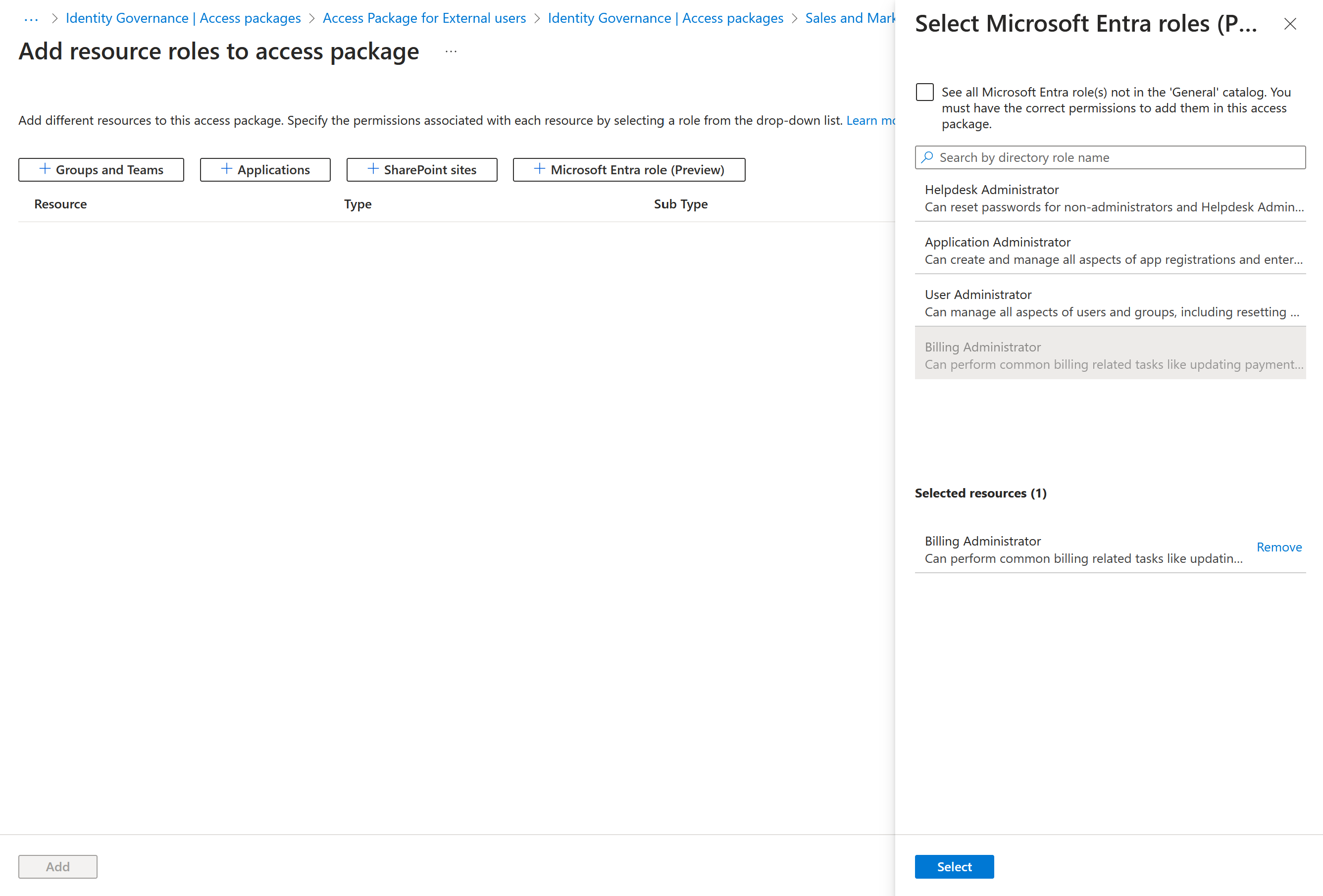

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya a Gobernanza de identidades>Administración de derechos>Paquetes de acceso.

En la página Paquetes de acceso, abra el paquete de acceso al que desee agregar roles de recursos y seleccione Roles de recursos.

En la página Agregar roles de recursos al paquete de acceso, seleccione Roles de Microsoft Entra (versión preliminar) para abrir el panel Seleccionar roles de Microsoft Entra.

Seleccione los roles de Microsoft Entra que desee incluir en el paquete de acceso.

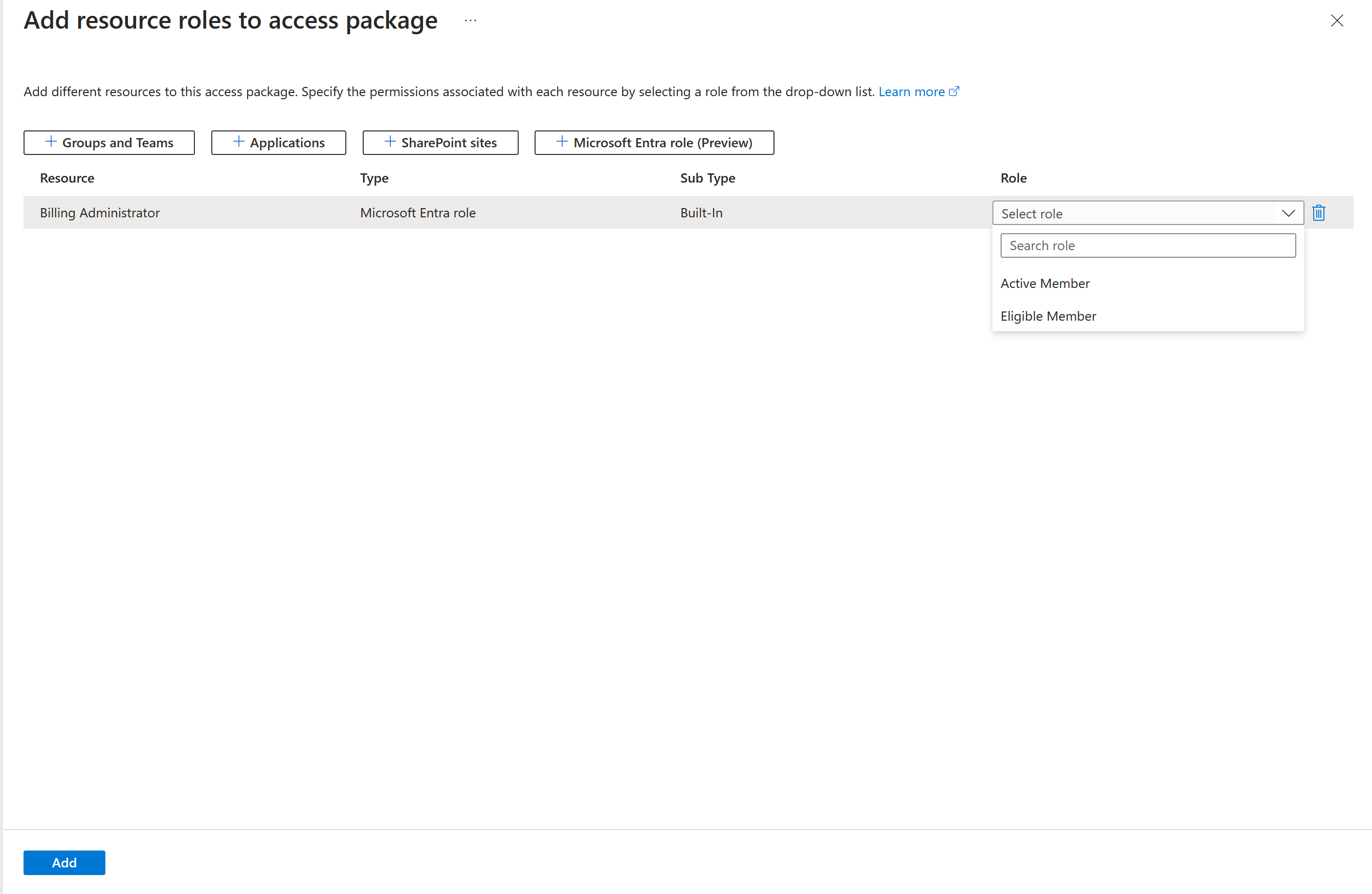

En la lista Rol, seleccione Miembro apto o Miembro activo.

Seleccione Agregar.

Nota:

Si se selecciona Apto, los usuarios podrán optar a ese rol y activar su asignación mediante Privileged Identity Management en el Centro de administración de Microsoft Entra. Si se selecciona Activo, los usuarios tendrán una asignación de roles activa hasta que ya no tengan acceso al paquete de acceso. En el caso de los roles de Entra etiquetados como “Con privilegios”, solo se podrán seleccionar lo marcados como Apto. Es posible encontrar una lista de los roles con privilegios aquí: Roles integrados de Microsoft Entra.

Para agregar roles de Microsoft Entra mediante programación, consulte: Agregar roles de Microsoft Entra como recursos en paquetes de acceso mediante programación.

Agregar roles de recurso mediante programación

Hay dos maneras de agregar roles de recursos a paquetes de acceso mediante programación, a través de Microsoft Graph y mediante los cmdlets de PowerShell para Microsoft Graph.

Adición de roles de recursos a un paquete de acceso con Microsoft Graph

Puede agregar un rol de recurso a un paquete de acceso mediante Microsoft Graph. Un usuario de un rol adecuado con una aplicación con el permiso EntitlementManagement.ReadWrite.All delegado puede llamar a la API para:

- Enumerar los recursos en el catálogo y crear un elemento accessPackageResourceRequest para todos los recursos que aún no están en el catálogo.

- Recuperar los roles y ámbitos de cada recurso del catálogo. Esta lista de roles se usará en adelante para seleccionar un rol, cuando cree posteriormente un elemento ResourceRoleScope.

- Crear un elemento ResourceRoleScope para cada rol de recurso necesario en el paquete de acceso.

Adición de roles de recursos a un paquete de acceso con Microsoft PowerShell

También puede agregar roles de recursos a un paquete de acceso en PowerShell con los cmdlets del módulo cmdlets de PowerShell de Microsoft Graph para Identity Governance versión 2.1.x o una versión posterior.

En primer lugar, recupere el ID del catálogo y del recurso en ese catálogo y sus ámbitos y roles que desea incluir en el paquete de acceso. Use un script similar al ejemplo siguiente: Se supone que hay un único recurso de aplicación en el catálogo.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

A continuación, asigne el rol de recurso de ese recurso al paquete de acceso. Por ejemplo, para incluir el primer rol de recurso del recurso devuelto anteriormente como un rol de recurso de un paquete de acceso, usaría un script similar al siguiente.

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Si el rol no tiene un identificador, no incluya el parámetro id de la estructura role en la carga de la solicitud.

Para más información, consulte Creación de un paquete de acceso en la administración de derechos para una aplicación con un solo rol mediante PowerShell.

Eliminar roles de recursos

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Sugerencia

Otros roles con privilegios mínimos que pueden completar esta tarea son los de Propietario del catálogo y Administrador de paquetes de acceso.

Vaya a Gobernanza de la identidad>Administración de derechos>Paquete de acceso.

En la página Paquetes de acceso, abra el paquete de acceso del que desea eliminar roles de recursos.

En el menú izquierdo, selecciona Roles de recursos.

En la lista de roles de recursos, busque el rol de recurso que quiere quitar.

Seleccione los puntos suspensivos (...) y, a continuación, seleccione Quitar rol de recurso.

Cuando se elimine, se revocará automáticamente el acceso a este rol de recurso de los usuarios con asignaciones existentes para el paquete de acceso.

Cuándo se aplican los cambios

En administración de derechos, Microsoft Entra ID procesa los cambios de forma masiva para la asignación y los recursos de los paquetes de acceso varias veces al día. Por lo tanto, si realiza una asignación o cambia los roles de recursos del paquete de acceso, puede tardar hasta 24 horas para que dicho cambio se lleve a cabo en Microsoft Entra ID, además del tiempo que se tarde en propagar los cambios a otras aplicaciones SaaS conectadas o Microsoft Online Services. Si el cambio solo afecta a unos pocos objetos, probablemente tardará solo unos minutos en aplicarse en Microsoft Entra ID, tras lo cual otros componentes de Microsoft Entra detectarán dicho cambio y actualizarán las aplicaciones SaaS. Si el cambio afecta a miles de objetos, tarda más tiempo. Por ejemplo, si tuviera un paquete de acceso con 2 aplicaciones y 100 asignaciones de usuario y quisiera agregar un rol de sitio de SharePoint al paquete de acceso, podría haber un retraso hasta que todos los usuarios formasen parte de ese rol de sitio de SharePoint. Puede supervisar el progreso a través de los registros de auditoría de Microsoft Entra, el registro de aprovisionamiento de Microsoft Entra y los registros de auditoría del sitio de SharePoint.

Cuando se quita un miembro de un equipo, también se quita del grupo de Microsoft 365. Puede pasar algún tiempo hasta que se elimine la funcionalidad de chat del equipo. Para más información, consulte Pertenencia a grupos.