Restricciones de inquilino universal

Las restricciones de inquilino universales mejoran la funcionalidad de restricciones de inquilino v2 con Acceso global seguro para etiquetar todo el tráfico, independientemente del sistema operativo, el explorador o el factor de forma del dispositivo. Permite la compatibilidad con la conectividad de red remota y de cliente. Los administradores ya no tienen que administrar configuraciones de servidor proxy ni configuraciones de red complejas.

Para ello, las restricciones de inquilino universales usan la señalización de directiva basada en Acceso global seguro tanto para el plano de autenticación (disponibilidad general) como para el plano de datos (versión preliminar). Las restricciones de inquilino v2 permiten a las empresas evitar la filtración de datos por parte de usuarios que utilizan identidades de inquilinos externos para aplicaciones integradas con Microsoft Entra, como Microsoft Graph, SharePoint Online y Exchange Online. Estas tecnologías funcionan conjuntamente para evitar la filtración de datos universalmente en todos los dispositivos y redes.

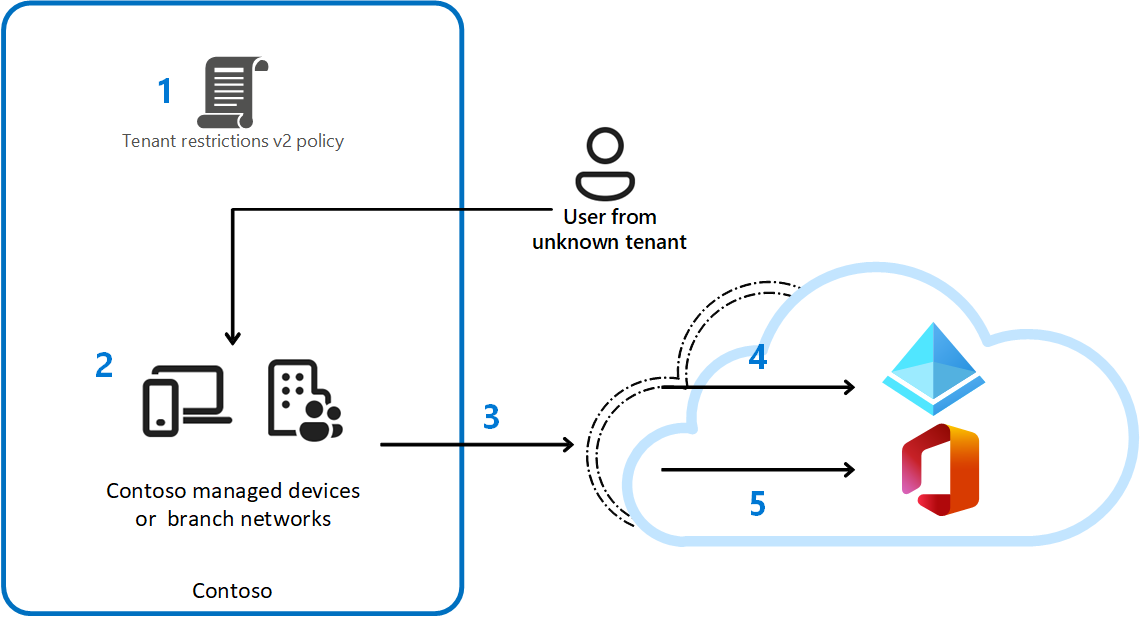

En la siguiente tabla se explican los pasos realizados en cada punto del diagrama anterior.

| Paso | Description |

|---|---|

| 1 | Contoso establece una directiva de **restricciones de inquilino v2** en la configuración del acceso entre inquilinos para bloquear todas las cuentas y aplicaciones externas. Contoso aplica la directiva mediante restricciones de inquilino universales con Acceso global seguro. |

| 2 | Un usuario con un dispositivo administrado por Contoso intenta acceder a una aplicación integrada con Microsoft Entra con una identidad externa no autorizada. |

| 3 | Protección del plano de autenticación: la directiva de Contoso usa Microsoft Entra ID para impedir que cuentas externas no autorizadas accedan a inquilinos externos. |

| 4 | Protección del plano de datos: si el usuario vuelve a intentar acceder a una aplicación externa no autorizada copiando un token de respuesta de autenticación que obtuvo fuera de la red de Contoso y pegándolo en el dispositivo, se le impide el acceso. El error de coincidencia de tokens desencadena la reautenticación y bloquea el acceso. Para SharePoint Online, se bloqueará cualquier intento de acceso anónimo a los recursos. Para Teams, se denegarán los intentos de unirse a reuniones de forma anónima. |

Las restricciones de inquilino universales ayudan a evitar la filtración de datos entre exploradores, dispositivos y redes de las siguientes formas:

- Permite que Microsoft Entra ID, las cuentas de Microsoft y las aplicaciones de Microsoft busquen y apliquen la directiva de restricciones de inquilino asociadas de tipo v2. Esta búsqueda permite una aplicación coherente de la directiva.

- Funciona con todas las aplicaciones de terceros integradas con Microsoft Entra en el plano de autenticación durante el inicio de sesión.

- Funciona con Exchange, SharePoint/OneDrive, Teams y Microsoft Graph para la protección del plano de datos (versión preliminar)

Puntos de cumplimiento de restricciones de inquilino universal

Plano de autenticación

La aplicación del plano de autenticación se produce en el momento de la autenticación de Entra ID o de la cuenta Microsoft. Cuando el usuario está conectado con el cliente de acceso seguro global o a través de la conectividad de red remota, se comprueba la directiva Restricciones de inquilino v2 para determinar si se debe permitir la autenticación. Si el usuario inicia sesión en el inquilino de su organización, no se aplica la directiva de restricciones de inquilino. Si el usuario inicia sesión en otro inquilino, se aplica la directiva. Cualquier aplicación que esté integrada con Entra ID o use la cuenta Microsoft para la autenticación admite restricciones de inquilino universal en el plano de autenticación.

Plano de datos (versión preliminar)

El proveedor de recursos (un servicio de Microsoft que admite restricciones para inquilinos) aplica las directivas en el plano de datos en el momento en que se accede a los datos. La protección del plano de datos garantiza que los artefactos de autenticación importados (por ejemplo, un token de acceso obtenido en otro dispositivo omitiendo los cumplimientos del plano de autenticación definidos en su directiva Restricciones de inquilino v2) no se pueden reproducir desde los dispositivos de la organización para filtrar datos. Además, la protección del plano de datos impide el uso de vínculos de acceso anónimo en SharePoint/OneDrive para la Empresa y evita que los usuarios se unan de forma anónima a reuniones de Teams.

Requisitos previos

- Los administradores que interactúen con las características de Acceso global seguro deben tener asignados uno o varios de los siguientes roles en función de las tareas que realicen.

- El rol Administrador de Acceso global seguro para administrar las características de Acceso seguro global.

- El producto requiere licencias. Para obtener más información, consulta la sección de licencias de Qué es el Acceso global seguro. Si es necesario, puede comprar una licencia u obtener licencias de prueba.

- El perfil de tráfico de Microsoft debe estar habilitado y las direcciones IP/FQDN de los servicios que tendrán Restricciones Universales de Inquilinos se establecen en el modo "Tunnel".

- Se implementan clientes de Acceso global seguro o se configura la conectividad de red remota.

Configuración de la directiva de restricciones de inquilino v2

Para que una organización pueda usar restricciones de inquilino universales, debe configurar las restricciones de inquilino predeterminadas y las restricciones de inquilino para cualquier asociado específico.

Para obtener más información sobre cómo configurar estas directivas, consulte el artículo Configuración de restricciones de inquilino v2.

Habilitar la señalización de acceso global seguro para restricciones de inquilinos

Una vez que haya creado las directivas de restricciones de inquilino v2, puede usar Acceso global seguro para aplicar el etiquetado para las restricciones de inquilino v2. Un administrador con los roles Administrador de Acceso global seguro y Administrador de seguridad debe seguir los pasos que se indican a continuación para habilitar la implementación del Acceso global seguro.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de Acceso global seguro.

- Ve a Acceso global seguro>Configuración>Administración de sesiones>Restricciones de inquilino universal.

- Selecciona el botón de alternancia Habilitar las restricciones de inquilino para Entra ID (que cubre todas las aplicaciones en la nube).

Prueba de las restricciones de inquilino universal

Las restricciones de inquilino no se aplican cuando un usuario (o un usuario invitado) intenta acceder a los recursos del inquilino donde están configuradas las directivas. Las directivas de Restricciones de inquilino v2 solo se procesan cuando una identidad de otro inquilino intenta iniciar sesión o acceder a los recursos. Por ejemplo, si configuras una directiva de Restricciones de inquilino v2 en el inquilino contoso.com para bloquear todas las organizaciones, excepto fabrikam.com, la directiva se aplicará de acuerdo con esta tabla:

| Usuario | Tipo | Inquilino | ¿Se ha procesado la directiva de TRv2? | ¿Se permite el acceso autenticado? | ¿Se permite el acceso anónimo? |

|---|---|---|---|---|---|

alice@contoso.com |

Member | contoso.com | No (mismo inquilino) | Sí | No |

alice@fabrikam.com |

Member | fabrikam.com | Sí | Sí (inquilino permitido por la directiva) | No |

bob@northwinds.com |

Member | northwinds.com | Sí | No (inquilino no permitido por la directiva) | No |

alice@contoso.com |

Member | contoso.com | No (mismo inquilino) | Sí | No |

bob_northwinds.com#EXT#@contoso.com |

Invitado | contoso.com | No (usuario invitado) | Sí | No |

Validación de la protección del plano de autenticación

- Asegúrate de que la señalización de Restricciones de inquilino universales está desactivada en la configuración de Acceso global seguro.

- Usa el explorador para ir a

https://myapps.microsoft.com/e iniciar sesión con la identidad de un inquilino diferente del tuyo que no está permitido en una directiva de restricciones de inquilino v2. Ten en cuenta que es posible que debas usar una ventana privada del explorador o cerrar sesión en la cuenta principal para realizar este paso.- Por ejemplo, si el inquilino es Contoso, inicia sesión como un usuario de Fabrikam en el inquilino de Fabrikam.

- El usuario de Fabrikam debe poder acceder al portal MyApps, ya que la señalización de restricciones de inquilino está deshabilitada en el Acceso global seguro.

- Activa las restricciones de inquilino universales en Centro de administración de Microsoft Entra -> Acceso global seguro -> Administración de sesiones -> Restricciones de inquilino universales.

- Cierra sesión en el portal MyApps y reinicia el explorador.

- Como usuario final, con el cliente de Acceso global seguro en ejecución, accede a

https://myapps.microsoft.com/mediante la misma identidad (usuario de Fabrikam en el inquilino de Fabrikam).- Se debe impedir la autenticación del usuario de Fabrikam en MyApps con el mensaje de error: El acceso está bloqueado, el departamento de TI de Contoso ha restringido el acceso a las organizaciones. Ponte en contacto con el departamento de TI de Contoso para obtener acceso.

Validación de la protección del plano de datos

- Asegúrate de que la señalización de Restricciones de inquilino universales está desactivada en la configuración de Acceso global seguro.

- Usa el explorador para ir a

https://yourcompany.sharepoint.com/e iniciar sesión con la identidad de un inquilino que no sea la tuya y que no esté permitida en una directiva de Restricciones de inquilino v2. Ten en cuenta que es posible que debas usar una ventana privada del explorador o cerrar sesión en la cuenta principal para realizar este paso.- Por ejemplo, si el inquilino es Contoso, inicia sesión como un usuario de Fabrikam en el inquilino de Fabrikam.

- El usuario de Fabrikam debe poder acceder a SharePoint, ya que la señalización de Restricciones de inquilino v2 está deshabilitada en Acceso global seguro.

- Opcionalmente, en el mismo explorador con SharePoint Online abierto, abre Herramientas de desarrollo o presione F12 en el teclado. Empieza a capturar los registros de red. Si todo funciona según lo previsto, deberías ver las solicitudes HTTP que devuelven un estado

200al desplazarte por SharePoint. - Asegúrate de que la opción Conservar registro está activada antes de continuar.

- Mantén abierta la ventana del explorador con los registros.

- Activa Restricciones de inquilino universales en el Centro de administración de Microsoft Entra -> Acceso global seguro -> Administración de sesiones -> Restricciones de inquilino universales.

- Como usuario de Fabrikam, en el explorador con SharePoint Online abierto, en unos minutos aparecen nuevos registros. Además, el explorador puede actualizarse en función de la solicitud y las respuestas que se producen en el back-end. Si el explorador no se actualiza automáticamente después de un par de minutos, actualiza la página.

- El usuario de Fabrikam ve que su acceso ahora está bloqueado con el mensaje: El acceso está bloqueado. El departamento de TI de Contoso ha restringido el acceso a las organizaciones. Ponte en contacto con el departamento de TI de Contoso para obtener acceso.

- En los registros, busca el estado

302. En esta fila se muestran las restricciones de inquilino universales que se aplican al tráfico.- En la misma respuesta, comprueba los encabezados de la siguiente información que indica que se han aplicado restricciones de suscriptor universales:

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficiant_claims"

- En la misma respuesta, comprueba los encabezados de la siguiente información que indica que se han aplicado restricciones de suscriptor universales:

Restricciones conocidas

Esta característica tiene una o varias limitaciones conocidas. Para obtener información más detallada sobre los problemas conocidos y las limitaciones de esta característica, consulte Limitaciones conocidas del acceso seguro global.