Aplicación de directivas de acceso condicional a aplicaciones de acceso privado

La aplicación de directivas de acceso condicional a las aplicaciones de acceso privado de Microsoft Entra es una manera eficaz de aplicar directivas de seguridad para los recursos internos y privados. Puede aplicar directivas de acceso condicional a las aplicaciones de acceso rápido y acceso privado desde Global Secure Access.

En este artículo se describe cómo aplicar directivas de acceso condicional a las aplicaciones de acceso rápido y acceso privado.

Requisitos previos

- Los administradores que interactúen con las características de Acceso global seguro deben tener asignados uno o varios de los siguientes roles en función de las tareas que realicen.

- El rol Administrador de Acceso global seguro para administrar las características de Acceso seguro global.

- El Administrador de acceso condicional para crear e interactuar con las directivas de acceso condicional.

- Debe tener configurado el acceso rápido o el acceso privado.

- El producto requiere licencias. Para obtener más información, consulta la sección de licencias de Qué es el Acceso global seguro. Si es necesario, puede comprar una licencia u obtener licencias de prueba.

Limitaciones conocidas

Esta característica tiene una o varias limitaciones conocidas. Para obtener información más detallada sobre los problemas conocidos y las limitaciones de esta característica, consulte Limitaciones conocidas del acceso seguro global.

Acceso condicional y Global Secure Access

Puede crear una directiva de acceso condicional para las aplicaciones de acceso rápido o acceso privado desde Global Secure Access. Al iniciar el proceso desde Global Secure Access se agrega automáticamente la aplicación seleccionada como recurso de destino para la directiva. Lo único que debe hacer es configurar las opciones de directiva.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

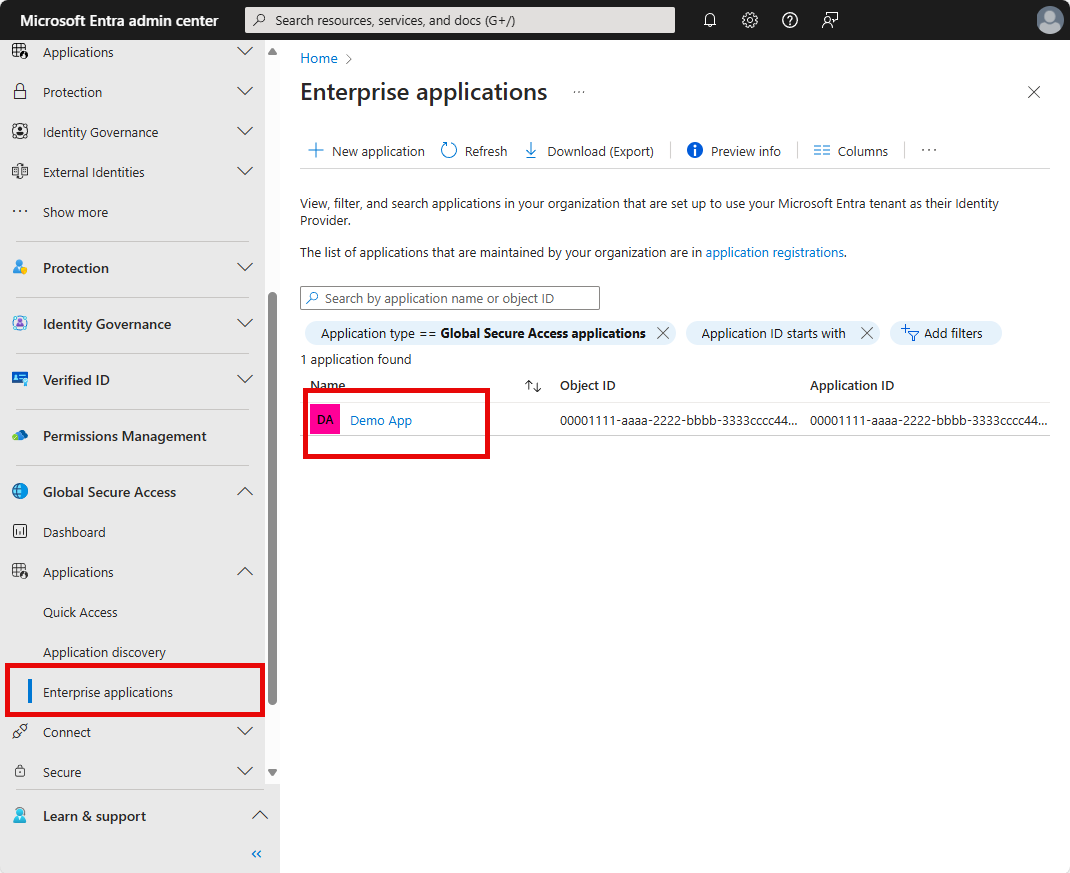

Vaya a Aplicaciones de Acceso global seguro>Aplicaciones>Aplicación empresariales.

Seleccione una aplicación de la lista.

Seleccione Acceso condicional en el menú lateral. Las directivas de acceso condicional existentes aparecen en una lista.

Seleccione Nueva directiva. La aplicación seleccionada aparece en los detalles de recursos de destino.

Configure las condiciones, los controles de acceso y asigne usuarios y grupos según sea necesario.

También puede aplicar directivas de acceso condicional a un grupo de aplicaciones basadas en atributos personalizados. Para obtener más información, vaya a Filtro para las aplicaciones con directiva de acceso condicional.

Ejemplo de controles de acceso y asignaciones

Ajuste los siguientes detalles de directiva para crear una directiva de acceso condicional que requiera autenticación multifactor, cumplimiento de dispositivos o un dispositivo conectado a Microsoft Entra híbrido para la aplicación de acceso rápido. Las asignaciones de usuario garantizan que las cuentas de acceso de emergencia o de emergencia de la organización se excluyen de la directiva.

- En Tareas, selecciona Usuarios:

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

- En Controles de acceso>Conceder:

- Seleccione Requerir autenticación multifactor, Requerir que el dispositivo se marque como compatible y Requerir un dispositivo unido a Microsoft Entra híbrido

- Confirme la configuración y establezca Habilitar directiva en Solo informe.

Después de que los administradores confirmen la configuración de directiva mediante el modo de solo informe, un administrador puede pasar el botón de alternancia Habilitar directiva de Solo informe a Activar.

Exclusiones de usuarios

Las directivas de acceso condicional son herramientas eficaces, por lo que se recomienda excluir las siguientes cuentas de las directivas:

- Cuentas de acceso de emergencia o de emergencia para evitar el bloqueo debido a configuración errónea de directivas. En el escenario poco probable, todos los administradores están bloqueados, la cuenta administrativa de acceso de emergencia se puede usar para iniciar sesión y tomar medidas para recuperar el acceso.

- Se puede encontrar más información en el artículo Administración de cuentas de acceso de emergencia en Microsoft Entra ID.

- Cuentas de servicio y Entidades de servicio , como la cuenta de sincronización de Microsoft Entra Connect. Las cuentas de servicio son cuentas no interactivas que no están asociadas a ningún usuario en particular. Los servicios back-end las usan normalmente para permitir el acceso mediante programación a las aplicaciones, pero también se utilizan para iniciar sesión en los sistemas con fines administrativos. Las llamadas realizadas por entidades de servicio no se bloquearán mediante directivas de acceso condicional asignadas a los usuarios. Usa el acceso condicional para las identidades de carga de trabajo para definir directivas destinadas a entidades de servicio.

- Si su organización usa estas cuentas en scripts o código, piense en la posibilidad de reemplazarlas por identidades administradas.