Uso de Kerberos para el inicio de sesión único (SSO) en los recursos con Microsoft Entra Private Access

Proporcione el inicio de sesión único para los recursos locales publicados a través de Microsoft Entra Private Access. Microsoft Entra Private Access usa Kerberos para admitir estos recursos. Opcionalmente, use la confianza de Kerberos en la nube de Windows Hello para empresas para permitir el inicio de sesión único para los usuarios.

Requisitos previos

Antes de empezar a trabajar con el inicio de sesión único, asegúrese de que el entorno está listo.

- Un bosque de Active Directory. En la guía se usa un nombre de dominio de bosque que se puede resolver públicamente. Sin embargo, un dominio resuelto públicamente no es un requisito.

- Ha habilitado el perfil de reenvío de Acceso privado de Microsoft Entra.

- La versión más reciente del conector de Acceso privado de Microsoft Entra se instala en un servidor Windows que tiene acceso a los controladores de dominio.

- La versión más reciente del cliente de acceso seguro global. Para obtener más información sobre el cliente, consulte Clientes de acceso seguro global.

Publicación de recursos para su uso con el inicio de sesión único

Para probar el inicio de sesión único, cree una nueva aplicación empresarial que publique un recurso compartido de archivos. El uso de una aplicación empresarial para publicar el recurso compartido de archivos le permite asignar una directiva de acceso condicional al recurso y aplicar controles de seguridad adicionales, como la autenticación multifactor.

- Inicie sesión en Microsoft Entra como mínimo como Administrador de aplicaciones.

- Vaya a Aplicaciones de Acceso global seguro>Aplicaciones>Aplicación empresariales.

- Seleccione Nueva aplicación.

- Agregue un nuevo segmento de aplicación con la dirección IP del servidor de archivos mediante el puerto

445/TCPy a continuación, seleccione Guardar. El protocolo Bloque de mensajes del servidor (SMB) usa el puerto. - Abra la aplicación empresarial que ha creado y seleccione Usuarios y grupos para asignar acceso al recurso.

Dispositivos unidos a Microsoft Entra ID: inicio de sesión único basado en contraseña

No se necesita una configuración adicional más allá de esta guía si los usuarios usan contraseñas para iniciar sesión en Windows.

Los dispositivos unidos a Microsoft Entra ID se basan en la información de usuario y dominio de Active Directory sincronizada por Microsoft Entra ID Connect. El localizador de controladores de dominio de Windows busca los controladores de dominio debido a la sincronización. El nombre principal de usuario (UPN) y la contraseña del usuario se usan para solicitar un vale de concesión de vales (TGT) de Kerberos. Para obtener más información acerca de este flujo, consulte Funcionamiento del inicio de sesión único en los recursos locales en dispositivos unidos a Microsoft Entra.

Dispositivos unidos de Microsoft Entra ID y dispositivos unidos híbridos de Microsoft Entra ID: inicio de sesión único de Windows Hello para empresas

Se requiere una configuración adicional más allá de esta guía para Windows Hello para empresas.

Se recomienda la implementación de confianza de Kerberos en la nube híbrida con Microsoft Entra ID. Los dispositivos que usan la confianza de Kerberos en la nube obtienen un vale de TGT que se usa para el inicio de sesión único. Para obtener más información sobre la confianza de Kerberos en la nube, consulte Habilitación del inicio de sesión de la clave de seguridad sin contraseña en recursos locales mediante Microsoft Entra ID.

Para implementar la confianza de Kerberos en la nube de Windows Hello para empresas con Active Directory local.

- Cree el objeto de servidor Kerberos de Microsoft Entra ID. Para obtener información sobre cómo crear el objeto, consulte Instalación del módulo AzureADHybridAuthenticationManagement.

- Habilite WHfB Cloud Trust en los dispositivos mediante Intune o directivas de grupo. Para obtener información sobre cómo habilitar WHfB, consulte Guía de implementación de confianza de Kerberos en la nube.

Publicación de controladores de dominio

Los controladores de dominio deben publicarse para que los clientes obtengan vales Kerberos. Los vales son necesarios para el inicio de sesión único en los recursos locales.

Como mínimo, publique todos los controladores de dominio configurados en el sitio de Active Directory donde están instalados los conectores de Acceso privado. Por ejemplo, si los conectores de Acceso privado están en el centro de datos de Brisbane, publique todos los controladores de dominio en el centro de datos de Brisbane.

Los puertos del controlador de dominio son necesarios para habilitar el inicio de sesión único en recursos locales.

| Puerto | Protocolo | Fin |

|---|---|---|

| 88 | Protocolo de datagramas de usuario (UDP) / Protocolo de control de transmisión (TCP) | Kerberos |

| 389 | UDP | Localizador de controlador de dominio |

| 464 | UDP/TCP | Solicitud de cambio de contraseña |

| 123 | UDP | Sincronización de la hora |

Nota:

La guía se centra en habilitar el inicio de sesión único en recursos locales y excluye la configuración necesaria para que los clientes unidos a un dominio de Windows realicen operaciones de dominio (cambio de contraseña, directiva de grupo, etc.).

- Inicia sesión en Microsoft Entra como mínimo como Administrador de aplicaciones.

- Ve a Aplicaciones de Acceso global seguro>Aplicaciones>Aplicación empresariales.

- Selecciona Nueva aplicación para crear una nueva aplicación para publicar los controladores de dominio.

- Selecciona Agregar segmento de aplicación y agrega todas las direcciones IP de los controladores de dominio o nombres de dominio completos (FQDN) y puertos según la tabla. Solo se deben publicar los controladores de dominio del sitio de Active Directory donde se encuentran los conectores de Acceso privado.

Nota:

Asegúrate de no usar FQDN comodín para publicar los controladores de dominio, en su lugar agrega tus direcciones IP o FQDN específicas.

Una vez creada la aplicación empresarial, vuelve a la aplicación y selecciona Usuarios y grupos. Agrega todos los usuarios sincronizados desde Active Directory.

Publicar sufijos DNS

Configura DNS privado para que los clientes de acceso seguro global puedan resolver nombres DNS privados. Los nombres DNS privados son necesarios para el inicio de sesión único. Los clientes los usan para acceder a los recursos locales publicados. Para obtener más información sobre DNS privado con acceso rápido, consulta how-to-configure-quick-access.md#add-private-dns-suffixes.

- Ve a Acceso global seguro>Aplicaciones>Acceso rápido.

- Selecciona la pestaña DNS privado y después Habilitar DNS privado.

- Selecciona Agregar sufijo DNS. Como mínimo, agrega los sufijos de nivel superior de los bosques de Active Directory que hospedan usuarios sincronizados con Microsoft Entra ID.

- Seleccione Guardar.

Uso del inicio de sesión único de Kerberos para acceder a un recurso compartido de archivos de SMB

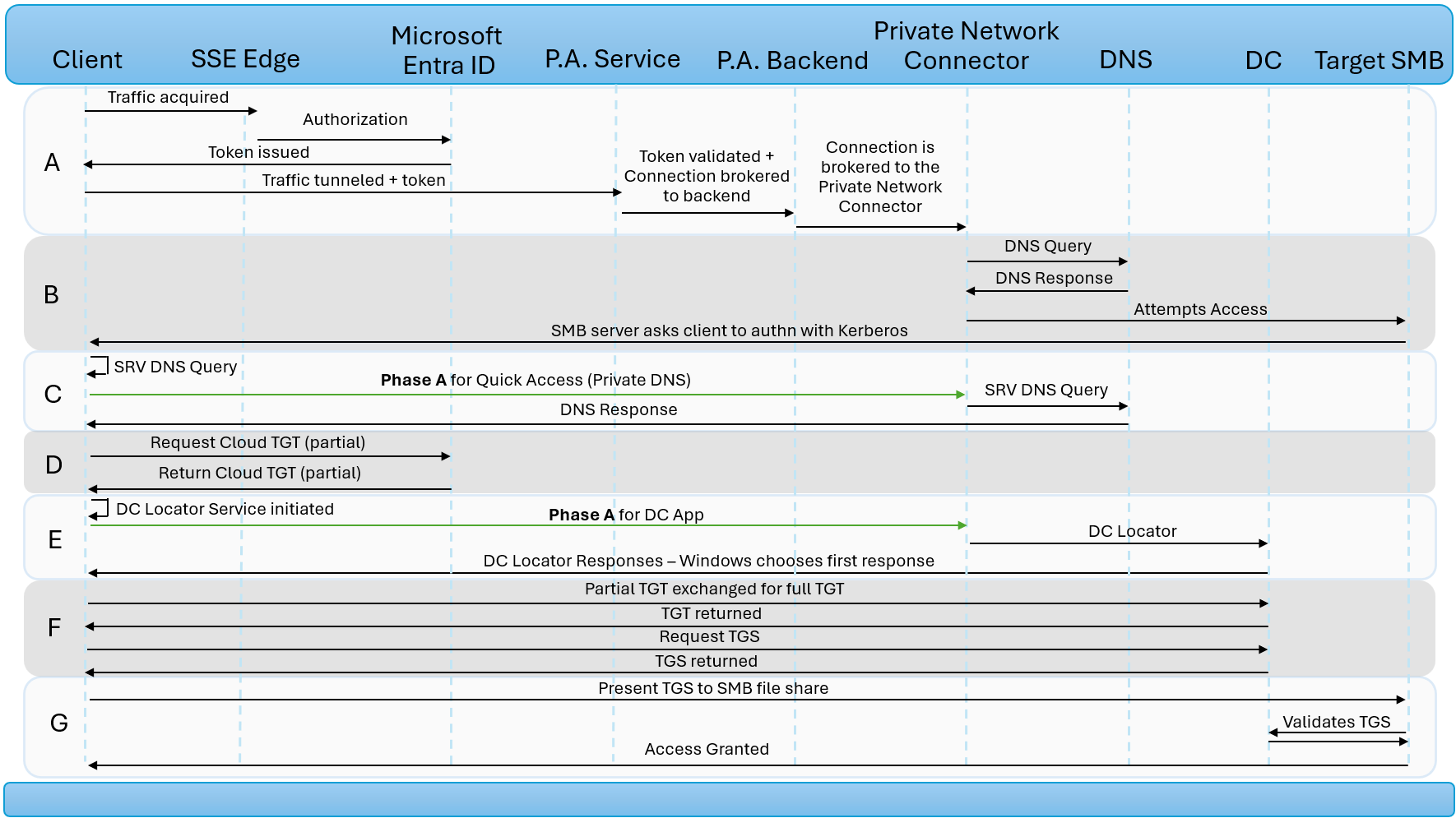

En este diagrama se muestra cómo funciona Acceso privado de Microsoft Entra al intentar acceder a un recurso compartido de archivos de SMB desde un dispositivo Windows configurado con Windows Hello para empresas y confianza en la nube. En este ejemplo, el administrador ha configurado el DNS privado de acceso rápido y dos aplicaciones empresariales: una para los controladores de dominio y otra para el recurso compartido de archivos de SMB.

| Paso | Descripción |

|---|---|

| Un | El usuario intenta acceder al recurso compartido de archivos de SMB mediante FQDN. El cliente GSA intercepta el tráfico y lo tuneliza al borde de SSE. Las directivas de autorización en Microsoft Entra ID se evalúan y aplican, como si el usuario está asignado a la aplicación y al acceso condicional. Una vez autorizado el usuario, Microsoft Entra ID emite un token para la aplicación empresarial de SMB. El tráfico se libera para continuar con el servicio de acceso privado junto con el token de acceso de la aplicación. El servicio de acceso privado valida el token de acceso y la conexión se inserta en el servicio back-end de acceso privado. A continuación, la conexión se realiza mediante el conector de red privada. |

| B | El conector de red privada realiza una consulta de DNS para identificar la dirección IP del servidor de destino. El servicio DNS de la red privada envía la respuesta. El conector de red privada intenta acceder al recurso compartido de archivos de SMB de destino que, a continuación, solicita la autenticación Kerberos. |

| C | El cliente genera una consulta de DNS de SRV para buscar controladores de dominio. La fase A se repite, intercepta la consulta de DNS y autoriza al usuario para la aplicación de acceso rápido. El conector de red privada envía la consulta de DNS de SRV a la red privada. El servicio DNS envía la respuesta DNS al cliente a través del conector de red privada. |

| D | El dispositivo Windows solicita un TGT parcial (también denominado TGT en la nube) de Microsoft Entra ID (si aún no tiene uno). Microsoft Entra ID emite un TGT parcial. |

| E | Windows inicia una conexión de localizador de controlador de dominio a través del puerto UDP 389 con cada controlador de dominio enumerado en la respuesta DNS de la fase C. La fase A se repite, intercepta el tráfico del localizador de controlador de dominio y autoriza al usuario para la aplicación empresarial que publica los controladores de dominio locales. El conector de red privada envía el tráfico del localizador de controlador de dominio a cada controlador de dominio. Las respuestas se retransmiten al cliente. Windows selecciona y almacena en caché el controlador de dominio con la respuesta más rápida. |

| V | El cliente intercambia el TGT parcial para un TGT completo. A continuación, se usa el TGT completo para solicitar y recibir un TGS para el recurso compartido de archivos de SMB. |

| G | El cliente presenta el TGS al recurso compartido de archivos de SMB. El recurso compartido de archivos de SMB valida el TGS. Se concede acceso al recurso compartido de archivos. |

Solución de problemas

Los dispositivos unidos a Microsoft Entra ID mediante la autenticación de contraseña se basan en los atributos que Microsoft Entra ID Connect sincroniza. Asegúrate de que los atributos onPremisesDomainName, onPremisesUserPrincipalName, y onPremisesSamAccountName tengan los valores correctos. Usa el Explorador de Graph y PowerShell para comprobar los valores.

Si estos valores no están presentes, comprueba la configuración de sincronización de Microsoft Entra ID Connect y valida que se están sincronizando estos atributos. Para obtener más información acerca de la sincronización de atributos, consulta Sincronización de Microsoft Entra Connect: Atributos sincronizados con el identificador de Microsoft Entra.

Si usas Windows Hello para empresas para iniciar sesión, ejecuta los comandos desde un símbolo del sistema sin privilegios elevados.

dsregcmd /status

Comprueba que los atributos tienen YES como valores.

PRT debe estar presente. Para obtener más información acerca de PRT, consulta Solución de problemas de token de actualización principal en dispositivos Windows.

OnPremTgt : Sí indica que Entra Kerberos está configurado correctamente y el usuario ha emitido un TGT parcial para el inicio de sesión único en los recursos locales. Para obtener más información acerca de cómo configurar la confianza de Kerberos en la nube, consulta Inicio de sesión de una clave de seguridad sin contraseña en recursos locales.

Ejecuta el comando klist.

klist cloud_debug

Comprueba que el campo Cloud Primary (Hybrid logon) TGT available: tiene un valor de 1.

Ejecuta el comando nltest.

nltest /dsgetdc:contoso /keylist /kdc

Comprueba que el localizador de controlador de dominio devuelve un controlador de dominio que es un participante de las operaciones de confianza de Kerberos en la nube. El controlador de dominio devuelto debe tener la marca klist.

Cómo evitar el almacenamiento en caché negativo de Kerberos en máquinas Windows

Kerberos es el método de autenticación preferido para los servicios de Windows que comprueban las identidades de usuario o host. El almacenamiento en caché negativo de Kerberos provoca un retraso en los vales de Kerberos.

El almacenamiento en caché negativo de Kerberos se produce en dispositivos Windows que tienen instalado el cliente de acceso seguro global. El cliente GSA intenta conectarse al controlador de dominio más cercano para el vale kerberos, pero se produce un error en la solicitud porque el cliente GSA todavía no está conectado o el controlador de dominio no es accesible en ese momento. Una vez que se produce un error en la solicitud, el cliente no intenta conectarse de nuevo al controlador de dominio de nuevo, ya que la hora de FarKdcTimeout predeterminada en el registro se establece en 10 minutos. Aunque el cliente GSA puede estar conectado antes de esta hora predeterminada de 10 minutos, el cliente GSA se mantiene en la entrada de caché negativa y cree que el proceso de búsqueda del controlador de dominio es un error. Una vez completada la hora predeterminada de 10 minutos, el cliente de GSA consulta el controlador de dominio con el vale Kerberos y la conexión se realiza correctamente.

Para mitigar este problema, puede cambiar la hora de FarKdcTimeout predeterminada en el registro o vaciar manualmente la memoria caché Kerberos de forma instantánea cada vez que se reinicia el cliente GSA.

Opción 1: Cambiar la hora predeterminada de FarKdcTimeout en el registro

Si ejecuta Windows, puede modificar los parámetros Kerberos para ayudar a solucionar problemas de autenticación Kerberos o para probar el protocolo Kerberos.

Importante

Esta sección, método o tarea contiene pasos que le indican cómo modificar el Registro. No obstante, pueden producirse problemas graves si modifica el registro de manera incorrecta. Por lo tanto, asegúrese de que sigue estos pasos con atención. Para la protección añadida, realice una copia de seguridad del Registro antes de modificarlo. A continuación, puede restaurar el Registro si se produce un problema. Para obtener más información sobre cómo realizar copias de seguridad y restaurar el registro, vea Cómo hacer copia de seguridad y restaurar el registro en Windows.

Entradas y valores del Registro en la clave Parámetros

Las entradas del Registro que aparecen en esta sección deben agregarse a la siguiente subclave del Registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Nota:

Si la clave Parameters no aparece en Kerberos, debe crearla.

Modificar la siguiente FarKdcTimeoutentrada del registro

- Entrada:

FarKdcTimeout - Tipo:

REG_DWORD - Valor predeterminado:

0 (minutes)

Es el valor de tiempo de espera que se usa para invalidar un controlador de dominio de un sitio diferente en la memoria caché del controlador de dominio.

Opción 2: Purga manual de caché Kerberos

Si decide purgar manualmente la caché de Kerberos, este paso tendrá que completarse cada vez que se reinicie el cliente de GSA.

Abra un símbolo del sistema como administrador y ejecute el siguiente comando: KLIST PURGE_BIND