Protección de cuentas de equipo locales con Active Directory

Una cuenta de equipo, o cuenta LocalSystem, es una cuenta con privilegios muy elevados con acceso a casi todos los recursos del equipo local. La cuenta no está asociada a las cuentas de usuario que han iniciado sesión. Los servicios que se ejecutan como LocalSystem acceden a los recursos de red al presentar las credenciales del equipo a los servidores remotos con el formato <domain_name>\\<computer_name>$. El nombre predefinido de la cuenta de equipo es NT AUTHORITY\SYSTEM. Puede iniciar un servicio y proporcionar el contexto de seguridad para ese servicio.

Ventajas de usar una cuenta de equipo

Las cuentas de equipo tienen las siguientes ventajas:

- Acceso local sin restricciones: la cuenta de equipo proporciona acceso completo a los recursos locales de la máquina

- Administración automática de contraseñas: se elimina la necesidad de cambiar manualmente las contraseñas. La cuenta es miembro de Active Directory y su contraseña se cambia automáticamente. Con una cuenta de equipo, no es necesario registrar el nombre de entidad de seguridad de servicio.

- Derechos de acceso limitados fuera de la máquina: la lista de control de acceso (ACL) predeterminada de Active Directory Domain Services permite un acceso mínimo a las cuentas de equipo. Durante el acceso por parte de un usuario no autorizado, el servicio tiene acceso limitado a los recursos de red.

Evaluación de la posición de seguridad de la cuenta de equipo

Usar tabla siguiente para revisar posibles problemas y mitigaciones de cuentas de equipo.

| Problema de la cuenta de equipo | Mitigación |

|---|---|

| Las cuentas de equipo están sujetas a eliminación y recreación cuando el equipo sale del dominio y vuelve a unirse a él. | Confirmar el requisito de agregar un equipo a un grupo de Active Directory. Para comprobar las cuentas de equipo agregadas a un grupo, use los scripts de la sección siguiente. |

| Si agrega una cuenta de equipo a un grupo, los servicios que se ejecutan con LocalSystem en ese equipo reciben los derechos de acceso del grupo. | Sea selectivo sobre las pertenencias a grupos de cuentas de equipo. No convierta una cuenta de equipo en miembro de un grupo de administradores de dominio. El servicio asociado tiene acceso completo a AD DS. |

| Valores predeterminados de red inexactos para LocalSystem. | No suponga que la cuenta de equipo tiene el acceso limitado predeterminado a los recursos de red. En su lugar, confirme la pertenencia a grupos de la cuenta. |

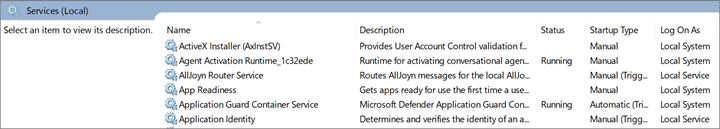

| Servicios desconocidos que se ejecutan con LocalSystem. | Asegúrese de que los servicios que se ejecutan con la cuenta LocalSystem son servicios de Microsoft o servicios de confianza. |

Buscar servicios y cuentas de equipo

Para encontrar los servicios que se ejecutan en la cuenta de equipo, use el siguiente cmdlet de PowerShell:

Get-WmiObject win32_service | select Name, StartName | Where-Object {($_.StartName -eq "LocalSystem")}

Para encontrar las cuentas de equipo que son miembros de un grupo específico, ejecute el siguiente cmdlet de PowerShell:

Get-ADComputer -Filter {Name -Like "*"} -Properties MemberOf | Where-Object {[STRING]$_.MemberOf -like "Your_Group_Name_here*"} | Select Name, MemberOf

Para encontrar las cuentas de equipo que son miembros de los grupos de administradores de identidades (administradores de dominio, administradores de empresas, administradores), ejecute el siguiente cmdlet de PowerShell:

Get-ADGroupMember -Identity Administrators -Recursive | Where objectClass -eq "computer"

Recomendaciones de cuentas de equipo

Importante

Las cuentas de equipo tienen privilegios elevados, por lo tanto, utilícelas si su servicio requiere acceso sin restricciones a los recursos locales, en la máquina, y no puede utilizar una cuenta de servicio administrada (MSA).

- Confirmar que el servicio del propietario del servicio se ejecuta con una MSA

- Use una cuenta de servicio administrada de grupo (gMSA) o una cuenta de servicio administrada independiente (sMSA), si el servicio lo admite

- Utilice una cuenta de usuario de dominio con los permisos necesarios para ejecutar el servicio

Pasos siguientes

Para obtener más información sobre la protección de las cuentas de servicio, consulte los artículos siguientes: